今回はActiveDirectory(以下AD)のメイン機能である「ログイン認証の管理」についてまとめます。その他機能や利用用途、ADってそもそも何なのかということは別記事にしていますので参考までに。

【初心者向け】ActiveDirectory とは?

【初心者向け】ActiveDirectory とは Part2

本記事は具体的なAD機能設定の解説ではないのであしからず。

本記事の概要

本記事ではADにおけるアクセス制御、認証についてまとめます。具体的には例えばファイルサーバへのアクセス認証はどのように行われているかといった内容になります。

ADにおける認証

一般的にAD環境において、PCログインの際にユーザIDとPWによる認証が通ってしまえば、ファイルサーバへのアクセス時やAD連携したシステムログインの際に再度認証を求められることなく利用できます。そのため部分的にはSSO(シングルサインオン) が実現でき、利用者とっては便利な環境と言えます。AD環境において、これは「Kerberos認証」という認証方式で実現されています。

Kerberos認証とは?

Kerberos(ケルベロス)とはギリシャ神話に出てくるあいつです。

詳細についてCopilot先生に聞いたところ下記回答でした。

Kerberos認証は、ネットワーク上で安全に認証を行うためのプロトコルです。

主に企業のネットワークやシングルサインオン(SSO)システムで使用されます。

以下はその基本的な仕組みです

初期認証: ユーザーがログインすると認証サーバー(AS)がユーザーの資格情報を確認し、チケット付与チケット(TGT)を発行します。

サービスリクエスト: ユーザーが特定のサービスにアクセスする際、TGTを使ってチケット付与サーバー(TGS)からサービスチケットを取得します。

サービスアクセス: サービスチケットを提示して、目的のサービスにアクセスします。

まとめ、補足すると

ユーザID/PWで初期認証を行った後はチケットを使って利用したいシステムの認証を行うことで、初期認証以降はユーザID/PWによらない認証を行う認証方式です。

ちなみの名前の由来ですが

ケルベロスは、死者の世界への門を守る 3 つの頭を持つ犬でした。この名前は、Kerberos プロトコルの 3 つの「頭」、すなわちクライアント、サーバー、Kerberos の「チケット」を発行するKerberos Key Distribution Center(KDC、Kerberos 鍵配布センター)を指しています。

とのことです。

Kerberos認証の仕組み

Kerberos認証では大きく下記の3ステップでサービス(リソース)利用許可の認証を行っています。

① 利用者(接続元)をドメインユーザID・PWを使って認証&マスターチケットの発行

② サービスチケットの発行

③ 利用したいサービス(リソース)へ接続

ややこしいのですがKerberos認証は「MicrosoftのAD」だけで利用されてる規格ではなく、その仕様は RFC 4120 で標準化されています。認証に登場するサービスや用語で同じものですがKerberos認証用語とAD用語で名前・呼び方が違ったりするので以下にまとめます。

| 内容 | Kerberos認証用語 | AD用語 |

|---|---|---|

| 管理の及ぶ範囲 | レルム(realmd) | ドメイン(Domain) |

| 認証とチケット発行サーバ | key distribution center(KDC) | Domain controller(DC) |

| 認証対象 | プリンシパル | オブジェクト |

補足

- KDC(Key Distribution Center)はASとTGSの機能を持つ

- AS(Authentication Server)はユーザーからの認証要求を受け取る認証サーバ

- TGS(Ticket Granting Server)は認証の代わりに用いるチケットを発行するサーバ

① 利用者(接続元)をドメインユーザID・PWを使って認証&マスターチケットの発行

認証の初期認証からTGTと呼ばれるマスターチケットの発行までを図にするとこんな感じです。

クライアントからKDC(ADからドメインコントローラー)に認証要求を行い、TGT(マスターチケット)を発行してもらいます。

② サービスチケットの発行

発行されたTGTを使って、KDCに「○○のサービスを使いたい」というリクエストを出し、サービス利用するためのチケット(サービスチケット)を発行してもらいます。

③ 利用したいサービス(リソース)へ接続

サービスチケットを使い、サービスプリンシパルにアクセス要求を行います。

AD認証(Kerberos認証)への攻撃

Kerberos認証の仕組みを悪用した攻撃として、有名どころとしては次のようなものがあります。

-

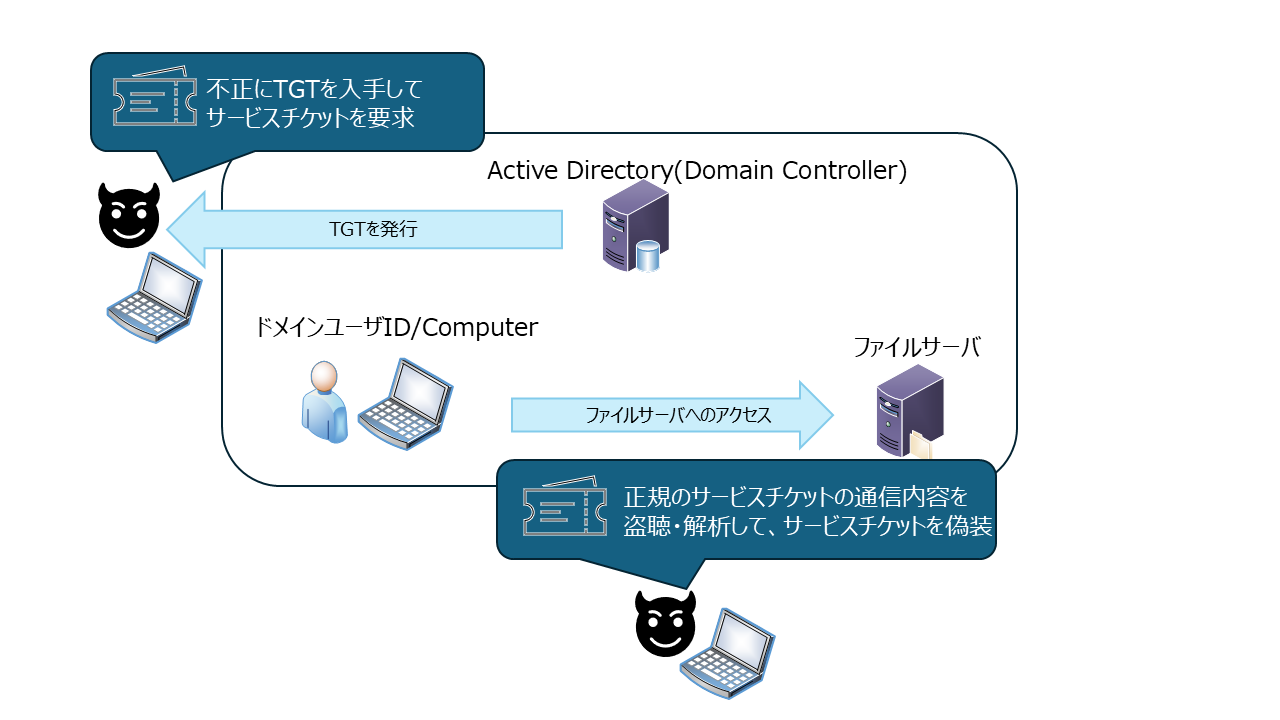

Golden Ticket攻撃

--->攻撃者が正規のユーザになりすまし、有効期間の長いTGTを発行させる。そのTGTを使ってサービスチケット要求し、各プリンシパルに不正アクセスを行う。 -

Silver Ticket攻撃

--->攻撃者がサービスチケットの内容を盗聴(もしくは解析)し、サービスチケットを偽装し、サービスプリンシパルへアクセスを行う。

上記の攻撃対策のため、チケットの情報は暗号化されていたり、時刻同期のためのタイムスタンプの埋め込みなどがされています。

SSOとKerberos認証

Kerberos認証も初期認証後は連携されたサービス・システムでのID/PW認証は基本的に求められないのでSSOと言ってもよいと思いますが、あくまてレルム(ドメイン)の範囲内でのことです。ドメイン外のシステムとはSSOできないので、ご注意ください。

おわりに

AD系の認証でトラブルがあってから色々調べましたがADは奥が深いですね。どこかでADにおけるDNSの役割についても記事にしたいと思います。

参考にしたサイト

https://blog.jbs.co.jp/entry/2024/10/10/111747

https://pkiwithadcs.com/basic_knowledge_about_kerberos_authentication/

https://zenn.dev/furururu02/articles/a98e88271b03e7

https://milestone-of-se.nesuke.com/sv-advanced/activedirectory/ad-dns-srv-record/

https://dev.classmethod.jp/articles/detecting-kerberos-attack/

https://dev.classmethod.jp/articles/detecting-kerberos-attack-2/

https://www.crowdstrike.com/ja-jp/cybersecurity-101/cyberattacks/kerberoasting/

https://www.mbsd.jp/research/20190520/password2/

https://dev.classmethod.jp/articles/detecting-kerberos-attack/#toc-silver-tickets

https://note.com/tkusa/n/n2870d25ff4da