AWS Client VPNの構築・設定

今回はテレワークの促進で注目のAWSサービスの1つのであるAWS Clinet VPNをお試し構築してみます。

この手の記事は大量にありますが意外と記事の手順通りにやっても上手くいかないものです...(´・ω・`)

そこで初心者向けに自分が躓いたところを何が必要で、実際にどう設定したか、備忘録もかねて記事にしました。皆さんのお役に立てれば幸いです。

AWS Client VPNとは

AWS VPN は、AWS サイト間 VPN と AWS Client VPN で構成されています。これらを組み合わせることで、ネットワークトラフィックを保護する、高可用性かつ柔軟なマネージドクラウド VPN ソリューションを提供します。

AWS サイト間 VPN は、ネットワークと Amazon Virtual Private Cloud または AWS Transit Gateway の間に暗号化されたトンネルを作成します。リモートアクセスを管理するために、AWS Client VPN は無料 VPN ソフトウェアクライアントを使用して、ユーザーを AWS またはオンプレミスのリソースに接続します。

ざっくりと何ができるかというとAWS VPCにVPN接続できるようになり、インスタンスなどにプライベートIPアドレスで接続できるようになります。Cisco Anyconnect のAWS版のようなイメージです。

今回のゴール

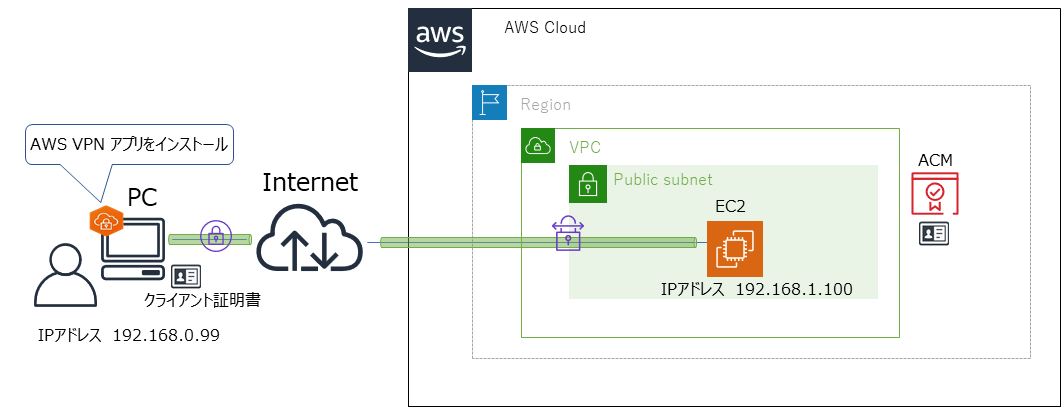

AWS 公式のクライアントツール(VPNアプリ)を使って、VPN接続を確立し、PCからプライベートIPアドレスでVPC内のEC2インスタンスにRDPできる。

イメージ図

注意事項

AWS Clinet VPN はエンドポイントにサブネットを関連付けしたタイミングで課金が発生します

前提条件

- AWS Client VPNアプリをインストールできるPCの準備する

- 各種証明書発行を行うEC2(Amazon Linux)とVPN接続後にRDP接続するEC2(WindowsOS)を用意する

- VPNの認証には「相互認証(証明書認証)」を利用

- VPN接続元のPCのセグメントと接続先EC2のセグメントを別セグメントにしておく

- 基本的に無料もしくは最低限のスペックで構築する

構築手順

- 証明書発行を行うEC2(Amazon Linux)をデプロイし、SSH接続できるようにセキュリティグループを設定する

- 上記EC2で各種証明書発行を行う

- EC2から発行したサーバ証明書と秘密鍵をACMへアップロードする

- EC2から発行したクライアント証明書をS3にアップロードする

- S3のコンソール画面からPCにクライアント証明書をダウンロードする

- クライアントVPNエンドポイントを作成し、有効化する

- PCにAWS Client VPNアプリをインストールし、プロファイルを設定する

- VPC内にRDP接続試験を行うEC2(WindowsOS) をデプロイする

実際にやってみた

1. は各所に詳しい記事があるので割愛して、2.より始めます。

#EC2にSSH接続して、rootに切替

sudo su root

#git コマンドが使えるようにインストール

yum -y install git

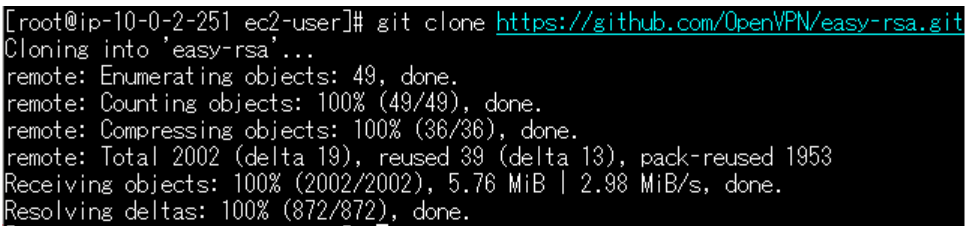

#git からEASY-RSA をインストール

git clone https://github.com/OpenVPN/easy-rsa.git

#Eeasyrsa3 のディレクトに移動

cd easy-rsa/easyrsa3

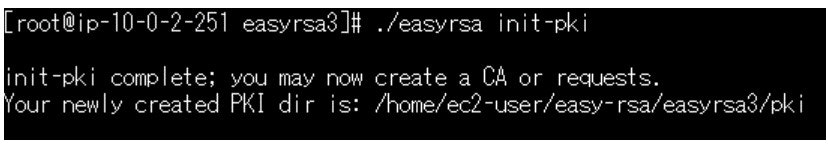

#pkiを初期化します

./easyrsa init-pki

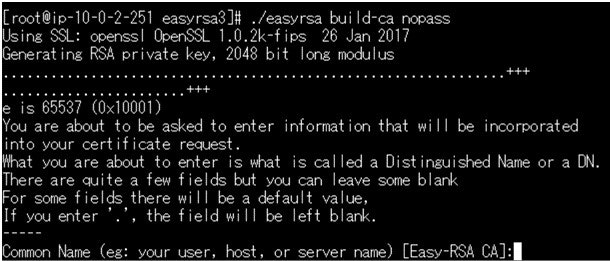

#CA作成

./easyrsa build-ca nopass

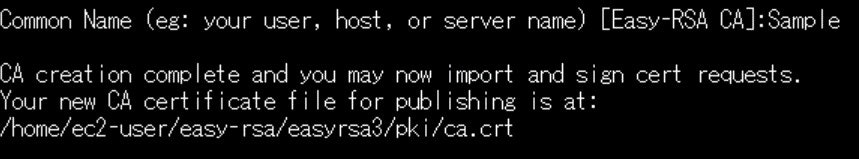

Common Name (eg: your user, host, or server name) [Easy-RSA CA]:sample

"Sample"の部分は任意の名前に変えてもらってOKです

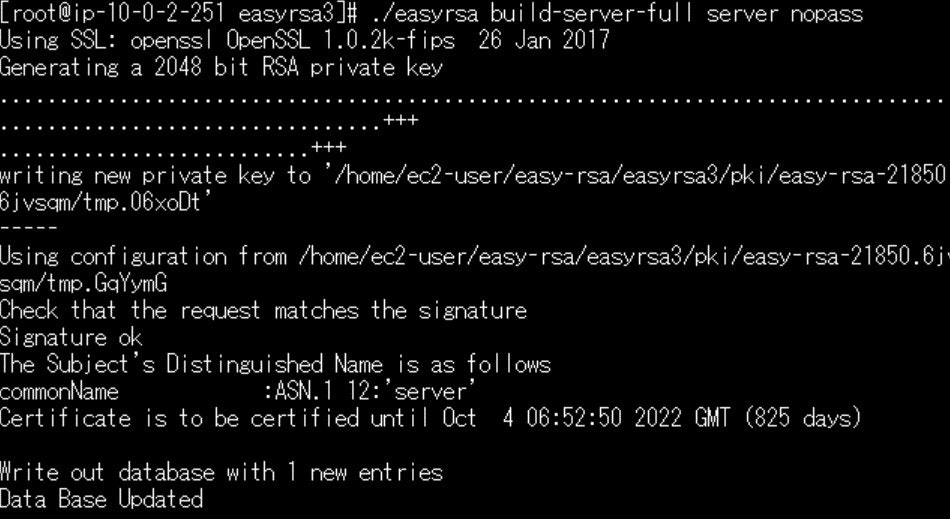

#サーバ証明書作成

./easyrsa build-server-full server nopass

「server」という名前のサーバ証明書が出来上がります。

コマンド実行すると以下画面のようになります。

#クライアント証明書作成

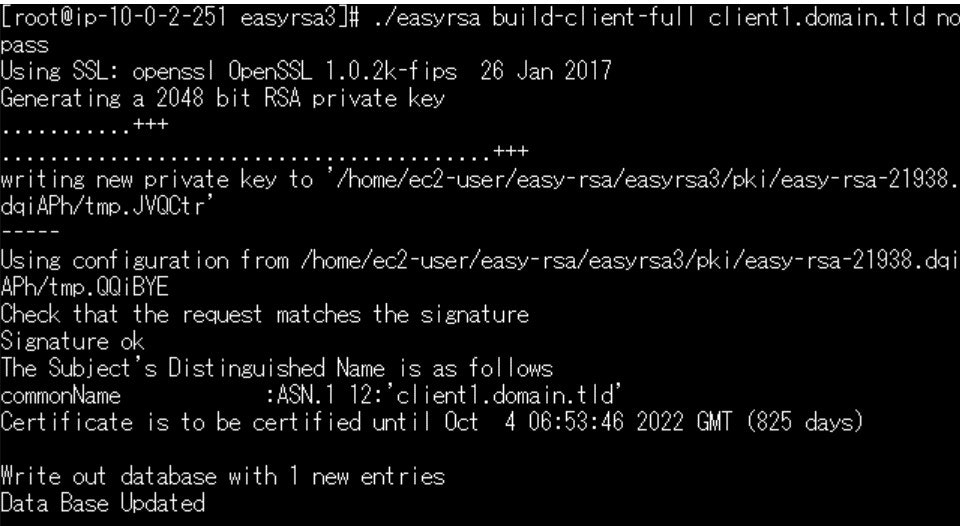

./easyrsa build-client-full client1.domain.tld nopass

コモンネームが「client1.domain.tld」というクライアント証明書が出来上がります。

コマンド実行すると以下画面のようになります。

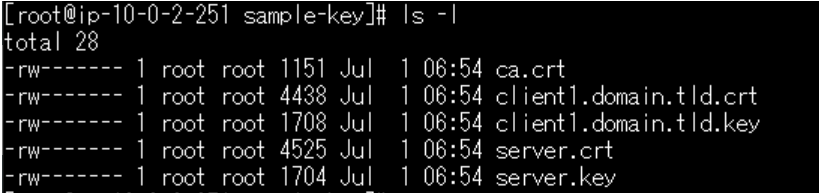

#作成したサーバ証明書、クライアント証明書、キーを「tmp/sample-key」というディレクトリを作り、そこに集約

pwd

mkdir /tmp/sample-key/

cp pki/ca.crt /tmp/sample-key/

cp pki/issued/server.crt /tmp/sample-key/

cp pki/private/server.key /tmp/sample-key/

cp pki/issued/client1.domain.tld.crt /tmp/sample-key/

cp pki/private/client1.domain.tld.key /tmp/sample-key/

# /tmp/sample-keyへディレクトリ移動

cd /tmp/sample-key/

# コピーされているか確認

ls- l

これで各種証明書の発行は完了しました。

続いて発行した証明書をACMへアップロードします。

今回はAWS CLIを使ってEC2から直接ACMへアップロードしていきます。EC2からACMにアップロードするにはEC2にACMへのアクセス権限(IAMロール)をアタッチする必要があります。

IMAロールを作成は他に詳しい記事がたくさんありますので、本記事では割愛します。

とりあえず「信頼されたエンティティ」はEC2で、ロールにアタッチするポリシーは「AWSCertificateManagerFullAccess」がついていればOKです。

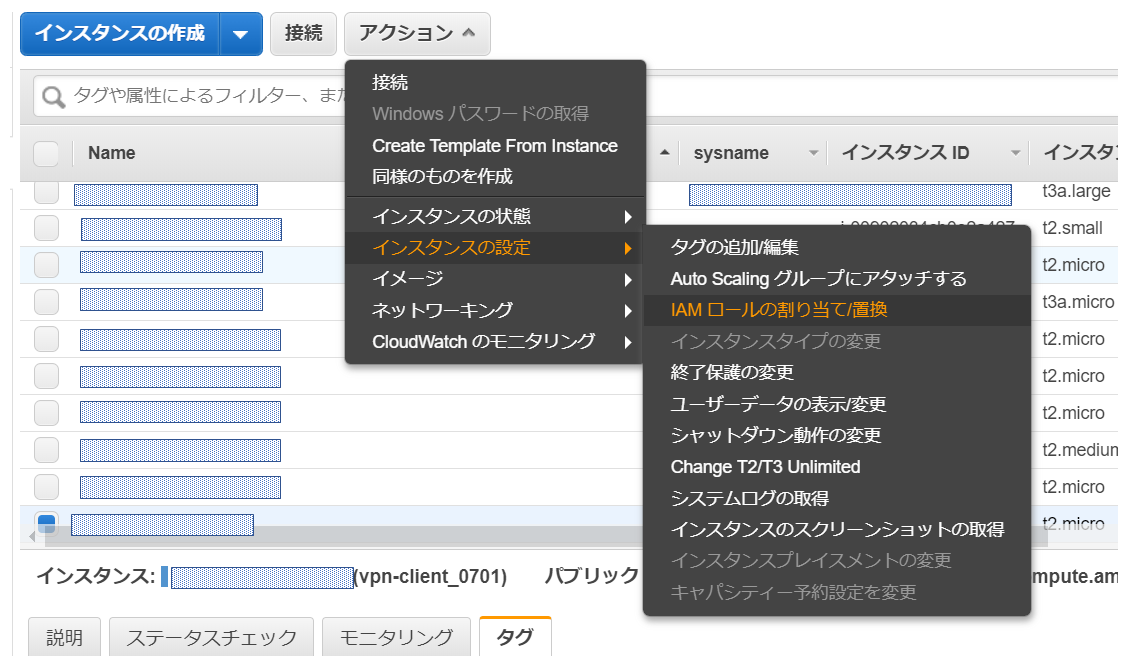

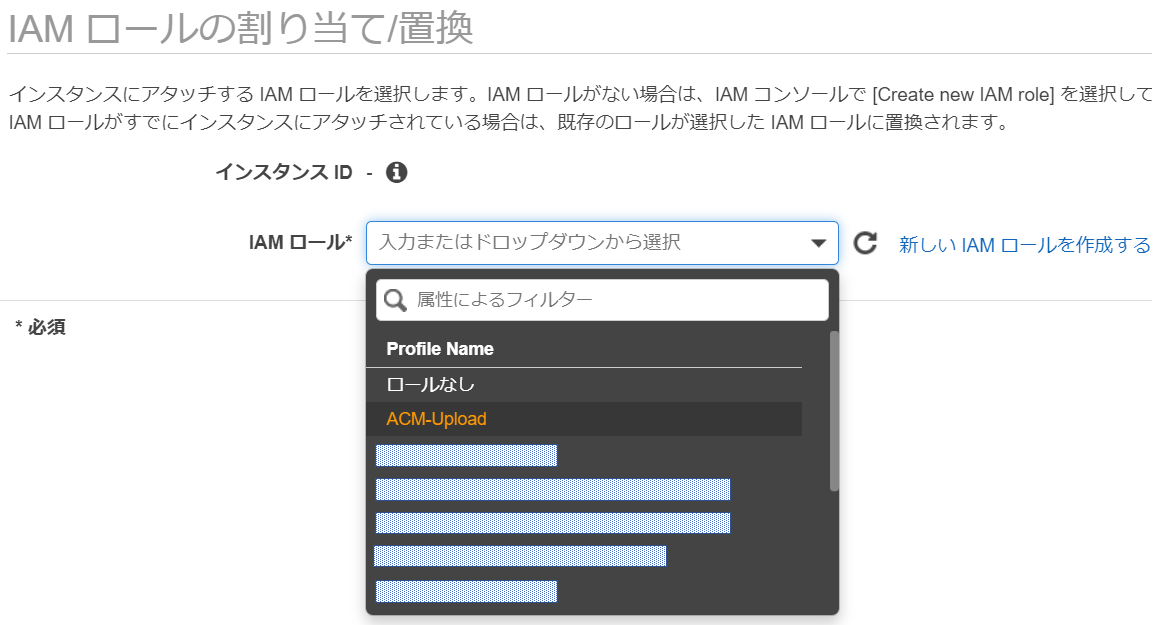

IAMロールの作成が完了したら、作成したIAMロールをEC2へアタッチします。

EC2のコンソール画面から、対象のEC2インスタンスを選択して、「インスタンスの設定」-「IAMロールの割当て/置換」を選択します。

今回は「ACM-Upload」というロールを作成しましたので、それをアタッチします。

これでEC2からACMへ証明書をアップロードできる環境が整いしましたので、アップロードしていきます。

#サーバ証明書をACMへ登録

aws acm import-certificate --certificate file://server.crt --private-key file://server.key --certificate-chain file://ca.crt --region ap-northeast-1

#秘密鍵をACMへ登録

aws acm import-certificate --certificate file://client1.domain.tld.crt --private-key file://client1.domain.tld.key --certificate-chain file://ca.crt --region ap-northeast-1

これで必要な証明書のACM登録はOKです。

ACMのコンソール画面で登録されているか確認してみましょう。

以下の画面のようになっていればOKです。

VPN接続の認証のために作成したクライアント証明書とキーファイルをPCに入れておく必要があります。

それにはPCからアクセスできる場所に各種ファイルをエクスポートしておく必要がありますので、今回はS3へエクスポートします。

まずEC2からS3へデータをアップロードするにあたり、ACMと同じくIAMロールをアタッチする必要があります。EC2からS3へのデータアップロードは以前に記事にしましたので、以下を参考に進めてください。

参考記事:Amazon EC2(Amazon linux)から直接S3へのファイルコピー

PCにダウンロードする必要があるのは「client1.domain.tld.crt」と「client1.domain.tld.key」の2つのため、この2つをS3へアップロードして、PCへダウンロードできるようにしておきます。

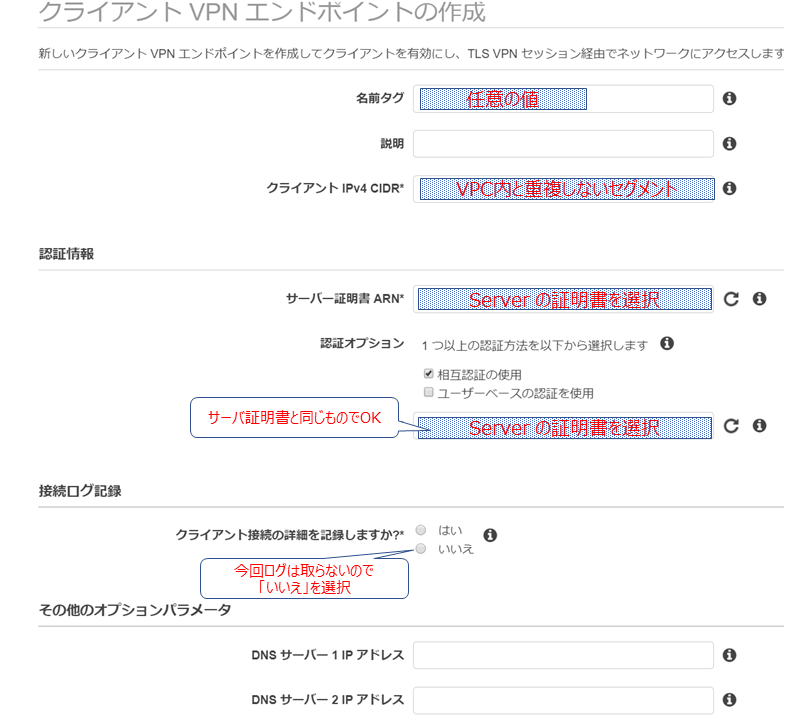

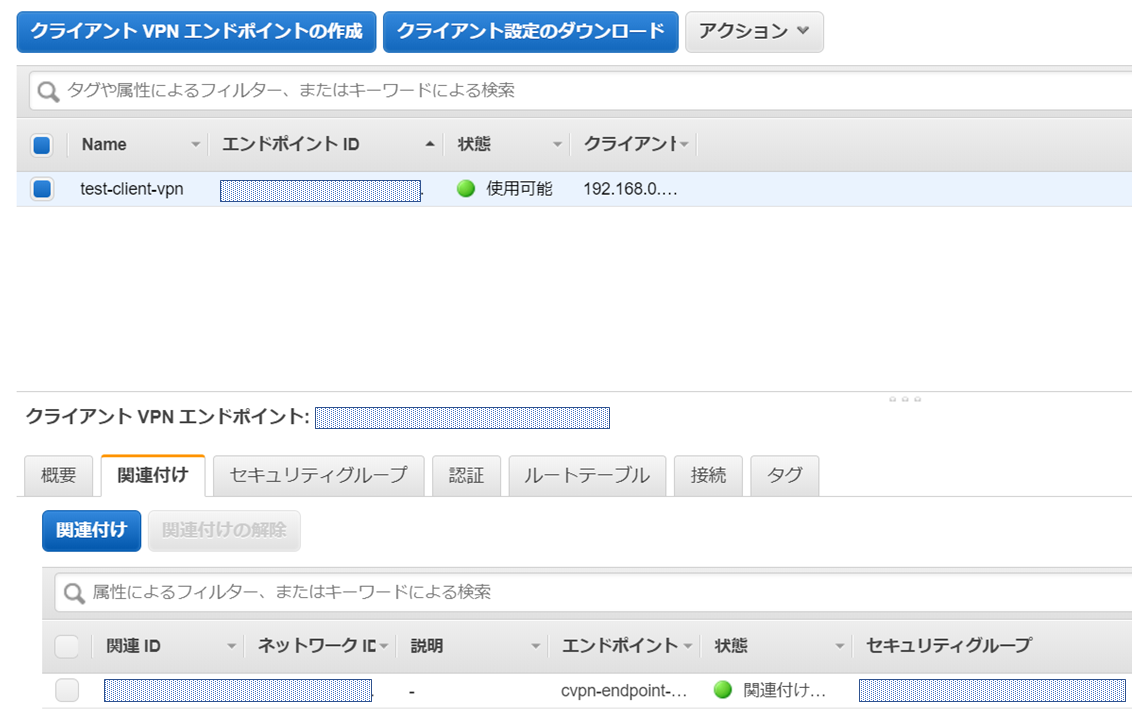

次にVPCに接続できるようにClient VPN エンドポイントを設定していきます。

VPCのコンソール画面の「クライアントVPN エンドポイント」を選択

設定が完了したら、ステータスが「使用可能」になるのを待って

「関連付」でVPN接続で接続可能にするサブネットを設定していきます。

★サブネットを関連付けしたタイミングで課金が発生するので注意してください★

必要なくなったら、関連付けを解除するか、エンドポイントごと削除しましょう!

セキュリティグループで、VPN接続元のCIDRからのRDPを許可しておきましょう。

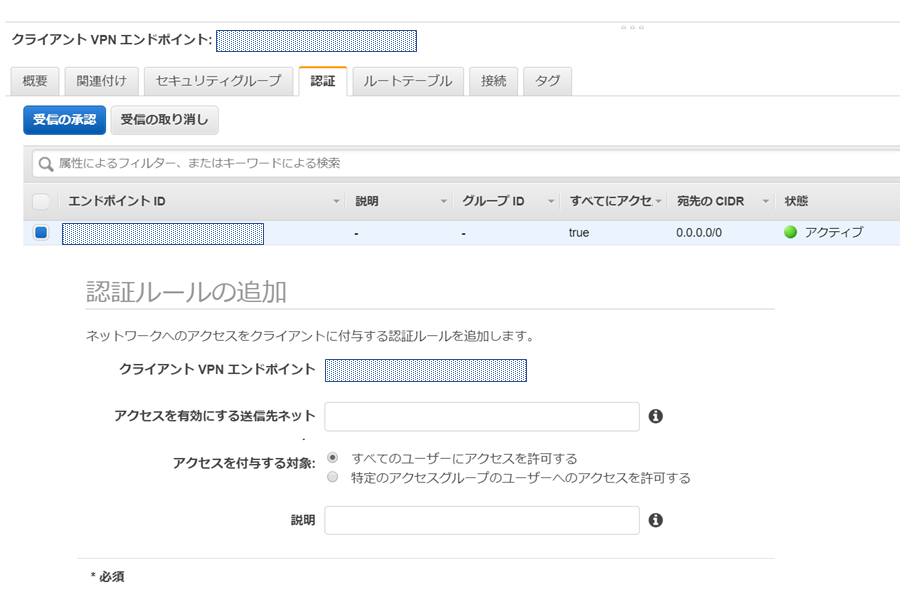

そして「認証」でVPNでアクセスを有効にするサブネットを設定します。

「受信の承認」をクリックすると15分ほどでステータスが「アクティブ」になります。

これでACMとクライアントVPNエンドポイントの設定は完了です。

最後にVPN接続を行うPCへの設定を行っていきます。

まず当該PCへAWS Clinet VPNアプリをダウンロードします。

DLページ:AWS Client VPN download

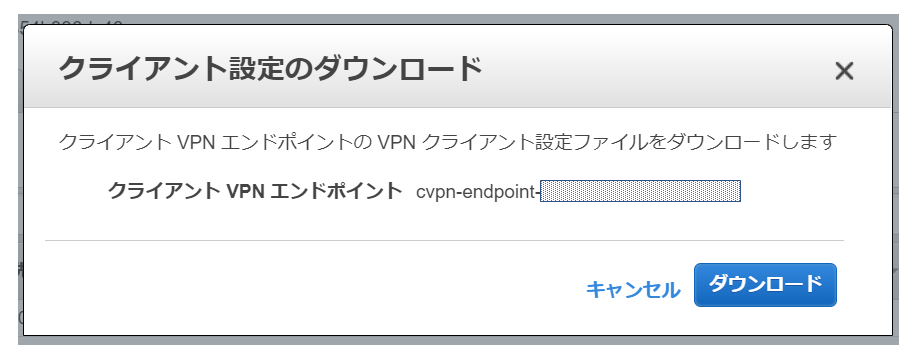

次にPCからクライアントVPNエンドポイントのコンソール画面にアクセスして、画面上に表示されている「クライアント設定のダウンロード」をクリックし、プロファイルをダウンロードします。

「downloaded-client-config.ovpn」というファイルがダウンロードされます。

次にEC2からS3へアップデートした証明書と秘密鍵をPCにダウンロードします。

downloaded-client-config.ovpn をテキストファイルで開くと以下のようになってます。

client

dev tun

proto udp

remote cvpn-endpoint-xxxxxxxxxx.prod.clientvpn.ap-northeast-1.amazonaws.com 443

remote-random-hostname

resolv-retry infinite

persist-key

persist-tun

remote-cert-tls server

cipher AES-256-GCM

verb 3

<ca>

-----BEGIN CERTIFICATE-----

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX

-----END CERTIFICATE-----

</ca>

reneg-sec 0

上記の最後に以下を追記します。

cert /"ファイルを格納しているフォルダ"/client1.domain.tld.crt

key /"ファイルを格納しているフォルダ"/client1.domain.tld.key

上記2つへのファイルパスはdownloaded-client-config.ovpnからの相対パス以下のように記述します。

例)Cドライブ直下にtmpフォルダを作成して、そこにclient1.domain.tld.crtを置く場合は

c:/tmp/client1.domain.tld.crt

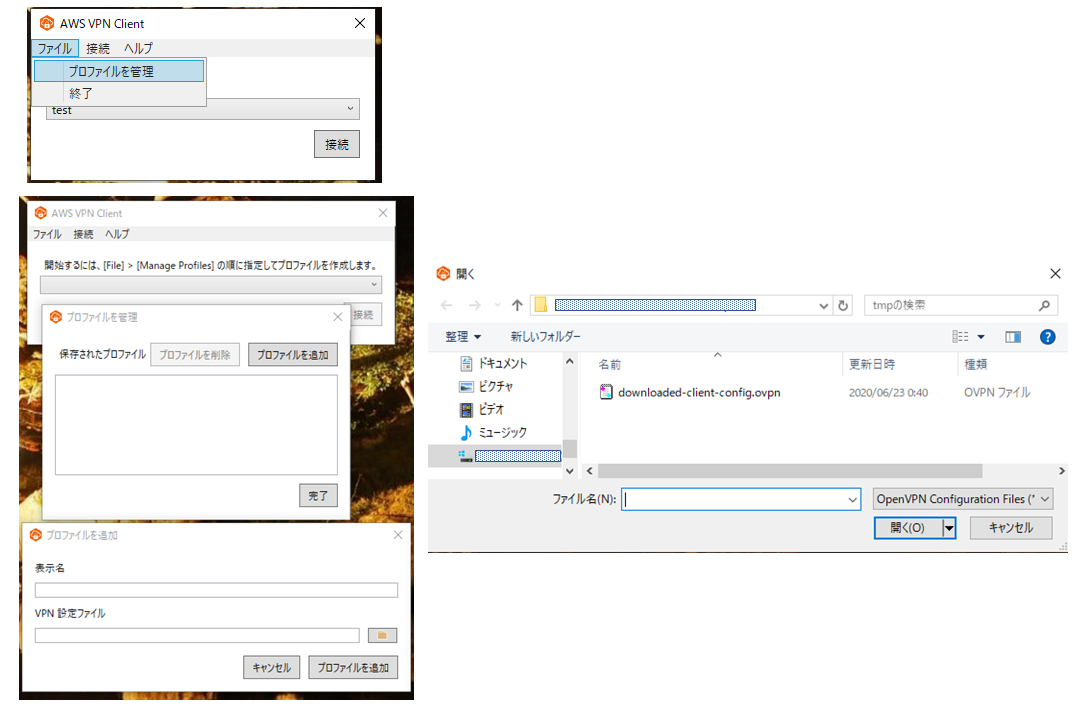

PCにダウンロードしたアプリを起動し、プロファイル設定をします。

★プロファイルを追加しようとして、エラーが出る場合、パスの記述を確認してください。★

"¥"が含まれていたり、パスが間違っていないか確認してください。

downloaded-client-config.ovpn とclient1.domain.tld.crtおよびclient1.domain.tld.keyは同じフォルダに格納しておいた方が分かりやすくて良いと思います。

ただ格納するフォルダにアクセス制限が設定されているとエラーになったりしますので注意しましょう!

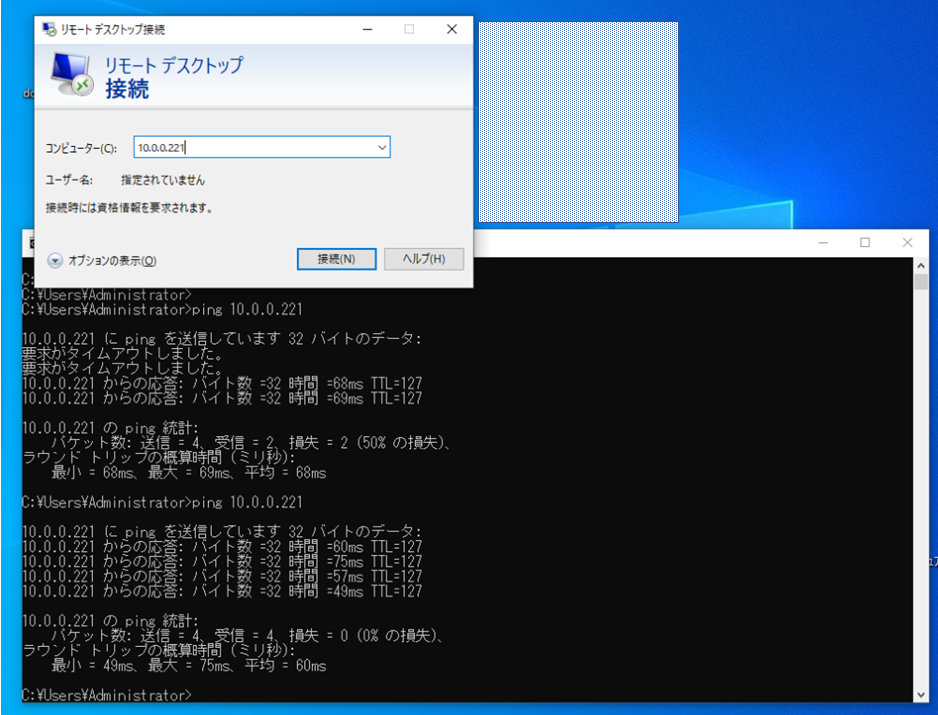

プロファイルを設定して接続できるようになれば実際にVPN接続してみましょう。

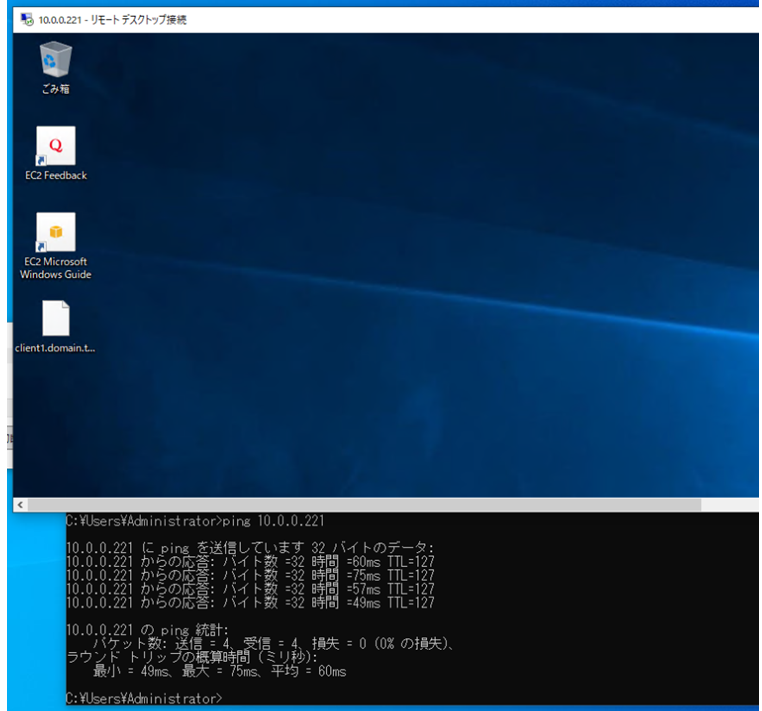

プライベートIPでEC2インスタンスへRDPしてみます。

RDPできましたね!

長くなりましたがこれで設定完了です。

AWS Client VPN の使いどころ

クライアント数に制限なく、、AWS環境へどのPCからでもVPN接続できるようになるのは便利だと思いますが、ランニング費用がVPN Connectと比べてかかるため、利用するシーンを選ぶ必要のあるサービスになります。

例えば会社支給の持ち出し用PCで使うとかですかね。

テレワークの一環として、BYODでの活用できなくはないですが、セキュリティの観点からWorkSpacesの方がいいような気がします...

おまけ(12月7日更新)

Client VPN には下記のような制約があるのでご注意ください。

・通信可能なケース : VPNクライアント => EC2インスタンスへの HTTP や RDPなどの通信

・通信不可なケース : EC2インスタンス => VPNクライアントへの HTTP や RDPなどの通信

AWS側の仕様で、クライアントPCからVPN内のEC2へ接続はできますが、EC2からクライアントPCへPingやRDPはできないです。

もう少し細かい理由ですが、VPCのルートテーブルにクライアントVPNエンドポイントをターゲットとするルーティングを記載できないからです。

サイト間VPN接続の場合、ターゲットとしてVPGWを選択できますが、クライアントVPNエンドポイントはターゲットとして選択できないため、VPC → クライアントVPNエンドポイントへのルーティングが出来ないということです。

クライアントPC →VPN内のEC2やFSxは問題なく通信できるので、単純にVPN接続して、社内環境にアクセスしたいという用途は満たせますが以下のようなことをしたい場合は実現できません。

・VPC内のEC2からクライアントPCへファイルやソフトウェアの配信および状態監視

・VPC内のEC2にインストールしたクライアント管理ソフトウェア(LanScopeとか)でクライアントPCの遠隔操作

まぁ、万能とはいかないですよね(´・ω・`)

参考にしたページ

[AWS Client VPN] VPC を経由して固定のIPでインターネットへアクセスする

AWS Client VPN 設定メモ