はじめに

最近、界隈でも名前をよく聞くようになってきたゼロトラストネットワークについて、

ゼロトラストネットワークを読んだので、

その内容を簡単にまとめてみたい。

ゼロトラストネットワークとは

ゼロトラストネットワークには、5つの原則がある。

- ネットワークは常に安全ではないとみなされる

- ネットワーク上には外部および内部の脅威が常に存在する

- ネットワークを信用できると判断するには、ローカルネットワークでは不十分である

- デバイス、ユーザー、ネットワークフローは1つ残らず認証および認可される

- ポリシーは動的であり、できるだけ多くの情報源に基づいて作成されなければいけない

ゼロトラストネットワークとは上記を踏まえ、

従来型のネットワークセキュリティアーキテクチャである「境界モデル」では対応できなくなってきたセキュリティリスクに備えるために提唱されたものである。

昨今のSaaSやモバイルデバイスの普及により、

守るべきネットワークの境界線があいまいになってきたことから徐々に認知が上がってきているらしい。

境界モデルとゼロトラストモデル

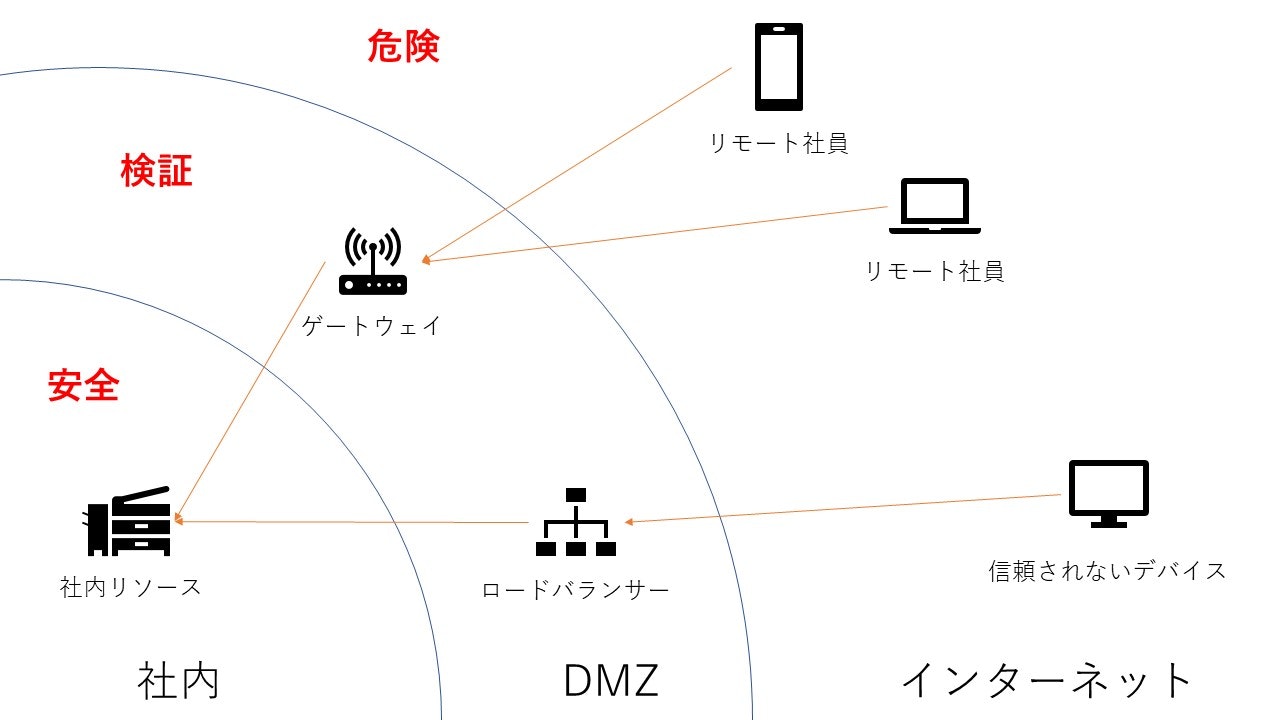

境界モデル

従来型のネットワークモデルで、

ネットワークをゾーンで分割し、ファイアウォールで侵入を止めている。

各ゾーンには何らかの信頼レベルが割り当てられており、どのネットワークリソースへのアクセスが許可されるのかが決まっている。

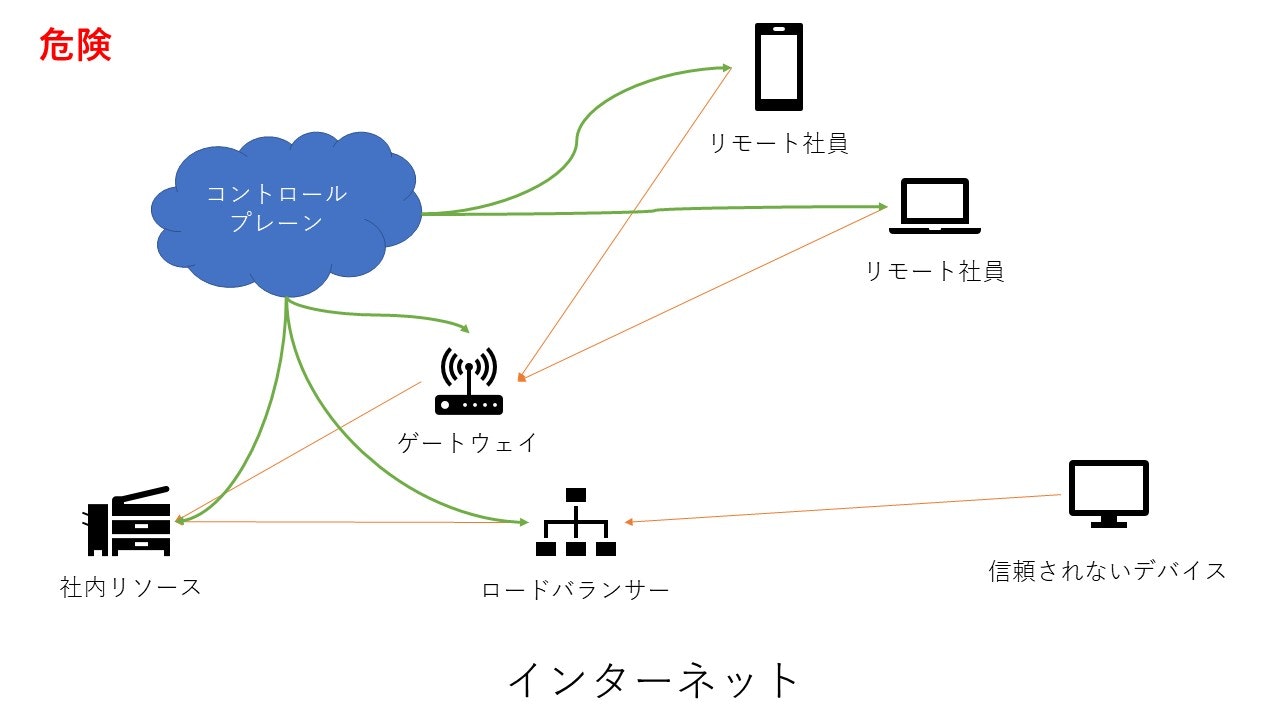

ゼロトラストモデル

アクセス制御の適用個所を分散させ、ゼロトラストの原則を当てはめたもの。

コントロールプレーンがアクセス制御のサポートを行う。

コントロールプレーンとデータプレーン

ゼロトラストネットワークにおいて、アクセス制御をサポートするシステムをコントロールプレーンと呼ぶ。

コントロールプレーン以外のものをデータプレーンと呼び、コントロールプレーンによって管理される。

信頼と信用、認証と認可

ゼロトラストネットワークにおいては、下記のオブジェクトに対して通信を許可するのかを、

信頼をもとにして決断する。

- デバイス

- ユーザー

- アプリケーション

- トラフィック

ただ生身の人間がすべてのリクエストを捌くのはコストがかかりすぎるため、

ある程度までの信頼を各システムに割り振っておき、

各システムがそれぞれのリクエストを捌くことになる。

これをトラストチェーンという。

脅威モデルを定義し、

モデルに基づいたリスクの下、

ネットワークを設計する。

システム上で信頼を得るためには、

正規のリクエストだということを認めてもらう必要があり、

そのための方法として、主に公開鍵基盤の証明書認証が推奨される。

ネットワークエージェント

ネットワークエージェントとは

ネットワークリクエストをするエンティティについてわかっているデータの組み合わせを表す用語

である。

ネットワークエージェントには、ニーズや成熟度により大まかなデータから、細かいデータまで含まれる。

情報が細かくなるほど、データクレンジングにおいて問題になる可能性が高い。

ネットワークエージェントは、ゼロトラストネットワークでの認可の判断において、

実際に認可の対象となるものである。

認証のためには使われない。

ゼロトラストネットワークの実現に向けて

現在では、未だ標準とされるゼロトラストネットワーク実装のためのソリューションはないらしく、

各社各様の方法で上記の原則を基に設計しているようである。

例)Googleが提供するGCPベースのセロトラストソリューション

BeyondCorp

ゼロトラストネットワークにおけるVPNについて

ゼロトラストネットワークにおいては、VPN通信は推奨されない。

その理由の1つとして、ゼロトラストではアプリケーション層(L7層)のエンドポイント間でセキュアな通信がされることが重要だが、

そうした責務を担うネットワーク上のコンポーネントを追加すると、

コンポーネントとエンドポイント間のネットワーク通信が物理的および仮想的に脅威にさらされたままになる可能性があるためである。

VPNは社内NWの拡張になるだけだから危険なのは変わりないよ、という意味で理解している。

まとめ

最近ではコロナ禍による、突然のリモートワーク要請により、

社外から社内へVPNなどをつないで業務をする人も増えているが、

そのあたりのセキュリティは大丈夫なのか、という点も気になってこの本を読んでみた。

これからゼロトラストネットワークが主流になっていくという主張もあるが、

正直日本で導入されるのはかなり時間がかかるのではないかと個人的に思う。

ゼロトラストネットワークについてはまだまだ理解しきれていないところが多いので、

これからも調べ続けていきたい。