2021年11月23日にAWS Systems Manager (SSM)のFleet Managerで「コンソールベースのWindowsインスタンスへのアクセス」が発表されました。

ブラウザベースでRDP接続ができるようになっています。SSM経由なので、マネージドインスタンス(SSMに接続されたEC2インスタンス)であればインターネットからのRDP接続ができる必要もありません。実際に試してみました。

手順

ドキュメントはこちら。まだ日本語版はありません。

- Systems Managerを開きます。

- 左のメニューペインから「フリートマネージャー」を開きます。

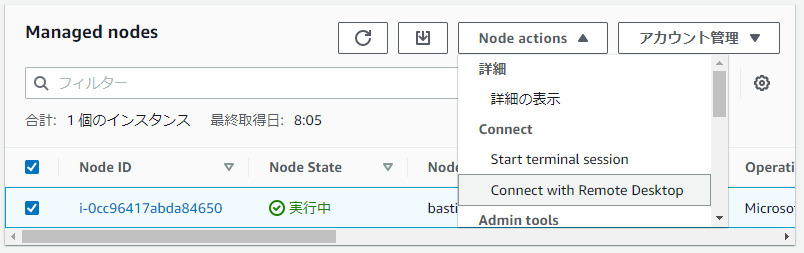

- 接続したいWindowsインスタンスを選択し、「Node actions」から「Connect with Remote Desktop」を開きます。

- ユーザー名とパスワードを入力して「Connect」をクリックします。

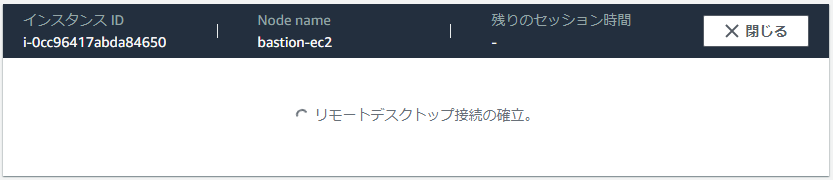

- リモートデスクトップ接続の確立が行われて…

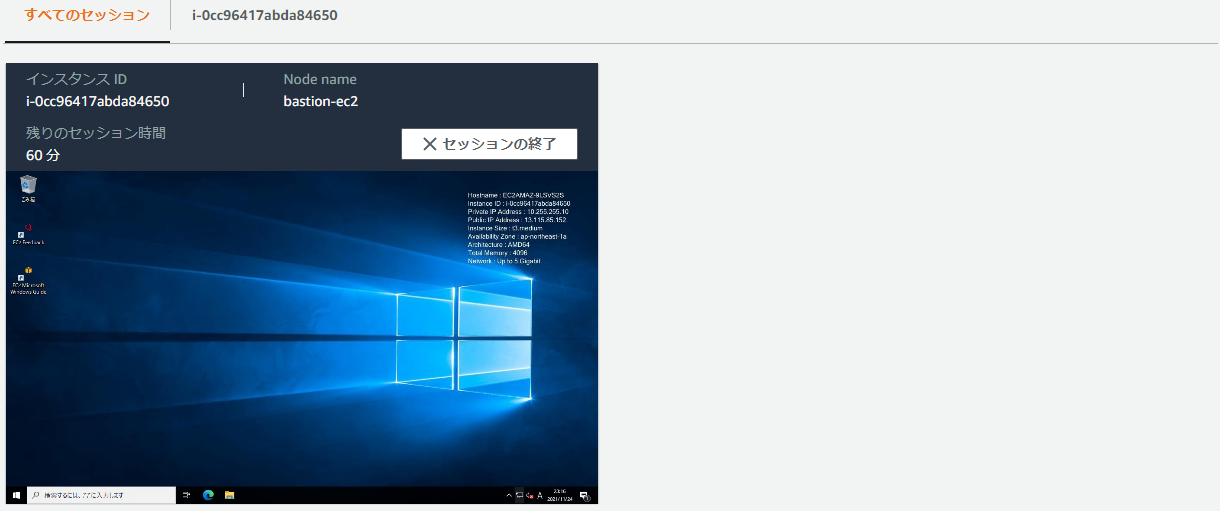

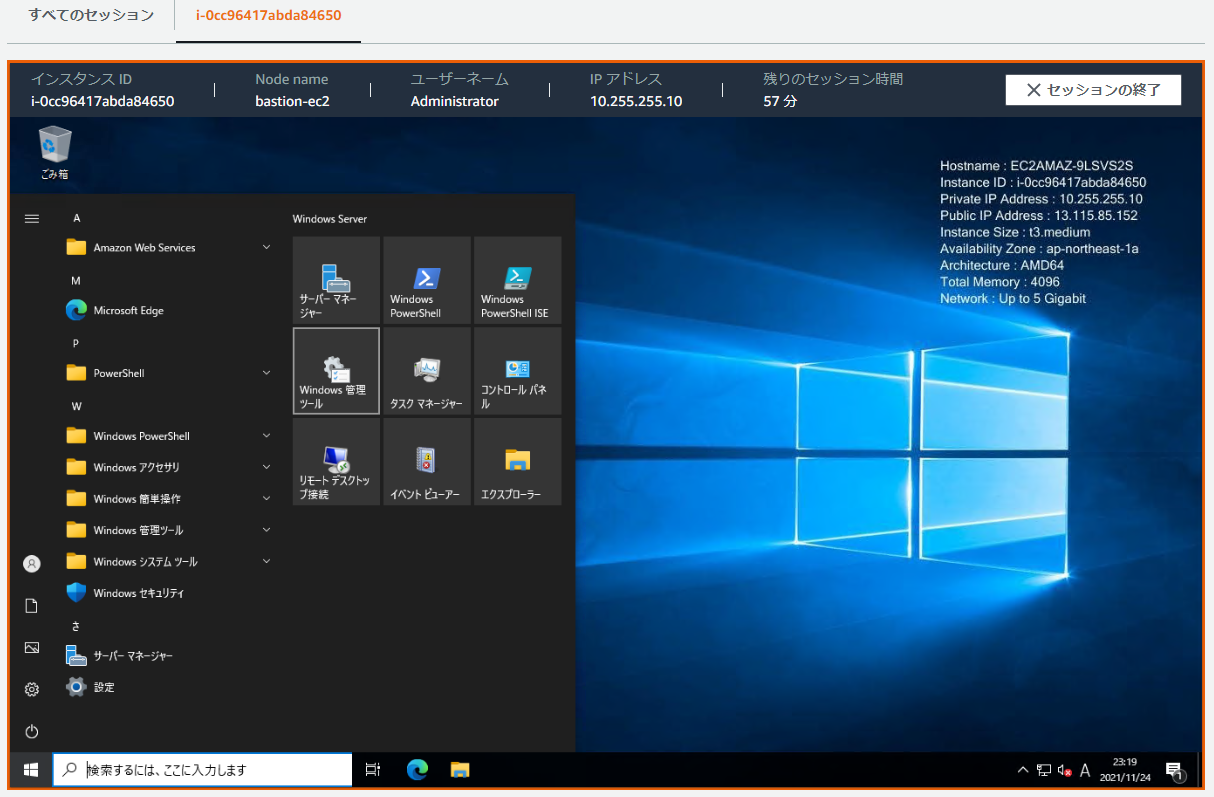

- 接続されました!

- 個別のセッションタブ(i-xxxxxというEC2インスタンスIDのタブ)ではブラウザウィンドウサイズに合わせて大きくデスクトップが表示されます。

セキュリティ周り

セッションの記録

実体はSSM経由でのRDPの様子です。Systems Manager Session Managerを見ると、セッション履歴もちゃんと記録されています。ドキュメント名が「AWS-StartPortForwardingSession」となっているので、ポートフォワーディングでRDP接続していたことが読み取れます。

ネットワーク構成

このEC2インスタンスに適用しているセキュリティグループのインバウンドルール。外部からの接続は許可していません。

SSM経由での接続なので、必要なのは(a)EC2インスタンスから直接あるいはNAT経由でインターネット接続できるか、(b)EC2インスタンスの接続範囲内にSSMなどのエンドポイントが作成されていて、どちらかの方法でSSMに接続されていることです(参照:AWS Systems Manager経由でssh不使用のOSリモートアクセスを試す - Qiita)。

認証

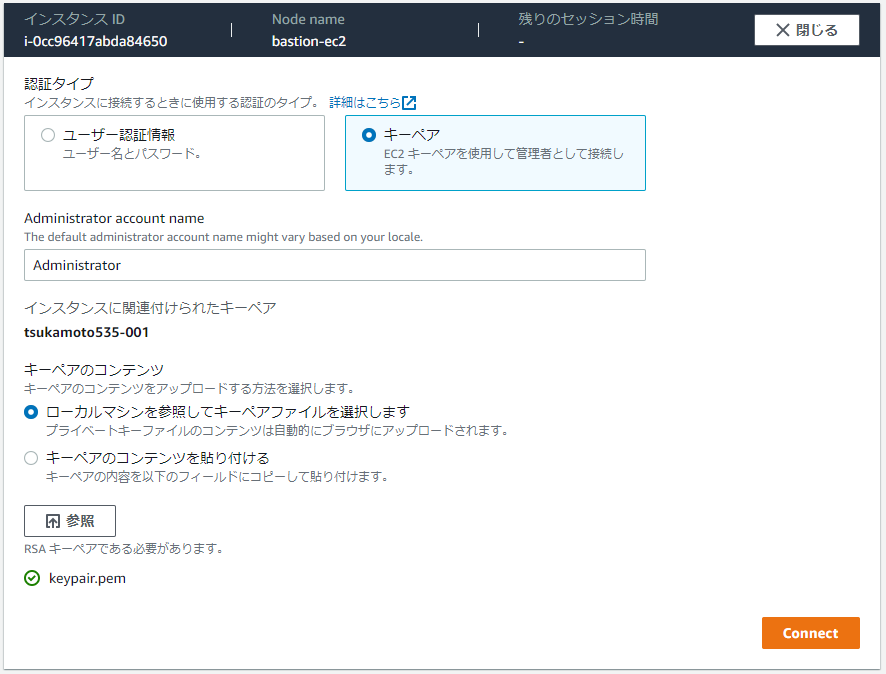

認証は、まずAWSのマネジメントコンソールにサインインできること、次にWindowsにサインインできることの2段階のようです。今回はAWSマネジメントコンソールをIAMロールで使用していました(IAMユーザーでサインイン後、強い権限のあるロールへ切り替え)が、問題ありませんでした。WindowsへはAdministratorアクセスであれば、キーペアファイルないしその内容を指定することでもサインインができそうです。

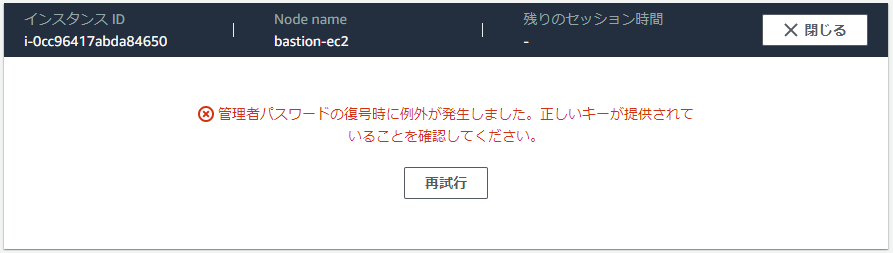

しかし私が試した際には、管理者パスワードの復号に失敗しました。同じファイルでEC2の「接続 > RDP接続」画面からパスワードを復号・取得して、上のスクリーンショットのようにパスワード入力してサインインできましたし、RSAキーペアであることも確認しています。ファイルの問題ではなさそうな気がしますが、調べ切れていません。

クリップボード

ローカルのファイルをコピーして、リモート(EC2上)のWindows環境にペーストできるか気になりましたが、これはできないようです。可能にする設定等があるものかはやはり調べ切れていませんが、とりあえず安全側なのでいいかなと。

おわりに

これまではSSM経由でのRDP接続というと、(1)Administratorパスワードを取得し、(2)AWS CLIで aws ssm start-session してポートフォワーディングして、(3)RDPでローカルの転送ポートに接続、とわりと手間がかかる印象でした。今回のアップデートで、非常にSSM経由でのRDP接続が使いやすくなったと思います。

- すべてマネジメントコンソール(Webブラウザ)上で完結する。

- AWS CLIをインストールしていない環境からでも接続できる。

SSM経由でのRDP接続には、元々以下のような利点もあります。

- インターネットからのRDP接続を許す必要がない。

- プライベートサブネット内のEC2インスタンスにも接続できる(SSMエンドポイントなどを介してSSMに接続されていれば)。

- OSの認証に加え、AWSの認証を必要とする(多段認証になる、AWSの認証に多要素認証やSSOを使うこともできる)。

いくつか調べ切れていないところなど残っていますが、まずはファーストインプレッション的に。活用していきたいと思います。