情報セキュリティを学んだまとめ

まず初めに

サービスを行う上でたくさんの重要な情報を所有しているにも関わらず、情報セキュリティに詳しく知らないことへ危機感を感じ学んでみようと思いまとめたものです。

知識はほぼゼロなので誤っている部分もあるかと思いますが、何か参考になればと思います。

そもそも情報セキュリティはなぜ学ばないといけないのか

そもそも情報セキュリティ学ぶ理由として、個人情報流出のニュースなどをちょくちょく見ることがあります。

情報漏洩は会社としての評判が落ちるだけでなく、業務停止命令などビジネスに及ぼす影響はかなり高いです。

その情報漏洩は様々な原因から発生してしまいますが、その1つとしてハッキングが該当します。

重要な情報を所有する側として、安全なWEBサイトを作ることや、会社を継続するために情報セキュリティを学ぶことで情報漏洩のリスクを減らすためには不可欠かと思います。

また、ハッキングからデータを破壊されたり改ざんされサービスを続けられなくなるリスクも減らすことができます。

情報セキュリティとは何なのか

情報セキュリティの情報やセキュリティの定義について学んでいこうと思います。

情報とは「ある物事の内容や事情についての知らせ」です。

身近な情報で言うと、以下が情報にあたります。

- アプリのIDやパスワード

- 連絡先

- 写真や動画

会社の情報で言うと、以下が情報にあたります。

- 顧客情報

- メールの履歴

- 契約書

これらは一部です。

セキュリティは「安全・保安・防犯」などのイメージです。

情報とセキュリティをまとめると・・・

情報セキュリティとは「ある物事の内容や事情についての知らせを安全な状態で維持すること」です。

少し言い換えると、情報およびインフラ環境が健全で、情報資産が盗難・改ざん・破壊といった事象の可能性が低い状態であること

安全な状況を維持する情報セキュリティの3大要件

3大要件とは情報セキュリティに関する取り組みにあたって必ず対応しなければいけないと示す要素です。

それは頭文字をとってCIAと表現されます。

C:機密性(Confidentiality)

I:完全性(Integrity)

A:可用性(Availability)

機密性(Confidentiality)

機密性とは情報が守られていて、第三者から見ることができないことを保証することです。

情報セキュリティをイメージする中でおそらく一番イメージがしやすいと思います。

情報が社内でもできるだけ情報にアクセスできる人を減らすことで情報漏洩や悪用のリスクが減ることになります。

具体的にはパソコンへのログインや必要なデータの呼び出し、資料室への入室にIDやパスワードによる管理やまた物理的な入室者の制限などです。

情報へアクセスする際に、ルールやパスワードで管理することは多いですが以下の点に注意する必要があります。

- 形式的なルールやID/パスワードの設定・管理になっていないか

- ルールを厳格にしすぎて、利用者の利便を損なっていないか

- 社内・外部の悪意のある第三者への対策ができているか

パスワードが非常に容易であったり、定期的に変更をかけていなかったり、パソコンの付箋にID/パスワードが貼ってあることは好ましくありません。

逆にアクセスを厳しくするのと作業効率が落ち、いつの間にかルールが形骸化することもあります。

また、両方を保つ環境を構築できてもID/パスワードを知っている社内からの攻撃やハッカーからの攻撃は気密性を保持できないこともあります。

I:完全性(Integrity)

完全性とは改ざんや破壊が行われておらず、正しい状態であることを保証することです。

外部からの攻撃で情報の改ざんにとどめることも最近は多く、社内でもデータの管理ミスが起きると保証できていません。

そのため、データを扱う社員のオペレーション教育も必要となってきます。

また、天災によってデータが破損・損失することや、システムのバグでデータを不正確なものにしてしまうことも気にする必要があります。

データの読み込みと書き込み、保管や転送などの運用は以下の点に注意しましょう。

- データの利用者を適切にコントロールする

- アクセス者のアクセスや改変履歴を残し、さかのぼれるようにする。

- バックアップシステムを用意して、暗号化したデータを保管・転送・利用する。

データの利用者を適切にコントロールするは機密性が該当します。

データの改ざん防止には、必要性のない人には開示だけで上書きができないようにするなどがあります。

アクセス履歴を残すことで、ミスや攻撃者の足跡をたどりログから元のデータへ修復することもできます。

データを暗号化しておけば、第三者による改ざんや情報漏洩の際に被害を低減することもできます。

完全性は、外部からだけでなく社内のミスやシステムのバグ・天災での破損・損失に対して対策する必要があります。

また、データへアクセスされた際も考えデータを暗号化し被害の低減を心がけましょう。

A:可用性(Availability)

可用性とはデータをいつでも安全に利用できることを確保することで、システムの稼働の継続性と言えます。

可用性は機密性と完全性が確保されていることが前提です。

システムダウンや天災などでも、いかに早く復旧できるかが問われます。

システムを二重化し、片方が機能停止しても切り替えて運用できる体制などを取り入れるなどの対策ができます。

3大要件をどう活かすか

情報セキュリティはデータの誤送信やPCの盗難から不正にアクセスされデータが改ざんされたり破損することも考える必要があります。

漏洩リスクを恐れ情報の開示を遮断してしまうとデータ解析やデータを利用する今のビジネスの鍵を握ることと逆行してしまいます。

逆に利便性を意識しすぎて、誰でも利用できる状態は情報セキュリティがおろそかにしています。

3大要件を常に念頭においてシステムの開発、ルール運用を行えば情報セキュリティの方向性に誤りを生じることはなくデータをうまく活用できます。

個人的に大切だなと思ったのは

どこまでの情報を情報セキュリティとして担保するのか、どの情報までが重要と判断するのか、どの権限まで情報を閲覧までに留めるのか定められていることが大切だと感じました。

さらに情報セキュリティに4要素を意識しなければならない

先ほどのCIAと表現する情報セキュリティの3大要素は、情報の改ざんや消失、物理的破損を防止し、安全に情報を取り扱うための要素でした。

新たに4つの要素が含まれたことで、情報セキュリティ7要素が提唱されています。

- 真正性(Authenticity)

- 信頼性(Reliability)

- 責任追跡性(Accountability)

- 否認防止(non-requdiation)

真正性(Authenticity)

アクセスするユーザーが「本当にアクセスすべきユーザーか」を担保することを指します。

関係ないユーザーがアクセスした場合、情報漏洩やデータ改ざん・破壊される可能性があります。

認証強化を行い担保するのが対策として挙げられています

信頼性(Reliability)

データ操作をしたときに正しい挙動をすることを指します。

バグや何か致命的な原因によって、データ操作によって意図しないデータに改ざんされた・出力された場合は、正しい情報ではなくなってしまい情報の価値・信頼性が担保できていません。

こちらはインシデントを防止する要素となりますが、0にするのは非常に難しいです。

発生を前提として、どのように準備を行うかを示されています。

責任追跡性(Accountability)

情報へのアクセスをどのような手順で行ったか追跡できるようにすることを指します。

誰が、どのプロセスのどの手順で行ったかを記録することでインシデント発生時に手順を追えるようにします。

アクセスログや操作ログなどをしっかり記録として残すことが大切です。

否認防止(non-requdiation)

インシデントが発生した場合に、その原因となる人物や対象からの行動を否定されないように証拠として残すことを指します。

問題行動をした場合に、証拠がなければ水掛け論になってしまうため、確固たる情報を手にいれることが重要とされます。

責任追放性でログ記録として残すことを話しましたが、こちらも同じです。

情報を守るセキュリティの構成

情報を守るセキュリティ構成として以下のように分類されています。

- 情報資産:暗号化・データ損失防止など

- 人:セキュリティポリシーや手順

- 物理:管理カメラなど

- ネットワーク:ルータ、F/W、NIDS(ネットワーク監視)

- ホスト:OSの設定、パッチ、HIDS(コンピュータ監視)

- アプリケーション:セキュアプログラムなど

ハッカーが情報資産にたどり着く間にはいくつかのセグメントに接します。

情報資産を守るうえで重要なことは、セグメントに分けた1つで情報資産を守るわけでなく、多層防御といって複数の仕組みによって情報を守ることが一般的です。

機器を導入することで守ることもありますが、人・アプリケーションは人が関わり私たちの理解が必須です。

アプリケーションのセキュアプログラムは、システムやアプリケーションの脆弱性を事前に廃除し、情報漏洩や乗っ取り、予期しないシステムダウンなどを防ぐためのプログラミング手法です。

ここは技術的なアプローチなため今回は省略しますが良書を紹介しておきます。

体系的に学ぶ 安全なWebアプリケーションの作り方 第2版 脆弱性が生まれる原理と対策の実践

ここでは、セキュリティポリシーについて紹介します。

セキュリティポリシーとは何か?

情報セキュリティポリシーとは、企業や組織において実施する情報セキュリティ対策の方針や行動指針のことです。

総務省-情報セキュリティポリシーの概要と目的

少し肉付けしますと、社内規定といった組織全体のルールから、どのような情報資産をどのような脅威からどのように守るのか、基本的な考え方やセキュリティを確保するための体制、運用規定、基本方針、対策基準などを具体的に記載されています。

この内容は、業務形態やネットワークやシステム構成、保有する情報資産などの内容に見合ったセキュリティポリシーを作成しなければなりません。

当たり前ですが、セキュリティーポリシーは法律や規制に違反していないことが前提です。

日本におけるセキュリティ関連の法律はこちらにあります。

総務省-情報セキュリティ関連の法律・ガイドライン

セキュリティポリシーの目的

目的は、企業の知的財産や顧客情報などの情報資産を守ることです。

何かしらの原因で情報漏洩を起こしてしまうと、損失や賠償責任を免れることはできません。

また、顧客や取引先からの信頼は失墜し、継続の危機に立たされるケースもあります。

このようなリスクから会社を守るために情報セキュリティ対策が必須であり、ベースとなるのがセキュリティポリシーです。

また文書化することで社内へ浸透させ社内のセキュリティ意識向上や顧客や取引先からの信頼も高くなります。

情報セキュリティ担当者だけでなく、情報資産を共有するすべての社員が適切な情報セキュリティ意識を持たなければ情報漏洩する可能性は高まります。

セキュリティポリシーの運用方法

セキュリティポリシーは策定して終了ではなく、新たなリスクや組織の問題に応じて、PDCAを回し改善を繰り返しながら運用していくことが大切だとされています。

-

PLAN(計画・目標の策定)

情報セキュリティポリシー(基本方針・対策基準・実施手順)を策定します。

組織の情報資産や課題を明確にして、情報セキュリティーを策定します。

実際にセキュリティーポリシーを策定し、チェックする際の実施手順もここに含まれます。 -

DO(導入・運用)

全社員に周知し、必要に応じて集団研修など教育を行う。

社員が情報セキュリティポリシーに則って行動することで、目的とする情報セキュリティレベルを維持を目指します。

めっちゃ簡単に言うと、社員の意識向上・ルール順守を図ります。 -

CHECK(点検・評価)

情報セキュリティポリシーの内容が、時代や組織の現状に適しているか定期的に情報セキュリティポリシー自体を評価する。

また、順守されているかどうかの監査も行います。 -

ACT(改善・処置)

CHEK(点検・評価)の内容をもとに、情報セキュリティポリシーを見直して改善する。

セキュリティポリシーは業務形態やネットワークやシステム構成、保有する情報資産などの内容に見合ったセキュリティポリシーを作成します。

重要なことは3つあります。

1つは、いったい何の情報をまもるのかという点です。

どんな強固なセキュリティでも守る情報がなにか具体化されていなければ成果が期待できません。

守るべき情報資産の範囲を明示的にしましょう。

2つは、適用対象者の範囲を定めることです。

基本的には自社社員が対象となりますが、子会社やアウトソーシングで働く人も含めるのか。

セキュリティーポリシーを守るべき人も定めることで、セキュリティ体制を明確化できます。

3つはできるだけ具体的に規定することです。

ルールがあまりにも抽象的な表現だと形骸化します。

例えばパスワードは定期的に変更しましょうといった形で、定期的とはどの程度なのかパスワードは記号は含むのかなど人によって違います。

最低何文字で、大文字記号は含む形で、二か月に1回の頻度でとできるだけ具体的に定めるとよいです。

また話は変わり

最近だとコロナの影響もあり在宅ワークを導入する企業も増え、ネットワークの構成や業務体系まで変わった場合もあると思います。

当然会社の情報を自宅からアクセスできたり、会社のPCを持ち出すことでセキュリティリスクが増加します。

その場合のリスクを踏まえてもセキュリティポリシーを変更しなければいけません。

セキュリティポリシーに盛り込むべき内容

セキュリティポリシーは、不正アクセスから自社システムを守るために必要な内容の盛り込みが求められています。

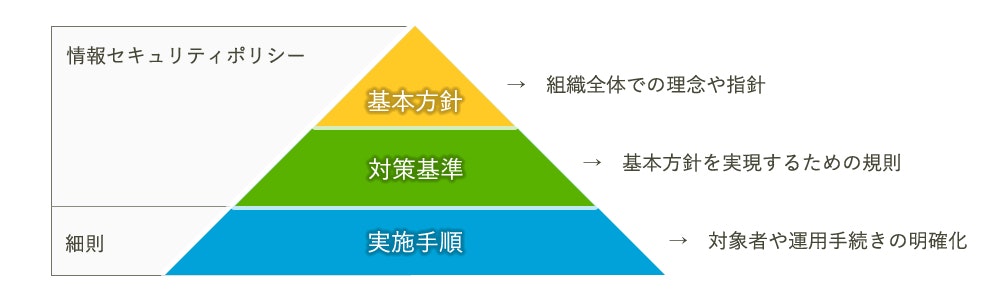

まずは、基本方針と対応基準の2つを情報セキュリティーポリシーとして整理し、実施手順に個別対策を盛り込んで細則として肉付けするのが一般的です。

引用元:情報セキュリティポリシー策定のポイントとサンプル例文集と策定しないリスクとは?

基本方針とは

基本方針とは、セキュリティポリシー全体の羅針盤みたいなもので組織における情報セキュリティ全体の指針や方針です。

- どうしてサイバーセキュリティが必要なのか

- 情報資産を守るためにどのような方針を採るのか

など、こういった文章を盛り込むことが求められています。

セキュリティポリシーの中でも最も表題的、理念的な部分になり、続いての対策基準や実施手順の方向性を決定付ける重要な項目です。

対策基準とは

対策基準とは、実際に導入する情報セキュリティ対策について具体的な部署やシステム別にガイドラインを記載します。

- システム開発ガイドライン

- サーバー運用ガイドライン

- アウトソーシング契約ガイドライン

基本方針に従って、各ガイドライン別に情報セキュリティ保護策や基準を決定します。

どういった行為は許可され、してはいなけないのかといったラインを明示し、違反した場合の罰則規定も設けます

実施手順とは

実施手順とは、実施すべき情報セキュリティ対策を具体的に記します。

実際の業務フローにおいて参考となるマニュアルを作成します。

セキュリティ担当者だけでなく、従業員のオペレーションにおいて、情報資産を守られるように定めます。

- セキュリティソフトの導入手順

- システムの正常稼働を確認する方法

などの具体的なマニュアルを提示します。

セキュリティリスクとはなんなのか?評価の仕方

そもそもセキュリティリスクといった用語を理解していきます。(ここではリスクと略します)

リスクと関連する用語は以下の点です。

- リスク:情報資産に被害が及ぶ可能性

- 脅威:情報資産を危険にさらす事象

- 脆弱性:情報資産を危険にさらす欠陥

- 重要性:情報資産の価値

脆弱性とは?

脆弱性とは、脆くて弱い性質のことです。

情報セキュリティにおいての脆弱性の場合は、システムの不具合や欠陥を指すと思います。

OSやアプリケーション・ネットワーク・ハードウェアなど至る所に脆弱性は潜んでいます。

ハッカーは脆弱性を使い攻撃をするため、情報資産を危険にさらす欠陥を対処していきます。

イメージが付きにくい場合は、情報資産を紙で扱っている場合を考えるといいです。

紙のデータを保管する場所に鍵がなければ、誰でも情報資産を入手できます。

そのような保管体制に不備があるのも脆弱性です。

脅威とは

情報セキュリティにおいて脅威とは、情報が何かしらの危険や被害を受ける事象を指します。

外部からの攻撃や内部不正なども脅威の一例となります。

より脅威の例を見るとイメージが付きやすいかもしません。

情報セキュリティ10大脅威2022とは?

リスクとは

一般的にリスクとは、被害を受ける可能性をリスクといいます。

例えでも出したように、情報漏洩や攻撃によって会社の運用が成り立たなくなることなどが挙げられます。

ただし、被害を受ける可能性は、資産を危険にさらす欠陥があり、これを脅かす事象があることで初めて可能性(リスク)となります。

すなわち、リスクとは以下の式が成り立ちます。

リスク = 脆弱性 x 脅威 x 重要性(情報の価値)

この計算をもとにそれぞれのリスクを出し対策をしていきます。

また脅威とは脆弱性だけでなく攻撃される頻度で初めて脅威となります。

すなわち脅威とは以下の式が成り立ちます。

脅威 = 脆弱性 * 攻撃される頻度

脆弱性は脆弱性です。

リスクや脅威の評価・判断する材料がわかりましたが、これらにはかならず脆弱性が含まれます。

よって、リスクを対策するためには、脆弱性を正確に検証・評価することが情報セキュリティにおいて重要だと言えます。

情報セキュリティを守る3つの構成

情報セキュリティを守るためには3つの構成に分けられる

- 予防:初期準備や運用や対処で出てきたフィードバックによる設定変更など

- 運用:通常運用におけるセキュリティレベルの維持

- 対処:インシデント発生時の対応方法

予防

予防の段階は以下の順番で定めていきます。

- 情報資産の選定とラベリング

- リスク評価

- 防御方法の検討

- 機器の選定・導入(機器が必要であれば)

- 機器の構築・設定(機器が必要であれば)

情報資産の選定とラベリング

守るべき情報資産の基準とつけるべきラベルを決めていくのですが、こちらはセキュリティポリシーで決まっています。

例えば情報資産のラベルは関係社外秘・社外秘・その他のように機密レベルを設定します。

リスク評価

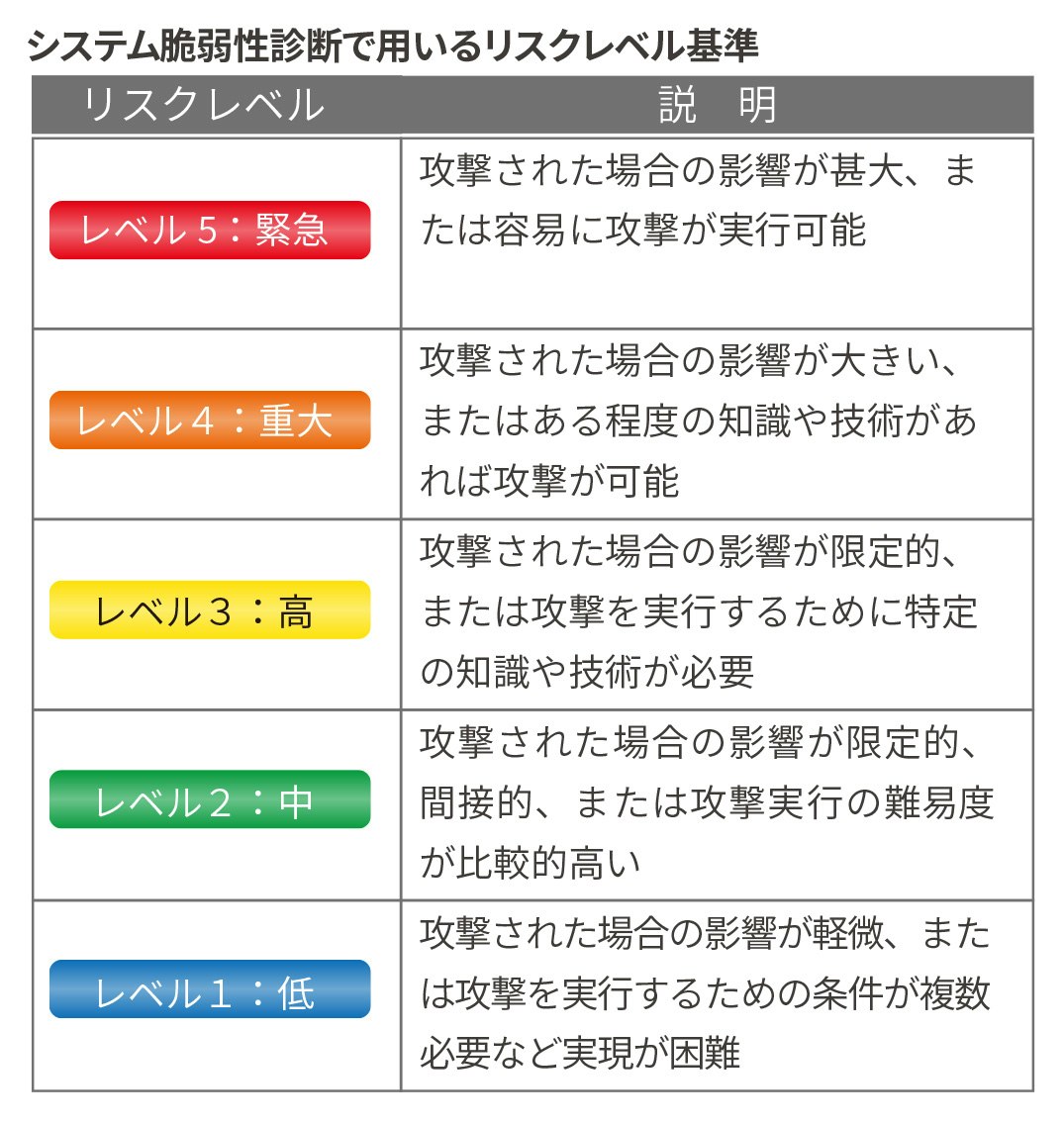

続いてリスク要素によるマトリックスでリスクを判断し対応を決めます。

ちょっと引用なのでレベルとマトリックスがうまくつながってないですが、影響度と可能性をもとにリスクを判断し対応方針を決めます

防御方法の検討

リスクを軽減するための方法を検討していきます。

体制に応じて機器が必要なのか、人員の検討やトレーニング・外部委託が必要なのかなどを決めていきます。

その中でも最も重要なのは多層防御になっているかです。

情報を守るセキュリティ構成でもお話ましたが、セキュリティとは複数の要素で構成されています。

攻撃者が情報資産にたどり着くまでに、複数の要素を通りたどり着きますが、それぞれの要素で防御を行うことによってより強固なセキュリティを保とうという考え方です。

- 情報資産:暗号化・データ損失防止など

- 人:セキュリティポリシーや手順

- 物理:管理カメラなど

- ネットワーク:ルータ、F/W、NIDS(ネットワーク監視)

- ホスト:OSの設定、パッチ、HIDS(コンピュータ監視)

- アプリケーション:セキュアプログラムなど

防御機器

防御機器はネットワークファイアウォールやIPS/IDSなどたくさんの機器が存在します。

ここでも意識しておくべきことは多層防御です。

情報を守るセキュリティ構成の1つの要素に複数の機器を導入するではなく、それぞれの要素に機器を導入することで多層防御をするのが良いかと思います。

運用

運用は以下の流れで行います

- 日々の監視

- 分析

- レポーティング

- 評価・検証

- フィードバック

日々の監視

インシデントの兆候となるアラートやログを監視がメインかと思いますが、物理的な監視も対象としています。

サーバールームの出入りなどですね。

分析

誤検知や見落としを排除し、セキュリティのレベルを維持します。

誤検知が多いと、それに対応するコストが増大し、本当の攻撃があっても見落としてしまう可能性がある。

見落としは、攻撃されていることを見落としてしまうということ。

これらのチューニングを行い、誤検知・見落としがないようにしていくのが大切になってきます。

レポーティング

監視と分析の内容をレポートとして残していくことです。

評価・検証

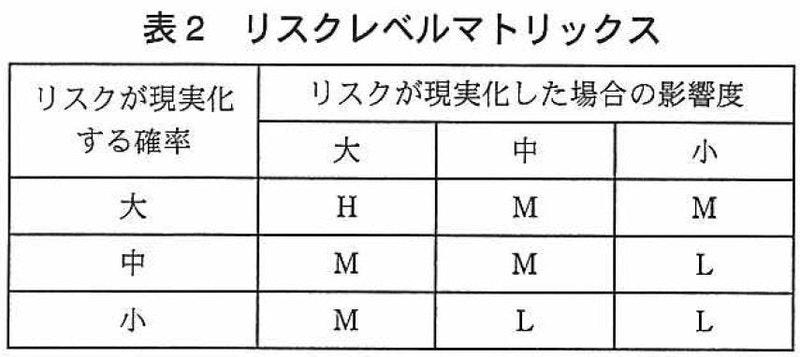

評価・検証では脆弱性の検証を基本的に行っていきます。

一度できた防御方法のセキュリティレベルがずっと維持できることはありません。

新しい攻撃方法が見つかったり、新しいシステムを追加したりするとセキュリティレベルが下がっている可能性もあります。

そのため、セキュリティレベルがきちんと維持できているのか検証する必要がでてくるといった感じです。

フィードバック

評価・検証での結果をフィードバックして、セキュリティレベルが守られていない場合は改修していきます。

対処

対処はIncident Handling and Responseという英語で表されています(IH&R)

迅速かつ効率的にセキュリティインシデントを特定し、阻止し、回復することが目的です。

対応手順や対応する組織は予め定めておかなければいけません。

まずは対応チームの編成と対処のトレーニングは行っていかなければなりません。

実際に対処することになった場合は以下の流れで対応していきます。

- 検出と分析

- 分類と優先順位付け

- 通知

- 封じ込め(影響が広がらないように)

- 根絶と復旧 & フォレンジック調査

- 事後処理

フォレンジック調査とは、

フォレンジック(forensic)とは、「法廷の」「法医学の」「科学捜査の」という意味であり、特にコンピュータなどのデジタルデータを対象とした電磁的記録の証拠保全及び調査・分析を行う場合は、コンピュータ・フォレンジック(デジタル・フォレンジック)と呼ばれます。

フォレンジック調査では、PCのハードディスクから犯罪の証拠となるメールやドキュメントファイルを特定したり、サーバのログファイルから不正アクセスの記録を見つけ出すことによって、インシデントの全容を解明します。

フォレンジックとは、そもそも何か

まとめ

今回は情報セキュリティとはから情報セキュリティのレベルを維持するまでを学びました。

情報資産は会社にとっても非常に重要な要素ですので、各項目をより細かく知っていく必要があるなと感じました。

特にセキュリティポリシーは規約として判断するのに重要なので日々更新をし今の状況に合わせていく必要がありそうです。