はじめに

6月の初め頃からConoHaでVPSを借りています。

https://www.conoha.jp/

VPSにはUbuntuをインストールして、主にLinuxの操作やシェルスクリプト、Pythonの学習用に使用しています。

自宅のサーバにもUbuntuをインストールしてあるのですが、カフェなどで作業するのが好きなので、格安なVPSを契約しました。

一ヶ月ほど経って、ファイヤウォールの設定以外に特にセキュリティ対策をしていないなぁと思い、調べてみました。

https://qiita.com/cocuh/items/e7c305ccffb6841d109c

「ほうほう、SSH接続のポートを変更すればいいんかー」

https://www.softel.co.jp/blogs/tech/archives/1516

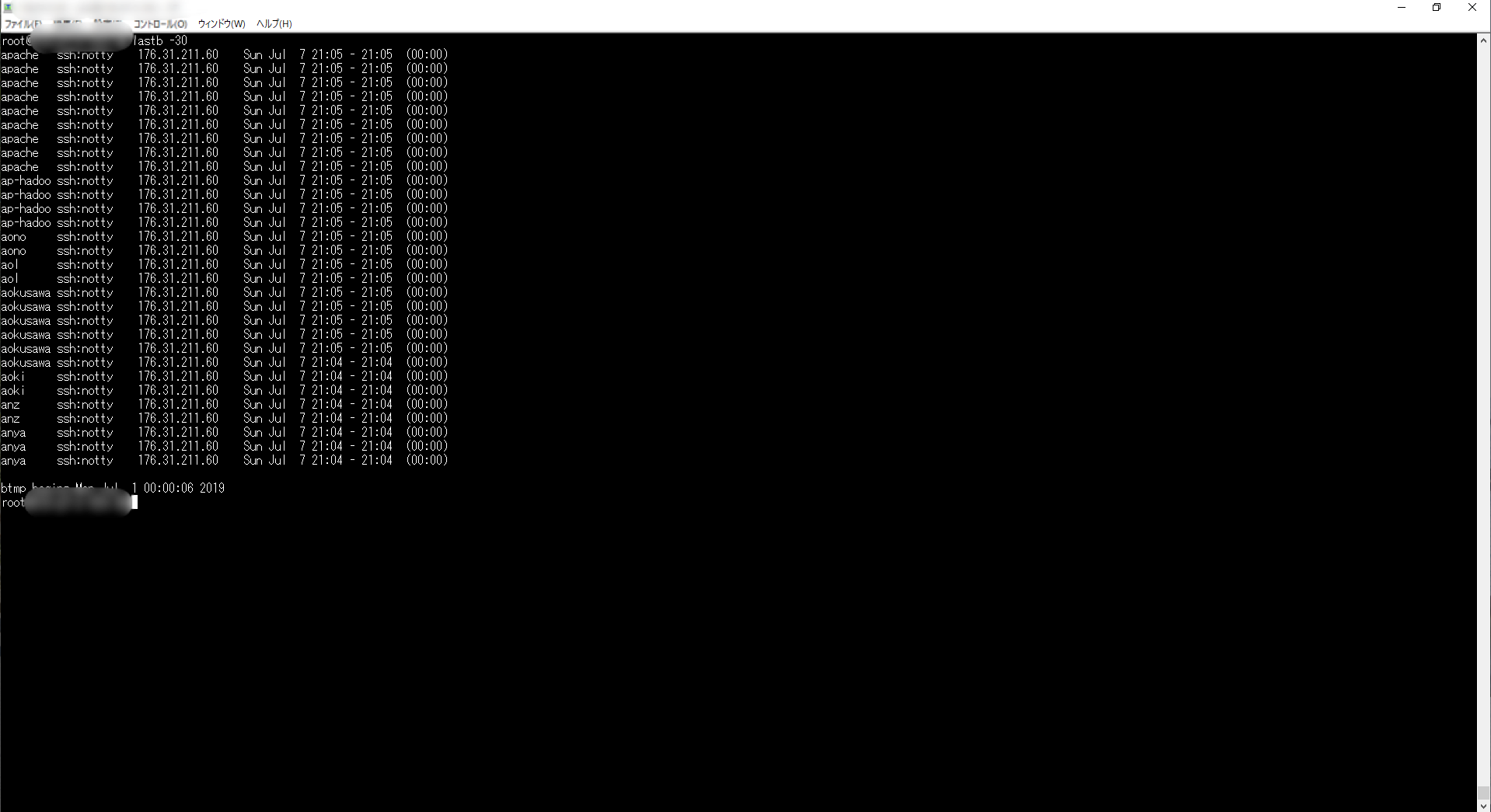

「lastbコマンド?不正アクセス・・・?」

自分も実行してみたところ、秒間20件ほどのログイン試行がありました○| ̄|_

そこで、対策を取ることにしました。

対策

SSHポートの変更

通常のSSHポート接続のポート(22)を他のポートに変更します。

変更する先のポートは、ウェルノウンポート(0~1023)、レジスタードポート(1024~49151)を避けた49152~65535ならどれでもいいと思います。たぶん。

/etc/ssh/sshd_configのPortの項目がコメントアウトされているので、外して好きなポート番号を指定します。

# Port 22

Port 12345

SSH接続で設定する場合は再接続できなくなる可能性があるので注意してください。

rootでのログイン拒否

rootでのログインをできなくします。root権限を使いたい場合はsuコマンドかsudoコマンドで対応します。

/etc/ssh/sshd_configのPermitRootLoginの項目がnoになっているのでyesに変更します。

# PermitRootLogin no

PermitRootLogin no

sshd_configの構文チェック

sshd -tで何も表示されなければオッケーです。

sshdの再起動

/etc/init.d/ssh restartで再起動されます。端末は一つ繋いだままにした方が良いです。設定ミスった場合、永久にアクセスできなくなります。

ファイヤウォールの設定

対策とは違いますが、必須の設定です。

元々ポート22が許可されているので、これを削除して、先ほど追加したポートを追加します。

設定し忘れるとSSH接続できなくなるので注意してください。設定方法はOSなどによるので割愛します。

さいごに

本来はもっと色々設定しなくてはいけないと思いますが、抜き取られてまずいデータもないし、とりあえずこれくらいでいいかなぁと。

設定後ログイン試行は0になりました(゜▽゜)

今度は公開鍵認証ですね~。

ちなみに、ログイン試行されていたユーザ名は、api、apex、apache、james、rootなど、ありそうなのを試しているようです。その中でも、aokiやaonoなど日本人の名前っぽいのも試していますねぇ。