前回までのおさらい・今回の設定内容

前回は、CloudWANに作成した2つのセグメントに対してセグメントアクションを設定し、異なるセグメント同士が通信できる状態にしました。

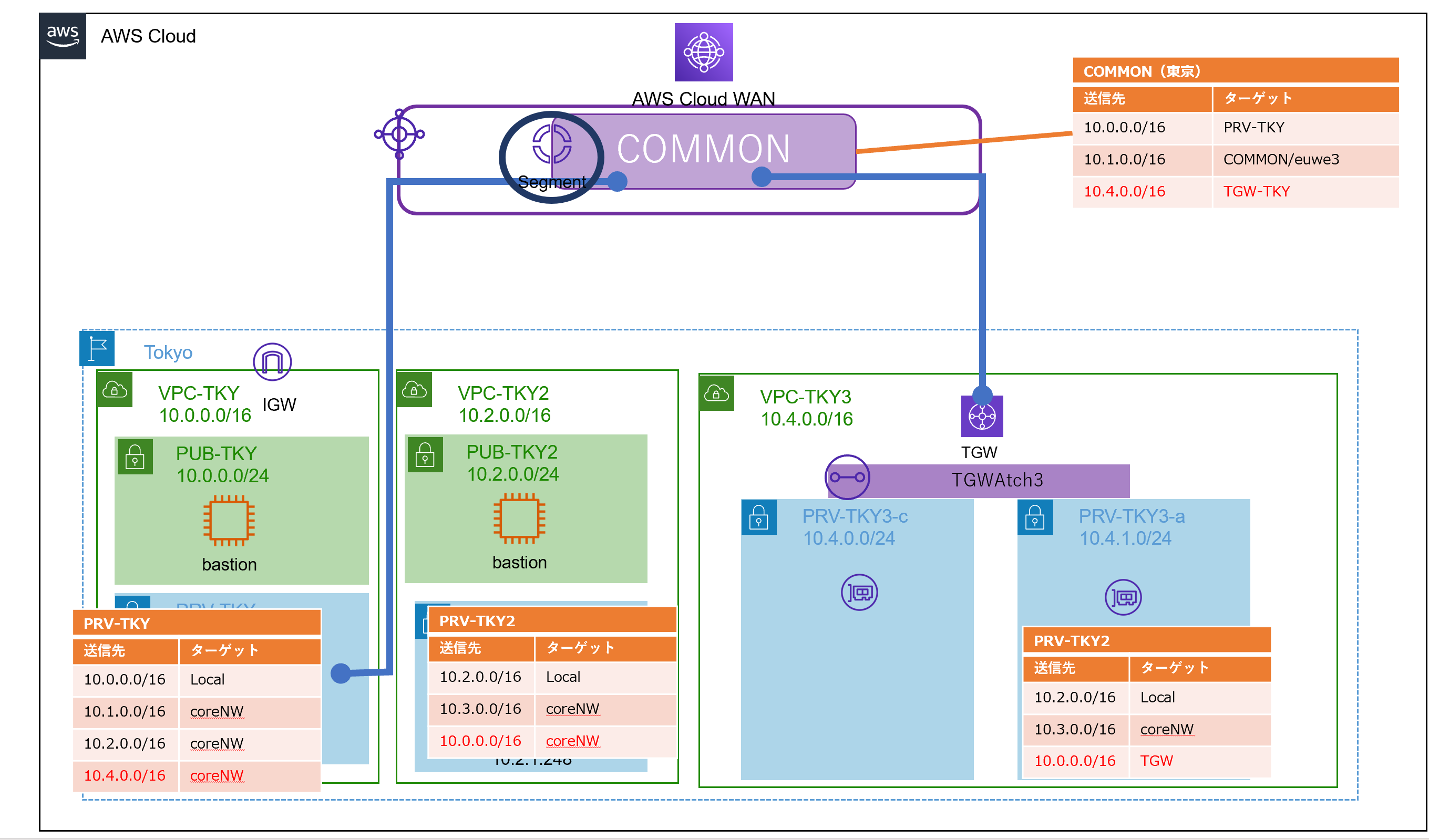

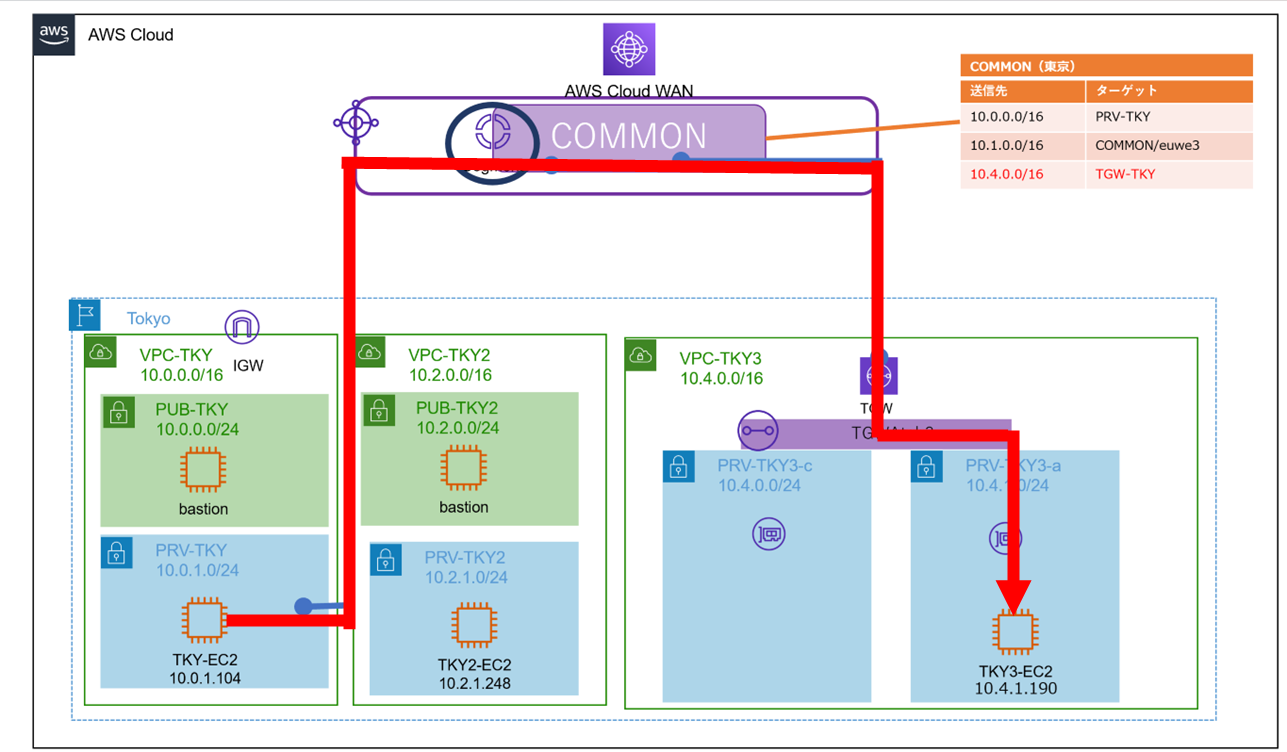

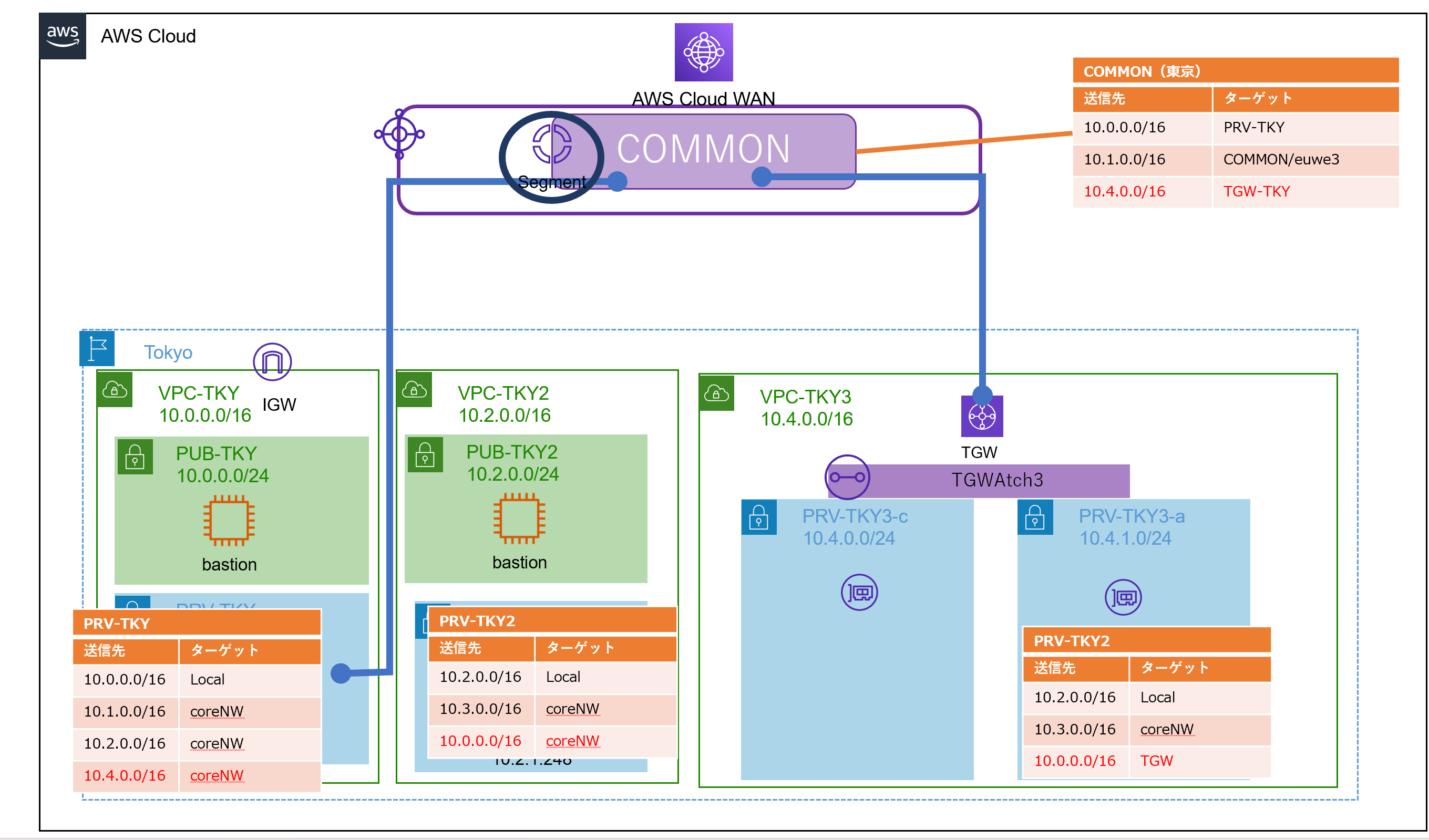

今回はCloudWANの「COMMON」セグメントにTransitGatewayを紐づけ、「COMMON」セグメント内のVPC同士が通信できるように設定していこうと思います。具体的な構成図は下記のようなイメージとなります。

設定手順の流れ・注意事項

今回は下記のような流れで設定を行っています。

①CloudWANにTGWを登録する

②TGWピアリングを作成

③TGWルートテーブルアタッチメント作成(ポリシーテーブルの関連付け)

※TransitGatewayの構築については割愛します。

また、CloudWANと紐づけるTransitGatewayについては、ASNがCloudWANと重複しないようにする必要があります。TransitGatewayのASNは作成後に変更ができないので注意してください。

TransitGatewayをCloudWANに登録する

まずは既存のTransitGatewayをCloudWANに登録します。

NetworkManagerの画面からグローバルネットワークを選択し、左メニュー「TransitGatewayネットワーク」配下の「TransitGateway」を選択します。

表示されたメニューから、「TransitGatewayを登録」を押下します。

TransitGatewayの登録画面が表示されます。

表示されているTransitGatewayの一覧からCloudWANに登録したいTransitGatewayにチェックを入れます。

「TransitGatewayを登録」を押下します。

TransitGatewayが登録され、状態が「Available」となるまで待機します。

TGWピアリングの作成

CloudWANに登録したTransitGatewayに対してピアリングを設定します。

左メニューから「ピアリング」を選択します。

ピアリングのメニューが表示されたら、右上の「ピアリングを作成」を押下します。

ピアリングの設定画面が表示されます。

ピアリングの名前を入力します。

今回は東京リージョンのTGWを利用しているため、「エッジロケーション」は「東京」を選択します。

「TransitGateway」には先ほど登録したTransitGatewayを選択します。

「ポリシーテーブルを関連付ける」の「新規」をチェックします。

タグの設定を行います。

CloudWANでは、「アタッチメントポリシー」という方法でアタッチメントをどのセグメントに所属させるかの判別を行っています。

今回の環境では、アタッチメントポリシーとして「EnvironmentタグがCOMMONのアタッチメントはCOMMONセグメントに所属させる」という内容を設定しています。

画像では「Environment」タグを設定し忘れ、「Name」タグのみしか設定していません。

実際に設定を行う際は、アタッチメントポリシーの内容に応じたタグ設定を忘れないようにしてください。

タグの設定まで完了したら、「ピアリングを作成」を押下します。

これで、ピアリングの作成が完了となります。

TGWルートテーブルアタッチメントの作成

TGWの登録・ピアリングの作成が完了したら、TGWルートテーブルアタッチメントを作成します。

左メニューから「アタッチメント」を選択し、「アタッチメントを作成」を押下します。

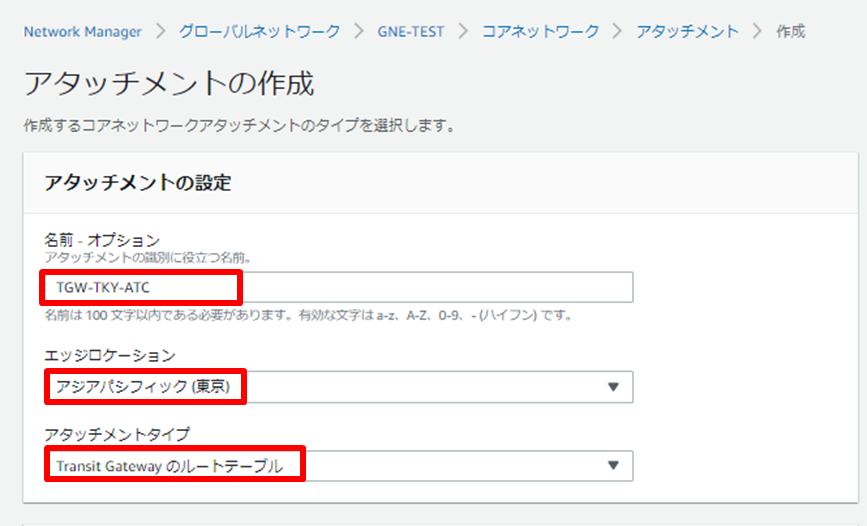

アタッチメントの作成画面が表示されます。

「名前」を入力します。

今回は東京リージョンにTGWが存在するため、「エッジロケーション」は「東京」を選択します。

「アタッチメントタイプ」には「TransitGatewayのルートテーブル」を選択します。

「TransitGatewayのルートテーブルアタッチメント」セクションへ移動します。

「TransitGatewayピアリング」には先ほど作成したピアリングを指定します。

「TransitGatewayのルートテーブル」には既存のTransitGatewayルートテーブルを指定します。

今回の環境では、アタッチメントポリシーとして「EnvironmentタグがCOMMONのアタッチメントはCOMMONセグメントに所属させる」という内容を設定しています。

登録したTransigGatewayをCOMMONセグメントに所属させるため、「キー」に「Environment」、「値」に「COMMON」と入力します。

全ての値を設定し終えたら、「アタッチメントの作成」を押下します。

ポリシーテーブルの関連付け

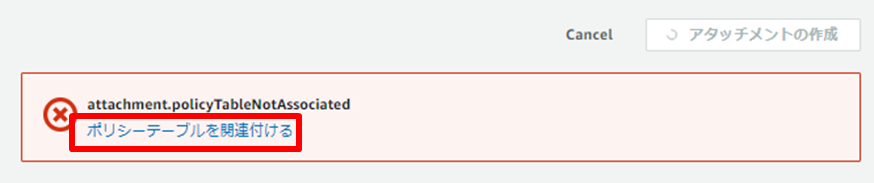

ピアリングを作成した直後にTGWルートテーブルアタッチメントを作成すると、下記画像のようなエラーが出ることがあります。

このエラーが出た場合は、「ポリシーテーブルを関連付ける」のリンクを押下し、ポリシーテーブルの関連付けを行い、再度アタッチメントの作成を行います。

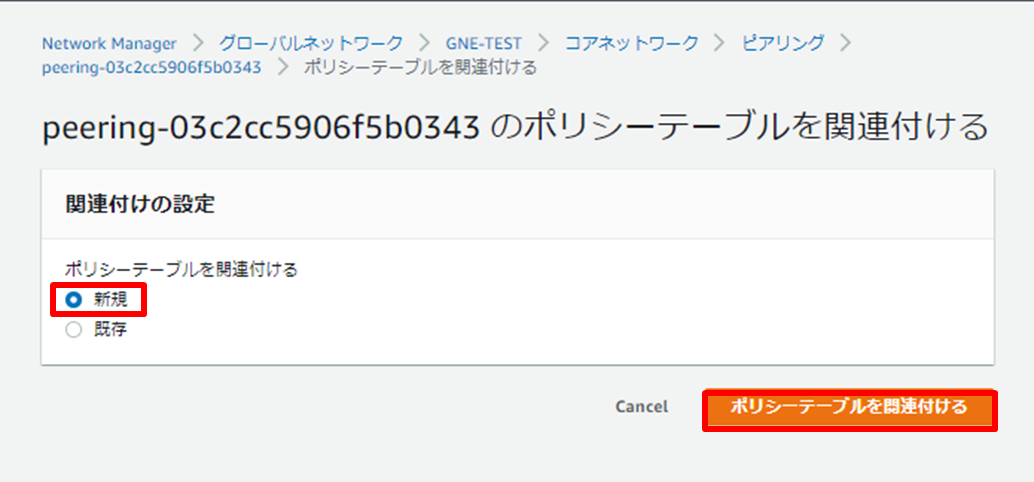

ポリシーテーブルの関連付け画面です。

「ポリシーテーブルを関連付ける」の「新規」をチェックし、「ポリシーテーブルを関連付ける」を押下します。

ポリシーテーブルの関連付けが完了するまで待機します。

ポリシーテーブルの関連付けが完了後、再度TGWルートテーブルアタッチメントを作成します。

※TGWピアリングにポリシーテーブルを関連付けし、その直後にTGWルートテーブルアタッチメントを作成したところ、ピアリングの状態が「available」にも関わらずアタッチメントの作成が失敗する事象が起きました。ポリシーテーブル作成後10分程度経過してからアタッチメントを作成すると、今度は失敗なくアタッチメント作成が完了しました。

TGWルートテーブルアタッチメントを作成する場合は、TGWピアリングの作成・ポリシーテーブルの紐づけ設定後10分程度置いてから作業すると良いかもしれません。

設定後の状況確認

CloudWANへのTGW登録・TGWルートテーブルアタッチメントの作成が完了るすと、コアネットワークに紐づいたピアリングが自動で作成されます。

後はVPCのローカルルートテーブルにルート情報を書くことで、セグメント同士が自動でルーティングされるようになります。

これはTransitGateway側のTGWルートテーブルの状況です。

設定が完了すると、TGWからコアネットワークへのルートが自動で追加されます。

設定内容確認・疎通確認

今回はCloudWANの「COMMON」セグメントにTransitGatewayを登録しました。

疎通確認のため、「COMMON」セグメント上のVPC(10.0.0.0/16)上のEC2(10.0.1.104)からTGW配下のVPC(10.4.0.0/16)上のEC2(10.4.1.190)へ向けてpingを打ってみます。

実際にpingを試みた画面は下記となります。

10.0.1.104のEC2にログインし、10.4.1.190のEC2あてにpingを行っています。

ルートテーブルの設定は下記のような形になっています。

各ローカルルートテーブルの設定は手動で登録する必要があります。

TransitGatewayルートテーブルについては、CloudWANにTGWを登録する作業を行うと自動でルート情報が追加されます。

ここまでお読みいただきありがとうございました。

CloudWANは設定箇所が多く、コンソールにも少し癖がありますが、使いこなすとマルチリージョン間の大規模なルーティングに活用できそうです。