ミロゴス株式会社では複数のAWSアカウントを運用していますが、クロスアカウントで大元のドメインからサブドメインへDNSの管理を委任したい場合があります。

よくやる手順の割にまとまった情報がなかったので記事にしました。ついでにCloudFrontとAPI Gatewayへのサブドメイン内でのドメインの設定も合わせて記載しておきます。

前提

構成図は以下です。

要件が単純なアプリなので、Next.jsはCSR/SSGのみ(next export)でCloudFront + S3でホストし、BFFを挟んでバックエンドへアクセスするように作っています。

Next.jsのサーバーは建てないで普通に素のNode.jsでLambdaを動作させていて、これらをCI/CD含めてほぼAWS CDKで完結させています。

ただ、ドメインの設定はACM周りの関係上CDK内では作成せず、手動で設定しています。(初回だけですし...)

手動設定の流れ

アプリケーションとは別アカウントに大元のホストゾーンがあるので、そちらからアプリケーションが載っているAWSアカウント上へ管理を委任します。(下図のドメイン名は例です。)

管理している親アカウントで委任したい子アカウントのNSレコードを作成するだけで良いです。これだけで図の例だとapp.milogos.co.jpへのアクセスがあった場合、子アカウントの方に問い合わせに行くようになります。(JPRS用語辞典|委任)

このDNS委任設定を行っておくと、それ移行はapp.milogos.co.jpのドメインに子アカウント内で自由にレコードを追加できるようになります。

DNS委任設定の手順

-

AWS マネジメントコンソールからRoute 53の画面を開き、ダッシュボードから「ホストゾーンの作成」をクリックします。

-

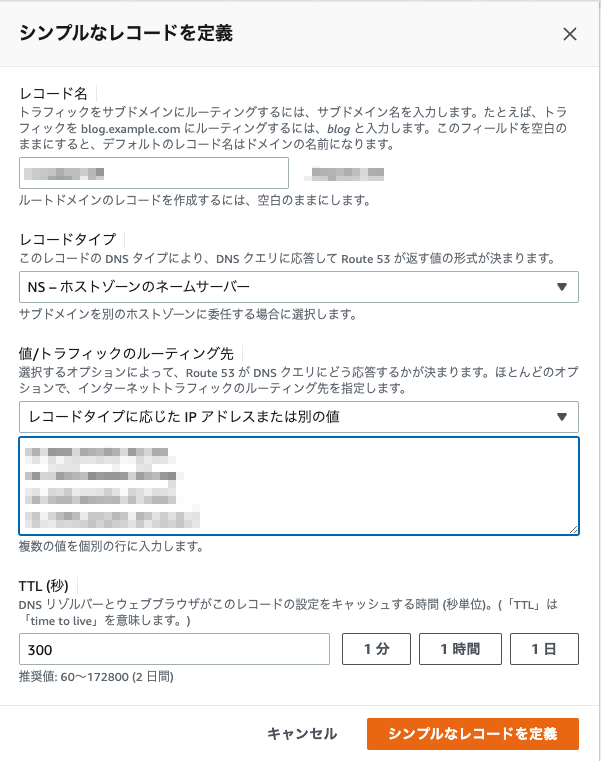

委任元のホストゾーンでレコード作成を行います。レコード名は先程作成したものと合わせるようにし、レコードタイプを「NS - ホストゾーンのネームサーバー」を選択し、値/トラフィックのルーティング先を「レコードタイプに応じたIPアドレスまたは別の値」を選択した後に、先程控えておいた4行のレコードを記載します。

以上でDNS委任の設定は完了です。

つづいて委任先ホストゾーンで、実際にCloudFrontとAPI Gatewayにカスタムドメインを設定する方法を紹介します。

CloudFrontのDNS設定

-

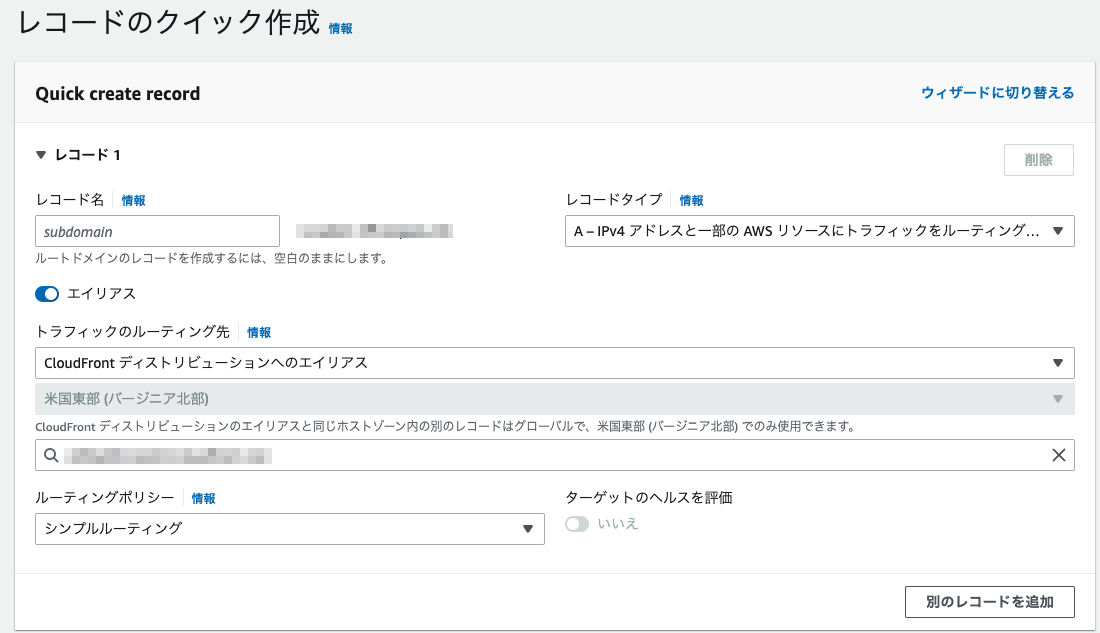

下図のようにAレコードを作成画面を開きます。エイリアスにチェックを入れ、トラフィックのルーティング先を「CloudFront ディストリビューションへのエイリアス」にして、ドメイン名を入力します。(補完が効かない場合は、対象ディストリビューションのディストリビューションドメイン名をコピーしてきて貼り付けます。)

-

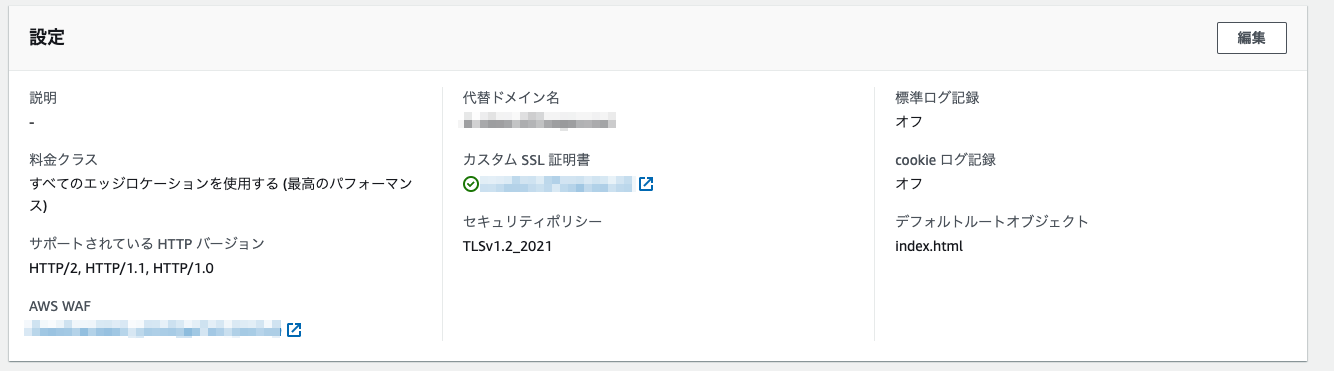

レコードが作成できたら、CloudFrontの対象ディストリビューションの画面を開き、一般->設定の「編集」をクリックします。

-

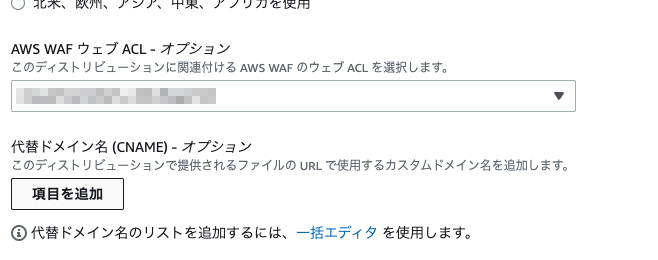

編集画面の中程にある「代替ドメイン名(CNAME)-オプション」の「項目を追加」をクリックして、設定したいドメイン名を入力します。

-

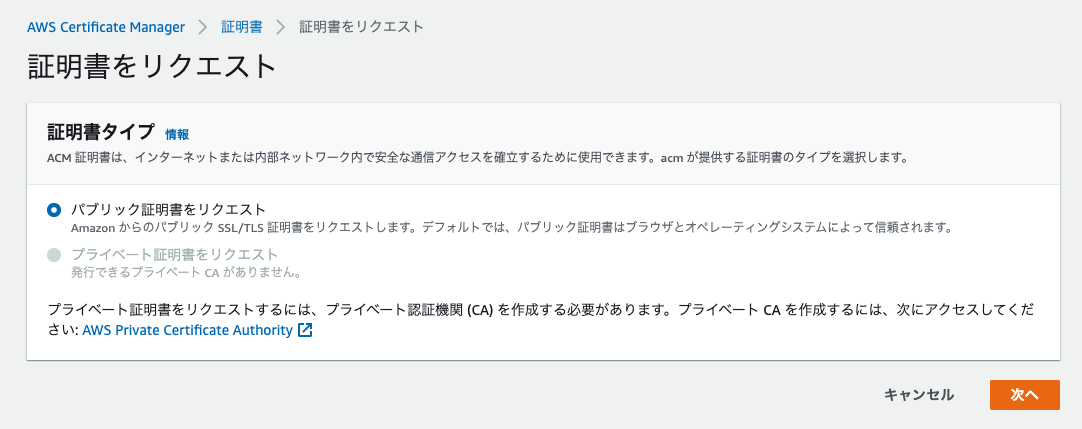

すぐ下にある「カスタムSSL証明書 - オプション」の「証明書をリクエスト」のリンクをクリックします。別タブでAWS Certificate Managerが開くので、そのまま「次へ」をクリックします。

-

パブリック証明書をリクエストの画面で、「完全修飾ドメイン名」で設定したいドメイン名を入力し、他はデフォルトのまま「リクエスト」をクリックします。

-

CloudFrontの画面に戻り、「カスタムSSL証明書 - オプション」の右にある更新ボタンを押して更新すると、今発行した証明書が選択できるようになっているので選択し、画面下部の「変更を保存」をクリックして変更を完了します。

API Gatewayでのカスタムドメインの設定

-

API Gatewayのコンソールで、カスタムドメイン名を選択して「作成」をクリックする。ドメイン名を作成画面でドメイン名に設定したいドメインを入力します。

-

ホストゾーンでレコードを作成する。エイリアスに切り替えて、トラフィックのルーティング先は「API Gateway APIへのエイリアス」、対象のリージョンを選択し、ホスト名に対象API Gatewayのデフォルトで発行されるドメイン名を入力しておきます。

-

レコードを作成したらCloudFrontのDNS設定と同様の手順で証明書を作成し、「ドメイン名を作成」をクリックします。

-

以下のようにカスタムドメインが作成されます。(デフォルトエンドポイントを無効化する場合は、API Gatewayドメイン名を控えておく。)

-

APIとステージ、パスを選択して保存。ここまでの設定で

ドメイン名/パスでマッピングしたステージのエンドポイントを叩けるようになります。

-

API Gatewayのデフォルトエンドポイントの無効化をする場合は、作成してあるAレコードを編集し、トラフィックのルーティング先を控えておいたAPI Gatewayドメイン名に変更します。(おそらく補完が効く。)

-

デフォルトエンドポイントを無効化する場合は以下を参照

REST API のデフォルトエンドポイントの無効化 - Amazon API Gateway

まとめ

複数のゾーンを管理して、リソースとの紐付け、証明書の発行までサクサクできてしまうのはやはりAWSの強みですね。