今回のテーマ

前回は役職を作成しました。

1.組織を作る

2.役職を作る

3.利用権限タイプを作る

4.ユーザーを作る

5.設定した利用権限タイプで動作するかチェック!

今回は利用権限タイプを作成します!

利用権限タイプとは?

こちらも役職と同じく、必ず設定しなければならないという項目ではありません。

LINE WORKSでは管理者がユーザーに対して機能を制限する事ができます。

ユーザー個別に設定はできるのですが、利用権限タイプを設定しているユーザーであれば1度の設定で複数のユーザーに設定を適用する事ができます。

利用権限タイプを使って設定できること

利用権限タイプを使用して行う設定としては、サービス利用設定や組織図の閲覧制限がよく使われると思います。

-

サービス利用設定

これは例えば「内勤の方はモバイルでLINE WORKSを使用する必要が無いので、内勤の人にはモバイルアプリの利用をさせないようにする」ような感じで、 特定のサービスの利用を制限するような機能です。

サービス利用設定はAPIで設定できず、ブラウザの管理者画面で設定します。

-

組織図の閲覧制限

例えば「特定のメンバーのみ、社内のすべての組織・メンバーの情報を表示させず、 閲覧できる組織図を制限したい」のような場合に使用する機能です。

「組織図の閲覧制限」はAPIとブラウザの管理者画面の両方で設定できます。

前提条件を変更

ここで一旦以前の計画に2つ条件を追加します。

以下を条件に追記します

- アルバイトや派遣社員は所属している組織以外の組織・メンバーを確認できない

- 内勤の職員はモバイルアプリを使用しない

こちらは後ほどそれぞれの設定操作を試してみましょう!

ドキュメントチェック!

利用権限タイプの登録のドキュメントを見ていきます。

どうやら作成の流れは前回の役職と同じようですね!

1.利用権限タイプ設定の有効化

2.利用権限タイプの登録

のように進めていきまっしょう!

利用権限タイプ設定の有効化

まずは利用権限タイプ設定の有効化です。

役職の時と同じですね!

Request Bodyは無いのでURLをコピーして実行するだけでOK!

204 No Contentということで正常に設定ができました!

利用権限タイプの登録

今回は二つの利用権限タイプを作成しようと思います。

- 内勤者

- 派遣社員/アルバイト

それぞれをどう使うかは一旦置いておいて、まずは二つの利用権限タイプを作成します。

最低限の情報

パラメータの名称が違うだけで、役職と同じですね!

- domainId

- displayOrder

- employmentTypeName

今回の作成はスムーズに行きそうです。

ではまず、「派遣社員/アルバイト」の利用権限タイプを設定します。

201 Createdで利用権限タイプが作成されました!

いやーエラーが起きないって良いですね~

実行結果

{

"domainId": xxxxxxxx,

"displayOrder": 1,

"employmentTypeName": "派遣社員/アルバイト",

"employmentTypeExternalKey": null,

"i18nNames": [],

"employmentTypeId": "98765432-1098-8765-4321-098765432100"

}

employmentTypeIdという利用権限タイプを識別するための情報がレスポンスされました。

利用権限タイプを修正したい場合や、利用権限タイプを使って組織図の閲覧制限をAPIで設定したい。のような場合にはemploymentTypeIdが必要になりますね!

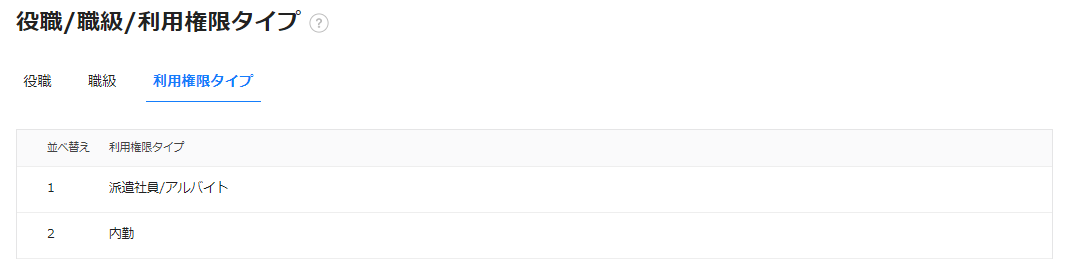

続けて、「内勤者」と言う利用権限タイプも作成しました。

出来上がったものがこちら

作成された利用権限タイプは利用権限タイプリストの取得で見ることが出来ます。

実行結果

{

"responseMetaData": {

"nextCursor": null

},

"employmentTypes": [

{

"domainId": xxxxxxxx,

"displayOrder": 1,

"employmentTypeName": "派遣社員/アルバイト",

"employmentTypeExternalKey": null,

"i18nNames": [],

"employmentTypeId": "00065432-1098-8765-4321-098765432199"

},

{

"domainId": xxxxxxxx,

"displayOrder": 1,

"employmentTypeName": "内勤",

"employmentTypeExternalKey": null,

"i18nNames": [],

"employmentTypeId": "98765432-1098-8765-4321-098765432100"

}

]

}

利用権限タイプを使った設定(組織図の閲覧制限)

では実際に作成した利用権限タイプで組織図の閲覧制限を設定します。

利用権限タイプの組織図閲覧制限の登録のドキュメントをチェック!

requiredの情報は一つだけでした。

- accessRestrictType

accessRestrictTypeはどのような制限を設定するか?というパラメータですね。

組織図の閲覧制限は以下の3パターンの設定方法があります。

ONLY_ME: 自身のみ閲覧可能

ONLY_MY_ORGUNIT: 自身が所属している組織のユーザーのみ閲覧可能

ONLY_MY_AND_SPECIFIED_ORGUNIT: 所属組織と指定組織のユーザーのみ閲覧可能

ONLY_MY_AND_SPECIFIED_ORGUNITを選択した場合は、指定組織を設定しないといけないので、specifiedOrgUnitsが必要になる。ということですね!

specifiedOrgUnitsでは指定する組織のorgUnitIdが必要になります。

利用権限タイプの組織図閲覧制限の登録

前述の通り、以下の条件を追加しました。

- アルバイトや派遣社員は所属している組織以外の組織・メンバーを確認できない

これを実現するために設定を進めます。

- メソッドはPOST

- URLの赤線部分({employmentTypeId})は利用権限タイプ「派遣社員/アルバイト」のemploymentTypeIdを入力

- 自分の所属している組織以外は見れないようにするため、BodyのaccessRestrictTypeは「ONLY_MY_ORGUNIT」

はい。201 Createdでレスポンスされました。

レスポンスの内容もあっさりしたものですね~

実行結果

{

"accessRestrictType": "ONLY_MY_ORGUNIT",

"specifiedOrgUnits": []

}

利用権限タイプの組織図の閲覧制限設定状況を確認する

これはAPIでも確認できますし、ブラウザの管理者画面からも確認できます。

APIで確認(利用権限タイプの組織図閲覧制限の取得)

GETなので、URLの{employmentTypeId}部分を確認したい利用権限タイプの情報に置き換えて実行します!

レスポンスされる情報は登録操作の時と同じ内容ですね。あっさり。

実行結果

{

"accessRestrictType": "ONLY_MY_ORGUNIT",

"specifiedOrgUnits": []

}

ブラウザの管理者画面で確認

管理者画面 > セキュリティ > 組織図の閲覧制限 > 利用権限タイプを開くと以下のように表示されています。

正しく設定されている事が確認できました!

利用権限タイプを使った設定(サービス利用設定)

前述の条件は以下の通りでした。

- 内勤の職員はモバイルアプリを使用しない

サービス利用設定はAPIで設定できないので、ブラウザの管理者画面で操作します。

LINE WORKSのサービス利用設定に関するガイドはこちらです。

管理者画面 > セキュリティ > サービス利用設定を開き、「権限テンプレートの作成」をクリックします。

「利用サービスの設定」タブでは、「どのサービスの利用を制限するのか?」を設定します。

「権限の修正」をクリックします。

サービスごとに設定できるのですが、今回はモバイルアプリを使用しない。という条件なので、「モバイル版アプリ」をOffにします。

各サービスのモバイルアプリもグレーアウトしましたね!

「保存」をクリックして、確認のダイアログは「OK」をクリックして進めます。

次に「利用権限タイプ」タブを選択し、「利用権限タイプを追加」をクリックします。

作成済みの利用権限タイプが表示されますが、今回は「内勤」を選択して「OK」をクリックします。

確認のダイアログは「OK」で進めます。

これで設定完了です!

まとめ

- LINE WORKSの以下のドキュメントを参照しました。

利用権限タイプ設定の有効化

利用権限タイプの登録

利用権限タイプリストの取得

利用権限タイプの組織図閲覧制限の登録

利用権限タイプの組織図閲覧制限の取得 - 今回はブラウザの管理者画面にも触れる部分が多かったので、以下も参考にご覧ください。

サービス利用設定

組織図の閲覧制限