ちょっとややこしいタイトルだな...![]()

はじめに

とあるところから「SharePoint や OneDrive を使わずにファイル共有したいんだが」と相談がありました。相談事をまとめると以下のとおりです。

とあるところからの相談事

- 社外に持ち出す PC 向けにファイルを共有したい

- この PC は用途の都合で、Azure AD にデバイス参加できず

- 社外に持ち出す PC での SharePoint、OneDrive の利用は禁止している

- Blob Storage を使わせようと想定だが、現在は条件付きアクセスの条件に一致していないためアクセスできず

- VPN 接続せずに、インターネット経由でアクセスさせたい (できれば)

- Azure AD でのユーザー認証はマスト

- Azure AD Premium ライセンスは保持している (ユーザーに割り当て済み)

相談事を解決するためには

次に、相談事を解決するためのアイデアを出してみます。

-

ブラウザーでアクセスしてもらう

- ユーザー負担がほぼない

-

Blob Storage をプライベートなリソースとする

- 使わせたいって言ってたから

- Azure AD 認証を必要とする通信経路として、以下の 2 点がが挙げられる

といったかんじでアイデアが浮かびました。できれば VPN 接続は避けたいということなので、上記の太字なところで実現させようと思います。

環境を構築する

それでは、ひとつずつ構築していきます。

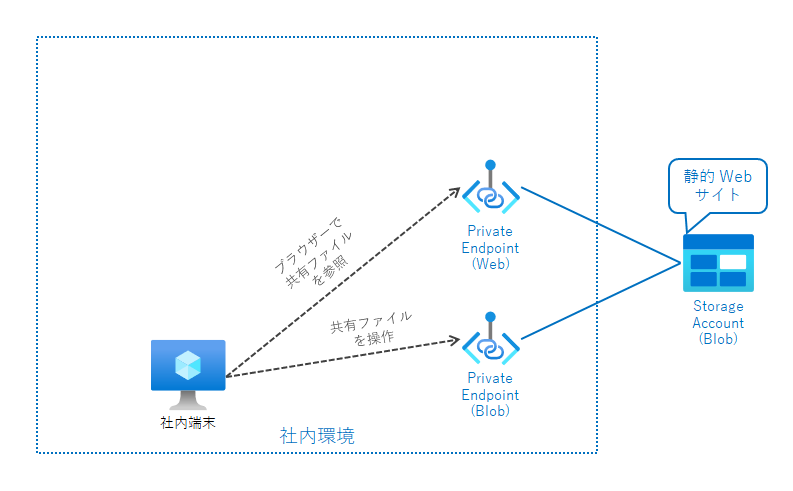

Azure Blob Storage をプライベートなリソースにする

Blob Storage へのアクセスをプライベートな環境からのみとする構成にします。

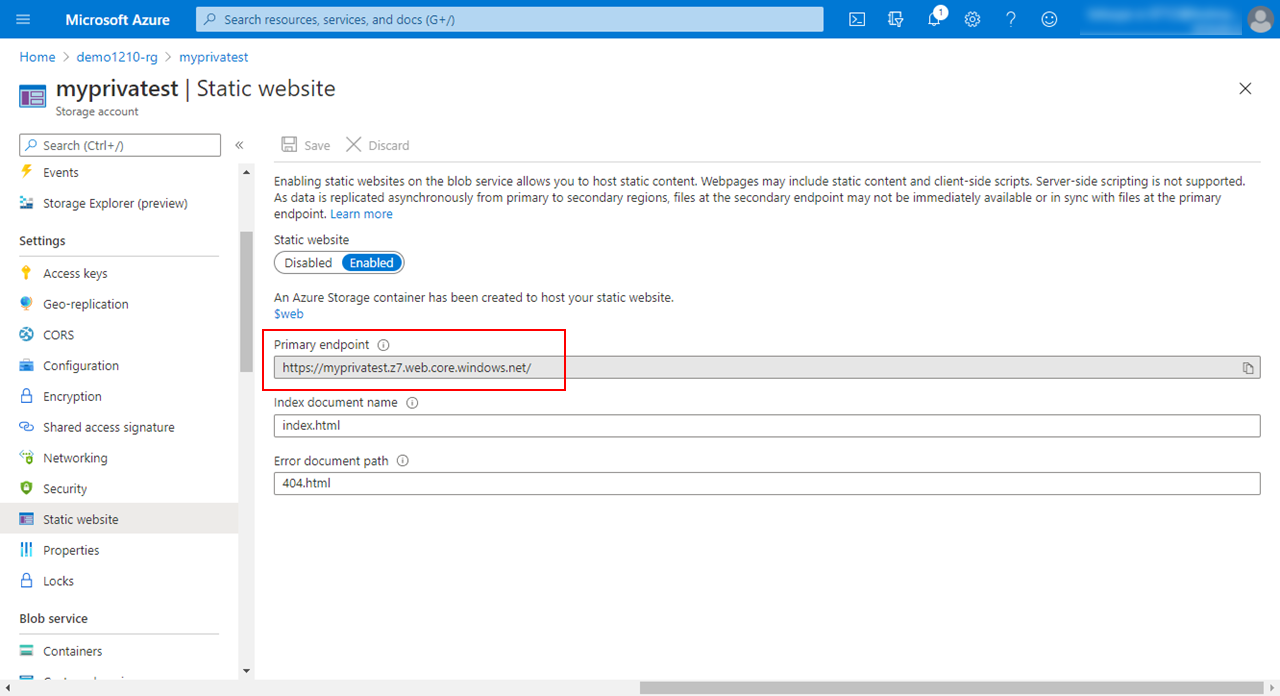

静的 Web サイトを有効にする

今回は、以下のドキュメントを参考に Storage Account を作成し、静的 Web サイト 4 を有効にして、$web コンテナー配下でファイルを共有します。

参考:Azure Storage で静的 Web サイトをホストする

静的 Web サイトの有効が完了すると、エンドポイント URL が発行されます。

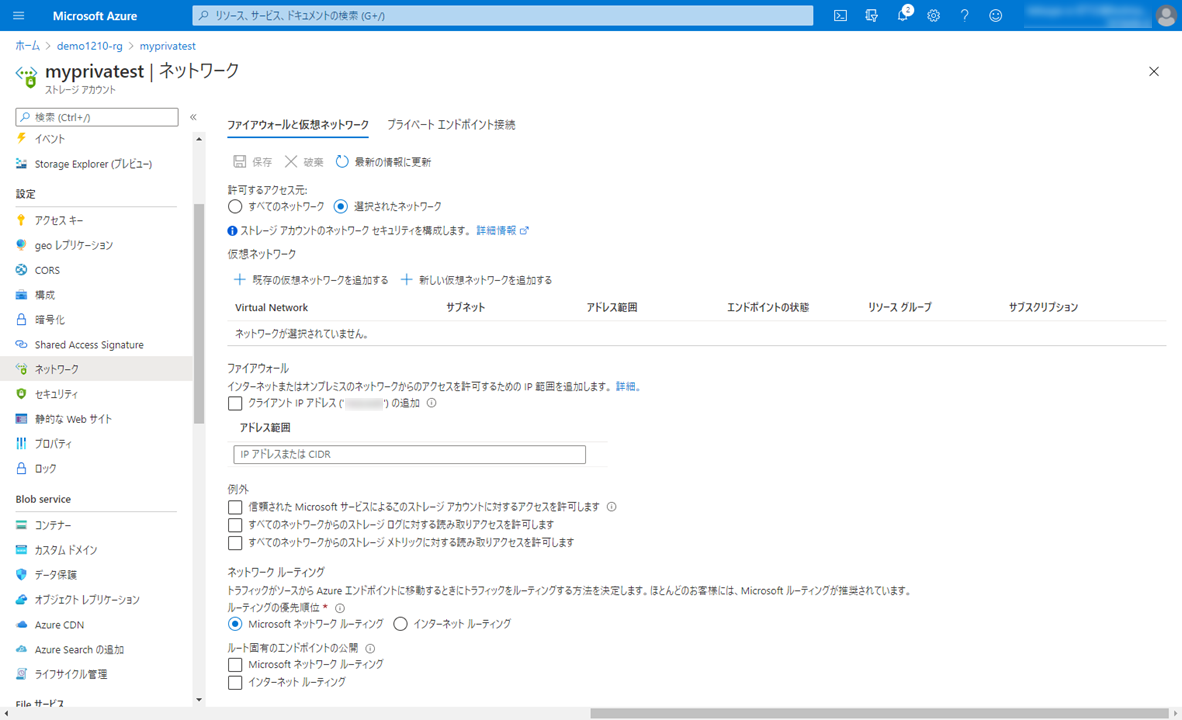

パブリックなエンドポイントを遮断する

[作成した Storage Account] > [ネットワーク] を開き、[ファイアウォールと仮想ネットワーク] タブを開いて、インターネット経由からのアクセスをすべて遮断 (接続を許可しない) します。

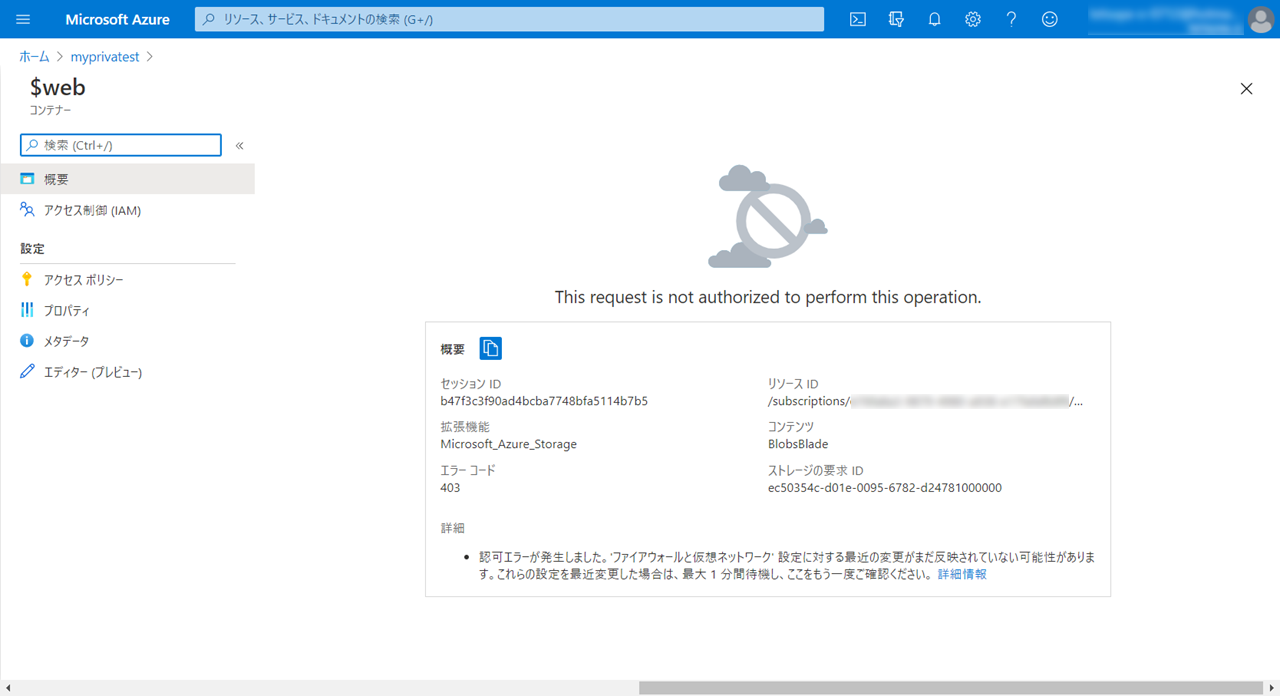

こうすることで、Azure ポータル、Azure Storage Explorer、ブラウザーなどでインターネット経由でコンテナー「$web」にアクセスすると以下のようにアクセスできないことが分かります。

Private Endpoint を作成する

インターネットを経由せずにプライベートな環境から Storage Account にアクセスできるようにします。

これには、Private Link (Private Endpoint) 5 を使用します。以下のドキュメントの手順に従って作成します。

参考:チュートリアル:Azure プライベート エンドポイントを使用してストレージ アカウントに接続する

これから作成する Private Endpoint はふたつ。ひとつは「コンテンツを閲覧する」ためのもの、もうひとつは「コンテンツを操作する」ためのものです。

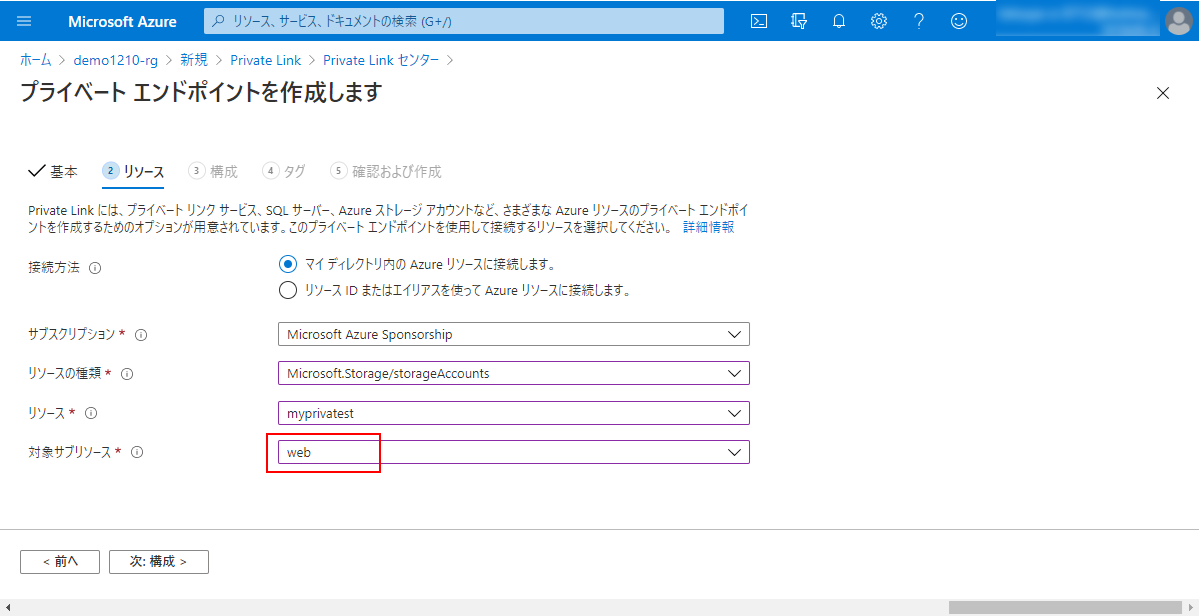

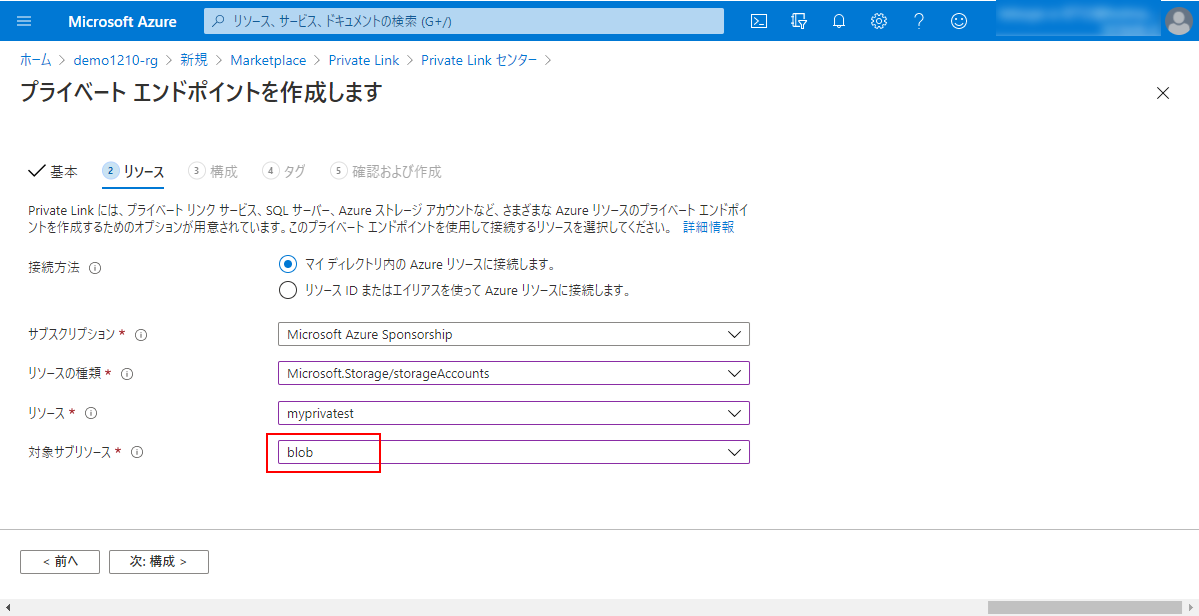

それぞれの Private Endpoint を作成する際に指定する「対象サブリソース」で、以下のように前者 (コンテンツ閲覧用) は「web」、後者 (コンテンツ操作用) は「blob」を選択します。作成した Private Endpoint には Private IP アドレスが割り当てられます。

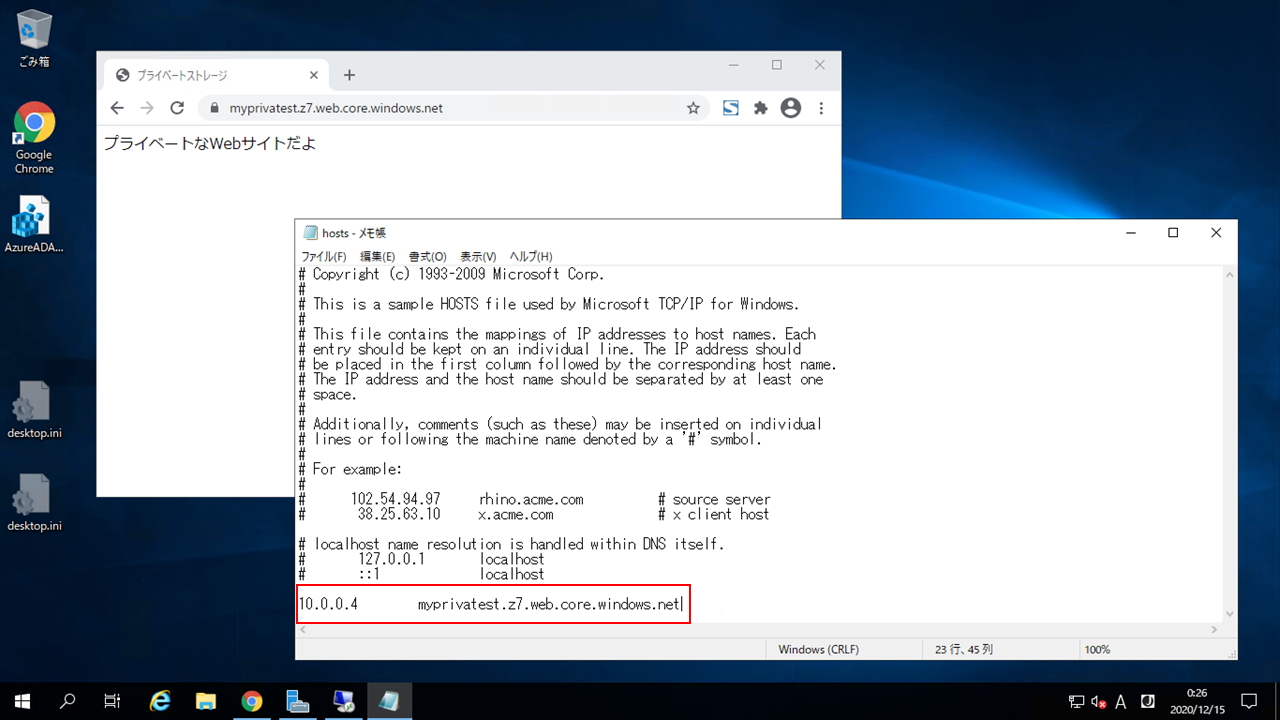

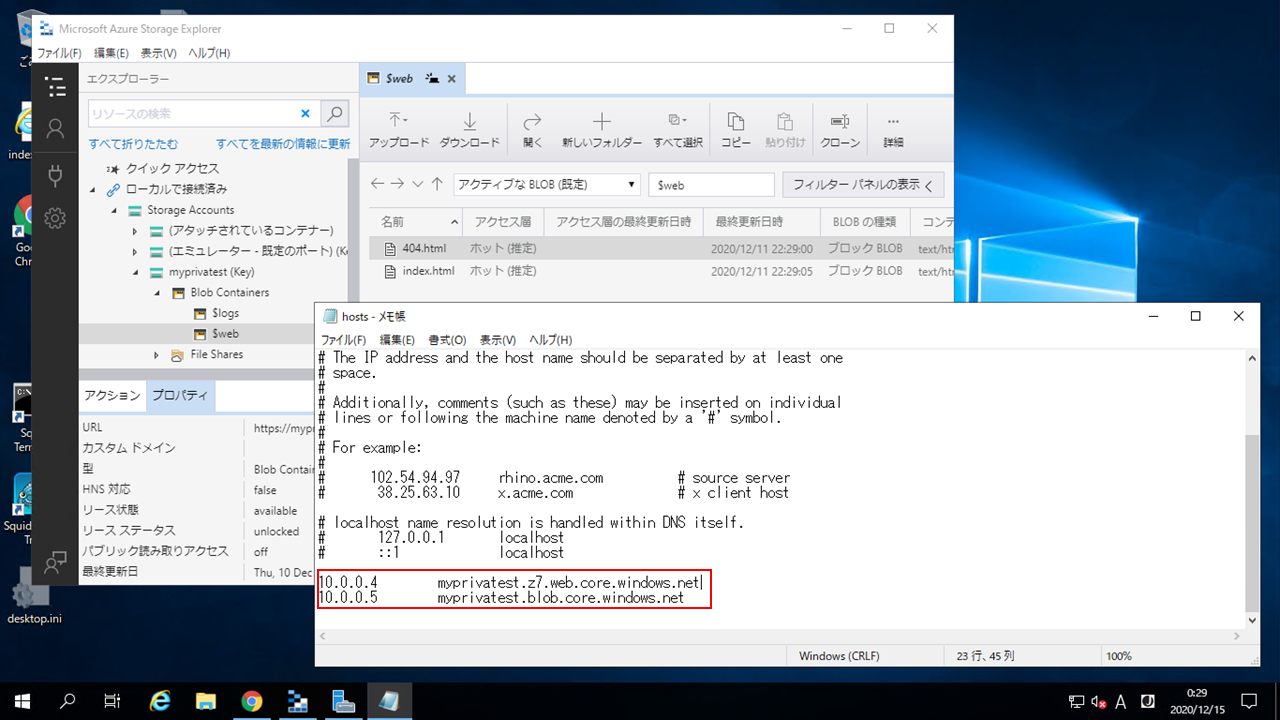

それぞれにアクセスするために、事前に FQDN を Private Endpoint の Private IP アドレスに名前解決できるようにしておく必要があります。この時点では動作確認を目的とするため、接続元の仮想マシンの hosts ファイルで名前解決して、正常にアクセスできることを確認します。

「web」のエンドポイントへは、ブラウザーを開き、Storage Account 静的 Web サイトを有効にした時の URL を指定してアクセスします。

「blob」のエンドポイントへは、Azure Storage Explorer を開き、「接続文字列」を指定してアクセスします。

※「接続文字列」は、Azure ポータルで、[作成した Storage Account] > [アクセスキー] を選択し、[key1] または [key2] の [接続文字列] の値をコピーして指定します。

外部から Azure AD Application Proxy を経由してアクセスさせる

Azure AD Premium ライセンスをお持ちで、外部からプライベートなリソース (Web アプリケーション) をアクセスさせたいのであれば、ぜひこの「Azure AD Application Proxy」の導入をご検討していただきたいです。外部からプライベートなリソースにアクセスさせるために VPN を構築しないとなーと考えがちですが、この方法のほうがとてもカンタンに実現できます。

Azure AD Application Proxy とは

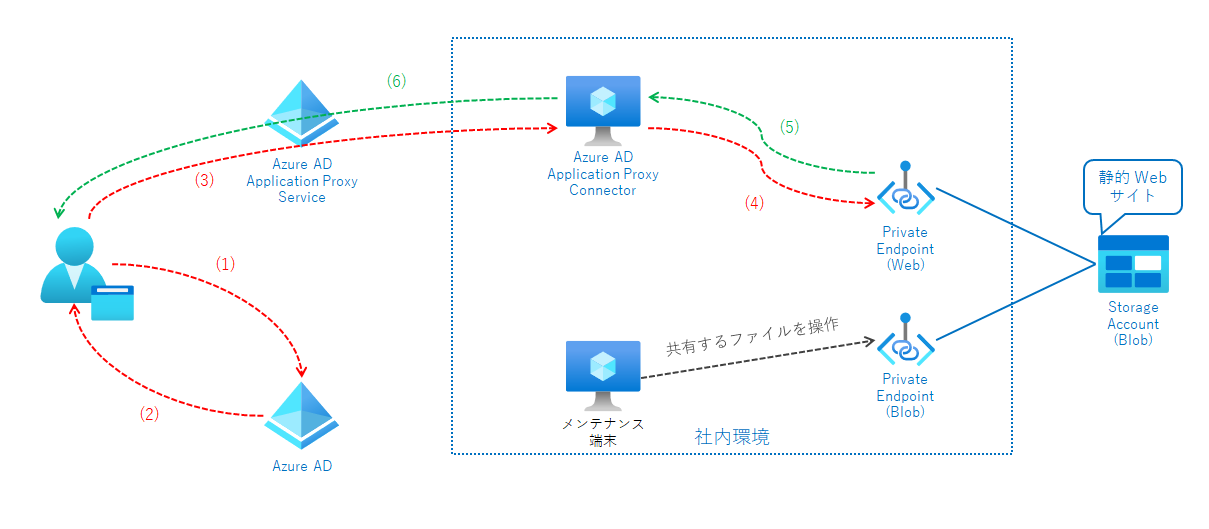

外部から社内環境 (プライベートな環境) にある Web アプリケーションにセキュアにアクセスできるようにする Azure AD Premium の機能です。この機能は、Azure 上の「Azure AD Application Proxy Service」と社内環境にある (構築する)「Azure AD Application Proxy Connector」を組み合わせて実現させます。6

インターネット経由でプライベートなリソースへアクセスする手順

今回は、前述した Private Endpoint 経由で Storage 静的 Web サイトにアクセスさせます。

今回の環境でのアクセスする順番は以下のとおりとなります。

- あらかじめ生成された外部 URL にアクセスしたユーザーは、Azure AD のサインインページにリダイレクトされます。

- サインインが成功すると、Azure AD は、ブラウザーにトークンを返します。

- ブラウザーは、受け取ったトークンを Azure AD Application Proxy Service に送信します。Azure AD Application Proxy Service は受け取ったトークンから UPN と SPN を取得し、社内環境に構築した Azure AD Application Proxy Connector に渡します。

- Azure AD Application Proxy Connector は社内環境内の Web アプリケーションにリクエストを送信します。

- Web アプリケーションのレスポンスは Azure AD Application Proxy Connector に返され、

- そして Azure AD Application Proxy Service を介して、ユーザーに返されます。

Windows Server VM を作成し、Azure AD Application Proxy Connector をインストールする

Windows Server 2012 R2 以上の仮想マシン (Public IP アドレスを関連付けて) を作成し、Azure AD Application Proxy Connector をインストールします。以下のドキュメントを参考にして構築していきます。

参考:チュートリアル:Azure Active Directory のアプリケーション プロキシを使用してリモート アクセスするためのオンプレミス アプリケーションを追加する

TLS 1.2 を有効にする

Azure AD Application Proxy Connector をインストールには、Windows Server で TLS 1.2 を有効にする必要があります。そのためには、前述のドキュメントに記載されているレジストリキーを設定して再起動します。

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2]

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server]

"DisabledByDefault"=dword:00000000

"Enabled"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SchUseStrongCrypto"=dword:00000001

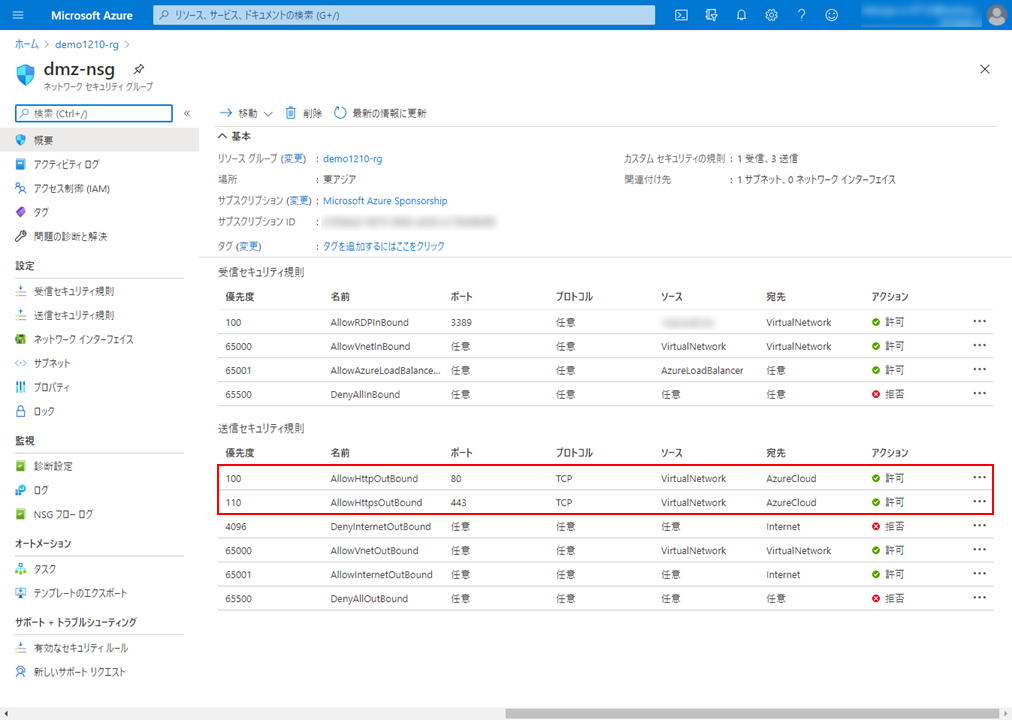

アウトバウンド ポートを開く

Azure AD Application Proxy Connector は、アウトバウンド TCP 443 と TCP 80 の通信を行います (これ以外の通信は行わない)。よって、NSG 送信セキュリティ規則に 2 つの通信を許可します。必要に応じて、Windows ファイアウォールにも設定します。

名前解決しておく

事前に Storage Account 静的 Web サイトの FQDN を Private Endpoint の Private IP アドレスに名前解決できるようにしておく必要があります。コネクタをインストールする仮想マシンの hosts ファイルで名前解決しておけばよろしいかと思います。

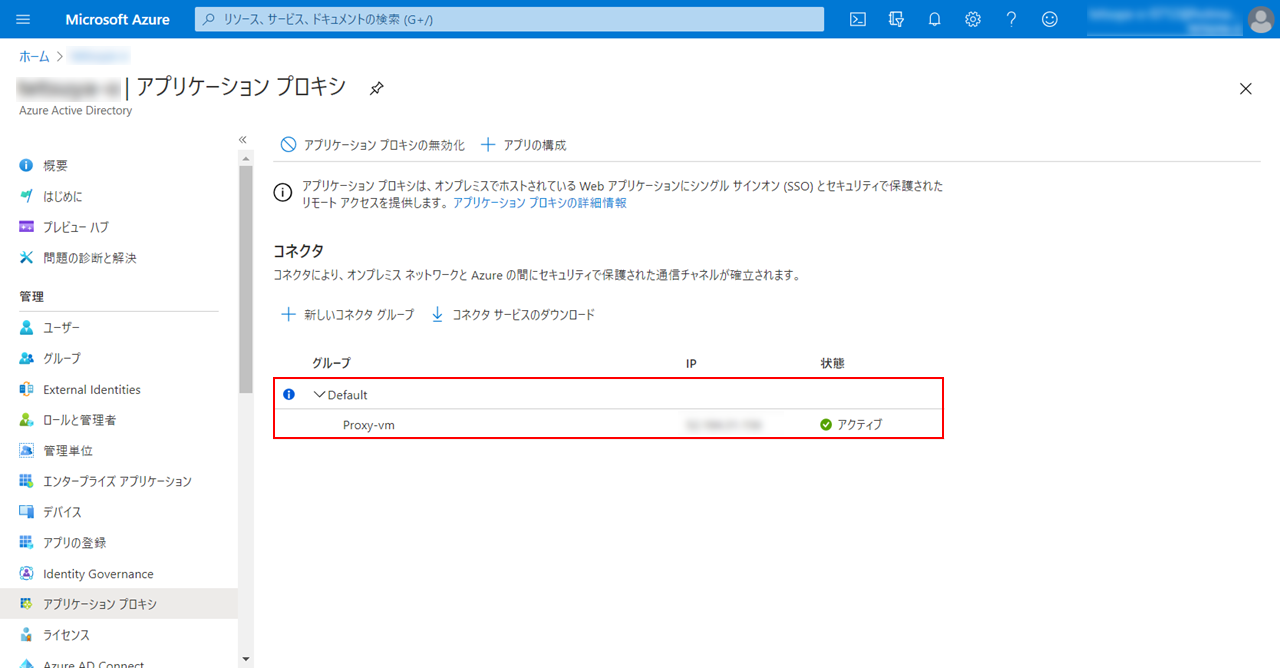

コネクタをインストールする

以下のドキュメントの手順に従って、Azure AD Application Proxy Connector をインストールします。

しばらくすると、Azure ポータルでコネクタがアクティブになったことが確認できます。以下のドキュメントの手順に従って操作します。

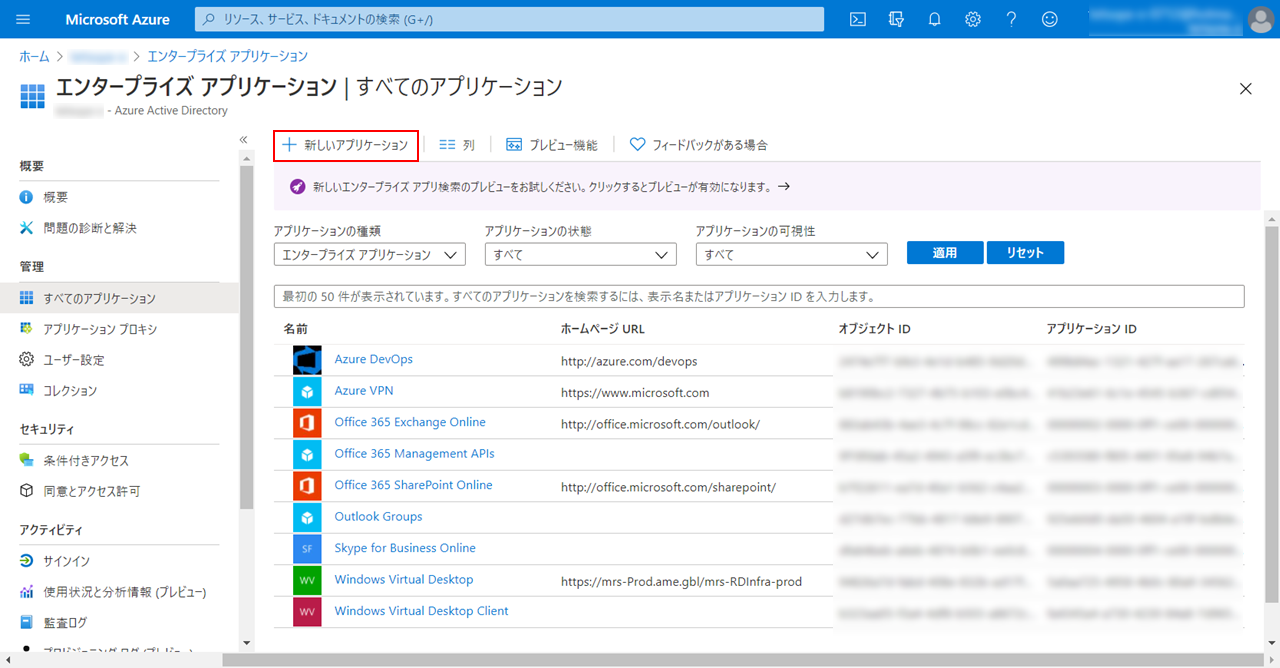

Azure AD テナントにアプリケーションを登録する

ここでは、Azure AD テナントに先に作成した Storage Account 静的 Web サイトを登録します。以下のドキュメントの手順に従って操作していきます。

Azure ポータルで、[Azure AD] > [エンタープライズ アプリケーション] を開き、上部の [新しいアプリケーション] をクリックします。

「Azure AD ギャラリーの参照 (プレビュー)」が開きます。

上部の [独自のアプリケーションの作成] をクリックします。

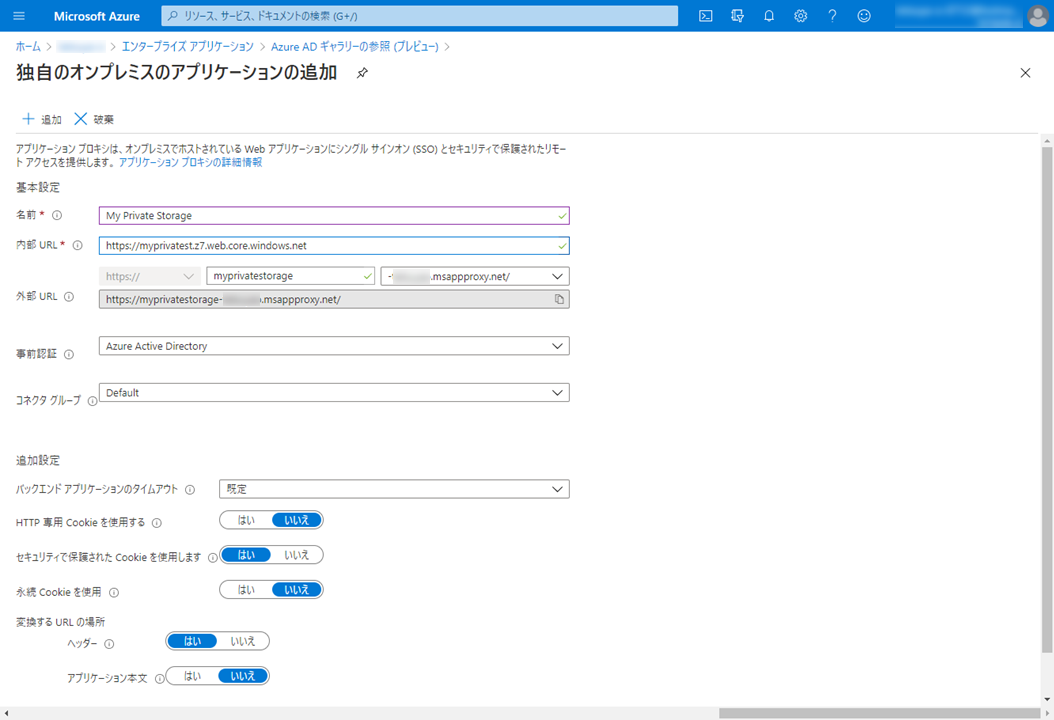

「独自のオンプレミスのアプリケーションの追加」が開きます。

前述のドキュメントの手順 5 と手順 6 を参考に情報を入力していきます。

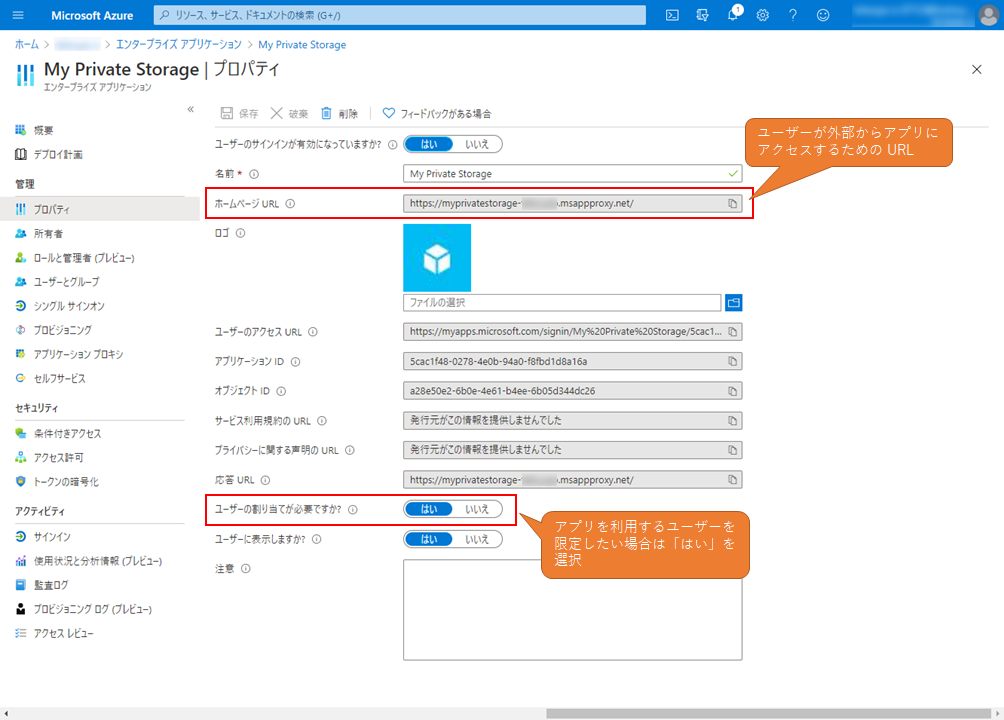

アプリケーションの登録後、プロパティを確認しましょう。

[ホームページ URL] は、ユーザーが外部から Storage Account 静的 Web サイトにアクセスするための URL です。

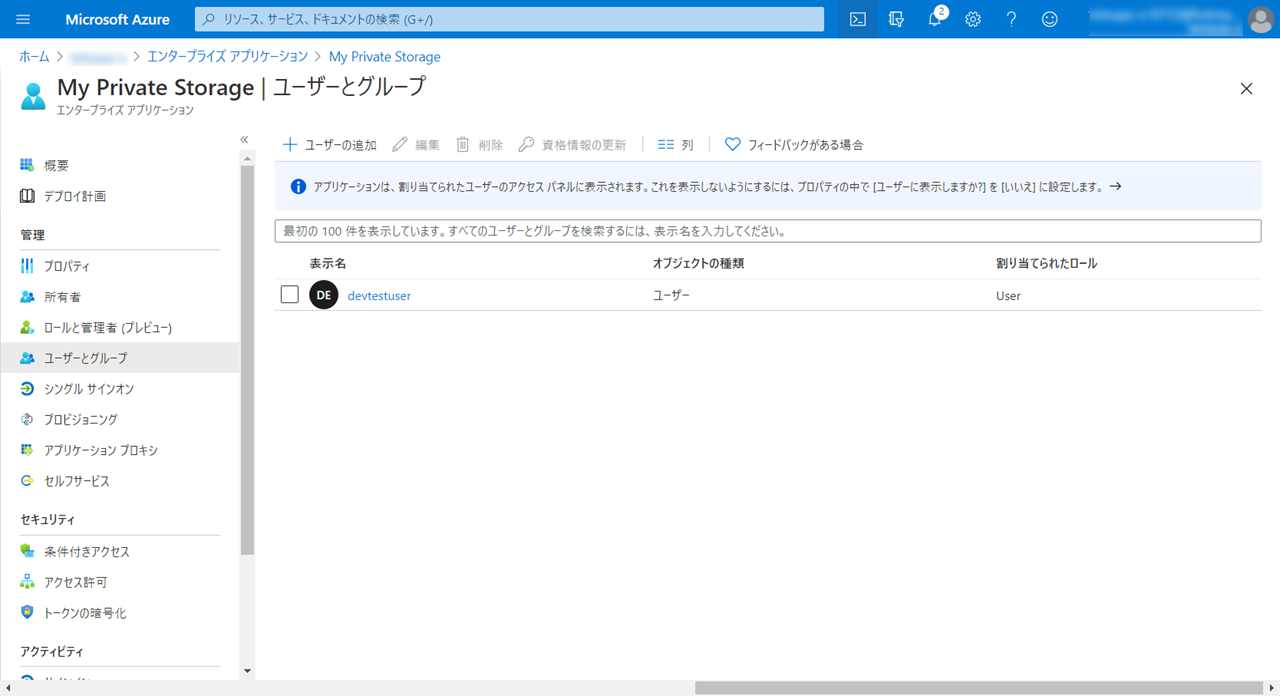

Storage Account 静的 Web サイトを利用するユーザーを限定したい場合は、[ユーザーの割り当てが必要ですか] で「はい」を選択して保存し、[ユーザーとグループ] にユーザーまたはグループを追加します。

動作確認

外部からプライベートな Storage 静的 Web サイトにアクセスしてみます。

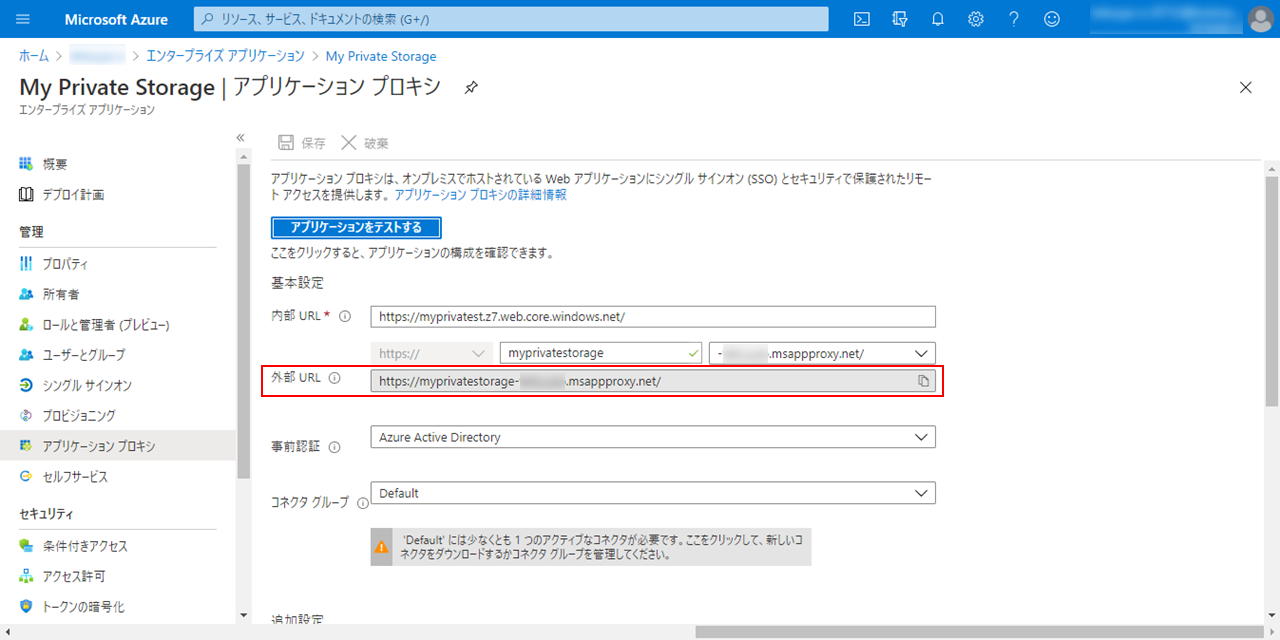

アクセス先の URL は、Azure ポータルで、[Azure AD] > [エンタープライズ アプリケーション] を開き、[今回登録したアプリケーション] > [アプリケーション プロキシ] の [外部 URL] で確認できます。これをコピーします。

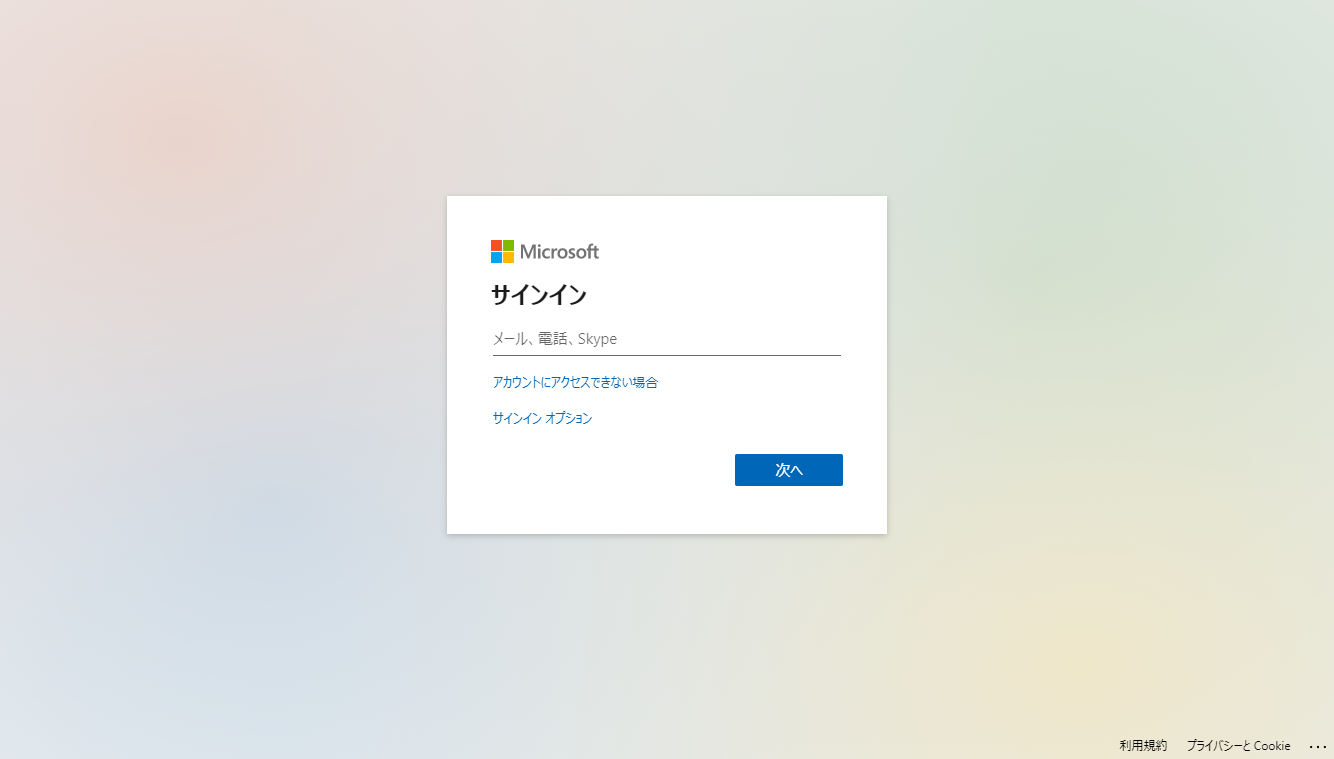

ブラウザーで「外部 URL」にアクセスすると、サインインページが表示されます。利用許可されたユーザーの資格情報を入力します。

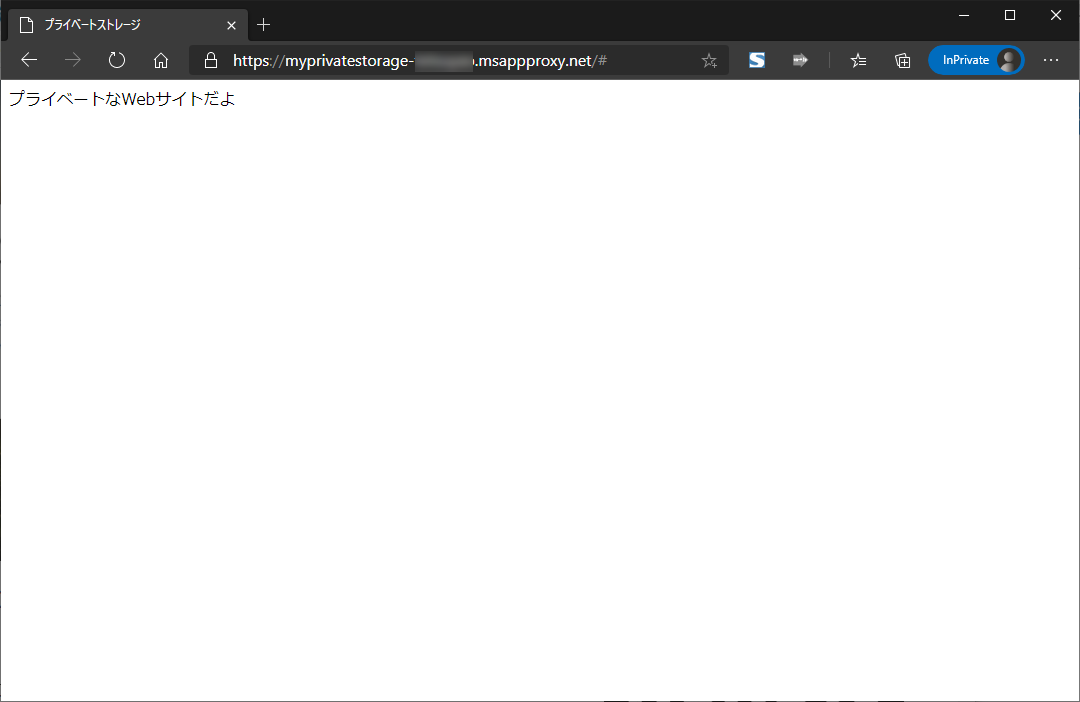

サインイン後、社内環境で確認したページが表示されました。

このように、外部からプライベートなリソースにアクセスできました。ブラウザーだけでアクセスできるため、ユーザーにはほぼ負担なく利用することができます。環境構築もカンタンにできました。