はじめに

この記事は、Cisco Systems Japan Advent Calendar 2019 の 15日目として投稿しています。

シスコシステムズ合同会社としては 2017年、2018年にも Advent Calendar を公開しており、メーカーの中の人からの発信として約に立つ情報から、ただ単に面白いだけの記事までいろいろと掲載しております。

私もこの「お祭り」に参加し、2018年には、VPN ロードバランスという 20年以上前からある技術の検証記事を書いております。

2017年版: https://qiita.com/advent-calendar/2017/cisco

2018年版: https://qiita.com/advent-calendar/2018/cisco

2019年版: https://qiita.com/advent-calendar/2019/cisco

IPS 運用の悩み

境界セキュリティ対策の1つに IPS というソリューションがあります。

Intrusion Prevention System の略で、シグニチャやルールといったパターンと照らし合わせ、攻撃や情報漏えい、マルウェア侵入や C&C サーバへの通信を検知し、ブロックすることができます。

Firewall に比べて、複数のパケットの組み合わせ等、深いレベルでの精査ができるため、公開サーバの堅牢化や仮想パッチ適用、あるいは内部ネットワークからの不正通信の阻止など、セキュリティレベルの差があるネットワークの境界地点 (インターネット接続境界等) で非常によく使われます。

ただし、IPS は運用が非常に大変なイメージがあります。というのも、何万とシグニチャ (あるいはルール) があり、このチューニングを行うのがとても大変であり、ありがちな間違った運用として、とりあえずずっとデフォルトのままにしてしまう、ということが、非常によくあります。結果、必要なルールは無効化されたままだったり、不要なルールを有効にしているままにしてしまい、正しい運用ができていない例をよく見かけます。

その他にも IPS が出力するログが多すぎて、本当に危険な通信をブロックできているのかがわからない、あるいは実は止めてはいけない通信を止めてしまっている、という問題もよく見かけます。

Firepower Management Center の自動チューニング機能

シスコの IPS 製品である Firepower (正しく言えば、Firepower Threat Defense: FTD というソフトウェアで、次世代 Firewall もマルウェア対策も可能) で、Firepower Management Center (以下、FMC) という管理サーバを使うと、「自動チューニング」という便利な機能が使えます。正しくは Firepower Recommendation という機能ですが、IPS を運用管理する上でとても便利です。こんな仕組みで動作します。

- IPS (兼 Firewall) or IDS (Intrusion Detection System: パケットのミラーを受け取ってアラートを出すだけのモード) である FTD は、自身を通った or 自身が受け取った通信の情報をすべて FMC に送る

- FMC は様々な OS やアプリケーションのバージョンを識別可能なデータベースを保有している

- FMC は FTD から送られた情報を受け取り、通信パターンのフィンガープリンティングにより、決められた IP アドレスの範囲でどのような OS やアプリケーションで動いているかを学習していく

- FMC で自動チューニングを実施する際に、FMC が学習した内容に合わせて必要な IPS のルールを有効化し、不要な IPS のルールを無効化していく

これにより、IPS 運用時の大きな悩みである「ルールのチューニングどうしよう」を解決できます。

実際にやってみよう

初期設定

FMC の仮想版 (FMCv) と FTD の仮想版 (FTDv) をそれぞれ用意し、FTDv の inside 側にいくつかのホストを置いて、そこでいくつかのサービスを立ち上げてから、実際にいろいろと通信を発生させ、FMC にネットワークを学習させてみます。FMC と FTD のバージョンは 6.4.0.4 を使います。IPS のベースのルールセットは Balanced を使います。余談ですが、新規で Firepower システムを導入する場合、一般論で言えば、現時点ではソフトウェアバージョンは 6.4.0.4 もしくは 6.4.0.x の最新版がおすすめです。今後のサポート期間や実績等でシスコが推奨しているバージョンです。

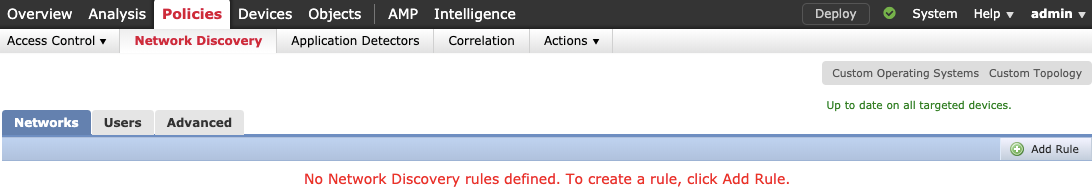

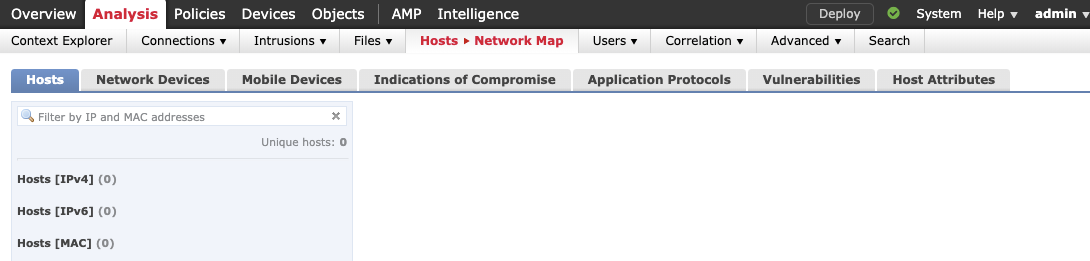

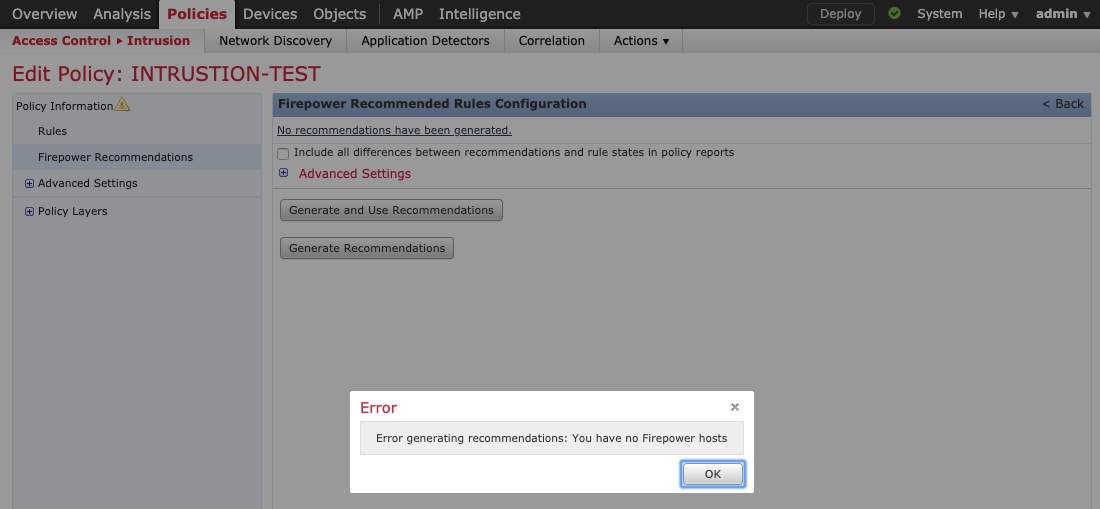

FMC でのネットワーク学習はまだ無効にしておきます。当然、学習したホストはありません。

当然、この状態で自動チューニングを動作させても FMC は何も推奨してくれず、エラーになります。

ネットワーク学習の有効化

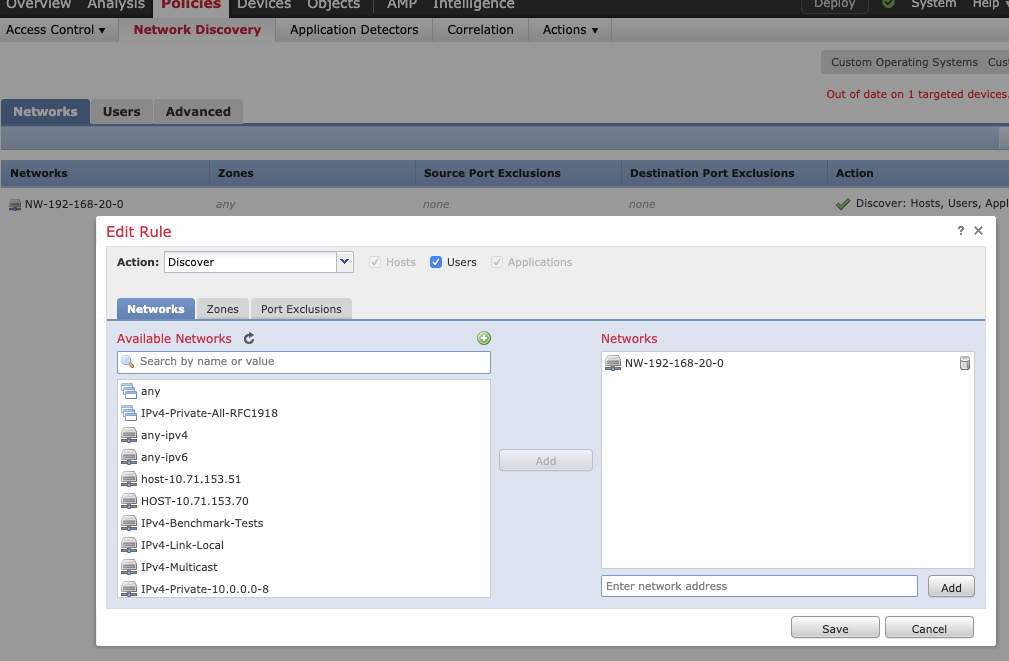

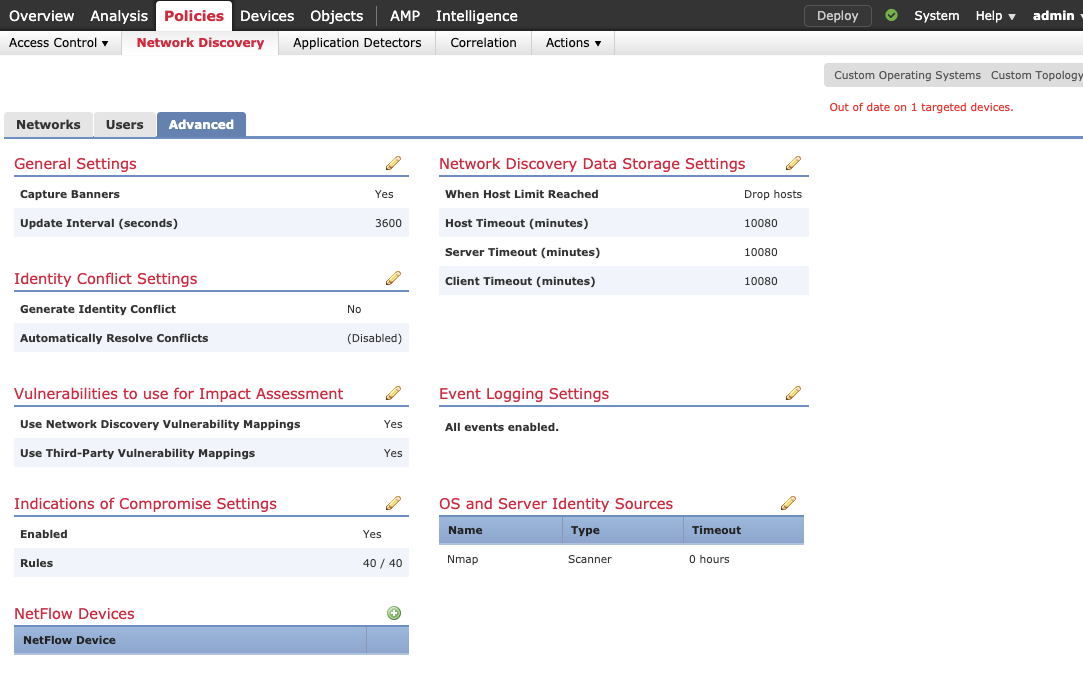

FMC で 192.168.20.0/24 の範囲を学習するように設定します。

ネットワーク学習ポリシー作成時に、Advanced 設定で General Settings の Capture Banners を有効にしておくと、学習の精度が上がります。検証時にはおすすめの設定です。

設定後、デプロイを忘れないでください。

ネットワーク学習内容の確認

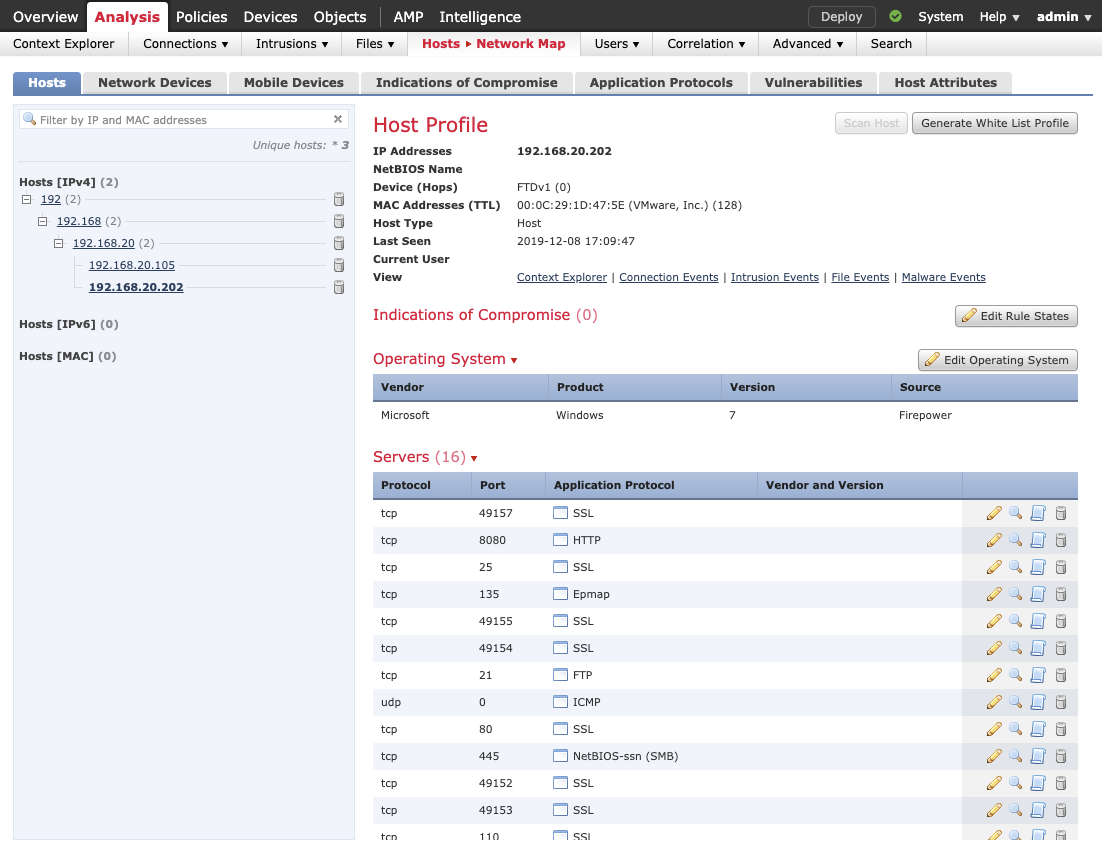

実際にいろいろと通信を発生させた後に、FMC でどのようにネットワークを学習したか、確認してみます。

実際には、192.168.20.105 に Windows 10 の VM を、192.168.20.202 に Windows 7 の VM を置いており、特に Windows 7 では、様々なサービスを起動させております。

結果、ネットワークの学習内容は以下のようになりました。

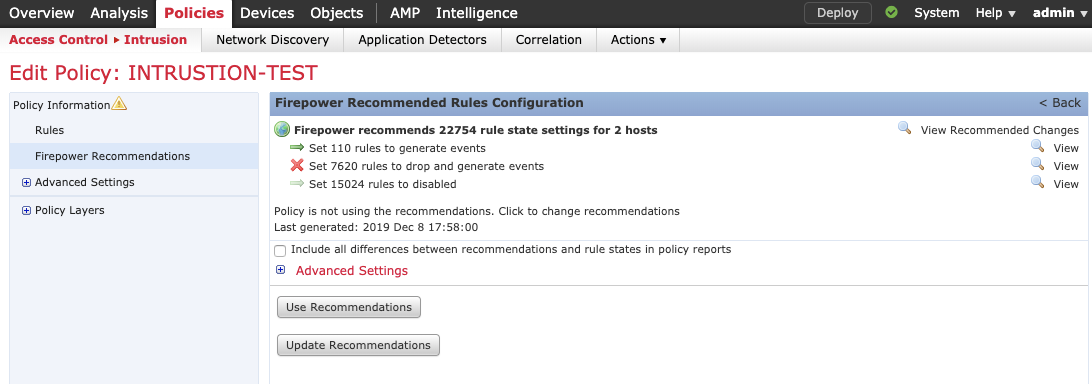

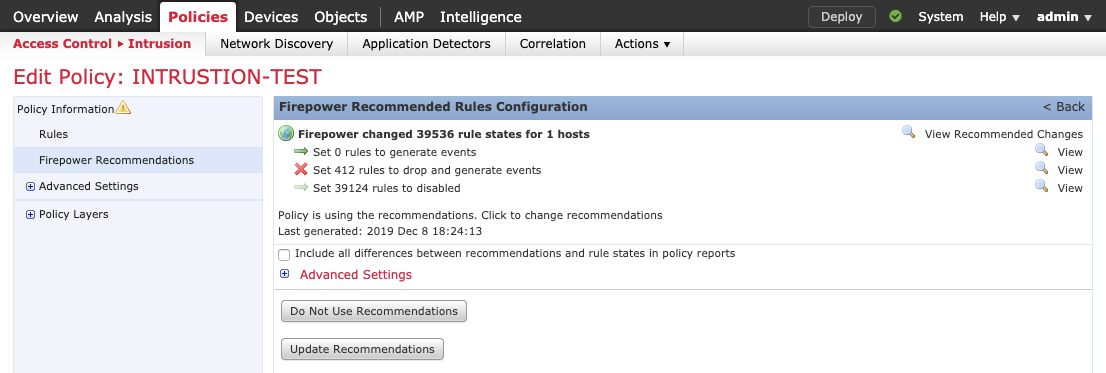

IPS の自動チューニングを実施

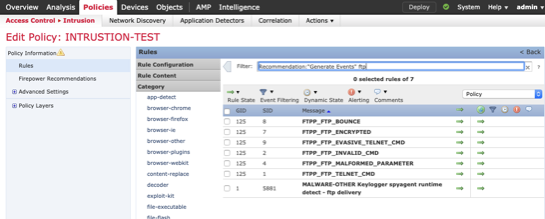

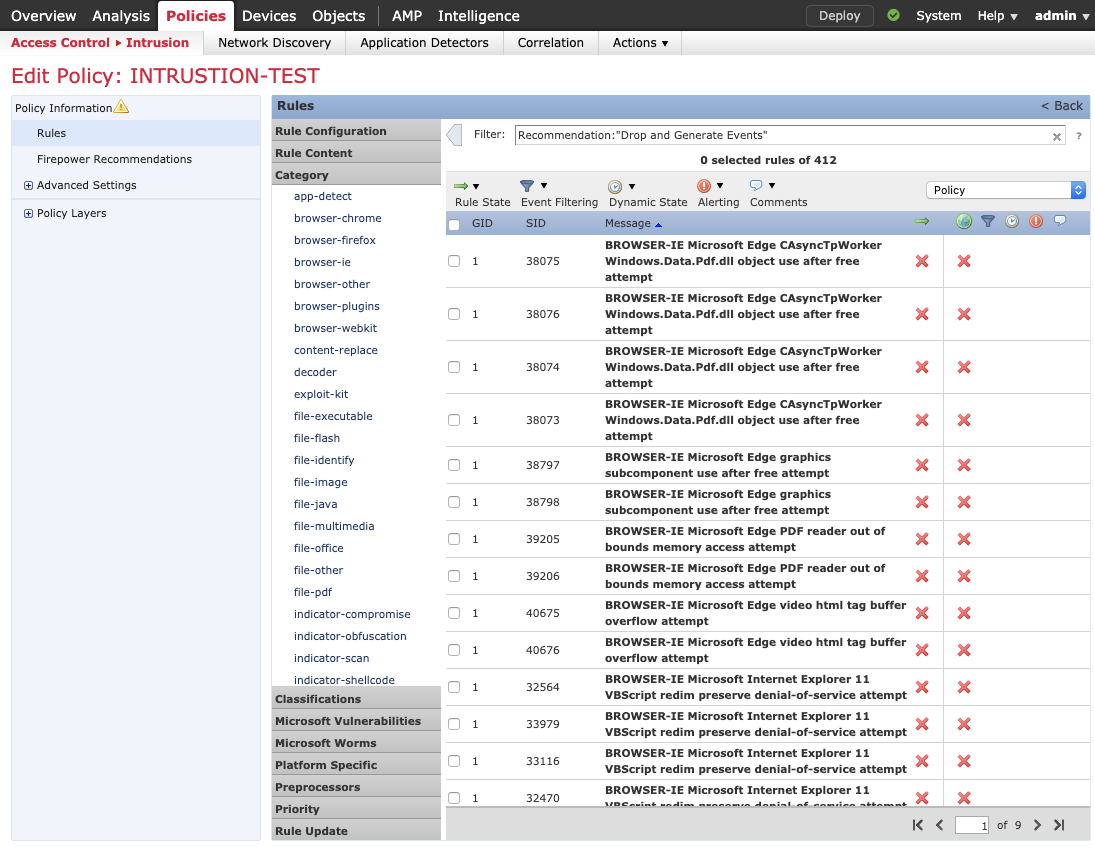

この状態で、IPS の自動チューニングを行ってみます。すると、以下のように多くのルールが有効になりました。すべてを確認したわけではないですが、やはり Windows に関するルールやこの Windows 7 & Windows 10 で動作しているブラウザの脆弱性に関するルール等が有効になっているようです。

また、その Windows 7 では FTP サーバ等を動作させていますが、その FTP に関するルールも有効化されているようです。

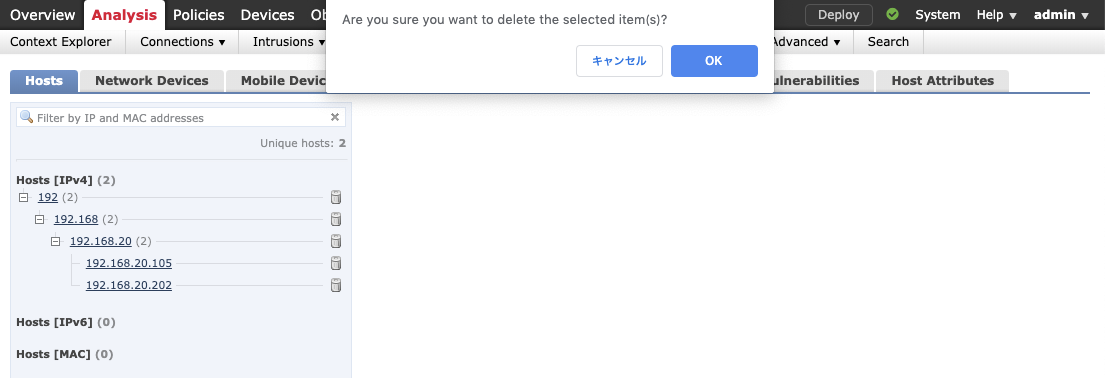

学習したネットワークからホストを1つ削減

Windows 7 (192.168.20.202) の運用を止めた、という想定のもと、このホストをシャットダウンし、さらに FMC のネットワークマップから削除します。実環境ではデフォルトで一週間 inactive なホストはネットワークマップから自動的に削除されます。

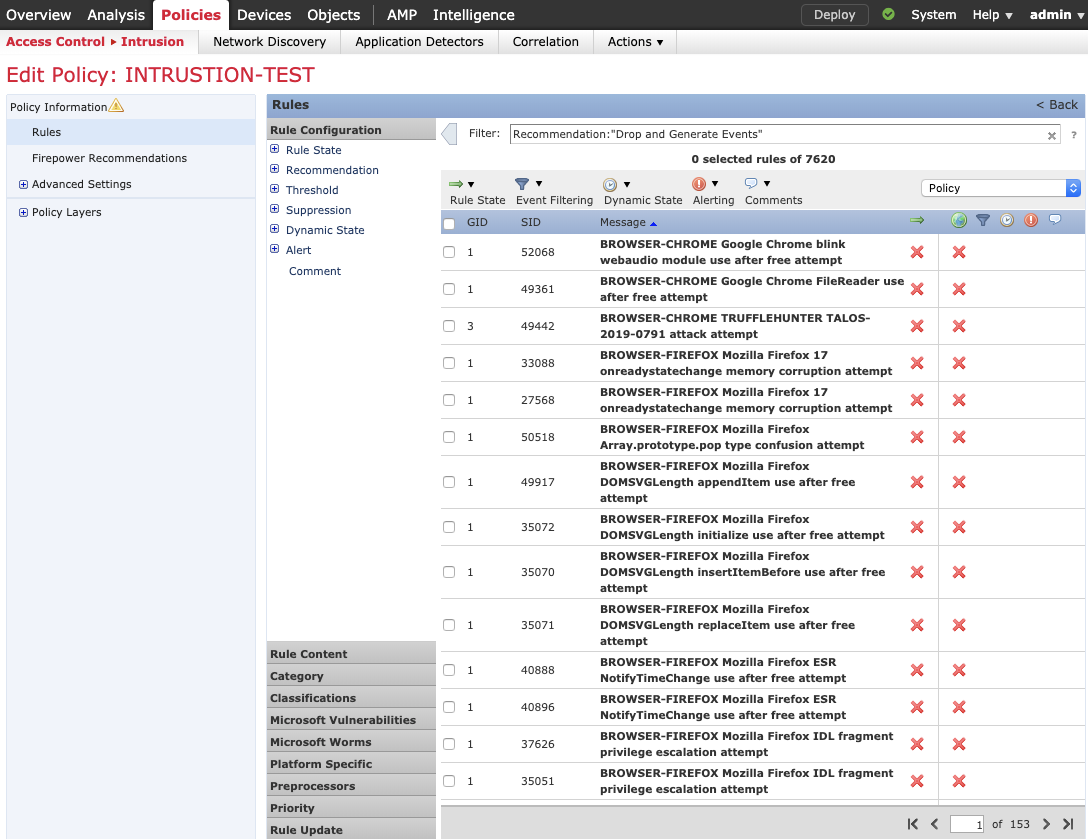

IPS の自動チューニングを再度実施

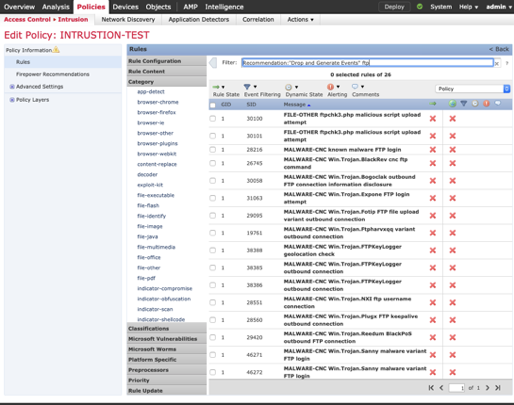

再び IPS の自動チューニングを実施してみます。先程に比べて、様々なサービスが起動している Windows 7 のホストがいなくなった分、IPS のルールも無効化されていることがわかります。

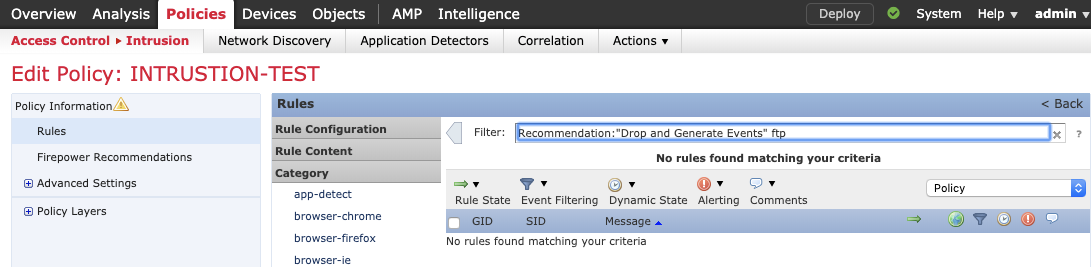

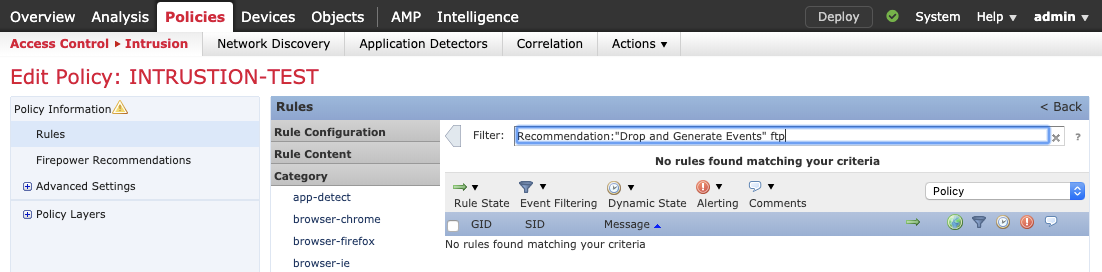

やはりすべてを確認したわけではないですが、先程まで動作していた Windows 7 で起動していたサービスに関するルールが無効化されているようです。例として、FTP に関するルールを確認してみましたが、全く有効化されていないことがわかります。

まとめ

最小環境での検証ですが、FMC における自動チューニングは、学習したホストの増減で正しく動作することがわかりました。

もちろん、ネットワーク学習機能の精度に大きく依存するところもあり、思った通りに学習してくれない場合には手動でのホスト編集を行ったり、また、自動チューニングでも特定のルールが思った通りに有効にならない場合には手動で当該ルールを有効化する必要があるなど、完全・完璧を期すならば、ある程度の手動でのチューニングを行うか、あるいは MSSP のサービスを受ける等の対応が必要です。

しかしながら、FMC を使うことで、ある程度の自動チューニングは正しく動作するため、ネットワーク・セキュリティ運用者のリソースを大きく使うことなく、IPS を正しく運用できることがわかりました。

今後の IPS 導入検討の際に、ほんの少しでも参考になれば幸いです。