はじめに

セキュアな構成とは

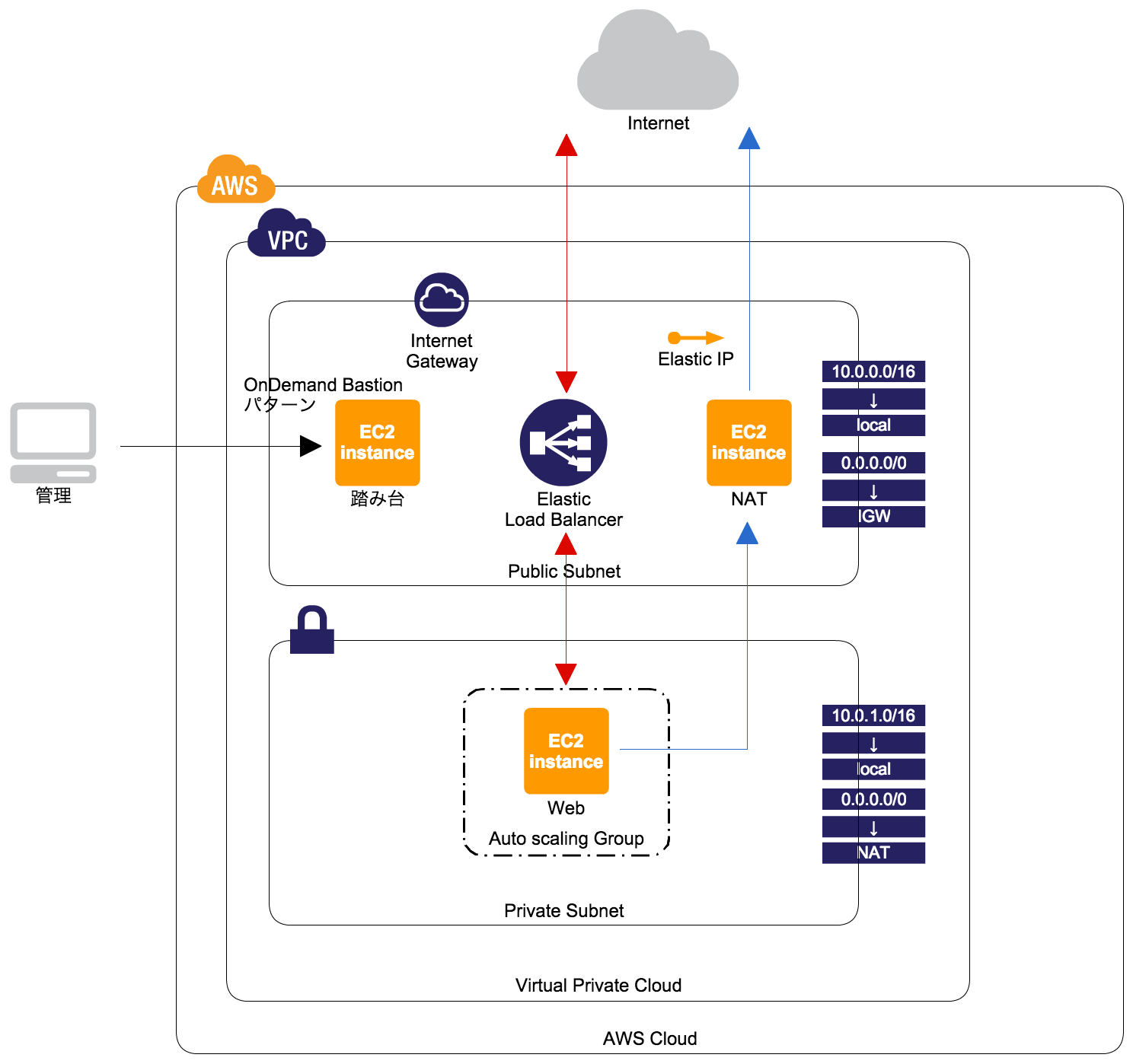

- WebサーバやDBサーバを直接インターネットに公開しない。

- パブリックとプライベートでサブネットを分割する。

- パブリック・プライベート共に、特定のポートのみインバウンドを受け付ける。

- プライベートサブネットは特定のサブネットからのみインバウンドを受け付ける。

- 踏み台サーバは必要な時のみ存在(起動)している。

今回の想定

- 試しに構築するだけなので、インスタンスは最小サイズを使用する。

おおまかな手順

- リージョンの変更

- VPCの構築

- パブリックサブネットの構築

3. サブネットの構築

4. インターネットゲートウェイの構築

5. ルートテーブルの構築 - プライベートサブネットの構築

3. サブネットの構築

4. NATインスタンスの構築

5. Elastic IPの割り当てと関連付け

5. ルートテーブルの構築 - Auto Scaling Groupのための前準備

5. プライベートサブネットにEC2インスタンス(Webサーバ)を構築- パブリックサブネットにEC2インスタンス(踏み台サーバ)を構築

- 踏み台サーバからWebサーバにログインし、Apacheをインストール

- WebサーバのAMIを作成

- Elastic Load Balancerの構築

- Auto Scaling Groupの構築

- アクセスして確認

- NATインスタンスをNATゲートウェイに変更してみる

- HTTPS通信をサポートしてみる

くわしい手順

0. リージョンの変更

リージョンはユーザに近いところを選ぶとよいと思います。

- 画面上部のナビゲーションバー右上の、リージョンが表示されているところをクリック

- 東京を選択

1. VPCの構築

- ナビゲーションバーの「サービス」を選択

- メニューからネットワーキング & コンテンツ...の中の「VPC」を選択(VPCダッシュボードが開く)

- 「n VPC」と書かれているリンクをクリック

- 「VPCの作成」をクリック

- ネームタグは適当に決める(vpc-servicename-stgとかvpc-servicename-prodとか)

- IPv4 CIDR blockは例示されている

10.0.0.0/16を入力- IPv6 CIDR blockは

No IPv6 CIDR Blockを選択- テナンシーは

デフォルトのままで

- 「作成」ボタンをクリック

2. パブリックサブネットの構築

サブネットの作成

- 左側のメニューから「サブネット」を選択

- 「サブネットの作成」をクリック

- ネームタグは適当に決める(subnet-servicename-stg-publicとか)

- VPCは先ほど作成したものを選択

- アベイラビリティゾーンは

ap-northeast-1aを選択- IPv4 CIDR blockは

10.0.0.0/24を入力

- 「作成」ボタンをクリック

インターネットゲートウェイの構築

インターネットゲートウェイの作成

- 左側のメニューから「インターネットゲートウェイ」を選択

- 「インターネットゲートウェイの作成」をクリック

- ネームタグは適当に決める(igw-servicename-stgとか)

- 「作成」ボタンをクリック

インターネットゲートウェイをVPCに適用

- 作成したインターネットゲートウェイの左端の四角が選択されている事を確認して、「VPCにアタッチ」をクリック

- VPCは先ほど作成したものを選択

- 「アタッチ」をクリック

ルートテーブルの構築

ルートテーブルの作成

- 左側のメニューから「ルートテーブル」を選択

- 「ルートテーブルの作成」をクリック

- ネームタグは適当に決める(rtb-servicename-stg-publicとか)

- VPCは先ほど作成したものを選択

- 「作成」ボタンをクリック

ルートテーブルの編集

- 作成したルートテーブルの左端の四角が選択されている事を確認して、ページ下部の「ルート」をクリック

- 「編集」をクリック

- 「別ルートの追加」をクリック

- 送信先に

0.0.0.0/0を入力- ターゲットに先ほど作成したインターネットゲートウェイを選択(クリックすると候補が出てくる)

- 「保存」をクリック

ルートテーブルをVPCに適用

- 左側のメニューから「サブネット」を選択

- 先ほど作成した

パブリックサブネットの左端の四角が選択されている事を確認して、ページ下部の「ルートテーブル」をクリック - 「編集」をクリック

- 変更先:に、先ほど作成した

パブリックルートテーブルを選択 - 「保存」をクリック

3. プライベートSubnetの構築

サブネットの作成

- 左側のメニューから「サブネット」を選択

- 「サブネットの作成」をクリック

- ネームタグは適当に決める(subnet-servicename-stg-privateとか)

- VPCは先ほど作成したものを選択

- アベイラビリティゾーンは

ap-northeast-1aを選択- IPv4 CIDR blockは

10.0.1.0/24を入力

- 「作成」ボタンをクリック

4. パブリックSubnetにNATインスタンスを構築

AMIからインスタンスを作成

- ナビゲーションバーの「EC2」を選択

- 左側のメニューから「インスタンス」を選択

- 「インスタンスの作成」をクリック

AMIの選択

- 左側のメニューから「コミュニティAMI」を選択

- 「コミュニティAMIの検索」と書かれたボックスをクリック、「amzn nat pv」と入力してエンター

- 日付の最新のものを探し、右にある「選択」をクリック

インスタンスタイプの選択

- 「ファミリー」がマイクロインスタンスのものを探し、左端の四角が選択されている事を確認して、ページ下部の「次の手順:インスタンスの詳細の設定」をクリック

インスタンスの設定

- 下記の通り設定する

- インスタンス数は

1のまま- 購入のオプションはそのままにする

- ネットワークは先ほど作成したVPCを選択

- サブネットは先ほど作成したパブリックサブネットを選択する

- 自動割り当てパブリックIPはそのままにする

- その下に続く設定は、そのままにする

- 「次の手順:ストレージの追加」をクリック

ストレージの追加

- ボリュームタイプに

マグネティックが選択されていることを確認する

(無料利用枠の場合30GBまでSSDが無料で利用できるので、SSDを選択してもよい) - 「次の手順:Add Tags」をクリック

Add Tags

- キーに「Name」が入力されていることを確認

- 値は適当に決める(「servicename-stg-nat」など)

- 「次の手順:セキュリティグループの設定」をクリック

セキュリティグループの設定

- セキュリティグループの割り当て:で、「新しいセキュリティグループを作成する」が選択されていることを確認

- セキュリティグループ名は適当に決める(securitygroup-servicename-stg-natとか)

- 説明は適当に

(ただし、日本語は入力できない。a~z、A~Z、0~9、スペース、._-:/()#,@[]+=&;{}!$* のみ使用できる) - タイプがSSHのものの、送信元に

カスタムを選択、その右に10.0.0.0/16を入力 - 「ルールの追加」をクリック

- 「カスタムTCPルール」をクリック、リストから「HTTP」を選択

- タイプがSSHのものの、送信元に

カスタムを選択、その右に10.0.0.0/16を入力 - 「確認と作成」をクリック

インスタンス作成の確認

- 選択したAMI、インスタンスタイプ、セキュリティグループが正しいか確認し、「作成」をクリック

キーペアの作成

- 「既存のキーペアの選択」をクリック、

新しいキーペアの作成を選択 - キーペア名は適当に(servicename-stg-natなど)

- 「キーペアのダウンロード」をクリック、キーを安全な場所に保存する

- 「インスタンスの作成」をクリック

- 「作成ステータス」画面が表示されるので、スクロールして下にある「インスタンスの表示」をクリック

送信元/送信先の変更チェック の無効化

- 先ほど作成した(作成中の)インスタンスの左端の四角が選択されている事を確認し、「アクション」をクリック、「ネットワーキング」→「送信元/送信先の変更チェック」をクリック

- 「無効にしてよろしいですか」と聞いてくるので、「はい、無効化する」をクリック

Elastic IPを設定

- 左側のメニューから「Elastic IP」を選択

- 「新しいアドレスの割り当て」をクリック

- 「割り当て」をクリック

- 「新しいアドレスのリクエストが成功しました」と表示されたら、「閉じる」をクリック

- 今アロケートされたElastic IPの左端の四角が選択されている事を確認して、「アクション」をクリック、「アドレスの関連付け」をクリック

- リソースタイプは「インスタンス」を選択したままにする

- インスタンスは先ほど作成したNATインスタンスを選択する

- 「関連付け」をクリック

(プライベートサブネット用の)ルートテーブルの構築

ルートテーブルの作成

- ナビゲーションバーの「VPC」を選択

- 左側のメニューから「ルートテーブル」を選択

- 「ルートテーブルの作成」をクリック

- ネームタグは適当に決める(rtb-servicename-stg-privateとか)

- VPCは先ほど作成したものを選択

- 「作成」ボタンをクリック

ルートテーブルの編集

- 作成したルートテーブルの左端の四角が選択されている事を確認して、ページ下部の「ルート」をクリック

- 「編集」をクリック

- 「別ルートの追加」をクリック

- 送信先に

0.0.0.0/0を入力- ターゲットに先ほど作成したNATインスタンスを選択(クリックすると候補が出てくる)

- 「保存」をクリック

ルートテーブルをVPCに適用

- 左側のメニューから「サブネット」を選択

- 先ほど作成したプライベートサブネットの左端の四角が選択されている事を確認して、ページ下部の「ルートテーブル」をクリック

- 「編集」をクリック

- 変更先:に、先ほど作成したプライベートルートテーブルを選択

- 「保存」をクリック

4. Auto Scaling Groupのための前準備

プライベートサブネットにEC2インスタンス(Webサーバ)を構築する

NATインスタンスの構築

NATインスタンスを作成したように、プライベートサブネットにEC2インスタンスを作成する。

AMIは、コミュニティAMI→「amzn ami pv」で検索し、日付が一番新しいものを選択。

新しいセキュリティグループを作成し、10.0.0.0/16からのHTTPとSSHを許可するように設定する。

キーは、Nameに「servicename-stg-web」など適当に入力する。

パブリックサブネットにEC2インスタンス(踏み台サーバ)を構築する

NATインスタンスの構築

パブリックサブネットにEC2インスタンスを作成する。

AMIは、コミュニティAMI→「amzn ami pv」で検索し、日付が一番新しいものを選択。

新しいセキュリティグループを作成し、タイプにSSHを、送信元に任意の場所を設定する。

キーは、Nameに「servicename-stg-bastion」など適当に入力する。

Elastic IPを設定

NATインスタンス構築時と同様に、Elstic IPを割り当て・関連付けする。

WebサーバにApacheをインストールする

踏み台サーバからWebサーバにSSHでログインし、yumコマンドでApacheをインストールする。

まず踏み台サーバに接続する

SSH接続する際のIPは、踏み台サーバに割り当てたElastic IPです。

ユーザ名は、Amazon Linux の場合 ec2-user です。

接続には、インスタンス作成時に設定したキーペアのキーファイルが必要です。

踏み台サーバからWebサーバにログインする

方法はいろいろありますが、今回はポートフォワーディングを使用します。

(本当はエージェント転送など使用するとよいかと思います。)

ポートフォワーディング設定

リモート側のホストに、WebサーバのプライベートIPを指定、ポートはSSHなので 22 を指定。

ローカル側のポートは、(Well-Knownの領域を避けて)適当に指定します。今回は50022としました。

ローカルにもってきたポート(Webサーバ)に対してSSH接続する

localhostの50022番ポートに対してSSH接続します。

ユーザ名は、Amazon Linux の場合 ec2-user です。

接続には、インスタンス作成時に設定したキーペアのプライベートキーファイルが必要です。

Apacheをインストールする

yumコマンドを使いhttpdをインストールし、chkconfigコマンドで自動起動をON、serviceコマンドでhttpdのデーモンを開始します。

※CentOS 7ではsystemdが採用されたため使用するコマンドが異なります。

また、ディストリビューションによってはパッケージ管理システムが異なるため、使用するコマンドも異なります。

インストール後、後述のELBのヘルスチェックの際ドキュメントルートにあるindex.htmlにアクセスするため、index.htmlを作成しておきます。

sudo yum install httpd

sudo chkconfig httpd on

sudo service httpd start

cd /var/www/html

sudo sh -c "echo hello! > index.html"

AMIの作成

- Webサーバのインスタンスの左端の四角を選択し、「アクション」をクリック、「インスタンスの状態」→「停止」をクリック

- Webサーバのインスタンスであるか確認し、「停止する」をクリック

- 「アクション」をクリック、「イメージ」→「イメージの作成」をクリック

- イメージ名と説明は適当に入力、他は特に変更なし。

- 「イメージの作成」をクリック

- 「閉じる」をクリック

5. Elastic Load Balancerの構築

- EC2ダッシュボードの左メニューから「ロードバランサー」をクリック

- 「ロードバランサーの作成」をクリック

- 「Classic Load Balancer」を選択し、「次へ」をクリック

- ロードバランサー名は適当に決める(elb-servicename-stgとか)

- ロードバランサーを作成する場所は、作成したVPCを選択

- 内部向けロードバランサーの作成にはチェックをつけない

- プロトコル、ポートはHTTPの80からHTTPの80に転送するのでさわらない

- 利用可能なサブネットから、パブリックサブネットを追加する

- 「次の手順:セキュリティグループの割り当て」をクリック

- セキュリティグループの割り当てで、「新しいセキュリティグループを作成する」を選択

- セキュリティグループ名は適当に決める

- タイプはHTTP、送信元は

任意の場所を選択

- 「次の手順:セキュリティ設定の構成」をクリック

- 「次の手順:ヘルスチェックの設定」をクリック

- 上半分の設定はいじらない(pingパスで

/index.htmlが指定されているので、Webサーバのドキュメントルートにindex.htmlを用意しておく)- 高度な詳細の中の、正常のしきい値を

2に変更する(実運用時は適切な値を設定する)

- 「次の手順:EC2 インスタンスの追加」をクリック

- 何も変更せず、「次の手順:タグの追加」をクリック

- キーは、Nameに「elb-servicename-stg」など適当に入力する。

- 「確認と作成」をクリック

- 「作成」をクリック

6. Auto Scaling Groupの構築

起動設定の作成

- EC2ダッシュボードの左メニューから「Auto Scaling グループ」をクリック

- 「Auto Scaling グループの作成」をクリック

- 「新しい起動設定を作成する」をクリック

- 「次のステップ」をクリック

- 左側のメニューからマイ AMIをクリック

- 先ほど作成したAMIを「選択」

- インスタンスタイプを変更する場合は変更する。今回は変更しない。

- 「次の手順:詳細設定」をクリック

- 名前は適当に決める(lc-sercicename-stgなど)

- 高度な詳細を開き、IP アドレスタイプは

パブリック IP アドレスをどのインスタンスにも割り当てません。を選択

- 「次の手順:ストレージの追加」をクリック

- ストレージ構成を変更するなら変更する。今回は変更しない。

- 「次の手順:セキュリティグループの設定」をクリック

- 「既存のセキュリティグループを選択する」にチェック

- Webサーバに設定したものと同じセキュリティグループを選択

- 「確認」をクリック

- 「起動設定の作成」をクリック

- 「既存のキーペアを選択」をクリック

- Webサーバに設定したものと同じキーペアを選択

- 「選択したプライベートキーファイル~」にチェックを入れ、「起動設定の作成」をクリック

Auto Scaling グループの作成

- 「Auto Scaling グループの作成」画面が表示される

- グループ名は適当に(asg-servicename-stgとか)

- グループサイズは1を選択

- ネットワークは作成したVPCを選択(IDしか表示されないのでダッシュボードからどのIDか確認しておく)

- サブネットはプライベートサブネットを選択(IDしか表示されないのでダッシュボードからどのIDか確認しておく)

- 高度な詳細を開き、

- ロードバランシングの「ひとつまたは複数のロードバランサーからトラフィックを受信する」にチェックを入れる

- Classic ロードバランサーで、作成したELB(ロードバランサー)を選択

- ターゲットグループは選択しない

- ヘルスチェックのタイプは

ELBを選択- 他は特に変更しない

- 「次の手順:スケーリングポリシーの設定」をクリック

- 「このグループを初期のサイズに維持する」を選択

- 「次の手順:通知の設定」をクリック

- 「次の手順:タグを設定」をクリック

- キーは、Nameに「as-servicename-stg-web」など適当に入力する。

- 「確認」をクリック

- 「Auto Scaling グループの作成」をクリック

7. アクセスして動作確認

Auto Scaling Groupの構築を行うと、AMIからEC2インスタンスが起動する。

しばらく経つとElastic Load Balancing(ロードバランサー)に組み込まれる。

ロードバランサーの「説明」タブの状態が、「1個のうち1個のインスタンスが実行中です」になってからアクセスしましょう。

- EC2ダッシュボードの左メニューから「ロードバランサー」をクリック

- 作成したELBをクリック

- ページ下部の「説明」タブをクリック

- 「DNS 名」を探し、表示されているアドレスにアクセスする

- hello! と表示されていれば成功

また、ASGによって作成されたインスタンスを削除すると、ELBがこれを検知して切り離し、新たにインスタンスを起動・ELBに組み込まれる、という動作を確認することもできます。

8. NATインスタンスをNATゲートウェイに変更してみる

最近ではNATインスタンスよりNATゲートウェイを使うことが多いようです。

- ナビゲーションバーの「VPC」を選択

- 左側のメニューから「NAT ゲートウェイ」を選択

- 「NAT ゲートウェイの作成」をクリック

- サブネットはパブリックサブネットを選択(サブネットの名前を入力して検索できる)

- Elastic IP 割り当て IDの横にある、「新しいEIPの作成」をクリック

- 「NAT ゲートウェイの作成」をクリック

- 「ルートテーブルの編集」をクリック

- プライベートサブネット用のルートテーブルを選択

- 画面下部の「ルート」タブをクリック

- 「編集」をクリック

- 送信先が0.0.0.0/0の、ターゲット欄に入力されているネットワークインタフェースを削除し、作成したNATゲートウェイを選択

- 「保存」をクリック

- ASGで作成されているWebサーバのインスタンスに、踏み台サーバ経由でログインする

- pingができるかどうか確認する

$ ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=55 time=1.94 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=55 time=1.78 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=55 time=1.79 ms

9. HTTPS通信をサポートしてみる

今回はApacheの80番ポートをELBに443ポートに転送することでHTTPS通信に対応させる。

-

自己証明書の作成

2. 適当なインスタンスにログインする

今回はWebサーバのインスタンスを流用しました。-

秘密鍵を作る

秘密鍵の作成openssl genrsa 2048 > private-key.pem -

証明書署名要求(CSR)ファイルを作る

CSRファイルの作成openssl req -new -key private-key.pem > private-key.csr

対話形式で証明書に必要な情報を入力していくが、自己証明書かつ今回はテストなのでEnter空打ちを繰り返す。

-

自己署名して証明書を作る

証明書の作成openssl x509 -req -signkey private-key.pem < private-key.csr > private-key.crt

証明書の有効期限を指定したい場合は、

openssl x509 -days 3650のように、日数を指定してください。 -

-

ELBの設定変更

3. EC2ダッシュボードを開き、左側のメニューから「ロードバランサー」をクリック

4. 5.で作成したELBを選択し、「アクション」→「リスナーの編集」をクリック

5. 「追加」をクリック

6. プロトコルにHTTPS(セキュアHTTP)を選択

6. ポートはさわらない

6. SSL証明書と書かれた列の「変更」をクリック> 1. 証明書タイプに`AWS Identify and Access Management(IAM)に、新規のSSL証明書をアップロードする`を選択 > 1. 証明書の名前は、適当に入力する > 1. プライベートキーには、前の章で作成したpemファイルの中身を貼りつける (catしてコピー、貼り付けでよいと思う) > 1. パブリックキー証明書には、前の章で作成したcrtファイルの中身を貼りつける- 「保存」をクリック

- 「保存」をクリック

もしうまく追加できない場合は、「5. Elastic Load Balancerの構築」の章で設定した(LB)80→(EC2)80の設定を、(LB)443→(EC2)80に変更して、上記設定をやってみてください。

その後、もともとあった(LB)80→(EC2)80の設定を、再度追加しておきましょう。

-

(ELBのセキュリティグループの設定変更

HTTPしか許可していないので、HTTPSも許可するように変更する。 -

動作確認

https://<ELBのDNS名>/にアクセスする。

自己証明書なので警告が出るが、続行する。

hello! と表示されれば成功。

用語集

- VPC

Virtual Private Cloudの略。AWSの中に仮想的にネットワークを持つことができ、他の仮想ネットワークとは切り離されている。

VPCの中にEC2インスタンスなどの、AWSで提供されている各リソースを作成することができる。

Virtual PCのことではない。 - サブネット

大きなネットワークを複数の小さなネットワークに分割して使う際の、その小さなネットワークのこと。

また、ネットワークを分割することを「サブネッティング」という。 - リージョン

AWSの各データセンターが置かれている場所。

東京やソウル、シンガポール、北カリフォルニアなど。 - アベイラビリティゾーン(AZ)

リージョンの中にある複数の区切られた場所。同じリージョンの中にあるアベイラビリティゾーン同士は低コスト・低レイテンシでネットワーク接続できる。 - AMI

Amazon Machine Imageの略。

ソフトウェア構成 (オペレーティングシステム、アプリケーションサーバー、アプリケーションなど) を記録したテンプレートのこと。 - インスタンス

AMIをコピーして作成された仮想サーバ。 - 踏み台サーバ

サービスを提供するサーバに直接SSH接続する(できる)構成は望ましくないため、一度踏み台サーバに接続し、そこからSSHで対象のサーバに接続する。

英語だとBastion。Springboardだと踏まれて攻撃に使われる方の踏み台サーバになってしまう。

参考にした記事・サイト

- AWSで最低限セキュアな構成を組む

http://qiita.com/ausuited/items/09b626fa5264f0c650fd - AWSでSSL導入 - MyController

http://hiromode.hatenablog.com/entry/2016/04/27/210201 - Amazon Virtual Private Cloud ユーザーガイド

http://docs.aws.amazon.com/ja_jp/AmazonVPC/latest/UserGuide/