この投稿は Microsoft Security Advent Calendar 2022 Advent Calendar 2022 の 12/18 の記事になります。

はじめに

今年2月に Azrue AD の証明書ベース認証機能のパブリックプレビューがアナウンスされました。概要やアナウンスされた新機能については、Azure Identity サポート チームのBlogに記事があります。

そして、Ignite 2022 において機能の正式リリースがアナウンスされました。iOSやAndroidの対応 や、さらにハードウェア セキュリティ キー ( YubiKey )の証明書のサポートのパブリック プレビューも登場するなど機能の強化が続いています。

本記事は、手元の環境で証明書ベースの認証を試してみた際のメモになります。

自分の検証環境の構成

- 既存のCAはオンプレミスに展開済みのActive Directoryの証明機関を利用しています。

- オンプレミスの証明機関とIntuneを証明書コネクタ で接続してSCEP証明書プロファイルで展開できるようになっています。

- インターネットに公開が必要なWebサービスは、Azure Web Appllication Proxy のパススルーモードで外部からアクセス可能にしています。(CRL配布ポイントなど)

証明書ベース認証の有効化

すでに既存のCAが存在していれば、証明書ベース認証の有効化は非常に簡単です。

あらかじめ、CAで以下の準備をしておきましょう。

- 既存のCAからルート証明書をエクスポート (中間証明機関がある場合には、中間証明機関のルート証明書も)

- 既存のCAのCRL配布ポイントのURLを確認

Azure AD の設定

1. Azure AD に証明機関の登録

- AzureAD の管理ポータルにアクセス

- 「管理」→ 「セキュリティ」でセキュリティメニューに移動

- 「管理」→ 「証明機関」より、ルート証明書をアップロードおよびCRL配布ポイントのURLを登録

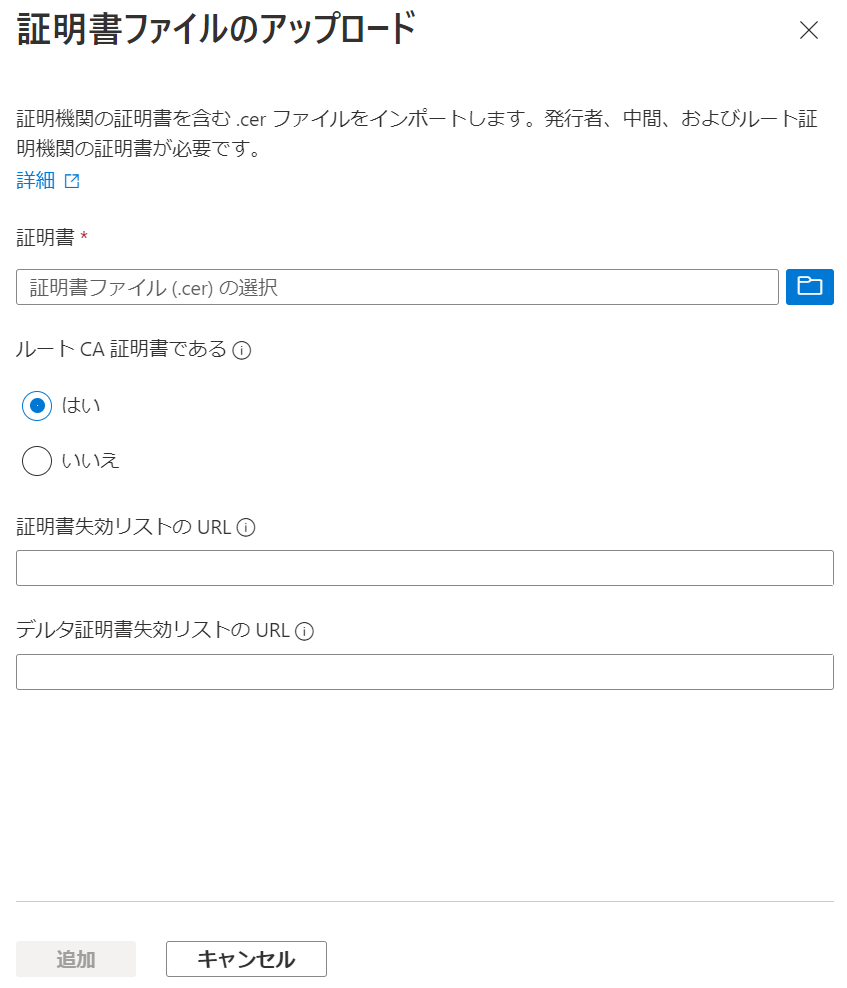

下記の画面で事前の準備で用意したCAのルート証明書のアップロードと証明書失効リストのURLを入力して「追加」を押して完了です。

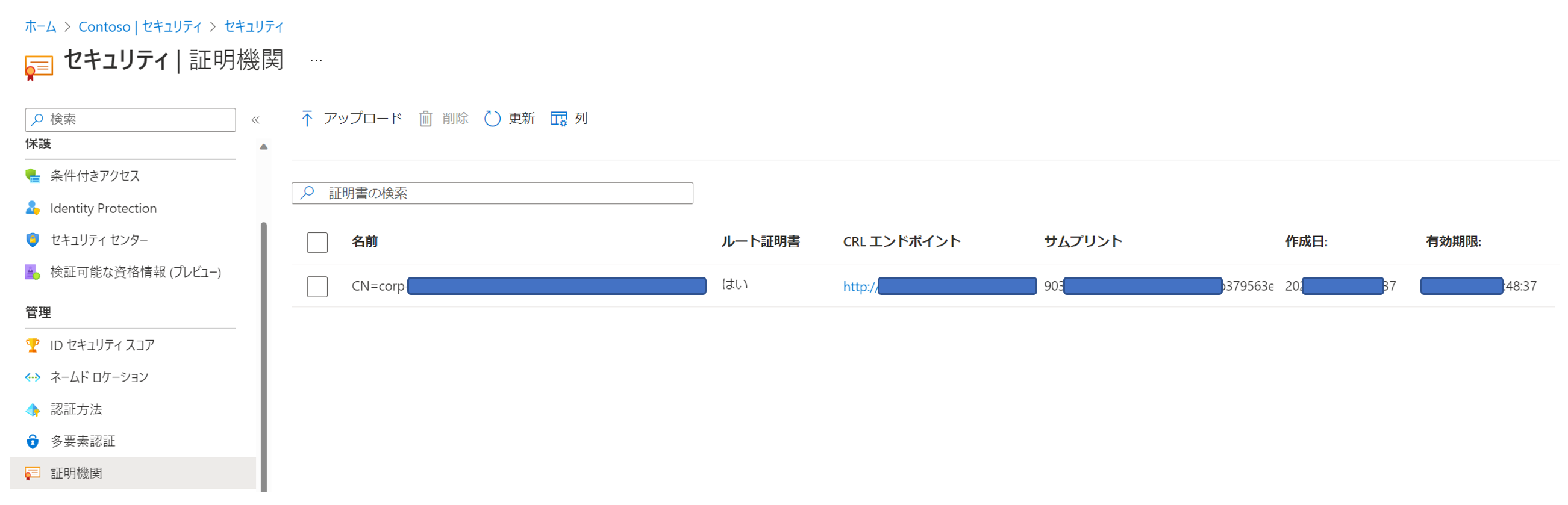

設定が終了するとこんな感じになります。

2. Azure AD で証明書認証を有効化

- AzureAD の管理ポータルにアクセス

- 「管理」→ 「セキュリティ」でセキュリティメニューに移動

- 「管理」→ 「認証方法」より、認証方法ポリシーから「証明書ベースの認証」を有効化

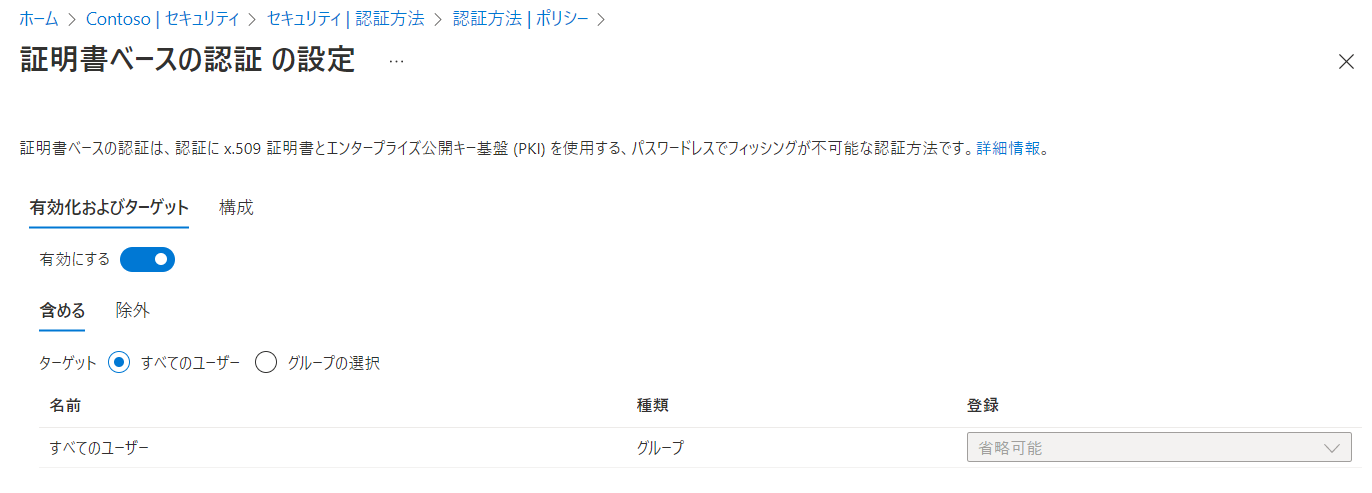

設定した内容は下記の通りです。

最初に、「証明書ベースの認証の設定」画面の「有効化及びターゲット」タブの項目を設定します。

「有効にする」をトグルボタンをONに。ターゲットはとりあえず「すべてのユーザー」にしておきます。

続いて、「構成」タブの認証バインドの保護レベルは「多要素認証」を選択、ユーザー名バインドは「PrincipalName」/ 「RFC822Name」に「UserPrincipalName」を設定します。

ココでの多要素認証の設定は、本来は証明書がスマートカード+PINなどで正しく保護されている場合に選択するべきものかと思います。

今回はあくまでも検証ということで。

最後に「保存」をクリックして設定は完了です。証明書ベースの認証が「はい」になっていればOKです。

動作確認

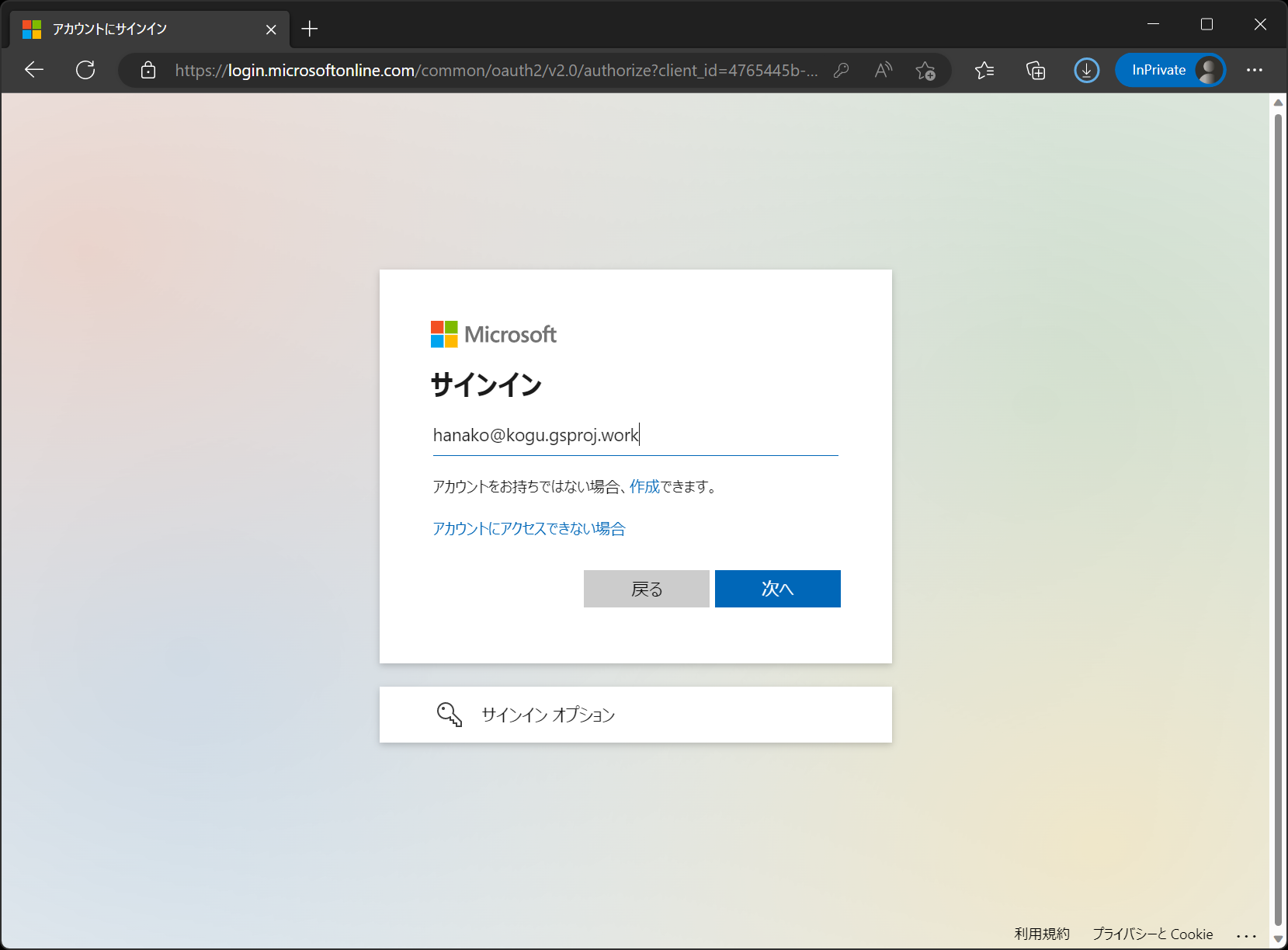

証明書ベースの認証を有効にしたら、実際のサインイン画面を見てみます。

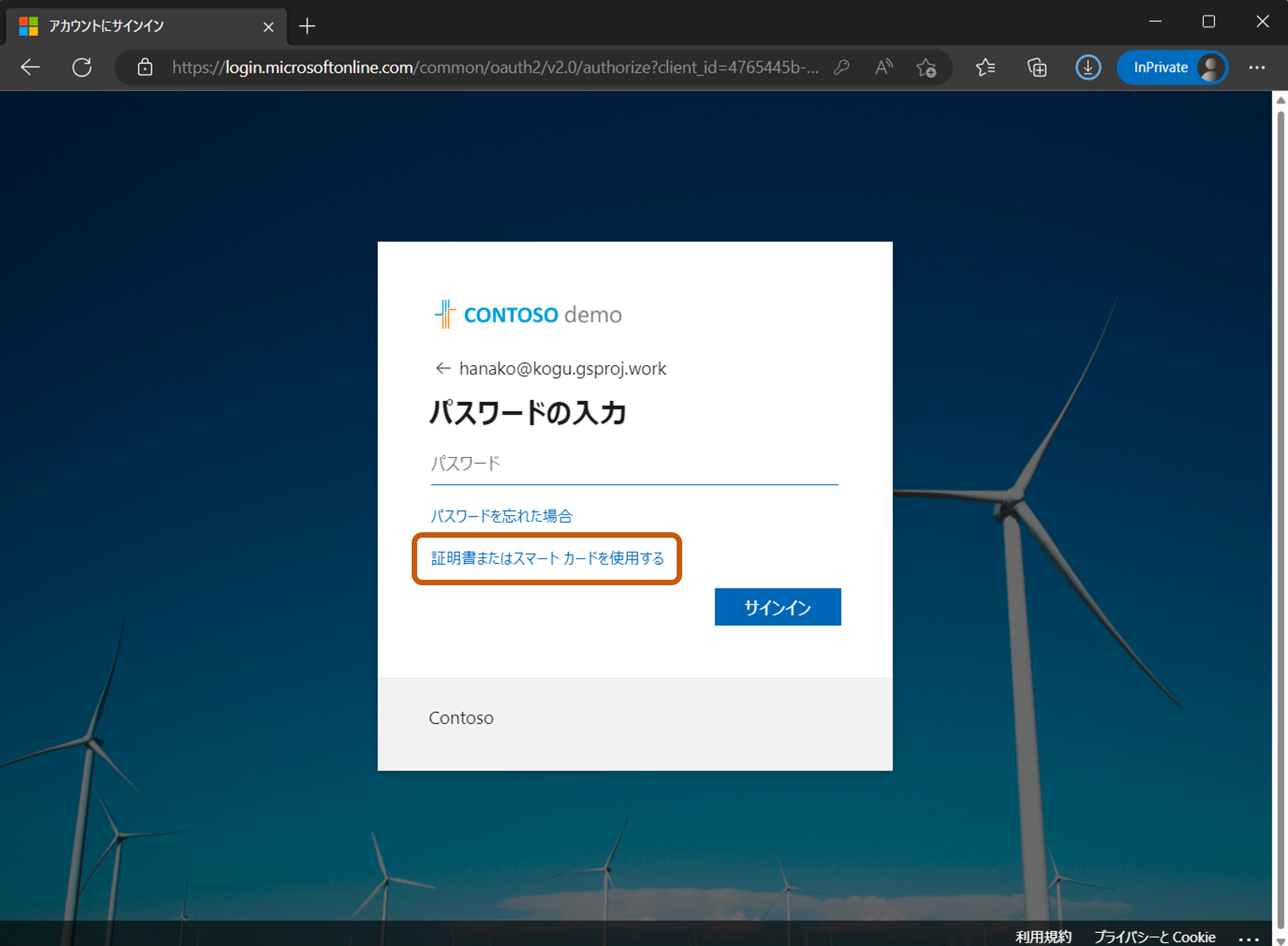

まずは通常のサイン画面が表示されますので、UPN(メールアドレス)を入力して「次へ」をクリック

パスワードの入力画面に遷移したら、メニューに「証明書またはスマートカードを使用する」が追加されているのでクリック

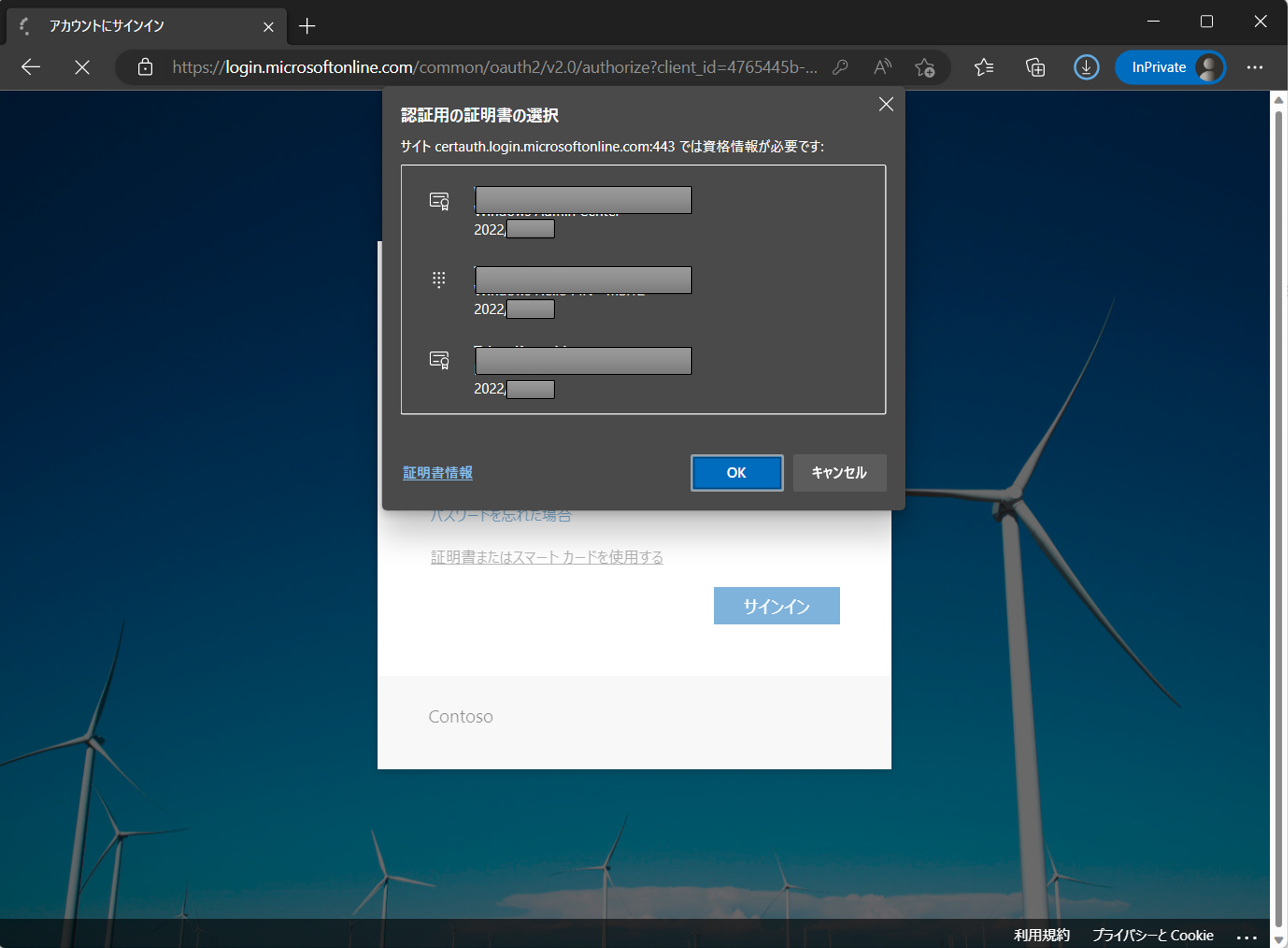

証明書の選択ウィンドウがポップアップするので、適切な証明書を選択することでサインインが正常に完了します。

(画面はブラウザに依存します。Microsoft Edgeを例にしています。)

既存のCAが存在していれば、導入自体は非常に簡単だということがわかります。

Azure AD 証明書ベース認証の勘所

今回はあらかじめCAが構成されており、デバイスにユーザー証明書が展開済みという前提で記載してきました。

実際には、証明書テンプレートの作成やSCEP/NDESによる証明書展開をどうするか?というのが実際の検証では

結構てこずりました。以下、実際に設定した項目を備忘録として記載してみます。

Active Directory 証明書サービスの前提条件と証明書テンプレート

オンプレミスのCAから、Intuneを介してデバイスに証明書を展開する場合、SCEPを利用する際にはこちらのドキュメントを参照いただければと思います。

ポイントとしては、NDESをホストするサーバーにHTTPSでアクセスできるようにWebサーバー証明書が展開されていることがあげれられます。

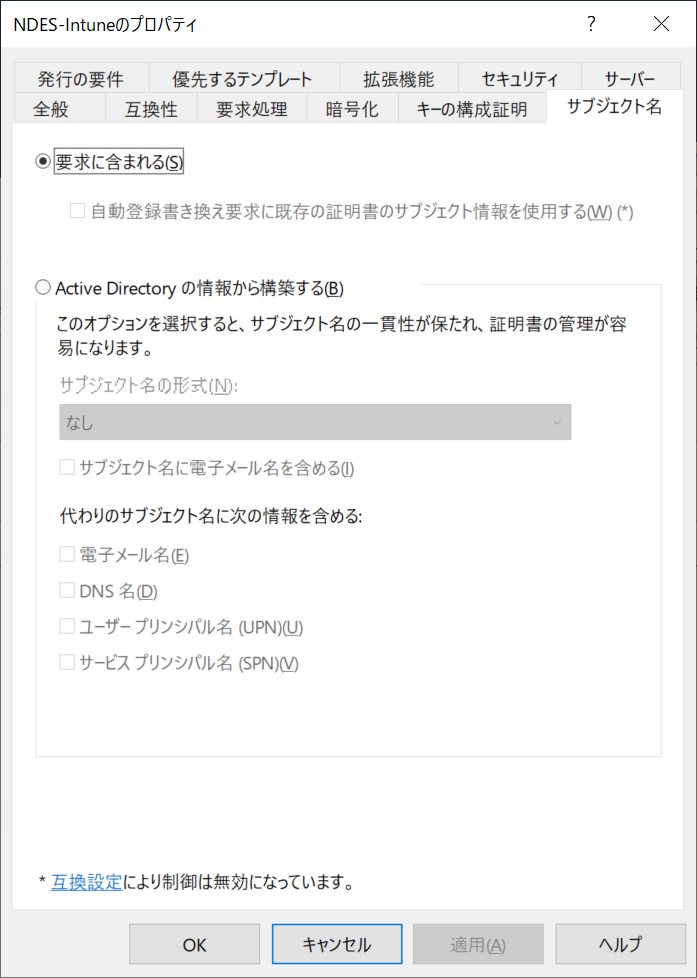

また、証明書添付レートについては、以下のようにサブジェクト名を「要求に含まれる」としていただき、

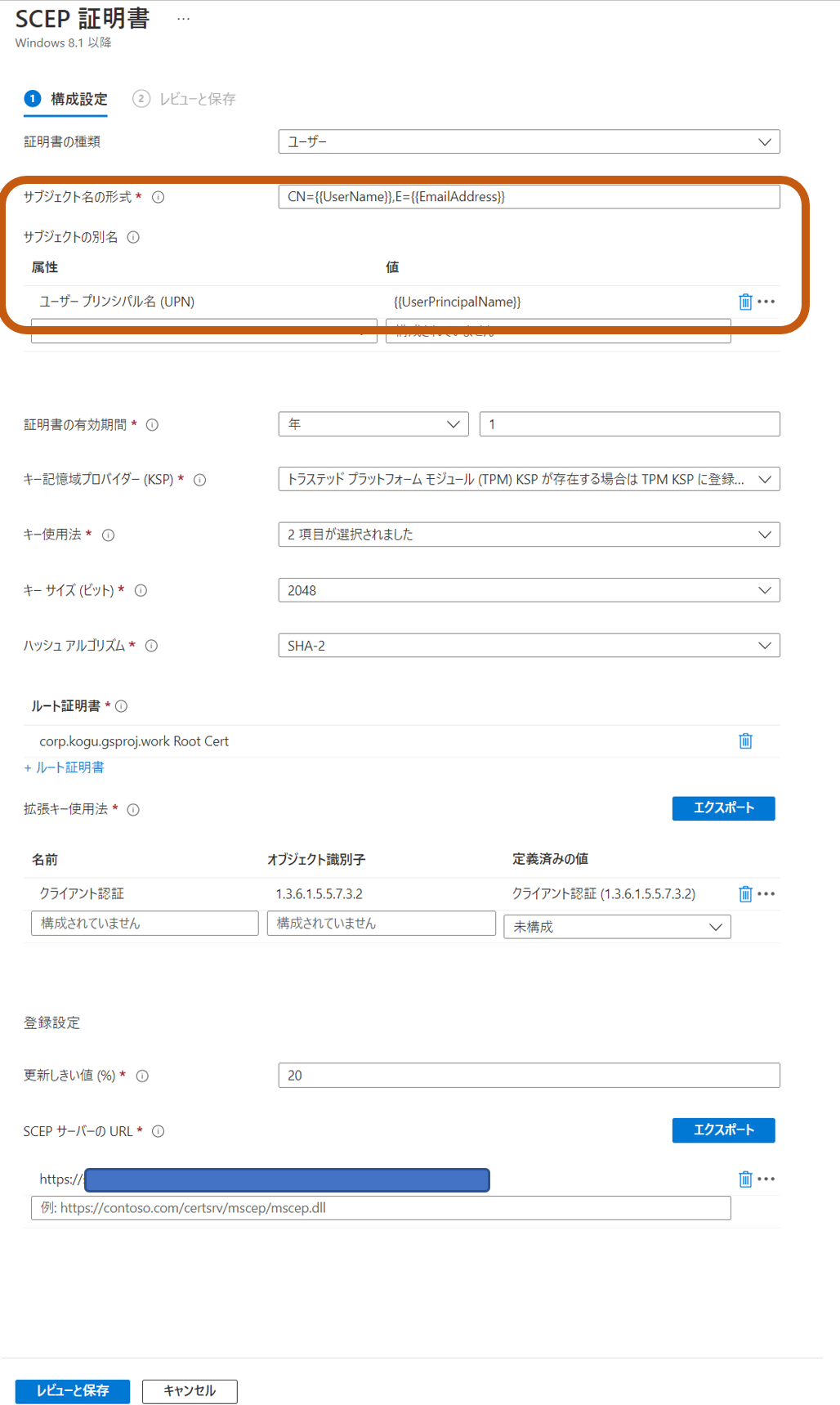

Intune のSCEP証明書テンプレートで、UPNがサブジェクト名に含まれるように展開することで証明書認証に利用できるようになります。

さいごに

AzureAD の証明書ベース認証は、冒頭のアナウンスにもあった通り、従来のスマートカードだけではなくモバイルデバイスからYubiKeyなどと連携するなど様々な利用が可能になってきています。よりセキュアにクラウドサービスを利用することを可能にする仕組みになると思います。

本記事が皆さんの検証の一助になれば幸いです。