MicrosoftのAzure Virtual Desktop (AVD, 旧称Windows Virtual Desktop (WVD))の検証用環境をサクッと作ってみるためのステップバイステップ情報です。まずは短時間でベースの環境を作ってみて、それを実際に触りながら構造を理解したり、必要な要件を実現する方法を探っていくという流れを想定しています。

Active Directory環境構築でいきなりつまずいたりしないよう単純化しているため、Azureに対するお持ちの権限によっては利用できない方もいらっしゃるかもしれません。また、設定の意味の解説も多くが省かれています。これは設定の意味を書くと長大になるので意図的に手順に絞っているためです。必要に応じて検索エンジンなどでご確認ください。

内容は、2020年12月27日現在のものです。

ほぼ全自動でAVDの環境を新規に作成する場合は、別記事のAzure Virtual Desktop (AVD) クイックスタートもありますので、ご参照ください。

また、テレワーク環境にAVDを使う際の構築パターンも、別記事「テレワーク用にWindows Virtual Desktop環境を構築する」を書きましたので、ご参考になれば。

目次

1. 検証環境構築に当たって

2. Azure環境準備

3. マスターイメージの作成

4. AVD環境構築

5. 接続テスト

6. ここから

検証環境構築に当たって

Azureサブスクリプション

ここではMicrosoftアカウントに紐づけたVisual Studioサブスクライバー向けのAzureを使っていますが、無料トライアルなどでもOKでしょう。

今回、新規にAzure AD Domain Servicesを構築するため、Azure ADに対しては"全体管理者"特権が必要です。Visual Studioや無料トライアルなどでMicrosoftアカウントに紐づけたサブスクリプションをご利用であればこの権限があるはずですが、企業アカウントの場合はこの権限がないかもしれないので、このガイドを進められないかもしれないことには注意が必要です。

ユーザー

AD管理のためのユーザーを1名、検証用ユーザーを2名用意することにします。

新規に作成する例をここでは取り上げますが、既存であればそちらを使ってもかまいません。

| ユーザー名 | 役割 |

|---|---|

| mgr | 管理者 |

| hanako | 利用者1 |

| taro | 利用者2 |

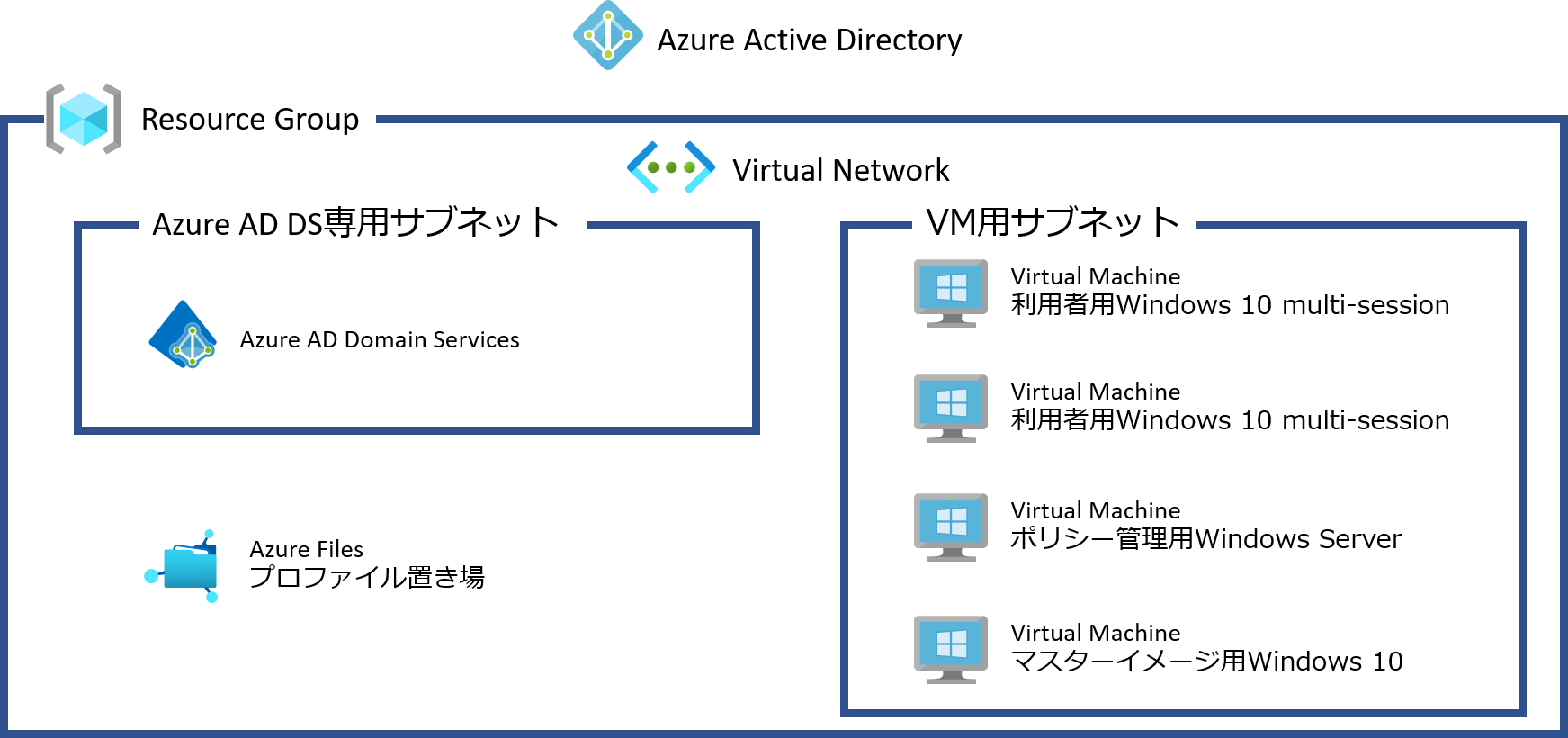

検証環境全体図

Azure環境準備

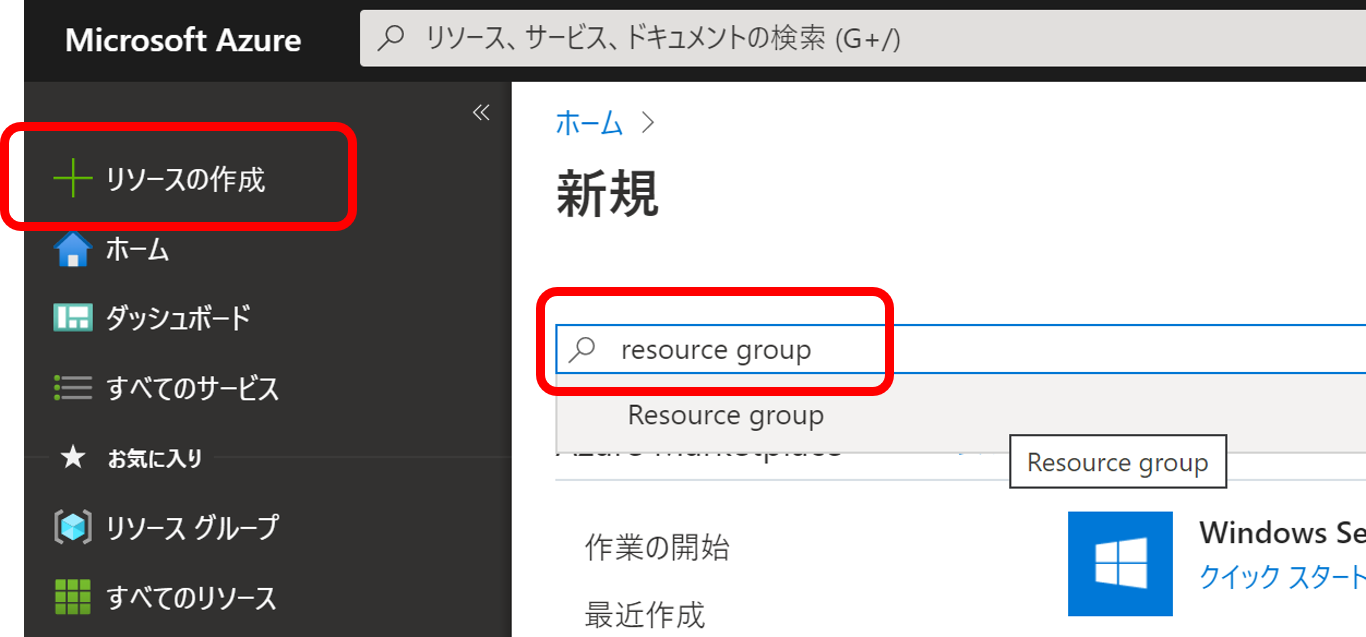

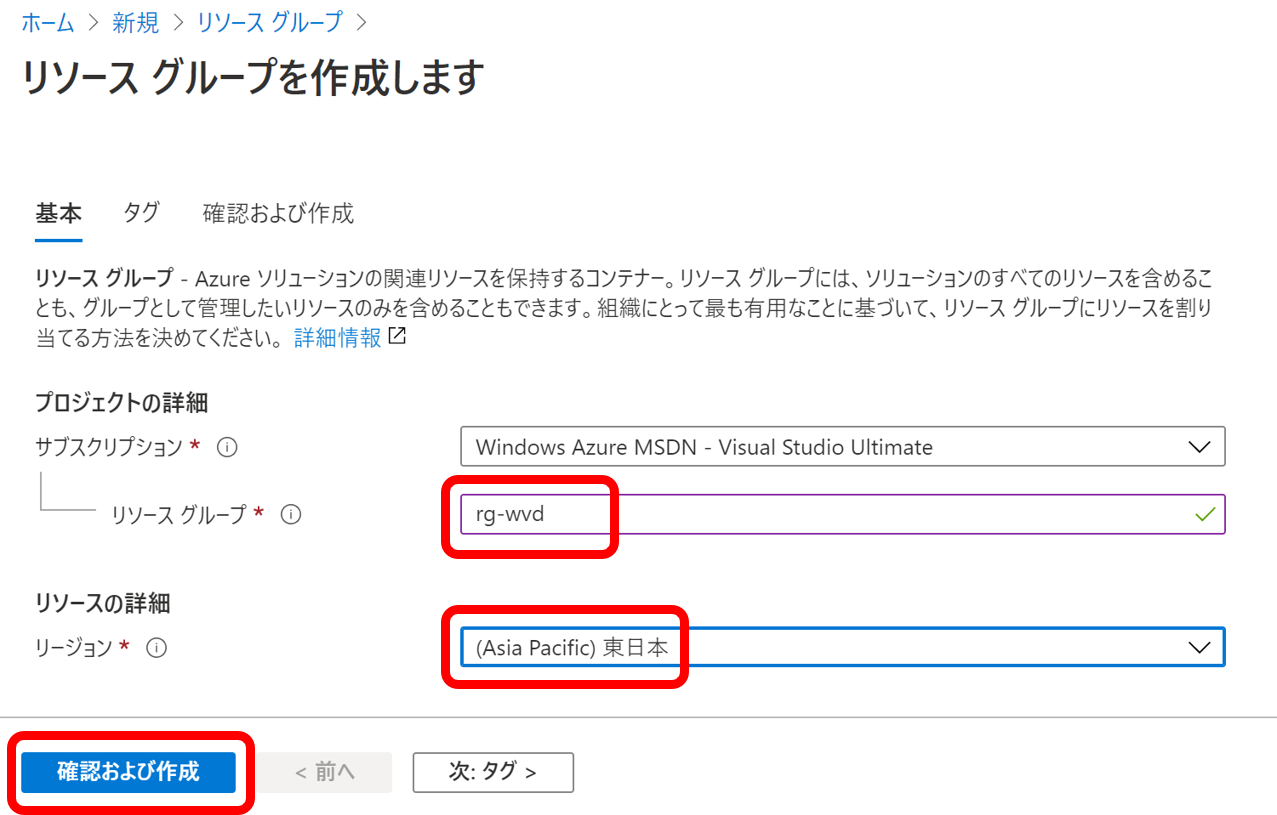

リソースグループ(Resource Group)の作成

Azure Portal (https://portal.azure.com)から、リソースグループを作成します。検索する場合は、英語名で行います。

リソースグループ名は、rg-wvdとします。

今後、リージョンは東日本が選べるときは(Asia Pacific) 東日本を選び、その他ここに記載のしなかったパラメータはデフォルトで進めることとします。

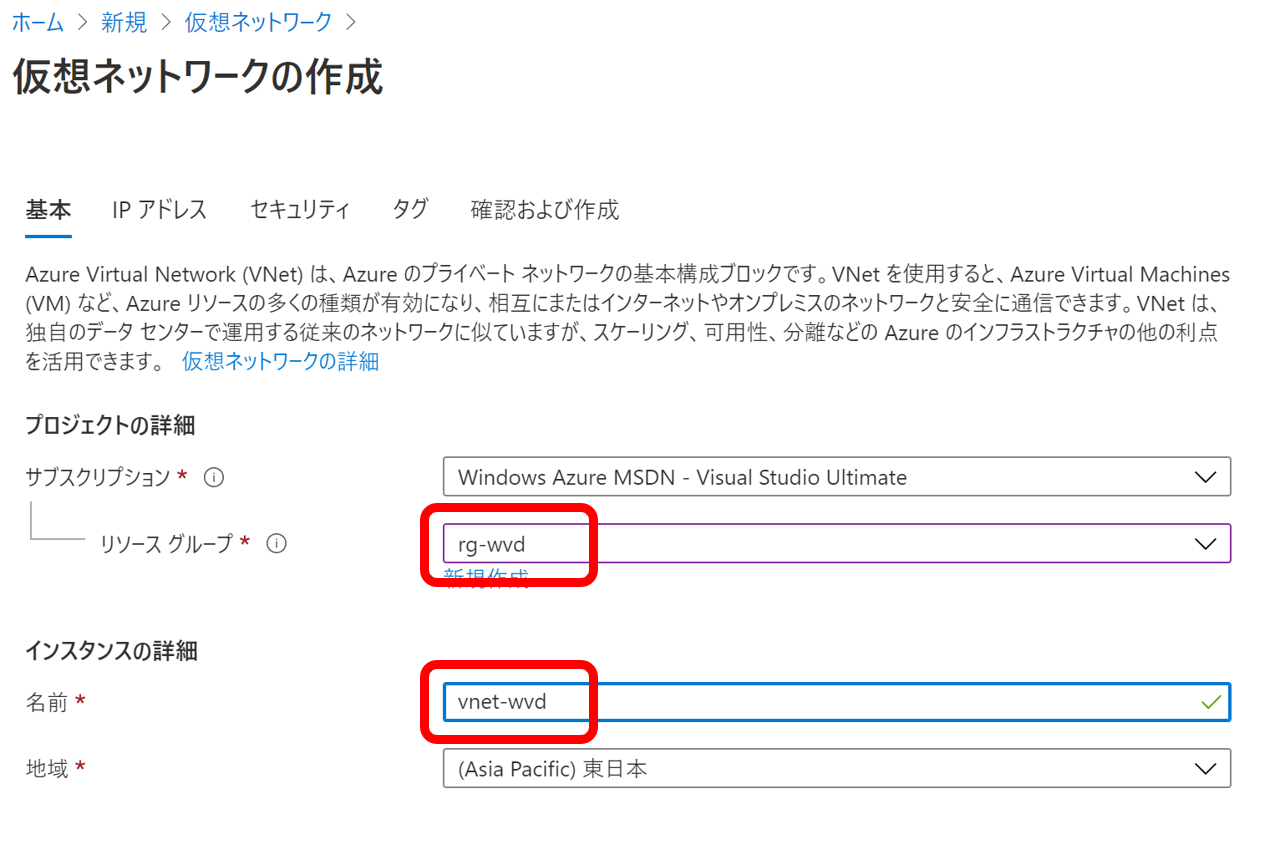

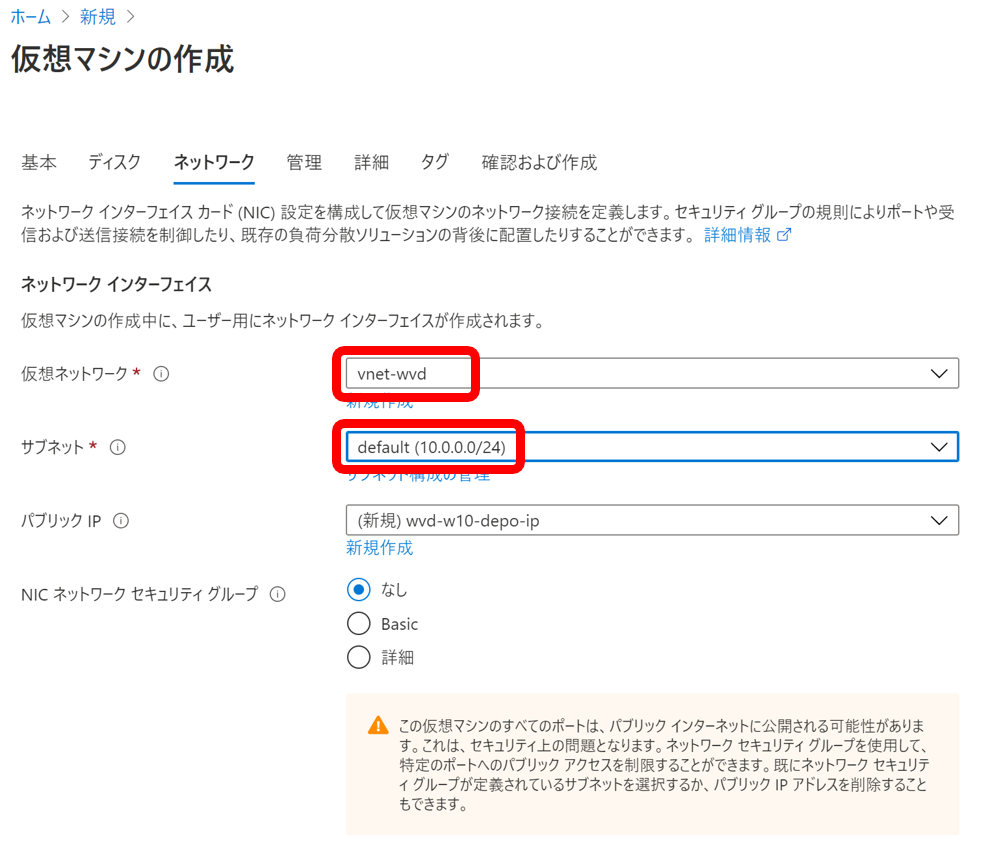

仮想ネットワーク(Virtual Network)の作成

リソースグループには、今作成したrg-wvdを指定して、名前はvnet-wvdとします。

そのほかのパラメータはデフォルトで作成します。

vnet-wvdという仮想ネットワークは10.0.0.0/16のIPアドレス空間を持ち、それを分割したdefaultという名前の10.0.0.0/24のサブネットが1つ作成されます。

ここではこのdefault、10.0.0.0/24のサブネットを、VM用に利用することにします。

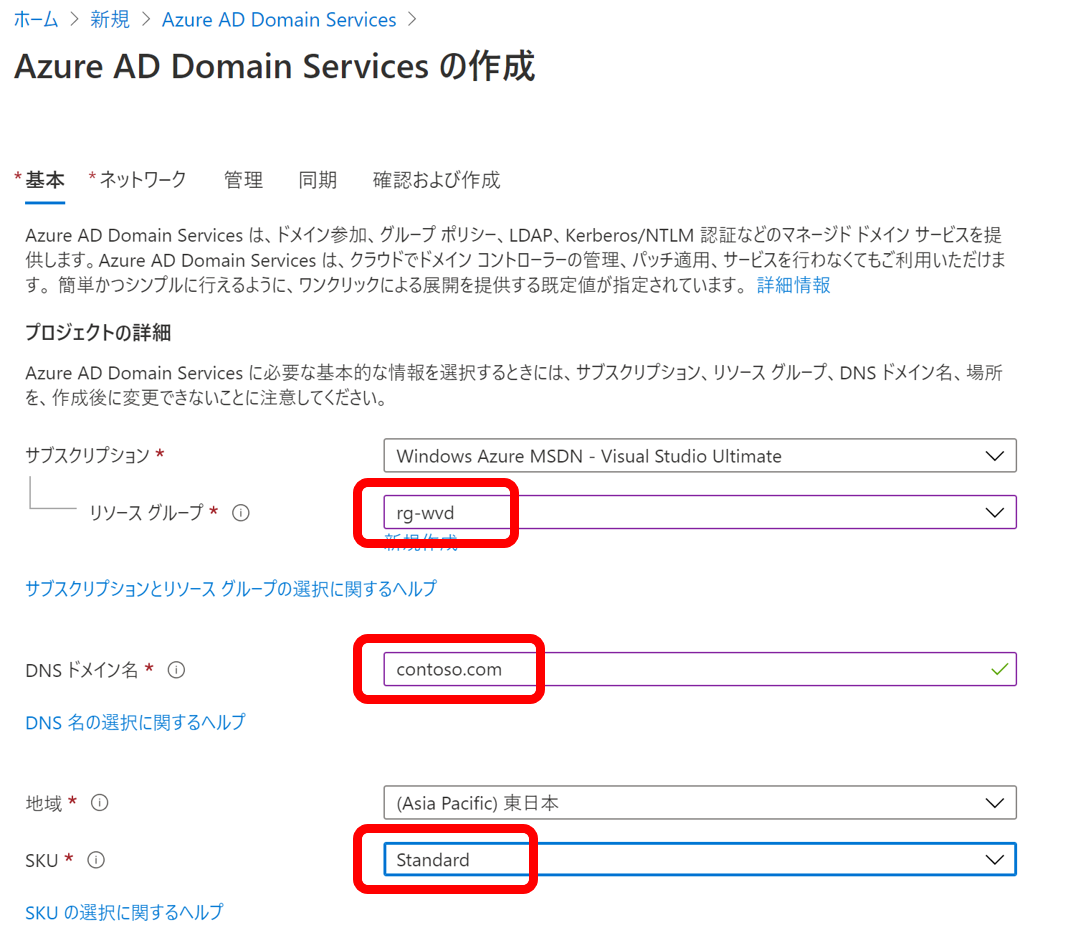

Azure AD Domain Servicesの作成

AVDの利用には、セッションログイン用に、Azure ADに加えて、ドメインサービスが必要となります。IaaSの上に建てることもできますが、ここでは検証用ということでサービスとして利用できるAzure AD Domain Servicesを使います。

DNSドメイン名には、お持ちのカスタムドメインや、所属のサブドメインを指定できる場合はそれを指定するとよいですが、今回は検証用ということでcontoso.comを指定します。ここでの目的では問題ありません。

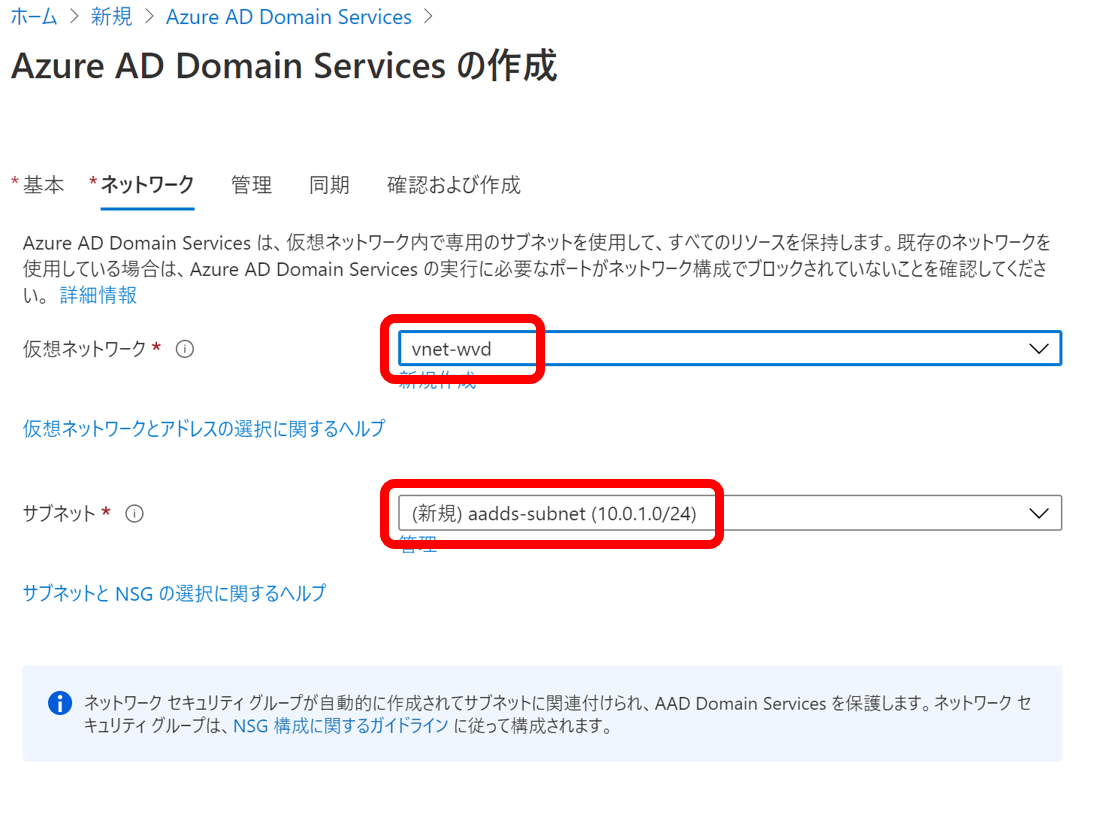

ネットワークでは、先ほど作成した仮想ネットワークvnet-wvdを選び、サブネットは専用のサブネットを新規作成するため、表示されたままにします。

今回はAzure ADとすべて同期するままにしています。

なお、ユーザーやグループへの操作は、Azure ADの方で行い、このドメインサービスに一方向で同期する、という形になります。

まず、初期デプロイメントが行われ、これに1時間弱ぐらいかかります。

これが終わればcontoso.comのAzure AD Domain Servicesのブレードを開いて展開が終わるまで待ちます。東日本リージョンの場合、全体で1時間半ぐらいかかります。

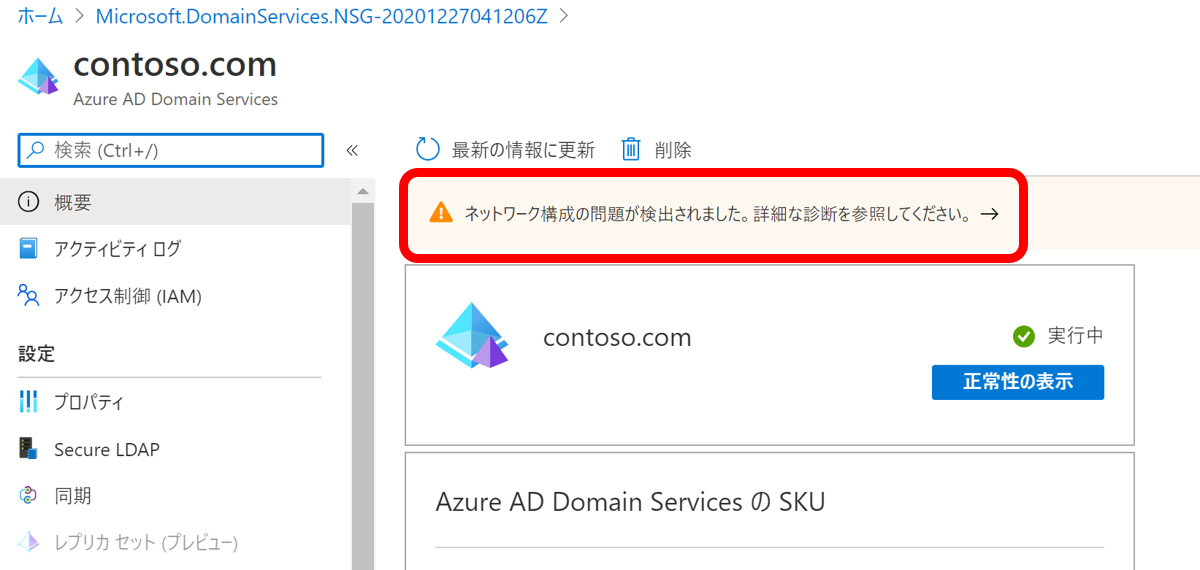

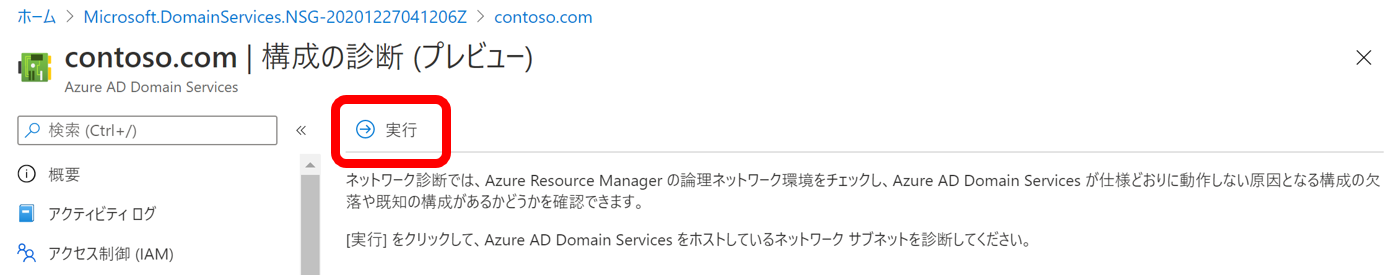

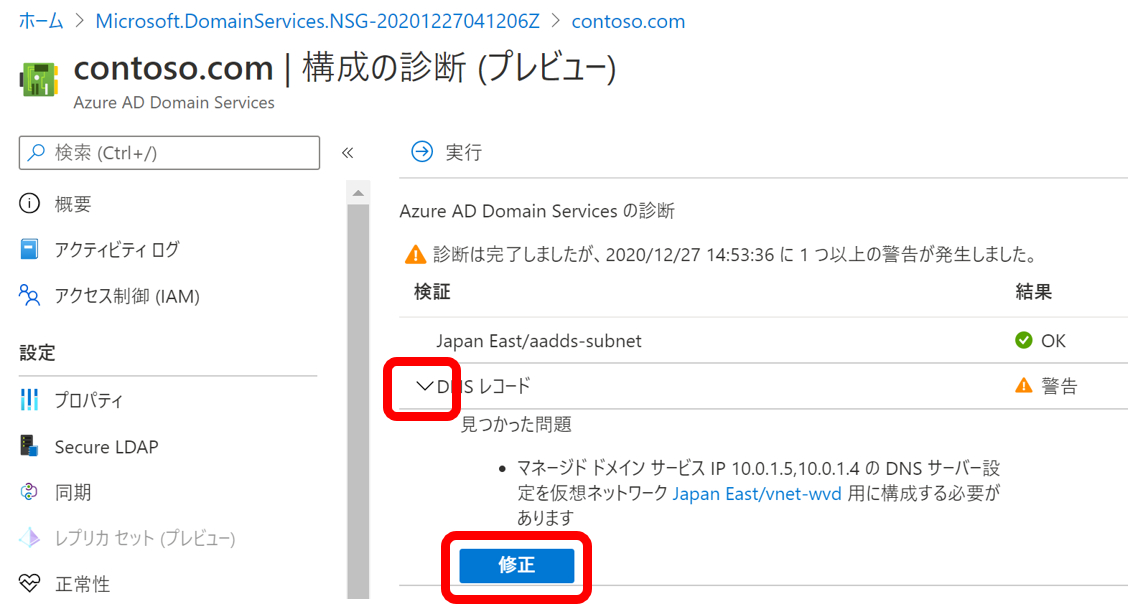

展開が終われば、この仮想ネットワーク内のVMがこのAzure AD Domain Servicesで名前解決できるように、DNSサーバーのアドレスを設定します。なお、この設定には2020年12月27日現在、2つのパターンがありますので、環境によって対応する必要があります。

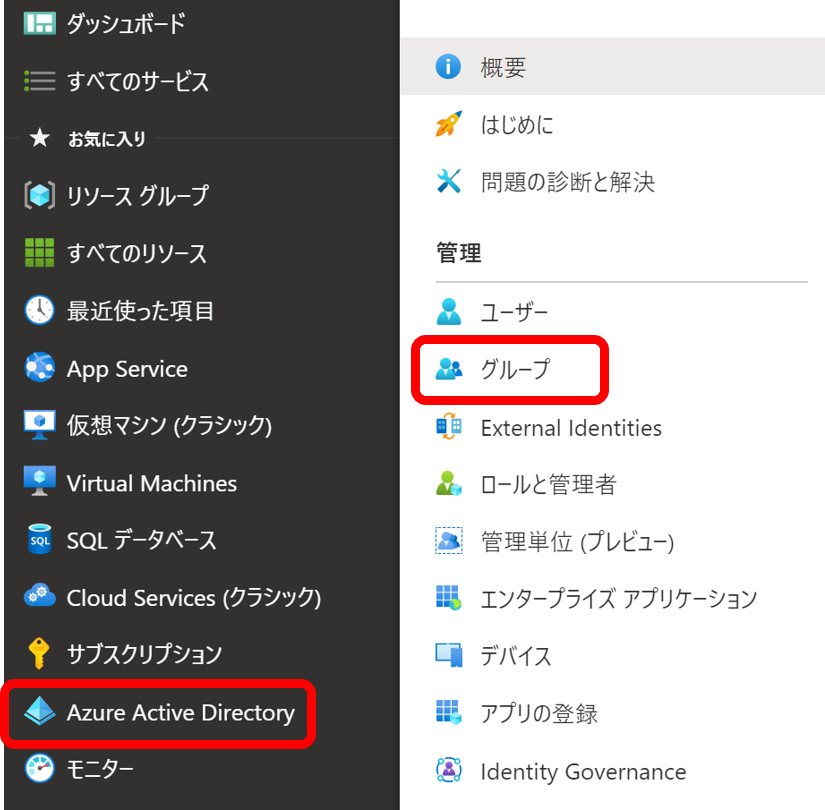

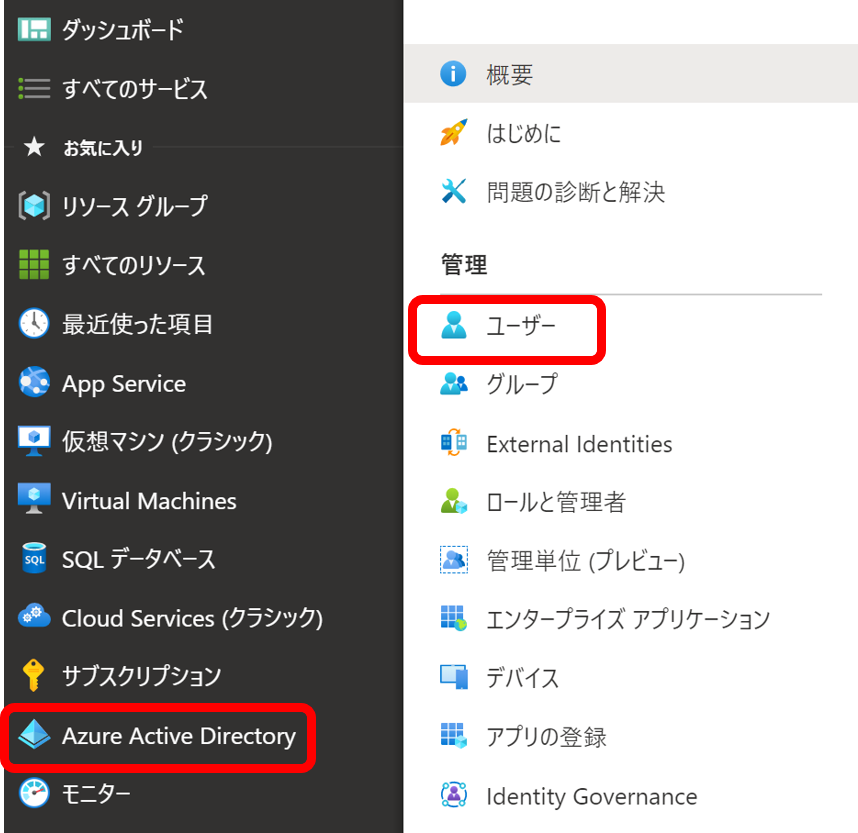

グループの作成

Azure ADに、AVDを利用できるユーザーのグループを作成します。

WVD_Usersという名前のセキュリティグループを作成します。

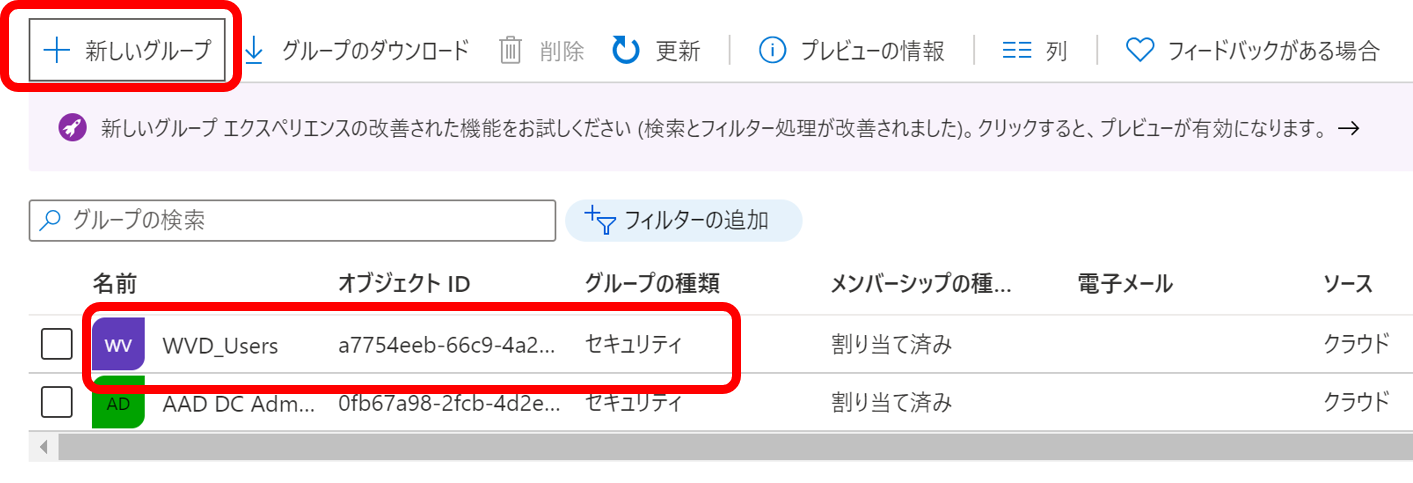

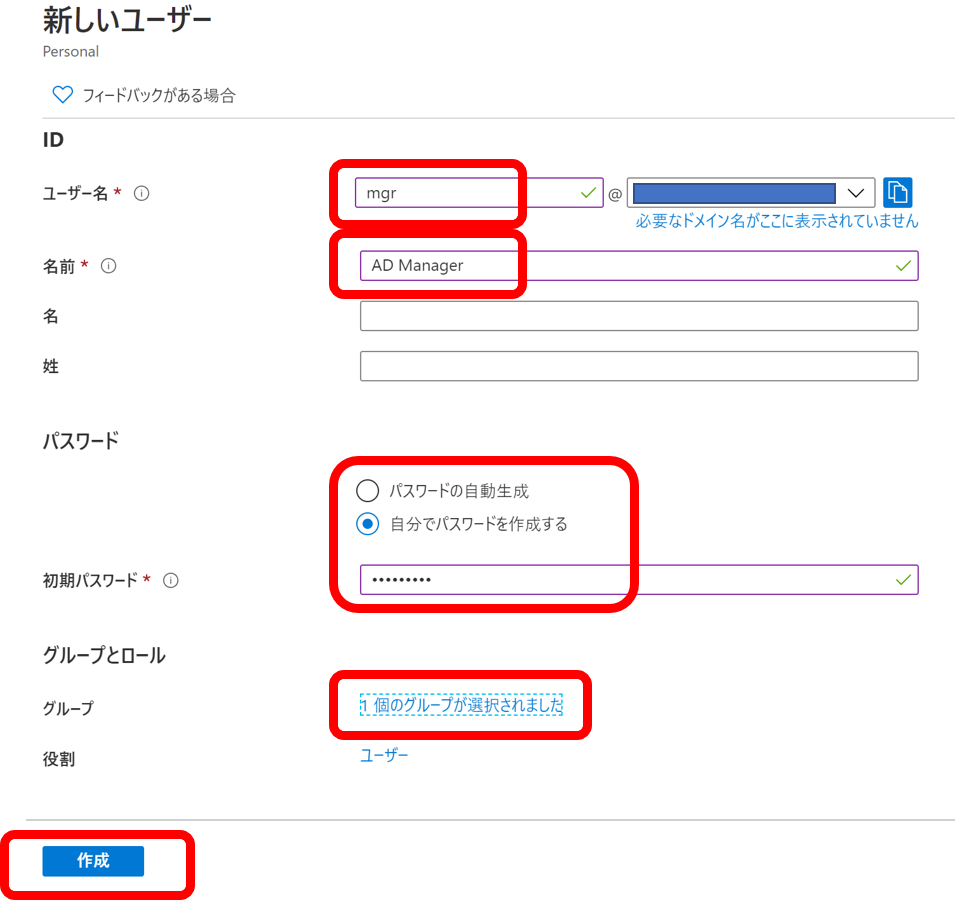

ユーザーの作成

AD DSの管理者を1名、AVDユーザーを2名、作成します。

下記のユーザーを作成します。

| ユーザー名 | 名前 | グループ |

|---|---|---|

| mgr | AD Manager | AAD DC Administrators |

| hanako | Hanako Micro | WVD_Users |

| taro | Taro Micro | WVD_Users |

この時、初期パスワードを設定しておきます。また、ドメインがcontoso.comになっていなくても今回は問題ありません。デフォルトで出てくるもののままで結構です。

このドメイン名はAzureにログインする際に必要となります。

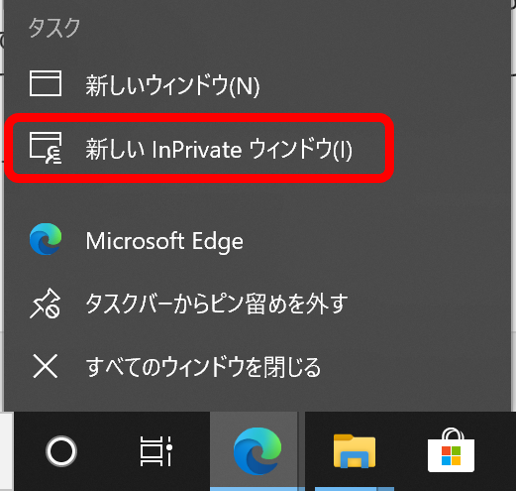

mgrユーザーの初期パスワードを恒常的なパスワードに変更するため、一度ログインします。

例えばブラウザEdgeを右クリックしてInPrivateウインドウを開き、Azure Portalに作成したmgrアカウントでログインします。

Azure Portalを開いて、mgrアカウントでログインし、新しいパスワードを設定します。

ここでログインするアカウントのドメインは、Azure ADのドメイン名で、contoso.comではないことに注意してください。

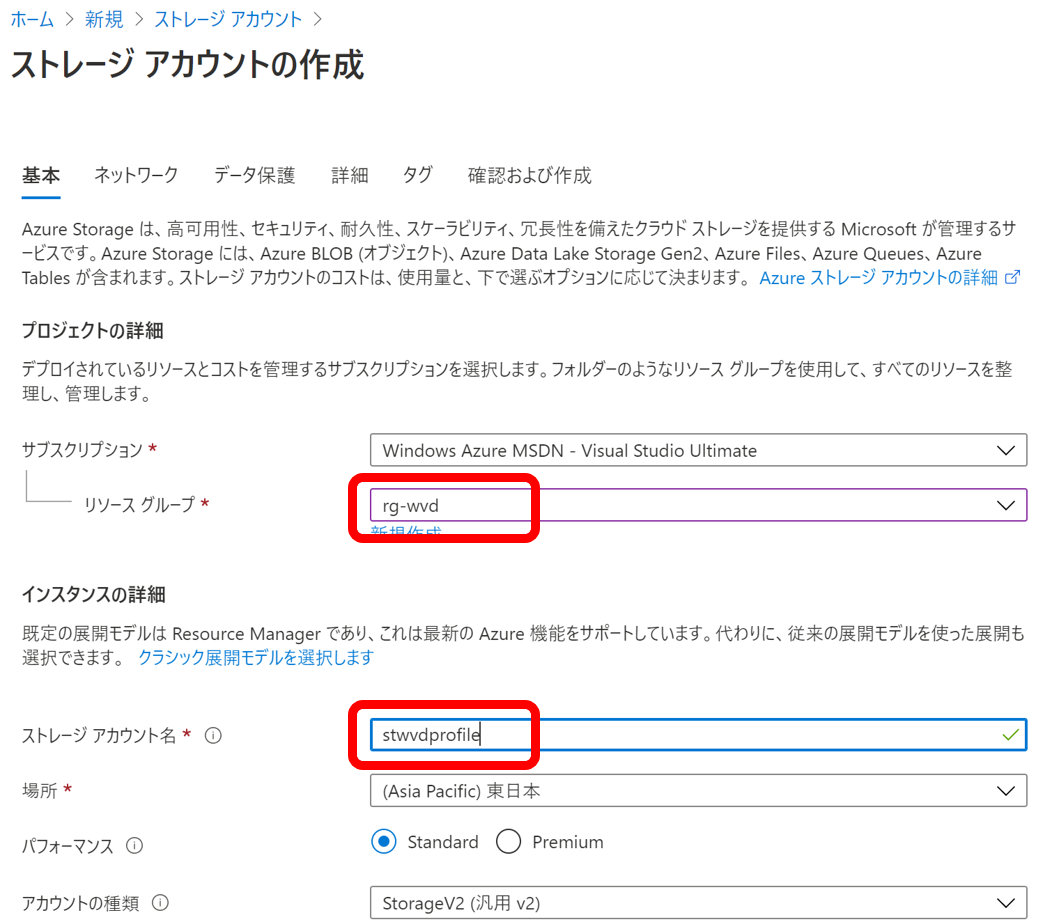

Azure Files (プロファイル保管用ファイルサーバー)の作成

まず、ストレージアカウントを作成します。

ストレージアカウント名はユニークである必要があるので、適当に置き換えてください。

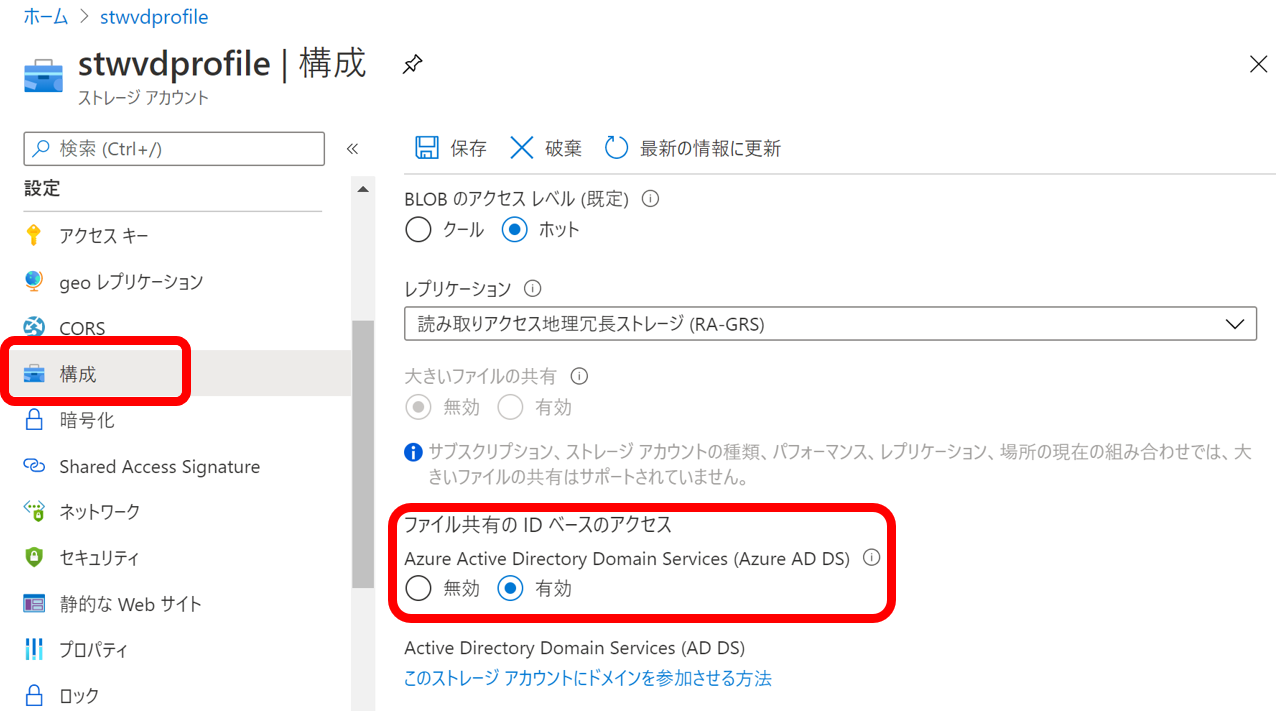

作成したストレージアカウントで、Azure AD DSのユーザーからアクセスできるようにします。

ファイル共有を作成します。いったんサイズは500GiBにしています。

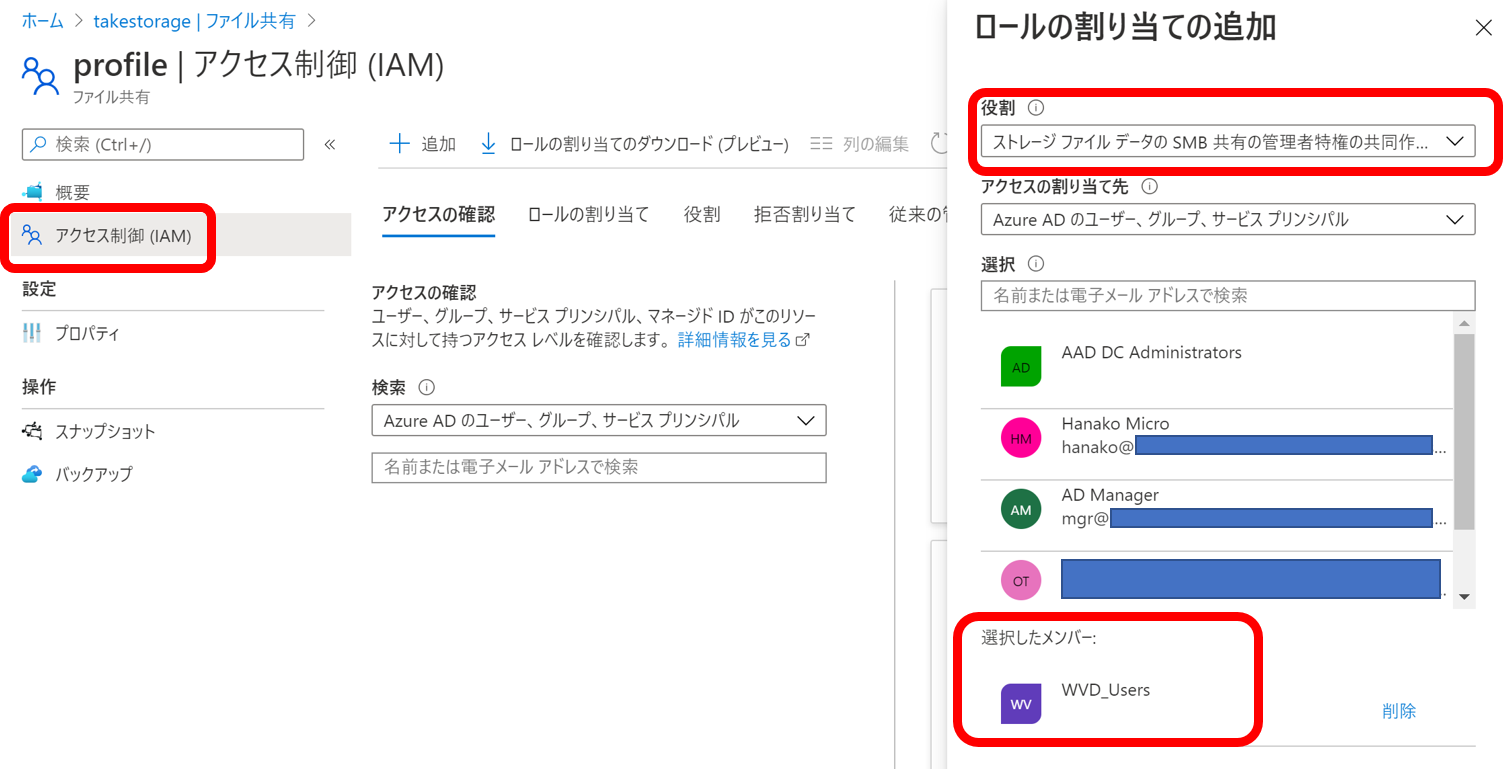

このファイル共有に対して、WVD_Usersグループに所属するユーザーがアクセスできるようにします。

作成したprofileを開いて、アクセス制御からロールの割り当てを追加します。

プロパティを開いて、このファイル共有へのURLをメモしておきます。あとで、プロファイルの場所を指定します。

グループポリシーの設定

管理用Windows Server VMの作成

AD DSのポリシー設定をするため、管理用のVMを作成します。

こちらはMicrosoftのドキュメントがありますので、これを参考に作成します。

Windows Server VM をマネージド ドメインに参加させる

このドキュメントでは新規にサブネットを作成していますが、この通りに行ってもかまいません。もしくは、仮想ネットワークで新規のサブネットを作成せず、VM用のサブネットの中に作成して簡略化することもできます。

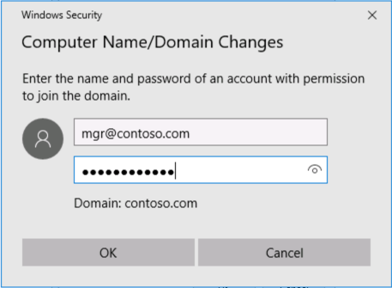

また、AD DSにこのVMを参加するときのユーザーアカウントは、mgr@contoso.comとなります。Azure ADのドメインではないことに注意する必要があります。

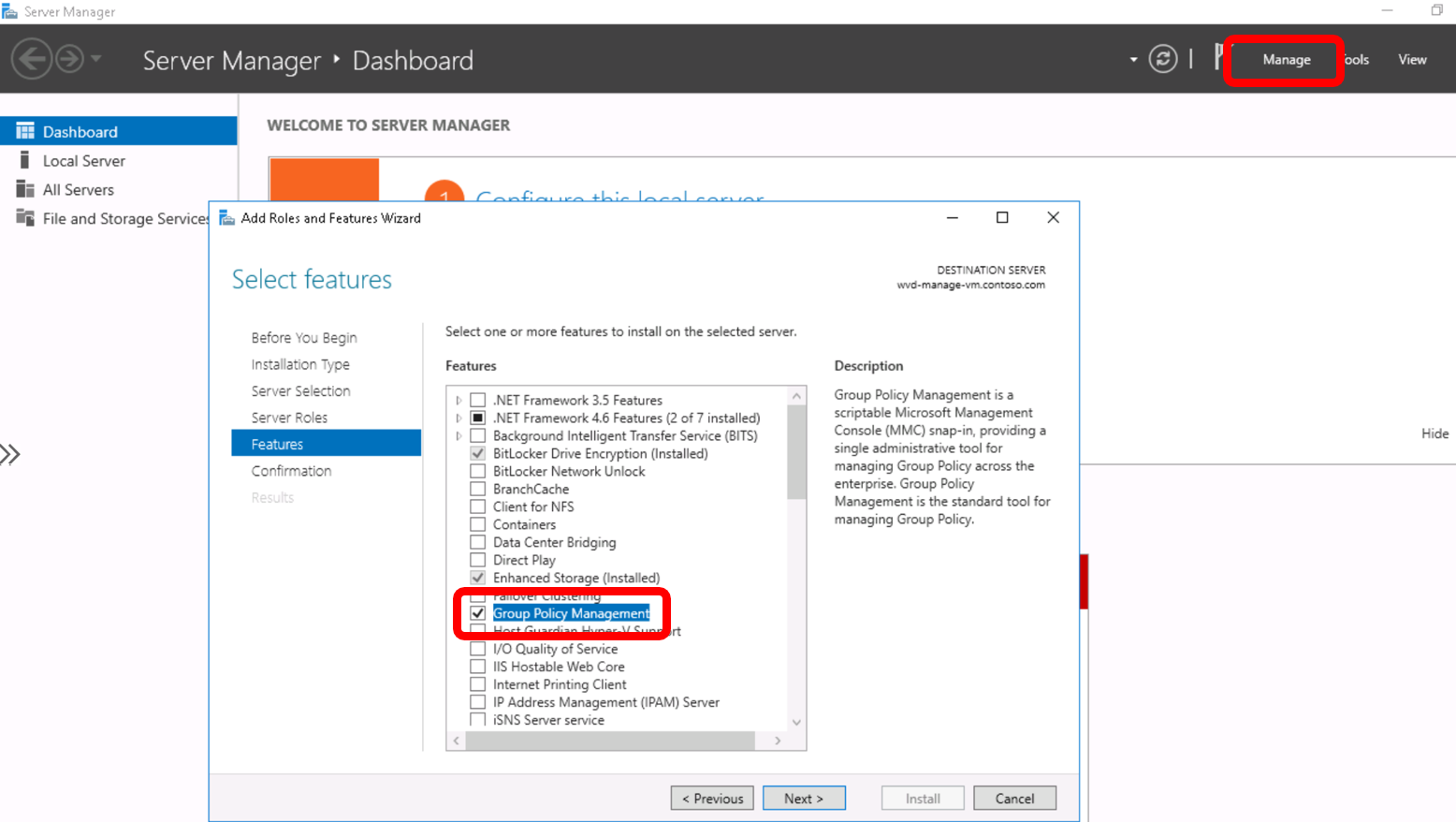

Group Policy Management機能の追加

FSLogixのポリシー設定

まず、ここにあるファイルをWindows Server内にダウンロードします。

ダウンロードしたZipファイルを展開したら、下記のファイルをコピーします。

| ファイル | コピー先 |

|---|---|

| fslogix.admx | C:\Windows\PolicyDefinitions |

| fslogix.adml | C:\Windows\PolicyDefinitions\en-US |

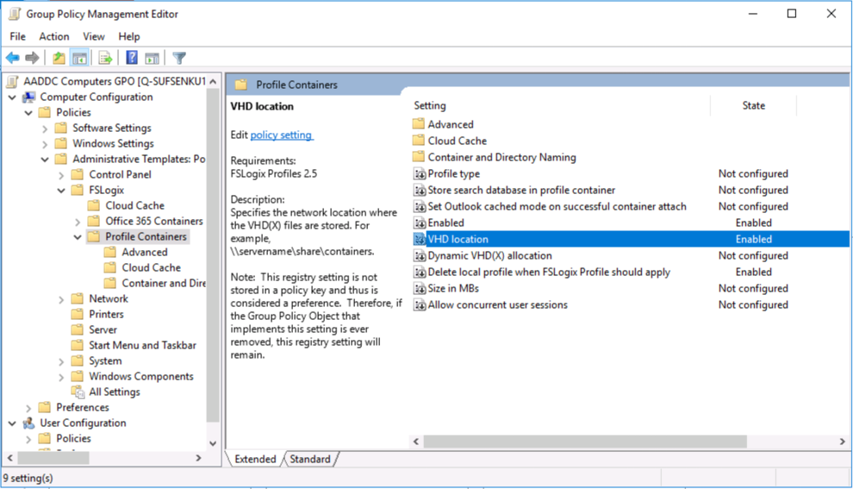

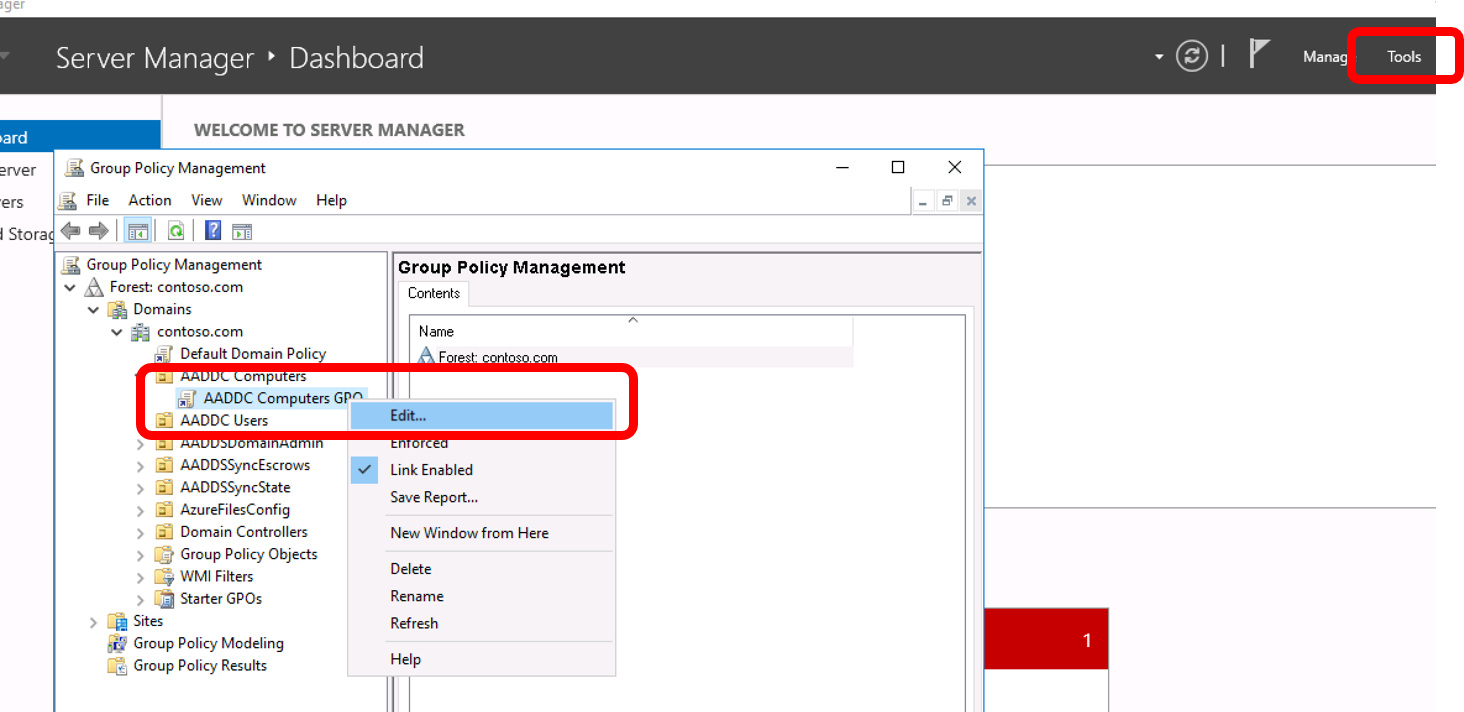

Group Policy Managementを起動して、AADDC Computer GPOを右クリックし、Edit..

開いたGroup Policy Management Editorから、下記のようにFSLogixのProfile Containersを開き、下記の設定を行います。

| Setting | Value |

|---|---|

| Enabled | On |

| Delete local profile when FSLogix Profile should apply | On |

| VHD Location | <ファイルシェアへのパス> |

ファイルシェアへのパスは、Azure Filesの項目で作成したファイル共有へのURLをUNCで記述します。

例えばhttps://takestorage.file.core.windows.net/profileであれば、\\takestorage.file.core.windows.net\profileとなります。

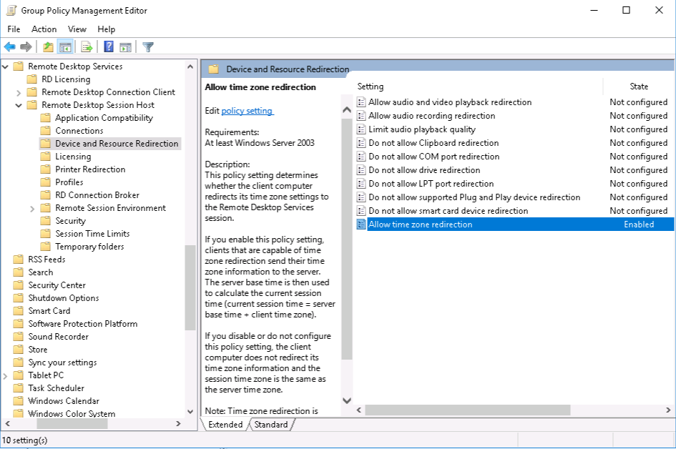

タイムゾーンのリダイレクト設定

クライアントのタイムゾーンに仮想デスクトップの時刻を合わせる設定を行います。

[Computer Configuration]、[Policies]、[Administrative Templates]、[Windows Components]、[Remote Desktop Services]、[Remote Desktop Session Host]、[Device and Resource Redirection]、[Allow time zone redirection]を"Enabled"に設定します。

マスターイメージの作成

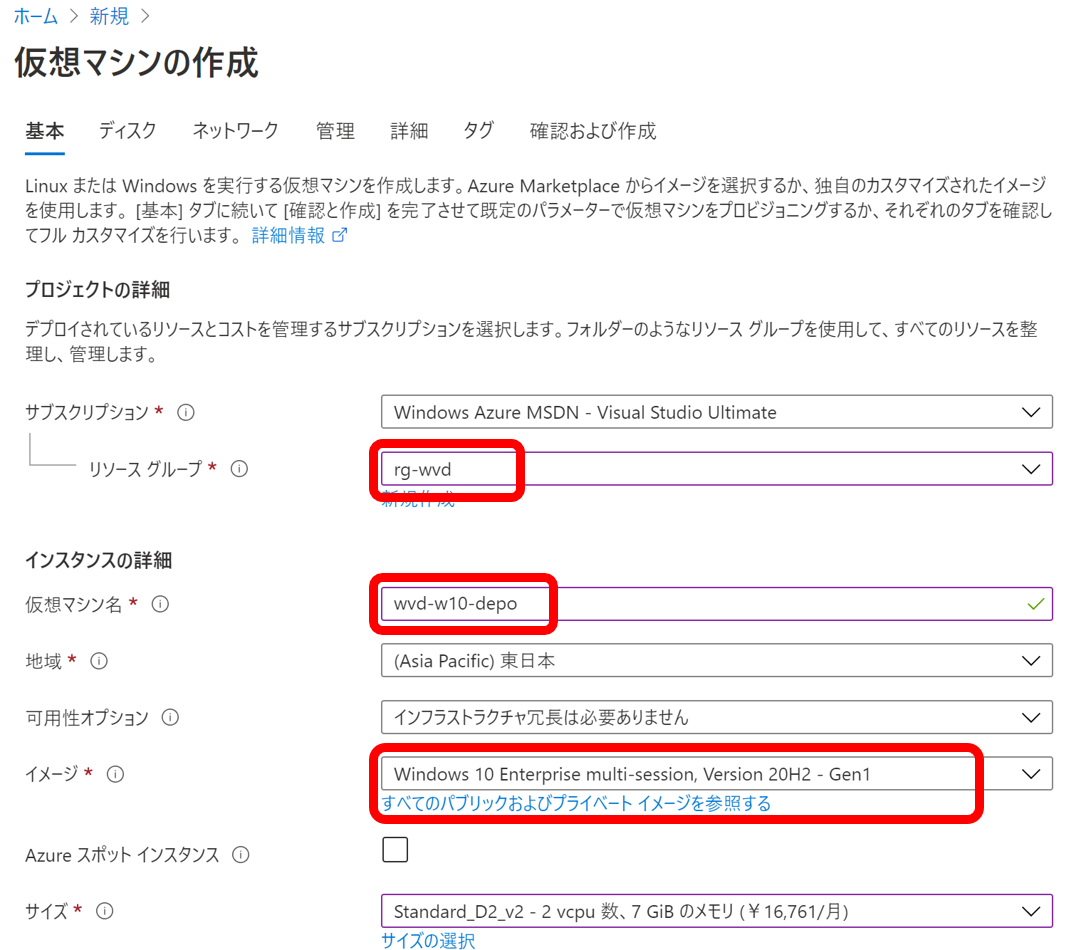

イメージ用仮想マシンの作成

セッションホスト用のマスターイメージを作成します。今回は、Windows 10 multi-sessionを利用します。

イメージ作成用で、AVDユーザーが利用するわけではありませんから、VMのサイズなどはあまり気にしなくて構いません。

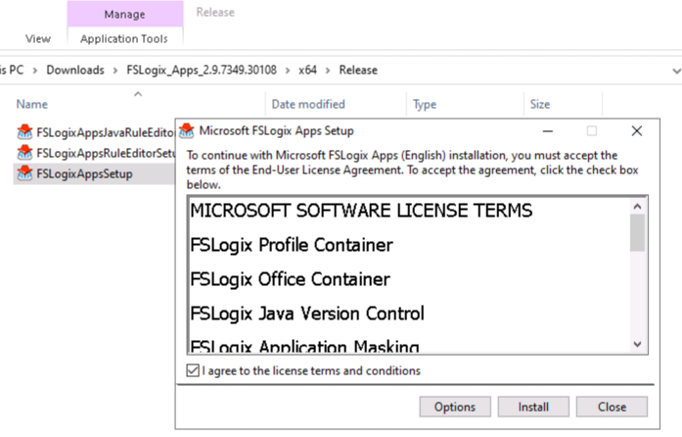

FSLogixのインストール

VMの作成が終わり、起動されたら、接続します。

管理用Windows Serverと同様、ここにあるファイルをWindows内にダウンロードします。

ダウンロードしたZipファイルを展開します。

展開した中から、x64\Release\FSLogixAppsSetup.exeを実行して、FSLogixをインストールします。

イメージの汎用化

SysPrepを、管理者モードのコマンドラインから、下記のように実行します。終われば自動的にシャットダウンされます。

C:\Windows\System32\Sysprep\sysprep.exe /generalize /oobe /shutdown

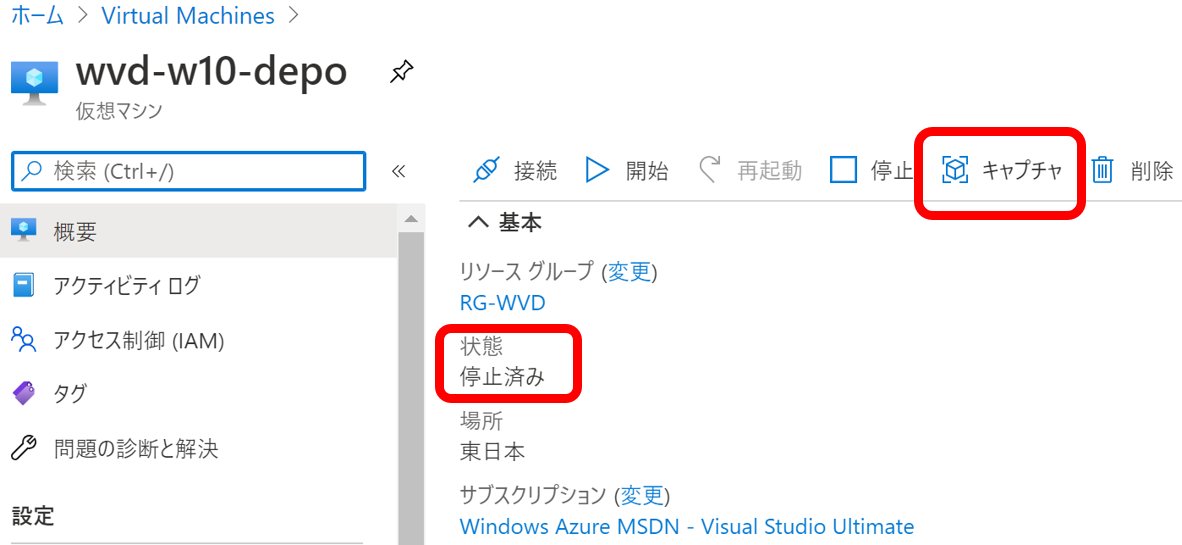

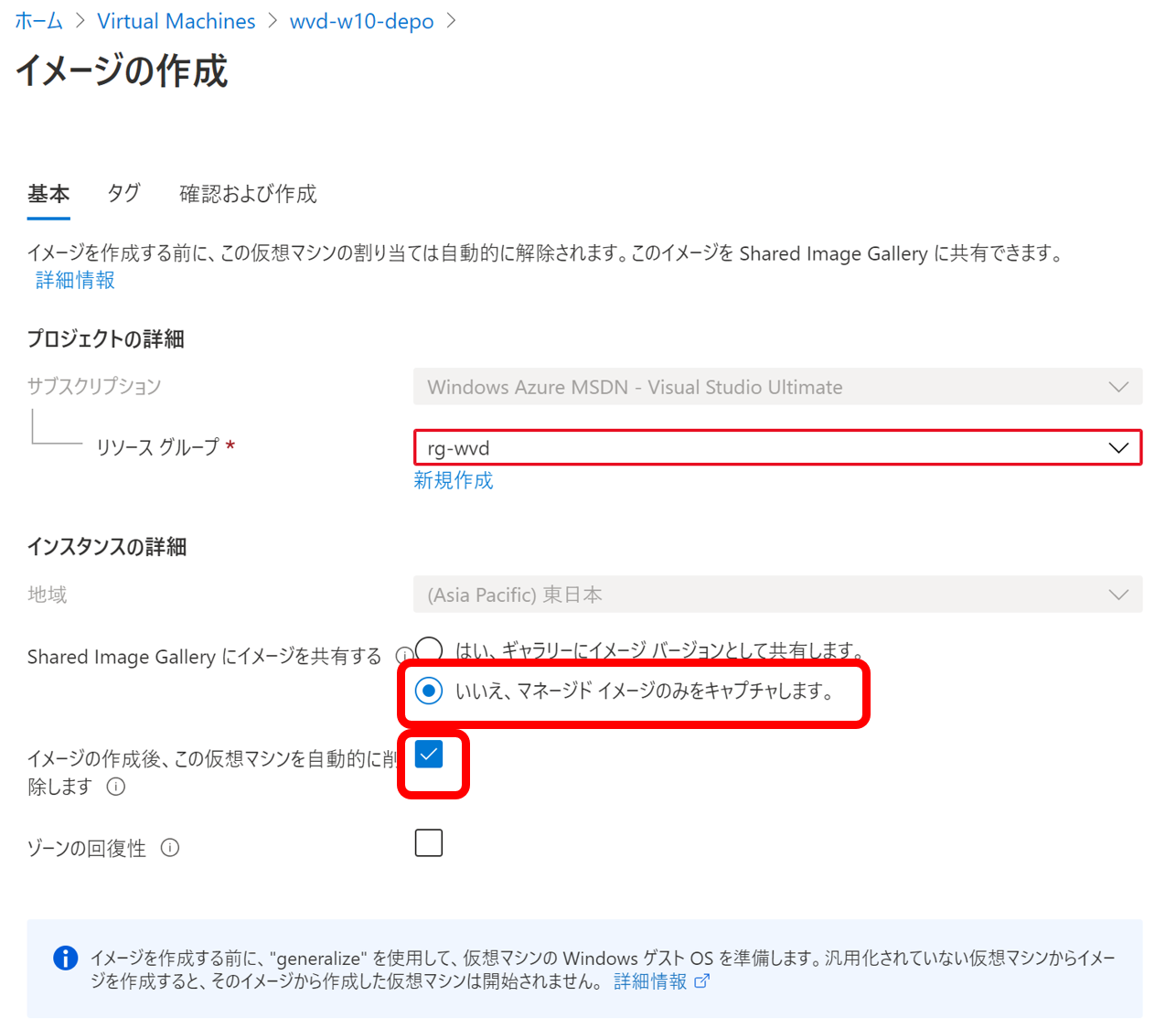

マスターイメージのキャプチャ

イメージを保存するため、仮想マシンのキャプチャを行います。

状態が停止済みであることを確認して、キャプチャを押します。

共有イメージギャラリーにイメージを置かず、キャプチャした後はこのVMを使わなくなりますので、削除してしまいます。

AVD環境構築

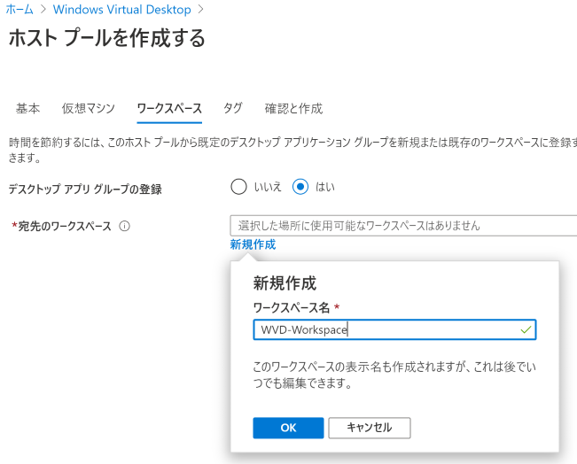

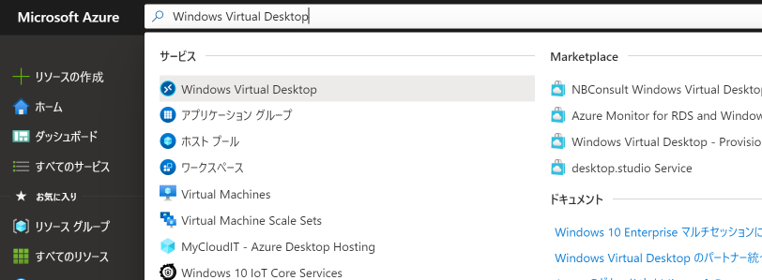

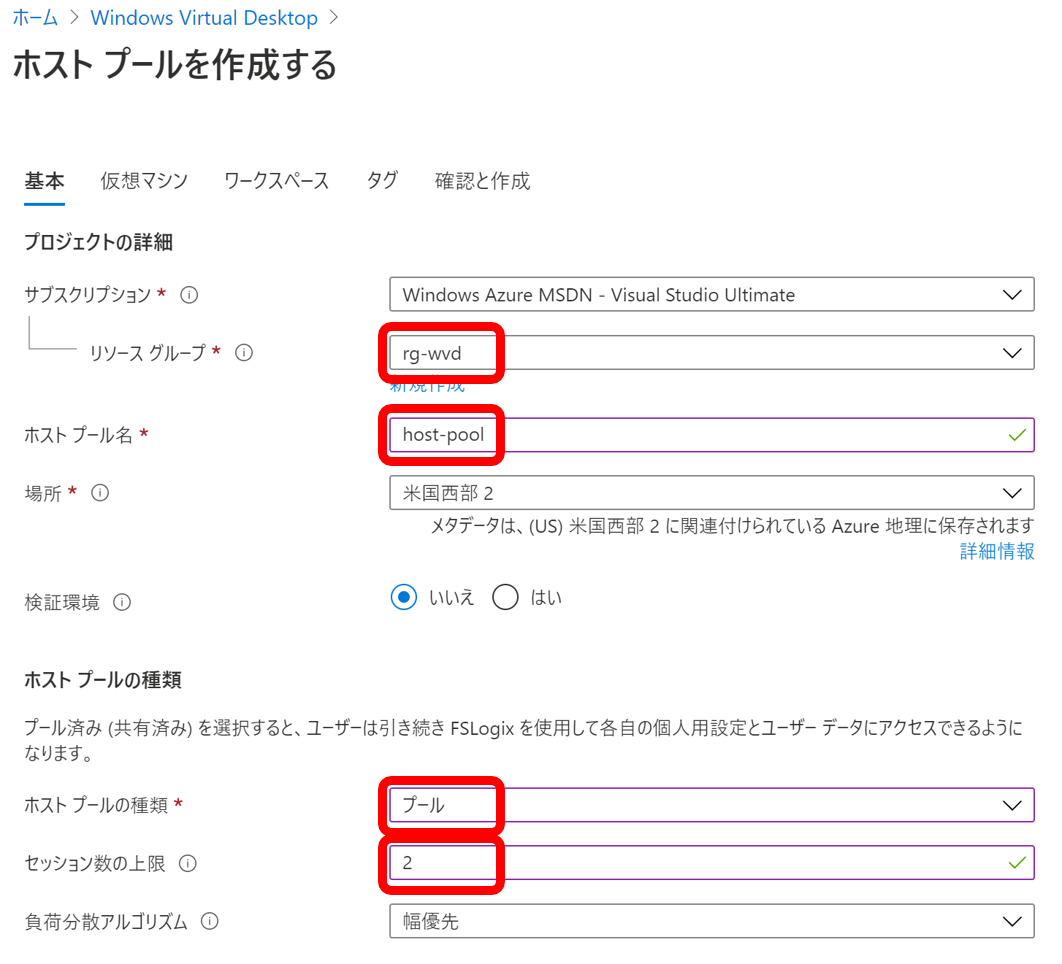

ホストプールの作成

Azure Portalの検索バーに"Windows Virtual Desktop"と入力してサービスを開きます。

ホストプールの作成ボタンを押して、作成していきます。

1つのOSを複数ユーザーで利用するマルチセッションは、プールを選んで、利用するセッション数をここで指定します。検証用として2以上であればよいでしょう。

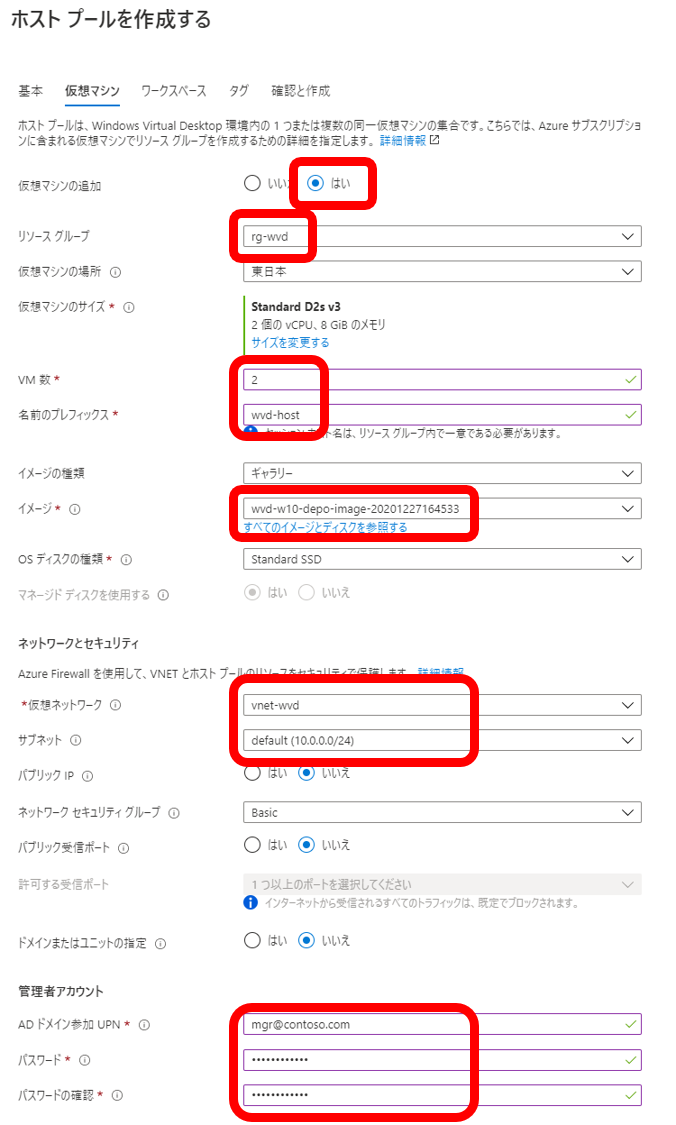

プールの中の仮想マシンは、ここでは2つ作ることにします。何台AVDのVMを並べるか、をここで指定します。

サブネットは、ホスト用のサブネットを指定します。

ドメイン参加のためのUPNは、ここではAD DSの管理者を指定しておきます。

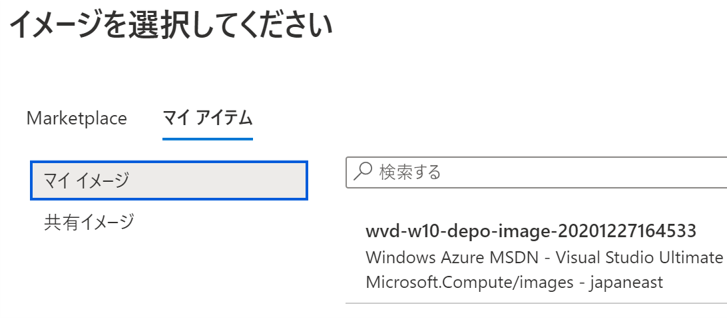

イメージは、先ほど作成したマスターイメージをギャラリーから選びます。

ホストプールの作成が終われば、最後に、利用できるユーザーを割り当てます。

作成の際にアプリケーショングループができているので、これを開き、割り当てを選択して、WVD_Usersを追加します。

接続テスト

Webクライアント

クライアントにあるWebブラウザでURLを指定することで接続できます。

下記のURLにアクセスします。AVD ARM版はこのURLになります。

https://rdweb.wvd.microsoft.com/arm/webclient

まず、hanakoユーザーでログインします。この時、サインインするユーザー名はAzure ADのドメインを使ってログインしてください。AD DSのcontoso.comではありません。

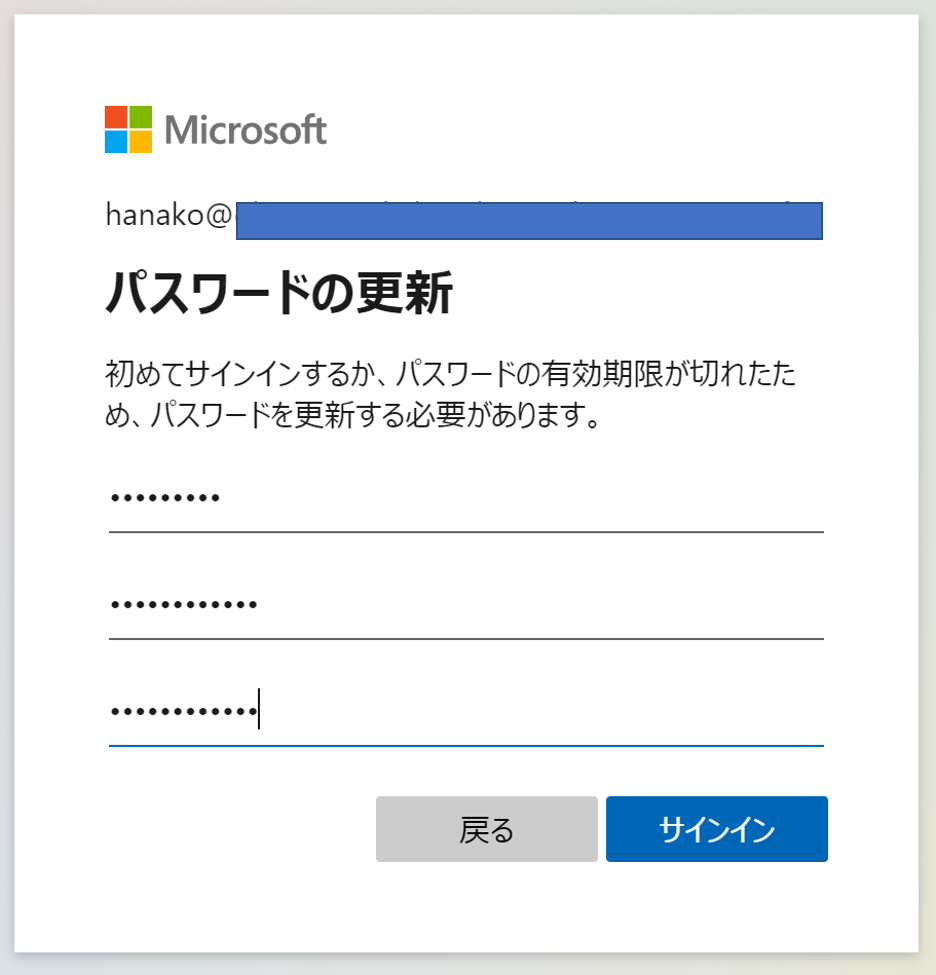

初めてログインすると、パスワードの変更が求められます。

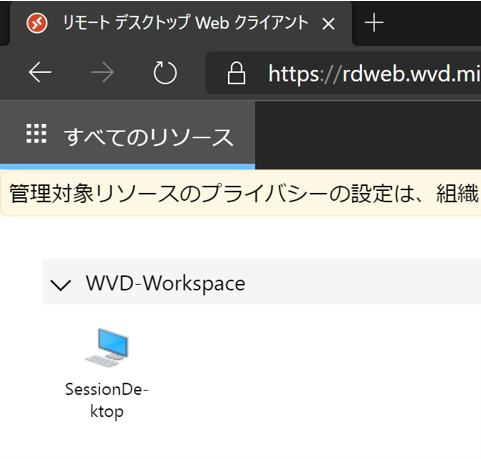

ログインすると、ログインしたユーザーで利用できるワークスペース、アプリケーショングループが表示されますので、ここでは作成したデスクトップをクリックして接続します。

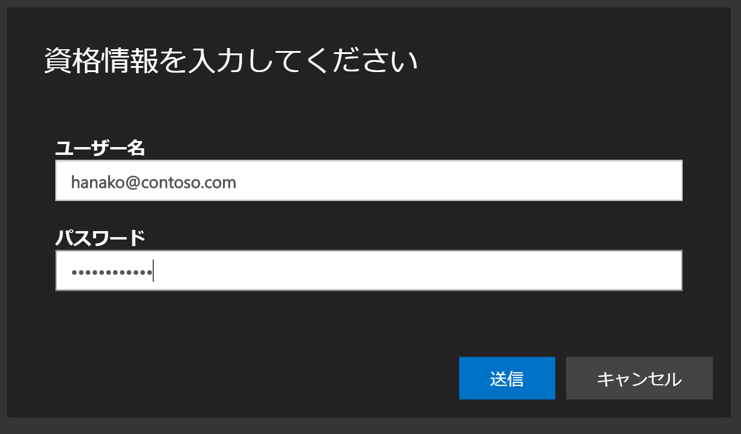

このログインで利用するユーザー名はAD DSのものになりますので、ここではhanako@contoso.comになります。パスワードは同期していますので、先ほど変更したものを入力します。

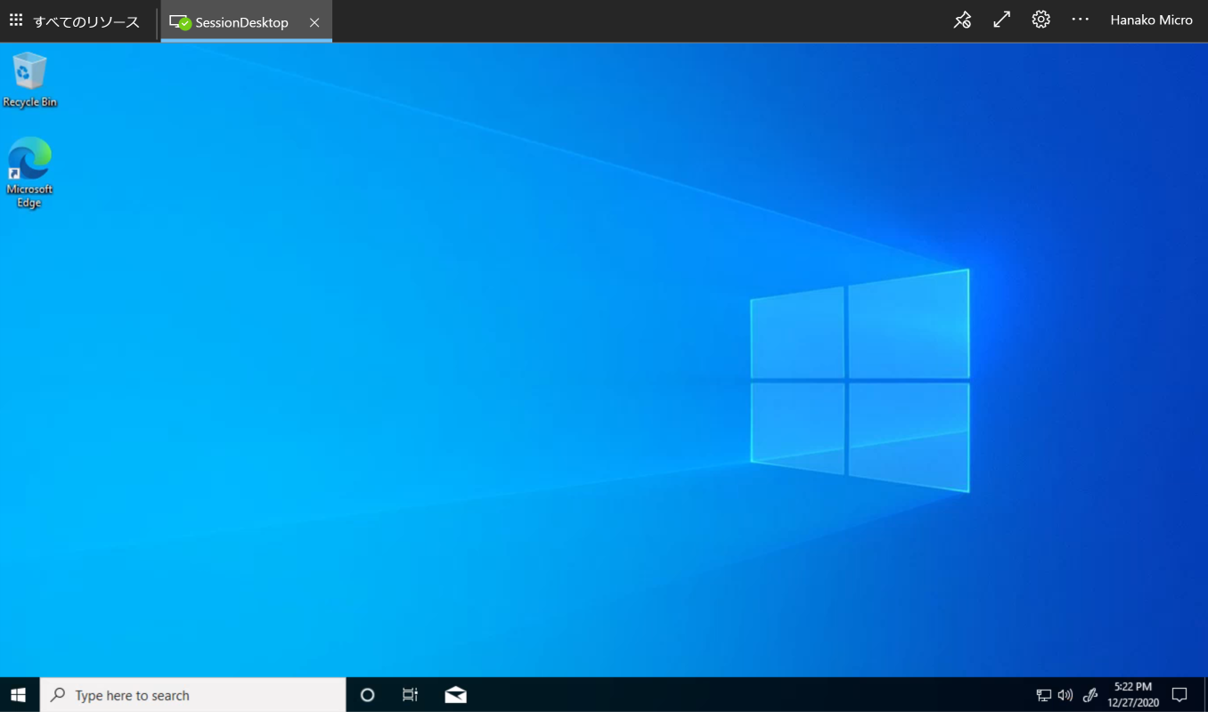

ブラウザ内で、hanakoユーザーのデスクトップ画面が表示されます。

デスクトップクライアント

Windowsクライアントにソフトウェアをインストールして利用します。

下記のものが用意されていますので、環境に合わせてインストールします。クライアントに管理者権限がなくても大丈夫です。

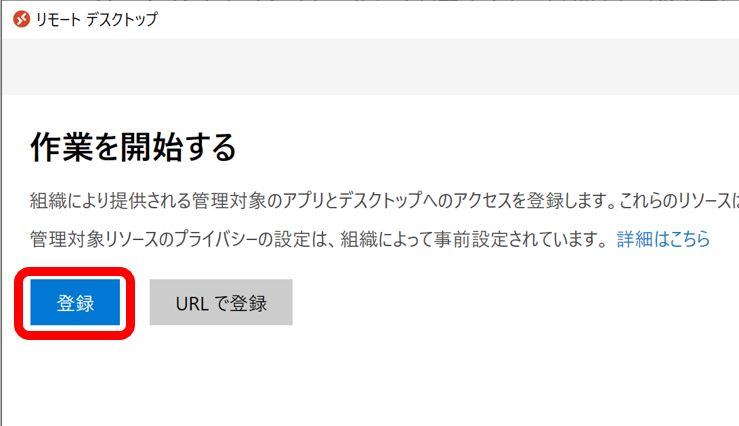

クライアントをインストールして起動すると、最初は下記の画面になりますので登録ボタンを押して進みます。

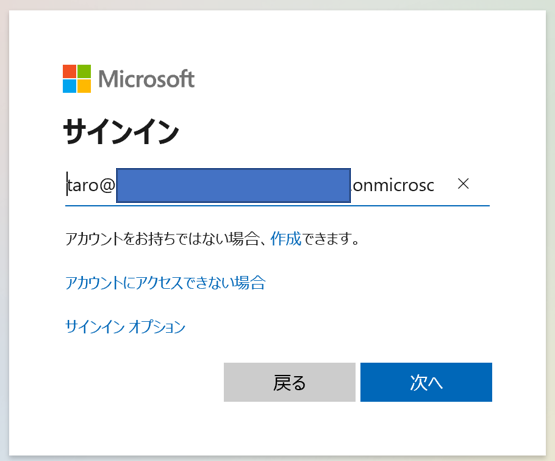

ユーザー認証画面が出ますので、ここではtaroユーザーでログインします。繰り返しですが、Azure ADのユーザー名でログインします。

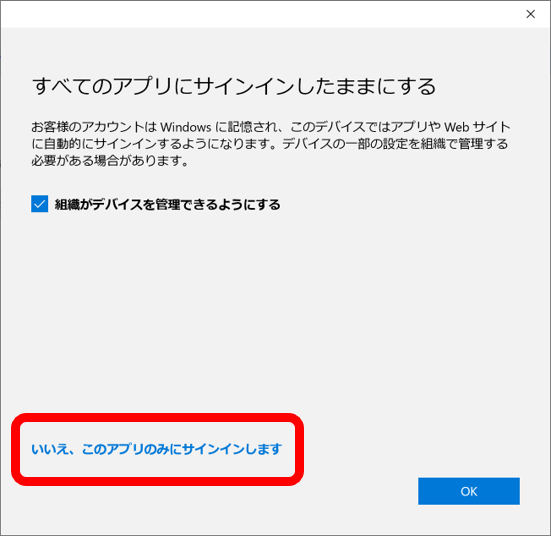

ログインすると下記の画面が出ますが、ここでは検証用なのでいいえで進みましょう。

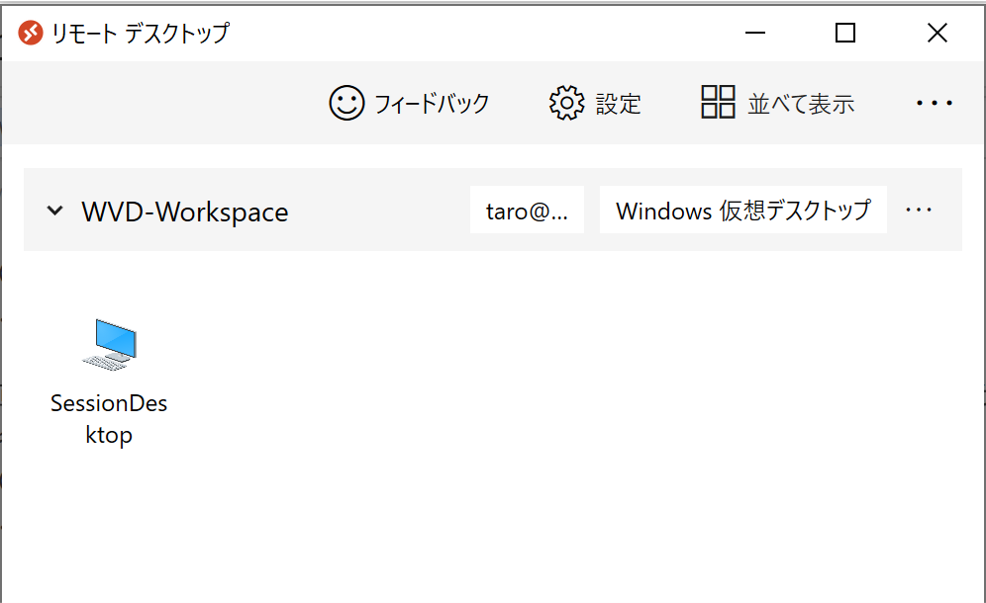

メインのウインドウに下記のように表示され、利用できるアプリケーショングループが表示されます。

ここで、アイコンをダブルクリックしてデスクトップを開きます。

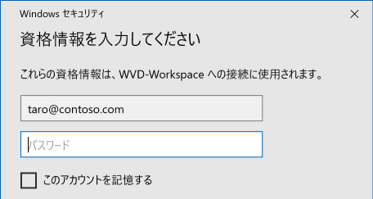

Azure ADとAzure AD Domain Servicesでユーザーが異なるのでパスワード確認ダイアログが出てきます。ここで、Azure AD Domain Servicesのtaro@contoso.comでログインします。

ここまでで、検証用環境構築の解説は終わりです。

ここから

とりあえず、動くものを作ってからいろいろ勉強したい、試したい、という目的で作った環境ですので、ここからいろいろ触ってみてください。

気になったキーワードで検索すると、より詳細な情報が出てきますので、以下にひとつだけリンクも出しますが、最新情報やより参照されている人気の情報は検索エンジンから探すことをお勧めします。

やっぱり日本語のWindowsが使いたい! Officeもマスターイメージに入れたい! って思ったら、次の記事、Azure Virtual Desktopで使う日本語UIのWindows 10 + Officeのマスターイメージを作る をご参考ください。

AVDの使い勝手はどうなのか、自社のアプリは動くのか、をさっと試して、導入イメージを得たいときのお役に立てれば幸いです。