1. はじめに

1-1 ご挨拶

初めまして、井村と申します。

Azureの案件に数年参画、資格はAZ-305、400等を取得、Azureの記事を定期的に投稿しています。

ですが、Azureに対する知識が定着していないなぁと感じる場面が多々あります。

本記事の目的は資格試験であるAZ-900の試験項目を通して、知識の定着、読者の方が少しでもAzureをご理解してもらえることになります。

1-2 対象読者

- Azureに興味がある

1-3 執筆方法

資格試験の出題範囲が記載されている「試験の学習ガイド」の「評価されるスキル」について回答していきます。

試験対策、様々な技術習得を目的としてMicrosoft Learnが存在します。Microsoft Learn から「評価されるスキル」に対する回答を抜粋しつつ、その他ドキュメントも参考にしながら執筆しました。

2. 対象の「試験の学習ガイド」および「評価されるスキル」

2-1 今回の資格試験

対象の資格はAZ-900にしました。現在最新バージョンである「2023年7月31日時点の評価されるスキル」を対象とします。

AZ-900の説明は以下の通りになります。

この試験の受験者は、クラウドの概念全般、特に Azure に関する基本的な知識の実証を希望するテクノロジの専門家です。

この認定資格は、Azure のキャリアに向けた一般的な出発点です。

これらの専門家は、Azure アーキテクチャ コンポーネントと、コンピューティング、ネットワーク、ストレージなどの

Azure サービスについて説明できます。 また、Azure をセキュリティで保護、制御、管理するための機能とツールについても説明できます。

この試験の受験者は、インフラストラクチャ管理、データベース管理、ソフトウェア開発など、

情報テクノロジ (IT) の分野でのスキルと経験を持っています。

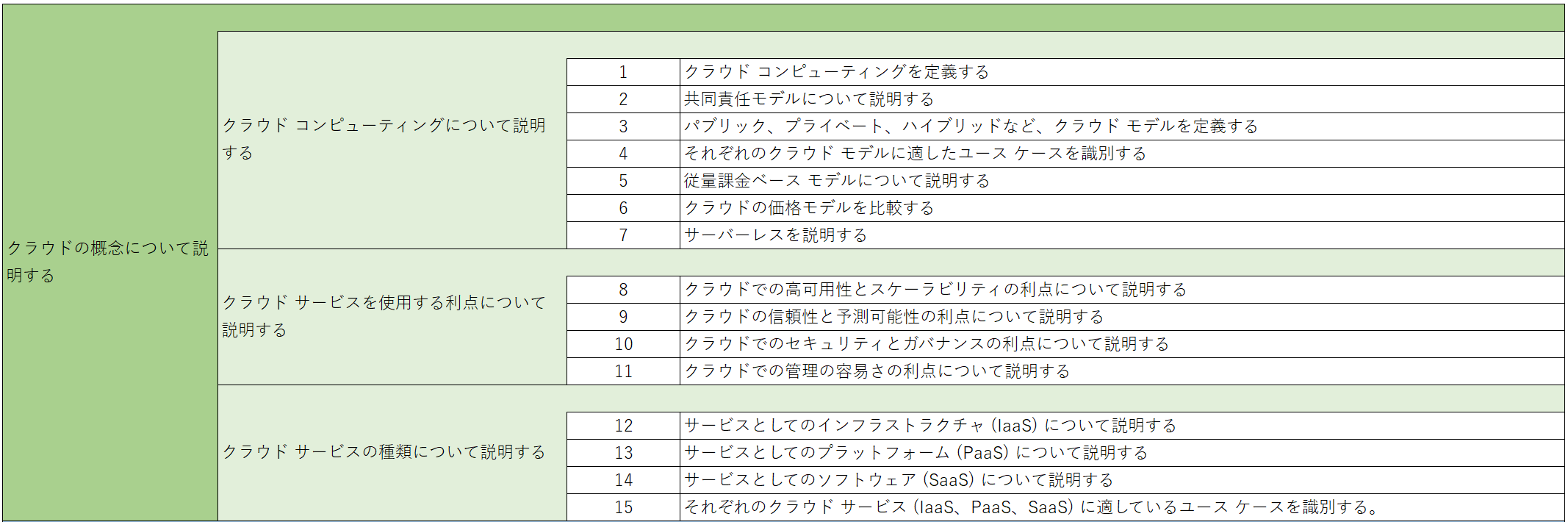

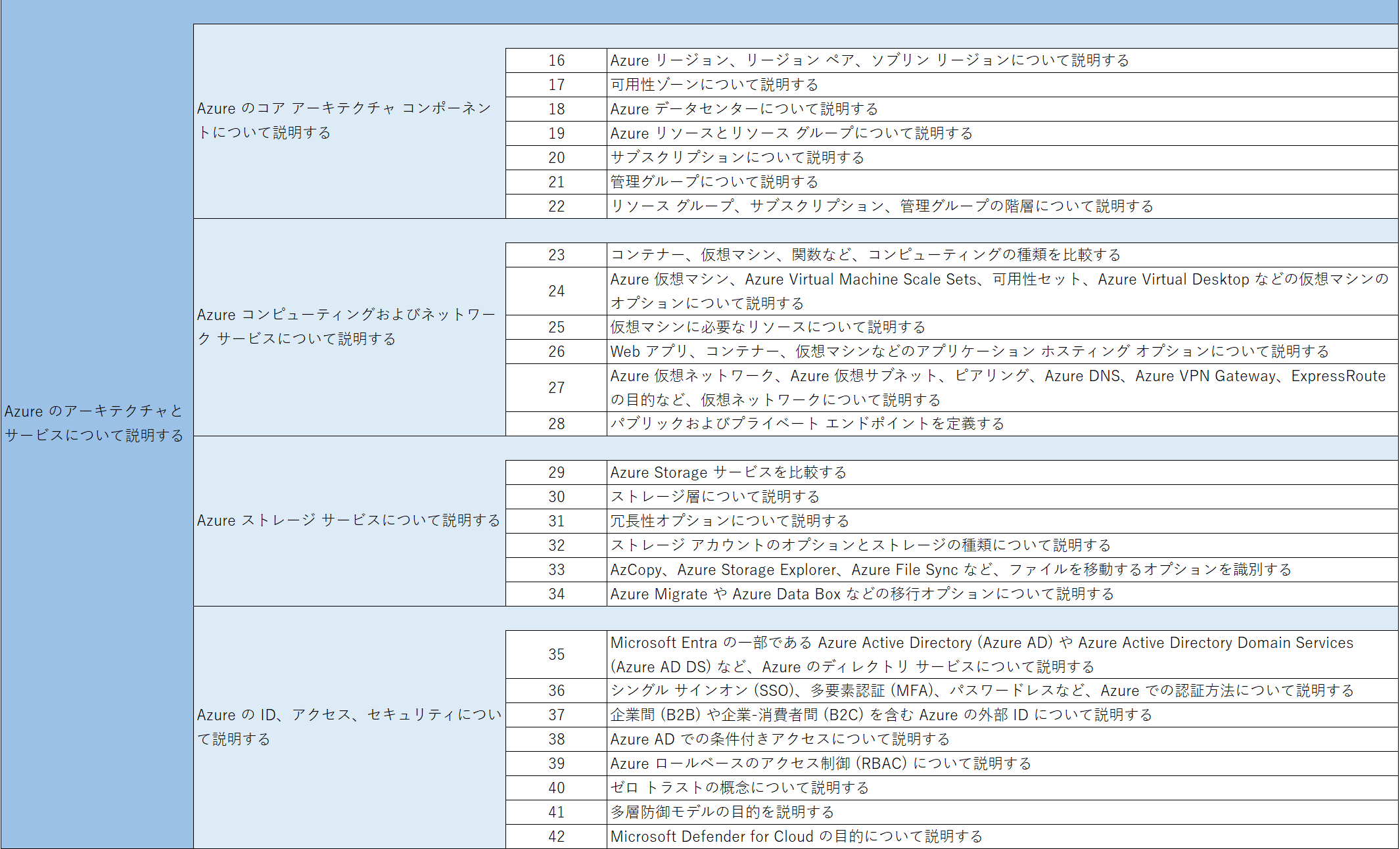

・クラウドの概念について説明する (25–30%)

・Azure のアーキテクチャとサービスについて説明する (35–40%)

・Azure の管理とガバナンスについて説明する (30–35%)

2-2 評価されるスキル

「2023年7月31日時点の評価されるスキル」の説明は以下の通りになります。

全部で57項目になります。

3. 説明

3-1 クラウドの概念について説明する

3-1-1 クラウド コンピューティングについて説明する

1. クラウド コンピューティングを定義する

インターネット経由でコンピューティング サービスを提供することです。

※コンピューティング サービスには、仮想マシン、ストレージ、データベース、ネットワークなど。

クラウド コンピューティングはインターネットを使用してこれらのサービスを提供するため、従来のデータセンターのように、物理インフラストラクチャの制約を受けません。 つまり、IT インフラストラクチャを迅速に増やす必要がある場合、新しいデータセンターの構築を待たずに、クラウドを使用して IT 占有領域をすばやく拡大できます。

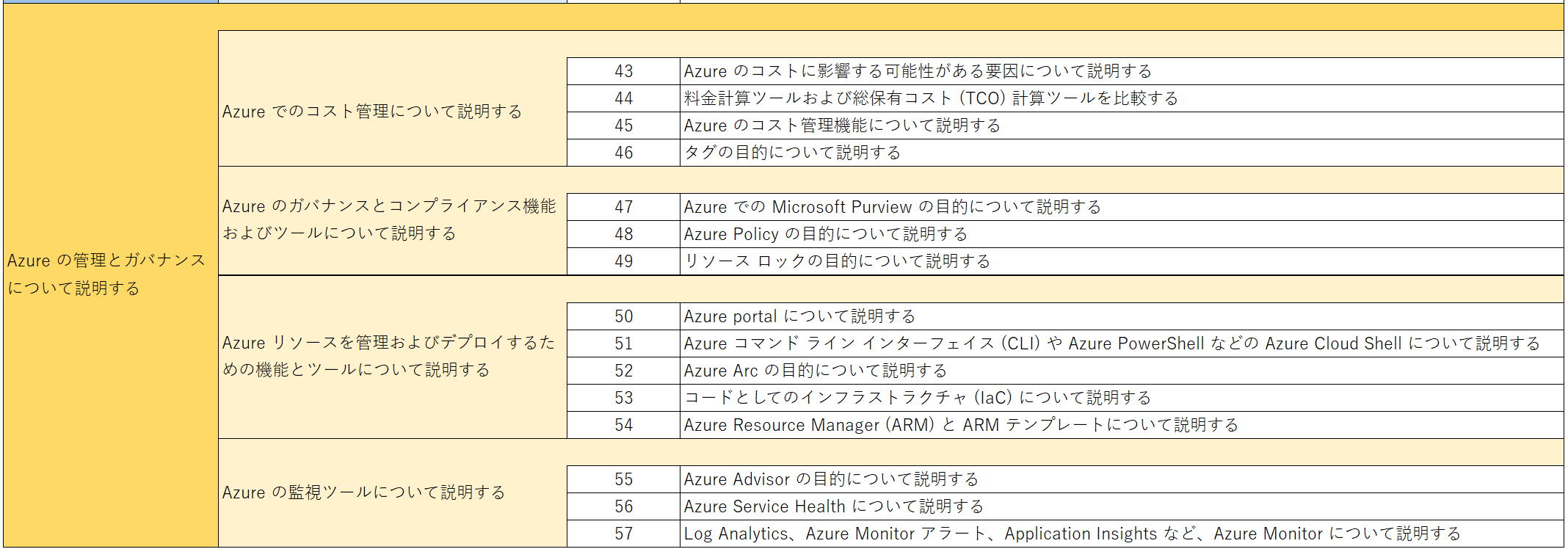

2. 共同責任モデルについて説明する

責任共有モデルでは、クラウド プロバイダーとコンシューマー間で共有されます。 物理的なセキュリティ、電源、冷却、およびネットワーク接続は、クラウド プロバイダーの責任です。

同時に、クラウドに格納されているデータと情報についてはコンシューマーが責任を負います。 (クラウド プロバイダーがお客様の情報を読み取ることができるようにする必要はありません)。コンシューマーはアクセス セキュリティも担当します。

※状況によって責任が左右される場合があります。

3. パブリック、プライベート、ハイブリッドなど、クラウド モデルを定義する

クラウド モデルは、クラウド リソースのデプロイの種類を定義するものです。 プライベート、パブリック、ハイブリッドという 3 つの主要なクラウド モデルがあります。

-

プライベートクラウド

プライベート クラウドは、いくつかの点で、企業のデータセンターから自然に進化したもので、単一のエンティティによって使用されるクラウド (インターネット経由で IT サービスを提供する) です。データセンターとしてはオンサイト、オフサイトの専用データセンター、サードパーティによってホストされる自社専用のものである可能性があります。 -

パブリック クラウド

パブリック クラウドは、サードパーティのクラウド プロバイダーによって構築、制御、管理されます。 一般ユーザーによる利用が可能なことが、パブリックとプライベートのクラウドの主な違いです。 -

ハイブリッド クラウド

ハイブリッド クラウドは、相互に接続された環境でパブリックとプライベートの両方のクラウドを使用するコンピューティング環境です。

| パブリック クラウド | プライベート クラウド | ハイブリッド クラウド |

|---|---|---|

| スケールアップのための設備投資が不要 | 組織がリソースとセキュリティを完全に制御 | 最も柔軟性が高い |

| アプリケーションをすばやくプロビジョニングおよびプロビジョニング解除できる | データが他の組織のデータと併置されない | アプリケーションの実行場所は組織が決める |

| 組織が支払うのは使用した分に対してのみ | スタートアップとメンテナンスのためのハードウェアを購入する必要がある | 組織がセキュリティ、コンプライアンス、法的要件を制御 |

| 組織がリソースとセキュリティを完全に制御するのではない | 組織がハードウェアのメンテナンスと更新の責任を負う |

4つ目としてマルチクラウドがあります。マルチクラウドは複数のパブリック クラウド プロバイダーを使用します。

4. それぞれのクラウド モデルに適したユース ケースを識別する

-

プライベートクラウド

既に複数のデータセンターと既存のインフラストラクチャ管理システムを配備している非常に大規模な組織にのみ適しています。プライベートクラウドを使用して既存のリソース使用率を向上させています。 -

パブリッククラウド

パブリッククラウドコンピューティングサービスは、ほぼすべてのユースケースに適しています。基盤となるソフトウェアとハードウェアのインフラストラクチャをすべて提供できるため、アプリケーションのコンピューティング環境ではなくアプリケーション開発に集中できます。 -

ハイブリッド クラウド

ハイブリッドクラウド環境には、ほぼすべての企業のユースケースがあります。いくつかの例として、低レイテンシーアプリケーションのサポート、ローカルでデータを処理する、法規制への準拠を支援、データセンターを拡張、クラウド移行の取り組みをサポート等がある。

5. 従量課金ベース モデルについて説明する

経費は 2 種類あり、資本的支出 (CapEx) と運用費 (OpEx) です。

CapEx は通常、有形資産を購入またはセキュリティで保護するための 1 回限りの先行支出です。 CapEx の例として、新しい建物、駐車場の再舗装、データセンターの建設、会社の車両の購入が挙げられます。

これに対し、OpEx は時間の経過とともにサービスや製品にお金を費やします。 コンベンション センターのレンタル、会社の車両のリース、クラウド サービスへのサインアップはすべて OpEx の例です。

クラウド コンピューティングは従量課金ベースのモデルであり、従量課金ベースのモデルには、次のような多くの利点があります。

- 初期費用は不要です。

- すべての機能をユーザーが使用するかどうかわからないコストの高いインフラストラクチャを購入したり、管理したりする必要はありません。

- 追加のリソースについては、必要になった場合にのみ支払うことができます。

- 必要なくなったリソースについては、支払いをやめることができます。

6. クラウドの価格モデルを比較する

先行支出とくらべ従量課金ベースは以下の効果があります。

- 運用コストを計画して管理します。

- インフラストラクチャがより効率的に実行されます。

- ビジネス ニーズの変化に合わせてスケーリングできます。

7. サーバーレスを説明する

サーバーレス アーキテクチャは、実行する必要のあるインフラストラクチャのコードを抽象化し、クラウド プラットフォームを純粋なクラウドネイティブ コードにします。

コンピューティング リソースは動的に割り当てられ、弾力的な需要に対応するために瞬時に自動スケーリングされます。サーバーが必要な場合にのみ実行されるため、サーバーレスは "サーバーなし" ではなく "サーバーが少ない" ことを意味します。

3-1-2 クラウド サービスを使用する利点について説明する

8. クラウドでの高可用性とスケーラビリティの利点について説明する

- 高可用性

可用性とは、障害、中断、イベント等が発生してもサービスの提供が出来ることを示す指標です。 高可用性では、中断や発生する可能性があるイベントに関係なく、最大限の可用性を確保することに重点を置いています。 - スケーラビリティ

スケーラビリティとは、需要に合わせてリソースを調整する機能のことです。スケーリングには一般に、垂直と水平の 2 種類があります。 垂直スケーリングでは、リソースの機能を増減することに重点を置いてます。 水平スケーリングでは、リソースの数を加算または減算します。

突然ピーク トラフィックが発生し、システムが過負荷になった場合、スケーリング機能を利用すれば、需要の増加により適切に対応するためにリソースをさらに追加できます。

9. クラウドの信頼性と予測可能性の利点について説明する

-

信頼性

信頼性とは、システムが障害から復旧して動作を続行する能力です。クラウドを使用すると、リソースを世界中のリージョンにデプロイできます。 このグローバルなスケールにより、あるリージョンで致命的なイベントが発生しても、他のリージョンがまだ稼働しています。

クラウドは障害時のアプリケーションを別リージョンで自動起動するなど設計ができます。 -

予測可能性

予測可能性には、パフォーマンスの予測可能性とコストの予測可能性があります。-

パフォーマンス

パフォーマンスの予測可能性は、顧客に好ましいエクスペリエンスを提供するために必要なリソースを予測することに焦点を当てています。自動スケーリング、負荷分散、高可用性は、パフォーマンスの予測可能性をサポートするクラウドの概念の一部となります。 -

コスト

コストの予測可能性は、クラウド支出のコストを予測することに焦点を当てています。クラウドで運用(リソースのリアルタイムで追跡、監視、データ分析等)し、クラウドの分析と情報を使用することで、将来のコストを予測し、必要に応じてリソースを調整できます。

-

10. クラウドでのセキュリティとガバナンスの利点について説明する

クラウドでは、サービスとしてのインフラストラクチャ、またはサービスとしてのソフトウェアのいずれをデプロイする場合でも、ガバナンスとコンプライアンスがサポートされています。

クラウドベースの監査では、企業の標準に準拠していないリソースにフラグが設定され、軽減戦略が提供されます。 運用モデルによっては、ガバナンスとセキュリティの両方に役立つ、ソフトウェア パッチや更新プログラムも自動的に適用されます。

セキュリティを最大限に制御する場合、サービスとしてのインフラストラクチャは物理的なリソースを提供しますが、パッチやメンテナンスなど、オペレーティング システムとインストール済みソフトウェアはユーザーが管理する必要があります。 パッチとメンテナンスを自動的に行いたい場合は、サービスとしてのプラットフォームまたはサービスとしてのソフトウェアのデプロイが最適なクラウド戦略である可能性があります。

11. クラウドでの管理の容易さの利点について説明する

クラウド コンピューティングの主な利点は、管理容易性オプションです。ここでは管理容易性には 2 種類について、記載しどちらも優れた利点です。

-

クラウドの管理(クラウド リソースの管理)

- 必要に応じてリソースの展開を自動的にスケーリングします。

- 事前構成済みのテンプレートに基づいてリソースを展開します。手動で構成する必要がありません。

- リソースの正常性を監視し、問題のあるリソースを自動的に交換します。

- 構成されたメトリックに基づいて自動アラートを受け取るので、リアルタイムでパフォーマンスを把握できます。

-

クラウドでの管理(クラウド環境とリソースを管理する方法に関連)

- Web ポータルを使用します。

- コマンド ライン インターフェイスを使用します。

- API を使用します。

- PowerShell を使用します。

3-1-3 クラウド サービスを使用する利点について説明する

12. サービスとしてのインフラストラクチャ (IaaS) について説明する

サービスとしてのインフラストラクチャ (IaaS) は、最も柔軟なクラウド サービスのカテゴリであり、クラウド リソースを最大限にコントロールすることができます。

IaaS モデルでは、クラウド プロバイダーが、ハードウェア、(インターネットへの) ネットワーク接続、物理的なセキュリティを維持する役割を担います。

他のすべて (オペレーティング システムのインストール、構成、メンテナンス、ネットワーク構成、データベースとストレージの構成など) の責任をクラウド利用者が負います。

13. サービスとしてのプラットフォーム (PaaS) について説明する

サービスとしてのプラットフォーム (PaaS) は、クラウド プロバイダーは、物理的なインフラストラクチャ、物理的なセキュリティ、インターネットへの接続を維持します。

また、クラウド ソリューションを構成するオペレーティング システム、ミドルウェア、開発ツール、ビジネス インテリジェンス サービスを維持します。

PaaS シナリオでは、オペレーティング システムとデータベースのライセンスや修正プログラムの適用について心配する必要はありません。

14. サービスとしてのソフトウェア (SaaS) について説明する

サービスとしてのソフトウェア (SaaS) は、製品の観点から見ると、最も完成されたクラウド サービス モデルです。

SaaS では、基本的に完全に開発されたアプリケーションをレンタルまたは使用することになります。 メール、金融ソフトウェア、メッセージング アプリケーション、接続ソフトウェアはすべて、SaaS 実装の一般的な例です。

15. それぞれのクラウド サービス (IaaS、PaaS、SaaS) に適しているユース ケースを識別する。

-

IaaSのユースケース

- リフトアンドシフト移行

オンプレミス データセンターと同様にクラウド リソースを立ち上げ、オンプレミスで実行されているものを IaaS インフラストラクチャで実行するように移動するだけです。 - テストと開発

迅速にレプリケートする必要がある開発とテストの環境の構成を確立しています。 完全なコントロールを維持しながら、IaaS 構造を使用してさまざまな環境を迅速に立ち上げたりシャットダウンしたりできます。

- リフトアンドシフト移行

-

PaaSのユースケース

- 開発フレームワーク

PaaS では、開発者がクラウドベースのアプリケーションを開発またはカスタマイズするための基礎となるフレームワークが提供されます。スケーラビリティ、高可用性、マルチテナント機能などのクラウド機能が含まれており、開発者が行う必要があるコーディングの量を減らすことができます。 - 分析またはビジネス インテリジェンス

PaaS でサービスとして提供されるツールを使用すると、組織はデータを分析し、マイニングできます。分析情報とパターンを見つけ、結果を予測して予測機能、製品設計の決定、投資収益、その他のビジネス上の意思決定を改善できます。

- 開発フレームワーク

-

SaaSのユースケース

- 電子メールとメッセージング

- ビジネス生産性向上アプリケーション

- 財務と経費の追跡

3-2 Azure のアーキテクチャとサービスについて説明する

3-2-1 Azure のコア アーキテクチャ コンポーネントについて説明する

16. Azure リージョン、リージョン ペア、ソブリン リージョンについて説明する

-

リージョン

リージョンは、少なくとも 1 つのデータ センターを含む地球上の地理的領域ですが、場合によっては待ち時間の短いネットワークでネットワーク構成された近隣の複数のデータセンターを含むこともあります。 -

リージョン ペア

ほとんどの Azure リージョンは、同じ地域 (米国、ヨーロッパ、アジアなど) 内の少なくとも 300 マイル離れている別のリージョンとペアになっています。 こうすることで、地域を超えてリソースをレプリケートして、リージョン全体に影響を与える自然災害、暴動、停電、または物理ネットワークの停止などのために中断が発生するおそれを低減することができます。 -

ソブリン リージョン

ソブリン リージョンは、Azure のメイン インスタンスから分離された Azure のインスタンスです。 コンプライアンスまたは法的な目的でソブリン リージョンを使用する必要がある場合があります。- US DoD 中部、US Gov バージニア、US Gov アイオワなど

これらのリージョンは、米国の政府機関やパートナー用にネットワークを物理的および論理的に分離した Azure インスタンスです。 これらのデータセンターは、審査を受けた米国の担当者によって運用され、追加のコンプライアンス証明書が含まれています。 - 中国東部、中国北部など

これらのリージョンは、Microsoft と 21Vianet 間の独自のパートナーシップを通じて利用できます。このパートナーシップにより、Microsoft はこれらのデータ センターを直接管理しません。

- US DoD 中部、US Gov バージニア、US Gov アイオワなど

17. 可用性ゾーンについて説明する

可用性ゾーンは、Azure リージョン内の物理的に分離されたデータ センターです。 それぞれの可用性ゾーンは、独立した電源、冷却手段、ネットワークを備えた 1 つまたは複数のデータセンターで構成されています。1 つのゾーンがダウンした場合、他が動作を継続します。

可用性ゾーンは、主に VM、マネージド ディスク、ロード バランサー、SQL データベースを対象としています。 可用性ゾーンに対応している Azure サービスは、次の 3 つのカテゴリに分類されます。

- ゾーン サービス

特定のゾーン (たとえば、VM、マネージド ディスク、IP アドレスなど) にリソースをピン留めします。 - ゾーン冗長サービス

プラットフォームが複数のゾーン (たとえば、ゾーン冗長ストレージ、SQL Database など) にわたって自動的にレプリケートされます。 - 非リージョン サービス

サービスは常に Azure の地域から利用可能で、ゾーン全体の停止に対しても、リージョン全体の停止に対しても、回復性があります。

18. Azure データセンターについて説明する

Azureのデータセンターは専用の電源、冷却、およびネットワーク インフラストラクチャを備えた、ラックに配置されたリソースを備えた設備です。データセンターは、ビジネス クリティカルなワークロードの回復性と信頼性を実現するのに役立つように設計された Azure リージョンまたは Azure Availability Zones にグループ化されます。

19. Azure リソースとリソース グループについて説明する

-

リソース

Azure の基本的な構成要素です。Virtual Machines (VM)、仮想ネットワーク、データベース、Cognitive Services などは、すべて Azure 内のリソースと見なされます。 -

リソースグループ

ソース グループは、単にリソースのグループ化のことです。リソースを作成するときは、リソース グループに配置する必要があります。リソース グループには多数のリソースを含めることができますが、1 つのリソースは一度に 1 つのリソース グループにのみ含めることができます。

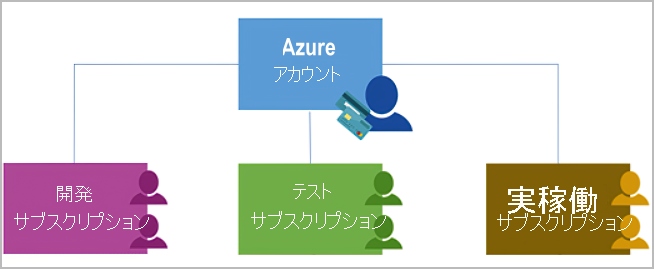

20. サブスクリプションについて説明する

- サブスクリプション

サブスクリプションは管理、課金、スケールの単位です。 リソース グループがリソースを論理的に整理する方法と同様に、サブスクリプションを使用すると、リソース グループを論理的に整理し、課金を容易にできます。

サブスクリプションで利用可能な境界には次の2種類があります。

- 課金の境界

このサブスクリプションの種類では、Azure の使用料金を Azure アカウントに課金する方法を決定します。 さまざまな種類の課金要件に応じて複数のサブスクリプションを作成できます。 サブスクリプションごとに個別の課金レポートと請求書が生成されるため、コストを整理して管理することができます。 - アクセス制御の境界

Azure では、アクセス管理ポリシーをサブスクリプション レベルで適用するので、さまざまな組織構造を反映する個別のサブスクリプションを作成できます。

21. 管理グループについて説明する

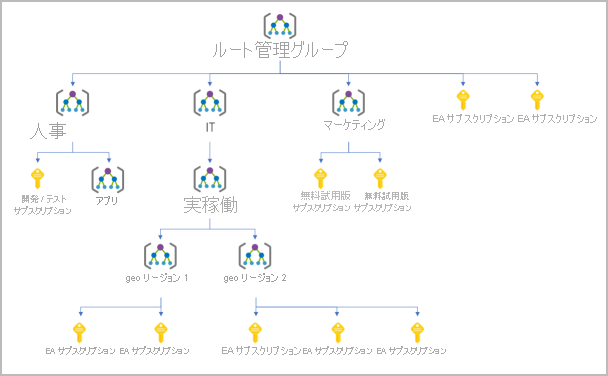

多数のサブスクリプションがある場合は、それらのサブスクリプションのアクセス、ポリシー、コンプライアンスを効率的に管理する方法が必要になることがあります。 Azure 管理グループでは、サブスクリプションより上のレベルのスコープが提供されます。

22. リソース グループ、サブスクリプション、管理グループの階層について説明する

管理グループとサブスクリプションの柔軟な構造を作成し、リソースを階層に整理して、統一されたポリシーとアクセス管理を適用できます。 次の図は、管理グループを使用して管理のための階層を作成する例を示しています。

3-2-2 Azure コンピューティングおよびネットワーク サービスについて説明する

23. コンテナー、仮想マシン、関数など、コンピューティングの種類を比較する

-

仮想マシン

Azure Virtual Machines (VM) を使用すると、クラウドで VM を作成して使用できます。物理コンピューターと同じように、VM で実行されているすべてのソフトウェアをカスタマイズすることができます。 -

コンテナー

コンテナーは仮想化環境です。 1 台の物理ホスト上で複数の仮想マシンを実行するのと同じように、1 台の物理ホストまたは仮想ホストで複数のコンテナーを実行できます。 -

関数

Azure Functions は、仮想マシンまたはコンテナーの保守を必要としない、イベント ドリブンのサーバーレス コンピューティング オプションです。Azure Functions では、イベントによって関数が起動されるため、イベントがない場合にリソースをプロビジョニングし続ける必要性が軽減されます。24. Azure 仮想マシン、Azure Virtual Machine Scale Sets、可用性セット、Azure Virtual Desktop などの仮想マシンのオプションについて説明する

-

Azure 仮想マシン

Azure VM は、VM を実行する物理的なハードウェアを購入して維持する手間を省き、仮想化がもたらす柔軟性を提供するものです。既に作成されたイメージを作成または使用して、VM を迅速にプロビジョニングすることもできます。 事前に構成された VM イメージを選択すると、VM を数分で作成してプロビジョニングすることができます。 -

Azure Virtual Machine Scale Sets

仮想マシン スケール セットでは、同一の負荷分散された VM のグループを作成して管理できます。スケール セットを利用することで、大量の VM を数分で一元的に管理、構成、更新できます。 -

可用性セット

仮想マシンの可用性セットは、回復性と可用性の高い環境を構築するのに役立つもう 1 つのツールです。可用性セットでは、VM の更新が重ならないように設計されており、さまざまな電源とネットワーク接続を備えているため、1 回のネットワークまたは電源障害ですべての VM が失われるのを防ぎます。 -

Azure Virtual Desktop

Azure Virtual Desktop は、クラウドで実行されるデスクトップおよびアプリケーションの仮想化サービスです。Azure Virtual Desktop は、デバイスやオペレーティング システムとの間で動作し、リモート デスクトップやほとんどの最新のブラウザーにアクセスするために使用できるアプリと連携します。

25. 仮想マシンに必要なリソースについて説明する

VM をプロビジョニングするときに、次のような VM に関連付けられているリソースを選択することもできます。

- サイズ (目的、プロセッサ コアの数、RAM の容量)

- 記憶域ディスク (ハード ディスク ドライブ、ソリッド ステート ドライブなど)

- ネットワーク (仮想ネットワーク、パブリック IP アドレス、ポート構成)

26. Web アプリ、コンテナー、仮想マシンなどのアプリケーション ホスティング オプションについて説明する

App Service を使用すると、インフラストラクチャを管理することなく、任意のプログラミング言語で Web アプリ、バックグラウンド ジョブ、モバイル バックエンド、RESTful API を構築し、ホストできます。

-

web アプリ

App Service には、ASP.NET、ASP.NET Core、Java、Ruby、Node.js、PHP、または Python を使用し、Web アプリをホストするための完全サポートが含まれます。 -

API アプリ

Web サイトをホストする場合と同様に、選択した言語とフレームワークを利用し、REST ベースの Web API を構築できます。 Swagger の完全サポート -

WebJobs

WebJobs を使用すると、プログラム (.exe、Java、PHP、Python、または Node.js) やスクリプト (.cmd、.bat、PowerShell、または Bash) を Web アプリ、API アプリ、モバイル アプリと同じコンテキストで実行できます。 それらは、スケジュールしたりトリガーで実行したりすることができます。 -

モバイル アプリ

App Service の Mobile Apps 機能を使用し、iOS アプリや Android アプリのバックエンドをすばやく構築します。

27. Azure 仮想ネットワーク、Azure 仮想サブネット、ピアリング、Azure DNS、Azure VPN Gateway、ExpressRoute の目的など、仮想ネットワークについて説明する

-

Azure 仮想ネットワークと仮想サブネット

VM、Web アプリ、データベースなどの Azure リソースの相互通信、インターネット上のユーザーとの通信、オンプレミスのクライアント コンピューターとの通信が可能になります。 -

ピアリング

ピアリングを使用すると、2 つの仮想ネットワークを相互に直接接続できます。 ピアリングされたネットワーク間のネットワーク トラフィックはプライベートであり、Microsoft バックボーン ネットワーク上を経由し、パブリック インターネットに入ることはありません。 -

Azure DNS

DNS ドメインのホスティング サービスであり、Microsoft Azure インフラストラクチャを使用した名前解決を提供します。 -

Azure VPN Gateway

VPN ゲートウェイは仮想ネットワーク ゲートウェイの一種です。 仮想ネットワークの専用サブネット内に Azure VPN Gateway インスタンスがデプロイされます。接続方法としてS2S、P2S等があります。 -

ExpressRoute

接続プロバイダーが提供するプライベート接続を介して、オンプレミスのネットワークを Microsoft クラウドに拡張できます。 この接続は ExpressRoute 回線と呼ばれています。 ExpressRoute では、Microsoft Azure、Microsoft 365 などの Microsoft クラウド サービスへの接続を確立できます。

28. パブリックおよびプライベート エンドポイントを定義する

-

パブリックエンドポイント

インターネットを経由してパブリックIPアドレスでAzureリソースに接続します。 -

プライベートエンドポイント

Azureバックボーンを経由してプライベートIPアドレスでAzureリソースに接続します。

3-2-3 Azure ストレージ サービスについて説明する

29. Azure Storage サービスを比較する

| Type | サポートされているサービス | 冗長オプション | 使用方法 |

|---|---|---|---|

| Standard 汎用 v2 | Blob Storage (Data Lake Storage を含む)、Queue Storage、Table Storage、Azure Files | LRS、GRS、RA-GRS、ZRS、GZRS、RA-GZRS | BLOB、ファイル共有、キュー、テーブル用の Standard タイプのストレージ アカウント。 Azure Storage を使用するほとんどのシナリオにお勧めします。 Azure Files の ネットワーク ファイル システム (NFS) のサポートが必要な場合は、Premium ファイル共有タイプのアカウントを使用してください。 |

| Premium ブロック BLOB | Blob Storage (Data Lake Storage を含む) | LRS、ZRS | ブロック BLOB と追加 BLOB 用の Premium タイプのストレージ アカウント。 トランザクション レートが高く、比較的小さなオブジェクトが使用されるシナリオ、またはストレージ待ち時間が一貫して短いことが要求されるシナリオに推奨されます。 |

| Premium ファイル共有 | Azure Files | LRS、ZRS | ファイル共有専用の Premium タイプのストレージ アカウント。 エンタープライズまたはハイ パフォーマンス スケール アプリケーションにお勧めします。 サーバー メッセージ ブロック (SMB) ファイル共有と NFS ファイル共有の両方をサポートするストレージアカウントが必要な場合は、このタイプのアカウントを使用します。 |

| Premium ページ BLOB | ページ BLOB のみ | LRS | ページ BLOB に特化した Premium Storage アカウントの種類。 |

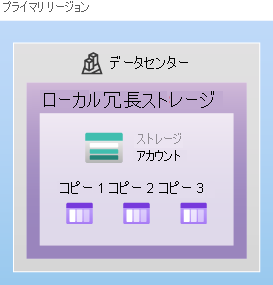

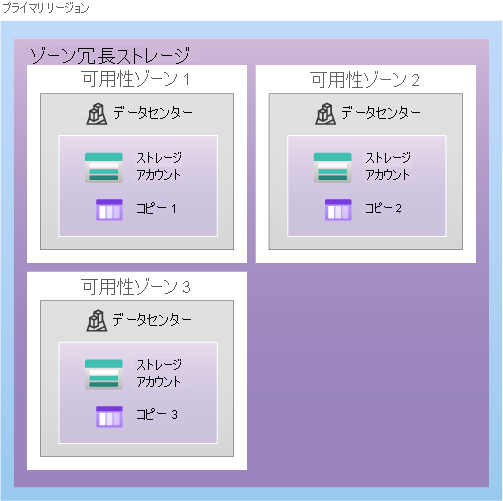

31. 冗長性オプションについて説明する

- ローカル冗長ストレージ (LRS)

プライマリ リージョンの単一のデータ センター内で、データは 3 回レプリケートされます。 LRS では、オブジェクトに年間 99.999999999% (イレブン ナイン) 以上の持続性が提供されます。

- ゾーン冗長ストレージ (ZRS)

可用性ゾーンが有効なリージョンでは、ゾーン冗長ストレージ (ZRS) ゾーン冗長ストレージを使うと、プライマリ リージョン内の 3 つの Azure 可用性ゾーンに Azure Storage のデータが同期的にレプリケートされます。 ZRS では、Azure Storage データ オブジェクトに年間 99.9999999999% (トゥエルブ ナイン) 以上の持続性を提供します。

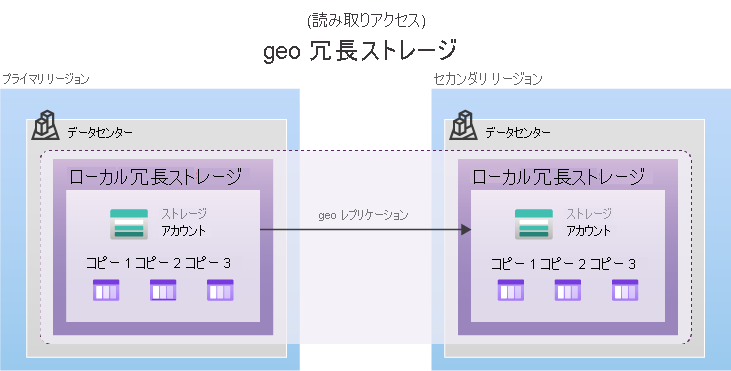

- geo 冗長ストレージ (GRS)

LRS を使用して、プライマリ リージョンの 1 つの物理的な場所内で、GRS によってデータが同期的に 3 回コピーされます。 その後、LRS を使用してセカンダリ リージョン (リージョン ペア) の 1 つの物理的な場所にデータを非同期的にコピーします。 GRS では、Azure Storage データ オブジェクトに年間 99.99999999999999% (シックスティーン ナイン) 以上の持続性を提供します。

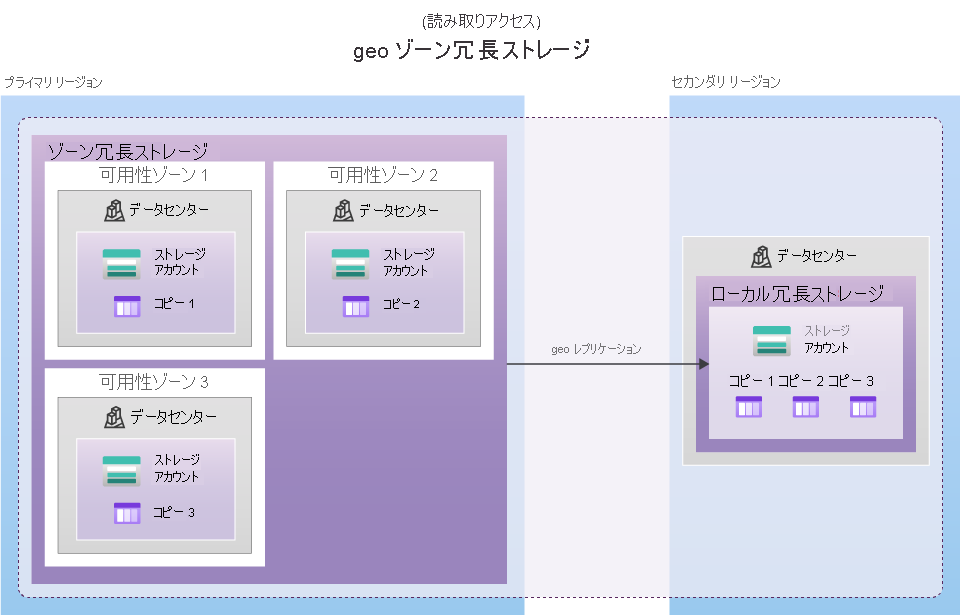

- geo ゾーン冗長ストレージ (GZRS)

GZRS により、可用性ゾーン間での冗長性によって提供される高可用性と、geo レプリケーションによって提供されるリージョン障害からの保護が結合されます。 GZRS ストレージ アカウント内のデータは、プライマリ リージョンの 3 つの Azure 可用性ゾーン間でコピーされ (ZRS と同様)、地域災害から保護するために LRS を使用してセカンダリ リージョンにもレプリケートされます。

GZRS は、オブジェクトに年間 99.99999999999999% (シックスティーン ナイン) 以上の持続性を確保するように設計されています。

- セカンダリ リージョンのデータへの読み取りアクセス

セカンダリリージョンにレプリケートしたデータを読み取れるためには、お客様または Microsoft がプライマリ リージョンからセカンダリ リージョンへのフェールオーバーを開始した場合だけです。

ただし、セカンダリ リージョンへの読み取りアクセスを有効にした場合、プライマリ リージョンが最適に実行されている場合でも、データは常に使用できます。 読み取りアクセス geo 冗長ストレージ (RA-GRS) または読み取りアクセス geo ゾーン冗長ストレージ (RA-GZRS) を有効にします。

32. ストレージ アカウントのオプションとストレージの種類について説明する

-

Blob Storage

テキストデータやバイナリデータなど、大量の非構造化データを格納するために使用できるオブジェクトストレージサービスです。ブラウザーに直接提供する画像やドキュメントの保存、アーカイブや分散アクセス用のデータの格納、ビデオや音声のストリーミング、およびDRシナリオに適しています。 -

Azure Files

フルマネージドのファイル共有がクラウド上で提供されます。ローカルネットワーク上の共有に接続するのと同様にマウントできます。 -

Queue Storage

アプリケーションコンポーネント間の通信用の非同期メッセージキューが提供されます。クラウド、デスクトップ、オンプレミス、モバイルデバイスのいずれで実行されているコンポーネントが提供されます。 -

Table Storage

大規模なデータセットを使ったキー/バリューペア向けのNoSQLデータストアが提供されます。ペタバイト規模の犯行増加データを格納し、コストを抑えるために使用できます。 -

Disk Storage

仮想マシンやアプリケーション向けのディスクが提供されます。これらは、オンプレミスのディスクにアクセスするのと同様に、必要に応じてアクセスし、使用することができます。SSD、HDDがあります。

30. ストレージ層について説明する

-

ホット層

Webサイト用の画像など頻繫にアクセスされるデータの格納に適しています。 -

クール層

顧客の請求書など、アクセス頻度が低く、30日以上保管されるデータ用に最適化されています。 -

コールド ストレージ層

アクセス頻度が低く、90 日間以上保管されるデータの格納に適しています。 -

アーカイブ層

ほとんどアクセスされないデータで、180以上格納されるデータ、たとえば長期バックアップなどに適しています。

33. AzCopy、Azure Storage Explorer、Azure File Sync など、ファイルを移動するオプションを識別する

-

AzCopy

AzCopy は、ストレージ アカウント間で BLOB またはファイルをコピーするために使用できるコマンドライン ユーティリティです。 AzCopy を使用すると、ファイルのアップロード、ファイルのダウンロード、ストレージ アカウント間でのファイルのコピー、さらにはファイルの同期を行うことができます。 AzCopy は、他のクラウド プロバイダーと連携して、クラウド間でファイルを移動できるように構成することもできます。 -

Azure Storage Explorer

Azure Storage アカウント内のファイルと BLOB を管理するためのグラフィカル インターフェイスを提供するスタンドアロン アプリです。 Windows、macOS、Linux オペレーティング システムで動作し、バックエンドで AzCopy を使用して、すべてのファイルおよび BLOB の管理タスクを実行します。 Storage Explorer を使用すると、Azure にアップロードしたり、Azure からダウンロードしたり、ストレージ アカウント間を移動することができます。 -

Azure File Sync

Azure Files でファイル共有を一元化し、Windows ファイル サーバーの柔軟性、パフォーマンス、互換性を維持できるツールです。 これは、Windows ファイル サーバーを小規模のコンテンツ配信ネットワークに変換するのとほぼ同じです。 ローカルの Windows Server に Azure File Sync をインストールすると、Azure 内のファイルと双方向の同期が自動的に維持されます。

34. Azure Migrate や Azure Data Box などの移行オプションについて説明する

Azure Migrate を使用したインフラストラクチャ、アプリケーション、データのリアルタイム移行と、Azure Data Box を使用したデータの非同期移行の両方がサポートされています。

-

Azure Migrate

- 統合された移行プラットフォーム

Azure への移行を開始、実行、追跡するための単一のポータル。 - ツールの範囲(評価と移行のためのさまざまなツール)

Azure Migrate ツールには、Discovery and Assessment と Server Migration が含まれます。 また、Azure Migrate は、他の Azure サービスやツール、さらに独立系ソフトウェア ベンダー (ISV) オファリングと統合されています。 - 評価と移行

Azure Migrate ハブでは、オンプレミス インフラストラクチャの評価と Azure への移行を行うことができます。

- 統合された移行プラットフォーム

-

Azure Data Box

Azure Data Box は、大量のデータを迅速かつ安価で信頼性の高い方法で転送するのに役立つ物理移行サービスです。 安全なデータ転送は、最大 80 テラバイトの使用可能なストレージ容量を持つ独自の Data Box ストレージ デバイスを出荷することで高速化されます。

Data Box は、ネットワーク接続が制限されていないシナリオで、40 TB を超えるデータ サイズを転送する場合に最適です。 データは 1 回だけ移動することも、定期的に移動することもできます。また、初期一括データ転送の後に定期的な転送を行うこともできます。

3-2-4 Azure の ID、アクセス、セキュリティについて説明する

35. Microsoft Entra の一部である Azure Active Directory (Azure AD) や Azure Active Directory Domain Services (Azure AD DS) など、Azure のディレクトリ サービスについて説明する

Azure Active Directory (Azure AD) は、Microsoft のクラウド アプリケーションと、お客様が開発したクラウド アプリケーションの両方にサインインしてアクセスできるディレクトリ サービスです。 Azure AD は、オンプレミスの Active Directory の展開を維持するのにも役立ちます。

-

Azure Active Directory

次のようなサービスを提供しています。- 認証

アプリケーションとリソースにアクセスするための ID の検証が含まれます。 また、セルフサービスによるパスワードのリセット、多要素認証、禁止されているパスワードのカスタム リスト、スマート ロックアウト サービスなどの機能も提供されます。 - シングル サインオン

シングル サインオン (SSO) を使用すると、ユーザーは 1 つのユーザー名と 1 つのパスワードを記憶するだけで、複数のアプリケーションにアクセスできるようになります。ユーザーがロールを変更したか、退職したときに、アクセス変更がその ID に関連付けられ、アカウントを変更したり、無効にしたりするために必要な労力が大幅に減少します。 - アプリケーション管理

Azure AD を使用すると、クラウドとオンプレミスのアプリを管理できます。 アプリケーション プロキシ、SaaS アプリ、マイ アプリ ポータル、シングル サインオンなどの機能を使用すると、ユーザー エクスペリエンスを向上させることができます。 - デバイス管理

個々のユーザーのアカウントと共に、Azure AD はデバイスの登録をサポートしています。また、デバイスベースの条件付きアクセス ポリシーで、要求元のユーザー アカウントに関係なく、既知のデバイスからのアクセスのみに制限することもできます。

- 認証

-

Azure Active Directory Domain Services

マネージド ドメイン サービス (ドメイン参加、グループ ポリシー、ライトウェイト ディレクトリ アクセス プロトコル (LDAP)、Kerberos/NTLM 認証など) を提供するサービスです。

36. シングル サインオン (SSO)、多要素認証 (MFA)、パスワードレスなど、Azure での認証方法について説明する

認証とは、個人、サービス、またはデバイスの身元を確認するプロセスです。Azure では、標準的なパスワード、シングル サインオン (SSO)、多要素認証 (MFA)、パスワードレスなど、複数の認証方法がサポートされています。

-

シングル サインオン

ユーザーは 1 回サインインするだけで、その資格情報を使用して、さまざまなプロバイダーからの複数のリソースやアプリケーションにアクセスできます。 -

多要素認証

サインイン プロセス中に追加の形式 (または要素) の ID の提示をユーザーに求めるプロセスです。 MFA は、パスワードは侵害されても、2 番目の要素が侵害されなかった場合に、パスワードの侵害から保護するのに役立ちます。

多要素認証は、次の 3 つのカテゴリに分類されます。- ユーザーが知っていること – これは難しい質問である可能性があります。

- ユーザーが持っているもの – これは、ユーザーの携帯電話に送信されるコードである可能性があります。

- ユーザー自身の特徴 – これは通常、指紋や顔のスキャンなど、何らかの生体認証プロパティです。

-

パスワードレス認証

パスワードレス認証を機能させるには、事前にデバイスで設定する必要があります。デバイスが登録されると、自分に関連付けられていることが Azure によって認識されるようになります。デバイスが認識されたので、知っていることまたは本人であることを示すもの (PIN や指紋など) を提供すると、パスワードを使用せずに認証できます。

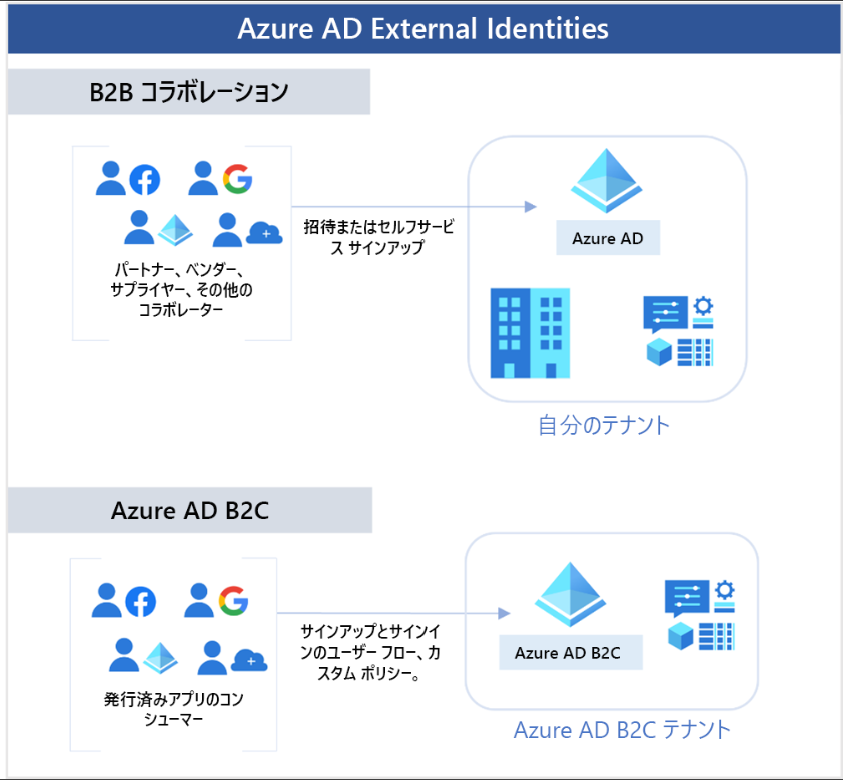

37. 企業間 (B2B) や企業-消費者間 (B2C) を含む Azure の外部 ID について説明する

外部 ID は、組織外の人物、デバイス、サービスなどのことです。 Azure AD External Identities とは、組織外のユーザーと安全に対話できるすべての方法を指します。 パートナー、ディストリビューター、サプライヤー、ベンダーと共同作業する場合、リソースを共有し、内部ユーザーが外部組織にアクセスする方法を定義できます。 コンシューマー向けアプリを作成する開発者は、顧客の ID エクスペリエンスを管理できます。

- 企業間 (B2B) コラボレーション

外部ユーザーが自分の好みの ID を使用して Microsoft アプリケーションや他のエンタープライズ アプリケーション (SaaS アプリ、カスタム開発アプリなど) にサインインすることで、外部ユーザーと共同作業を行います。 B2B コラボレーション ユーザーはディレクトリで表され、通常はゲスト ユーザーとして表示されます。 - B2B 直接接続

シームレスなコラボレーションのために、別の組織と相互の Azure AD 信頼関係を確立します。 B2B 直接接続では現在、Teams 共有チャネルがサポートされており、外部ユーザーは、Teams の自分のホーム インスタンス内からリソースにアクセスできます。 B2B 直接接続ユーザーはディレクトリに表示されませんが、Teams 共有チャネル内から確認でき、Teams 管理センター レポートで監視できます。 - Azure AD Business to Customer (B2C)

ID とアクセス管理に Azure AD B2C を使用しながら、最新の SaaS アプリまたはカスタム開発アプリ (Microsoft アプリを除く) をコンシューマーと顧客に発行します。

38. Azure AD での条件付きアクセスについて説明する

条件付きアクセスは、ID の "シグナル" に基づいてリソースへのアクセスを許可 (または拒否) するために Azure Active Directory によって使用されるツールです。 これらのシグナルには、ユーザーが誰であるか、ユーザーの所在地、ユーザーがアクセスを要求しているデバイスなどが含まれます。

たとえば、ユーザーが既知の場所にいる場合は、2 番目の認証要素が求められない可能性があります。 ただし、サインイン シグナルが異常な場合やユーザーが予期しない場所にいる場合は、2 番目の認証要素が求められることがあります。

サインイン時には、条件付きアクセスによってユーザーからシグナルが収集され、それらのシグナルに基づいて判断されます。その後、アクセス要求を許可または拒否するか、多要素認証応答を求めることによって、その判断が適用されます。

39. Azure ロールベースのアクセス制御 (RBAC) について説明する

Azure には、クラウド リソースに対する一般的なアクセス規則が記述された組み込みのロールが用意されています。 独自のロールを定義することもできます。 各ロールには、そのロールに関連する一連のアクセス許可が関連付けられています。 個人またはグループを 1 つ以上のロールに割り当てると、関連するすべてのアクセス許可が付与されます。

ロールベースのアクセス制御は、このアクセスが適用されるリソースまたはリソースのセットである "スコープ" に対して適用されます。

スコープには以下のものが含まれます。

- 管理グループ (複数のサブスクリプションのコレクション)。

- 1 つのサブスクリプション。

- リソース グループ。

- 1 つのリソース。

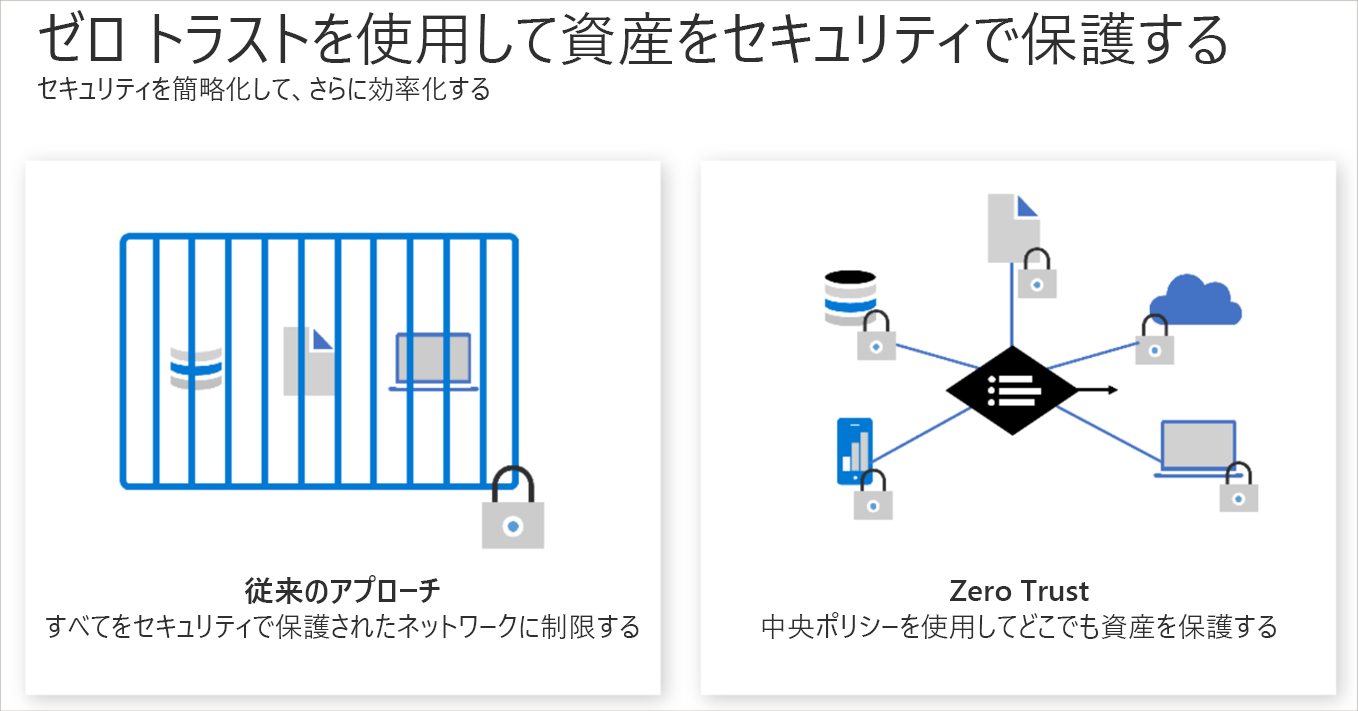

40. ゼロ トラストの概念について説明する

ゼロ トラストは、最悪のシナリオを想定し、その予想に基づいてリソースを保護するセキュリティ モデルです。 ゼロ トラストでは、最初に侵害を想定し、各要求が制御されていないネットワークから送信されたものとして検証されます。

Microsoft はゼロ トラスト セキュリティ モデルを強く推奨しています。このモデルの土台となっているのは、これらの基本原則です。

- 明示的に検証する

すべての使用可能なデータ ポイントに基づいて、常に認証と承認を行います。 - 最小限の特権アクセスを使用する

Just-In-Time および Just-Enough-Access (JIT/JEA)、リスクベースの適応型ポリシー、データ保護を使用して、ユーザーのアクセスを制限します。 - 侵害を想定する

影響範囲を最小限に抑えるために、アクセスをセグメント化します。 エンドツーエンドの暗号化を検証します。 分析を使用した可視化、脅威検出の推進、防御の強化を行います。

ゼロ トラスト モデルでは、デバイスが企業ネットワーク内にあるため安全であると仮定する代わりに、すべてのユーザーに認証を求めます。 その後、場所ではなく、認証に基づいてアクセスを許可します。

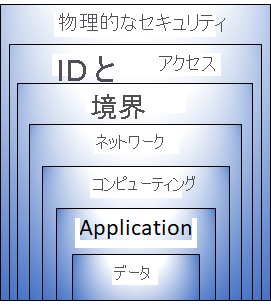

41. 多層防御モデルの目的を説明する

多層防御の目的は、情報を保護し、アクセスを許可されていない人々によって情報が盗まれないようにすることです。

多層防御戦略では、データへの不正なアクセスを目的とする攻撃の進行を遅らせるために、一連のメカニズムが使用されます。

多層防御を層のセットとして視覚化できます。多層防御では、中央と、その中央のデータ層を保護する目的で機能する他のすべての層で、データがセキュリティで保護されます。

各層の役割の概要は次のようになります。

- 物理的なセキュリティ層

データセンター内のコンピューティング ハードウェアを保護するための防御の最前線です。 - ID とアクセス層

インフラストラクチャと変更制御へのアクセスが管理されます。 - 境界層

分散型サービス拒否 (DDoS) 保護を使用して、ユーザーに対するサービス拒否が発生する前に大規模な攻撃がフィルター処理されます。 - ネットワーク層

セグメント化とアクセスの制御を通してリソース間の通信が制限されます。 - コンピューティング層

仮想マシンへのアクセスがセキュリティで保護されます。 - アプリケーション層

アプリケーションがセキュリティで保護され、セキュリティ上の脆弱性がないことを確認できます。 - データ層

保護する必要があるビジネスと顧客のデータへのアクセスが制御されます。

42. Microsoft Defender for Cloud の目的について説明する

Defender for Cloud は、セキュリティ態勢管理と脅威に対する保護のための監視ツールです。 クラウド、オンプレミス、ハイブリッド、マルチクラウドの各環境を監視して、セキュリティ態勢の強化を目的としたガイダンスと通知を提供します。

クラウドとオンプレミスでリソースとワークロードのセキュリティを管理する場合、Defender for Cloud は 3 つの重要なニーズを満たします。

- 継続的な評価

セキュリティ態勢を把握します。コンピューティング、データ、インフラストラクチャをカバーする定期的で詳細な脆弱性スキャンを行います。脆弱性を特定して追跡します。 - セキュリティ保護

Azure セキュリティ ベンチマークを使用してリソースとサービスを強化します。全体的なセキュリティ体制に対する各推奨事項の重要度が理解しやすいよう、推奨事項がセキュリティ コントロールにグループ化され、各コントロールにはセキュア スコア値が追加されます。 セキュア スコアは、セキュリティ態勢の正常性をひとめで確認できる一方で、コントロールには、セキュリティ スコアと全体的なセキュリティ態勢を改善するために考慮すべき事項の作業リストが表示されます。 - 防御

リソース、ワークロード、およびサービスに対する脅威を検出、アラートを出力し解決します。

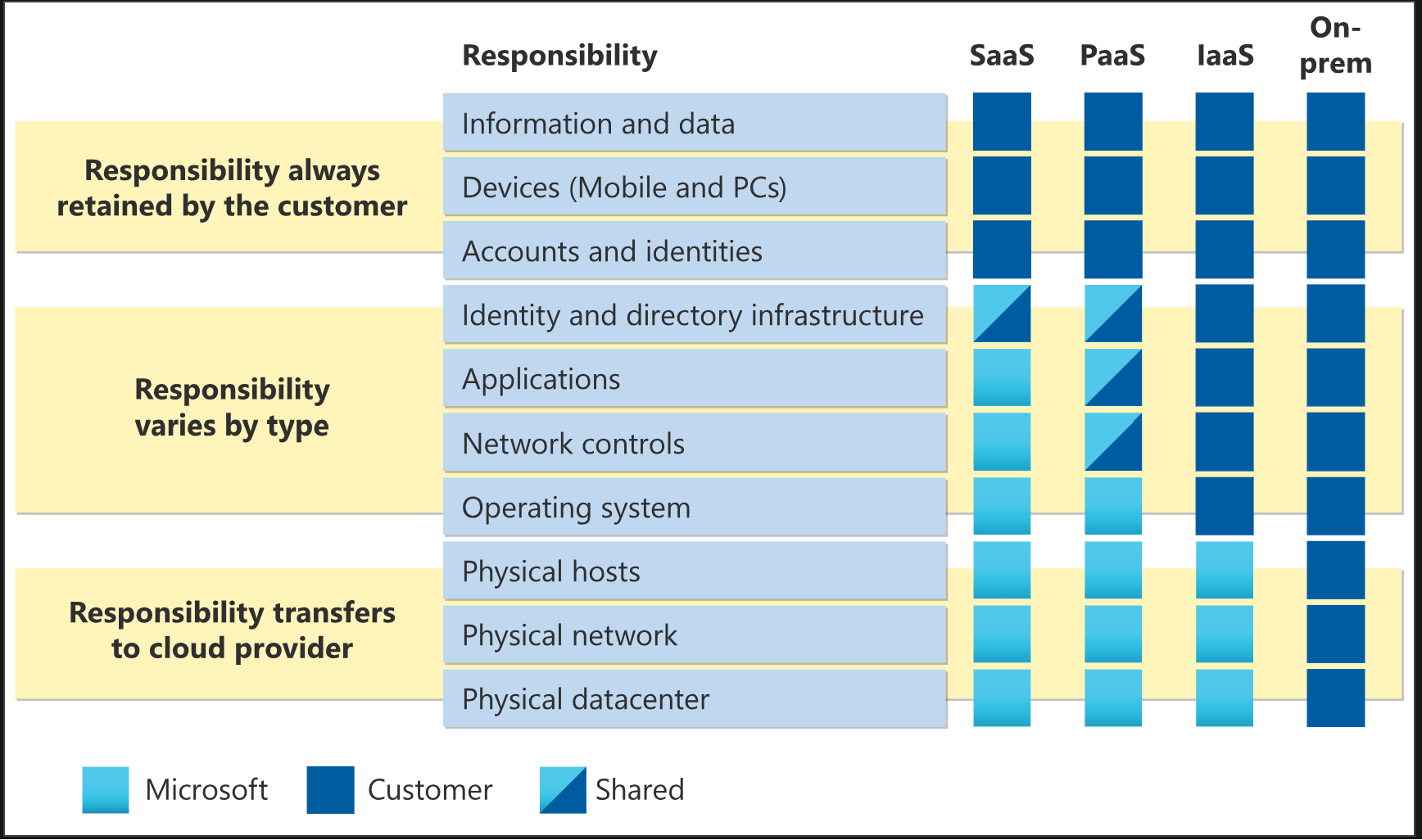

3-3 Azure の管理とガバナンスについて説明する

3-3-1 Azure でのコスト管理について説明する

43. Azure のコストに影響する可能性がある要因について説明する

Azure では開発コストを、インフラストラクチャと設備の構築と保守に関する資本コスト (CapEx) から、(コンピューティング、ストレージ、ネットワークなどであるかどうかに関係なく) 必要に応じてインフラストラクチャをレンタルする運用コスト (OpEx) に移行します。

その OpEx コストは、多くの要因の影響を受ける可能性があります。 影響を与える要因の一部を以下に示します。

- リソースの種類(ストレージの冗長性設定、仮想マシンのOS、ライセンス等)

従量課金(多くのコンピューティングを使用する場合、支払い額が多くなります。割引を検討) - メンテナンス(VMを削除する際のストレージ、ネットワーク等の削除し忘れ。)

- 地理(デプロイリージョン、ネットワークトラフィックを検討)

- サブスクリプションの種類(無料試用版サブスクリプションを利用する等)

- Azure Marketplace(使用している Azure サービスだけでなく、サードパーティ ベンダーのサービスや専門知識にも対して料金を支払うことがあります。 )

44. 料金計算ツールおよび総保有コスト (TCO) 計算ツールを比較する

-

料金計算ツール

利用者の予算に最も合うAzureサービスを見つけるのに役立ちます。

サブスクリプション、サービス、リソース、そしてサードパーティーソリューションを選択すると、コストが加算されます。地域、請求オプション、Dev/Test価格、サポートオプションに応じた調整を加えることもできます。 -

総保有コスト (TCO) 計算ツール

Azureでソリューションを運用した場合、オンプレミスのデータセンターで運用する場合と比べてどれくらいのコストを節約できるかを理解するのに役立ちます。

現在のオンプレミスインフラストラクチャを指定して、サービス、データベース、ストレージ、およびネットワークに基づいてワークロードを定義します。

45. Azure のコスト管理機能について説明する

実際のコストをモニターするには、Azure Advisorを使用します。使用されていないリソースやサービスを最適化する方法に関するおすすめをお知らせします。

コストの上限額を設定することで、予算超過を防ぐこともできます。

46. タグの目的について説明する

- リソース管理

特定のワークロード、環境、事業単位、所有者に関連付けられているリソースを検索し、操作することができます。 - コスト管理と最適化

リソースをグループ化して、コストの報告、社内コスト センターの割り当て、予算の追跡、推定コストの予測を行うことができます。 - 運用管理

ビジネスにおける可用性の重要性に応じて、リソースをグループ化することができます。 - セキュリティ

タグを使用すると、パブリックや社外秘などのセキュリティ レベルで、データを分類できます。 - ガバナンスと規制に対するコンプライアンス

ガバナンスまたは規制コンプライアンス要件 (ISO 27001 など) と一致するリソースを識別できます。すべてのリソースに所有者名または部署名でタグ付けすることを要求するような場合です。 - ワークロードの最適化と自動化

複雑なデプロイに関係しているすべてのリソースを視覚化するのに役立ちます。Azure DevOps などのソフトウェアを使用して、それらのリソースに対して自動タスクを実行することができます。

3-3-2 Azure のガバナンスとコンプライアンス機能およびツールについて説明する

47. Azure での Microsoft Purview の目的について説明する

データへの単一の統合ビューを持つことに役立つデータ ガバナンス、リスク、コンプライアンス ソリューションのファミリです。 Microsoft Purview は、オンプレミス、マルチクラウド、サービスとしてのソフトウェアのデータに関する分析情報をまとめて提供します。

48. Azure Policy の目的について説明する

Azure Policy を使用すると、リソースを制御または監査するポリシーの作成、割り当て、管理を行うことができます。 これらのポリシーにより、リソース構成にさまざまなルールと効果が適用されて、それらの構成は会社の標準に準拠した状態に保たれます。

49. リソース ロックの目的について説明する

リソースが誤って削除または変更されるのを防ぐことができます。

- 削除

正規ユーザーは引き続きリソースを読み取って変更できるが、削除はできないことを意味します。 - ReadOnly

正規ユーザーはリソースの読み取りを実行できますが、リソースの更新は実行できないことを示します。 このロックの適用は、すべての正規ユーザーのアクセス許可を、閲覧者ロールによって与えられるアクセス許可に制限することに似ています。

3-3-3 Azure リソースを管理およびデプロイするための機能とツールについて説明する

50. Azure portal について説明する

Azure portal は、コマンドライン ツールに代えて使用できる、Web ベースの統合コンソールです。 Azure portal を使用すると、グラフィカル ユーザー インターフェイスを使用して Azure サブスクリプションを管理できます。 次の操作を行います。

- 簡単な Web アプリから複雑なクラウド デプロイまで、すべてのものを構築、管理、監視します

- リソースを整理して表示するカスタム ダッシュボードを作成します

- 最適なエクスペリエンスを提供するアクセシビリティ オプションを構成します

51. Azure コマンド ライン インターフェイス (CLI) や Azure PowerShell などの Azure Cloud Shell について説明する

Azure Cloud Shell はブラウザー ベースのシェル ツールであり、シェルを使って Azure リソースを作成、構成、管理できます。 Azure Cloud Shell では、Azure PowerShell と、Bash シェルである Azure コマンド ライン インターフェイス (CLI) の両方がサポートされています。

52. Azure Arc の目的について説明する

Azure Resource Manager (ARM) と利用することで、Arc では Azure のコンプライアンスと監視をハイブリッドやマルチクラウドの構成まで拡張できます。 Azure Arc は、マルチクラウドとオンプレミスの管理プラットフォームに一貫性をもたらすことでガバナンスと管理を簡素化します。

現在、Azure の外でホストされた次の種類のリソースを Azure Arc で管理することができます。

- サーバー

- Kubernetes クラスター

- Azure データ サービス

- SQL Server

- 仮想マシン (プレビュー)

53. コードとしてのインフラストラクチャ (IaC) について説明する

コードとしてのインフラストラクチャは、コード行としてインフラストラクチャを管理する概念です。IaC を使用して、反復可能なテンプレートや構成を使用してデプロイ全体を管理できるようになります。 ARM テンプレートと Bicep は、Azure Resource Manager でコードとしてのインフラストラクチャを使用して環境を維持する 2 つの例です。

54. Azure Resource Manager (ARM) と ARM テンプレートについて説明する

- Azure Resource Manager (ARM)

Azure のデプロイおよび管理サービスです。 お使いの Azure アカウント内のリソースを作成、更新、および削除できる管理レイヤーを提供します。 Azure リソースで何かを行う場合は必ず、ARM が関与します。

ユーザーが Azure ツール、API、SDK のいずれかから要求を送信すると、ARM は要求を受信します。 ARM でその要求の認証と承認が行われます。 次に、ARM は、要求されたアクションを行う Azure サービスに要求を送信します。 すべての要求は同じ API を介して処理されるため、すべての異なるツールで一貫した結果と機能が得られます。

-

ARM テンプレート

ARM テンプレートを使用すると、使用するリソースを宣言型の JSON 形式で記述できます。 ARM テンプレートを使用すると、コードを実行する前にデプロイ コードが検証されます。 これにより、リソースが確実に作成され、正しく接続されます。 -

Bicep

Bicep は、宣言型の構文を使用して Azure リソースをデプロイする言語です。 Bicep ファイルは、インフラストラクチャと構成を定義します。 その後、ARM が Bicep ファイルに基づいてその環境をデプロイします。 JSON で記述される ARM テンプレートと似ていますが、Bicep ファイルでは、よりシンプルで簡潔なスタイルが使用される傾向があります。

3-3-4 Azure の監視ツールについて説明する

55. Azure Advisor の目的について説明する

Azure Advisor によって Azure リソースが評価され、信頼性、セキュリティ、およびパフォーマンスの向上、オペレーショナル エクセレンスの実現、コストの削減に役立つレコメンデーションが作成されます。

Azure portal を使用しているときに、Advisor ダッシュボードに、ご使用のすべてのサブスクリプションに対してカスタマイズされた推奨事項が表示されます。 フィルターを使用して、特定のサブスクリプション、リソース グループ、またはサービスの推奨事項を選択できます。 レコメンデーションは5つのカテゴリに分割されています。

- 信頼性

ビジネスに不可欠なアプリケーションの継続性を確保し、向上させるために使用されます。 - セキュリティ

セキュリティ違反につながる可能性がある脅威と脆弱性を検出するために使用されます。 - パフォーマンス

アプリケーションの速度を向上させるために使用されます。 - オペレーショナル エクセレンス

プロセスとワークフローの効率性、リソースの管理容易性、デプロイのベスト プラクティスを実現するために使用されます。 - コスト

Azure 全体の支出を最適化し、削減するために使用されます。

56. Azure Service Health について説明する

Azure Service Health は、デプロイされている特定のリソースと Azure 全体の状態の両方の Azure リソースの追跡を支援します。 Azure Service Health は、次の 3 つの異なる Azure サービスを組み合わせ、これを遂行します。

- Azure status

Azure のグローバルな状態の全体像です。 Azure の状態では、Azure サービスの停止に関する情報が [Azure の状態] ページ で提供されます。 そのページは、すべての Azure リージョンの全 Azure サービスの正常性を示すグローバル ビューです。 広範囲に影響を与えるインシデントを確認するのに最適です。 - Service Health

お使いの Azure サービスとリージョンに当てられています。 認証された Service Health のエクスペリエンスではユーザーが現在使用中のサービスとリソースが認識されるので、停止、計画的メンテナンス活動、その他の正常性に関するアドバイザリについてのサービスに影響を及ぼすお知らせを確認するのに最適な場所です。 さらに Service Health アラートを設定すると、サービスの問題、計画メンテナンス、またはその他の変更がお使いの Azure サービスやリージョンに影響する可能性がある場合に通知を受けることも可能です。 - Resource Health

実際のお使いの Azure リソースのカスタマイズされたビューです。 特定の仮想マシン インスタンスなど、個々のクラウド リソースの正常性に関する情報を提供します。 さらに、Azure Monitor を使えば、クラウド リソースの可用性が変動したときに通知するアラートを構成することもできます。

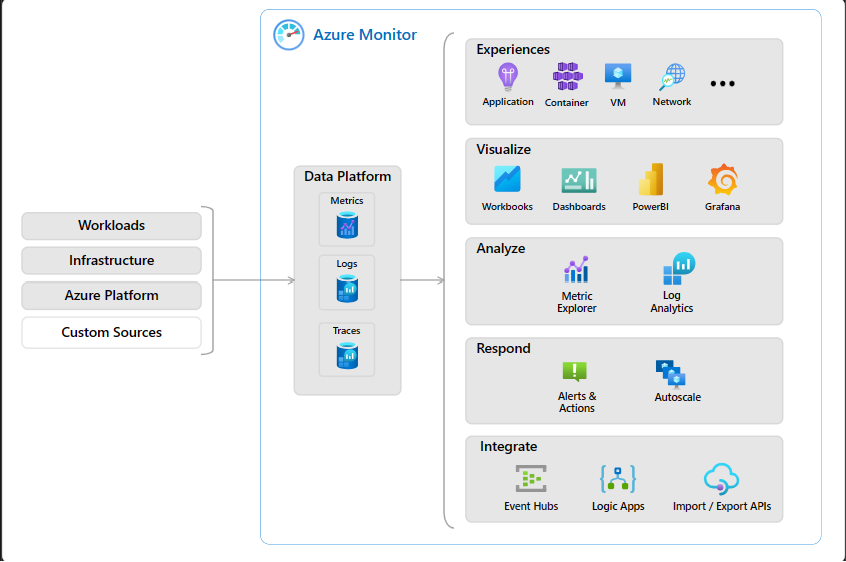

57. Log Analytics、Azure Monitor アラート、Application Insights など、Azure Monitor について説明する

Azure Monitor は、リソースに関するデータを収集し、そのデータを分析し、情報を可視化し、さらには結果に基づいて行動するためのプラットフォームです。Azure リソース、オンプレミスのリソース、さらには別のクラウド プロバイダーでホストされている仮想マシンなどのマルチクラウド リソースを監視できます。

左側で、ログとメトリック データのソースの一覧が、アプリケーションからオペレーティング システムおよびネットワークまで、アプリケーション アーキテクチャのすべてのレイヤーで収集できることが示されています。

中央で、ログとメトリック データが中央リポジトリに格納されます。

右側で、データをいくつかの方法で使用します。Azure Monitor ダッシュボードで概要レポートを表示したり、Power BI と Kusto のクエリを使用してカスタム ビューを作成したりできます。

さらに、データを使用して、SMS や電子メールなどを使用してチームに配信されるアラートによって、重大なイベントにリアルタイムで対応することができます。 または、しきい値を使用して自動スケール機能をトリガーし、需要に合わせてスケーリングすることができます。

-

Azure Log Analytics

Azure portal のツールであり、Azure Monitor によって収集されたデータに対するログ クエリを記述して実行します。 -

Azure Monitor アラート

Azure Monitor でしきい値を超えたことが検出されたときに、情報を常に把握するための自動化された方法です。 -

Application Insights

Web アプリケーションを監視します。 Application Insights は、Azure、オンプレミス、または別のクラウド環境で実行されているアプリケーションを監視できます。

次のようなさまざまな情報を監視するのに使用できます。- 要求率、応答時間、失敗率

- 外部のサービスによってパフォーマンスが遅くなっているかどうかを示す依存率、応答時間、エラー率

- ユーザーのブラウザーから報告されるページ ビューと読み込みのパフォーマンス

- レート、応答時間、エラー率が含まれる Web ページからの AJAX 呼び出し

- ユーザー数とセッション数

- Windows または Linux サーバー コンピューターの CPU、メモリ、ネットワーク使用率などのパフォーマンス カウンター

4. 終わりに

本記事を最後まで読んで頂きましてありがとうございます。

やはり細かいところは抜けている部分がありました。

最後の総復習はMicrosoft 認定資格のプラクティス評価にかぎります。