cloudpack大阪の佐々木です。

Amazon Inspectorの実行結果(Findings)の見方についてまとめておきます。

確認方法

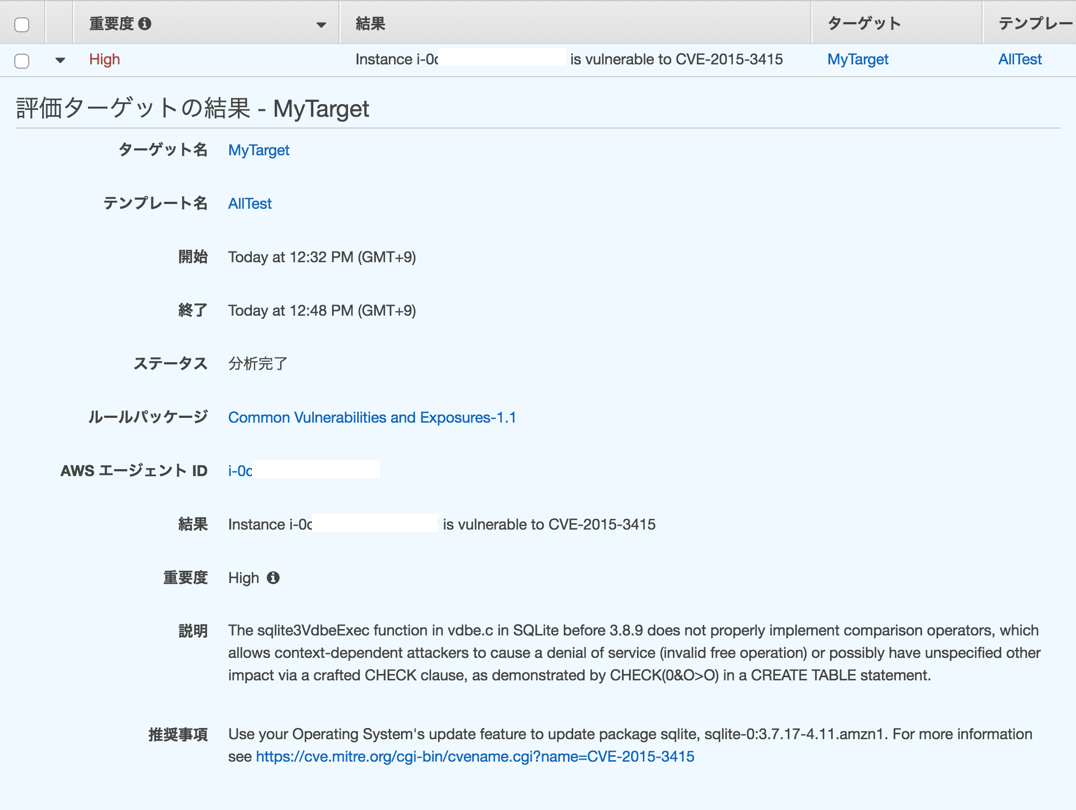

マネージメントコンソールで「結果」を選ぶと、見つかった問題点がリスト表示されます。

展開すると下記のような画面になります。

主に確認が必要なのは下記の項目です。

-

重要度

- 重要度に応じた対応が必要になると思います。

- 下記の5つに分けられています。

- High

- Medium

- Low

- Informational

- Undefined

-

AWSエージェントID

- EC2インスタンスIDを表します。

- リンクをクリックすると、EC2の画面に飛びます。

- EC2インスタンスIDを表します。

-

説明

- 問題点の説明

-

推奨事項

- 推奨される対応方法

説明や推奨事項の内容をもとに対応する必要がありますが、ここに記載されている内容は少ないので、詳細を確認する必要があります。重要度の付け方や、詳細の確認方法については、ルールパッケージごとに異なります。

ルールパッケージ

Common Vulnerabilities and Exposures

CVEで公開されている脆弱性の監査を行います。

対象のCVEリストは下記に公開されています。

https://s3-us-west-2.amazonaws.com/rules-engine/CVEList.txt

更新のタイミングは明記されていないみたいですが、割りと頻繁に更新されているようです。これを書いている時点では最新のものがリストに含まれていました。

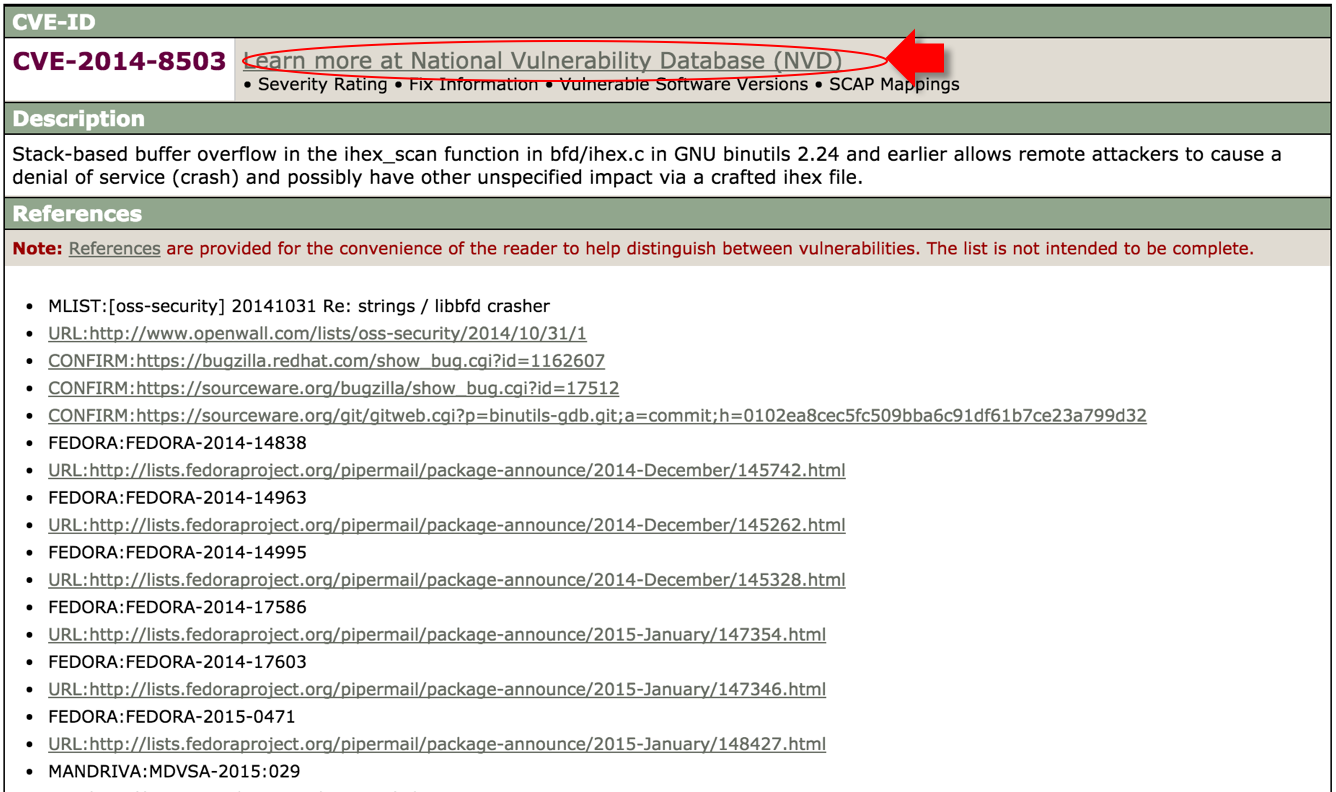

脆弱性の詳細は、結果の推奨事項にあるcve.mitre.orgへのリンクから確認することができます。

CVEのサイトから上手の矢印部分のリンクから、NVD(National Vulnerabillity Database)の情報も確認できます。

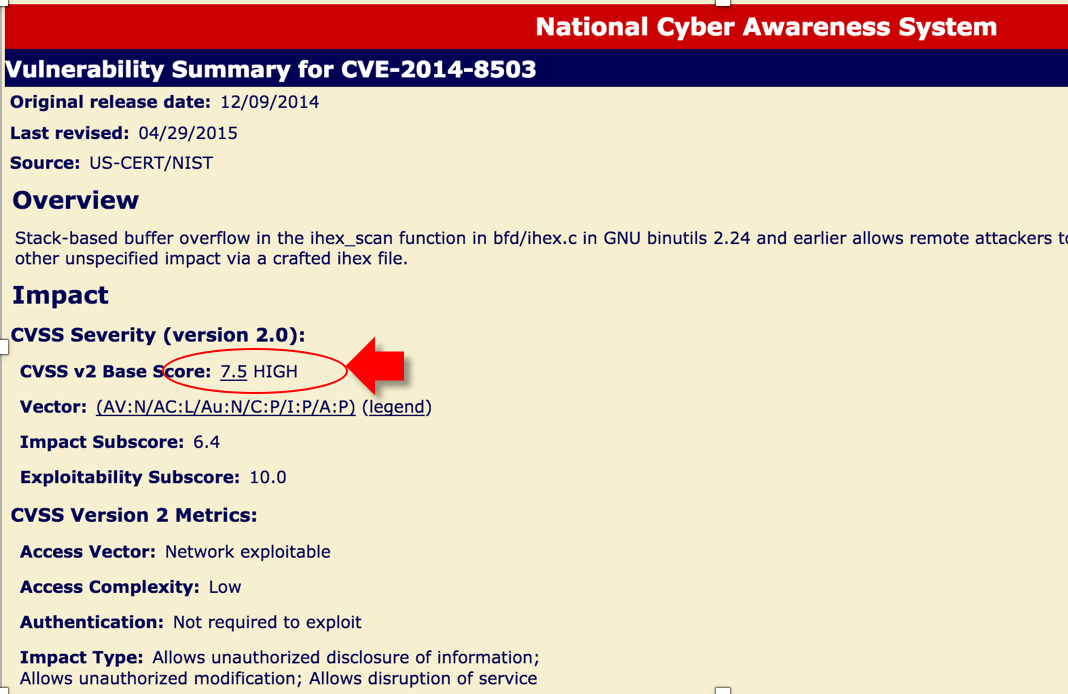

NVDのサイトでは脆弱性のスコアやSeverityが確認できます。

Inspectorで表示されている重要度もここの値を参照にしている(と思ったけど微妙に違う・・・)

CIS Operating System Security Configuration Benchmarks-1.0

CISという組織が発行しているセキュリティベンチマークを実行します。

結果は下記のように実行結果が列挙されます。

重要度はInformationalになります。

FAILが問題あり、PASSが問題なしだと思います。

それぞれの項目の詳細はこの画面からは分からず、

このフォームから、

CIS_Amazon_Linux_2014.09-2015.03_Benchmark_v1.1.0.pdfというファイルをダウンロードし、確認する必要があります。

現在は、対応しているOSはAmazon Linux AMI release 2015.03のみになり、対応外のOSに実行すると、下記のような結果になり、テストは行われません。

Amazon Linux AMI release 2015.03を使ってても、yum updateしてバージョンが上がると対象から外れるため、実質使えないのではないかと思います。

内容的にもここまでやらない・・・といった感じなので、参考程度という感じかと思います。

Security Best Practices

上記リンク先に、各項目の重大度や詳細が日本語で記載されています。

Runtime Behavior Analysis

上記リンク先に、各項目の重大度や詳細が日本語で記載されています。