この記事は ISL Advent Calendar 2020 24日目の記事です。

初投稿ですがよろしくお願いします。

目次

1.はじめに

2.IcedIDって?

3.Emotetとの違い

4.参考情報

5.おわりに

1.はじめに

近年Emotetと呼ばれるマルウェアの流行を耳にしたことがある人は多いかと思います。

2019年9月ごろから活動が活発化し、以降2020年2月ごろまで活動が見られ、その後また同年7月ごろから10月末ごろまで活動していました。

近頃は活動が落ち着いていたのですが、3日前の2020年12月21日からまた活動再開が報告されています。今回の話からは逸れてしまうので、詳しく知りたい方は こちら を参照ください。

そんなEmotetと似た、別のマルウェアが流行の兆しを見せています。それがIcedIDです。

今回は、IcedIDに関する情報を集めてまとめてみたので、是非ご活用ください。

※注釈※

この記事はIcedIDに関する情報をかき集めただけで筆者が何か解析等をしたという訳ではないので、ご了承ください。

2.IcedIDって?

IcedIDとは、2020年10月28日から確認されているトロイの木馬型のマルウェアです。別名BokBotとも呼ばれ、ローダーとして追加のモジュールや別のマルウェアをダウンロードします。

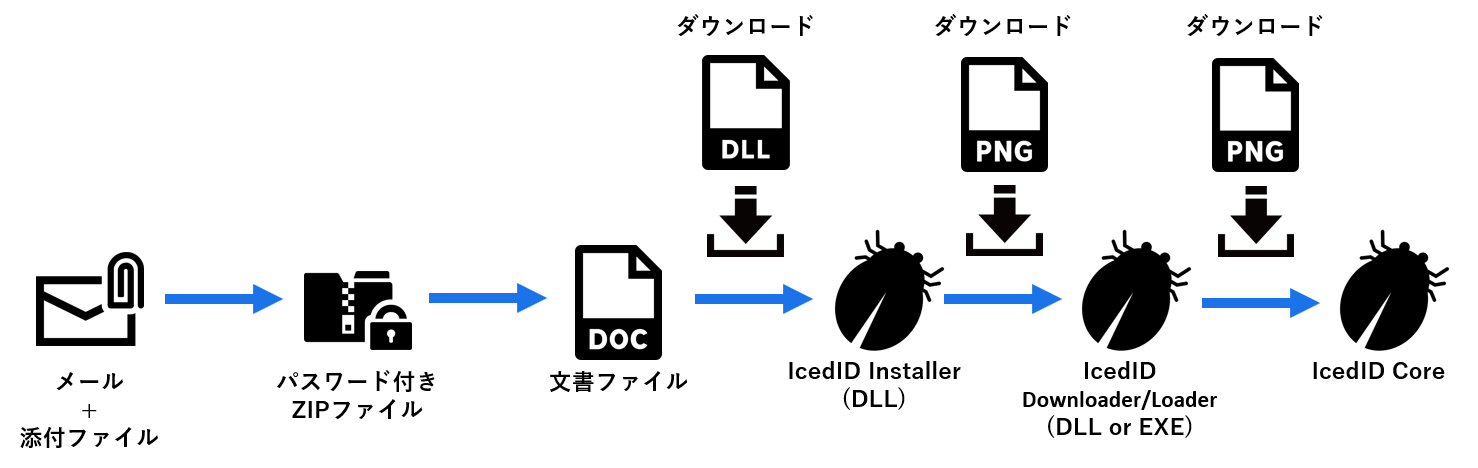

攻撃の流れとして、

①パスワード付きZIP形式の添付ファイル付きメールが配送

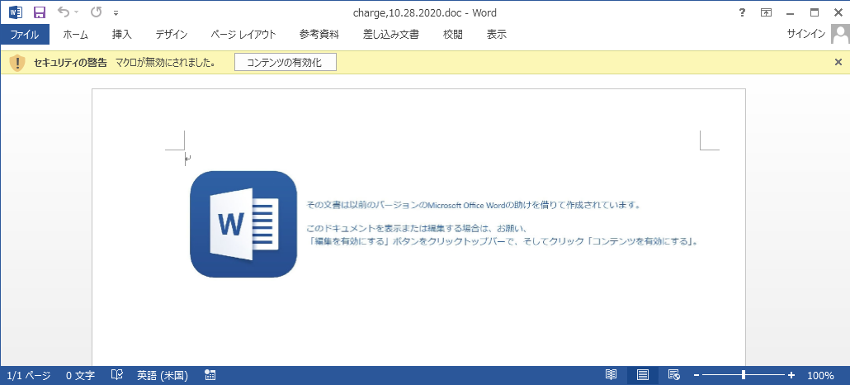

②ユーザがZIPファイルを解凍し、Wordファイルを開封

③ユーザがマクロの有効を許可

④マクロが有効化されると外部サーバ等に通信が発生、インストーラ(DLL)がダウンロードされる

⑤インストーラ起動後IcedIDをダウンロード、感染ののち、探索活動が行われる

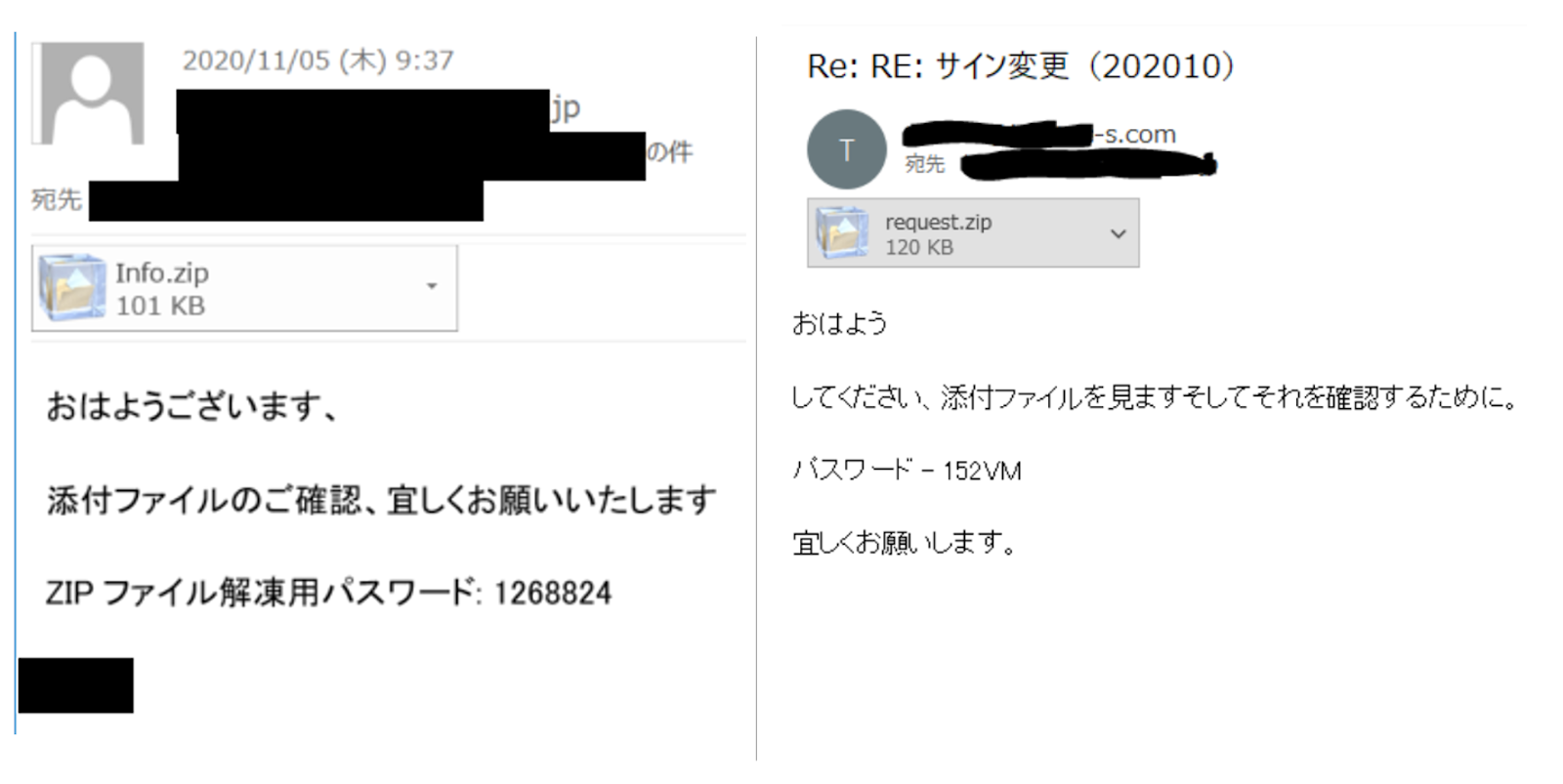

メールの特徴として、

- メールの文面に日本語を使用

- メール本文中にZIPファイルの解凍パスワード記載

- 件名に「Re:」がついており、メールの返信を偽装している

- 何らかの方法で窃取したメール情報を利用している

などが挙げられます。

さらに詳しい情報(ダウンロードされるファイル、通信先IP・ドメイン、ハッシュ値、静的解析結果)が知りたい方は、参考情報を参照してください。

3.Emotetとの違い

よく似た挙動を示すEmotetとIcedIDですが、どのように違うかをまとめていきます。

- 攻撃を行っているグループ

- 攻撃全体の流れ

- 攻撃の発生時期

- メール本文

- 添付ファイル

- 永続化手法

- 残ったファイル

などです。ここでは、攻撃全体の流れについて言及します。

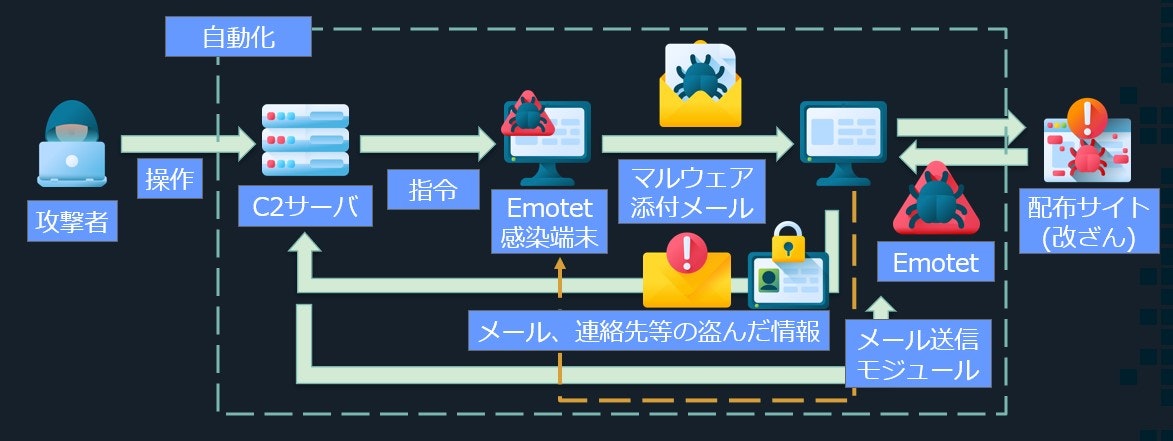

Emotetの攻撃プロセス

Emotetに感染させるメールはEmotetに感染した端末から送信されます。

Emotetに感染するとメール送信用のモジュールが感染端末へと送られ、感染拡大へとつながります

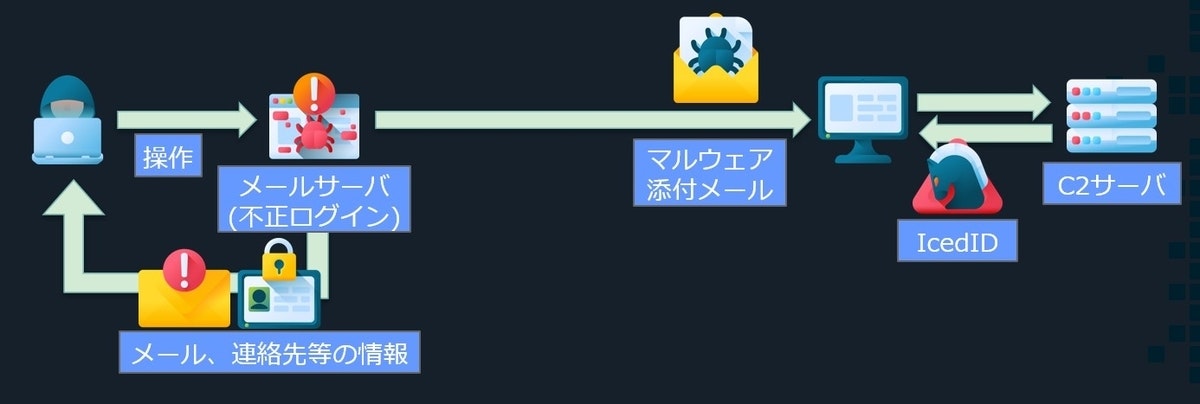

IcedIDの攻撃プロセス

IcedIDのメール情報の送信は手動操作と考えられます。

攻撃者がメールサーバの情報を収集した後不正ログインし、そこからメールを送っていることが確認されています。

4.参考情報

参考にしたサイトや、載せきれなかった情報をまとめておきます。もっと詳しく知りたい方はのぞいてみてください。

IcedID - any.run

「EMOTET」に続き「IcedID」の攻撃が本格化の兆し、パスワード付き圧縮ファイルに注意

返信型メールで感染する2つのマルウェア Emotet / IcedIDの区別 - bomb_log

【検証】マルウェア「IcedID」の検知傾向と感染に至るプロセスを徹底解説 - NRI SECURE

IcedIDの感染につながる日本向けキャンペーンの分析 - Mal-Eats

IcedIDに関するInfobloxの脅威インテリジェンスレポート

IcedID 検体挙動 - Twitter

2020-11-20 - TA551 (SHATHAK) WORD DOCS WITH JAPANESE TEMPALTE PUSH ICEDID

IcedID Stealer Man-in-the-browser Banking Trojan

EDR in block mode stops IcedID cold - Microsoft

5.おわりに

IcedIDは聞いたことがない人も多かったと思いますが、自分としても情報をまとめるいい機会になりました。

Advent Calendarのラストがこれでいいかはちょっと疑問ではありますが、少しでも参考になれば幸いです。

それでは、素敵なクリスマスを!