AWS使用開始時に最低限必要な設定

1. rootユーザーにMFA認証の設定

2. IAMユーザーの設定

3. AWS CloudTrailの有効化

4. AWS Configの有効化

5. Amazon GuardDutyの有効化

1. rootユーザーにMFA認証の設定

用語

MFA

- MFA(Multi-Factor Authentication):他要素認証の略で、通常のパスワードに加え「ワンタイムパスワード」の入力も必須にする

- AWSコンソールはインターネット上のどこからでもアクセスできてしまうため、アクセスに制限をかけるために設定を行う。

rootユーザー - AWSアカウント開設時に作成されるユーザー

- 全てのAWSサービスとリソースへの完全なアクセス権を持つ

- AWSアカウント作成後の初期設定や、AWSを解約するとき程度に利用を留めるようにして日常作業における利用は控える。

IAMユーザー

- IAMはAWS Identity and Managementの略で、AWSで自分だけのユーザーやグループを作成できるサービス

- AWSにおける認証許可を行う

- rootユーザーと同様にAWSを利用でき、役割に応じた権限(IAMポリシー)を付与

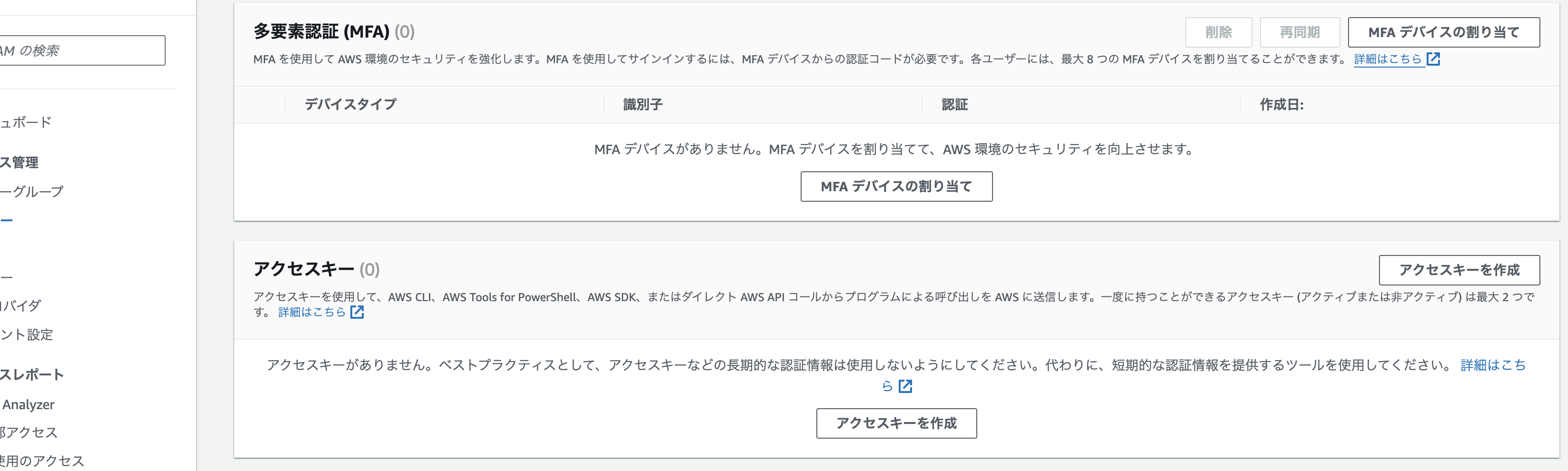

※アクセスキーの削除

ルートユーザーでアクセスキーを利用しないために作成済みの場合にはあらかじめ削除しておく

<写真>

MFAの設定手順の一例

- rootユーザーでAWSコンソールへログイン

- 右上のアカウント名をクリックして、「セキュリティ認証情報」を選択

- 「多要素認証(MFA)」の「MFAデバイスの割り当て」を選択

- 「デバイス名」の入力と、使用するMFAデバイスを選択

- 今回は「Authenticator app」を選択

- 各種MFA deviceの概要

- Authenticator app:モバイルデバイスまたはコンピュータにインストールされたアプリで生成されたコードを使用して認証

- Security Key:YubiKeyやその他のFIDOセキュリティキーにタッチして生成されたコードを使用して認証

- Hardware TOTP token:ハードウェアTOTP(Time-based One-time password)トークンに表示されたコードを使用して認証

- 各種内容の詳細についてはこちらの記事が参考になると思います。https://aws.amazon.com/jp/iam/features/mfa/?audit=2019q1

5.「QRコードを表示」をクリックして、適宜アプリを用いてQRの読み込みとコードの入力を行い、「MFAを追加」をクリック

- 利用ツール例

- Chromeの拡張機能の場合:Authenticator

- 利用方法に関する記事:https://authenticator.cc/docs/en/quickstart

- iPhoneの場合:Google Authenticator

- Androidの場合:Google 認証システム

- Chromeの拡張機能の場合:Authenticator

※QRコードの画像はパソコンなどに保管しておく。(スマホが故障したり、紛失してアプリが使えなくなった場合にマネジメントコンソールにサインインできなくなるのを防ぐため)

6. 多要素認証(MFA)欄にMFAデバイスが割り当てられていることを確認

2. IAMユーザーの設定

1. パスワードポリシーの作成

1-1. IAMの画面の左メニューから「アカウント設定」をクリック

1-2. パスワードポリシーの「編集」をクリック

1-3. 必要に応じて設定を変更して「変更の保存」をクリック

2. IAMグループ、IAMポリシーの作成

2-1. IAMの画面の左メニューから「ユーザーグループ」→「グループを作成」をクリック

2-2. 下記設定を行い「グループを作成」をクリック

- 「グループに名前を付ける」にてユーザーグループ名を記載

- 「許可ポリシーを添付」にて今回は管理者用グループなので強力な権限である「AdministratorAccess」にチェックを入れて「グループを作成」をクリック

2-3. 作成したIAMグループがあることを確認

3. IAMユーザーを作成してIAMグループに所属

3-1. IAMの画面の左メニューから「ユーザー」の「ユーザーの作成」をクリック

3-2. ユーザー名を入力して「次へ」をクリック

3-3. 「許可のオプションは「ユーザーをグループに追加」にチェックを入れて、ユーザーグループは先ほど作成したものを選択し「次へ」をクリック

3-4. 各項目の確認を行い「ユーザーの作成」をクリック

3-5. 作成したIAM userがあることを確認

3-6. IAMユーザーのMFA認証の設定をrootユーザーの時と同様に行う

3. AWS CloudTrailの有効化

AWS CloudTrail:AWS上でいつ誰が何に対してどのような操作をしたのか記録するサービス(ログ記録)

3-1. サービス一覧からCloudTrailのコンソールへアクセス(よく利用するリージョンに切り替えておく)

3-2. 画面の「証跡の作成」をクリック

3-3. 証跡名を記入して「証跡の作成」をクリック

3-4. 作成した証跡を確認

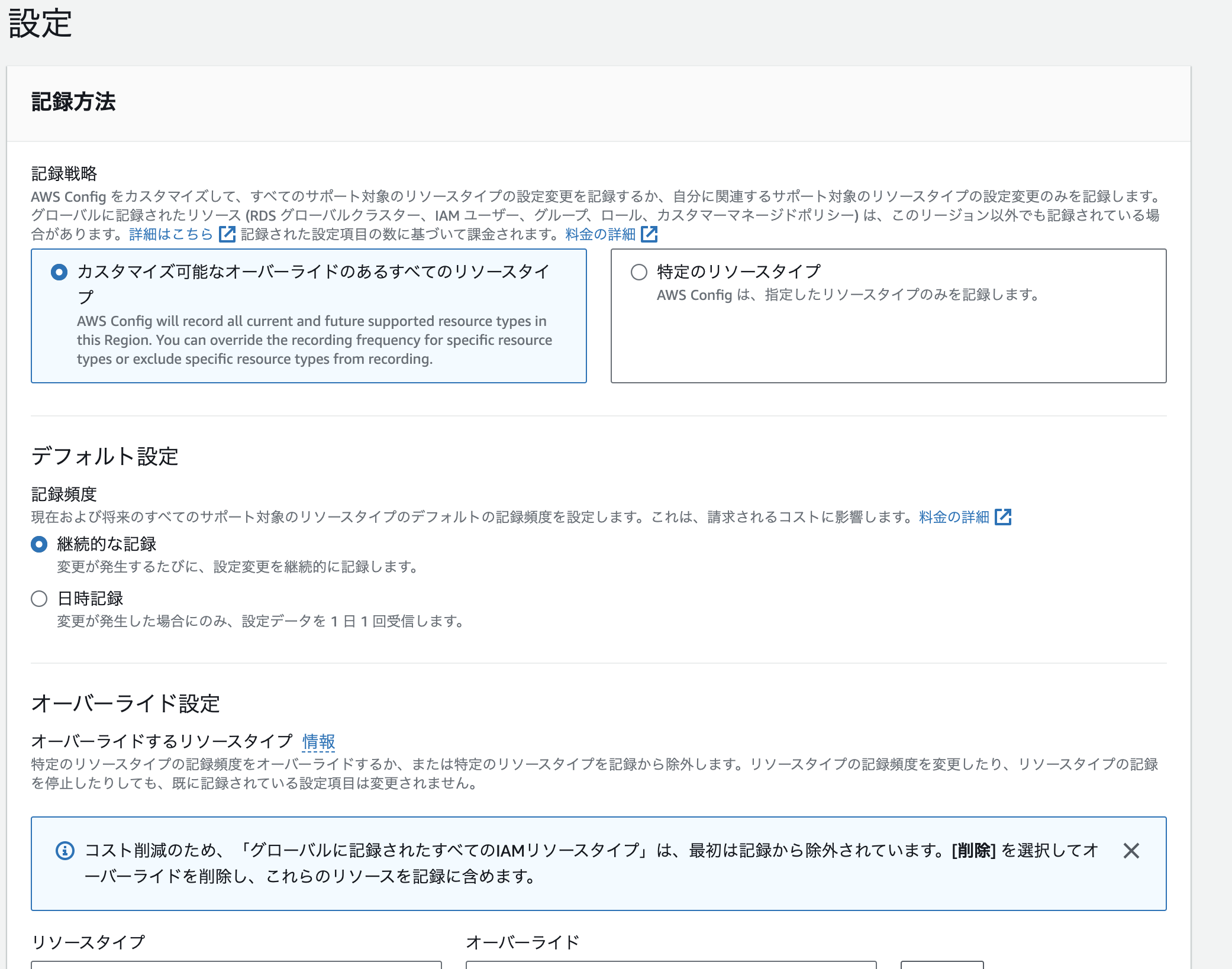

4. AWS Configの有効化

AWSリソースのイベントリと変更の追跡を担うサービス

※各リージョンごとに設定が必要

4-1. AWSのサービス一覧からAWS Configコンソールへアクセスし、「今すぐ始める」をクリック

4-2. 「設定」画面にて、「記録戦略」で「カスタマイズ可能なオーバーライドのあるすべてのリソースタイプ」にチェックS3バケットは任意で作成して保存

5. Amazon GuardDutyの有効化

AWSのイベントログやS3データイベント等を継続的にモニタリングして、脅威を検知するサービス

5-1. サービス一覧からGuardDutyコンソールへアクセスし、「今すぐ始める」をクリック

5-2. 画面が切り替わったら「GuardDutyの有効化」をクリック

※ 通知設定も行うことが可能なようですが今回は省略します