この投稿では、Google Cloud Platform(GCP)にて、Cloud FunctionsをCloud SQLに接続する手順をチュートリアル形式で説明します。

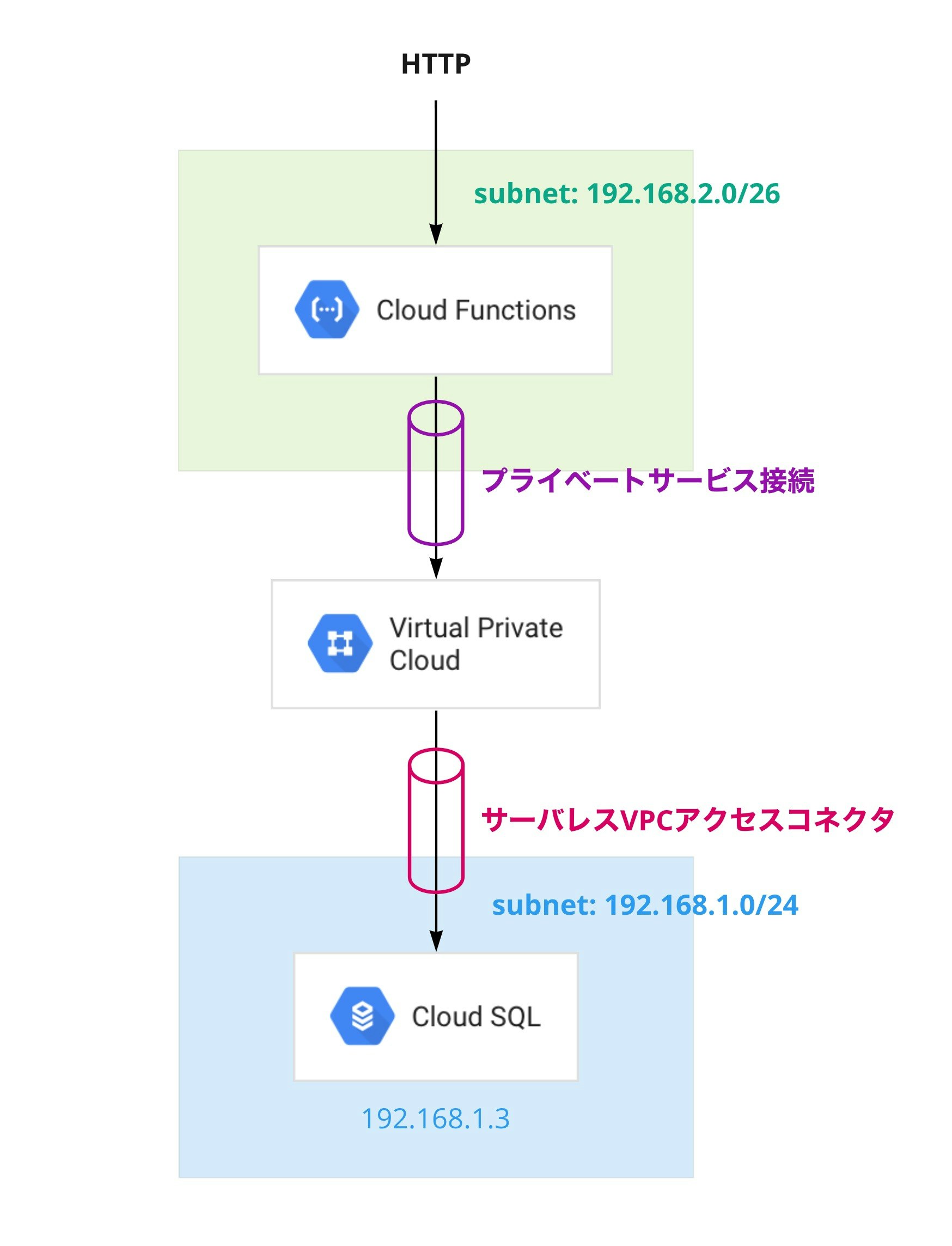

構築するインフラ構成は、Cloud FunctionsとCloud SQLをVPCに繋いで、両者が内部ネットワークだけで通信する構成にします:

想定読者

この投稿では様々な技術スタックを使いますが、それぞれの詳しい説明は割愛します。読者としては次のような方を想定しています。

- なんとなく以下が分かる

- Node.jsでサーバサイドプログラミング

- MySQLへのSQLの発行のしかた

- 2週間くらいGCPに触れているGCP初心者

- VPC、Cloud Functions、Cloud SQLの概要はなんとなく把握している

- Cloud FunctionsでHello Worldはしたことがある

- 「サーバレスでSQLを扱いたい!」と考えている人

Cloud FunctionsとCloud SQLをVPC経由で接続する手順

同じVPCにCloud FunctionsとCloud SQLを入れて、接続させるには次の手順を踏んで設定していくことになります:

- VPCネットワークを作る

- VPCに「プライベートサービス接続」のIP範囲を割り当てる

- Cloud SQLのインスタンスを作る

- サーバレスVPCアクセスコネクタを作る

- Cloud Functionsのサービスアカウントに権限を付与する

- Cloud Functionsをデプロイする

手順は、再現性を重視して、スクリーンショット多めで説明します。なので、特にこだわりがなければ、設定値はこの投稿と同じものを使うことをおすすめします。また、既存のプロジェクトではなく、新規に作成したまっさらなプロジェクトでやってみるのがおすすめです。

手順は多いですが、ひとつひとつやっていきましょう。30分ほどあればすべてこなせると思います。

VPCネットワークを作る

まず、VPCネットワークを作ります。

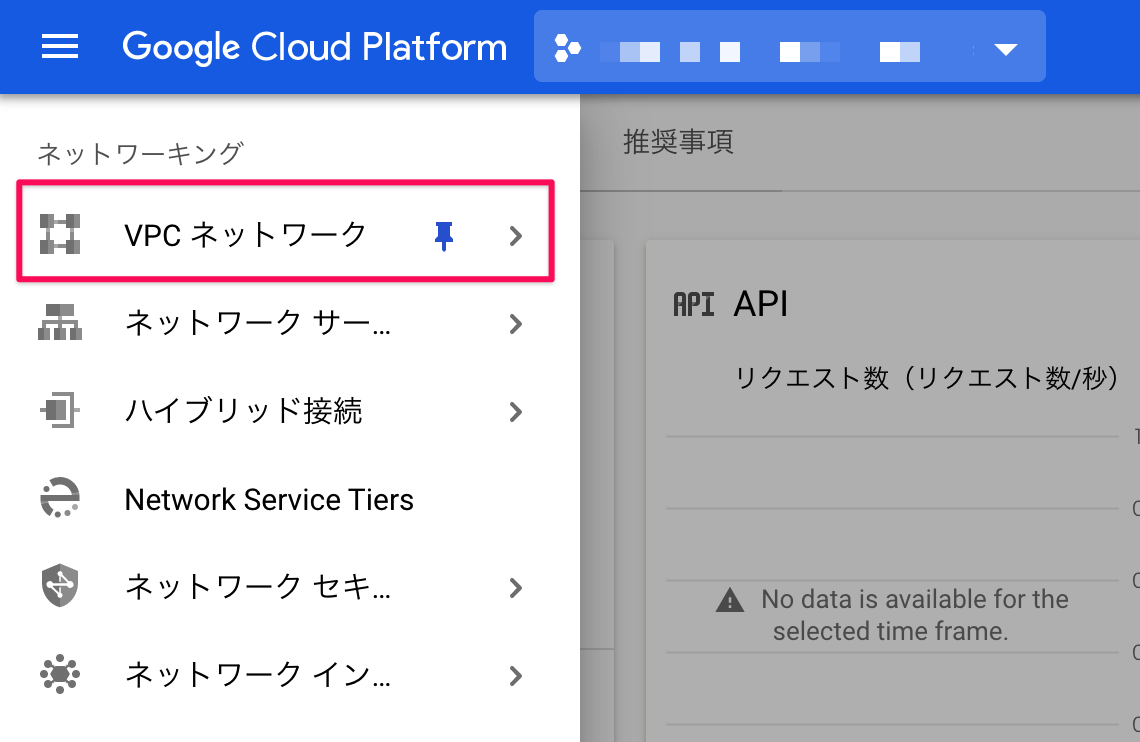

メニューから「VPCネットワーク」を開きます:

VPCネットワークの利用が初めての場合、「Compute Engine API」の画面にリダイレクトされます。その場合は「有効にする」ボタンを押してAPIを有効化してください。

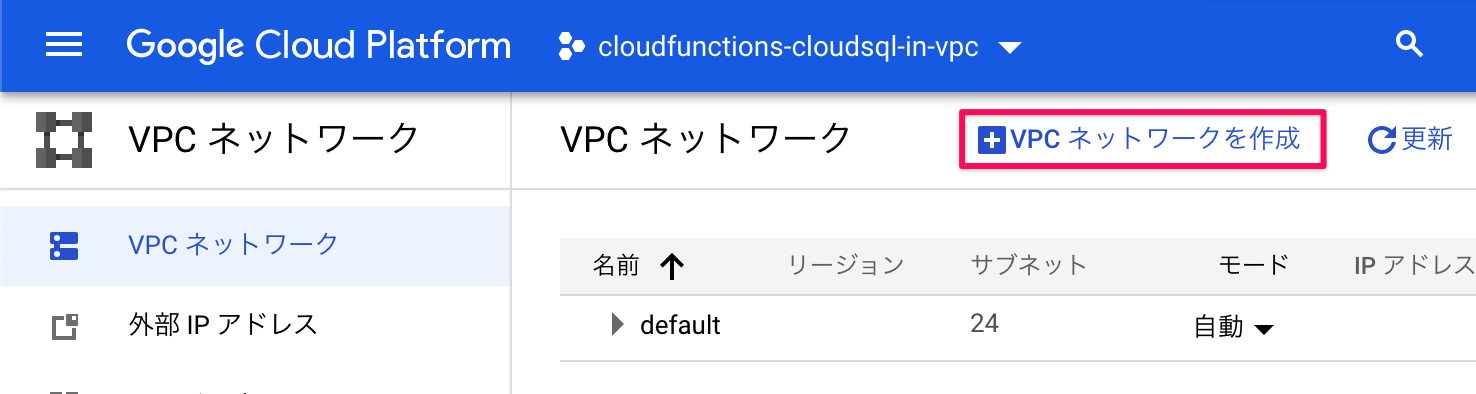

「VPCネットワークを作成」を開きます:

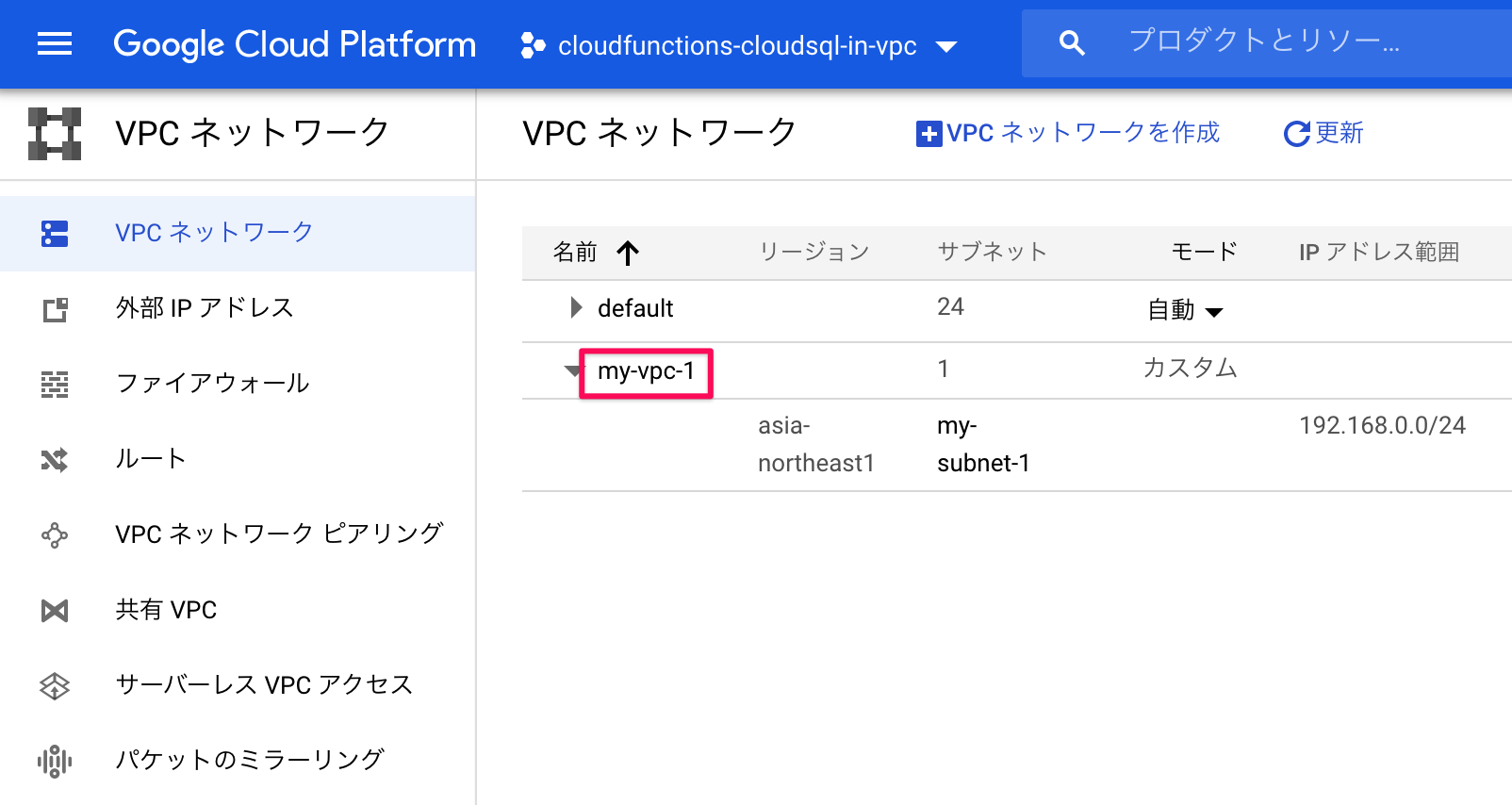

作成画面では、次のように入力します:

- 名前:

my-vpc-1。好きな名前をつけてOK。 - Subnet creation mode:

カスタム - New subnet: ゴミ箱アイコンをクリックして消す。今回はサブネットは不要なので、消して構いません。

VPCに「プライベートサービス接続」のIP範囲を割り当てる

VPCネットワークを作ったら、次は「プライベートサービス接続」のIP範囲を割り当てます。このステップは、上で作成したVPCからCloud SQLに接続するために行います。

Cloud SQLのインスタンスは、サービスプロバイダーネットワークという別のVPCにいるため、ユーザが作ったVPCに直接Cloud SQLを配置することができません。「プライベートサービス接続」には、ユーザが作ったVPCとCloud SQLがいるVPCを橋渡しする役割があります。

プライベートサービス接続を有効化するために、上で作ったVPCネットワークの詳細を開きます:

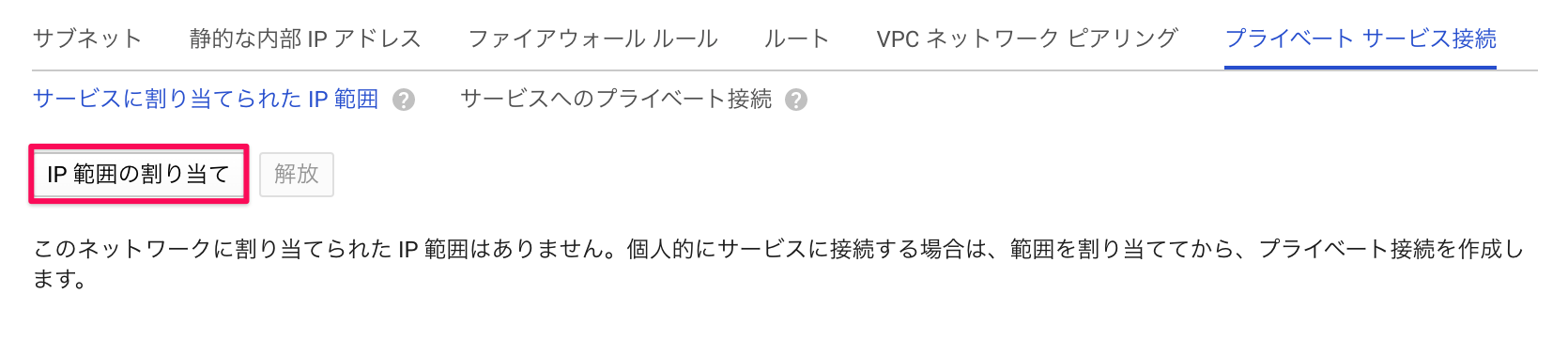

「プライベートサービス接続」のタブを開きます。すると、「Service Networking APIの有効化」について聞かれるので「APIを有効にする」をクリックして有効化します:

続いて「IP範囲の割り当て」を開きます:

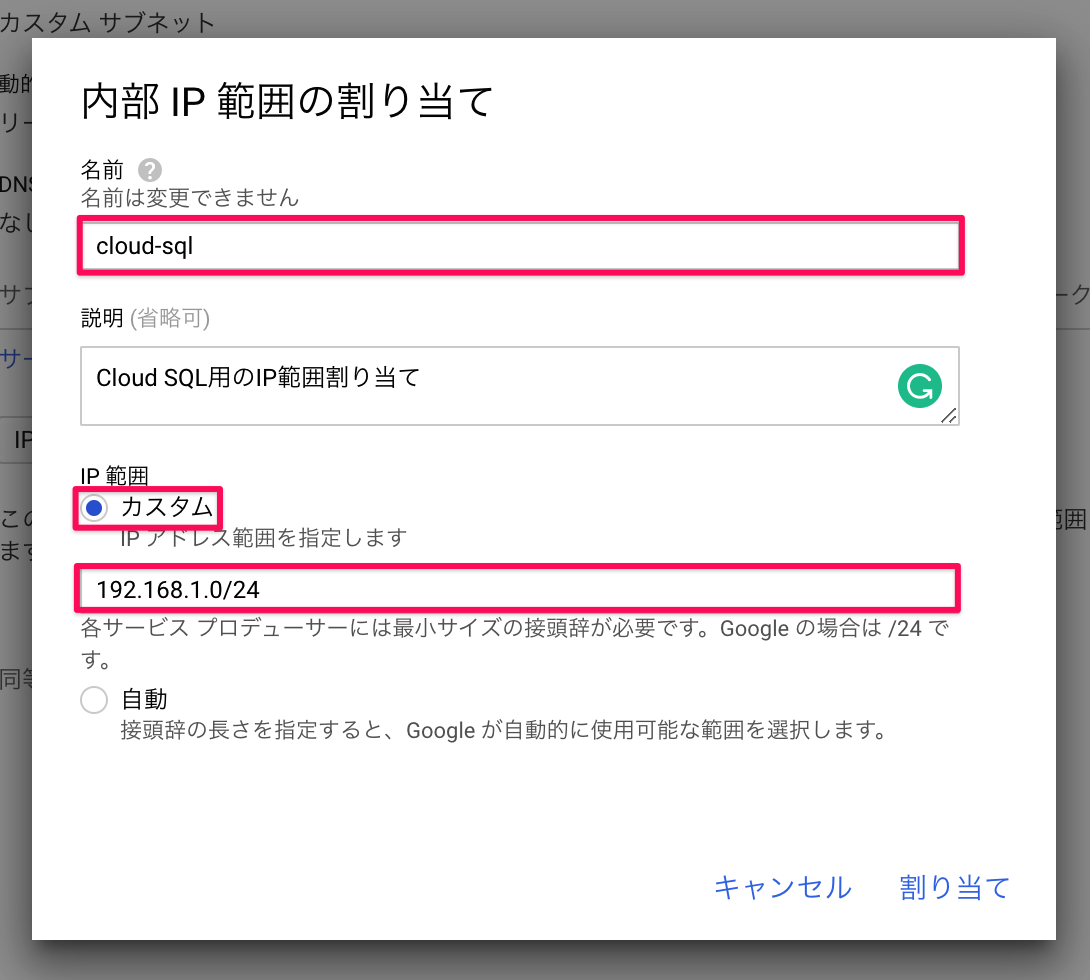

入力画面が出るので、次のとおり埋めます:

- 名前:

cloud-sql

好きな名前で構いませんが、用途がわかるような名前がいいでしょう。 - IP範囲:

カスタムを選択し、192.168.1.0/24を入力します。

好きなIP範囲で構いませんが、VPCの他のサブネットの範囲と重複するのはNGです。この投稿ではサブネットは作ってませんので気にしなくて構いません。なお、この192.168.1.0/24は「192.168.1.0から192.168.1.255の範囲をCloud SQLに割り当ててあげる」という意味になります。

Cloud SQLのインスタンスを作る

ここではCloud SQLのセットアップをしていきます。

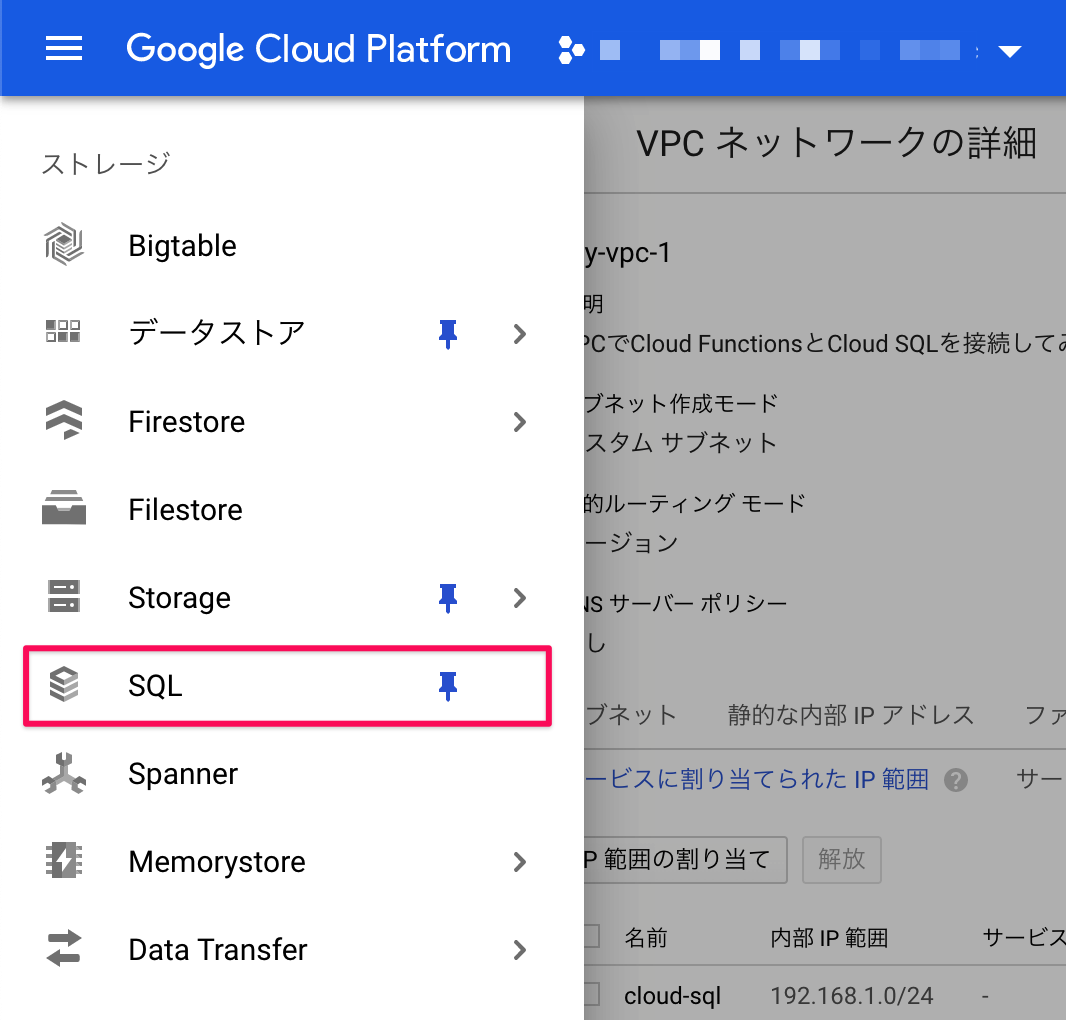

メニューから「SQL」を探して開きます:

開いたら「インスタンスを作成」をクリックします:

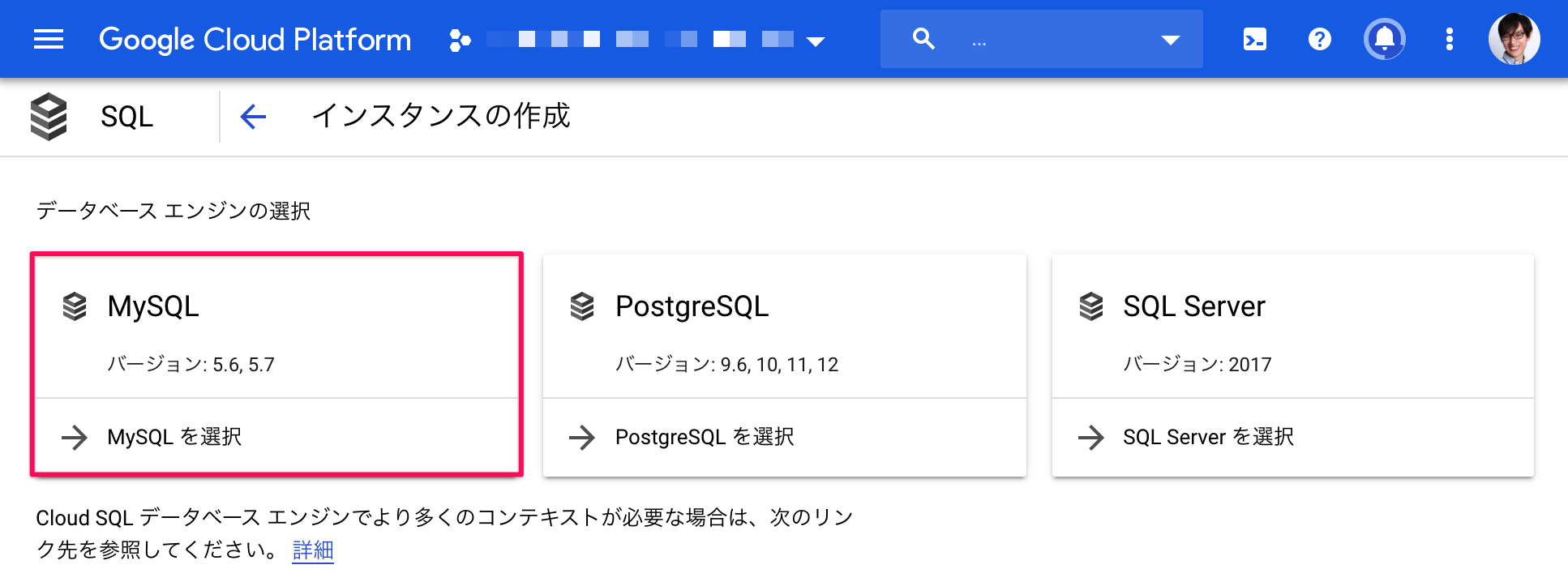

DBエンジンの選択画面になります。好きなDBを選んでいいですが、ここでは「MySQL」を選ぶことにします:

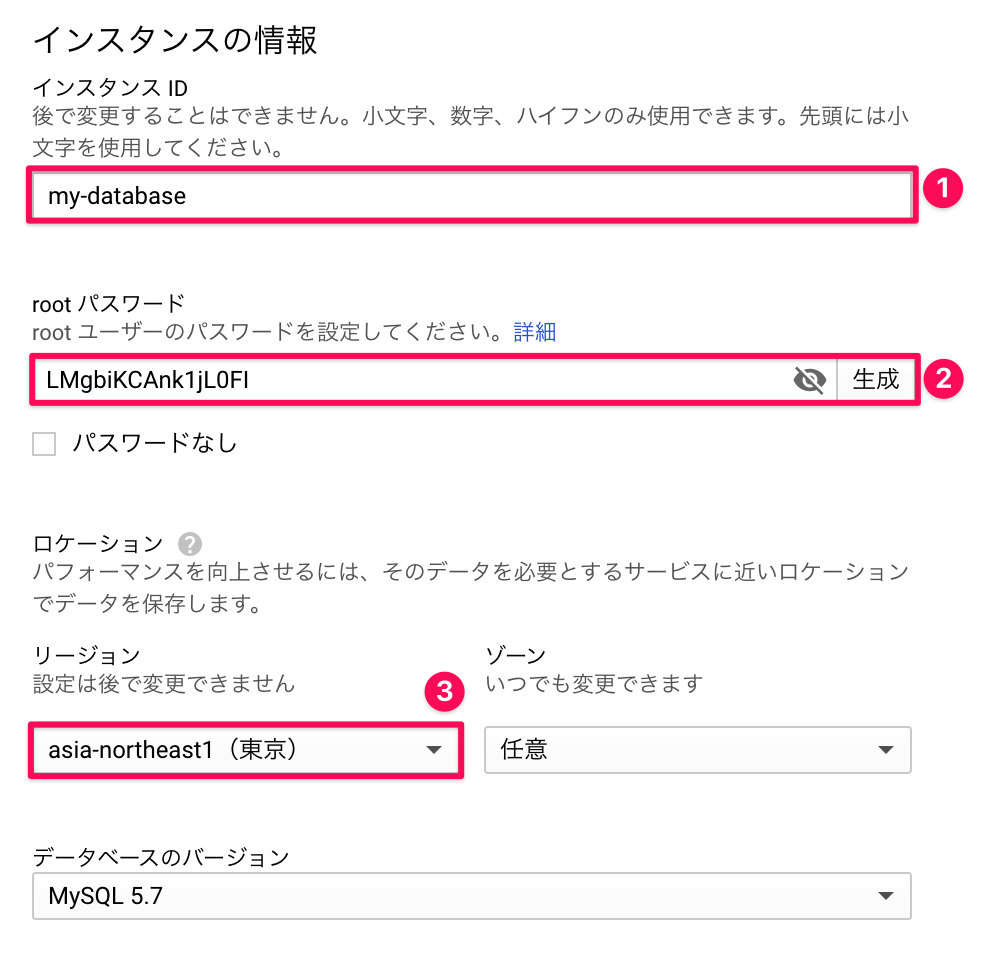

インスタンスの設定画面が出るので、必要な設定をしていきます。

- ① インスタンスID:

my-database(好きなIDで構いません) - ② rootパスワード: 好きなパスワードを設定します。今回は「生成」を押して自動生成しました。生成した場合は、それをメモして控えておきます。パスワードはCloud Functionsの関数で使うことになります。

- ③ ロケーションのリージョン:

asia-northeast1 (東京)

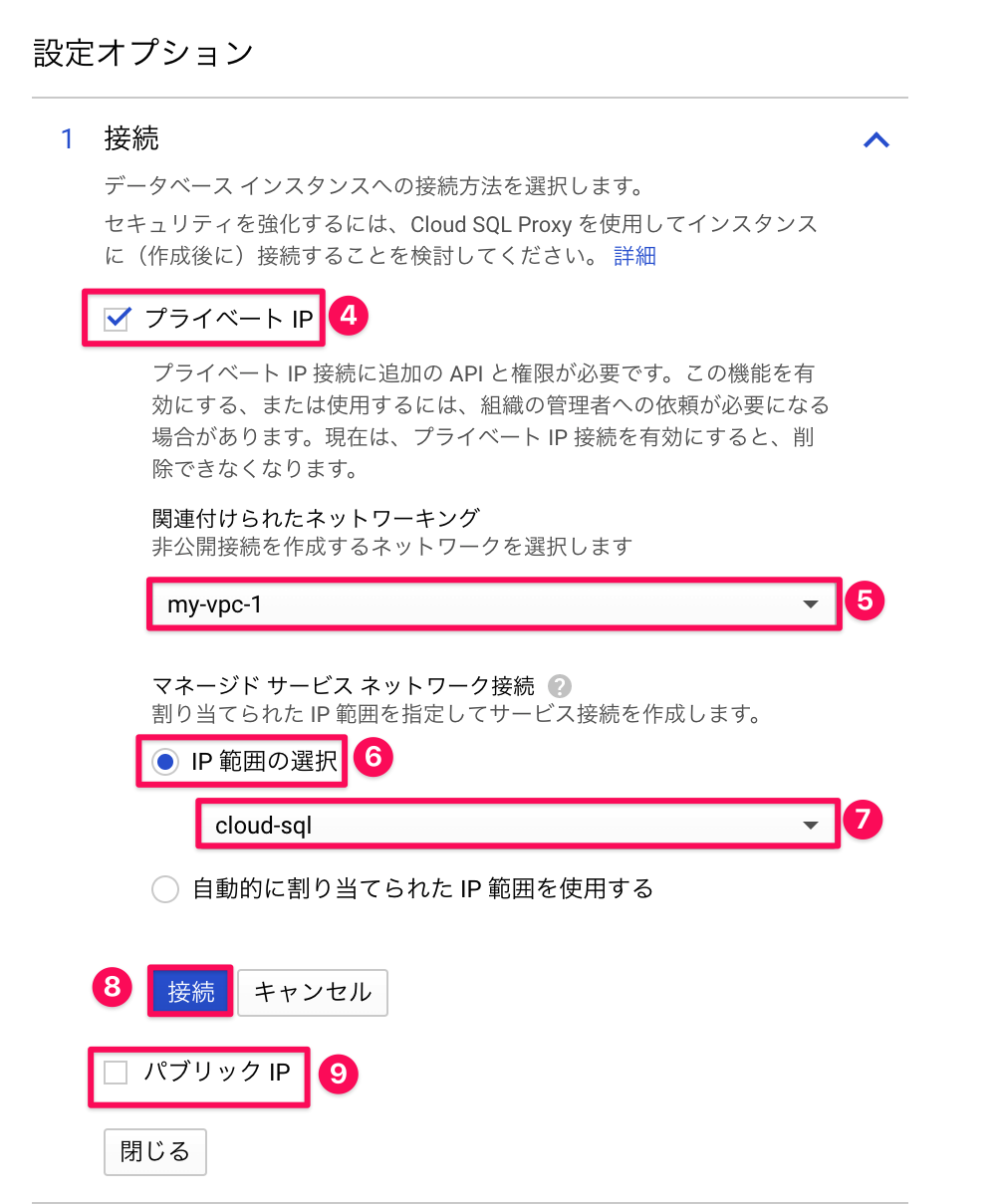

- ④ 「プライベートIP」にチェックを入れます。

- ⑤ 「関連付けられたネットワーキング」は、作ったVPCネットワークを選択します。

- ⑥⑦ 「マネージド・サービスネットワーク接続」の「IP範囲の選択」は、作っておいたプライベートサービス接続を選択します。

- ⑧ 上を入力し終わったら「接続」を押します。

- ⑨ 「パブリックIP」に入っていたチェックは外します。

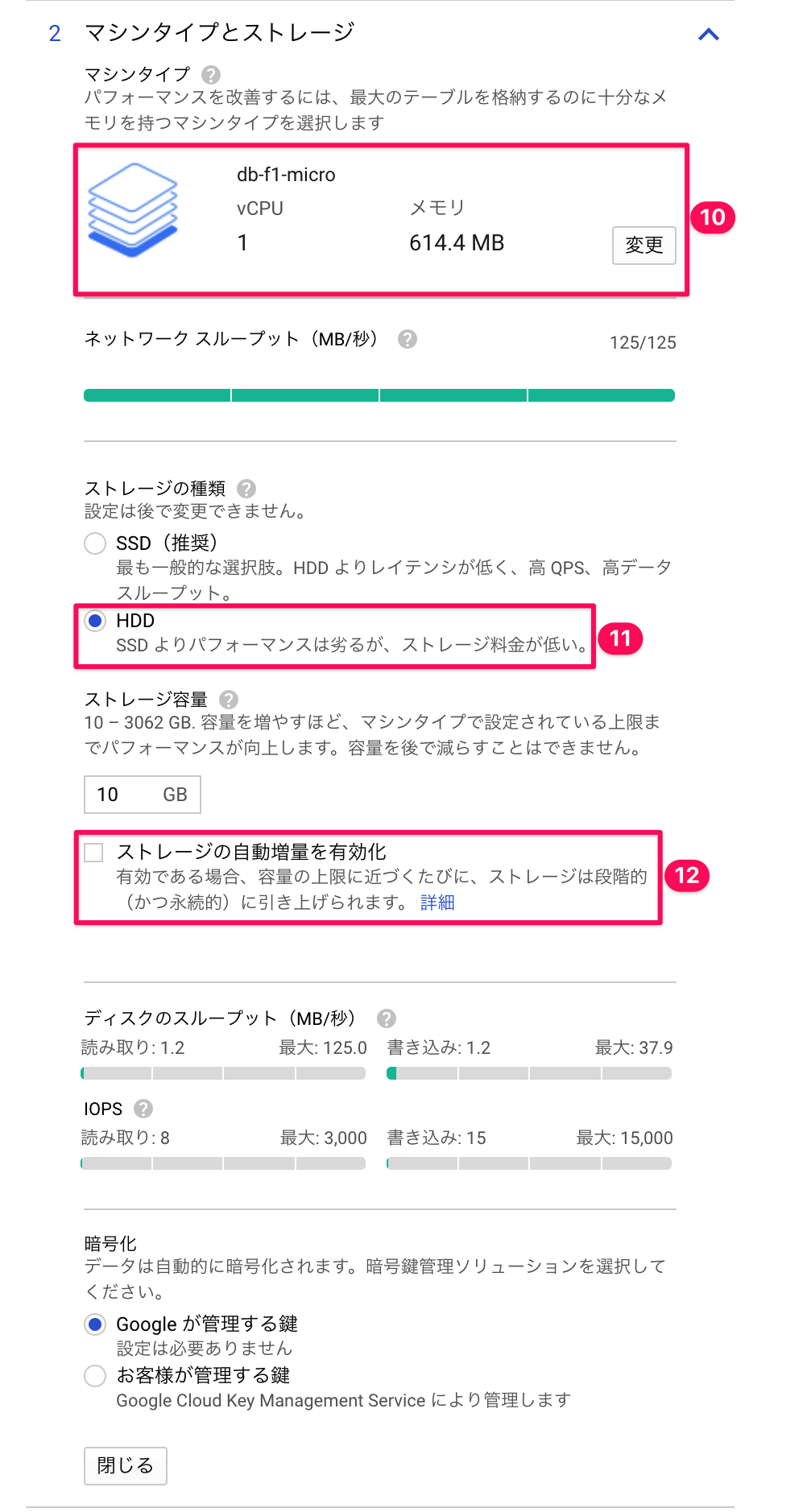

今回はお試しなのでマシンスペックなどを最低にして、不必要な費用が発生しないようにします。

- ⑩ 「マシンタイプ」は、「db-f1-micro」を選びます。

- ⑪ 「ストレージの種類」は、「HDD」を選択します。

- ⑫ 「ストレージの自動増量を有効化」のチェックを外しておきます。

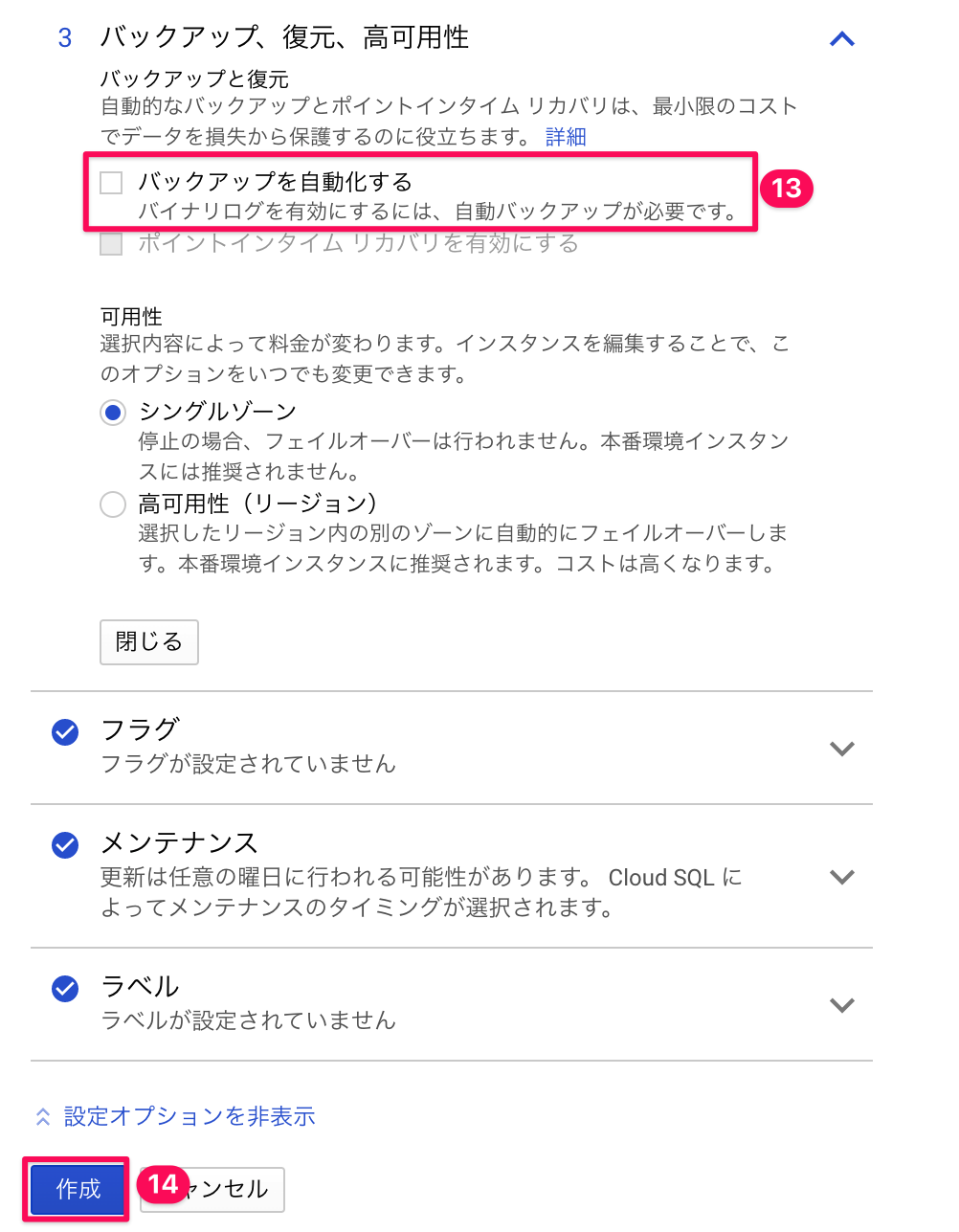

また、お試しには不要なバックアップもオフにして、費用が発生しないようにします。

- ⑬ 「バックアップを自動化する」のチェックを外しておきます。

- ⑭ 以上すべてを入力し終えたら、「作成」を押します。

Cloud SQLのインスタンスの作成され、インスタンスの詳細画面にて、そのインスタンスに割り当てられたプライベートIPが確認できます:

今回は、192.168.1.3が割り当てられました。これはCloud FunctionsからDBに接続するときに使うのでメモしておきます。

Cloud SQL側の設定は以上で完了です。

サーバレスVPCアクセスコネクタを作る

ここからはCloud Functionsのための作業になります。

Cloud FunctionsがVPCで通信できるようにするために、サーバレスVPCアクセスコネクタを作っていきます。

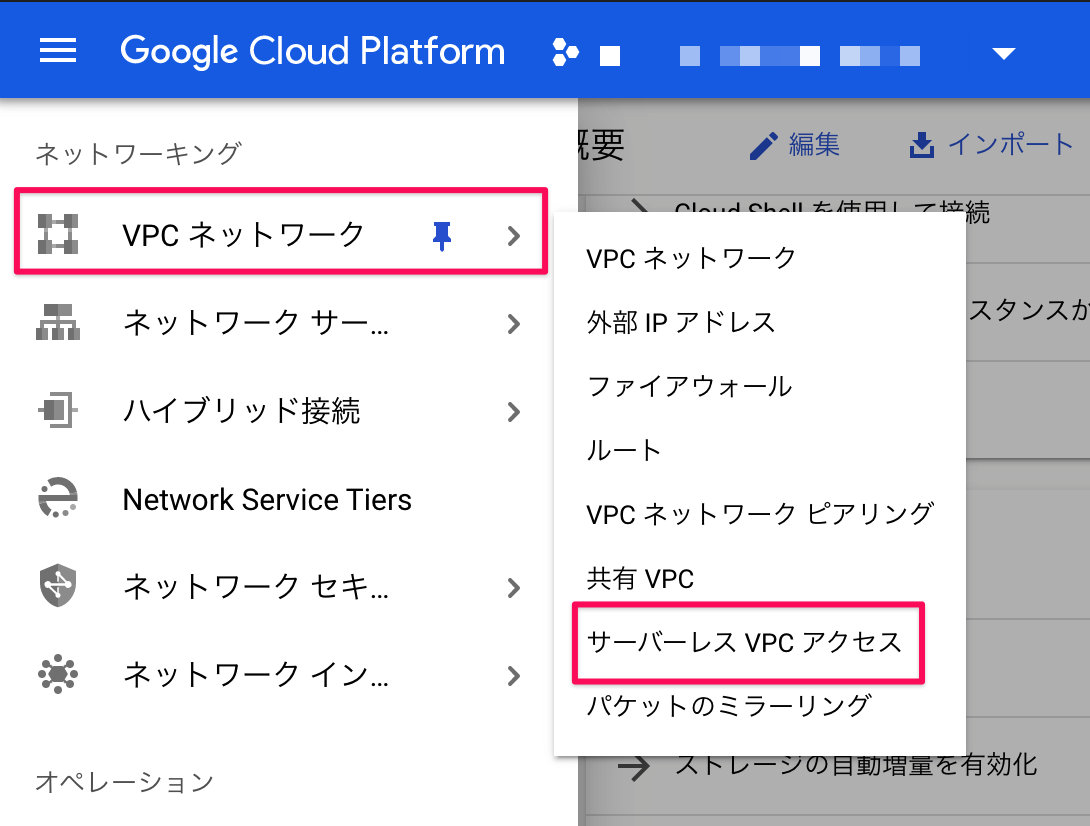

メニューの「VPCネットワーク」→「サーバレスVPCアクセス」を開きます:

サーバレスVPCアクセスを使ったことが無い場合、Serverless VPC Access APIを有効にするか聞かれます。「有効にする」をクリックしてこのAPIを有効化してください。

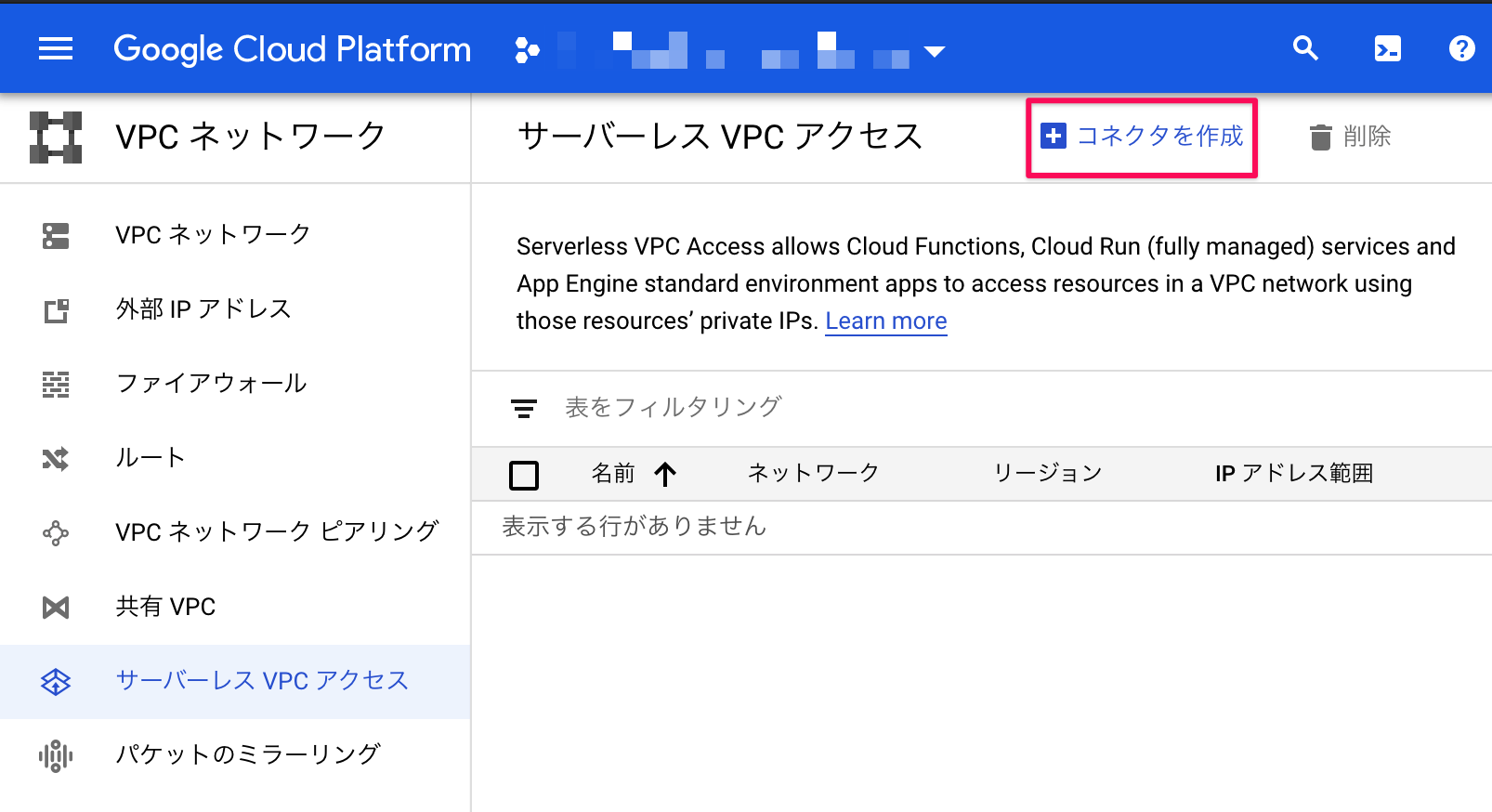

「コネクタを作成」をクリックします:

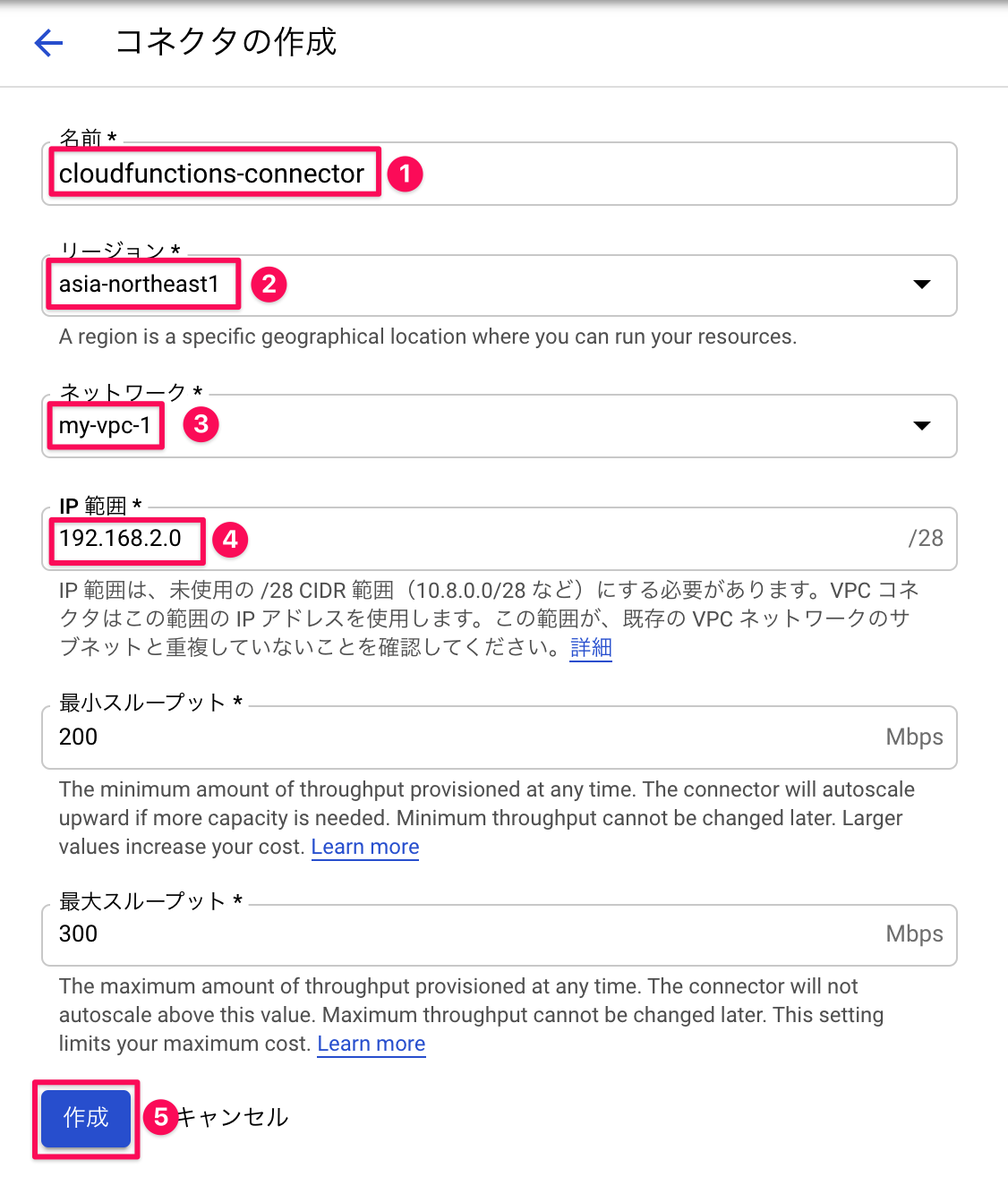

作成画面が表示されるので、次のとおりに入力していきます:

- ① 名前:

cloudfunctions-connector。 好きな名前で構いませんが、Cloud Functionsをデプロイするときに使うのでメモしておきます。 - ② リージョン:

asia-northeast1を選択します。 - ③ ネットワーク:

my-vpc-1。本稿の手順で作成したVPCを選びます。 - ④ IP範囲:

192.168.2.0。好きな範囲で構いませんが、VPCのサブネットとかぶっていない範囲にする必要があります。この投稿では、my-subnet-1の192.168.0.0/24と、Cloud SQL用の192.168.1.0/24の範囲は使えませんので、それとかぶらない192.168.2.0/28にします。ちなみに、192.168.2.0/28は192.168.2.0から192.168.2.15の範囲になり、これをCloud Functionsのために割り当てるという意味になります。

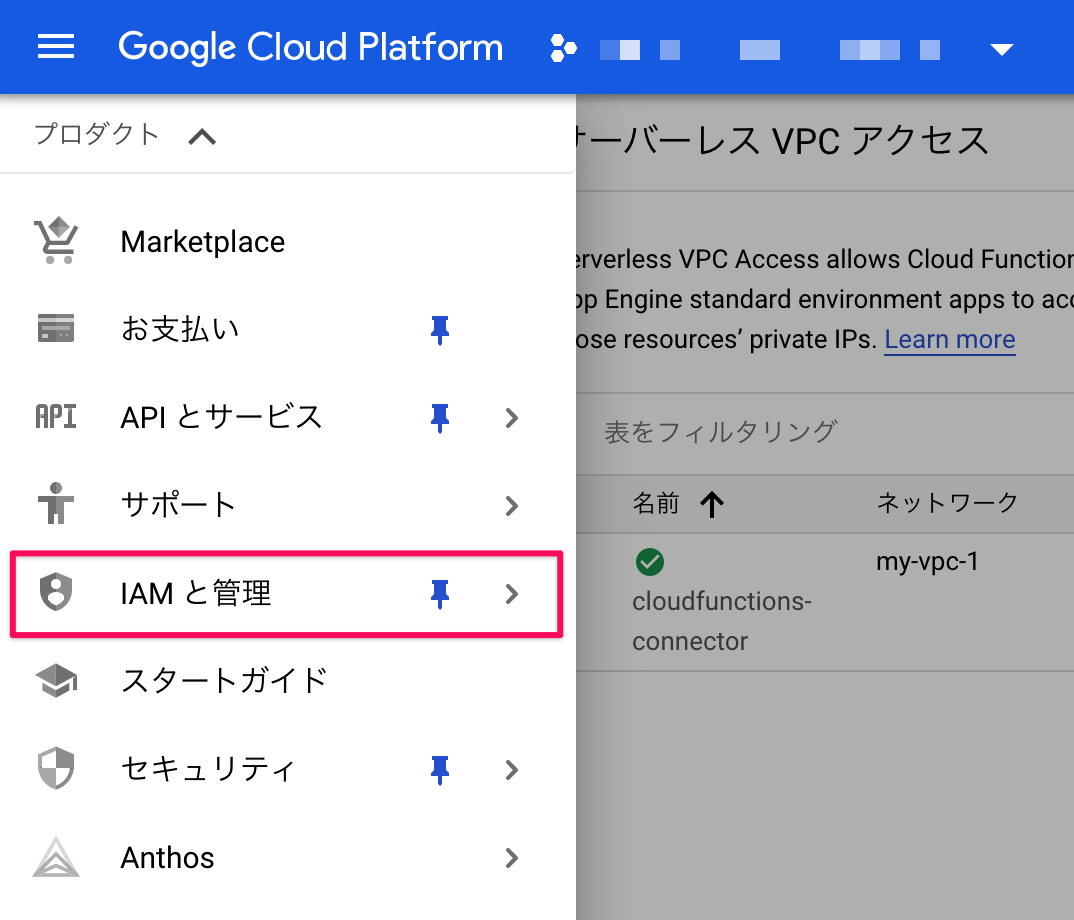

Cloud Functionsのサービスアカウントに権限を付与する

メニューの「IAMと管理」を開きます:

「メンバー」一覧のフィルタに「Cloud Function」などと入力して、「Cloud Functions サービスエージェント」を絞り込みます:

ここでCloud Functionのサービスエージェントが見つからない場合は、Cloud Functions APIを有効にしてから再度試して下さい。

https://console.cloud.google.com/apis/library/cloudfunctions.googleapis.com を開き、ヘッダでプロジェクトを選択し、「APIを有効にする」を押して下さい。

絞り込んだら、「Cloud Functionsサービスエージェント」の鉛筆アイコンをクリックします:

権限の設定画面が出るので、「別のロールを追加」をクリックして次の2つのロールを付与します:

- 「Project」→「閲覧者」

- 「Compute Engine」→「Computeネットワークユーザー」

権限の付与は以上です。

Cloud Functionsをデプロイする

続いて、Cloud Functionsに関数を作ってデプロイします。

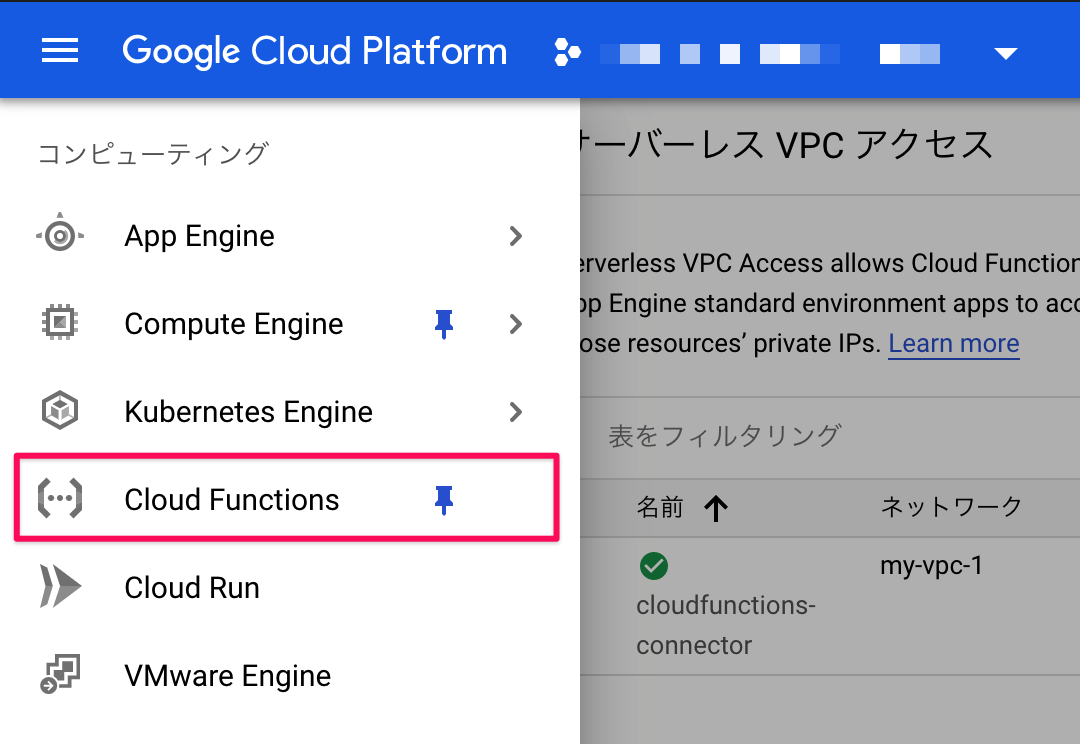

メニューの「Cloud Functions」を開きます:

関数を作ったことがない場合、Cloud Functionsの一言紹介画面が出るので、そこの「関数を作成」をクリックします。

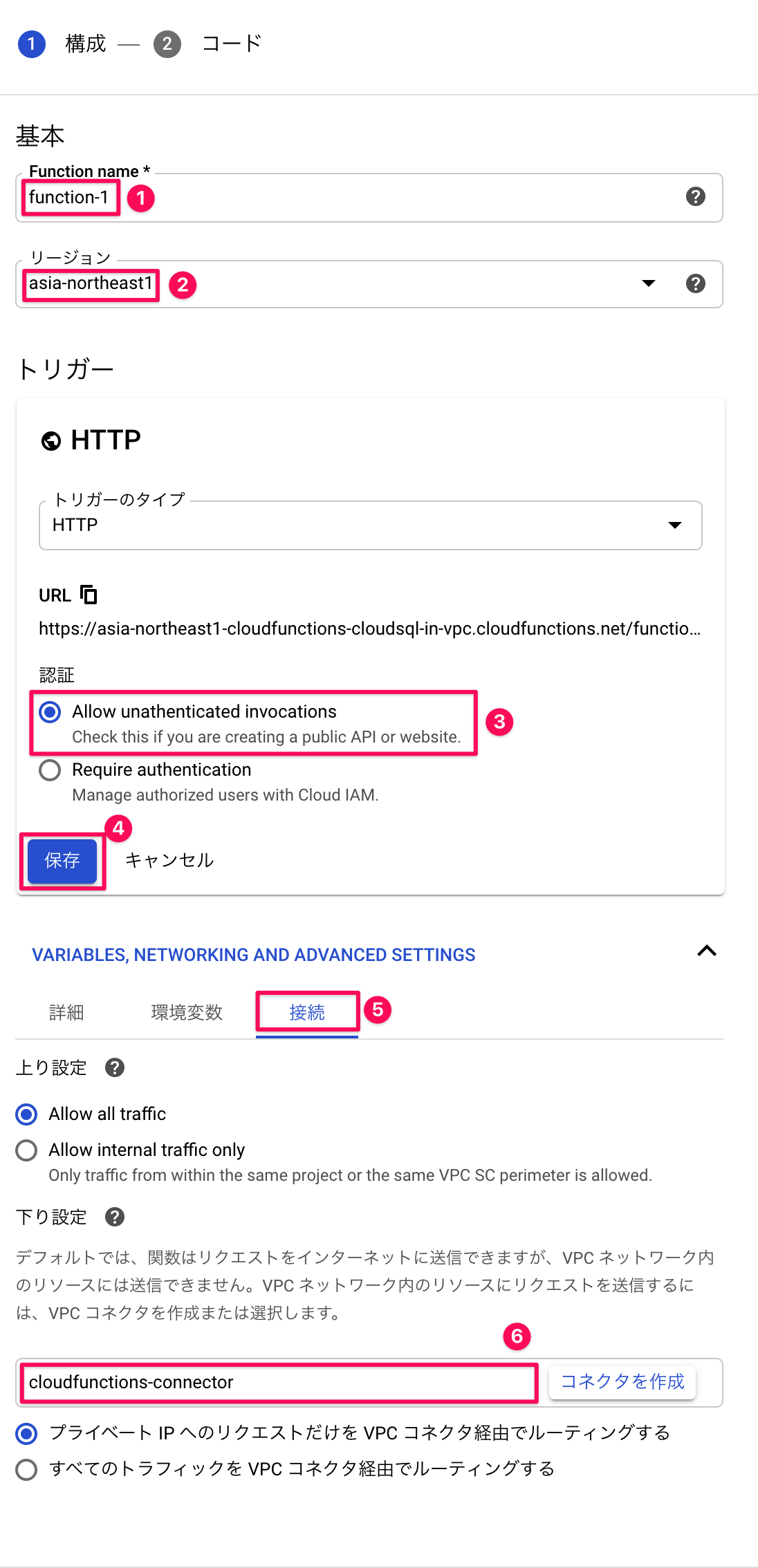

関数作成画面では、次のように入力します:

- ① Function name:

function-1。好きな名前でかいまいません。 - 「トリガー」

- ② リージョン:

asia-northeast1 - ③ 認証: 「Allow unauthenticated invocations」を選択します。ここでは、後で

curlで叩いてみたいので、誰でも関数を実行できるようにします。 - ④ 「保存」ボタンを押します。

- ② リージョン:

- 「VARIABLES, NETWORKING AND ADVANCED SETTINGS」

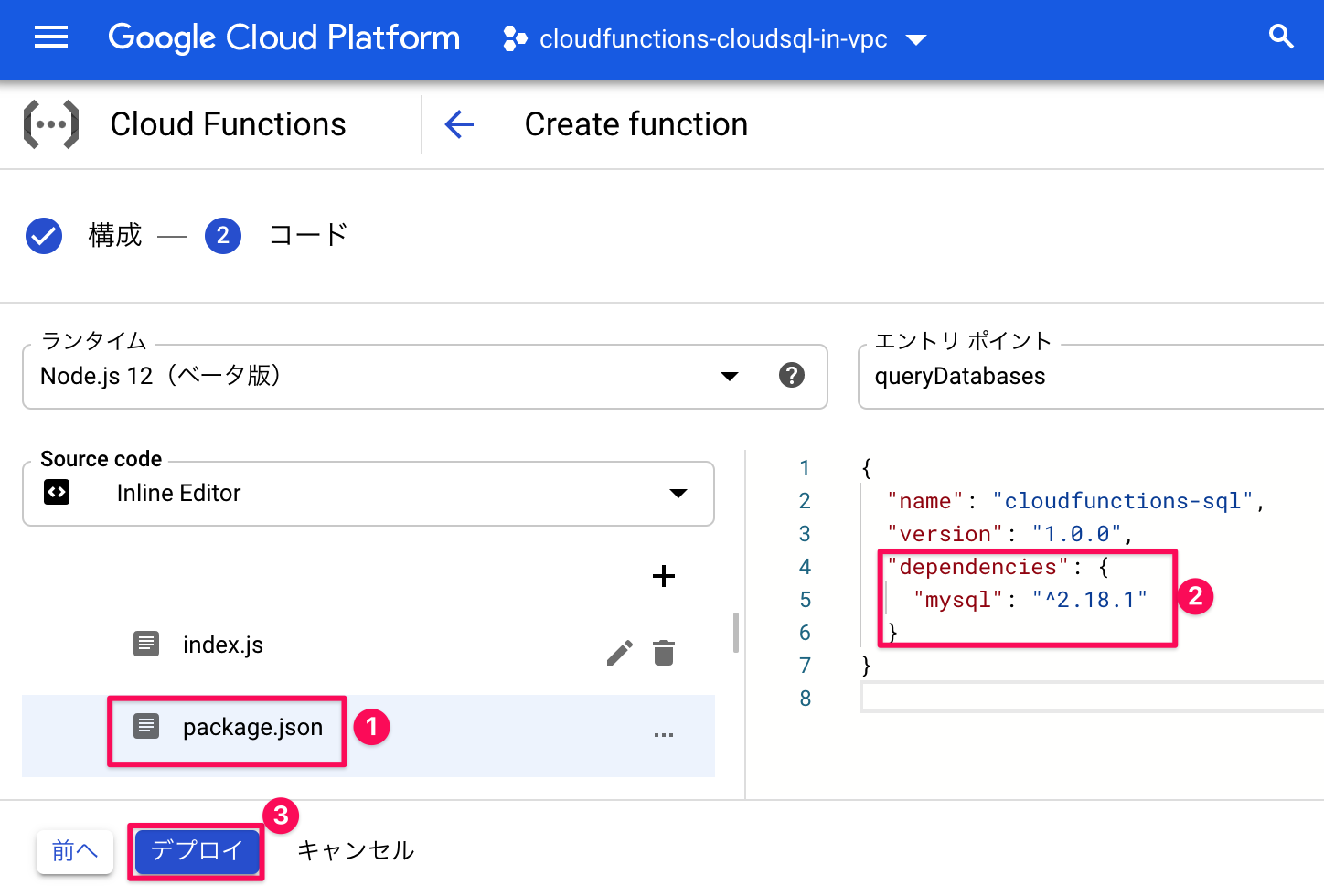

「次へ」を押して、コードの入力画面を開きます。

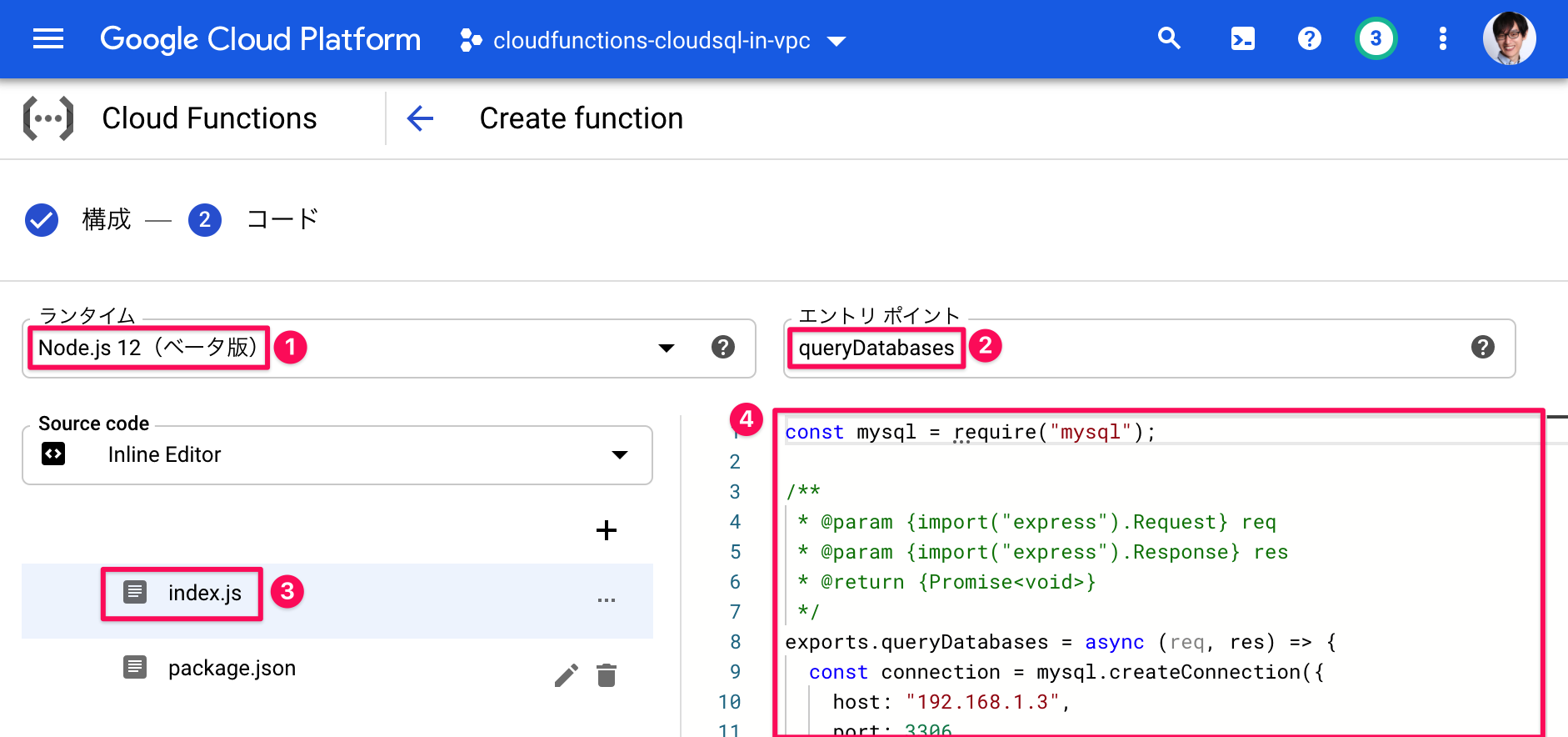

エディタが開くので、まずランタイムとエントリポイントを設定します。

- ① ランタイム: Node.js 12

- ② エントリポイント:

queryDatabases

- ③④ 次に、エントリポイントと同じ関数を

index.jsに実装します。

const mysql = require("mysql");

/**

* @param {import("express").Request} req

* @param {import("express").Response} res

* @return {Promise<void>}

*/

exports.queryDatabases = async (req, res) => {

const connection = mysql.createConnection({

// hostはCloud SQL作成時に割り当てられたプライベートIP

host: "192.168.1.3",

port: 3306,

user: "root",

// passwordはCloud SQL作成時に設定したrootパスワード

password: "LMgbiKCAnk1jL0FI",

});

try {

// DBに接続する

await new Promise((resolve, reject) =>

connection.connect((err) => (err ? reject(err) : resolve()))

);

// データベース一覧をクエリする

const results = await new Promise((resolve, reject) =>

connection.query(`SHOW DATABASES`, (err, results) =>

err ? reject(err) : resolve(results)

)

);

// ログにクエリ結果を出す

console.log(JSON.stringify({ results }));

res.send("OK");

} catch (e) {

console.error(e);

res.send("ERROR");

}

};

次に、package.jsonも変更して、mysqlパッケージへの依存を追記しておきます:

{

"name": "cloudfunctions-sql",

"version": "1.0.0",

"dependencies": {

"mysql": "^2.18.1"

}

}

以上、2つのファイルを書き換えたら「デプロイ」を押します。

以上で関数のデプロイ作業は完了です。

関数のデプロイが完了するまでしばらく待ちます。数分かかります。

デプロイした関数を実行してみる

関数のデプロイが完了したら、関数の詳細ページを開き、「トリガー」タブで関数のURLを調べます:

URLをコピーして、curlで叩いてみます:

「OK」というレスポンスが返ってくれば、関数が正常に実行されています。

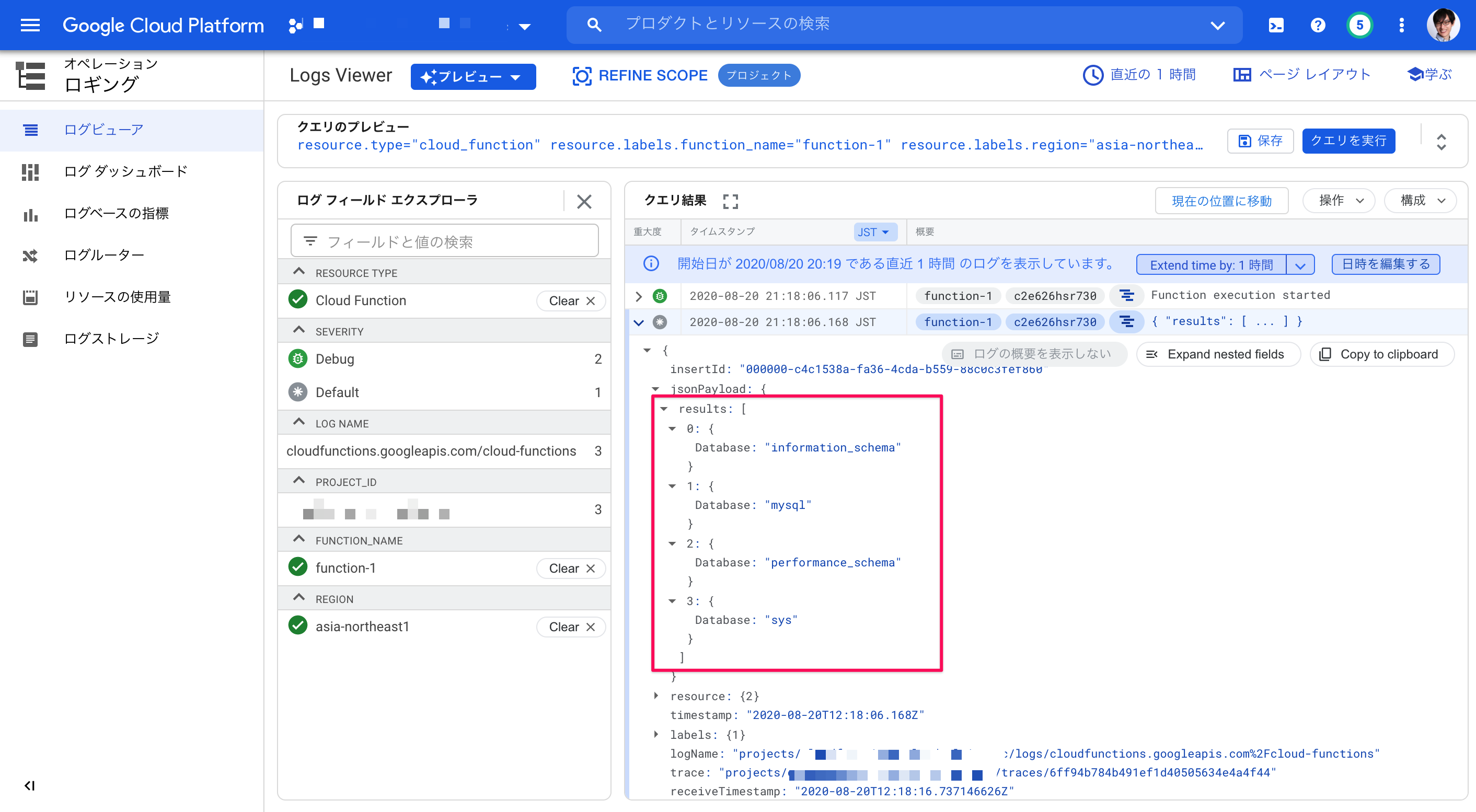

最後に、関数のログを確認してクエリ結果が取れているか見てみましょう。ログは関数詳細ページの「ログを表示」で見ることができます。

ログを見てみると、データベース名一覧を参照するSQLがうまく動作したことが分かります:

以上で、Cloud FunctionsとCloud SQLをVPC経由で接続する方法の説明は終わりです。お疲れさまでした。

あとかたづけ

この投稿で作成したリソースのうち、Cloud SQLは利用料金が時間単位で発生するので削除しておきましょう。

この投稿のために新規プロジェクトを作った場合は、プロジェクトを削除してしまうのが無駄な出費を抑えるには確実です。

最後までお読みくださりありがとうございました。Twitterでは、Qiitaに書かない技術ネタなどもツイートしているので、よかったらフォローお願いします![]() →Twitter@suin

→Twitter@suin