はじめに

QuickSight を利用しているときに、ログインするユーザーによって表示するデータに制限を掛けたいときがあります。たとえば営業売上金額のように、各営業部署の評価に直接的につながるものを、他の部署に共有をしたくないシチュエーションがあります。(といつつ、データを全社共有して、データの民主化を進めた方が良い面もあったります。)

この時に表示を制限できる機能が、QuickSight の行レベルセキュリティです。QuickSight にログインするユーザーによって、表示するデータをコントロールできます。

この記事は、行レベルセキュリティの設定方法を紹介します。

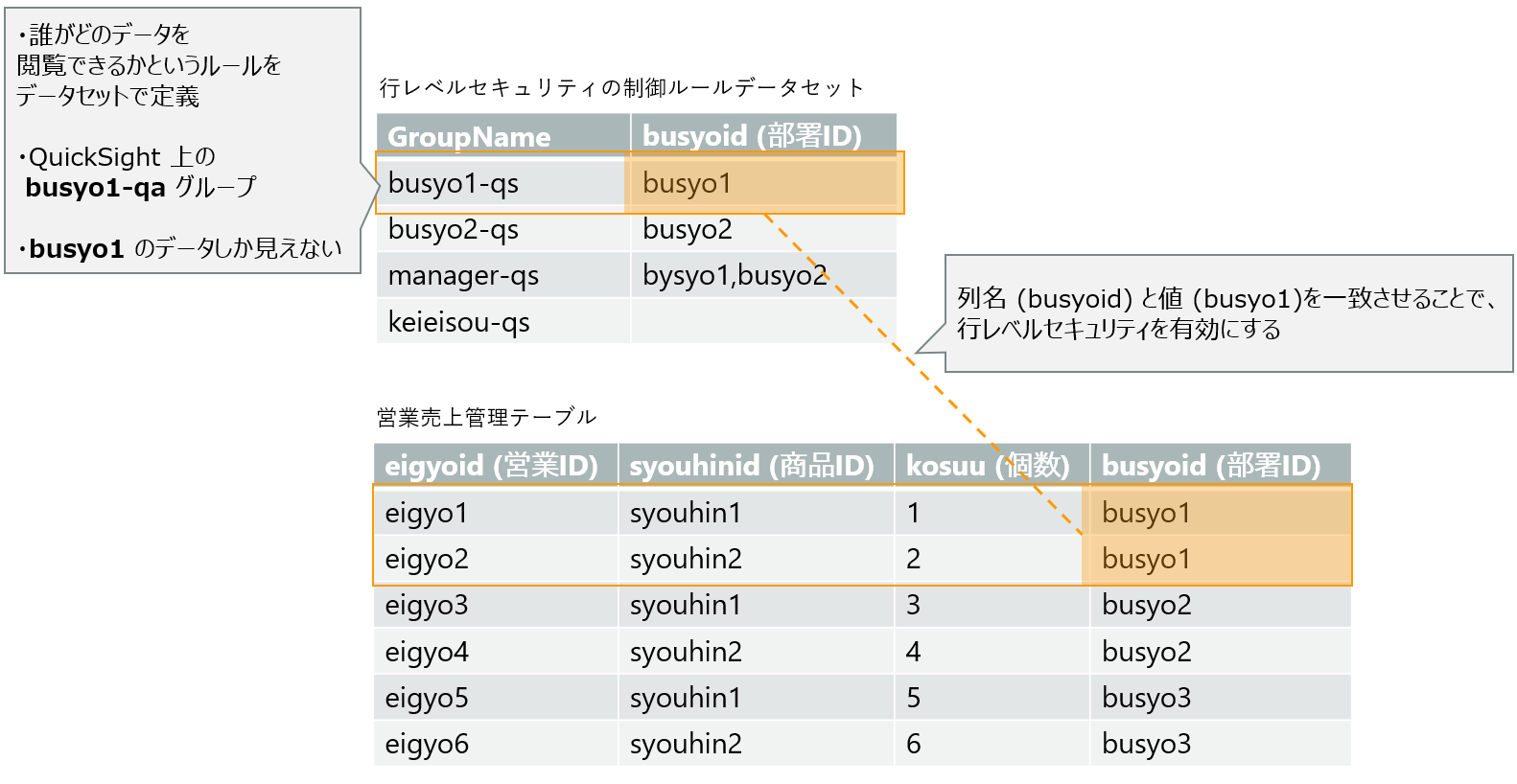

概要図

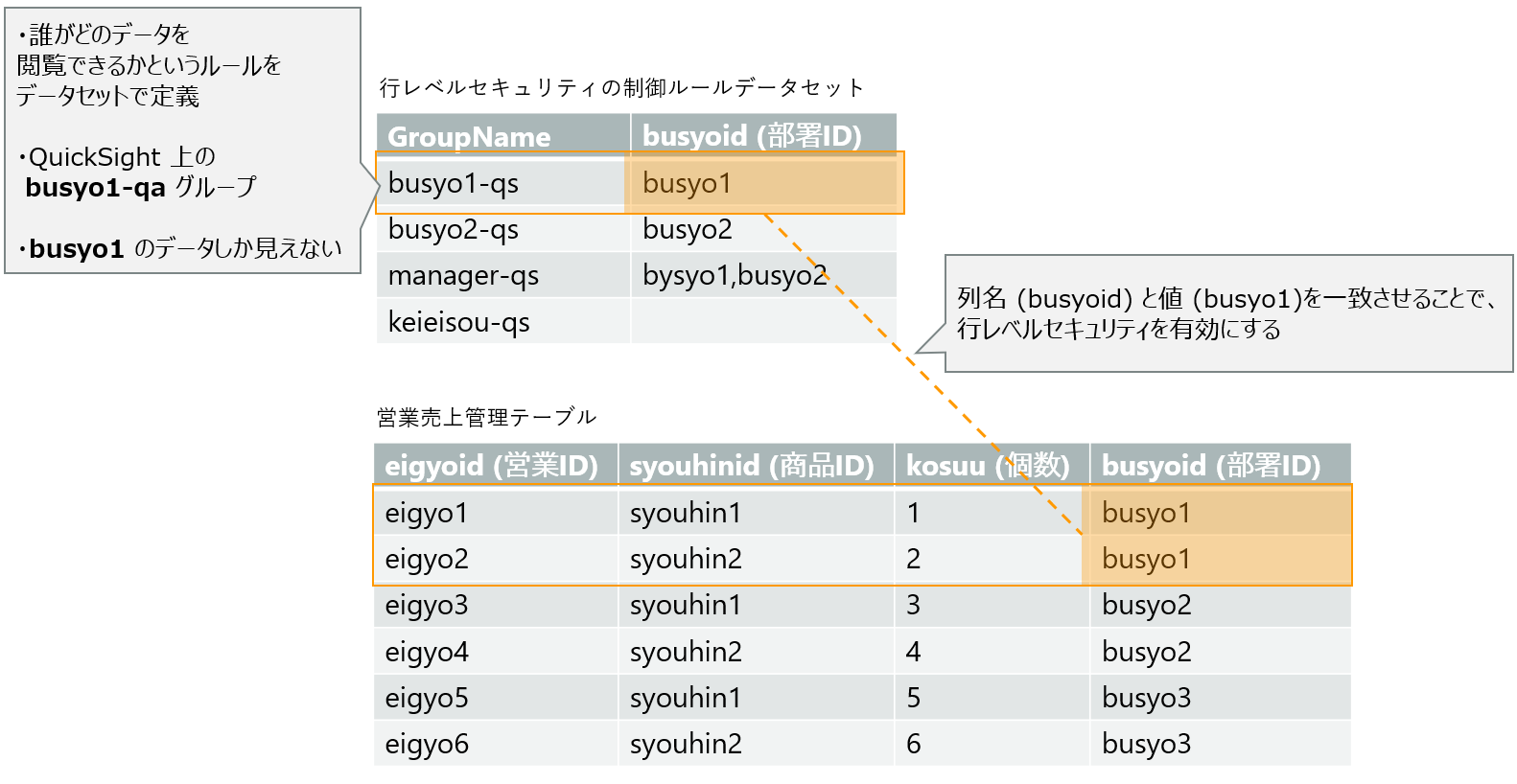

まず、行レベルセキュリティの設定概要図を紹介します。

行レベルセキュリティを利用するとき、「誰」が「どのデータ」を表示できるか定義する必要があります。csv で定義しても良いですし、Athena や RDS など、QuickSight が連携できるデータストアで定義しても良いです。

概要図を簡単に説明します。

busyo1-qa というグループに参加しているユーザーは、bysyo1 のデータが閲覧できます。対して、これ以外のbusyo2 busyo3 のデータが表示できません。「行レベルセキュリティの制御ルールデータセット」に定義されているように、busyoid が busyo1 のデータのみ表示できるようになります。

各部署ごとに QuickSight のグループを用意することで、適切に表示データの管理が可能です。

それでは具体的な設定方法を見ていきましょう。

行レベルセキュリティのルール定義を CSV で作成

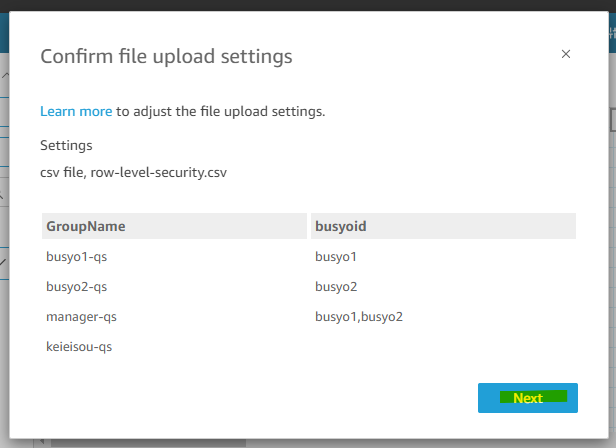

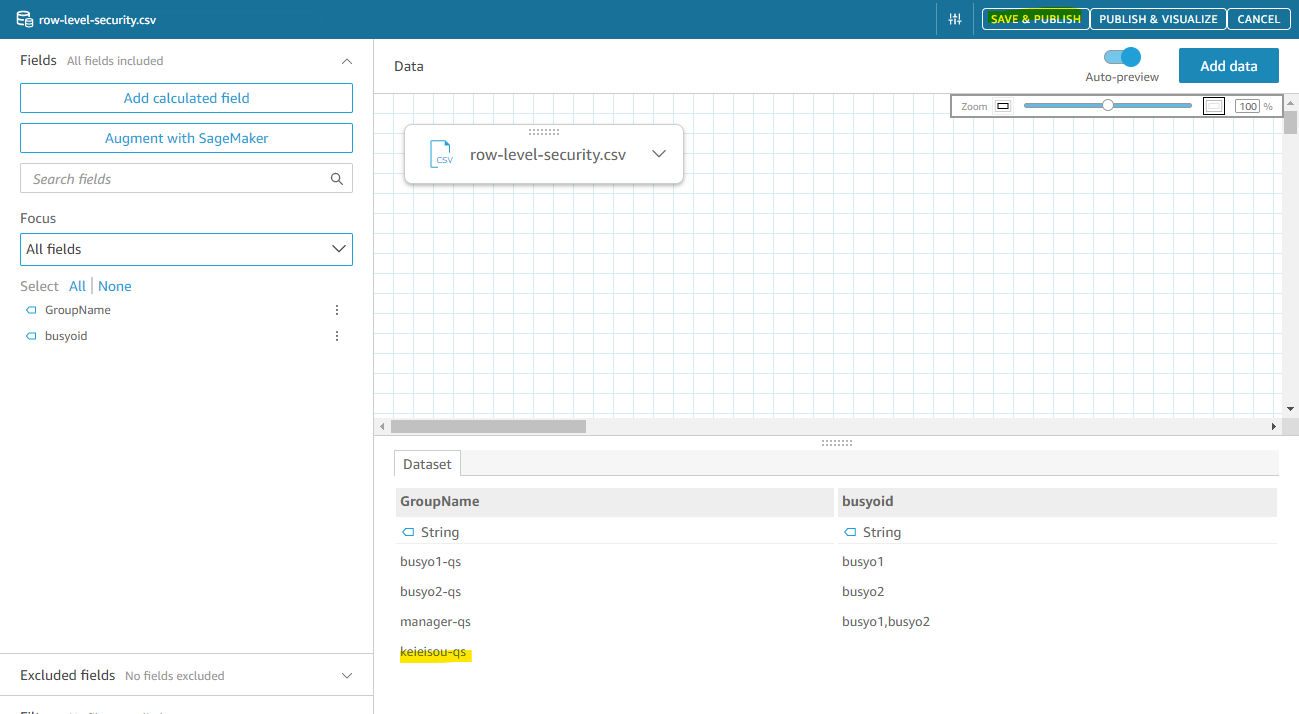

行レベルセキュリティで、「誰」に「どのデータ」を見れるか定義する csv ファイルを作成します。この記事では、次の csv ファイルを作成します。

GroupName,busyoid

busyo1-qs,busyo1

busyo2-qs,busyo2

manager-qs,"busyo1,busyo2"

keieisou-qs,""

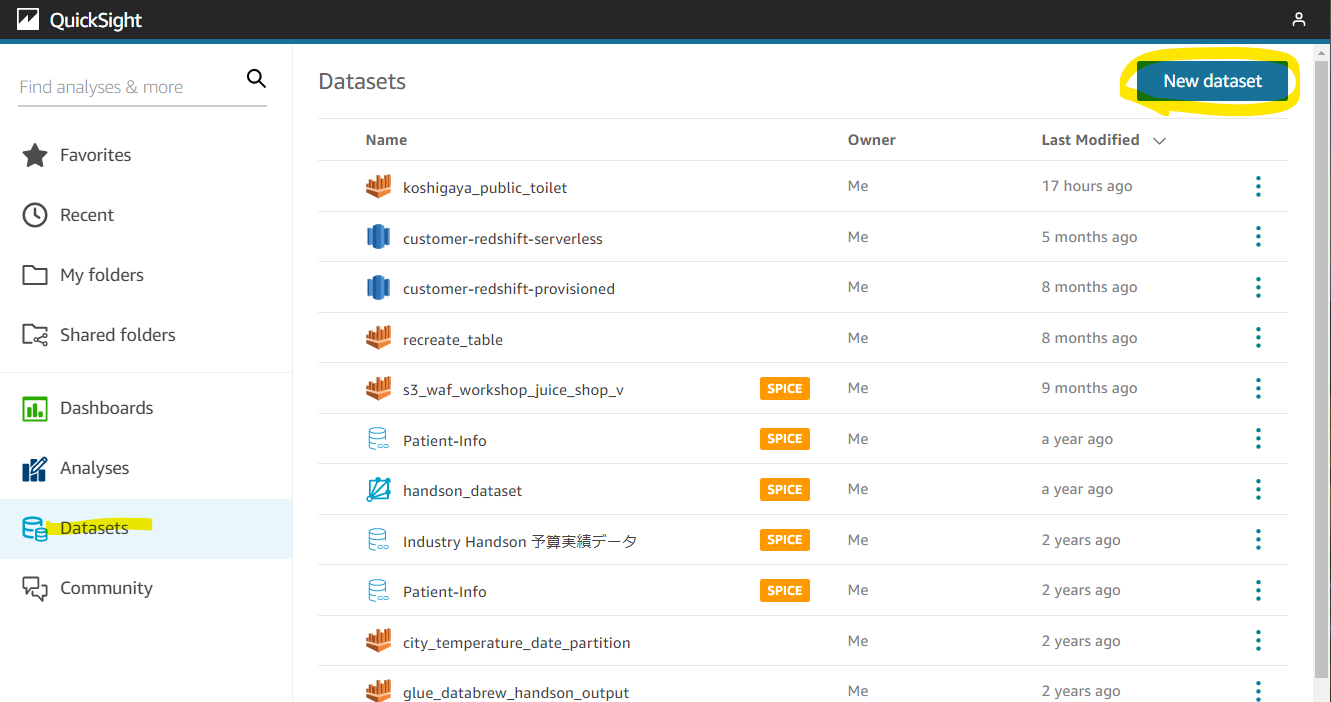

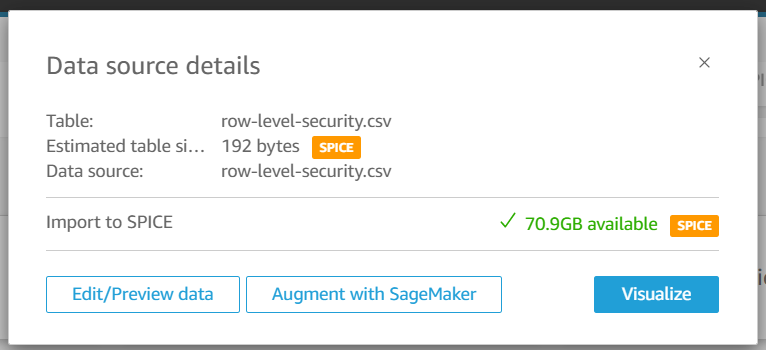

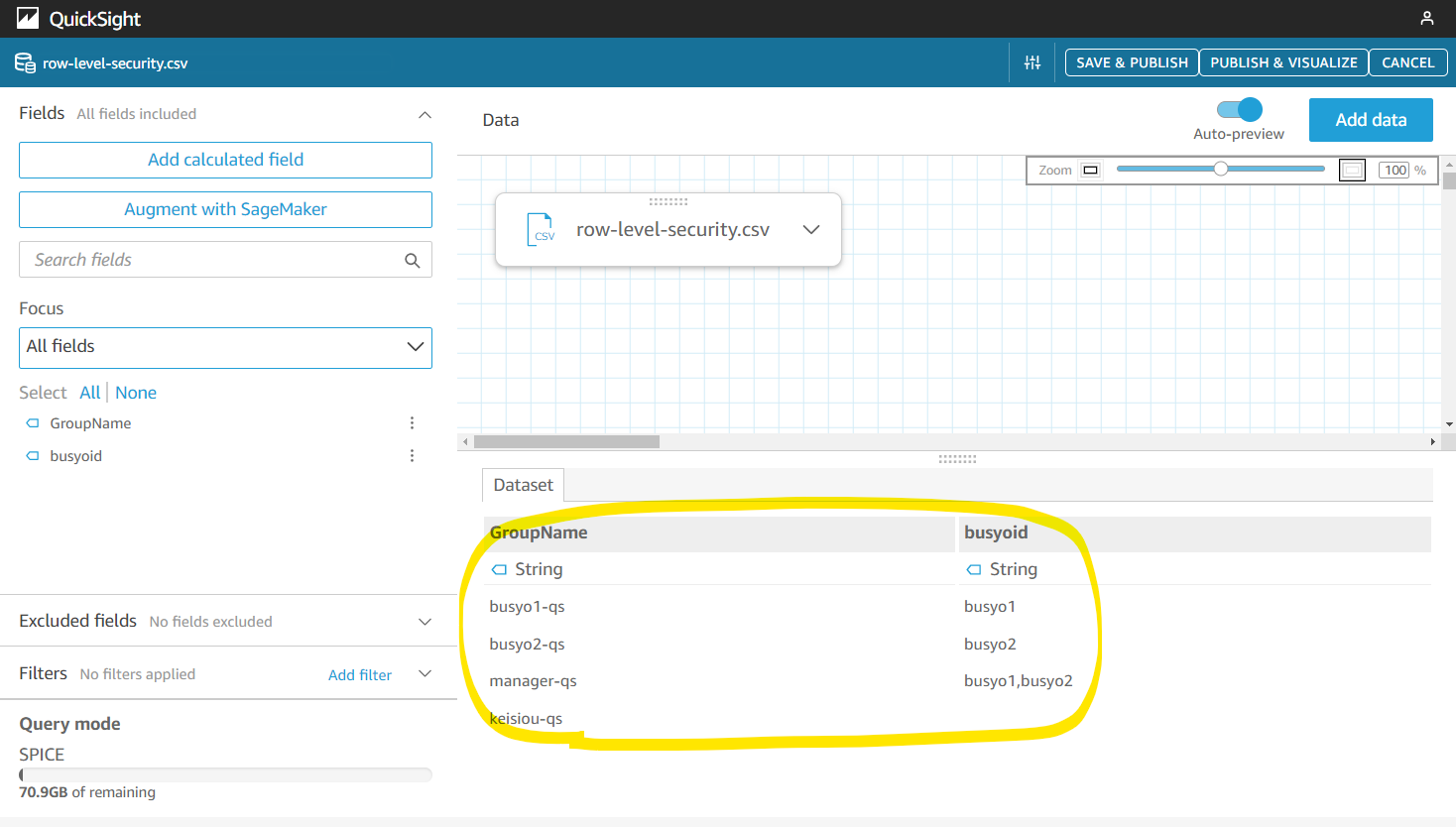

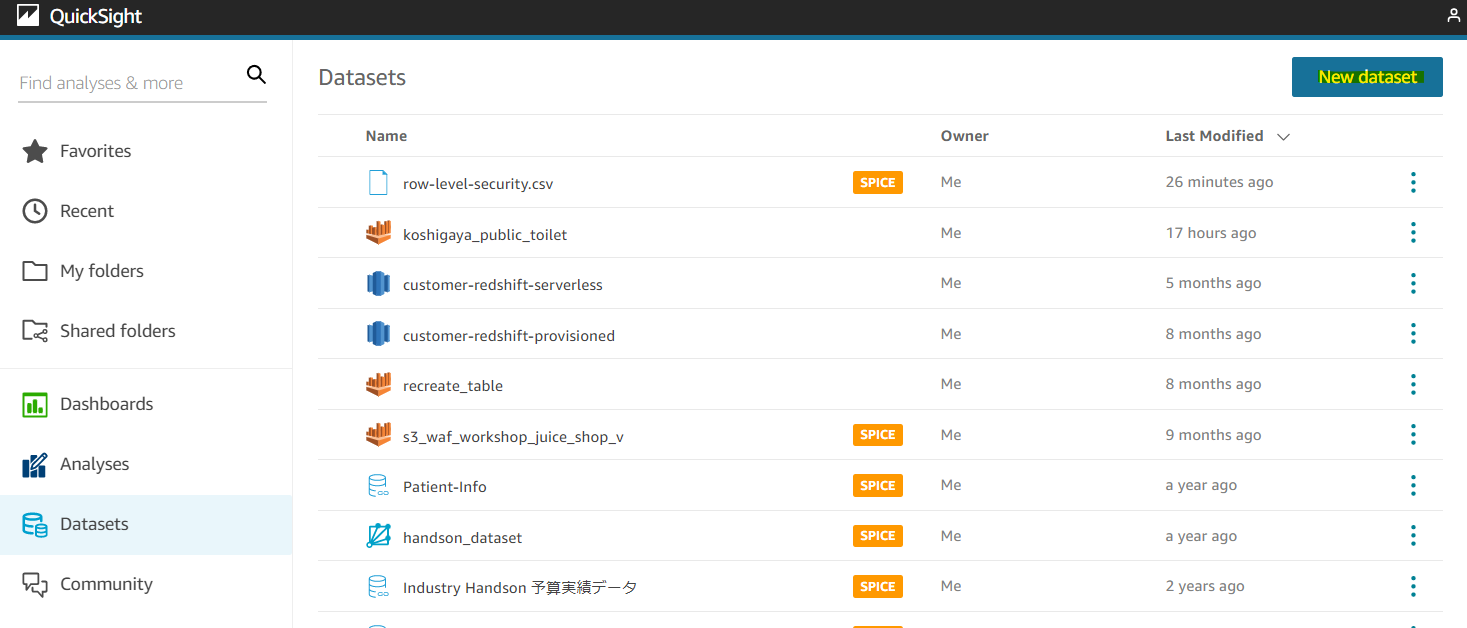

作成した csv ファイルを QuickSight にアップロードしていきます。行レベルセキュリティの定義は、QucikSight のデータセットで定義が必要です。New dataset を押します。

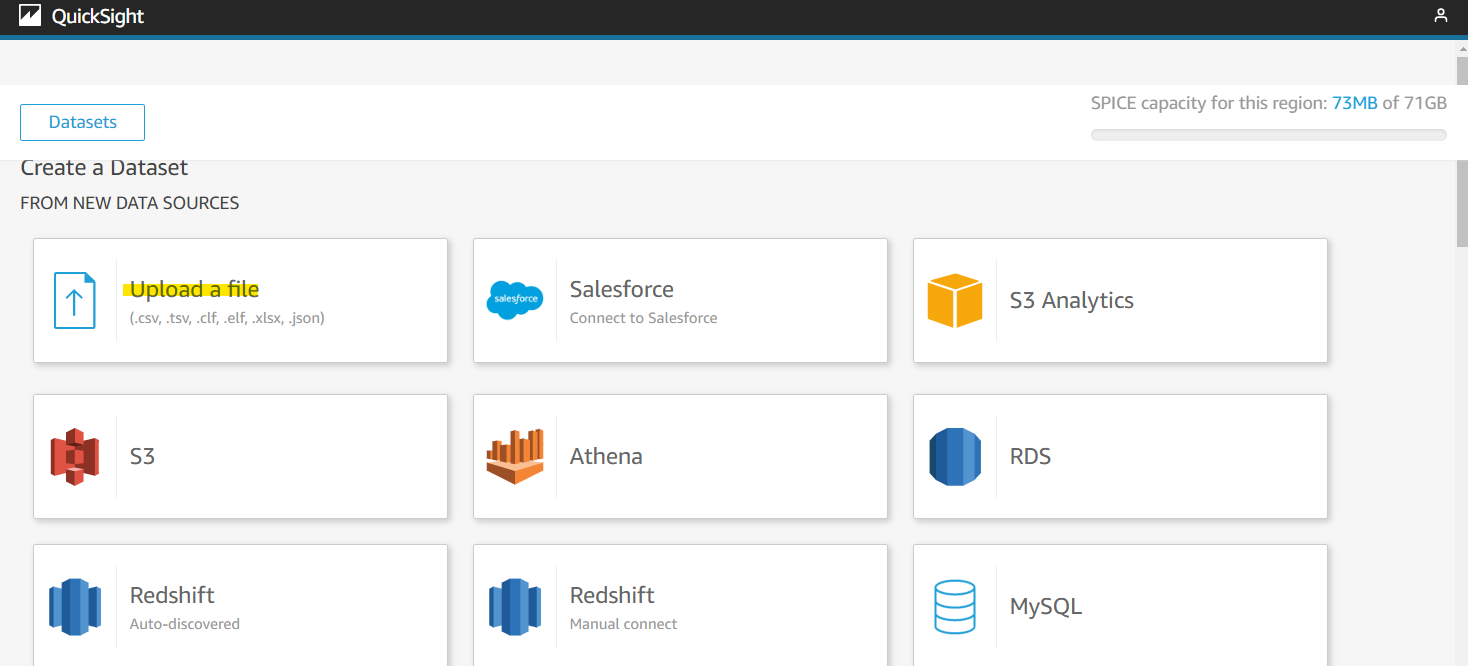

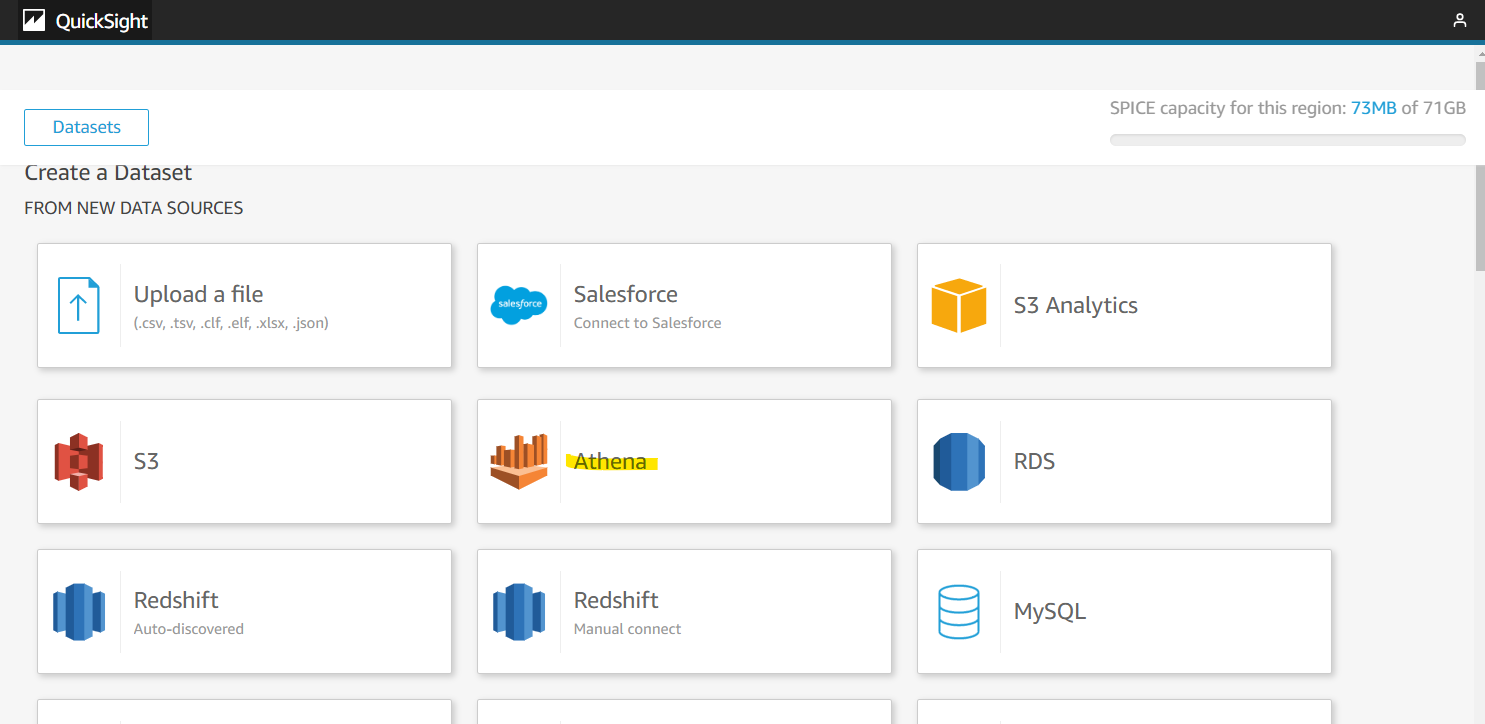

Upload a file を押します。

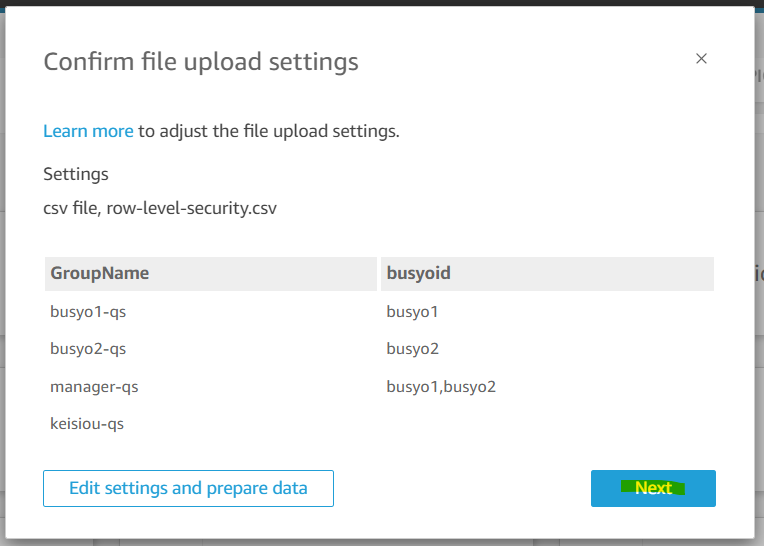

ローカルにある csv を選択して、Next を押します。

登録できたので、Edit/Preview data を押します。

データセットの中身が正しいことを確認しました。このまま CANCEL を押して画面を戻します。

売上管理テーブルを Athena で作成

行レベルセキュリティを使うために、売上管理テーブルを作成していきます。テーブル定義は Athena を使っていきます。

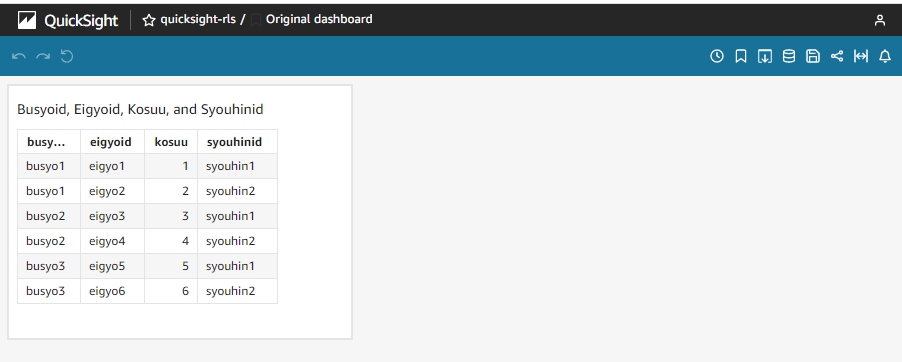

まず、S3 にアップロードする csv ファイルを作成します。3 つの部署が含まれているデータになっています。

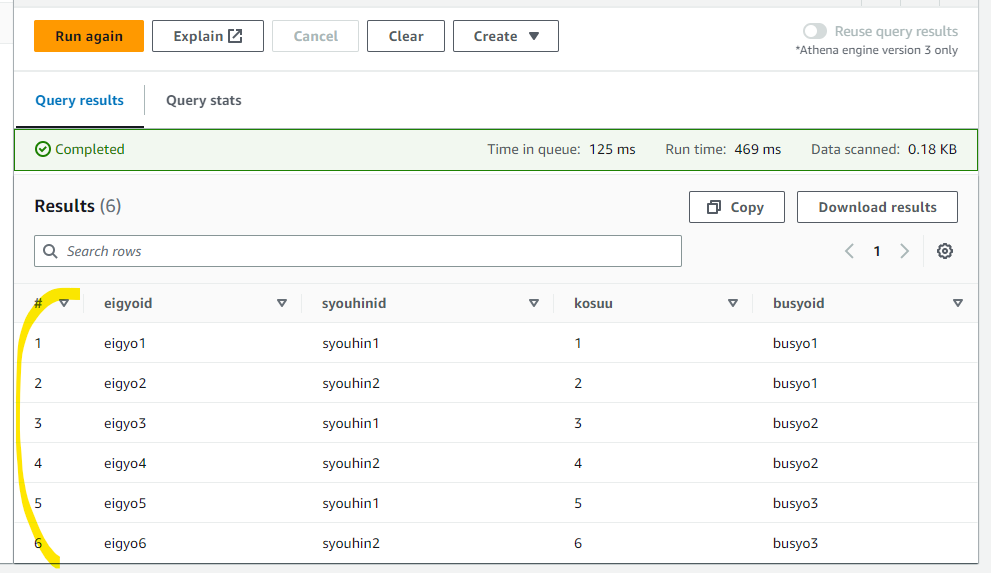

eigyoid,syouhinid,kosuu,busyoid

eigyo1,syouhin1,1,busyo1

eigyo2,syouhin2,2,busyo1

eigyo3,syouhin1,3,busyo2

eigyo4,syouhin2,4,busyo2

eigyo5,syouhin1,5,busyo3

eigyo6,syouhin2,6,busyo3

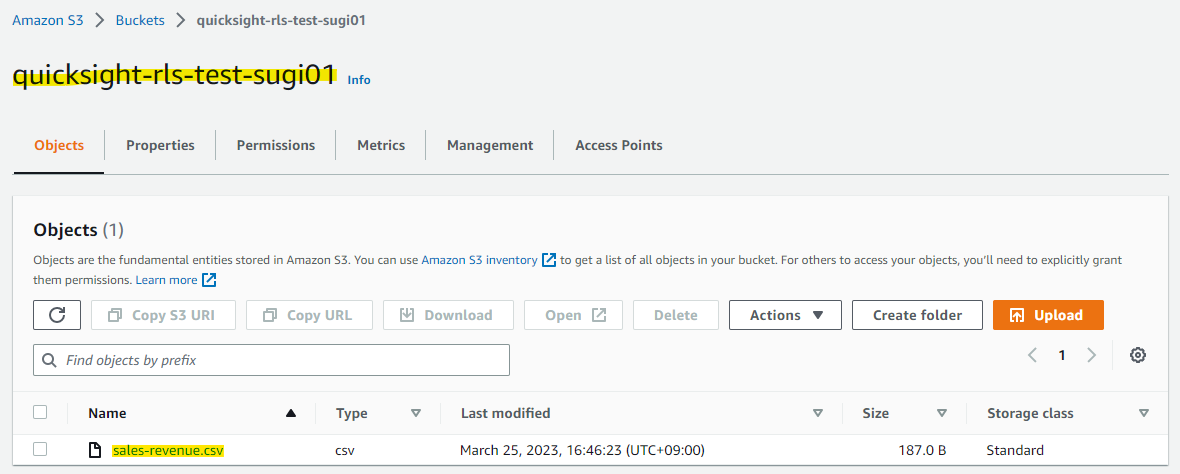

適当な S3 Bucket にアップロードします。

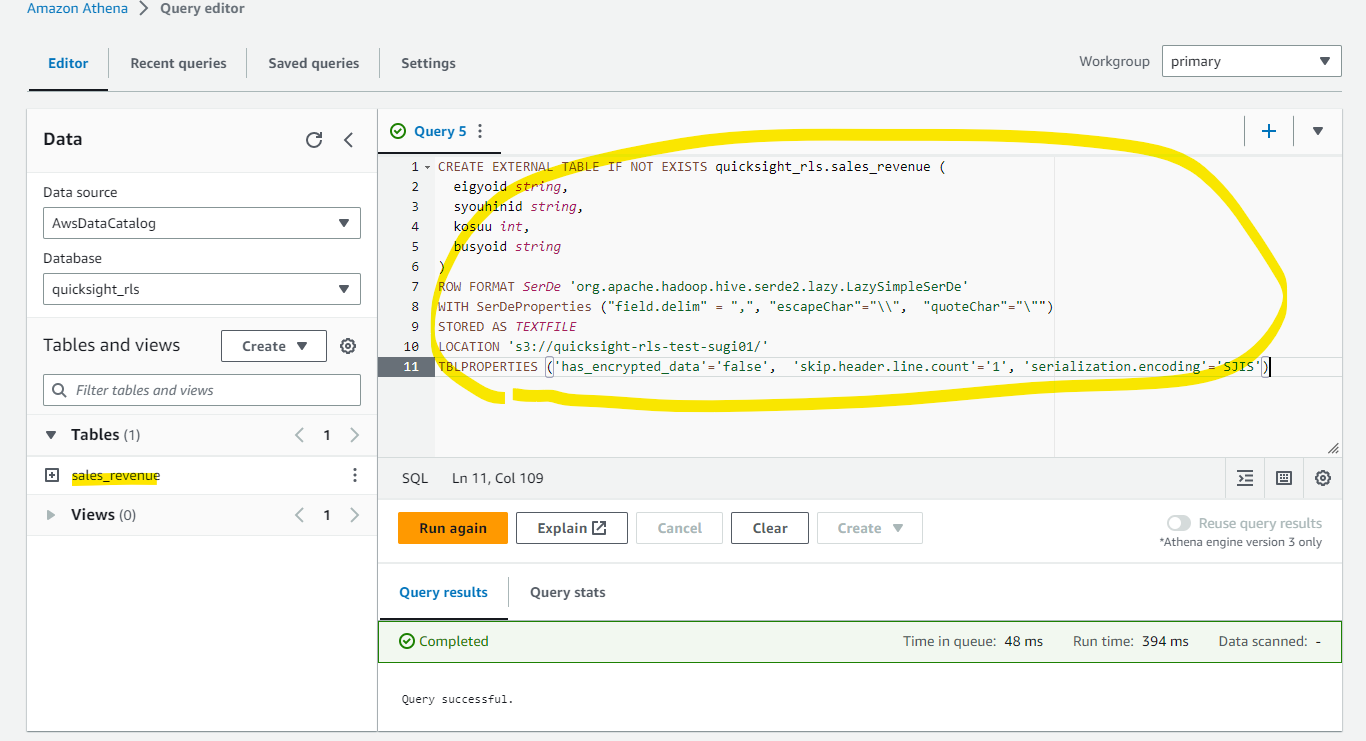

Athena でテーブルの定義をします。アップロードした csv ファイルを参照しています。

CREATE EXTERNAL TABLE IF NOT EXISTS quicksight_rls.sales_revenue (

eigyoid string,

syouhinid string,

kosuu int,

busyoid string

)

ROW FORMAT SerDe 'org.apache.hadoop.hive.serde2.lazy.LazySimpleSerDe'

WITH SerDeProperties ("field.delim" = ",", "escapeChar"="\\", "quoteChar"="\"")

STORED AS TEXTFILE

LOCATION 's3://quicksight-rls-test-sugi01/'

TBLPROPERTIES ('has_encrypted_data'='false', 'skip.header.line.count'='1', 'serialization.encoding'='SJIS')

以下のクエリーで中身を確認します。正しく認識されています。

SELECT * FROM "quicksight_rls"."sales_revenue" limit 10;

売上管理テーブルに行レベルセキュリティを有効化

Athena で売上管理テーブルを作成できたので、QuickSight 上でデータセットを定義し、行レベルセキュリティを有効化します。

New dataset を押します。

Athena を選びます。

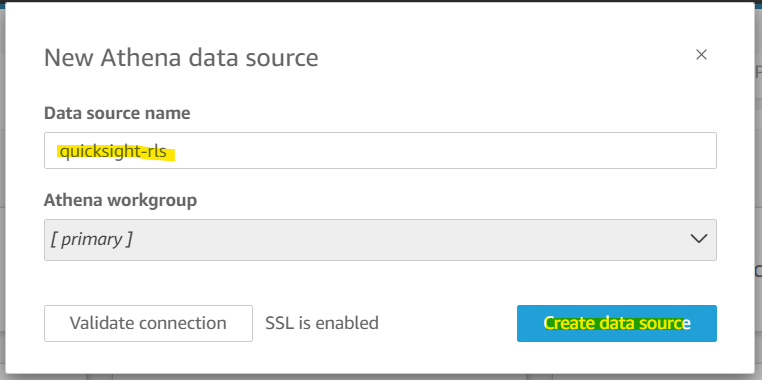

Create data source を押します。

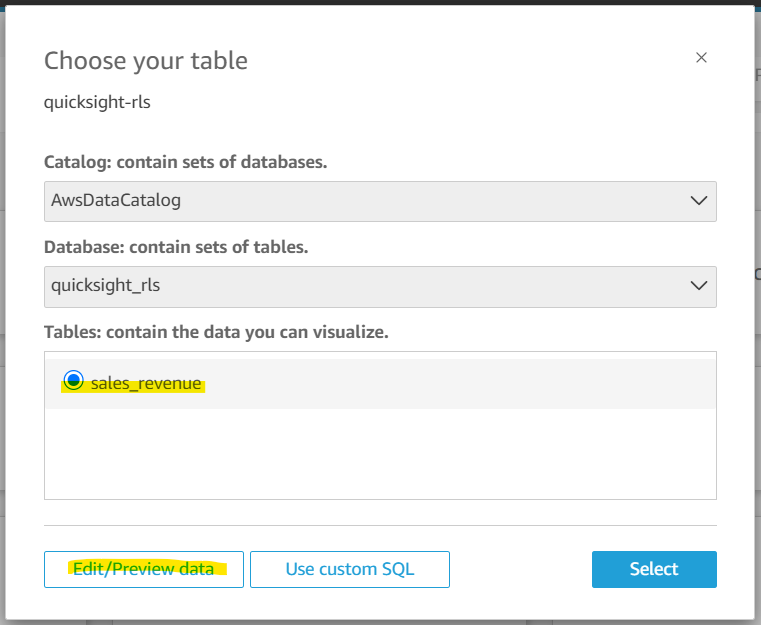

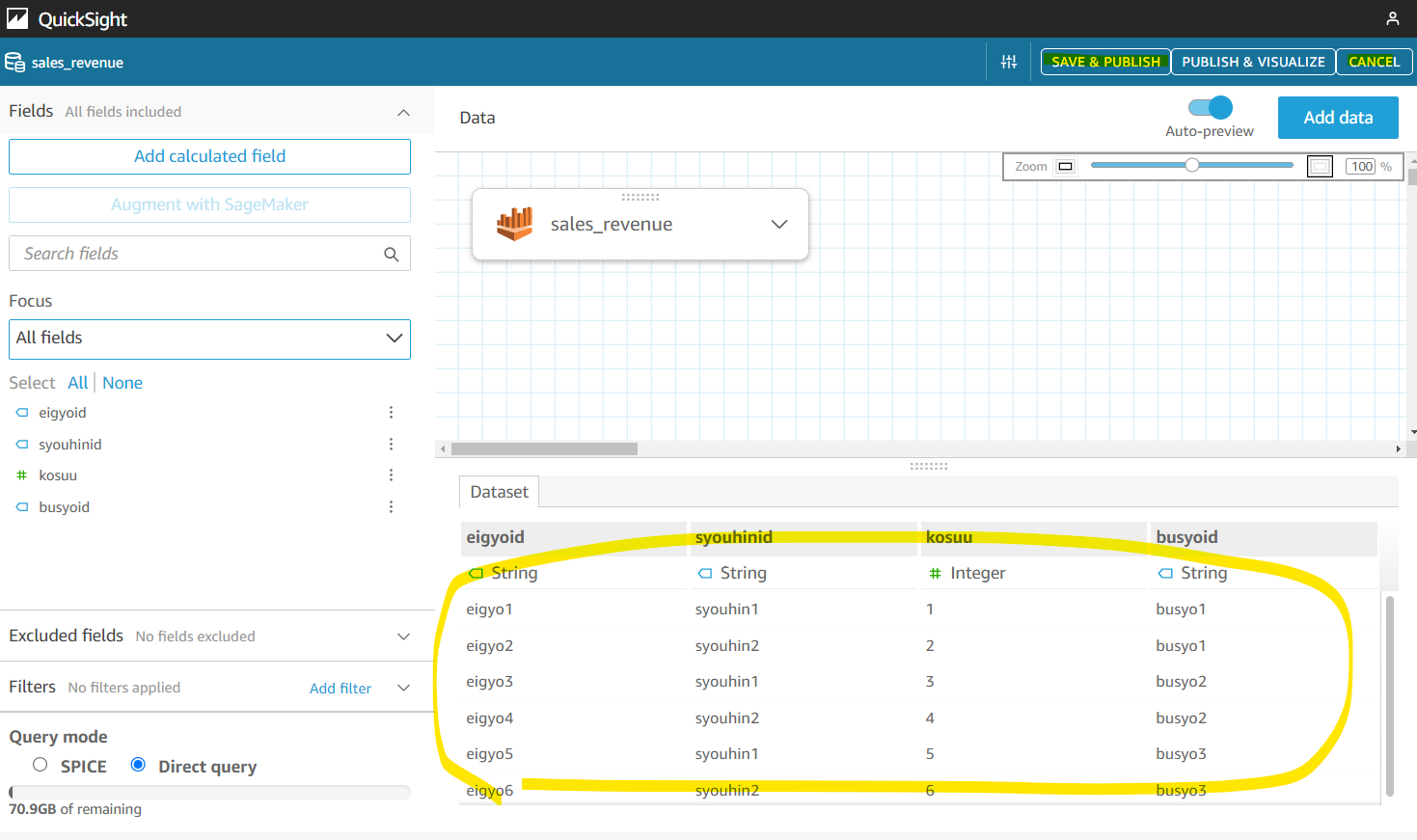

Athena で定義した Table を選択して、Edit/Preview data を押します。

正常にデータが見えたので、SAVE & PUBLISH を押して CANCEL を押します。

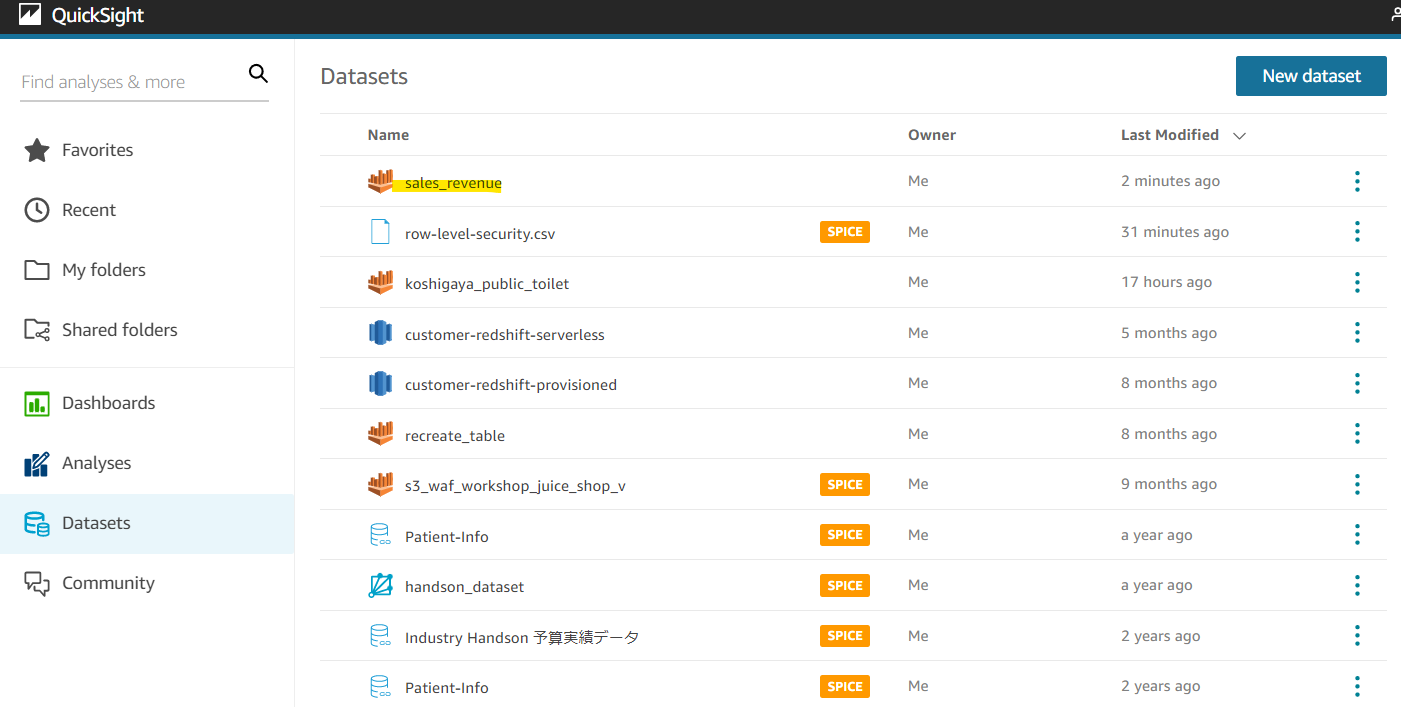

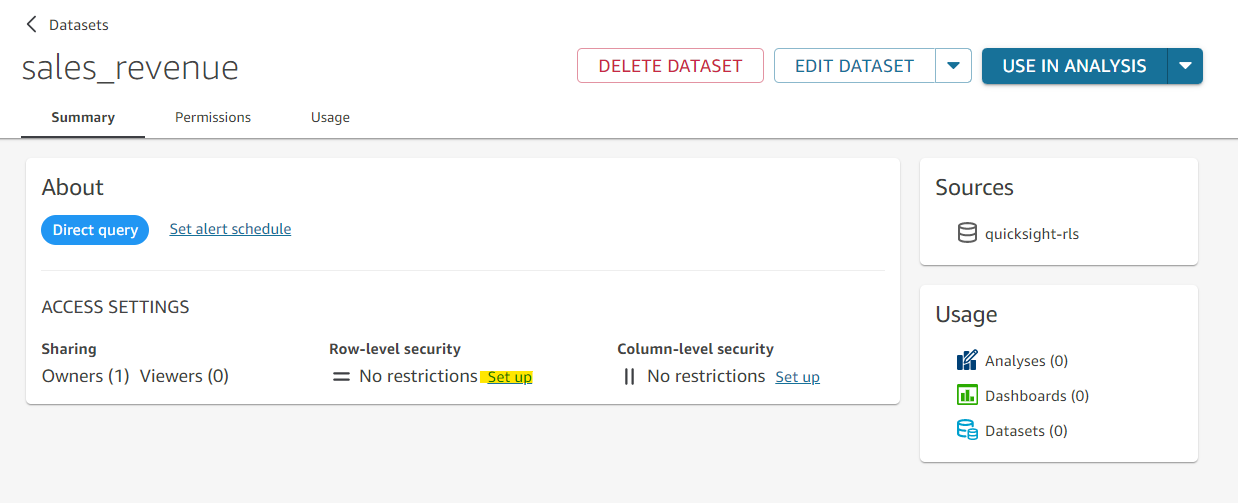

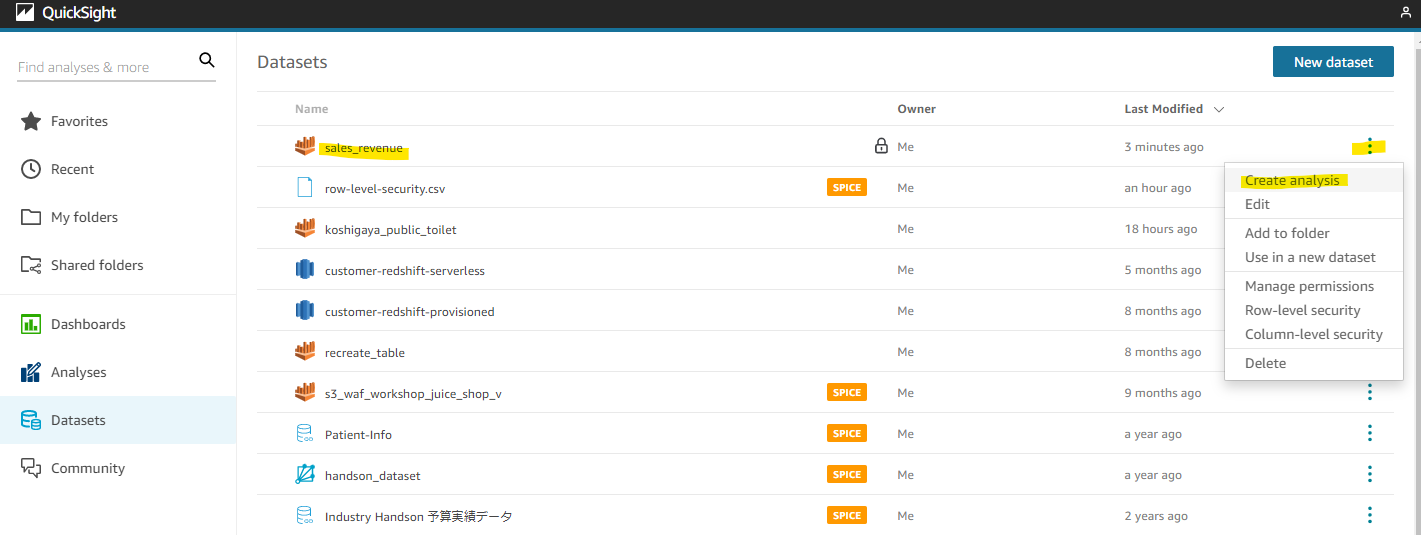

データセットの画面から、登録した sales_revenue を選択します。

Row-level security の Set up を選びます。

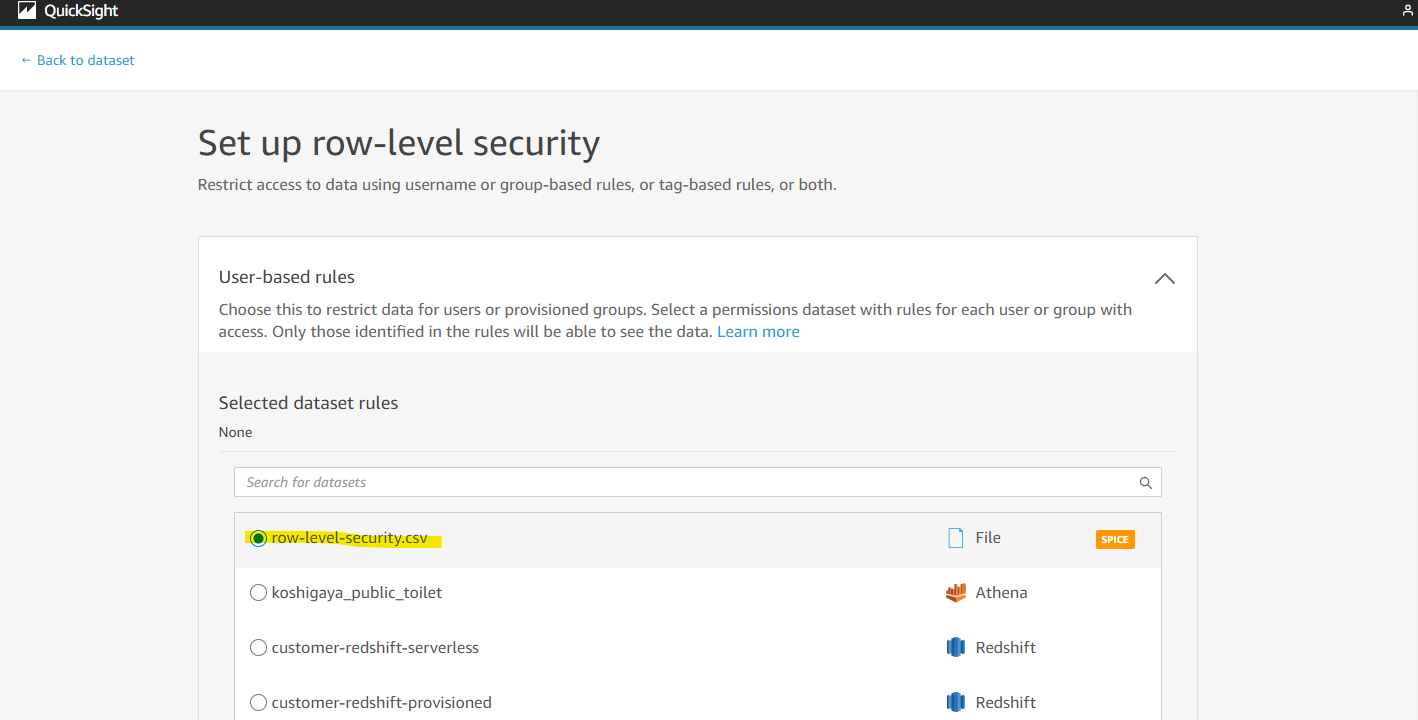

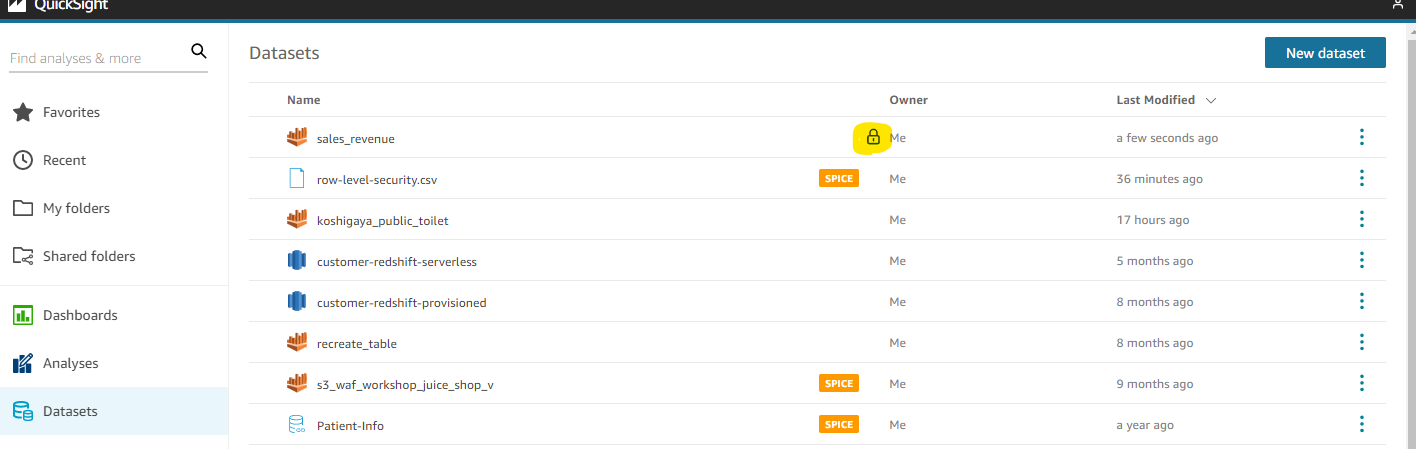

行レベルセキュリティのルールを定義したデータセットを選択します。

Apply dataset を押します。

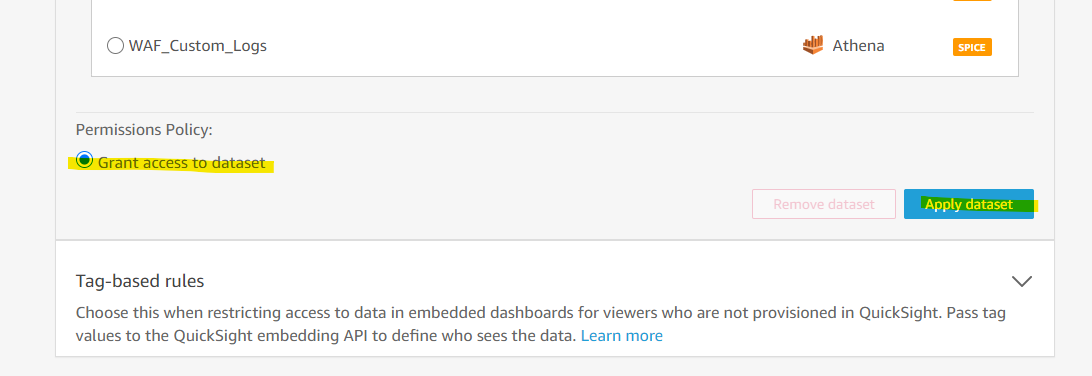

Apply and activate を押します。

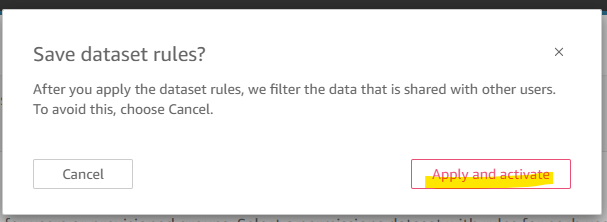

行レベルセキュリティを有効化したことによって、データセットに鍵アイコンが付きました。

QuickSight のグループとユーザーを作成

QuickSight 上でユーザーとグループを作成します。

- IT 管理者が利用する QuickSight のユーザーも行レベルセキュリティの影響を受けます。この手順では、IT 管理者は全部のデータを見ながらダッシュボードを作っていきたいため、IT 管理者 は全部のデータが見える keieisou-qs グループに参加させます。

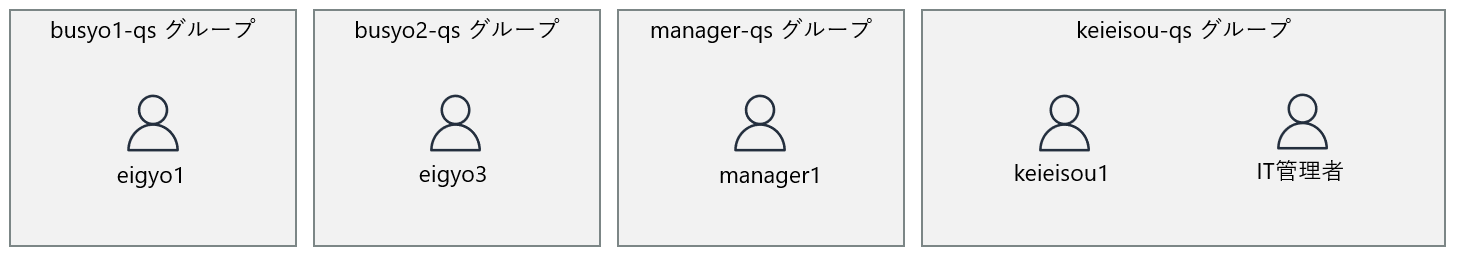

次の概要図と見比べながら、グループと行レベルセキュリティとの関係性を整理しておくと理解が深まります。

- busyo1-qs :

busyo1のデータだけ見える - busyo2-qs :

busyo2のデータだけ見える - manager-qs :

busyo1,busyo2のデータが見える - keieisou-qs : 空白となっており、全部のデータが見える

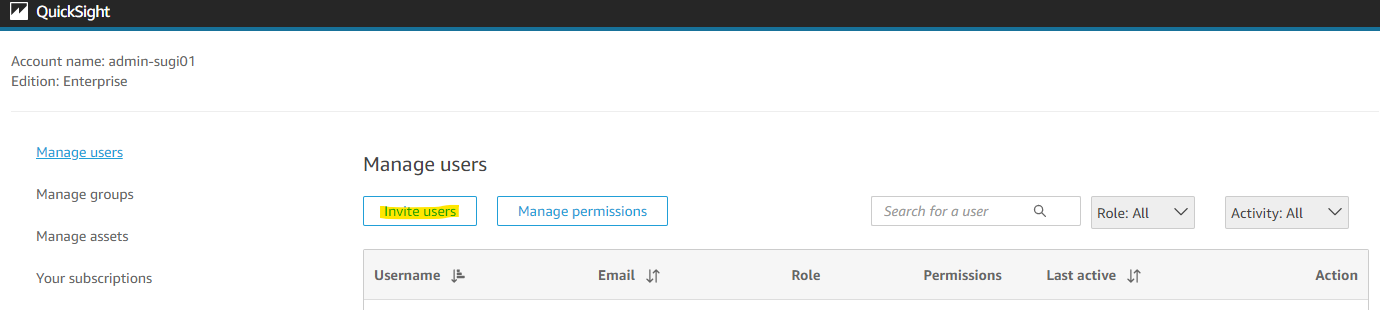

QuickSight の管理画面で、invite users を選びます。

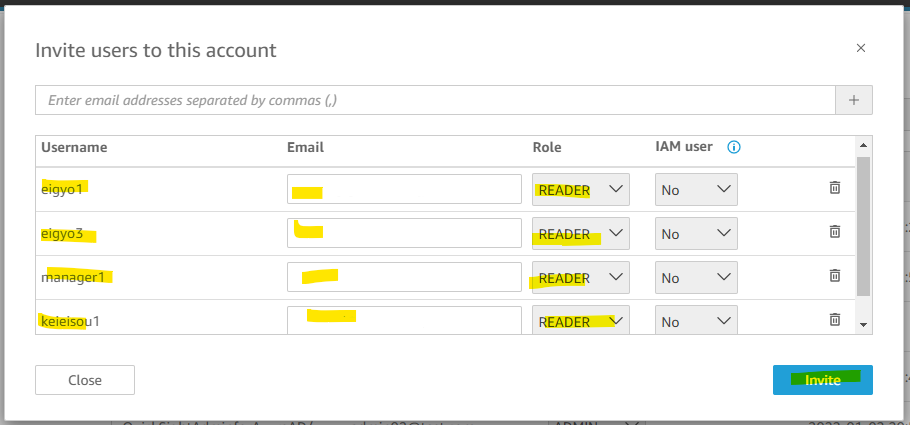

4 つの User を定義して、READER として invite します。

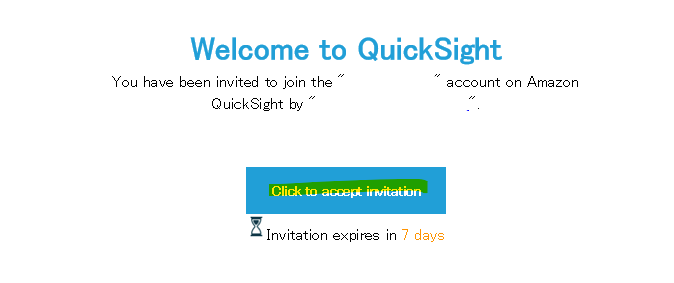

指定したメールアドレスにメールが届くにて、accept ボタンを押して承認します。

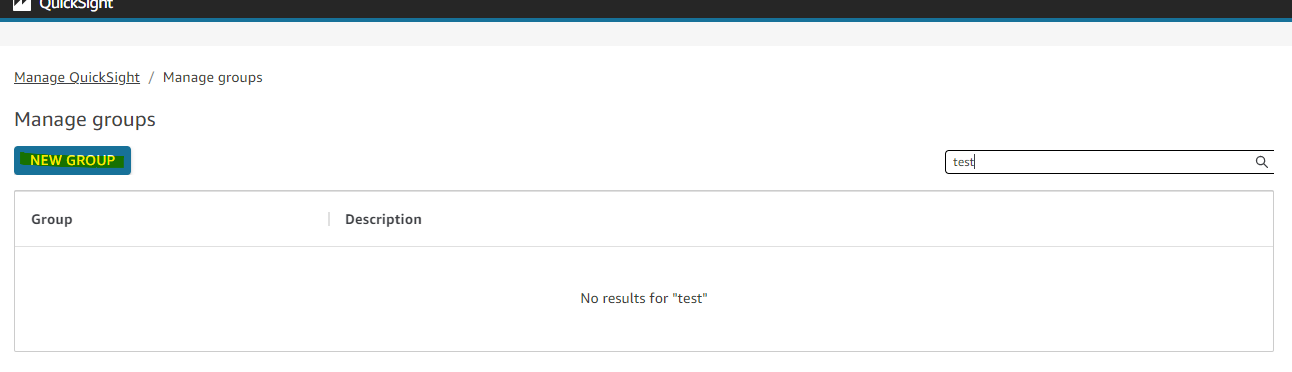

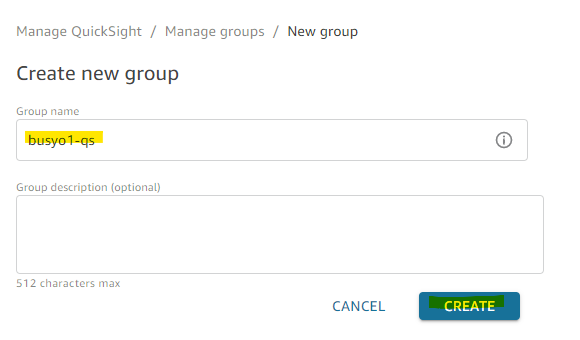

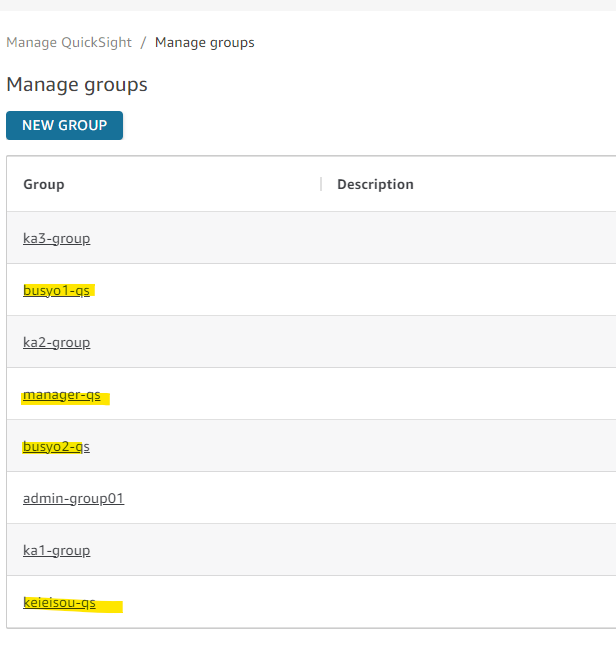

QuickSight の管理画面で、グループを作成します。

グループ名を指定します。行レベルセキュリティの csv に書かれている GroupName のデータを一致させます。

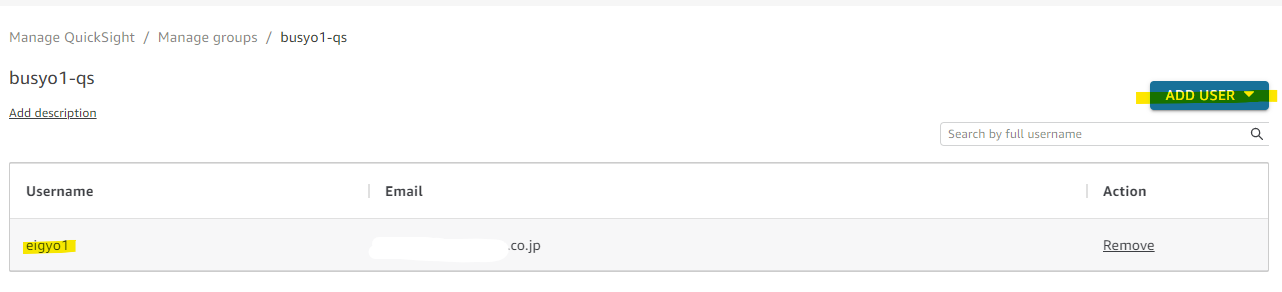

作成したグループに、ユーザーを追加します。

くり返して、4 グループ作成します。(画像に関係ないグループが表示されていますが、別の検証で作った物なので無視してください。)

ダッシュボードを作成

行レベルセキュリティを有効化したデータセットを使って、ダッシュボードを作っていきます。Create analysis を押します。

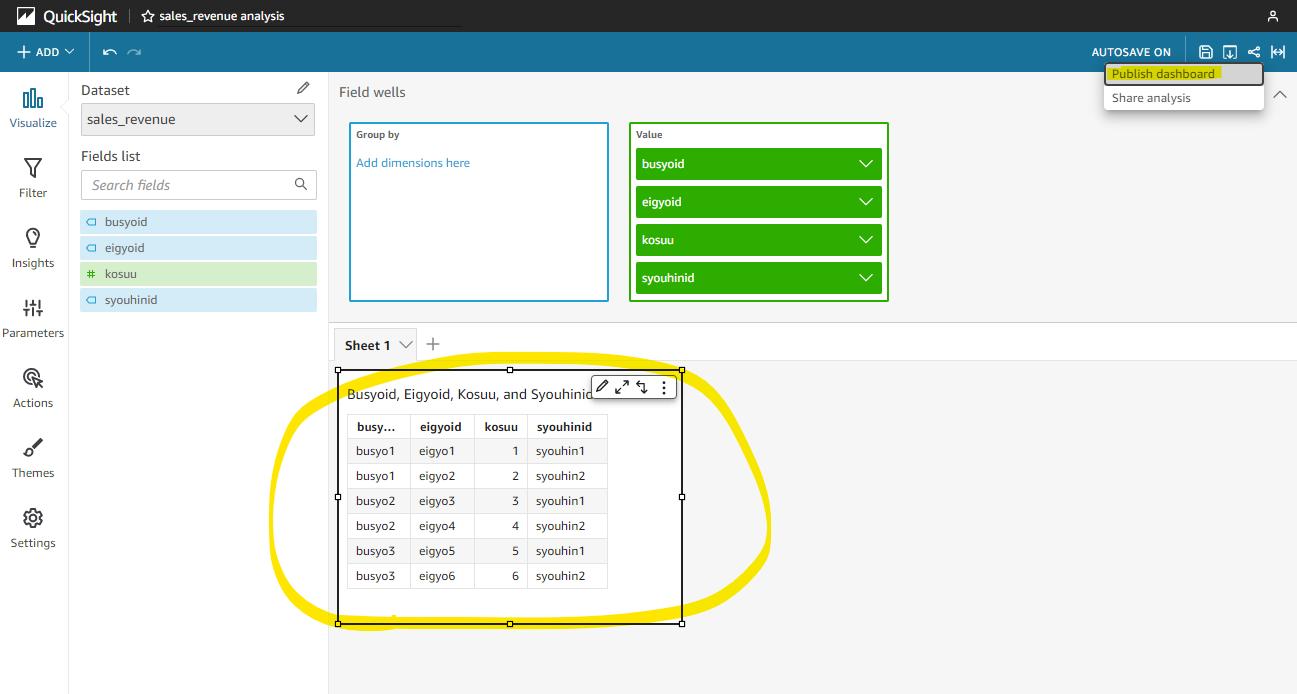

Analysis の可視化では、簡単にデータを確認できるように、テーブルで全データを表示するようにします。その後、Publish dashboard を押して、ダッシュボードとして公開します。

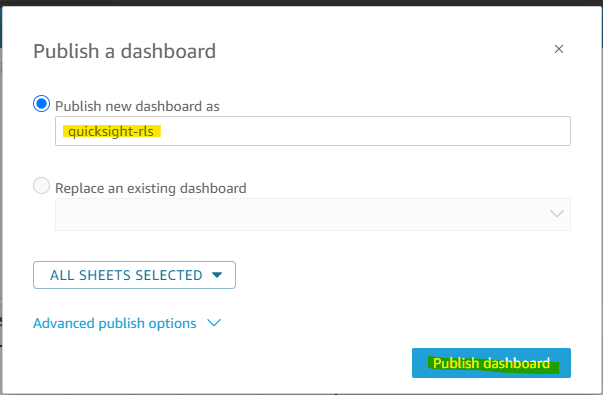

Publish dashboard を押します。

ダッシュボードが作成されました。

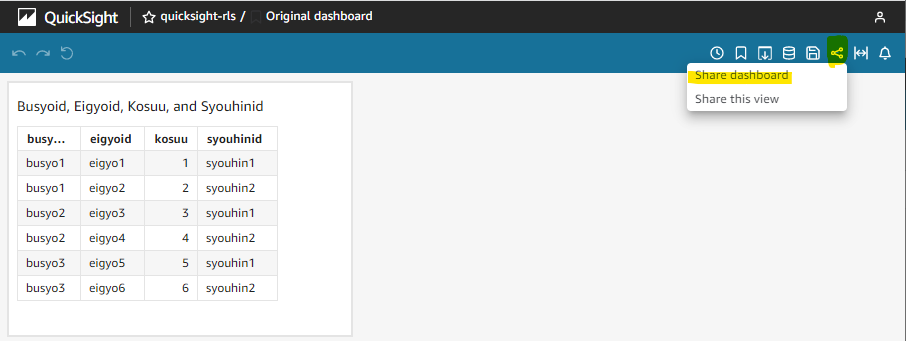

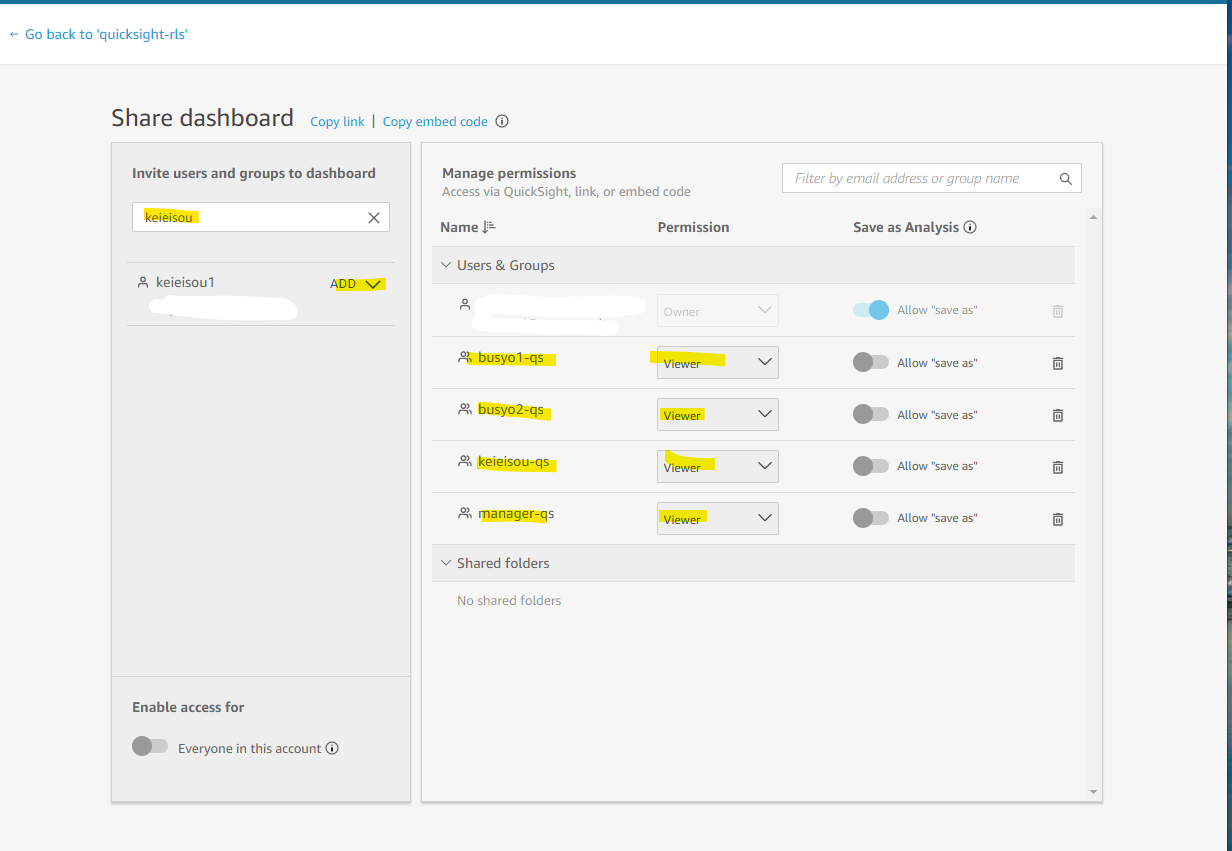

ダッシュボードをユーザーに共有

作成したダッシュボードを、他のユーザーに共有します。

4 つの QuickSight グループを選択して View として共有します。

動作確認

ここまでで行レベルセキュリティの設定ができました。実際に 4 ユーザーでログインしてダッシュボードを見てみましょう。

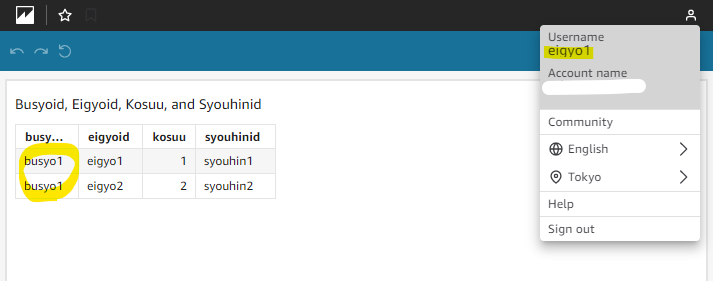

eigyo1 ユーザー

- 想定通り

busyo1に制限されている

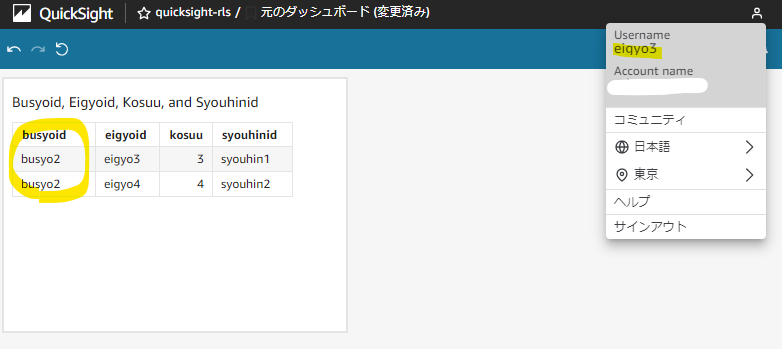

eigyo3 ユーザー

- 想定通り

busyo2に制限されている

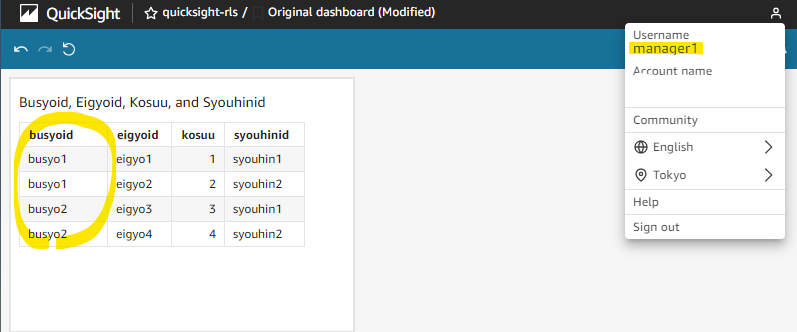

manager1 ユーザー

- 想定通り

busyo1とbusyo2に制限されている

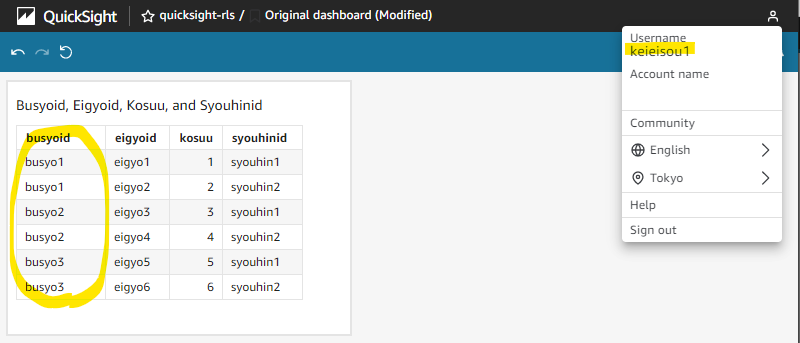

keieisou1

- 想定通り全データが見えている

検証をつうじてわかったこと

- QuickSight にログインしてダッシュボードを閲覧するときに、ユーザーごとに表示するデータを制御したいときは行レベルセキュリティが便利に利用できる。

- 閲覧専用の Reader ユーザーがダッシュボードを閲覧するときに、行レベルセキュリティが利用できる。

- 一方、Author 権限を付与している QuickSight ユーザーに、行レベルセキュリティを有効化したデータセットを「Owner」権限を付与すると、全部のデータが見える。基本的に行レベルセキュリティは閲覧専用の Reader ユーザーに利用すると考えると良さそう。

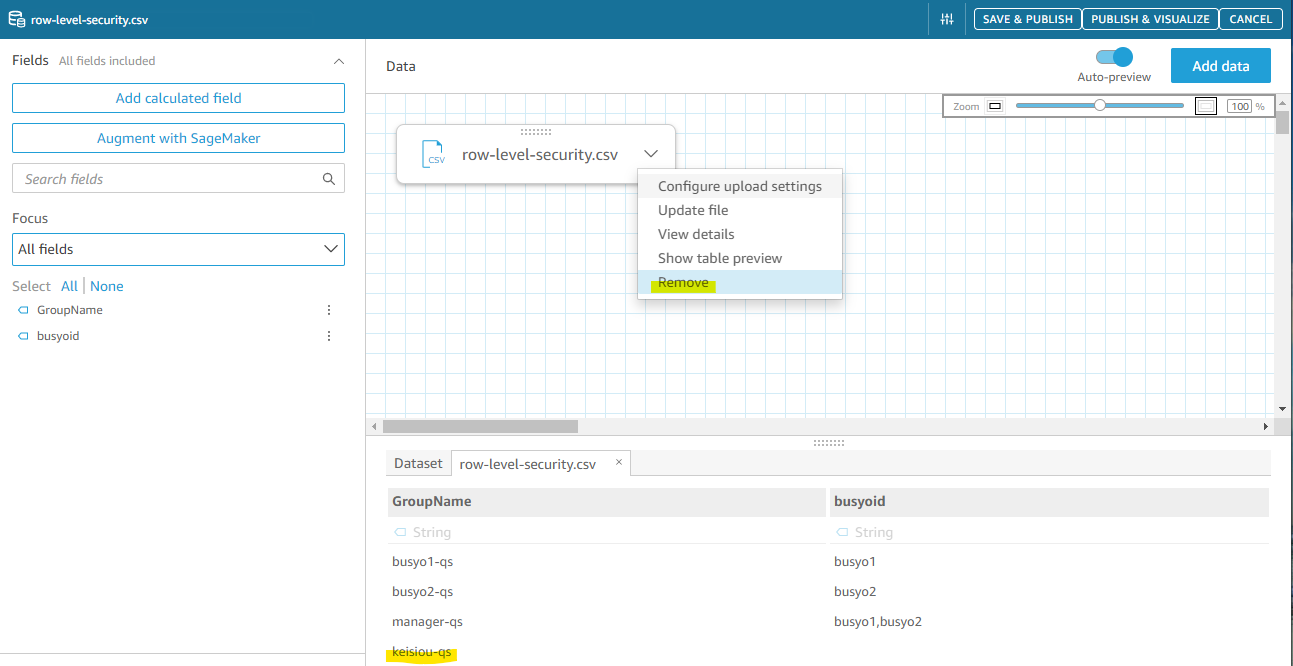

付録1 : Row Level Security の定義ファイルを更新

アップロードしたあとに、行レベルセキュリティのルール定義ファイルの更新方法を紹介します。(間違って定義しちゃったのを修正します)

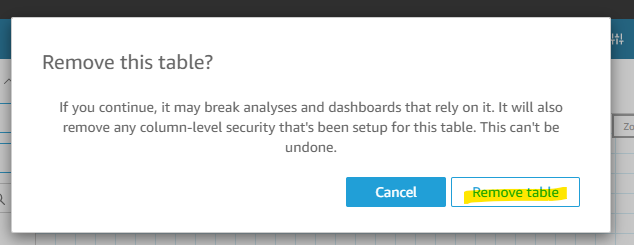

まず、既にアップロードしているファイルを Remove します。

Remove table を押します。

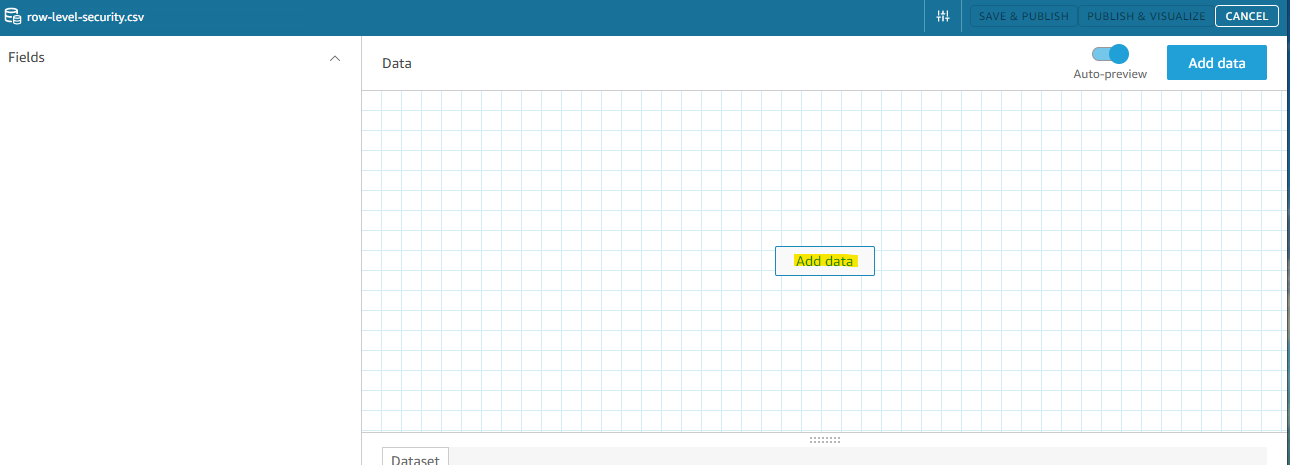

何もデータがなくなったので、Add data で修正後の csv ファイルをアップロードします。

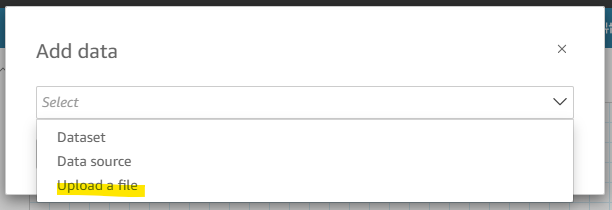

upload a file を押します。

Next を押します。

データが更新できたので、SAVE & PUBLISH を押します。

参考 URL