はじめに

AppStream 2.0 では、2 つの認証方式があります

- ローカルの User Pool を利用した認証

- SAML を利用した外部の IdP と連携した認証

たまに、Active Directory と AppStream 2.0 を連携したい、というお話を頂きます。SAML 認証で、Entra ID や ADFS との連携が考えられるのですが、Entra ID や ADFS を利用していない環境では、新規の導入はなかなか大変です。そこで、IAM Identity Center と AWS Directory Service の AD Connector を利用して、既存の Active Direvctory と連携する方法を検討できます。今回の記事では、この設定方法を紹介します。

構成図

今回の検証を行う環境の構成図です。

重要なポイントは、IAM Identity Center が AD Connector 経由で自己管理型の Active Directory と連携することで、ユーザーは IAM Identity Center のポータル画面経由で AppStream 2.0 にアクセスが可能です。

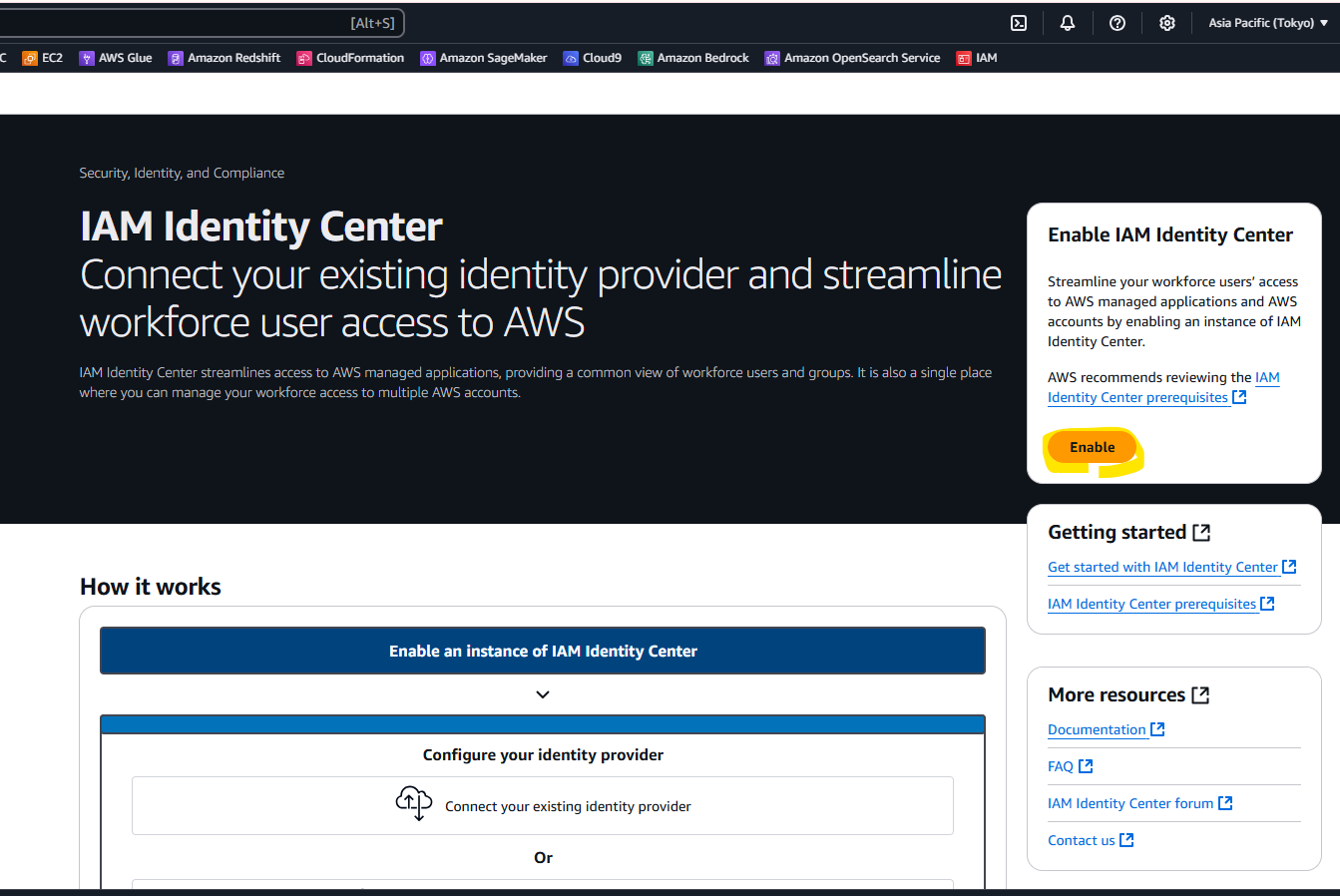

IAM Identity Center の作成

IAM Identity Center を作成していきます。Enable を押します。

Enable を押します。

Active Directory 上の設定

この手順は参考手順です。読み飛ばして頂いて大丈夫です。

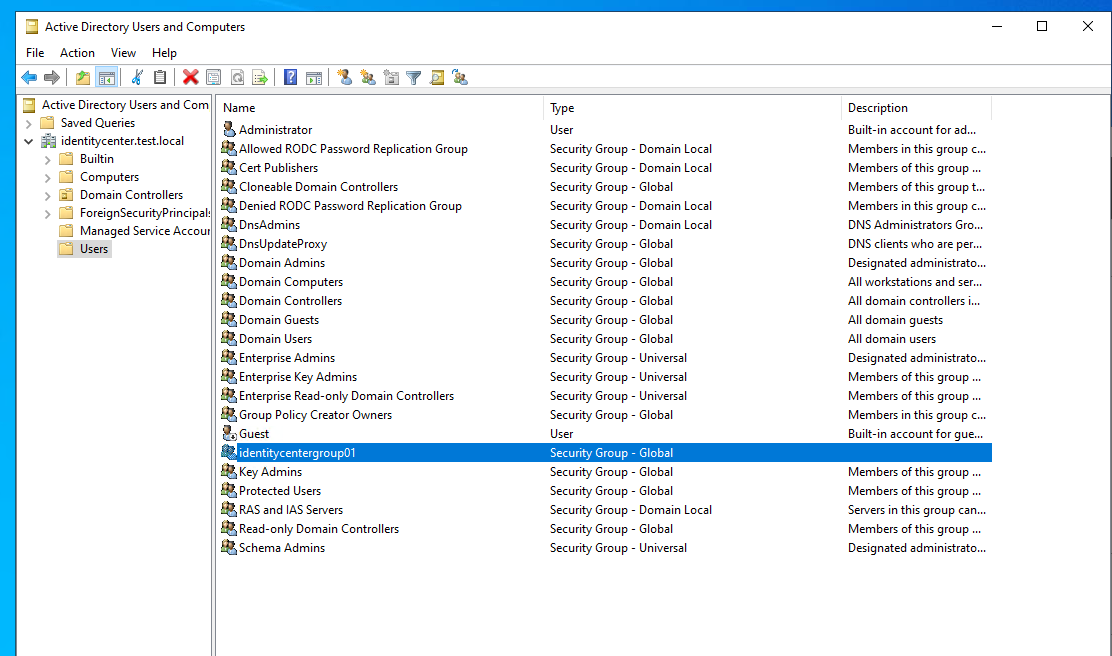

Active Directory のグループ作成

- identitycentergroup01

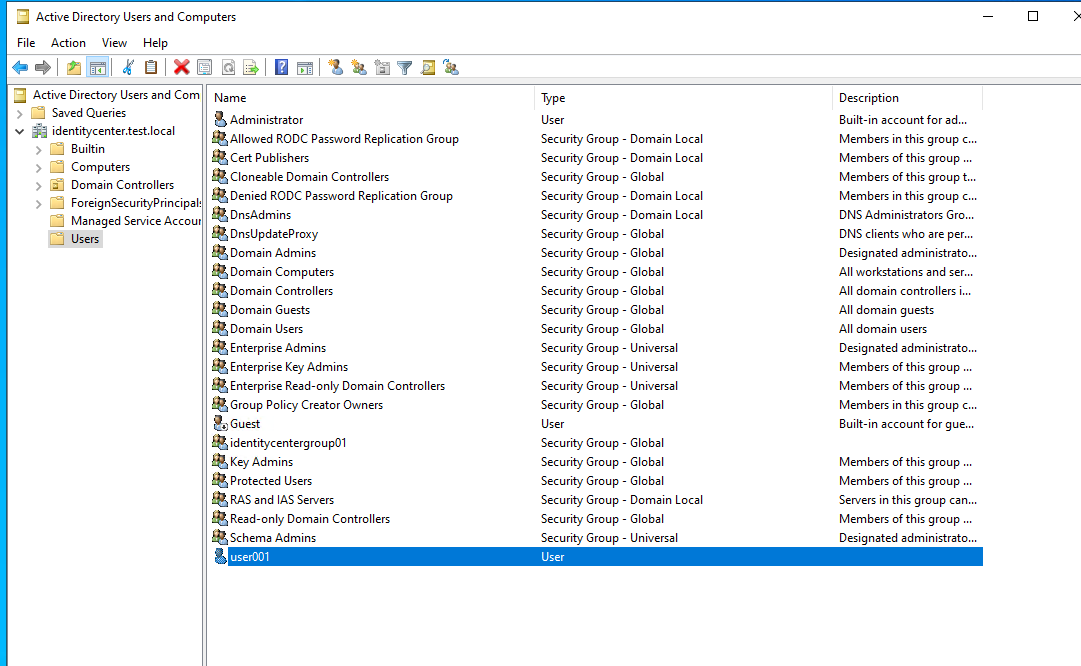

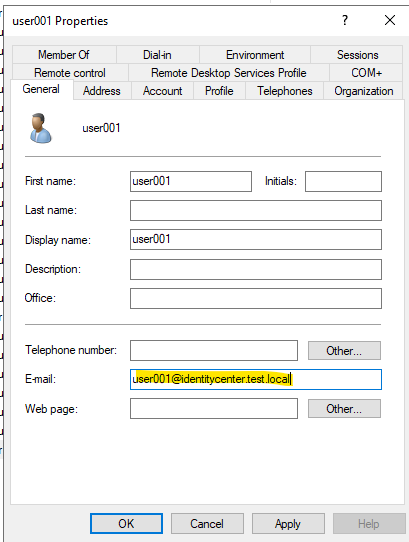

Active Directory の ユーザー作成

- user001

- グループ identitycentergroup01 に紐づける

なお注意点として、User の Email は設定しないと IAM Identity Center との連携でエラーになります。以下の Email の値は忘れずに入れましょう。

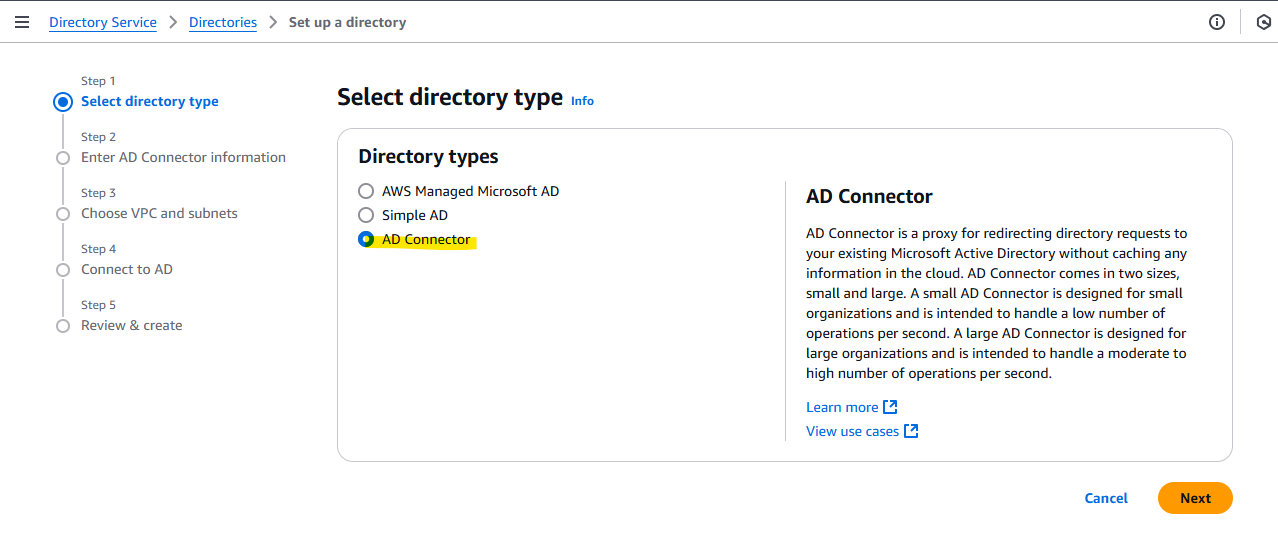

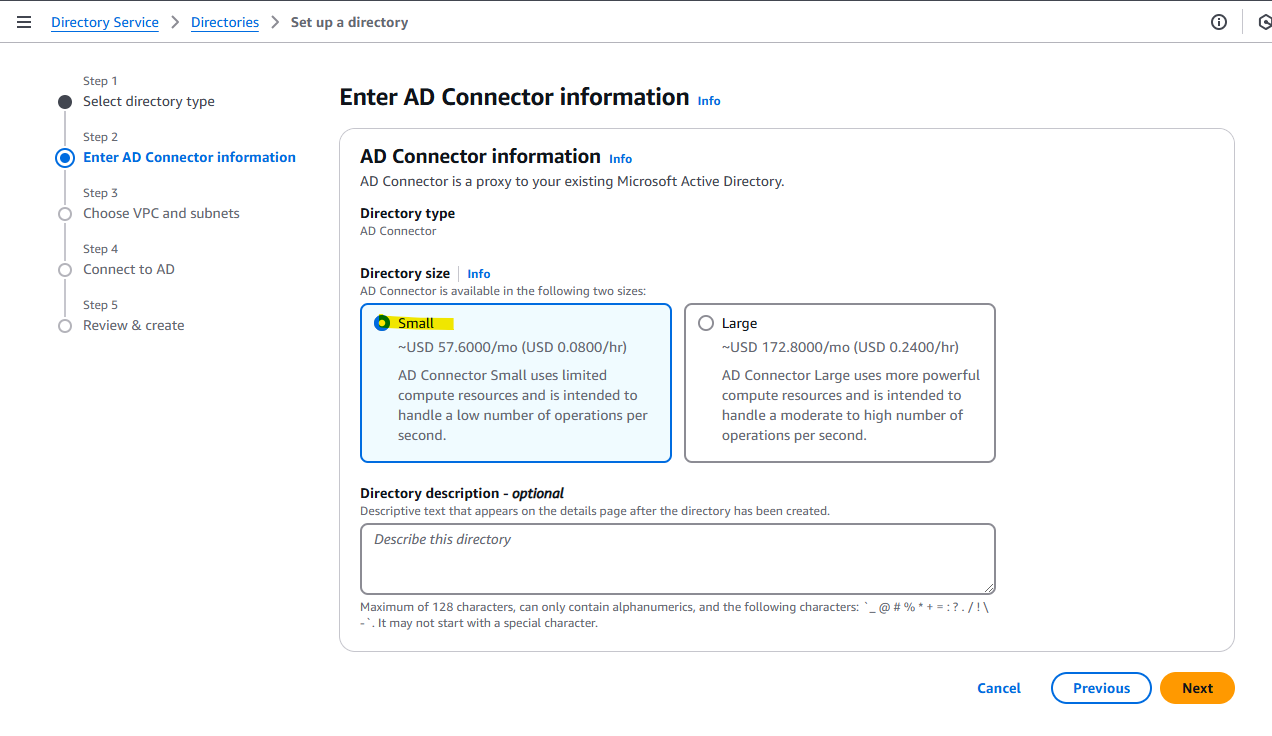

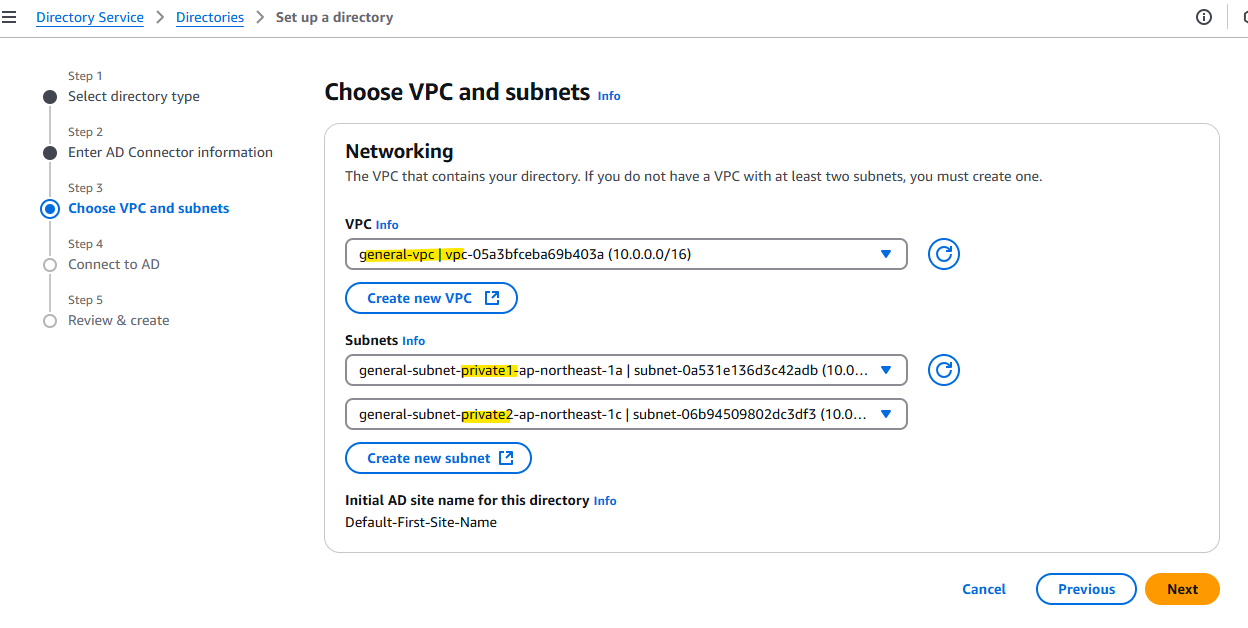

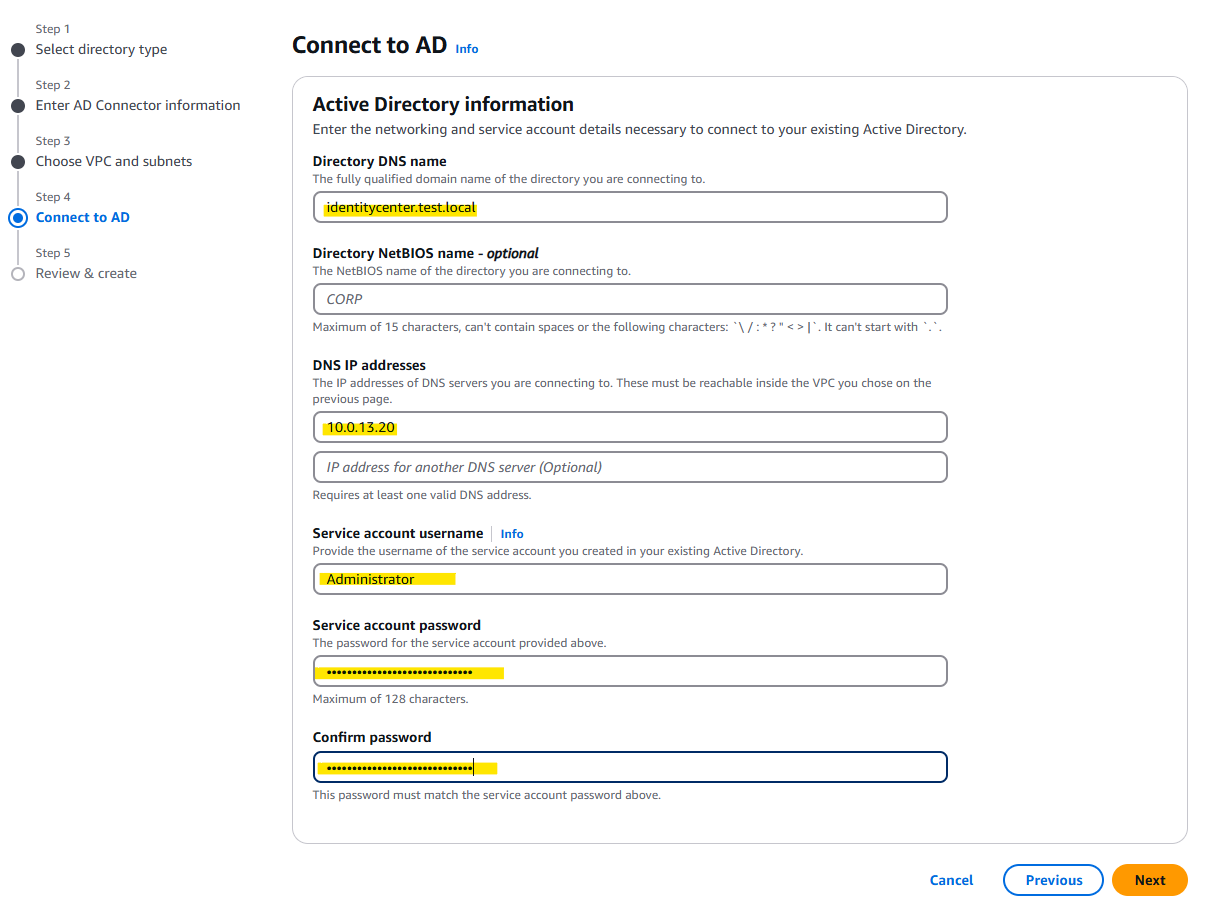

AD Connector 作成

AWS Directory Service で AD Connector を作成します。

AD Connector を選択します。

Directory size は、Small にしておきます。

VPC や Subnet は、既存の Active Directory に通信可能なネットワークを選択します。

Active Directory 連携のための IP アドレスや、ユーザー名、パスワードを入れます。

Create Directory を押します。

5 分ほど待つと、AD Connector の Status が Active に変わりました。

IAM Identity Center と AD 連携

IAM Identity Center は、デフォルトでローカルの User 管理になっているので、Active Directory 連携のために設定が必要です。

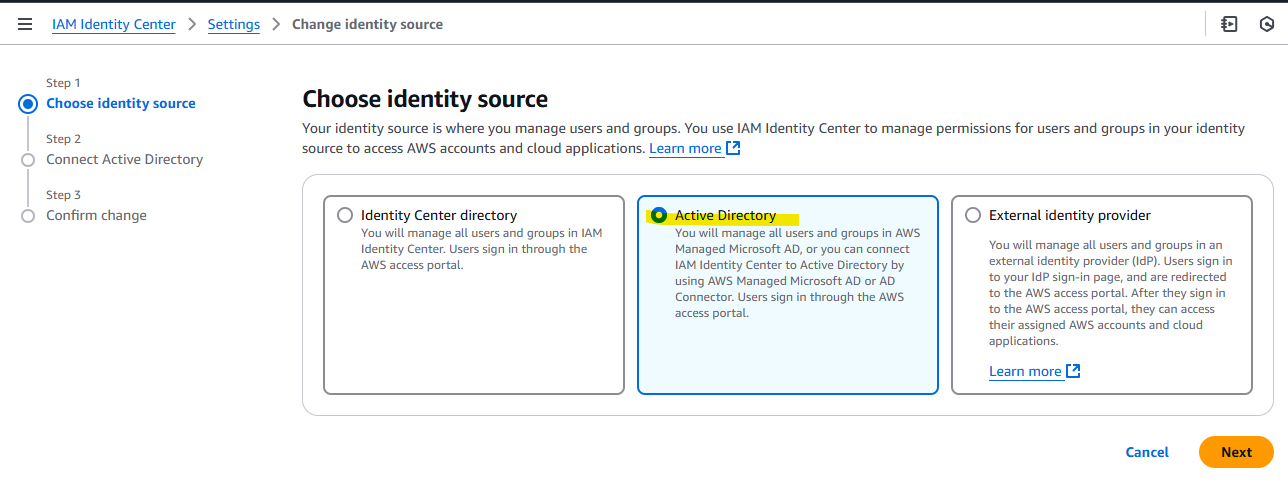

Settings から Identity source タブで、Change identity source を選択します。

Active Directory を選びます。

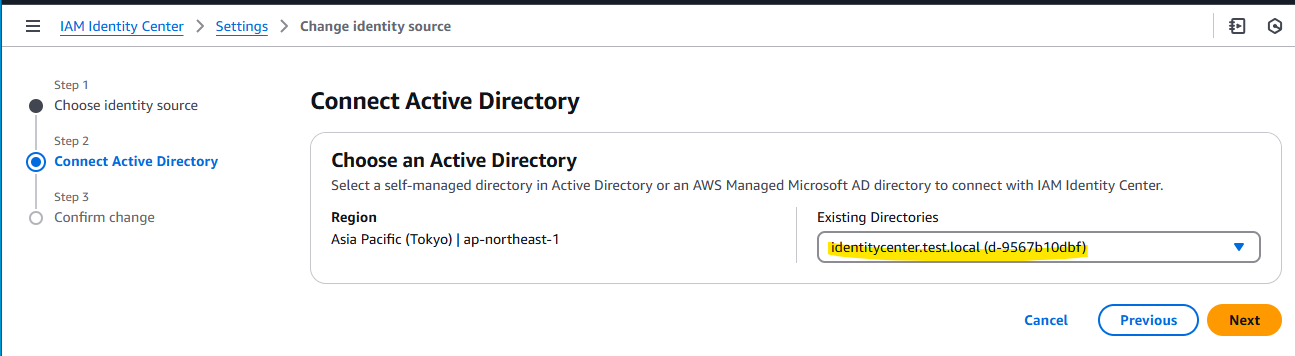

上の手順で作成した、AD Connector を選択します。

Change identity source を選択します。

変更できました。

Start guided setup を押します。

デフォルトのまま Next を押します。

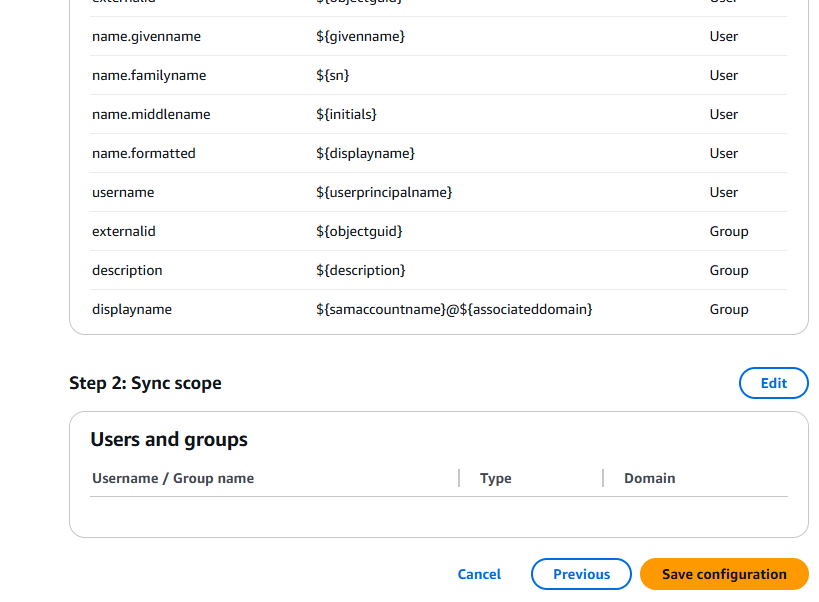

次の手順で指定する Group や User が、IAM Identity Center に定期的に反映されます。連携したいユーザーが参加する Group を設定すると運用が楽だと思います。

Group のタブに、Active Directory 上で作成したグループを指定します。この手順では、User は指定しません。Group を指定することで、その Group に所属する User も自動的に反映されます。

Save configuration を押します。

数分後、Identity Center 上で、Group と User が自動的に認識されました。どうやら、1 時間くらい時間がかかることもあるようです。

User も反映されています。

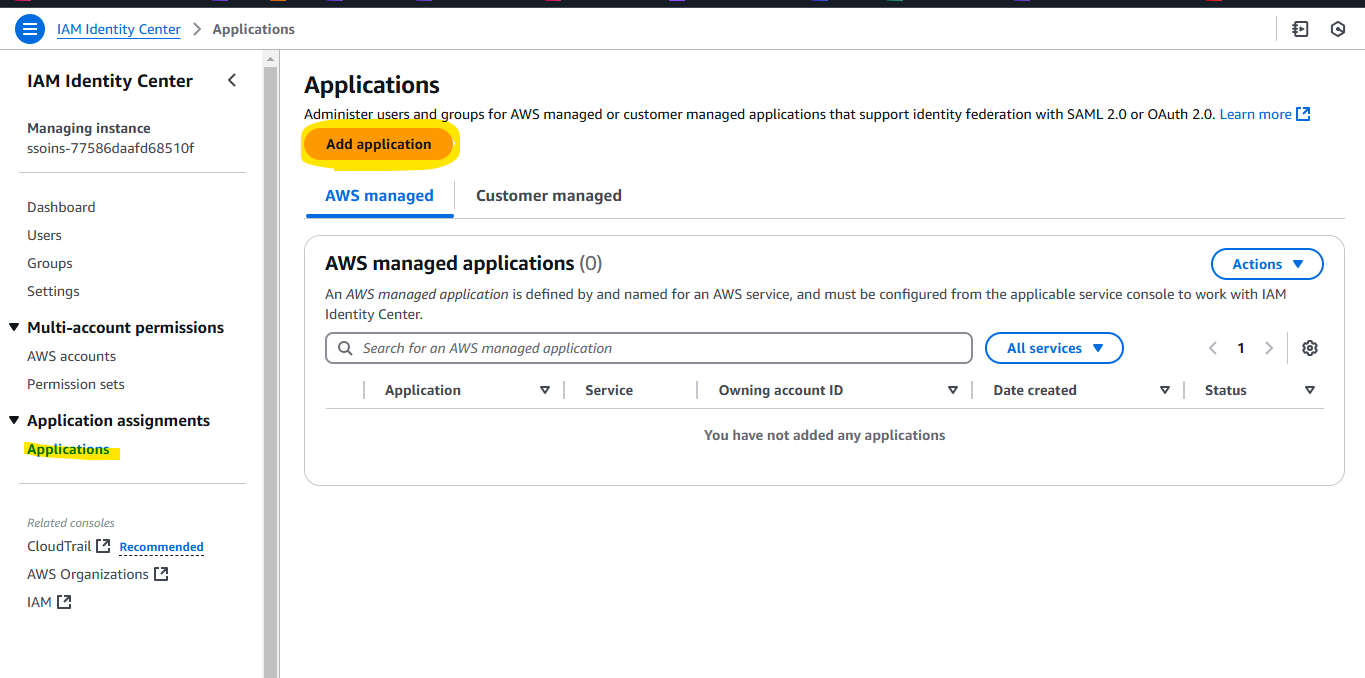

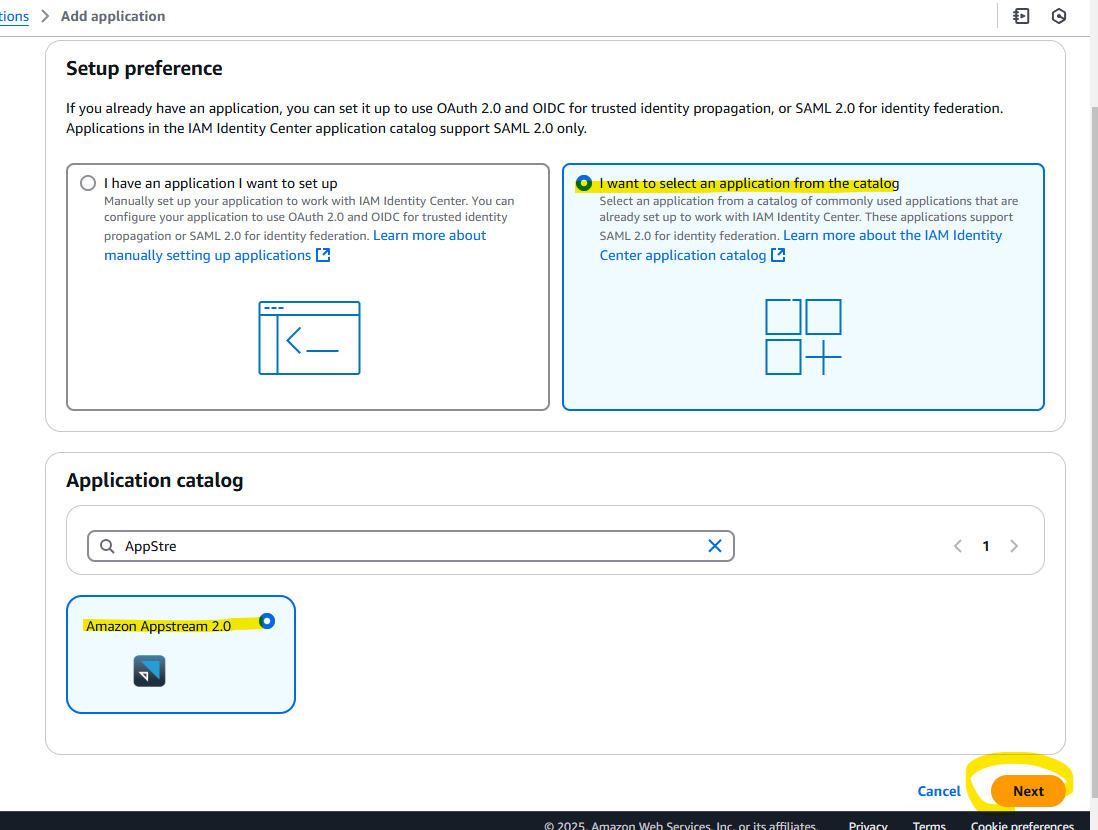

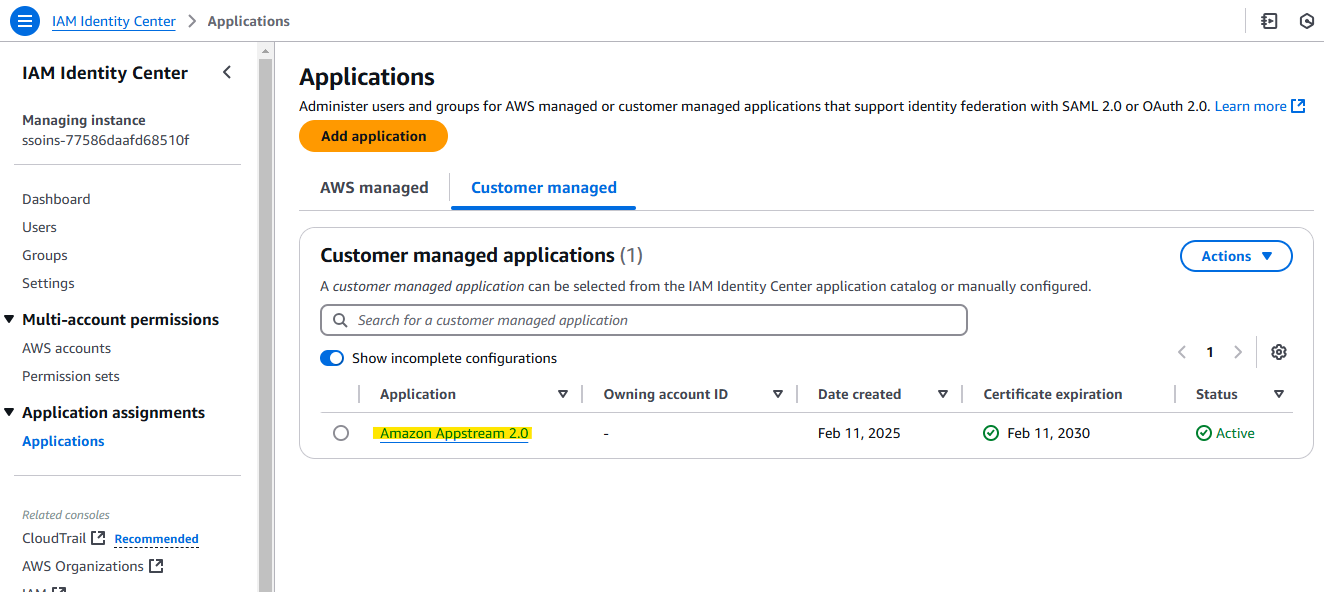

IAM Identity Center で AppStream を登録

IAM Identity Center で、Application として AppStream 2.0 を登録します。

catalog から、AppStream 2.0 を選択できます。

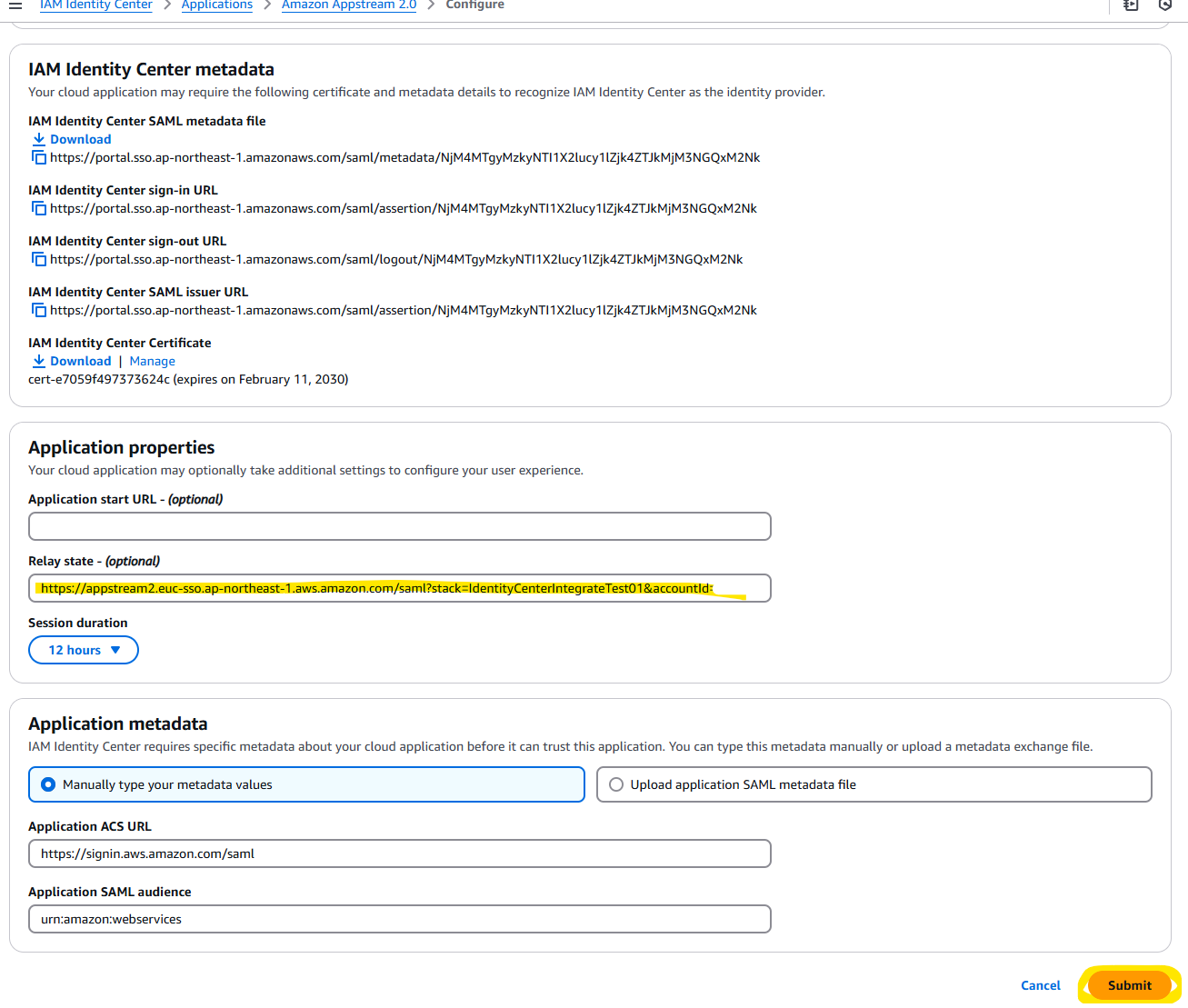

デフォルトのまま Submit を押します。IAM Identity Center SAML metadata file は忘れずにダウンロードをしましょう。

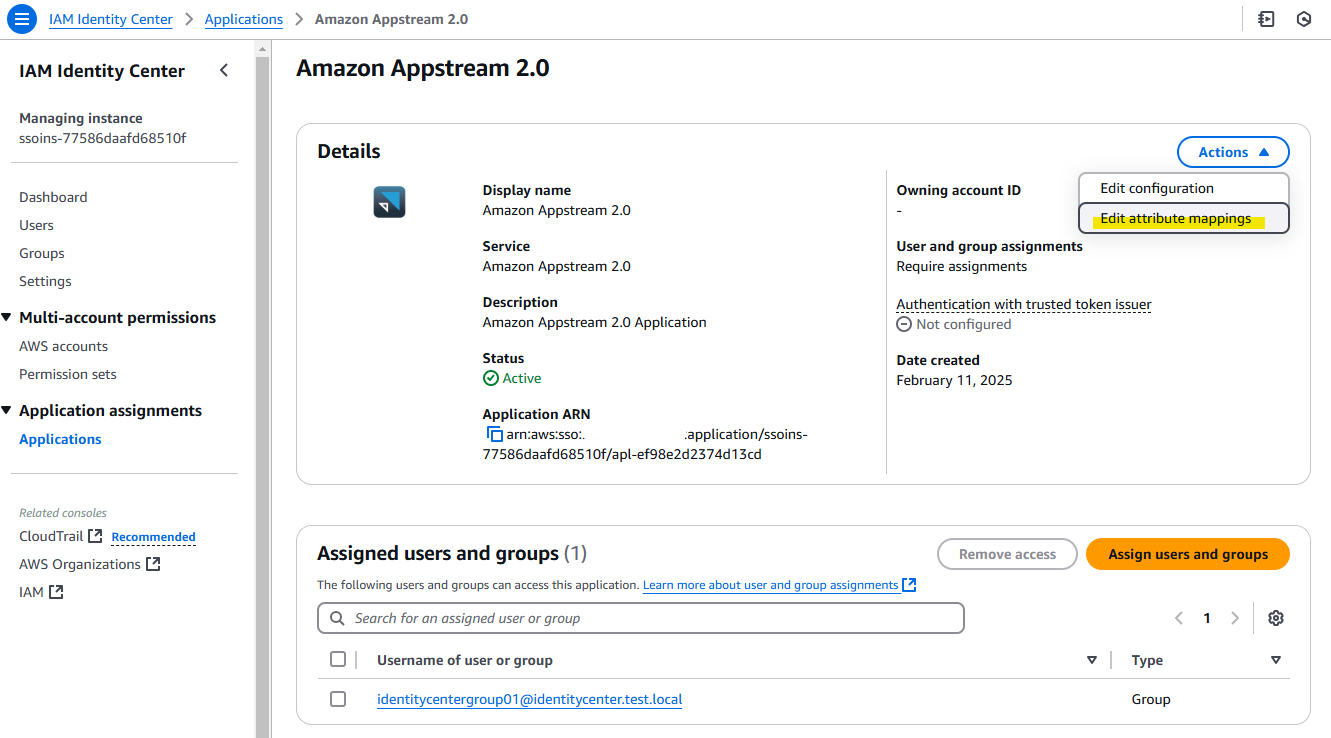

登録された AppStream 2.0 のアプリケーションに、ユーザーやグループを紐づけます。

グループを指定して、Assign を押します。

Assign されました。

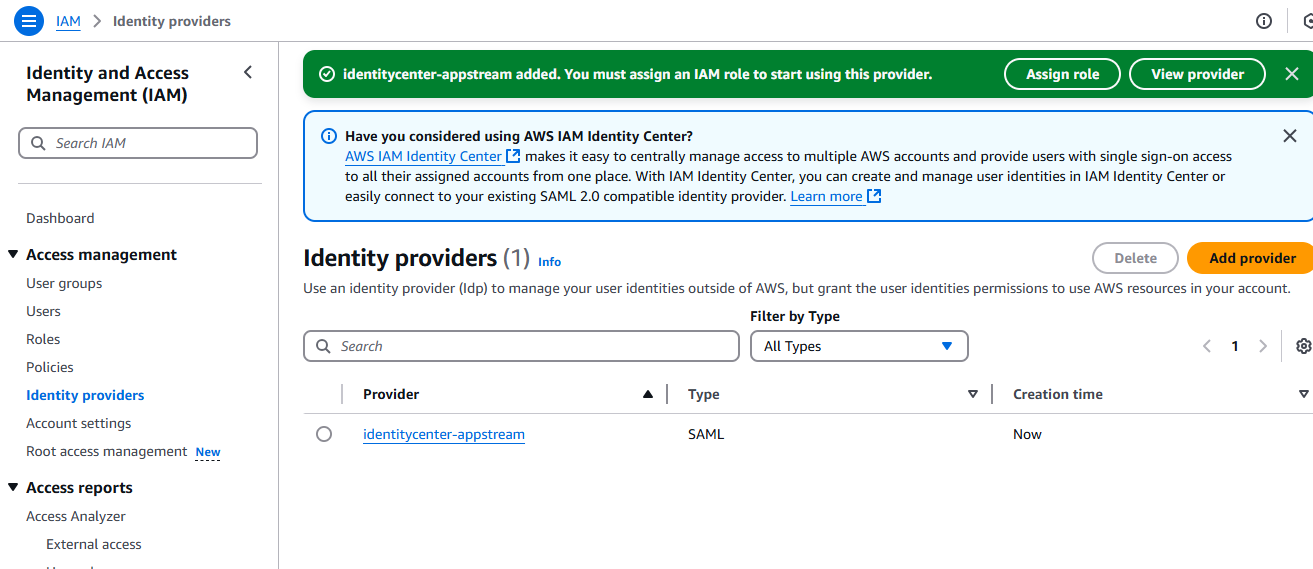

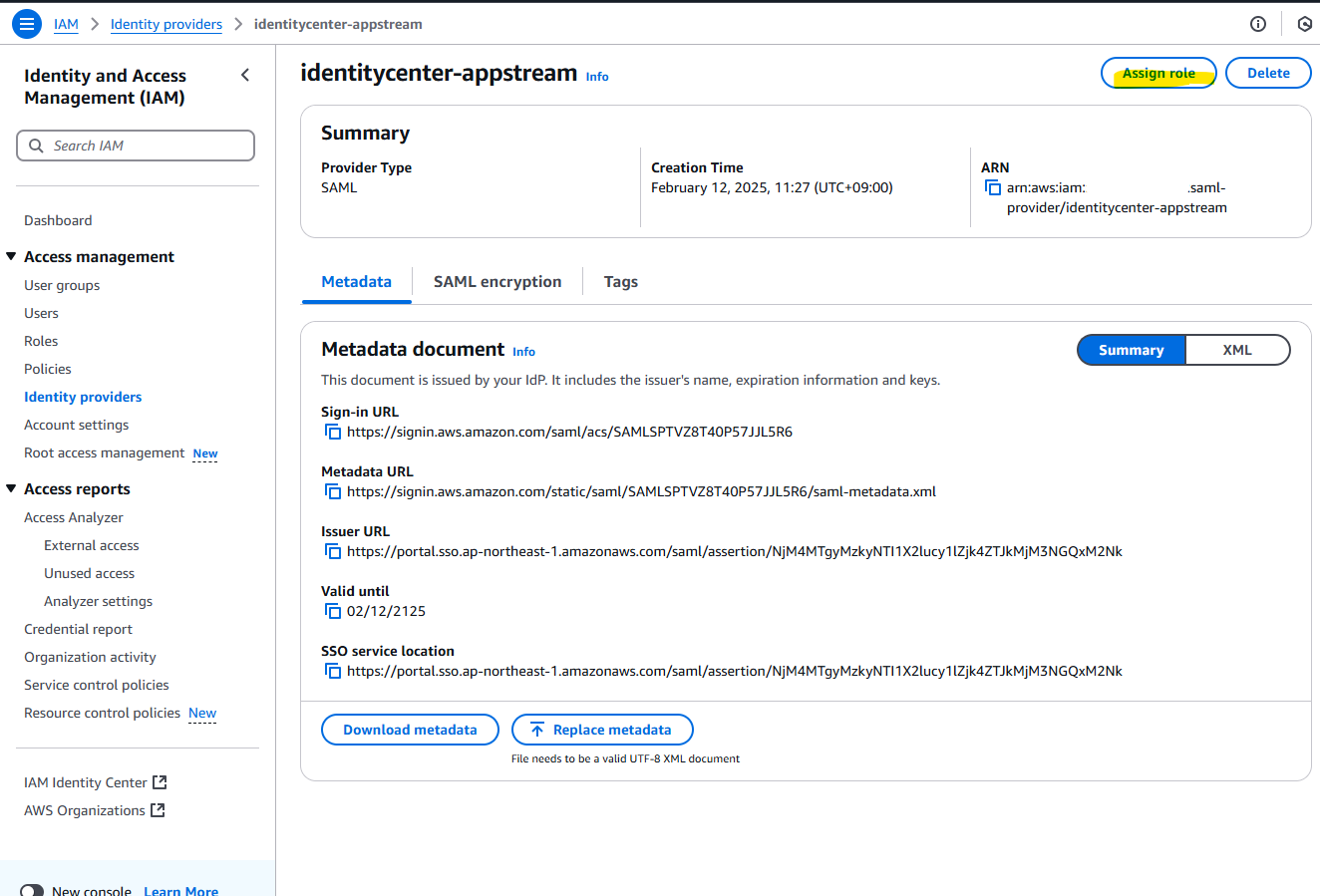

IAM で SAML Identity Provider の作成

IAM で、SAML Identity Provider として、IAM Identity Center を登録します。(IAM という用語ばかり出てきて、ややこしいですね)

Choose File で、先ほどダウンロードしたメタデータファイルをアップロードします。

Add Provider を押します。

追加されました。

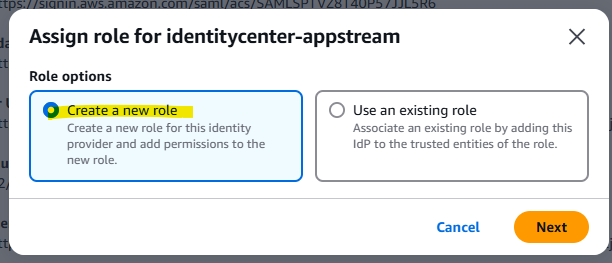

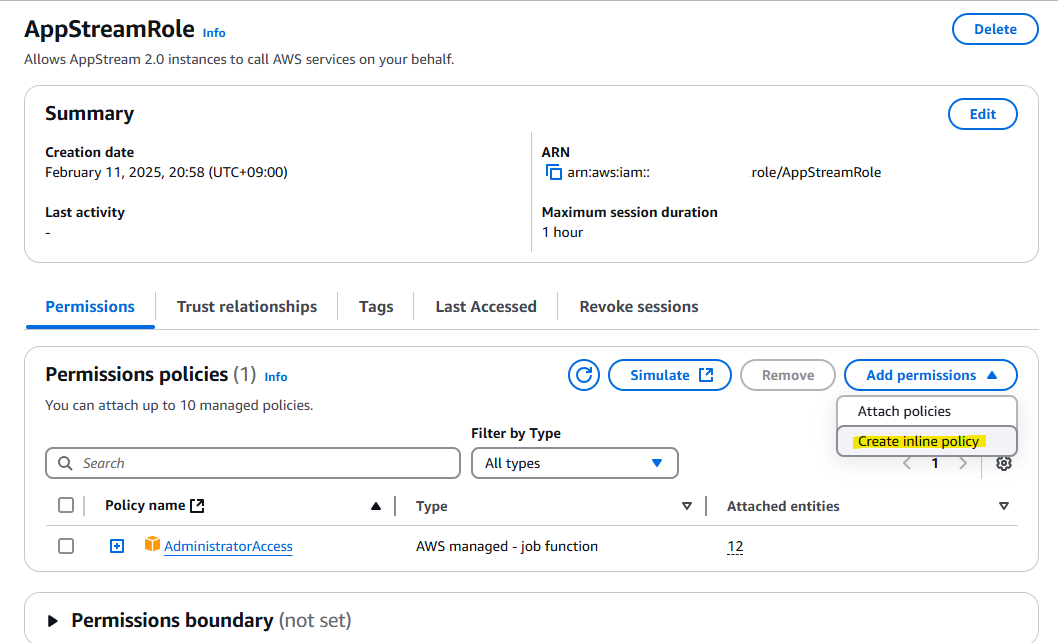

IAM Role 作成

作成した Identity Provider に紐づける IAM Role を作成します。Assing role を押します。

Create a new role を押します。

SAML 2.0 federation から、作成した Identity Provider を選択し、Next を押します。

Permissions は、、、簡易な設定のため AdministratorAccess とします。適宜最小限の設定にしましょう。

Create Role を押します。

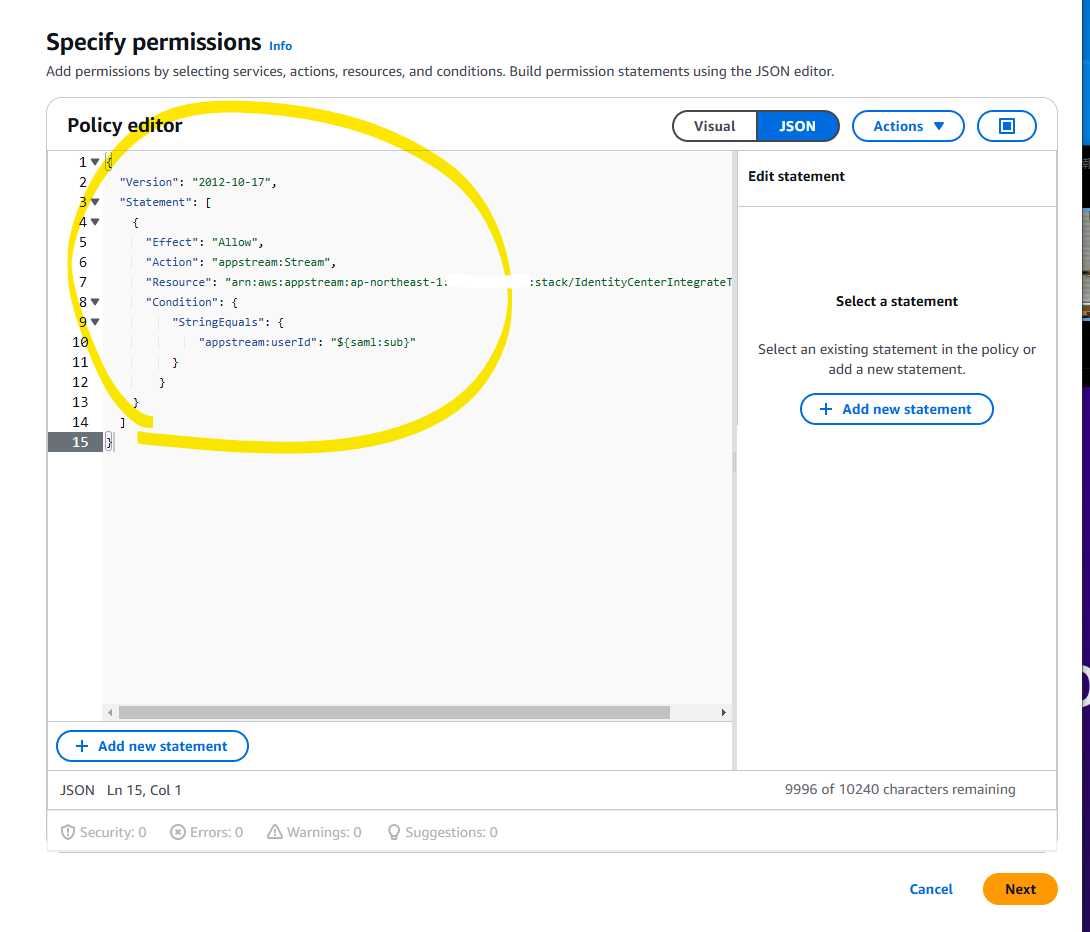

Create Inline Policy を押します。

以下の値を入れます。

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": "appstream:Stream",

"Resource": "arn:aws:appstream:ap-northeast-1:AWSACCOUNTID:stack/IdentityCenterIntegrateTest01",

"Condition": {

"StringEquals": {

"appstream:userId": "${saml:sub}"

}

}

}

]

}

Create policy を押します。

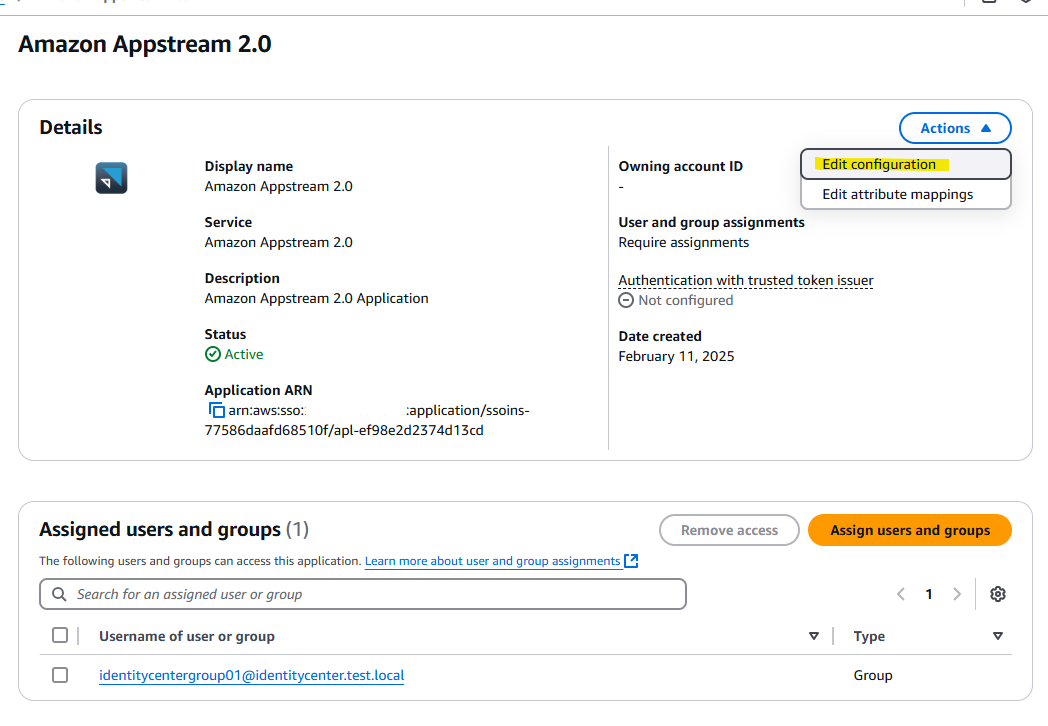

IAM Identity Center の AppStream の Attribution Mapping を修正

IAM Identity Center で、AppStream の設定変更が必要です。

Edit configuration を押します。

Relay state に次のフォーマットの値を入力します。

フォーマット

https://appstream2.euc-sso.ap-northeast-1.aws.amazon.com/saml?stack=STACKNAME&accountId=ACCOUNTID

実際の値

Edit attribute mappings を選択します。

- User attribute in the application に次の値を入れます。

- Maps to this string value or user attribute in IAM Identity Center に、次の値を入れます。AWSACCOUNTID や IAMROLENAME や SAMLPROVIDERNAME は、環境に合わせて書き換えてください。

- arn:aws:iam::AWSACCOUNTID:role/IAMROLENAME,arn:aws:iam::AWSACCOUNTID:role:saml-provider/SAMLPROVIDERNAME

IAM Identity Center にログイン

これまでの設定でやっと準備完了しました、IAM Identity Center のポータルサイトの URL を確認し、アクセスを行います。

Active Directory 上のユーザー名を指定します。

Active Directory 上のパスワードを指定します。

初回のログインは、MFA の登録が求められます。IAM Identity Center は、デフォルトで MFA が必須となっています。

登録しました。

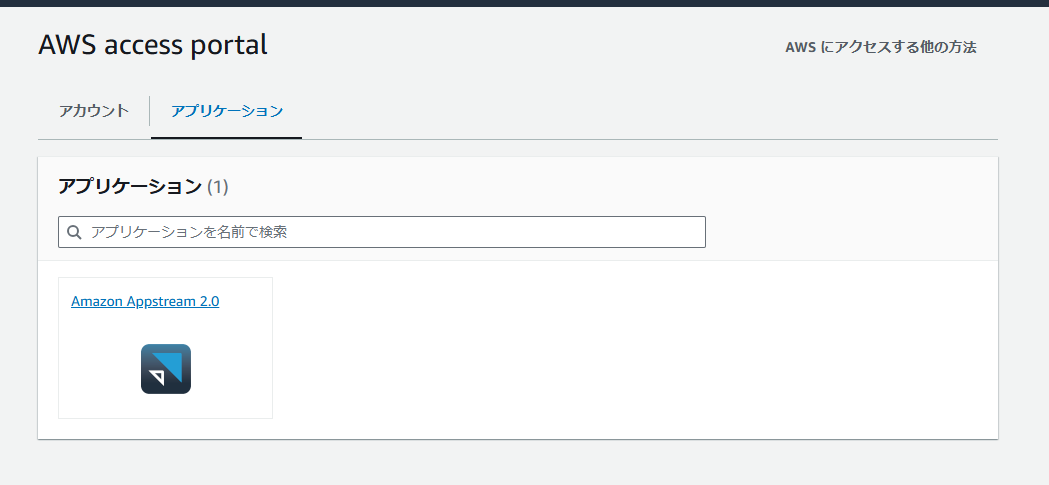

IAM Identity Center のポータル画面です。AppStream 2.0 の Icon が表示されるので、これを選択します。

Continue with browser を押します。

Desktop を選択します。

接続できました。ここからは、通常の AppStream 2.0 の操作となります。

Tips : Identity Center ではデフォルトで MFA が強制有効化となる

設定変更は可能。

Tips : インストールしている Windows Client を利用して接続

IAM Identity Center で Open AppStream 2.0 client を選択すると、事前にインストールしていた Windows Client が自動的に立ち上がり、これを利用して接続できます。

このように、インストールされたアプリケーションで接続処理が開始します。

こんな感じの画面です。

検証を通じてわかったこと

-

Identity Center で設定した同期について、3 時間ごとに最新情報を取得する動作となる。

-

https://docs.aws.amazon.com/singlesignon/latest/userguide/how-it-works-configurable-ADsync.html

-

After you connect your self-managed directory in Active Directory or your AWS Managed Microsoft AD directory that is managed by AWS Directory Service to IAM Identity Center, you can explicitly configure the Active Directory users and groups that you want to sync into the IAM Identity Center identity store. The identities that you choose will be synchronized every three hours or so into the IAM Identity Center identity store. Depending on the size of your directory, the sync process might take longer.

-

参考 URL