DevOpsと合わせてセキュリティ対応で、DevSecOpsという言葉を耳にする機会が増えてきました

Amazon CodeGuru で脆弱性等のチェックに使えるかどうか試してみた

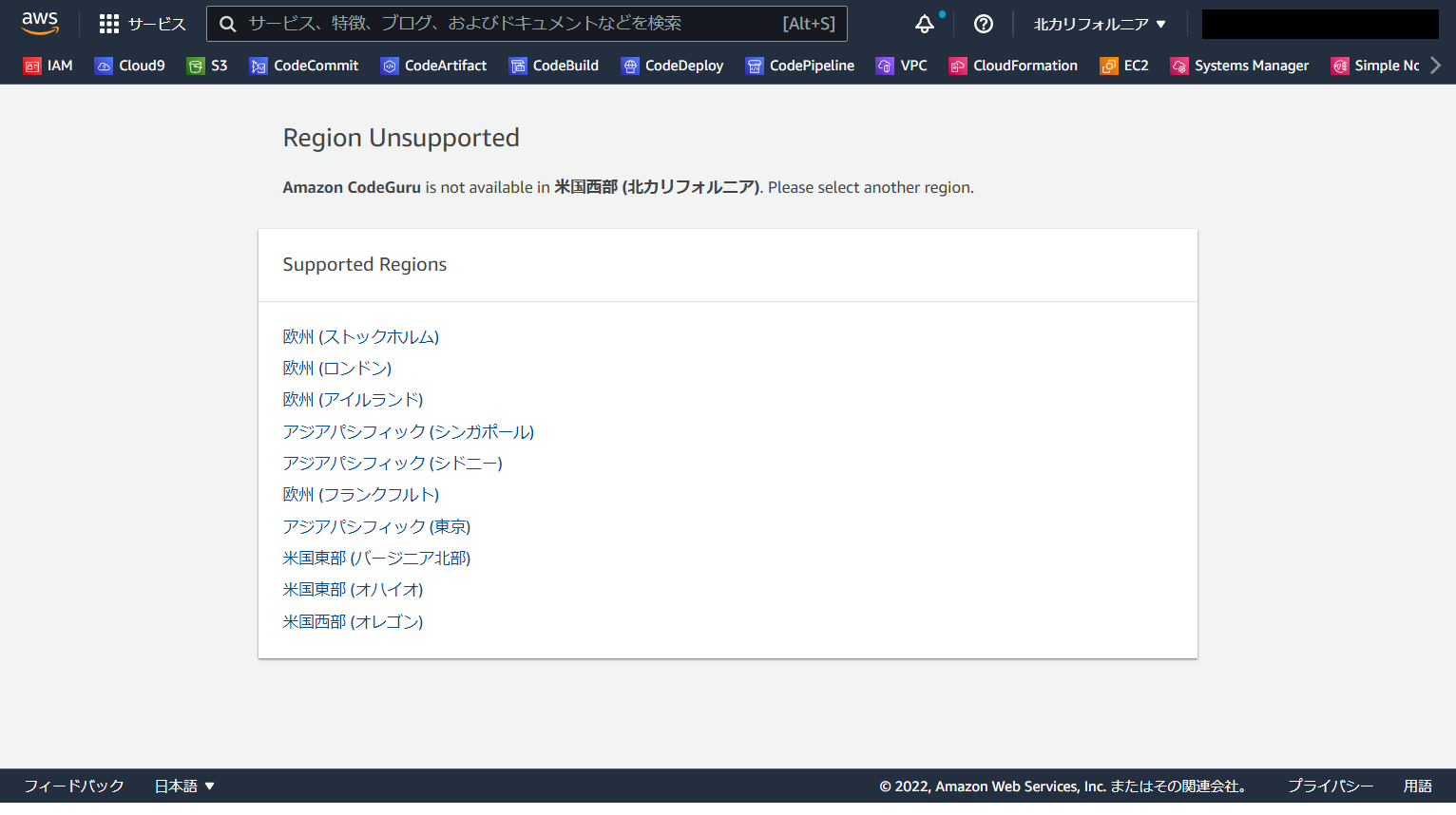

- まず、使えるリージョンが限られています2022年10月時点では、

欧州 (ストックホルム)

欧州 (ロンドン)

欧州 (アイルランド)

アジアパシフィック (シンガポール)

アジアパシフィック (シドニー)

欧州 (フランクフルト)

アジアパシフィック (東京)

米国東部 (バージニア北部)

米国東部 (オハイオ)

米国西部 (オレゴン)

OSSのソースに対してやってみます

- 結果から言いますと、脆弱性は出ていません

順序

- GitHubのリポジトリを、自分でフォークします

- Code Guruの左メニューで、リポジトリ を選択

- 「リポジトリを関連付けて分析を実行」ボタンを押す

- GitHubのリポジトリを選択、ブランチを指定し、「リポジトリを関連付けて分析を実行」ボタンを押す

- 10分くらい待つと解析が終わります

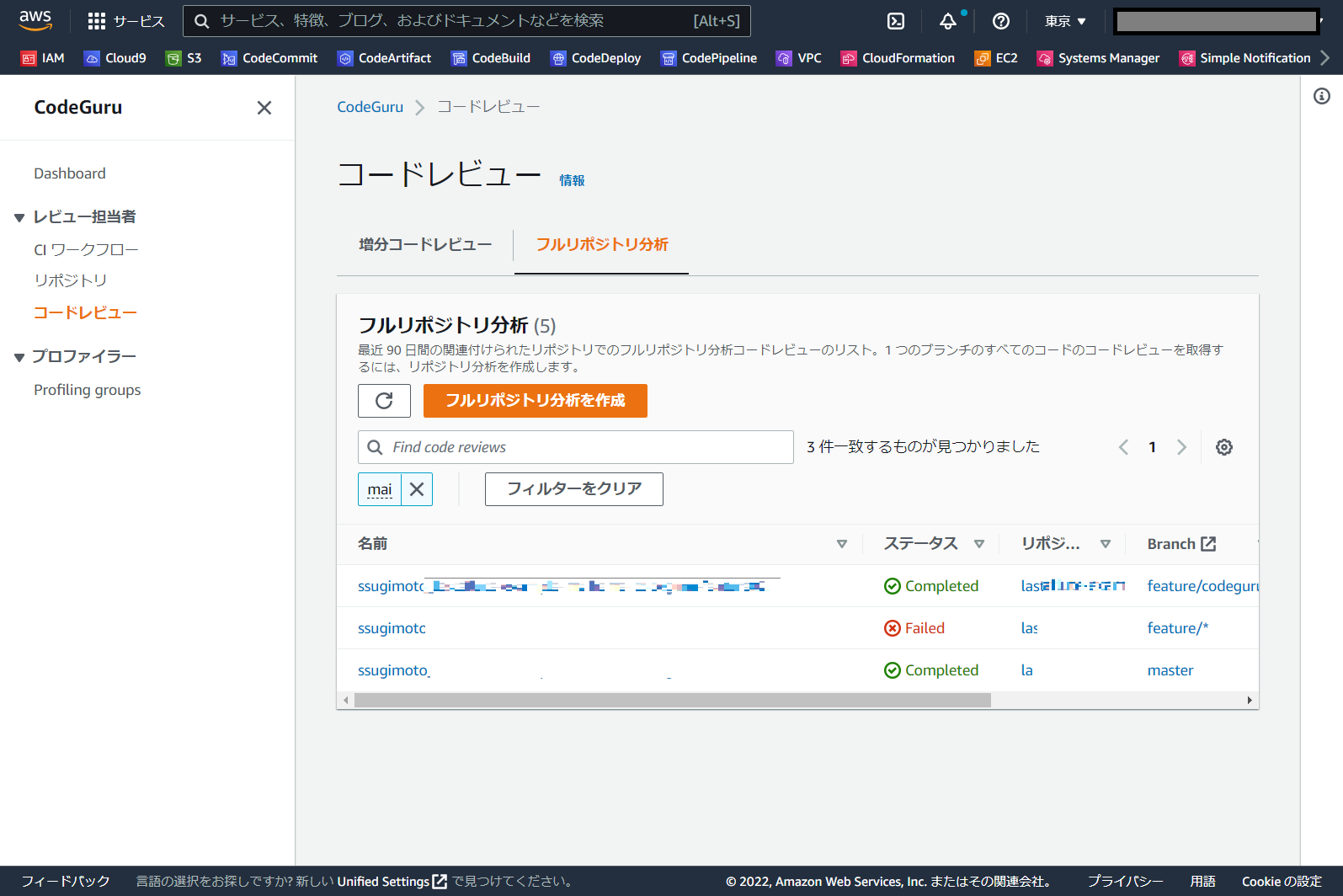

- Code Guruの左メニューで、コードレビュー を選択

- タブ「フルリポジトリ分析」で結果を見る

詳細な画面説明

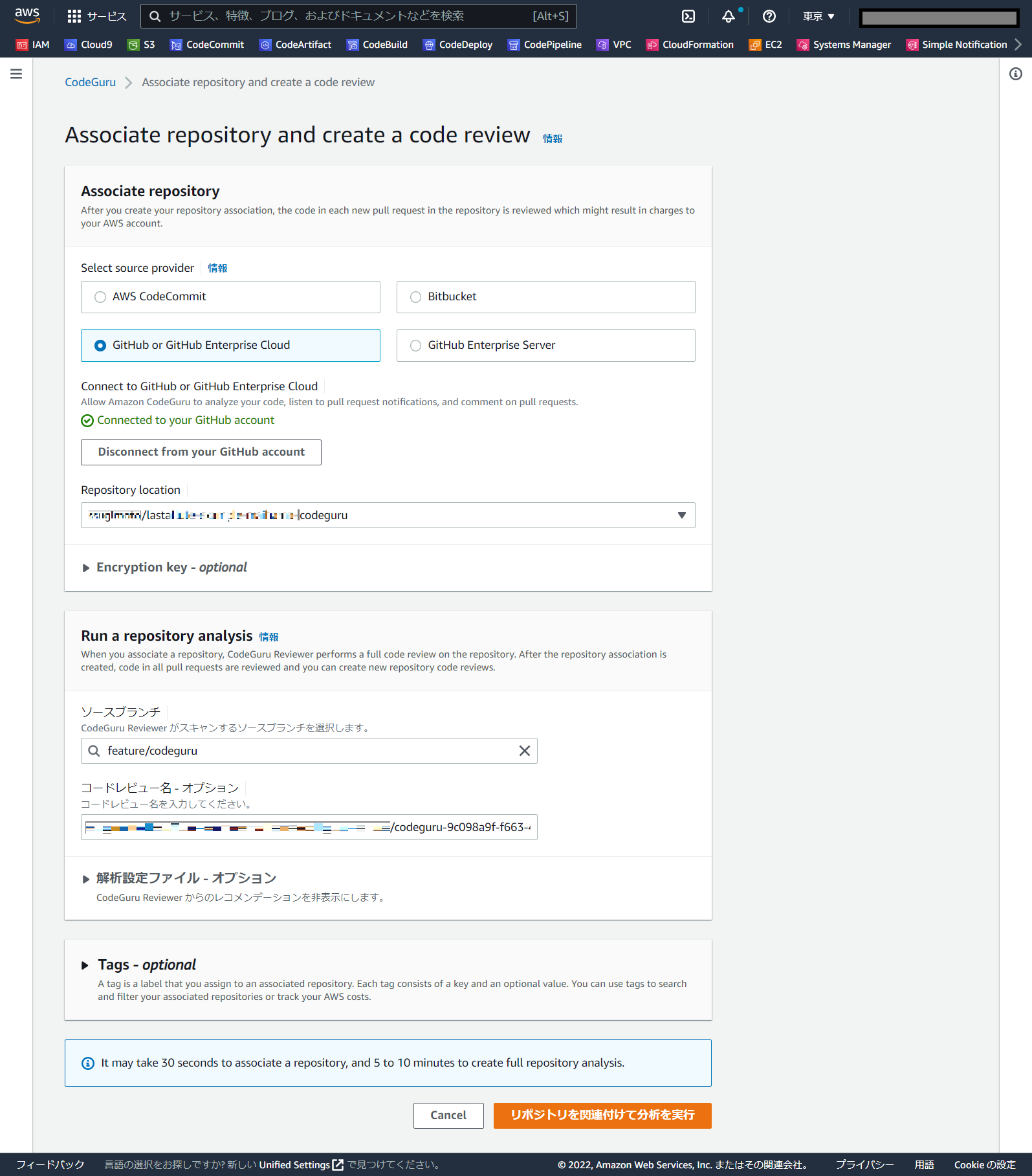

CodeGuruでリポジトリ選択

GitHubを例に、リポジトリとブランチを指定します(GitHubへのコネクトを完了させた後の状態の画面です)

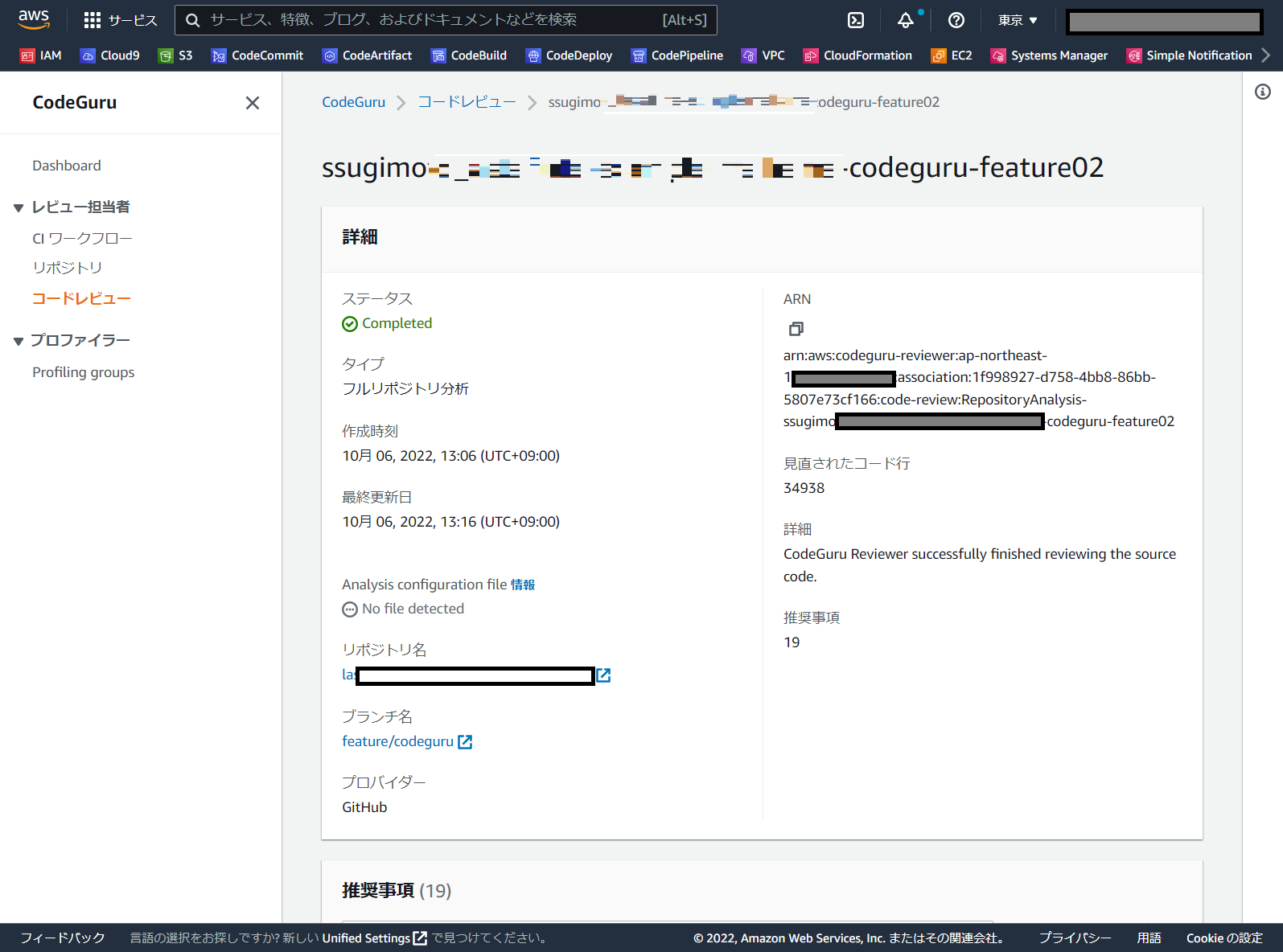

解析後

-

対象ブランチは、master , feature/enhance1 のような実在するブランチは指定可能ですが、feature/* のような指定はできません

-

実行完了後の1つの行を選択すると、サマリー情報が表示され、指摘事項がゼロでない限りは下部に指摘が表示される。今回では、推事項19件が該当している。

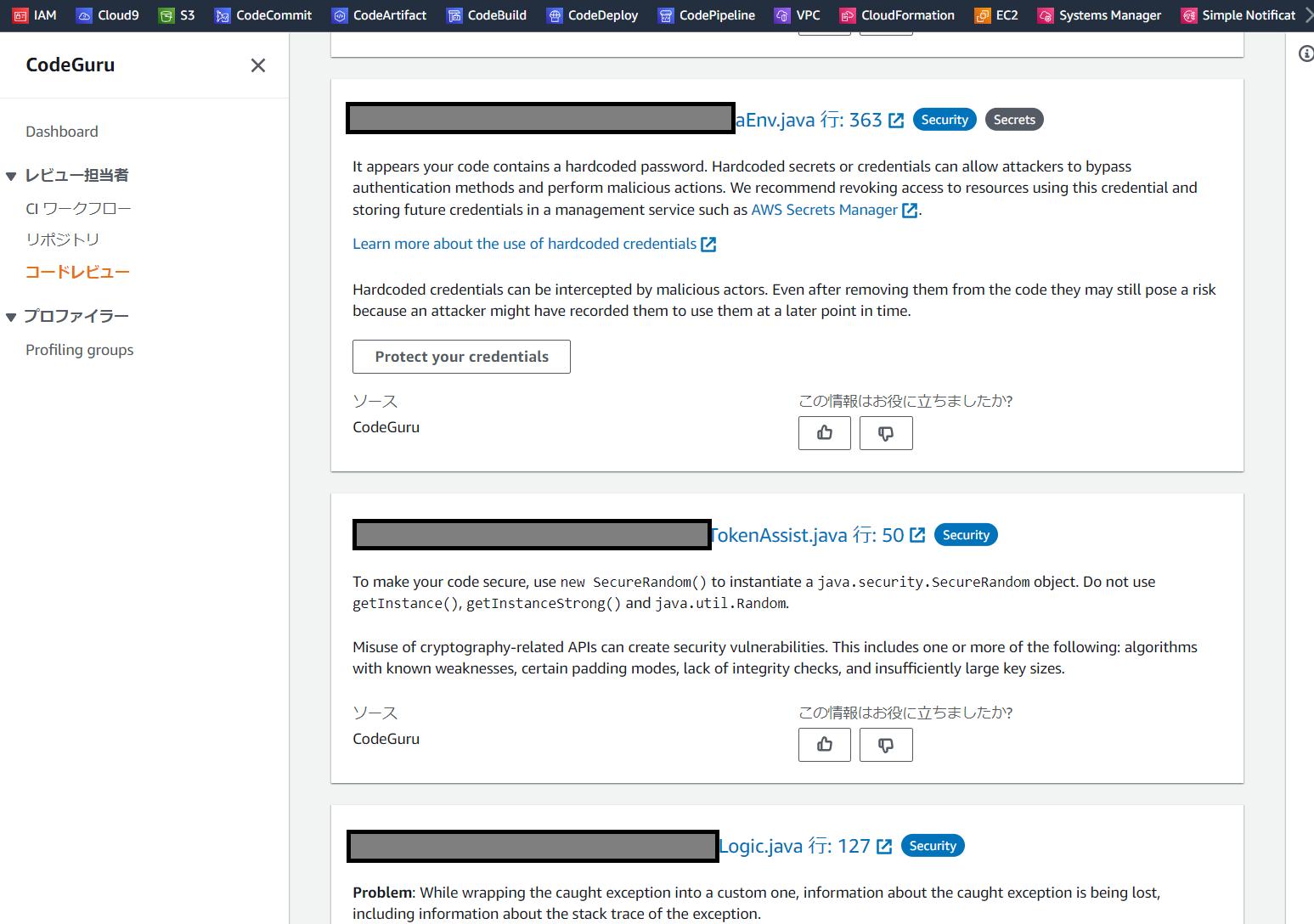

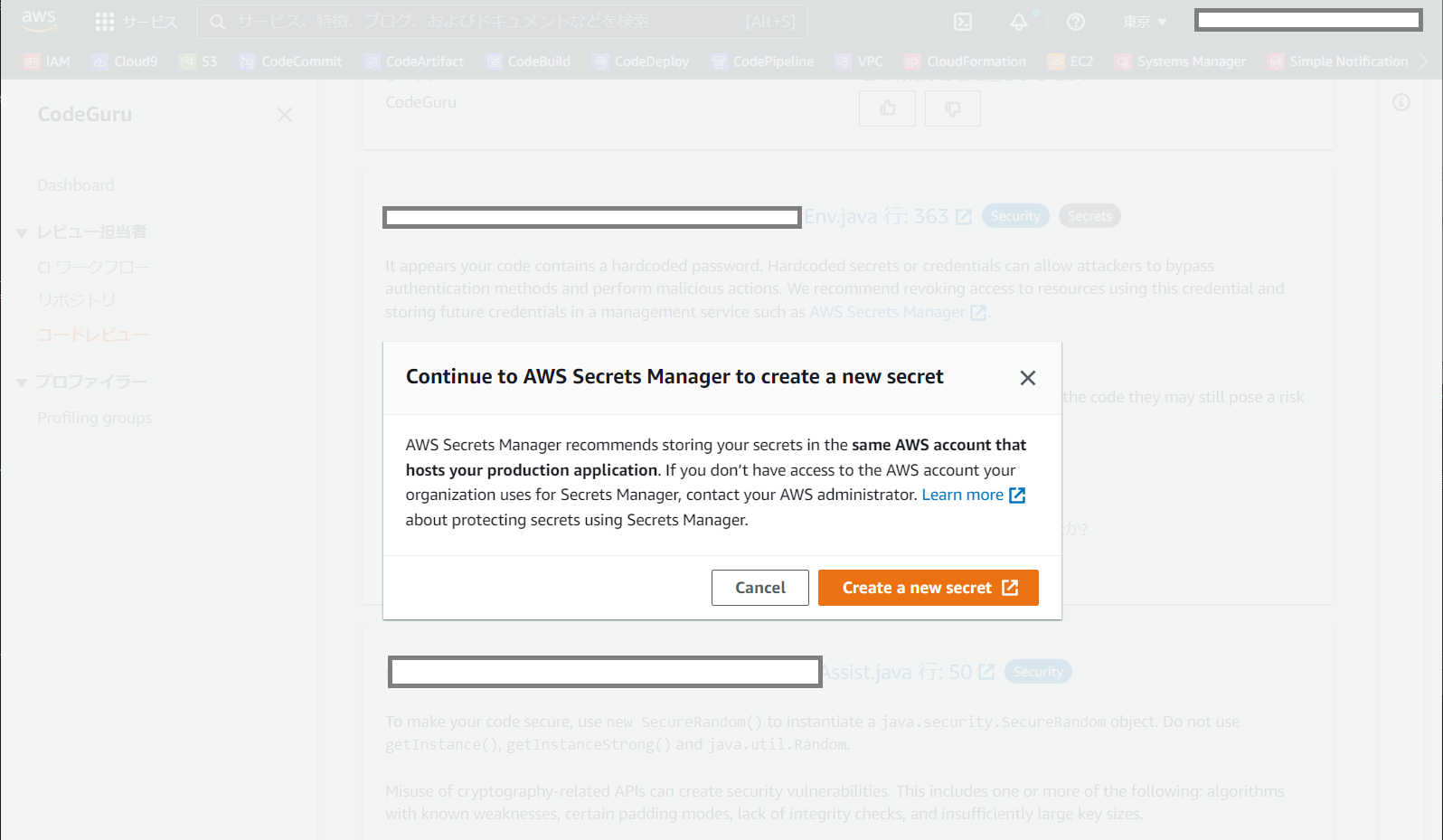

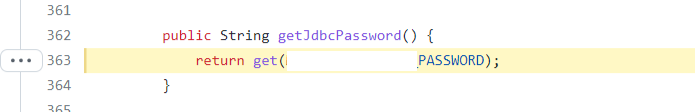

envからパスワードを取得しているので、好ましくないよ という指摘です

その対応方法として、「 Protect your credentials 」ボタンを押すと、AWS Secrets Mangerの画面にいき、シークレット情報を登録しましょう という状況になる

試してみて運用上の課題となりそうなのは、

- ブランチごとにどのタイミングで解析するのか

- いったん無視といったことはできなさそう

- CodeBuildと組み合わせる運用が必要

- GitHub Actions使っていると https://github.com/marketplace/actions/codeguru-reviewer のようなことも可能

今後の期待

- 何らか押すと、issue作成の入力された状態、タイトルが入った状態になると便利

- 該当行をGitリポジトリ側に遷移するのではなく、吹き出しのような感じで、前後10行くらい含めて表示してくれるとありがたい