概要

AWS内のエンドポイントやVPC間での接続性診断ツールである Reachability Analyzer を使って実際に接続テストを行ってみます。

使ってみた

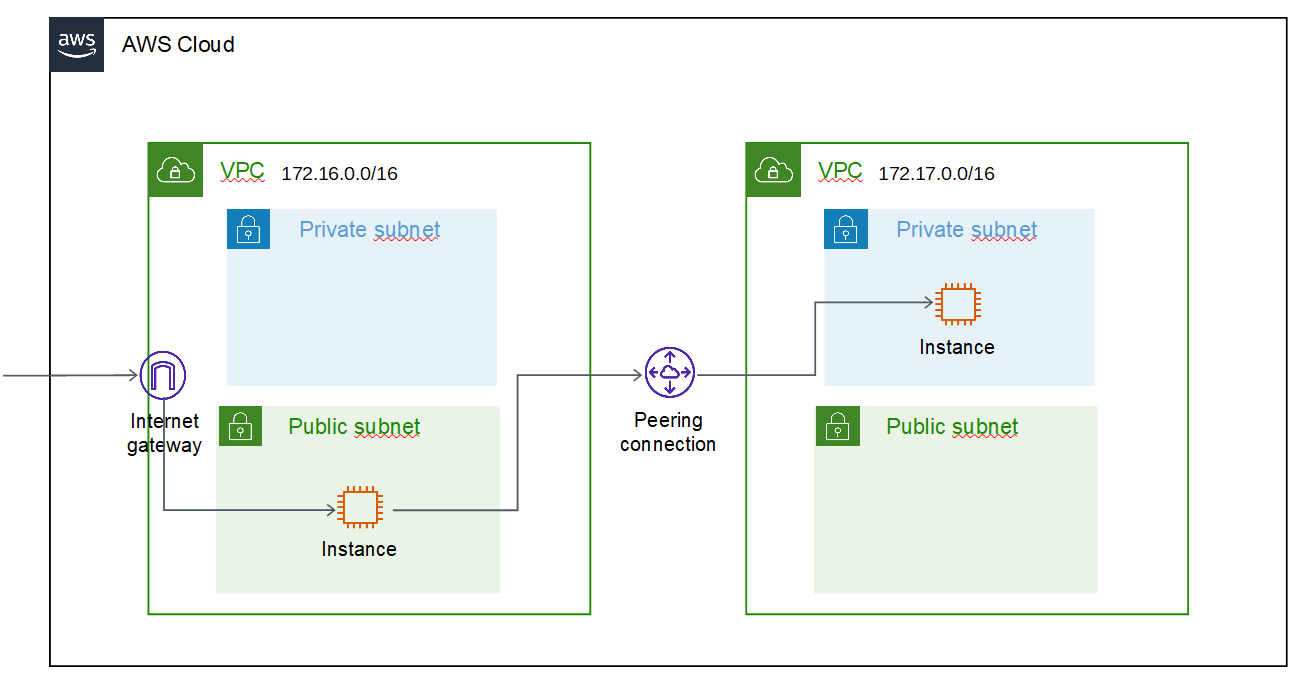

今回接続性テストに使用するのは、以前作成したピアリング接続された2つのVPCです。

ルートテーブル、セキュリティグループは設定済みでICMP及びssh接続が可能な状態となっています。

パスの作成

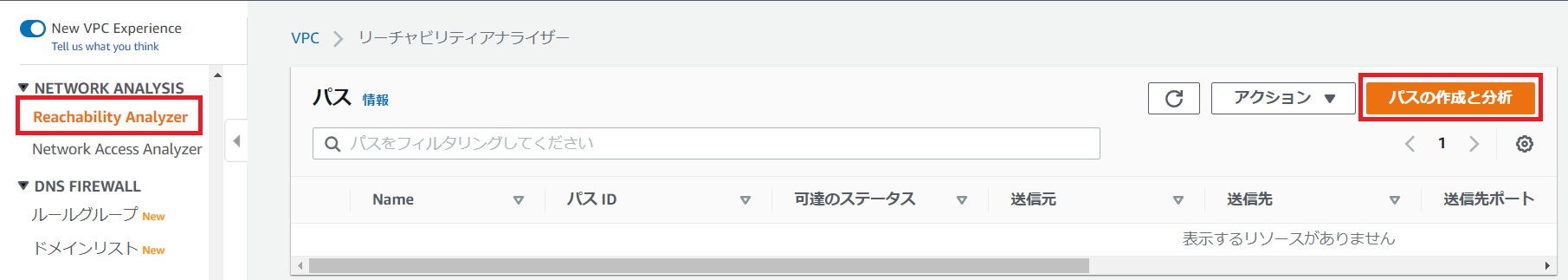

VPC画面の左メニューから、 Reachability Analyzer を選択し、「パスの作成と分析」をクリック。

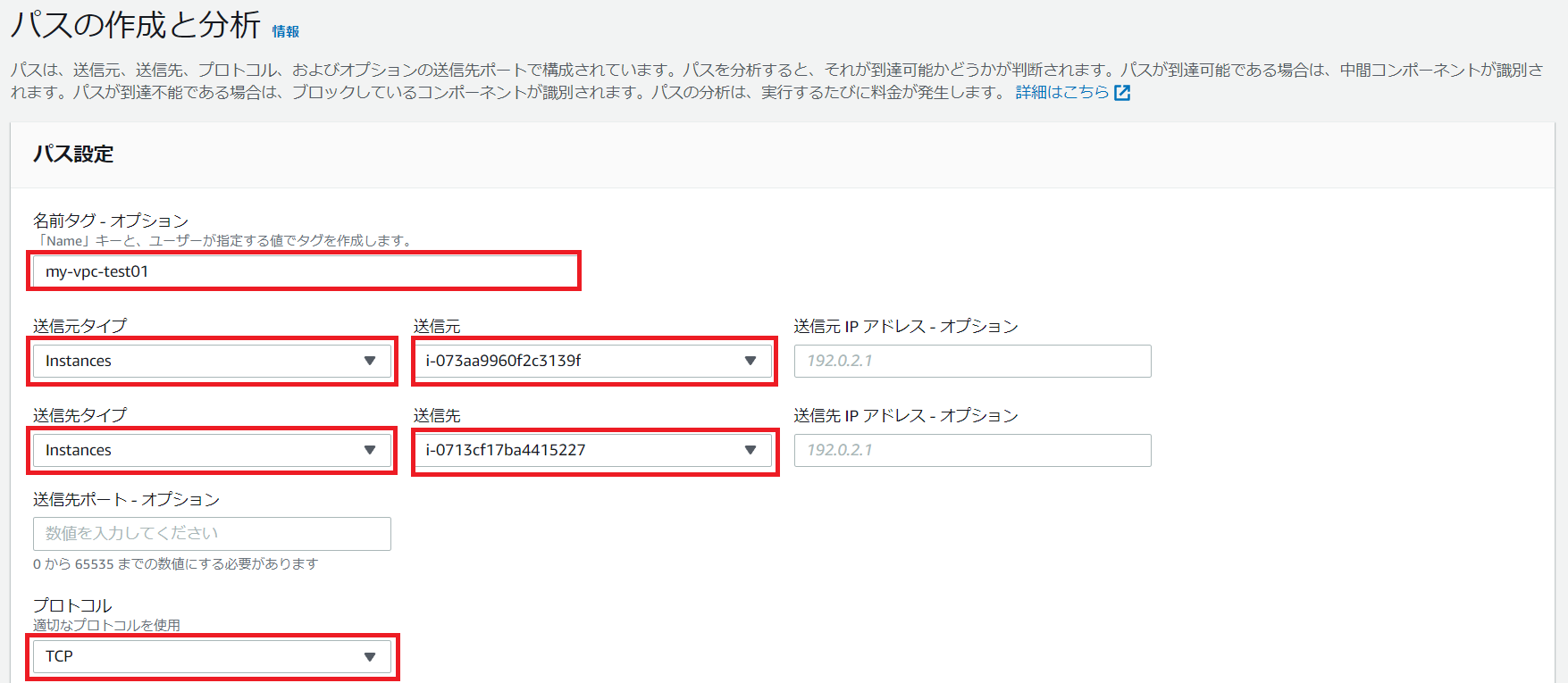

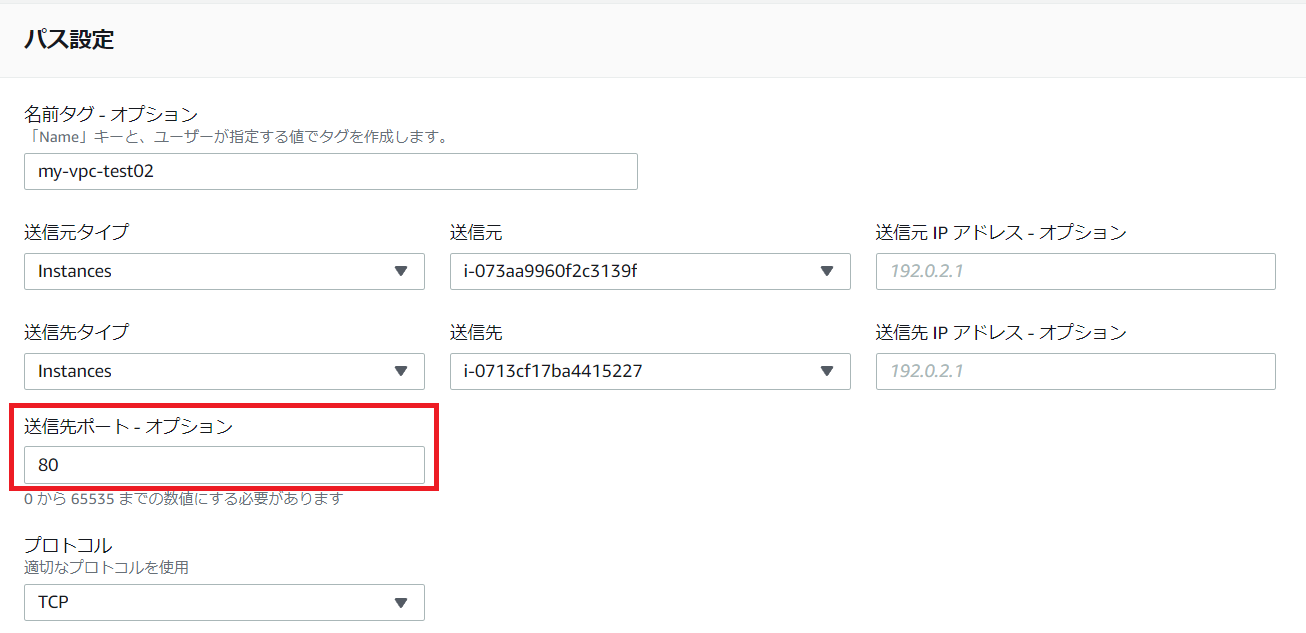

各種必要事項を入力します。今回はそれぞれのVPCに起動したインスタンスを指定します。

入力したら画面右下の「パスの作成と分析」をクリック。

分析結果

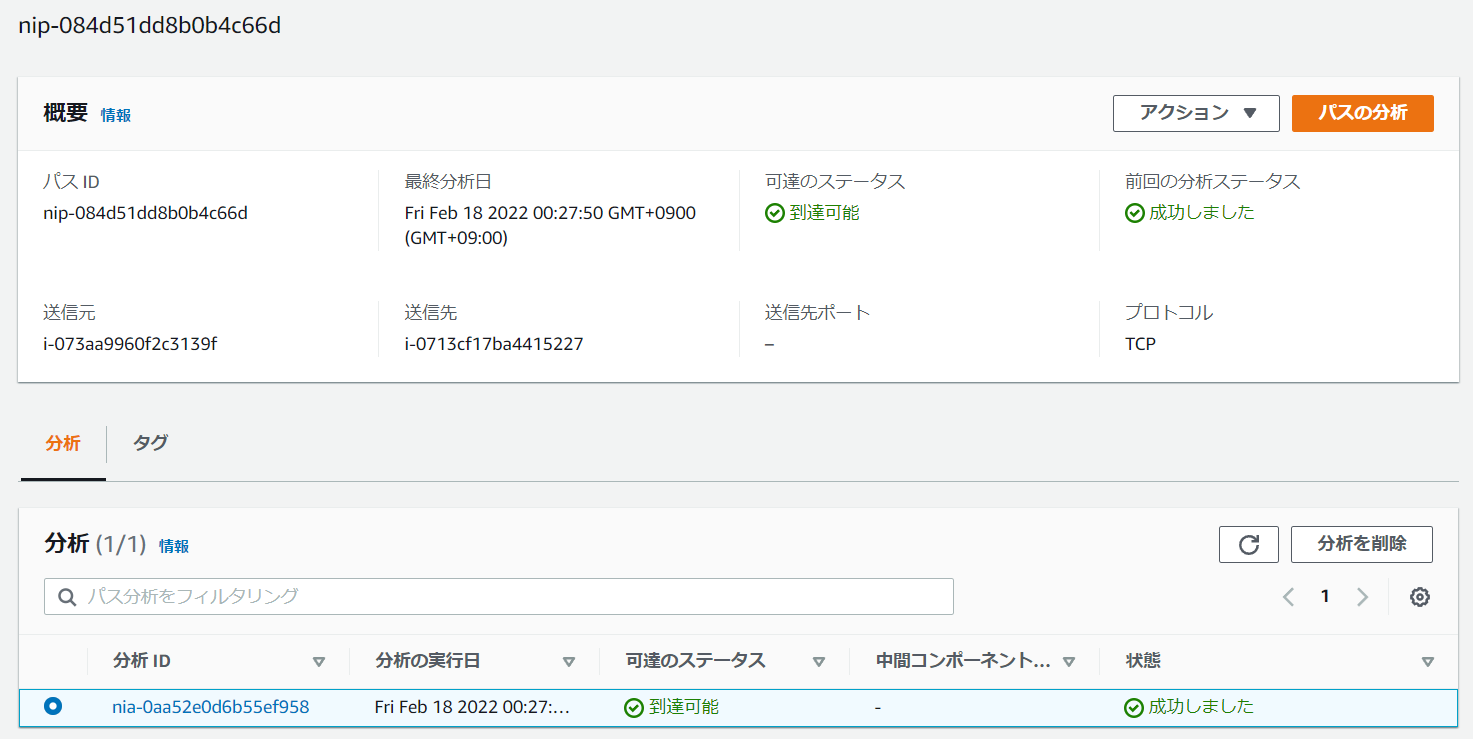

数分以内には結果が表示されます。接続が可能な場合は以下のように「到達可能」と表示されます。

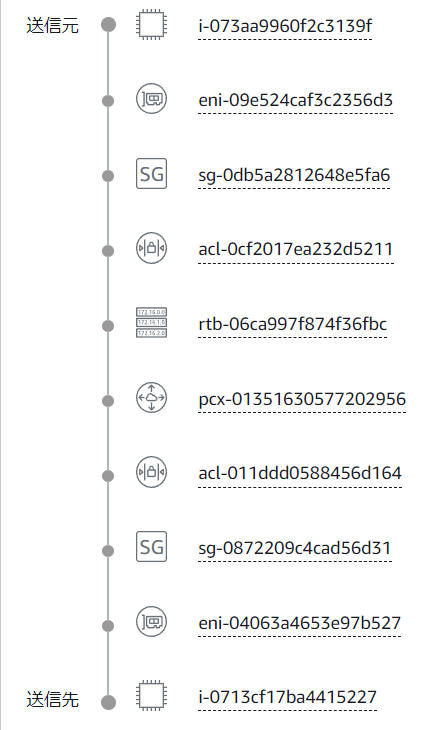

画面を下部にスクロールしていくと、経由したホップ毎の表示があります。これはわかりやすいですね!

到達できない場合は……?

先程は接続が可能な場合のケースを確認しましたが、次は接続不可のパターンも試してみましょう。

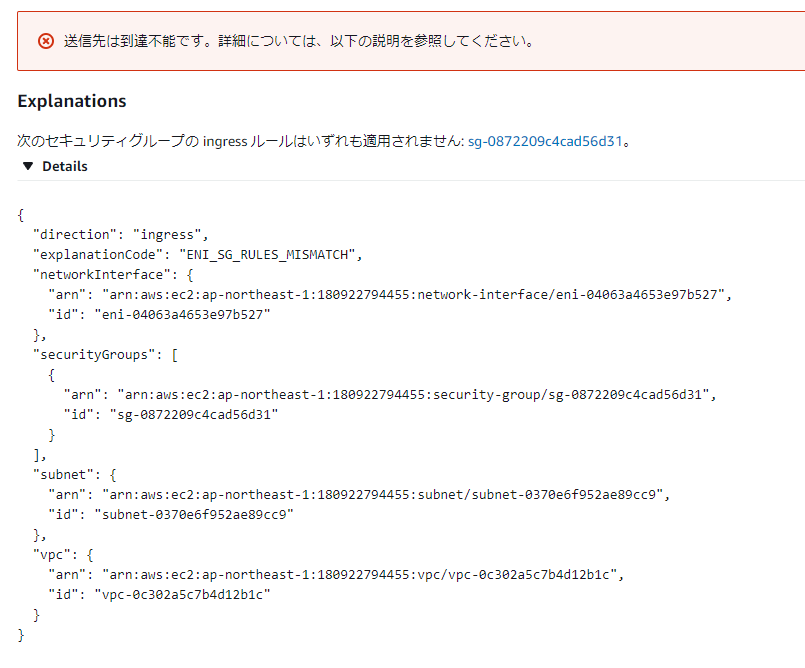

テストに使用したインスタンスにアタッチされたセキュリティグループは、ICMP及びsshしかインバウンドが許可されていません。

今回は送信先ポートに80を指定してみます。

到達不可能の場合は、画面下部の分析エクスプローラーに理由が表示されます。

なぜ到達できなかったかが一目瞭然ですね。

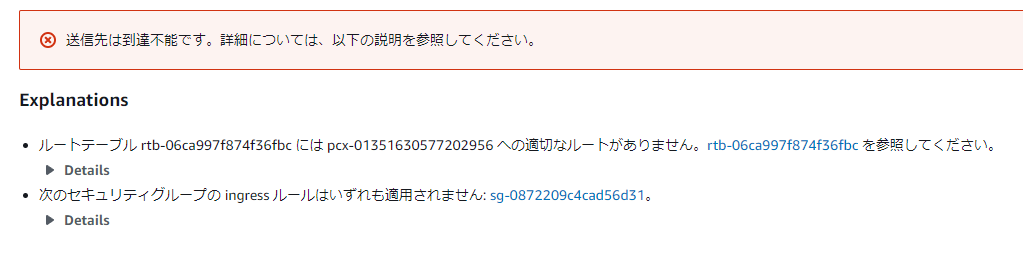

さらに、先程の状態から送信元VPCのルートテーブルを変更し、ピアリング接続に向けたルートを削除してみました。

この状態で再度分析を実行してみると、以下の通り「適切なルートがない」「セキュリティグループにの設定によりブロックされる」という二つの理由が表示されました。

つまり、複数の理由で到達不可となっている場合にはそれぞれの理由をきちんと表示してくれるということです。これは便利ですね。

今回の検証は以上になります。

AWS内での通信経路の把握や、上手く通信できない場合の問題の切り分けに大変役に立ってくれそうな Reachability Analyzer 、使い方はとても簡単なので皆様もぜひお試しください。

料金について

Reachability Analyzer は有料です。

東京リージョンの場合1分析あたり 0.10USD の料金が発生しますのでご注意を(2022/2/17現在)