はじめに

はじめまして、サイエンスパーク バグダス検証課のkkiiです。

バグダス検証課ではセキュリティ検証業務をメインに行っています。

セキュリティと聞くとPCについては、みなさんよく気を付けていらっしゃると思います。

しかし、IoT機器やスマートデバイスについてはどうでしょうか?

近年、それらの機器をターゲットした攻撃が頻繫に行われています。

今回の連載では、Arduinoを使った指紋認証デバイスを作り、ちょっとしたセキュリティ検証(ファームウェアの解析)をやってみたいと思います!!

#IoT機器とは

ローカルのネットワーク、またはインターネットで接続し、情報や制御のやりとりをする機器のことです。スマートフォンやパソコン、タブレットのように直接クラウドに接続する情報端末のほかそれら情報端末に対して無線接続するスピーカや照明、空調機器のような家電製品、スマートウォッチのようなウェアラブル機器なども含まれます。

製造業などの産業においては、工場のFA機器に設置されたセンサや高精度カメラ、変位計など、やりとりするデータの容量や多彩さから、データを処理する中継機器(IoTゲートウェイ1/エッジコンピューティング2/フォグコンピューティング機器3)を介してインターネット接続することが主流となっています。

細分化・低コスト化するIoT機器ですが、安価なデバイスの脆弱性を狙ったサイバー攻撃はシステムダウンを招く危険性があるといわれており、セキュリティ強化も課題となっています。

攻撃事例

・IoT機器の乗っ取り攻撃

マルウェア「Mirai」・・・IoT機器に感染し、ボットネット(感染した機器同士のネットワーク)を形成し、C&Cサーバ(攻撃者が命令を出すサーバ)より出された命令によって対象へ攻撃を仕掛けます。

参考:Techfactory「IoTデバイスを狙うマルウェア「Mirai」とは何か――その正体と対策」

https://techfactory.itmedia.co.jp/tf/articles/1704/13/news010.html

・自動車へのクラッキング

自動運転やインターネットに接続可能なコネクテッドカーには、様々な脆弱性が報告されています。

ECU(自動車の制御システム)にはEthernetやCAN(通信プロトコル)を通して侵入し、車両情報の盗聴や遠隔での不正操作などが行われます。また、KeyStoreに保管された暗号鍵・復号鍵を盗聴される可能性もあります。

HU(カーナビやオーディオ)には、クラウドやサーバを通した不正アクセスやマルウェアの注入を行われる可能性があります。さらに、個人情報フォルダへアクセスして、ユーザデータやパスワードを盗聴される可能性があります。

参考:「制御システムに対する脅威 —自動車における事例」

https://www.jstage.jst.go.jp/article/isciesci/62/4/62_124/_pdf/-char/ja

#医療機器やインフラ設備にも

・ペースメーカーへの攻撃

https://jp.techcrunch.com/2021/04/17/2021-04-16-medtronic-partners-with-sternum-iot-cybersecurity-startup-to-protect-its-pacemakers-from-hackers/

・石油パイプラインを狙った攻撃

https://www.nikkei.com/article/DGXZQOGN100ER0Q1A510C2000000/

もう私たちの生活のすぐ近くまで、脅威は来ています!!

攻撃手段

-

ネットワークからの不正ログイン

- 推測されやすいパスワード・・・「123456」や「admin」といったデフォルトのままだったり、「会社名」、「誕生日」を含んだものを登録している。

- バックドア(裏口攻撃)・・・ターゲットにあらかじめ不正アクセスなどで入口を作っておき、ウイルスを侵入しやすくしておく。

-

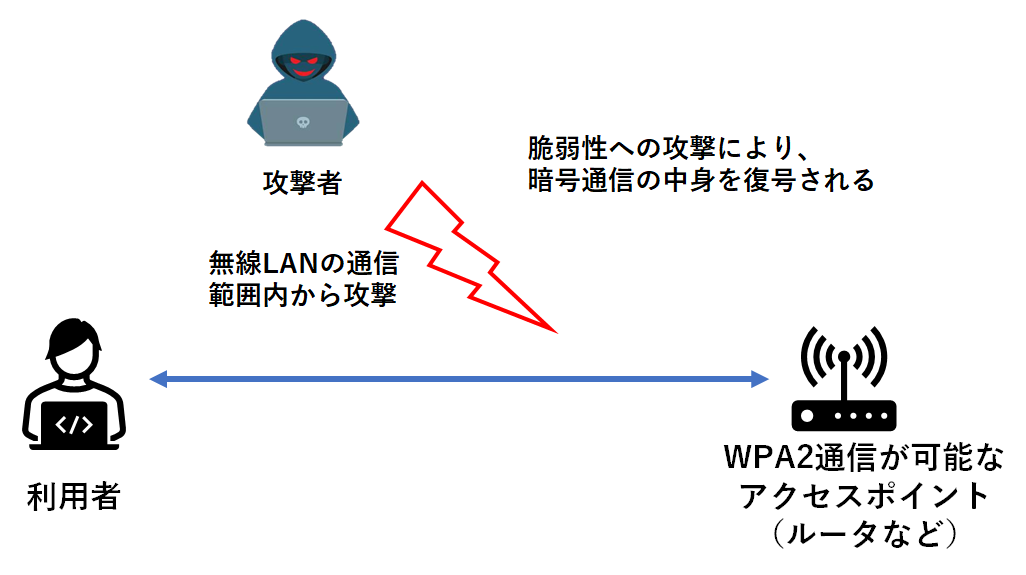

脆弱性への攻撃

- Wi-Fi経由

WPA2の脆弱性(KRACKs) ・・・部分的に解読可能(今のところ、HTTPSを使用していれば、特に対策必要なし)

- Wi-Fi経由

参考:IPA「WPA2 における複数の脆弱性について」

https://www.ipa.go.jp/security/ciadr/vul/20171017_WPA2.html

-

Bluetooth経由

BlueBorne・・・ペアリングなしで接続できるため、Bluetooth機能をONにしている不特定多数のデバイスに接続可能。攻撃者が接続した場合、デバイスを不正に操作することで、連絡先のデータや画像・動画などが攻撃者に搾取される可能性があります。

参考:CyberSecurityTimes「Bluetoothを利用して乗っ取り?BlueBorneに注意!」

https://www.shadan-kun.com/blog/vulnerability/686/- その他無線デバイス

-

ファームウェアの解析および改ざん←今回の連載内容はこれです!!

- バックドアの特定が容易に可能

- デバイス名やメンテナンス用のインターフェース情報の取得

⇒脆弱性のあるモジュールが特定され、固有機能が他社製品に流用されたり、改造されたファームウェアが配布される可能性があります。

次回はデバイスを作っていきます。