概要

フィッシングサイトの探索手法の1つとして、ある共通項を手掛かりに芋づる式に探すという手法があります。

具体的には

- IPアドレス ⇒ あるフィッシングサイトと同じIPアドレスに紐付く、別のフィッシングサイトを探す

- ドメインの文字列(企業名・サービス名等) ⇒ あるフィッシングサイトと類似したドメイン名を持つ、別のフィッシングサイトを探す

etc...

今回は備忘として「Webサイトの構造」を手掛かりに探索する手段を記述します。

この手段を用いる理由

他の手掛かりによる探索手段と組み合わせることで、類似した構造のフィッシングサイトに対する探索効率向上が期待できます。

- 未知のIPアドレスと紐付くフィッシングサイトを発見できる。

- ランダム文字列や、企業名・サービス名と無関係な文字列のドメインによるフィッシングサイトを発見できる。

※ドメイン名を企業名・サービス名と無関係な文字列にする(企業名・サービス名をサブドメインなどに入れる)ことで、ドメイン検索による探索を回避しているフィッシングサイトも多い。

有効性の根拠

多くのフィッシングサイトにみられる下記の傾向を利用します。

- フィッシングサイトはその目的を果たすために、視覚的に正規サイトと似せなければならない。

- 多くのフィッシングサイトは0ベースではなくツールによって構築されている。

⇒結果的に、同一の企業(サービス)を模倣したフィッシングサイトであれば構造は類似する傾向にある。

結論

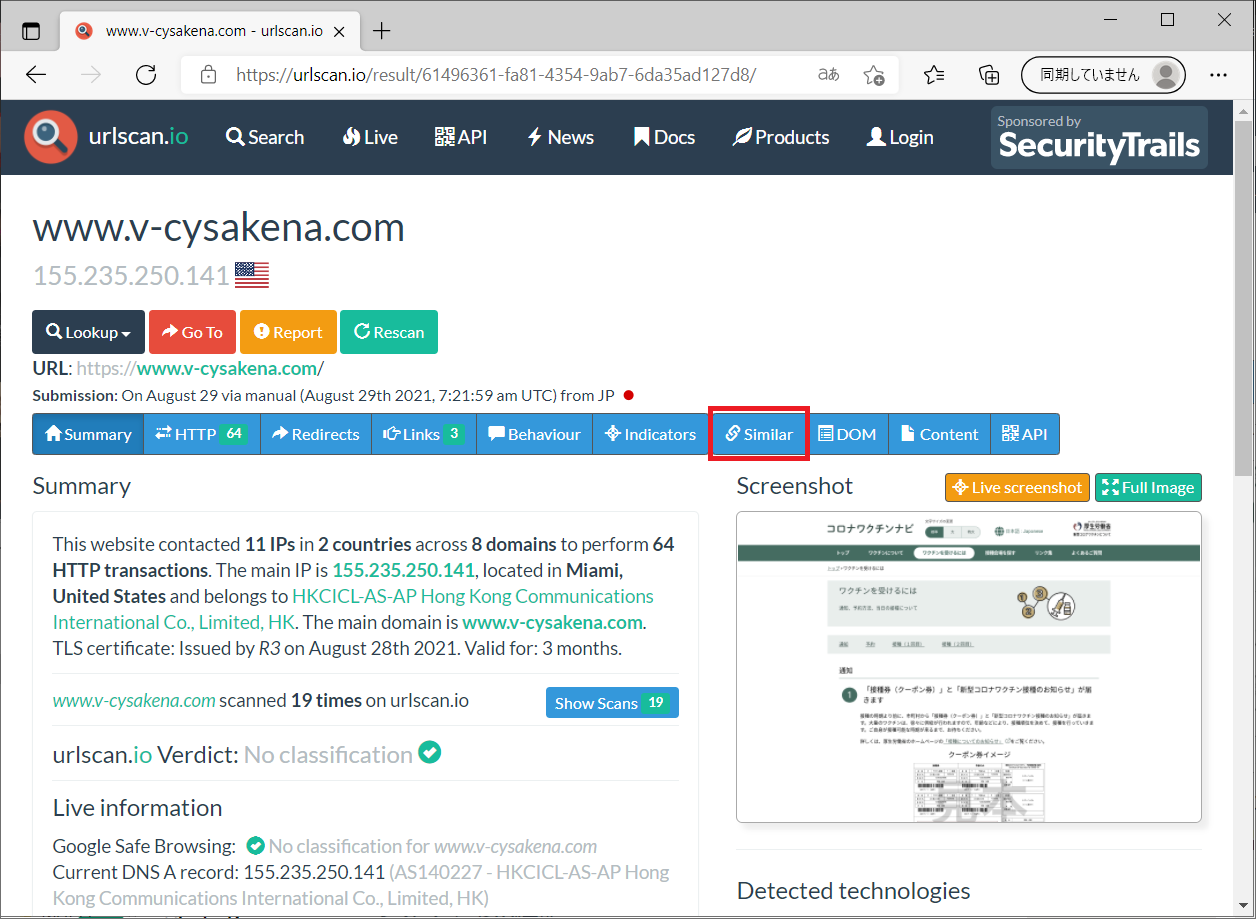

urlscan.io の similar 機能を使用します。

フィッシングサイトに限らず、異なるインフラにある同様の構造を持ったWebサイトを一覧化する機能です。

※試験的な機能との記載あり。

操作方法

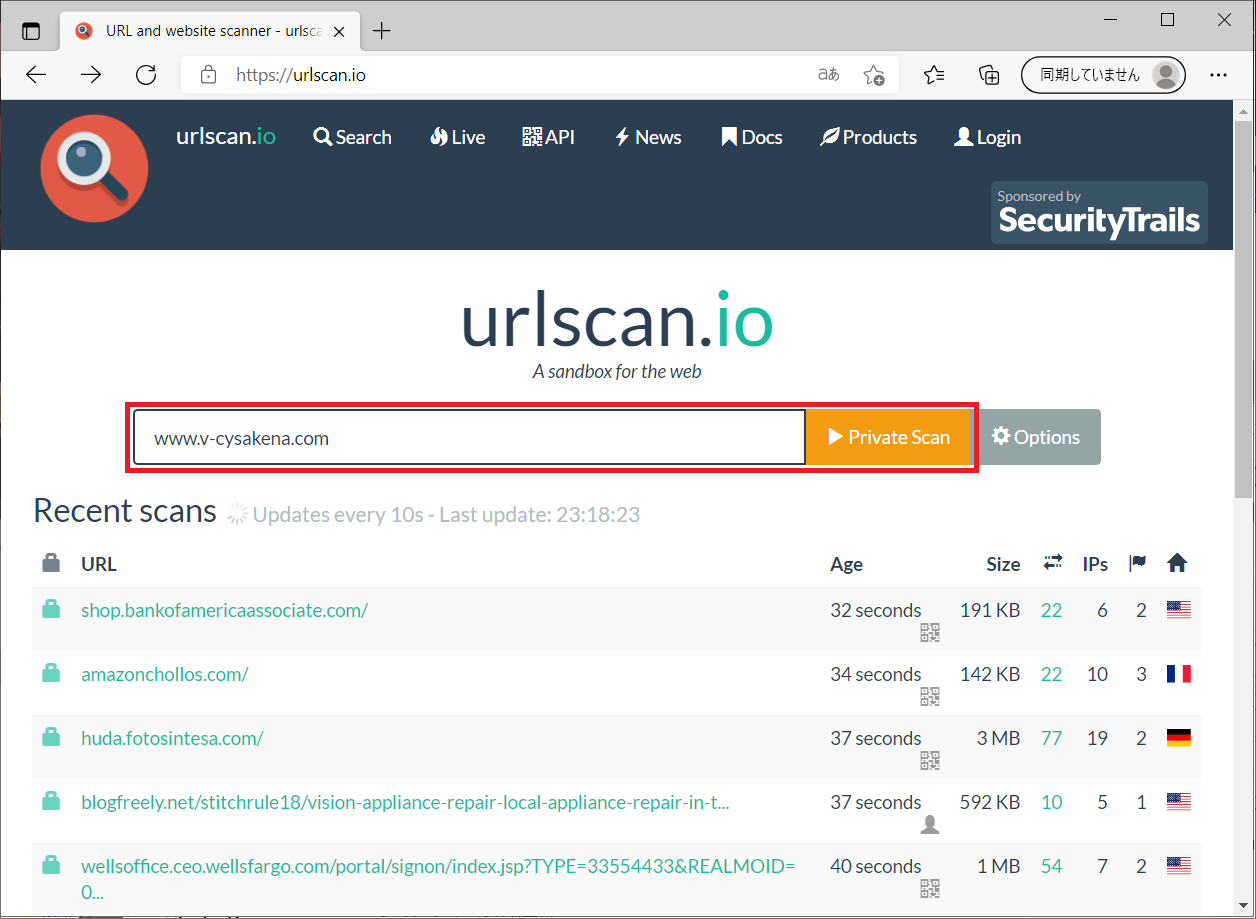

※業務で利用する際は組織のポリシーに従ってください。

1.対象とする企業・サービスのフィッシングサイトを1つピックアップする。(新しいほうが良い)

2.当該フィッシングサイトのURLをurlscan.ioでスキャンする。

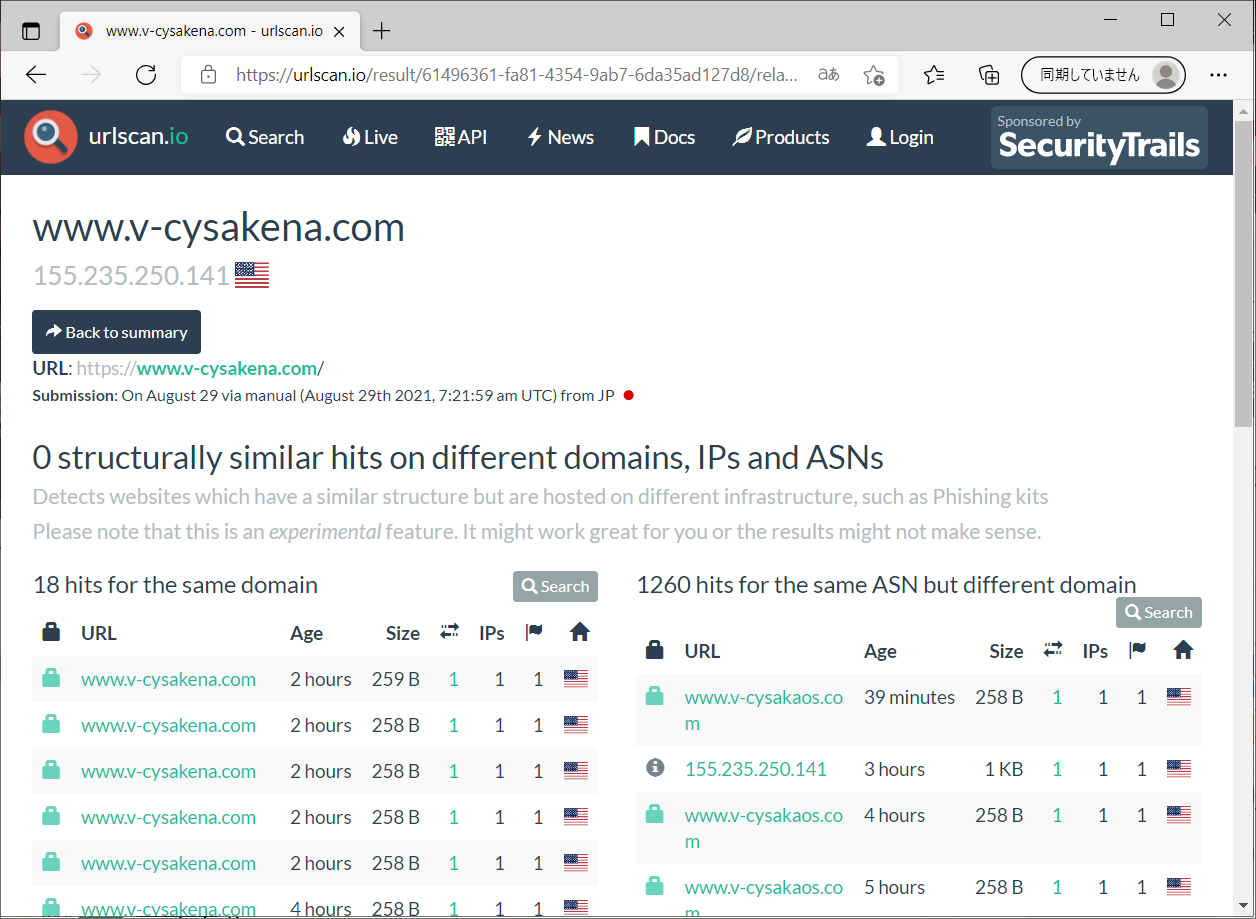

similar 機能の結果について

- domain:同一ドメイン上の類似Webサイト

- ASN but different domain:同一ASN上にある別ドメイン上の類似Webサイト

- IP but different domain:同一IPアドレスに紐づく別ドメイン上の類似Webサイト

- submitted URL:同一URLが送信先となっている類似Webサイト

注意事項と免責

- 本記事で取り上げた機能はurlscan.io の仕様変更により使えなくなる可能性があります。

- urlscan.io はpublicモードのスキャン履歴が公開されるため、基本的にprivateモードでのスキャンを推奨します。

- 機微情報を含むURL、非公開コンテンツのURLはスキャン及び公開について十分なリスク評価を実施し、取り扱いに注意してください。

- 本手法によって読者各位が期待する効果を得られることの保証はしておりません。また、urlscan.io を使用した結果の責任は負いません。