この記事について

米国のCenter for Internet Security, Inc. (CIS)が提供する、サイバーセキュリティのための支援ツールやサービス群を小分けにして考察します。

今回は "Secure your Organization(組織のセキュリティ強化に有効なもの)" に相当するものを幾つか紹介します。

CISは多くのツール・サービスを提供していますが、以下の何れかのニーズへのソリューションとして考えると理解しやすいです。例えば、よく耳にするであろうCIS Benchmarkであれば、"Secure your Platforms"に対するものとなります(故に、ここでは触れません)。

- Secure your Organization ← 今回のテーマ

- Secure your Platforms

- Track Specific Threats

この投稿の読者想定

組織のITセキュリティを体系的に強化すべく、CISのスイートを有効活用したいが、それぞれの違いや関係性がよくわからない方(投稿者自身を含む)。

CIS Controls

CIS Controlsは、組織のサイバーセキュリティを強化するための ベストプラクティス集 です。

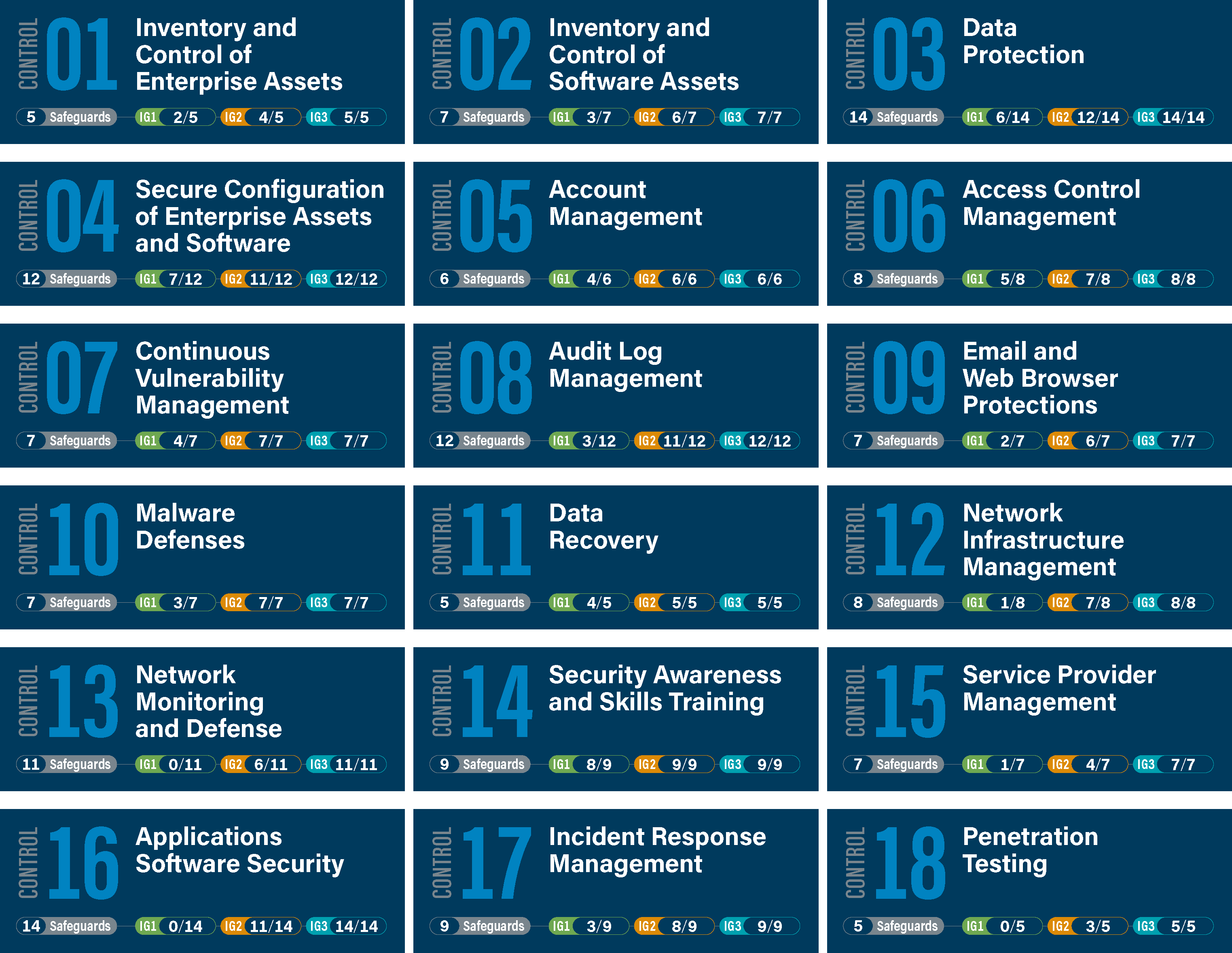

Image source: Center for Internet Security (CIS), "The 18 CIS Critical Security Controls", licensed under CC BY-NC-SA 4.0.

特色

- 153のセーフガードで構成され、18の上位カテゴリに分類される

- セーフガードは、組織の規模や特性のモデルケースとして、CISが予め定義する3つの実装グループ(IG1~IG3)にマッピングされ、各組織が状況に応じて取捨選択や段階的に充足できるよう配慮されている

- セーフガードは、その特性として、NIST CSF 2.0の定義するセキュリティ機能(ガバナンス、識別、検知、防御、対応、復旧)のどれに相当するものか明記されている

使い方

組織の目指すべきセキュリティの状態を考えるうえで、CIS Controlsを一つの基準として用います。

備考

- ダウンロード形式:CIS ControlsはPDFやスプレッドシートで提供されるが、Navigatorページでは各セーフガードのフレームワークとの対応関係が視覚的に整理されている

- テンプレートの提供:CIS Controlsを組織のセキュリティポリシーに落とし込むためのテンプレートが用意されている

- 評価指標(CAS):各セーフガードの実施状況を評価する基準や測定方法がCIS Controls Assessment Specification(CAS)として定義されている。ただし、このロジックは後述のCIS CSATには組み込まれていない

- 実践上の課題:ベストプラクティスを実際の環境に適用するには、解釈力が求められる(例:"ファイアウォール"とは具体的に何を指すのか)。疑問点はコミュニティサイトCIS WorkBenchで、質問を投げても良いかもしれない

CIS CSAT

CIS CSATは、CIS Controlsのセーフガードに対する 実装状況を自己評価(Self Assessment:SAT)するための支援ツール(WEBアプリ) です。SaaS版とインストール版の2種類が提供されています。

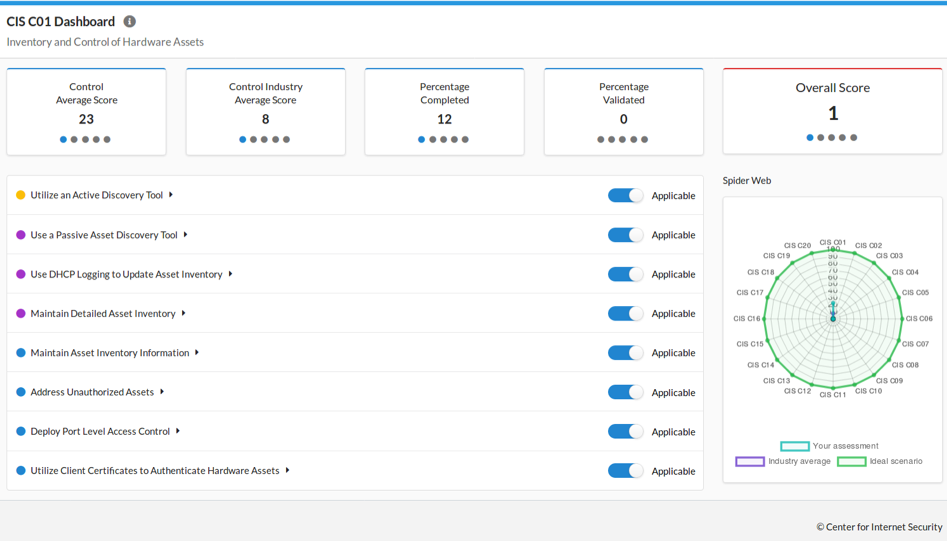

Image source: Center for Internet Security (CIS), "CIS CSAT: A Free Tool for Assessing Implementation of CIS Critical Security Controls", licensed under CC BY-NC-SA 4.0.

特色

- [CIS-Hosted CSAT]:SaaS版。非営利目的であれば無料で使用可能

- [CIS CSAT Pro]:インストール版。閉じた環境で運用でき、追加機能を搭載。CIS SecureSuite会員(有料)限定

- 評価方式:セーフガードの実装状況(成熟度)はCMMIのような5段階で評価

- 開発元:Webアプリ部分はEthicalHat社が開発

使い方

評価の記録、スコア算出、対策状況の追跡など、自己評価に必要な要素を集約されているため、うまく活用することで、チームによるセキュリティ改善のPDCA活動を効率化します。

備考

- 詳細はNECブログを参照

- CIS-Hosted CSATとCIS CSAT Proの機能比較は、CIS CSATのページ > Features > "Download Features List にて

CIS RAM

CIS RAMは、CIS Controlsの実装状況の評価結果などを活用して、組織のリスクを分析、最適化するための リスクアセスメントのフレームワーク です。

セーフガードの実施状況を測定する活動(CIS CSATが支援するプロセス)は、その組織の潜在的な脆弱性を明らかにしますが、セーフガードはあくまで"既成の"ベストプラクティスであるため、測定で得られたネガティブな要素が、必ずしも組織の課題であるとは限りません。

各セーフガードの真の適用要否、改善の優先度合い、目標とすべき状態を求めるためにも、現状の"リスク"を明らかにする必要があり、CIS RAMはその方法論と考えると良いかと思います。

フレームワークはスプレッドシートとして配布されている

特色

CIS Controlsは、3つの実装グループ(IG1~IG3)ごとに、実装すべきセーフガードを定義していますが、IG1からIG3に進むにつれて、対象とする組織の規模やリスク環境が高度化するため、これに応じてCIS RAMも各実装グループに適した、複数のリスクアセスメント手法を提供しています。

使い方(リスク算定の構造)

一般的にリスクは「影響の大きさ × 発生確率」で算出されます。かなりざっくりとしていますが、本記事の投稿者は、IG2向けの算出方においては、以下のようなパラメータでこれを求めると解釈しています。

-

影響の大きさ(何らかの脅威で以下が阻害された状態と、その重大度をレイヤーとして定義)

- 組織としてのミッション

- 組織運営上の目標

- 財務的な目標

- ステークホルダーに対する義務の履行

-

発生確率

- セーフガードの成熟度スコア

- セーフガードの対象とするアセット種別に応じた、インシデントの発生割合 ※Verizon社の蓄積するインシデント事例データベース(VCDB / VERIS Community Database)の統計データを使用

備考

開発元:CIS RAMは、CISとHALOCK Security Labsが共同開発。フレームワークのコアは、HALOCKが提唱する「DoCRA(Duty of Care Risk Analysis)」をベースとしています。

CIS CSATとCIS RAMの活用の流れ

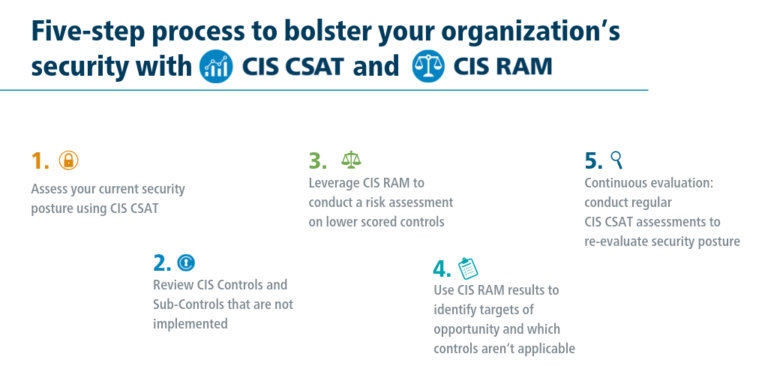

組織の継続的なセキュリティ改善プロセスにおいて、双方のツールがどのような位置づけで活用されるか、CISのブログ記事 "Assessing Risk and Security Posture with CIS Controls Tools" の図がイメージしやすいかと思います。

Image source: Center for Internet Security (CIS), "Assessing Risk and Security Posture with CIS Controls Tools", licensed under CC BY-NC-SA 4.0.

今回はここまで。ありがとうございました。