はじめに

日常手元に届いてしまう MalSPAM を、削除してしまう前にたまには何者か調べてみよう、という趣旨の記事です。

検体

Thu, 30 Nov 2017 2:57 AM (UTC) に以下の怪しげなメールが届きました。送信元と添付ファイルの中身が何者なのか、Ciscoのサービスを使って調べてみたいと思います。

Cisco Talos

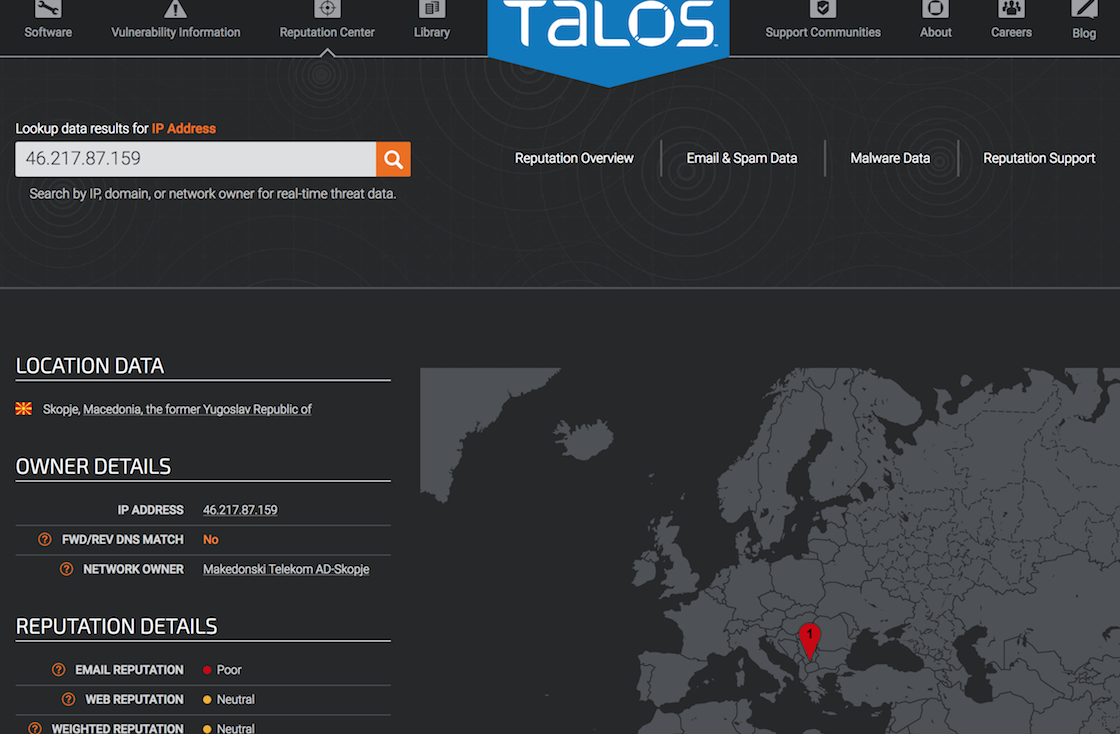

メッセージソースから送り主のIPが何者なのか調べてみたいと思います。

talosintelligence.com (旧Senderbase) では、グローバルIPレベルで サーバのmail/webサービスのレピュテーションや日々配信しているメールボリュームなどの活動状況を公開しており、無償でどなたでも参照することができます。

今回のメールの送信元メールサーバのIPの場合、Mail レピュテーションは Poor となっています。こうしたレピュテーションのIPは、過去からSPAMメールを配信していたり、それを専門にするサービスなどが考えられるため、信頼できるメールではないと判断してほぼ良いのかな思います。

判断が難しいメールを受け取った場合、talosintelligence.com で 送信元のサーバのレピュテーションを確認してみてください。

Cisco Cloud Sandbox

では、次に検体の動作させて得られる情報を確認してみます。

Cisco Cloud Sandbox である Cisco Threat Grid を使います。 Cisco Threat Grid は、仮想的な実行環境で検体を動作させ、検体自体のファイルスキャン ・ 検体が実行した Network活動 ・ 検体が生成したファイル、registoryに関わる変更内容、などを記録し 脅威度のスコアリングを行う有償のクラウドサービスです。

以下の解析結果は、今回のメールに添付されたファイルを検体に使用しています。

振る舞いの解析結果から、ランサムウェアを検知していることがわかりました。また、この検体が実行されたことで、実行ファイルや文書ファイルが生成されているといった解析結果も出ています。

実際にどういったファイルを生成したか、Threat Grid で検体を実行した環境を動画で確認する機能も提供されています。 Cisco Threat Grid では、仮想的な実行環境で検体を動作させる際に、利用者がこの仮想環境で任意の操作をすることも可能で、そうした操作を含めて動画に収めることができ、動画を再生することで検体の動きが視覚的に把握することができるようになります。

今回の検体である 添付ファイルの.7zファイルを展開すると VBSファイルが含まれており、こちらを実行すると Read-meのhtmlファイルがデスクトップ常に現れ、他のファイルのアイコンが徐々に MS-Word のものに書き換わるところが視覚的に確認することができました。

また、このRead-meを開くと、身代金を要求と金銭の振り込みを促すカウントダウンが表示されるページが現れていました。本記事にて動画まで投稿してご紹介することができず、申し訳ございません。。。

Cisco DNS Service

3点目は、今回の検体が実行した通信記録について調べてみたいと思います。

Threat Grid では、検体実行時のネットワークの活動記録も取得されており、今回は4つの外部サイトへ接続することがわかりました。

それぞれの外部サイトのドメインについては、 Cisco Umbrella Investigate にて今年の 9月時点で Malware というカテゴリーに分けられており、Umbrella (OpenDNS)のサービスでは前々から遮断対象にしていたことがわかりました。これは、Recursive DNS として Umbrella (OpenDNS) をご利用の方々には DNS Lookup時点で接続を遮断することができたことになりますので、以前から Umbrella (OpenDNS) をご利用の方々であれば、今回のランサムウェアによる最終的な被害まで負うことは防げていたのではないでしょうか。

Umbrella (OpenDNS)は、個人利用向けに無償でも利用できるようになっておりますので、是非ご自宅の Recursive DNS にも Umbrella (OpenDNS) を使ってみてください。

Cisco Umbrella Investigate は、 Cisco Talos と Umbrella (OpenDNS) の脅威情報を有償で提供している Rich な Threat Intelligence で、 Global IP や Domain Name, 検体のHashなどを元に Cisco の Threat Intelligence を参照することができ、関連するマルウェアや 攻撃インフラに関連する情報等を把握することができます。

最後に

最後までお読みいただき、ありがとうございました。

今回の記事を通して、少しでも皆様の自宅Socの強化の参考になれば幸いです。