1.本記事の内容

業務の都合で資材管理用のリポジトリが欲しくなったので以前から一度使ってみたいと思っていたAWS CodeCommit を使ってみようということで、調査をかねて実際に使ってみた手順のメモです。ローカル環境のGitクライアントからCodeCommit上のリポジトリへ接続を行います。

2.想定読者

以下のような読者を想定しています。

- AWSのアカウントのつくり方などは知っている。あるいはすでに持っている。

- AWS IAM の使い方、概念などはある程度分かっている(IAMユーザやグループ、管理ポリシーとは何なのかがわかる程度でOK)。

- Gitの使い方自体はだいたい知っている

これらについては既知のものとして、今回記事ではくわしく説明しませんので、ご了承下さい。

また、AWS Codeシリーズを使ったCI/CDの話も今回記事では触れません。

3.AWS CodeCommitとは

簡単に言うと、AWSで提供されているフルマネージドなGitリポジトリサービスです。いわゆる PaaS に該当します。GitHubのAWS版みたいなものと考えても良いでしょう。

・AWS上でリポジトリとブランチ、コミットの状況を確認できる。

・プルリクエスト機能あり。

・Amazon CodeGuru という機械学習によるコードレビュー機能と連動して動作します。

下記は公式ドキュメントです。

4.AWS CodeCommitの気になるポイント

使う前に気になった点について調べたことを以下(1)~(4)にまとめました。

(1) 接続/認証プロトコル

CodeCommitに接続するためのプロトコルは以下のいずれかが使えます。

- HTTPS

- SSH

ユーザ認証プロトコルとしては以下が使えるようです。

- IAMユーザのパスワード

- SSHキー

- セッショントークン

- SAML 2.0

セッショントークンというのがなんのことやらかもしれませんが、これはAWS STS (Security Token Service) を使用して発行される一時的なアクセスキーやシークレットアクセスキー、またはアップロード用のセッショントークンのことです。

(2) 認証方法

以下のような様々な認証方法が使えます。ちょっと多すぎてわけが分からないのでここは今回はあまり突っ込みません。

- ユーザID/パスワード による認証(HTTPS)

- SSHキーによる認証(SSH)

- git-remote-codecommit というgitクライアント用のプラグインによる認証(HTTPS)

- AWS CLI認証情報ヘルパーを使った認証(HTTPS)

- 一時的なセッショントークンによる認証(HTTPS)

- AWS SSOによる認証(HTTPS/SAML)

- AWS Identity Federation for SAML 2.0 による認証(SAML)

今回は一番簡単そうな HTTPS + ユーザ/パスワード認証を使います。

(3) AWSの外から使えるの?

使えます。CodeCommit のサーバはAZごとに立てられていて、グローバルなIPとURLが振られるようです。もちろんAWSの中(VPC内)からも使えます。

CodeCommit上のリモートリポジトリとローカルマシン上のローカルリポジトリとの間で接続が可能です。今回はこれをやってみたという記事になります。

(4) AWS上でCodeCommit用のVPCを用意する必要があるの?

ありません。CodeCommitはEC2やRDSのようにVPC上に配置するものではありません1。CodeCommitのサーバはグローバルIPになっており、CodeCommit上にリポジトリを作成したらすぐに使えます。

ただしVPC内にあるEC2インスタンスからCodeCommitへ接続して使いたいという場合は、それも可能です。EC2からCodeCommitへ接続するには方法が2通りあり、NATゲートウェイを使っていったんAWSの外へ出てグローバルなネットワーク経由でつなぐ方法と、VPCエンドポイント経由で(AWSから出ないで)接続する方法があります。セキュリティ的には後者の方がより安全と言えます。

5.費用および使用条件

- 無料枠として5ユーザーまでは無料となります。契約後最初の無償期間(1年)を経過してもこれは継続されます。

- 6ユーザー目からは固有の AWS Identity ごとにアクティブユーザーとしてカウントされ、アクティブユーザー 1 人につき 1 USD/月課金されます。

- アクティブユーザとしてカウントされる基準ですが、単にコミットしたりgitで接続したAWSユーザの人数というわけではないようです。

下記の記事を見るとCodeCommit の詳細画面を見ただけでアクティブユーザとしてカウントされ、ロールを使用した場合も一人としてカウントされるようです。

- 1アカウントあたり最大 1000 リポジトリ作成可能とのこと。そんなに作ることはまずないのではと思いますが。

- 1リポジトリに格納できる総データ容量については、1ユーザにつき10GB。

- 1ユーザにつき2,000 回の Git リクエスト/月まで無料

6.初期設定手順

では、使い始めるためにまず初期設定をしてみます。

(1) AWSユーザにCodeCommitの使用権限を付与する。

AWS CodeCommit を使い始めるには、まずそのリポジトリを使用する IAMユーザを用意し、適切な権限を付与する必要があります。

CodeCommitを使用するための管理ポリシーには以下の3種類があります。

| AWS 管理ポリシー | 説明 |

|---|---|

| AWSCodeCommitFullAccess | CodeCommit に関するフルアクセス権限がある。管理者向け。 |

| AWSCodeCommitPowerUser | ほとんどの権限があるが、リポジトリ削除などはできない。通常ユーザ向け。 |

| AWSCodeCommitReadOnly | 閲覧専用。閲覧ユーザ向け。 |

ということなので、利用したいユーザ(ひとまず自分のユーザ)にはポリシーとして AWSCodeCommitPowerUser を割り当てることにします。

具体的には、CodeCommit を利用するユーザのグループを作成し、そのグループに AWSCodeCommitPowerUser ポリシーを割当て、自分のユーザをそのグループへ所属させました。2 リポジトリのユーザが増えたらこのグループへ追加していく、という考え方です。

(2) CodeCommitにリポジトリを作成する。

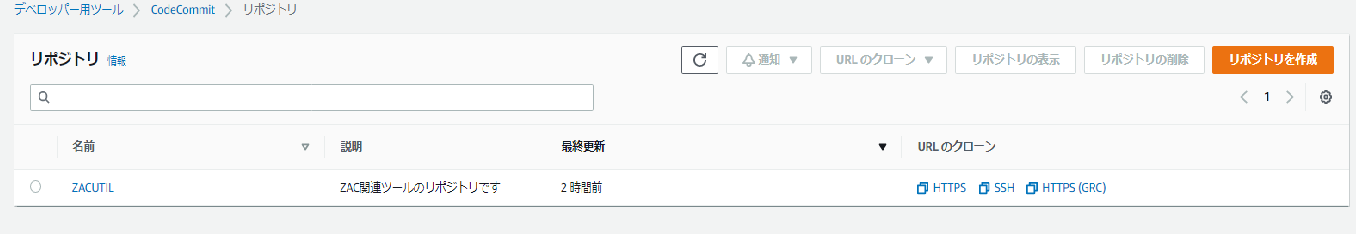

まずはCodeCommit の画面からリポジトリ一覧へ遷移します。当然ながら最初は何もありません。

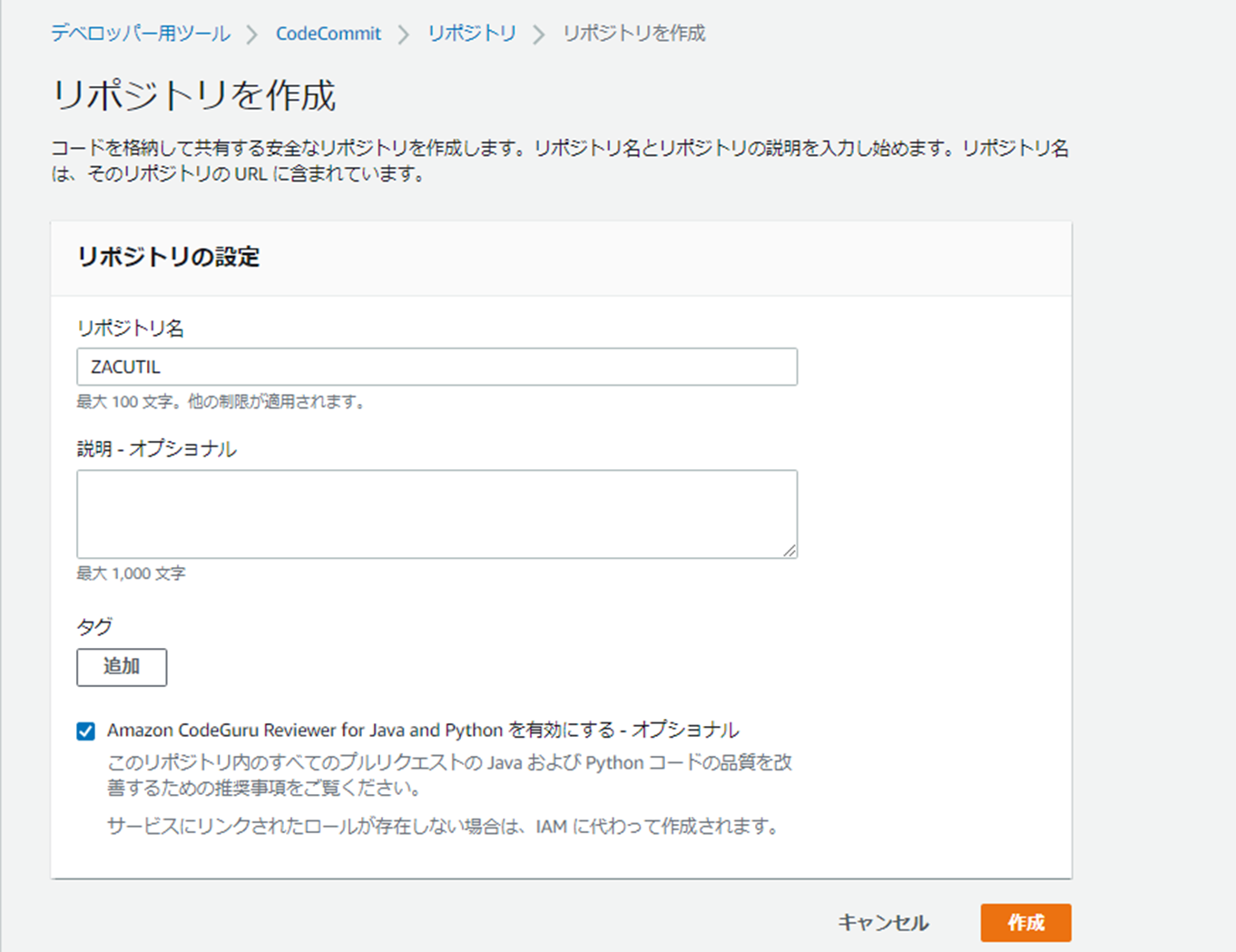

CodeCommitの画面から「リポジトリを作成」を押下します。すると作成画面へ遷移します。

ここでは試しにとりあえずリポジトリ名を「ZACUTIL」としました。これは私がこのリポジトリで管理したいツールの名前なのですが、今回記事ではそこにはあまり意味はないのでとりあえずの仮の名称とお考え下さい。

また、Amazon CodeGuru Reviewer for Java and Python を有効にしています。これは機械学習によるコードレビューサービスで、プルリクエストをするとAIが自動的にレビューしてくれるという機能です。せっかくなので後で使ってみたいと思います。3

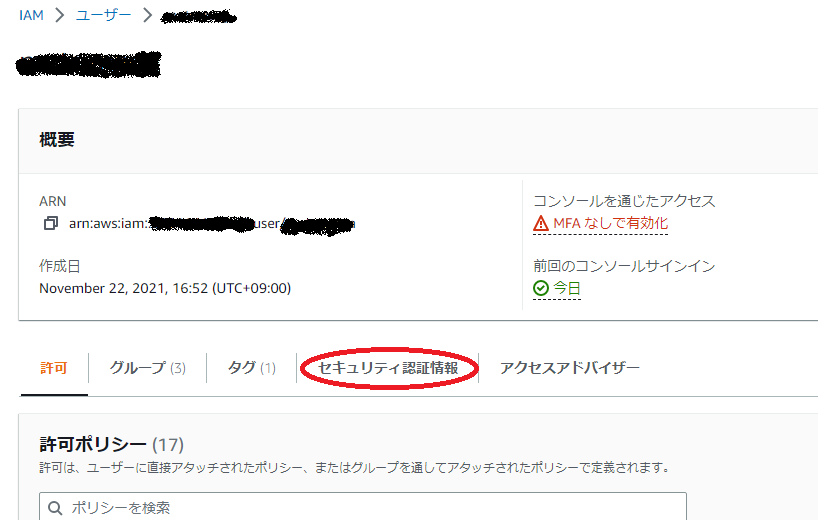

(3) ユーザにGit認証用の情報を付与する

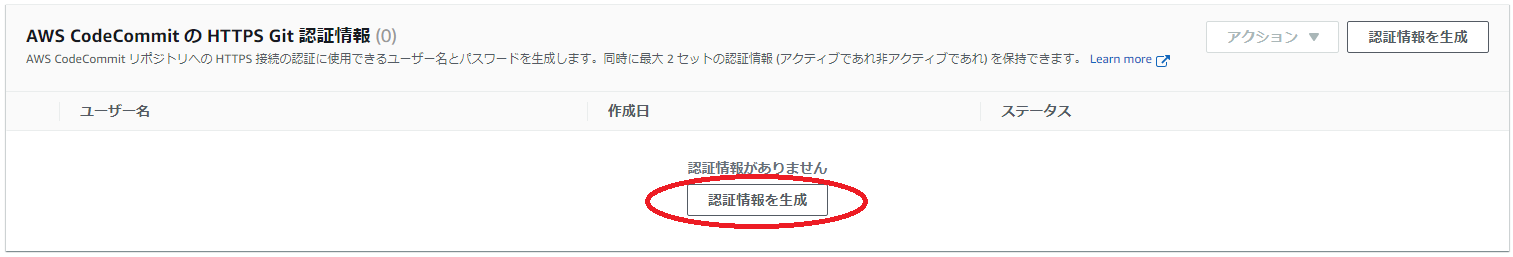

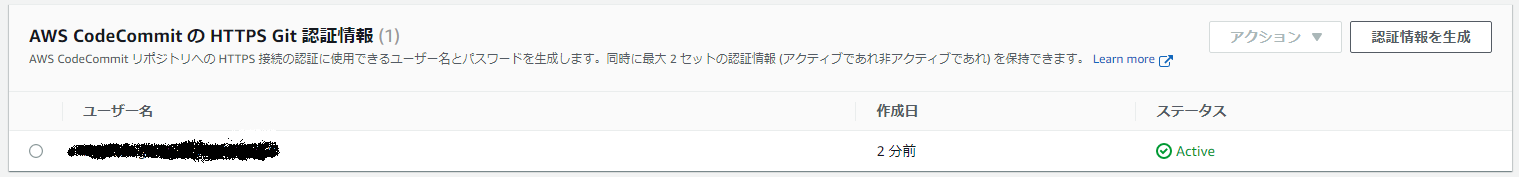

「セキュリティ認証情報」タブへ移動します。

そのタブの下の方に「AWS CodeCommit の HTTPS Git 認証情報」というブロックがあるので、「認証情報を生成」を押下します。

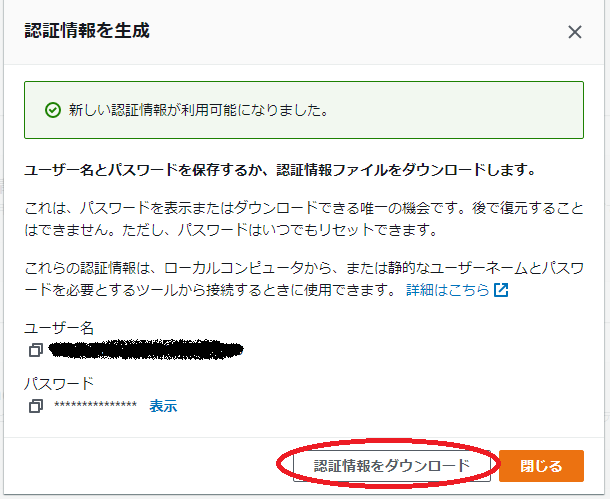

すると、Gitクライアント用のユーザー名とパスワードが自動的に生成され、表示されます。

「認証情報をダウンロード」を押下して、ユーザ名とパスワードの情報をCSVとしてダウンロードしておきます。メッセージに表示されている通り、ここでダウンロードしておかないと、後からパスワード表示はできなくなるので、必ずこのタイミングでダウンロードしておく必要があります。もしダウンロードし忘れて閉じてしまったら、認証情報自体を一回削除して再生成します。

生成すると、ユーザ画面にGit認証用のユーザ名が表示されます。

(4) Gitクライアントから接続する

作成したGit認証情報を使って、GitクライアントからGitサーバへ接続します。

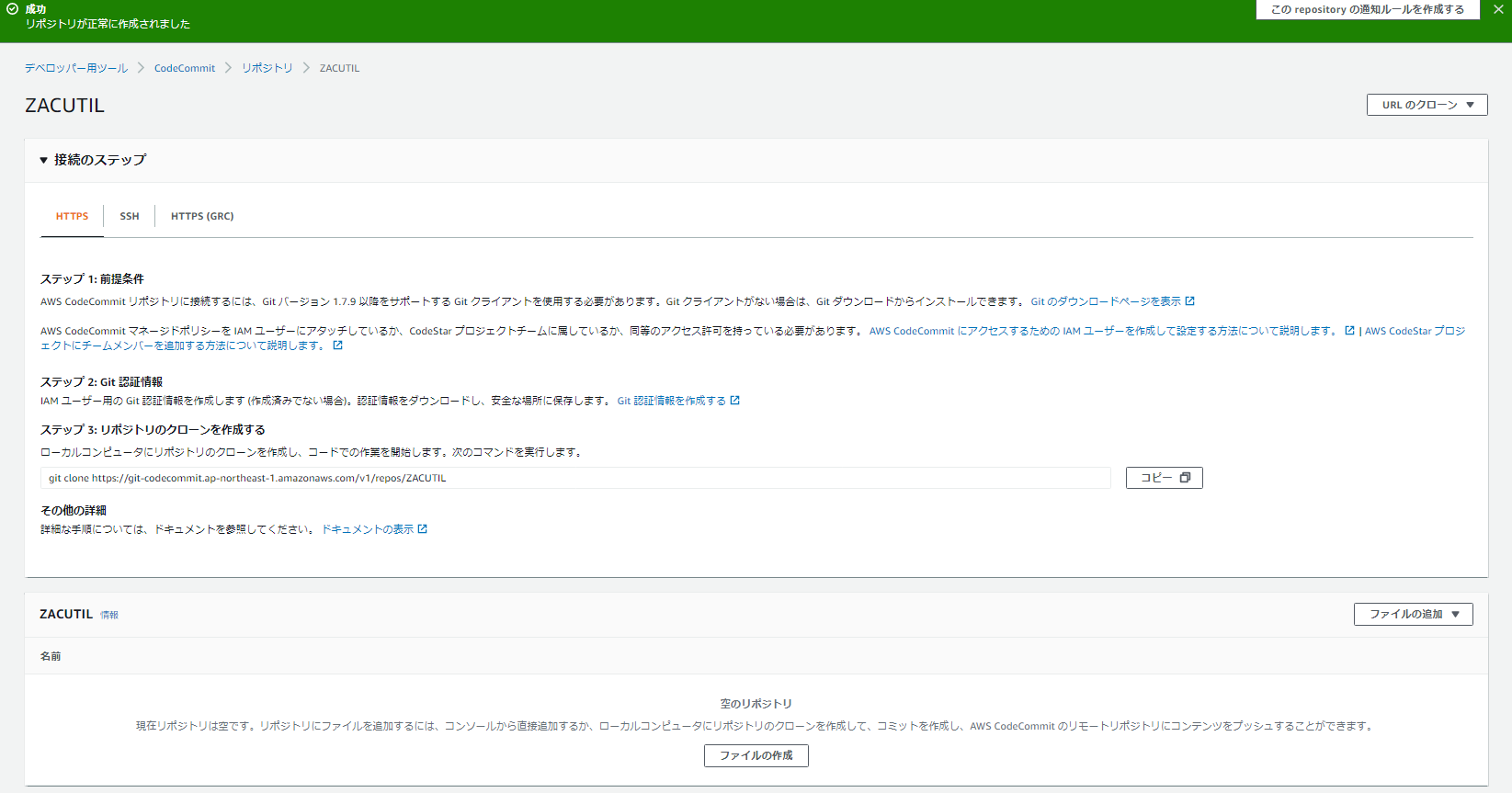

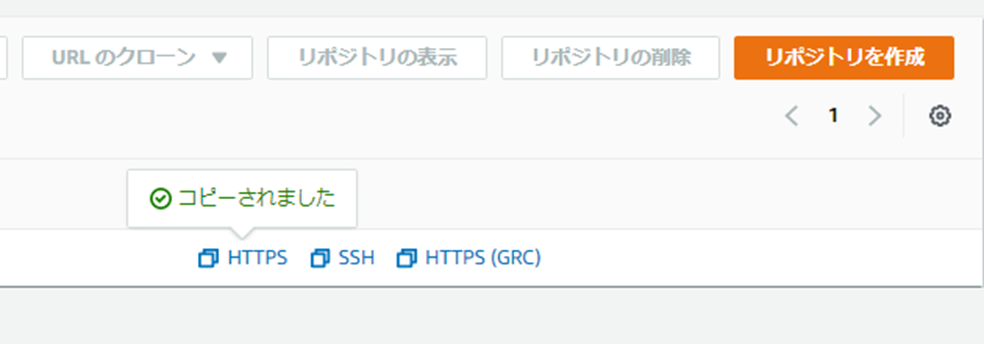

リポジトリを作成したときに、右側に「URLのクローン」という項目が3つ並んでいました。ここから接続先のURLの情報を取得できます。

HTTPS、SSH、HTTPS(GRC)の3つの選択肢があります。

今回はHTTPSを選択しました。ここでコピーしたURLをGitクライアントに接続先として設定します。

【付記】HTTPS(GRC)とは?

ところで、ここでHTTPSとSSHはわかるのですが、HTTPS(GRC)というのは何でしょうか?

AWSのドキュメントによると、ローカルコンピュータでgit-remote-codecommit(GRC)を使用している場合に選択すべきものとのことです。

GRCはAWSが用意しており、IAMユーザーの権限のみでCodeCommitにアクセスできるgitクライアント用のプラグインです。

GRCを利用すると下記のようなメリットがあります。

- IAMユーザーの権限設定のみで利用可能

- IAMユーザーのGit認証情報の設定が不要

- 複数のアカウントを持っているときにスイッチロールしやすい

一方で、AWS CLIを導入する必要があるようで、そこは少々面倒です(※普段からCLIを使っている人にはデメリットになりません)。

【 参考ドキュメント】

(5) Git Shell から git clone する

ローカルマシンのGit Shellから以下のような感じでコマンドを実行します。(この時点でGitクライアントは別途インストールしておく必要があります)

$ git clone https://<上でコピーしたHTTPSのURL> <local repository名>

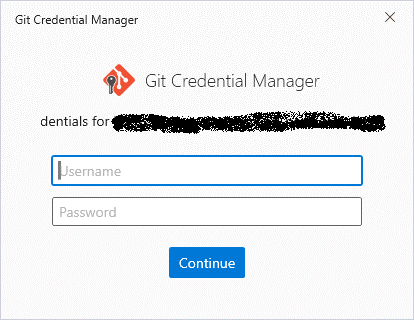

すると下記のようにユーザ名とパスワードの入力を促されますので、さきほど(3)で保管しておいたユーザ名とパスワードを入力します。

これで、問題なければ CodeCommit のgitサーバに接続され、ローカルマシン上にローカルリポジトリのフォルダが出来ます。この時点では、リポジトリに何も入れていませんので、空のディレクトリとなります。そこに開発用の資材、ソースなどを格納し、必要に応じて .gitignore を書いたりしておきます。

後は通常の git を使うときと同じように git add . → git commit → git push とコマンドを入力すれば、ソースがCodeCommit 上で管理されます。

(AWSのマネジメントコンソール上からファイルをリポジトリにアップロードすることもできるので、それを git pull するという方法も考えられます。git clone する前にファイルを格納しておけば、clone の時点でファイルがダウンロードされるわけです。

初回のファイル登録をどうやるかはお好みで決めればよいと思います。)

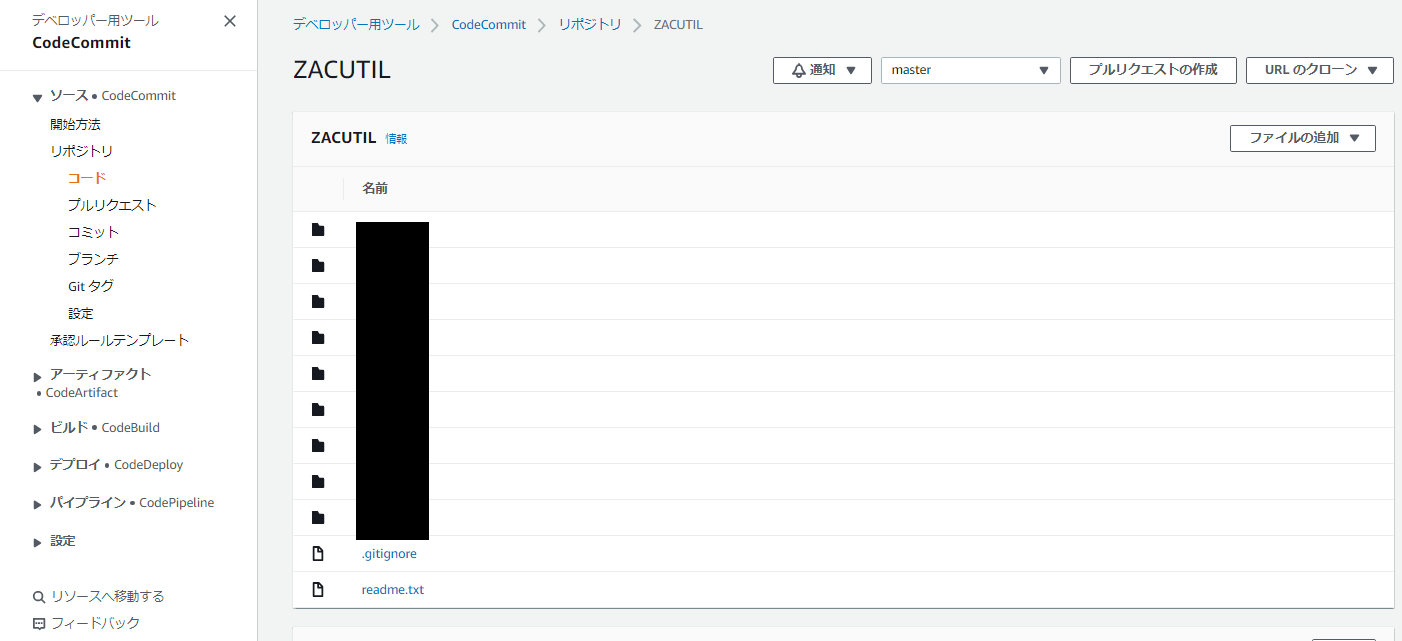

(6) コミット結果の確認

push した後に、AWS上でCodeCommit のリポジトリをのぞいてみると、ソースがアップロードされているのがわかります(ディレクトリ名は伏せました)

以降は普通に git サーバとして使うことができます。

7.リポジトリごとのアクセス制御は可能か?

複数のリポジトリを作った場合に、ユーザとリポジトリとの紐づけ管理はどうなるのか気になるかもしれません。あるユーザには特定のリポジトリだけ参照できるようにしたいというような制御をしたい場合です。

結論を言うと、ポリシーを編集することでそのような制御も可能なようです。

ひとまず今回はそこまではしていません。

8.まとめ

簡単にまとめると、AWS CodeCommit を使う手順は以下となります。

- AWS マネジメントコンソールから、使いたいリポジトリを追加する。

- AWS IAM で、CodeCommitを使わせたいユーザに CodeCommit 用の管理ポリシーを与える。

- AWS IAM で、CodeCommitを使わせたいユーザごとにCodeCommitのGit用認証情報を生成し、該当のユーザに連携する。

- 認証情報を貰ったユーザはローカルのGitクライアントにその情報を設定してCodeCommitをGitサーバとして使う。

このように非常に簡単に使えるので、みんな使ってみると良いと思います。無料枠は5ユーザまでですが、6人目以降も一人一月1ドルで使えて、1人で1000リポジトリも作れて、1リポジトリ最大10ギガも使えるので、容量としては十分だと思います。

プルリクエストとCodeGuru に関する調査内容は別途記事としてUPしたいと思います。

※こちらがその記事になります。

以上、どなたかのご参考になれば幸いです。

-

厳密に言うと、RDSは必ずしもVPC内に配置する必要はありません。グローバルIPアドレスを振ってVPC外に配置する(ちょうど今回のCodeCommitと同じような)使い方も可能です。ただしAWS としてはセキュリティ的な観点からVPC内への配置を推奨しています。 ↩

-

AWSで1つのIAMグループに割当られる管理ポリシーは10個までという制限があります。それだと1ユーザに10個以上の管理ポリシーを付与したいときに困るのではないかと思うかもしれませんが、1ユーザを複数のグループに紐づけることができ1ユーザに紐づけられるグループの数は特に制限がないので、複数のグループを経由して10個以上の管理ポリシーを1ユーザに付与することが可能になります。 ↩

-

別途記事を書いています。https://qiita.com/smats-rd/items/865a611b425ced13b038 ↩