はじめに

本ページではIICSのCAI(Cloud Application Integration, アプリケーション統合)をはじめて利用する際に理解しておきたいポイントをまとめてみました。

CAIのアセット

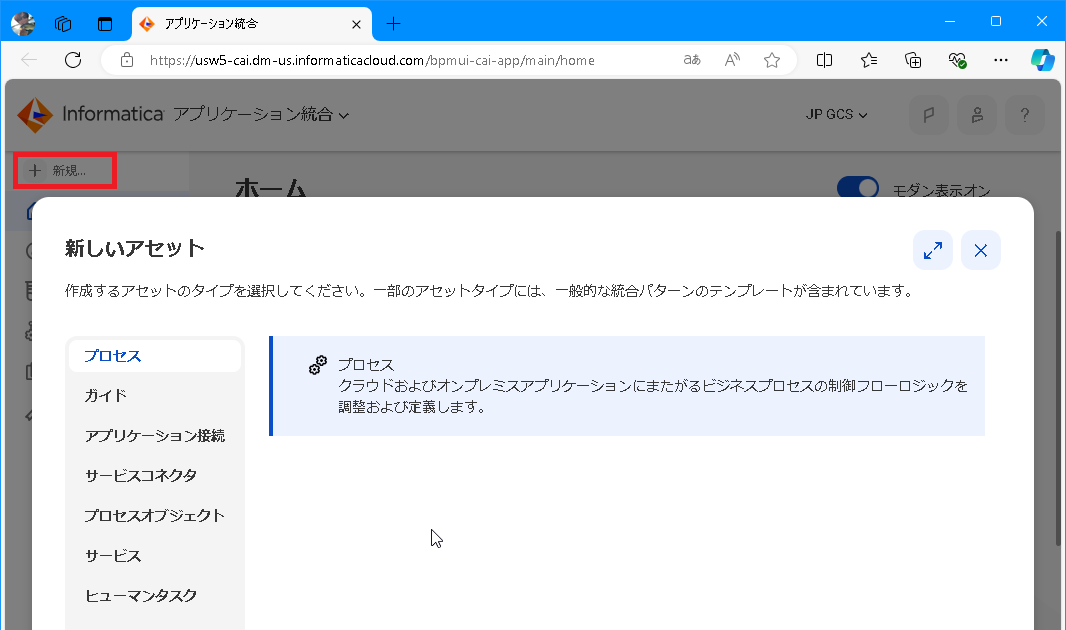

CAIは、IICSの他のサービスと比較するとプログラミング要素の強いサービスです。次のような様々なアセットを組み合わせることで、柔軟で複雑なアプリケーション連携処理を実装できます。

| アセット名 | 概要 |

|---|---|

| CAIプロセス | CAIで利用されるメインのアセット。ディシジョン,並列パス,ジャンプといったステップ(部品)とアプリケーション接続などを組み合わせることで、プログラミングと同様に複雑な制御を伴う処理を実装できます。 なお、一般的には プロセス と表記されますが混乱を避けるために [CAIレシピ] では CAIプロセス と表記しています。 |

| ガイド | Webブラウザで操作可能なWebページを実装できます。WebページではCAIプロセスやサービス接続を実行して結果を表示したり、条件に応じて表示するWebページを制御することもできます。 |

| アプリケーション接続 | JDBC,Salesforce,S3,ローカルファイルシステム,サービス接続など、様々なサービスと連携するためのアセットです。 CAIプロセスから呼び出す他に、一部の接続ではODataサービスとしてデータを取得するインターフェースとしても利用できます。 |

| サービス接続 | 大きく次の2つの接続を提供します

|

| プロセスオブジェクト | 異なるタイプを有する複数のフィールドを1つのオブジェクトとして扱うためのアセット。プロセスオブジェクトを入れ子形式として定義することで、階層構造を定義することもできます。 ( プログラミング言語でいうところの構造体に該当する機能) |

各アセットはアプリケーション統合ページ画面の 新規 メニューから作成できます。

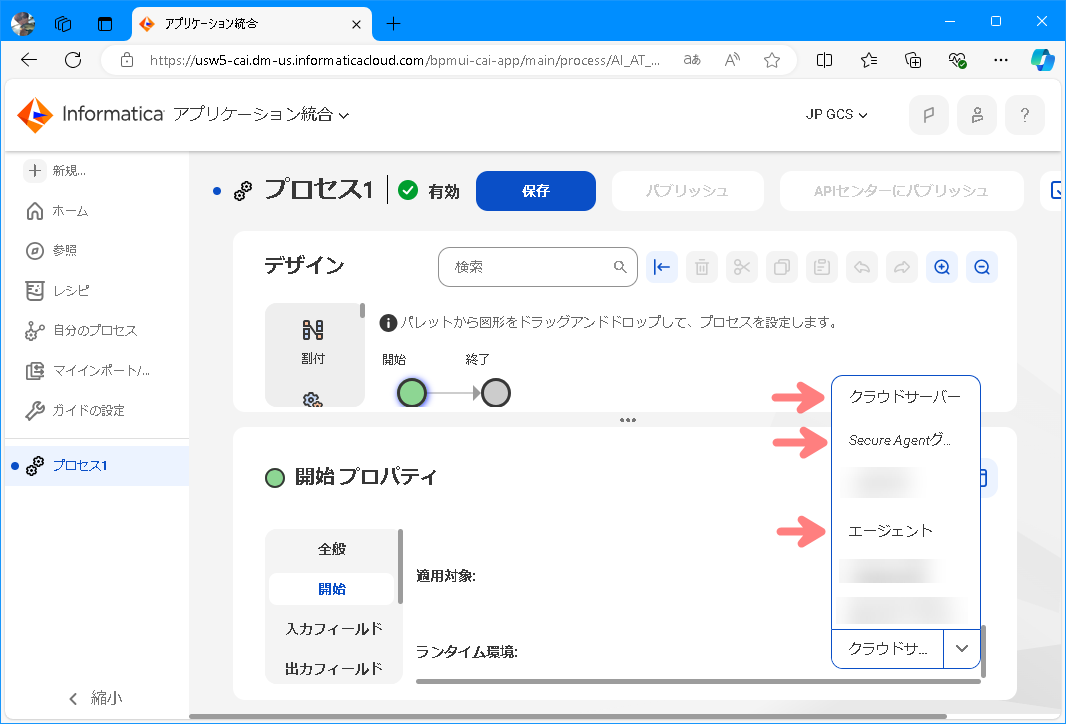

3つのデプロイ先

CAIで作成したアセットのデプロイ先には Cloudサーバー・Secure Agentグループ・エージェント の3つがあります(デプロイ先を指定しないアセットもあります)。

以下、デプロイ先の補足です

| デプロイ先 | 補足 |

|---|---|

| クラウド | IICSサーバーにCAIのアセットがデプロイされます。例えば実行するCAIプロセスの依存アセットが全てクラウドにデプロイされている場合はSecure Agentを必要としません。 |

| Secure Agentグループ | Secure Agentグループ内の 全て のSecure AgentにCAIのアセットがデプロイされます。ロードバランサやDNSラウンドロビンを別途構成するなどして負荷分散を実現できます。ロードバランサの利用に関しては次の技術情報を確認します。 How to configure a load balancer for agent group on CAI |

| エージェント | Secure Agentグループ内の 単一 のSecure AgentにCAIアセットがデプロイされます。 |

必要なIICSサービス

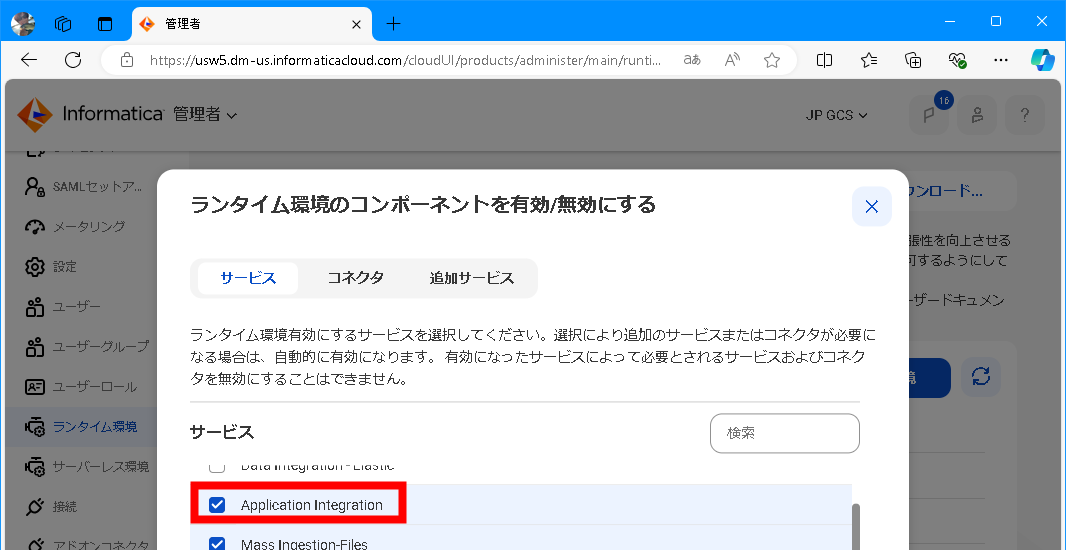

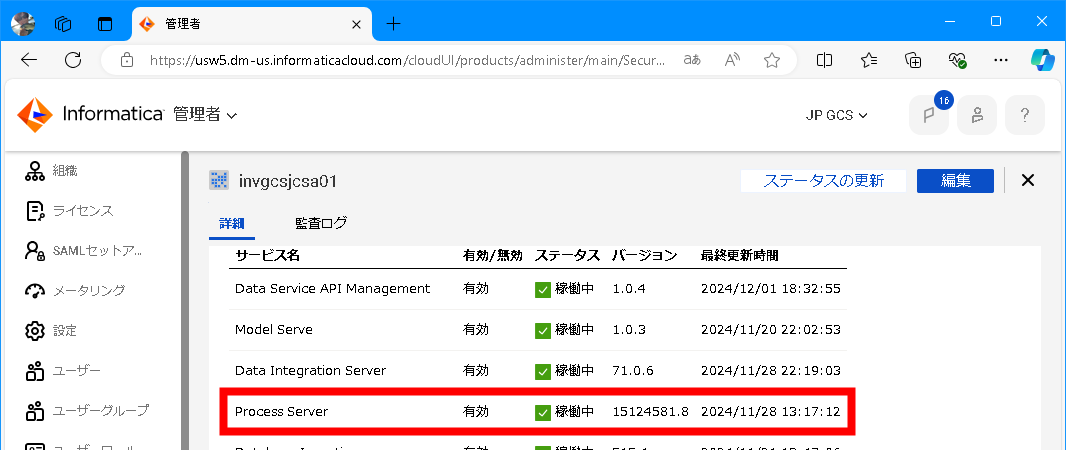

CAIアセットの デプロイ先をSecure Agent とする場合、ランタイム環境の設定から Application Integration(Process Server)サービス を有効化します。

Application Integrationサービス を有効化すると、Secure Agentに Process Serverサービス が開始されます。

なお、全アセットのデプロイ先がクラウドサーバーの場合、サービスの有効化は不要です。

ネットワーク設定

一般

次の環境がFirewallなどによりOutboud通信を制限している場合、IICSサーバーのCAIサービスと通信できるように構成します。

- Secure Agentのインストール先の環境

- 開発や監視目的などによりWebブラウザを利用してIICSにログインする環境

サーバーの一覧は POD Availability and Networkingから確認できます。

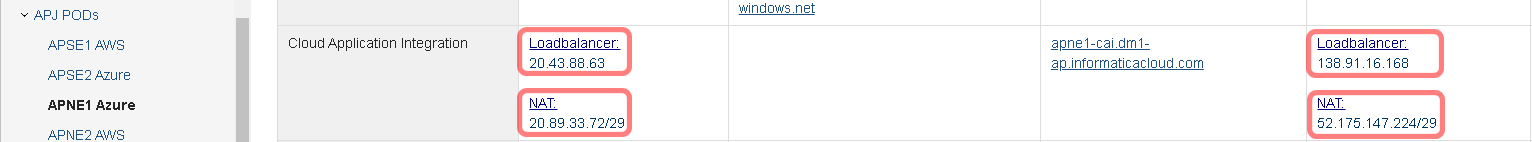

次はAPNE1を例としたPOD Availability and Networkingの抜粋です。

APNE1では次のIPアドレスとの通信を許可します(2024年6月時点)。

- Primary

- 20.43.88.63

- 20.89.33.72/29(20.89.33.72 to 20.89.33.79)

- DR

- 138.91.16.168

- 52.175.147.224/29(52.175.147.224 to 52.175.147.231)

通信時に利用されるIICSサーバー側のポートは443です。

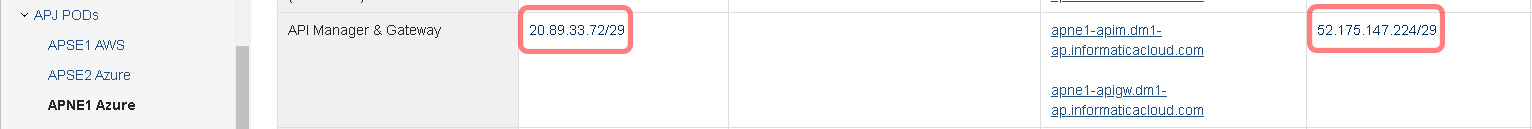

APIM(API Manager)を利用る場合には、次の箇所も確認・設定が必要です

IICSの他サービスとの連携時

次の2つの設定・実装をしている場合は注意が必要です。

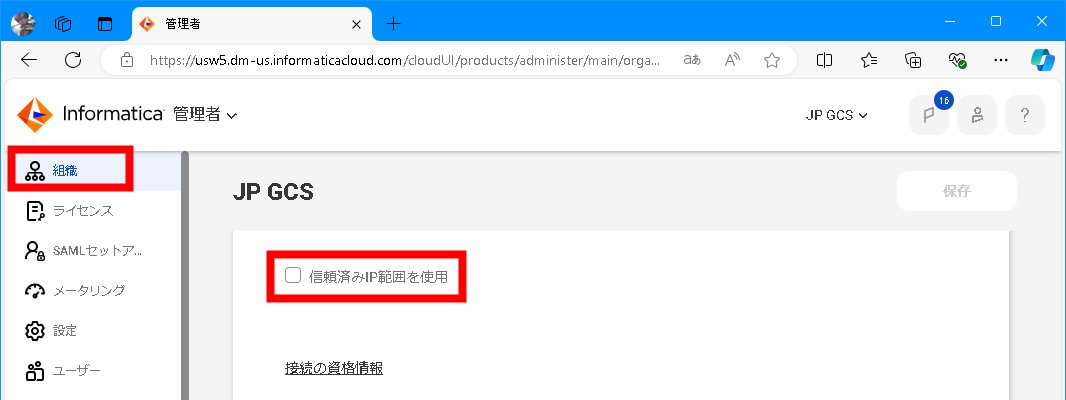

- 信頼済みIP範囲を使用

- IICSの他サービスをCAIから呼び出す

後者の設定はCAIプロセスからCDIの機能を呼び出す場合(例えばCAIプロセスからMappingを実行する場合)が対象です。

条件を満たすと、CAI実行時にエラーが発生するので、対処としてネットワーク設定 - 一般で確認したIPアドレスを 信頼済みIP範囲 に追加します。

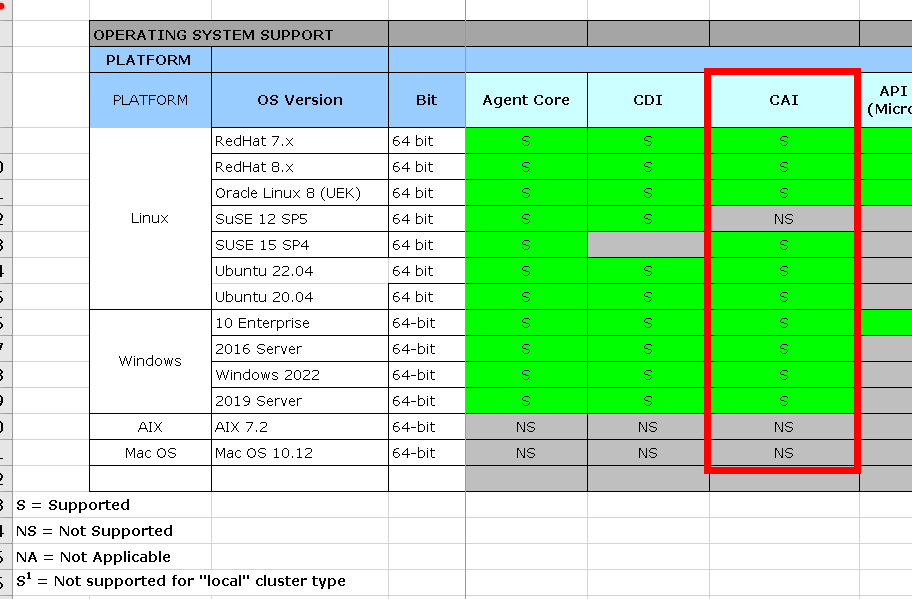

利用可能なSecure AgentのOS

CAIを利用するSecure Agent環境として次のOSを利用できます(2024年2月時点)。

利用可能なOSの最新情報を得るには次のKBにアクセスして PAM for Informatica Intelligent Cloud Services (IICS) のリンクをクリックします。

PAM for Informatica Intelligent Cloud Services (IICS)

Secure Agent環境の留意点

OSユーザー要件

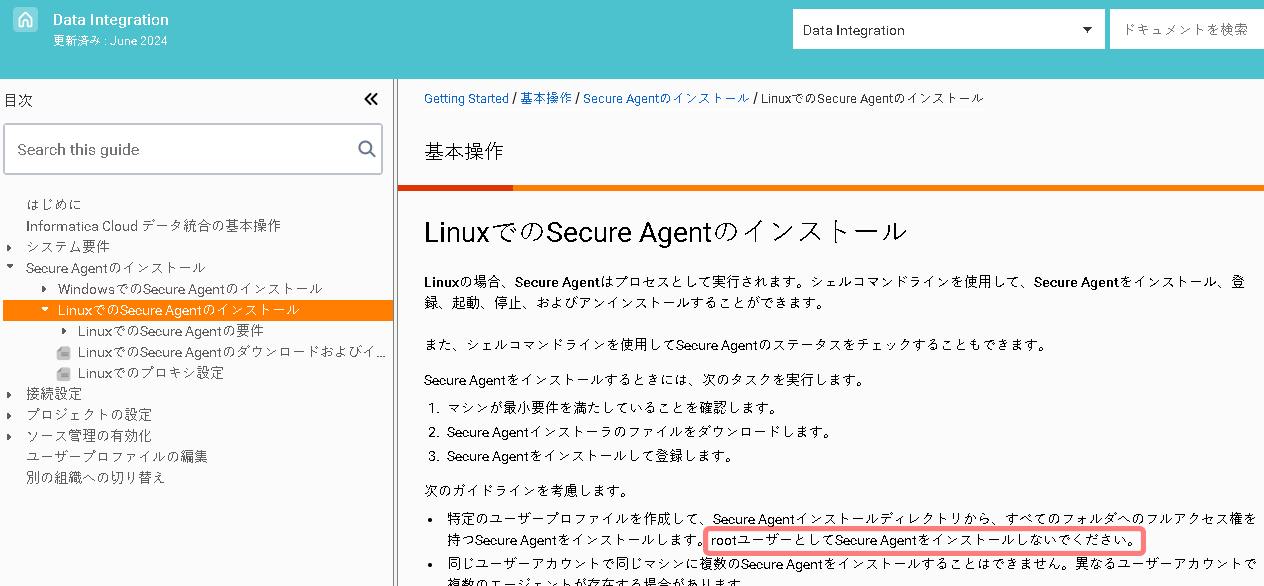

Linux OSを利用している場合、 必ず 非rootユーザを使用してSecure Agentのインストール・実行をします。

Application Integration(Process Server)サービスを有効化すると、リポジトリとしてPostgreSQLがSecure Agent実行環境で起動します。rootユーザーを利用しているとPostgreSQLの制約によりPostgreSQLが起動できず、Application Integration(Process Server)サービスの起動に失敗します。

ポート要件

Secure Agent実行環境において次のポートがSecure Agent以外のサービス・CAIプロセスに利用されないように留意します。

- 7080 ... CAIプロセスのHTTP実行用ポート

- 7443 ... CAIプロセスのHTTPS実行用ポート

- 5432 ... Process ServerのリポジトリDB(PostgreSQL)が利用するポート