この記事は?

個人的なシステムを作るにあたってEC2上にWebサーバを作ったものの、SSL対応していないと保護されていないサイト扱いされて制約が大きいので、SSL化することにした。

それにあたって、様々な記事を調べたが、AWSの画面が古いものが多く、最新の画面と照合するのに苦労をしたので備忘を兼ねて記事にすることにした。

前提

EC2は既に作成済みで、Webアプリも公開されている状態からスタートします。

ドメインはお名前.comで取得済みです。

Index

- ドメインを取得してEC2と紐付ける

- SSL証明書を作成する

- ロードバランサーの作成

- Aレコードの変更

- EC2のセキュリティグループを変更

- ブラウザで確認する

手順

ドメインを取得してEC2と紐付ける

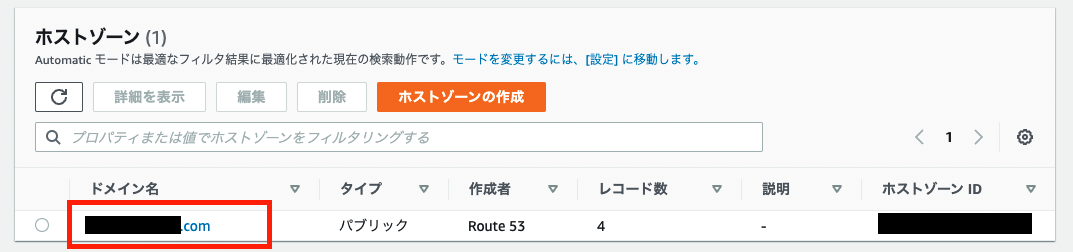

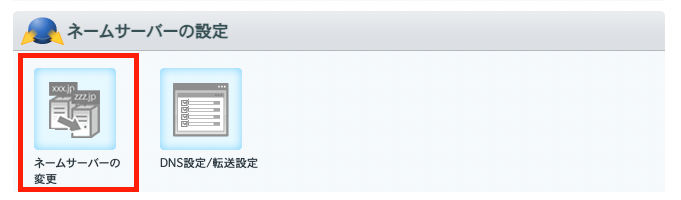

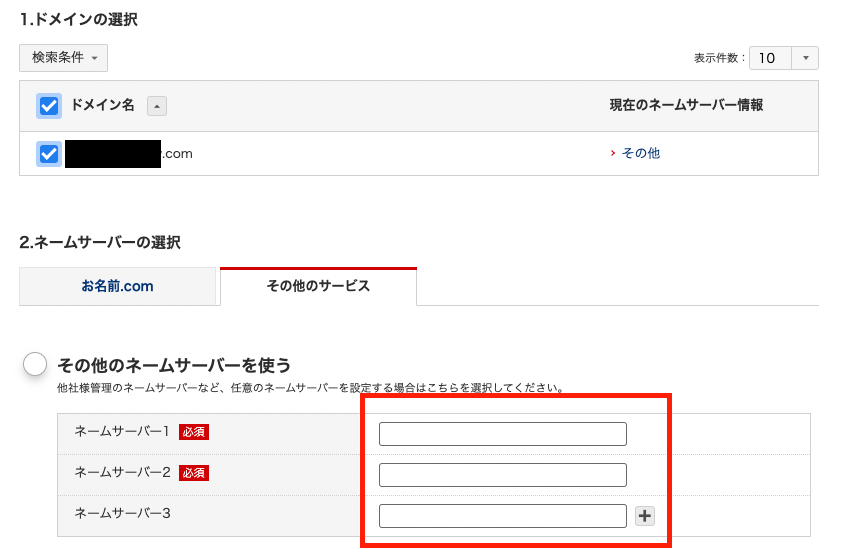

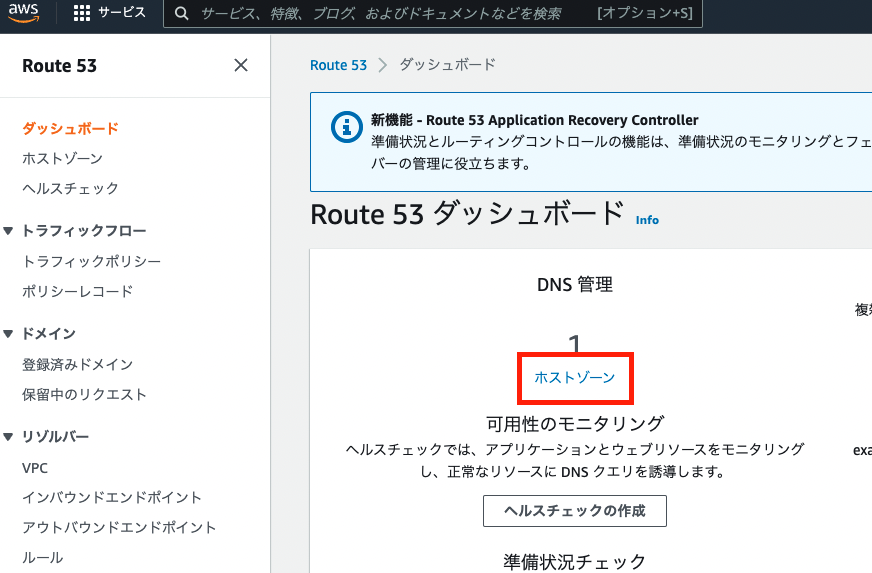

Route53のダッシュボードが開くので、「ホストゾーン」を選択します。

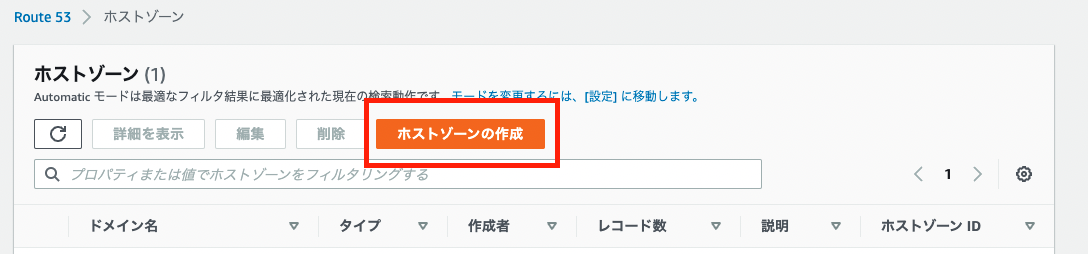

ホストゾーンのリストが表示されるので、「ホストゾーンの作成」を選択します。

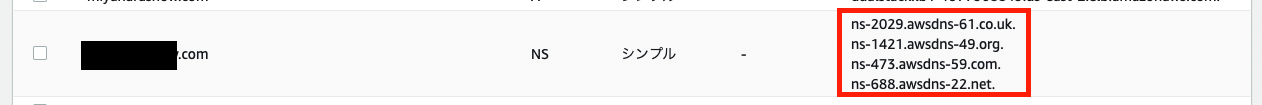

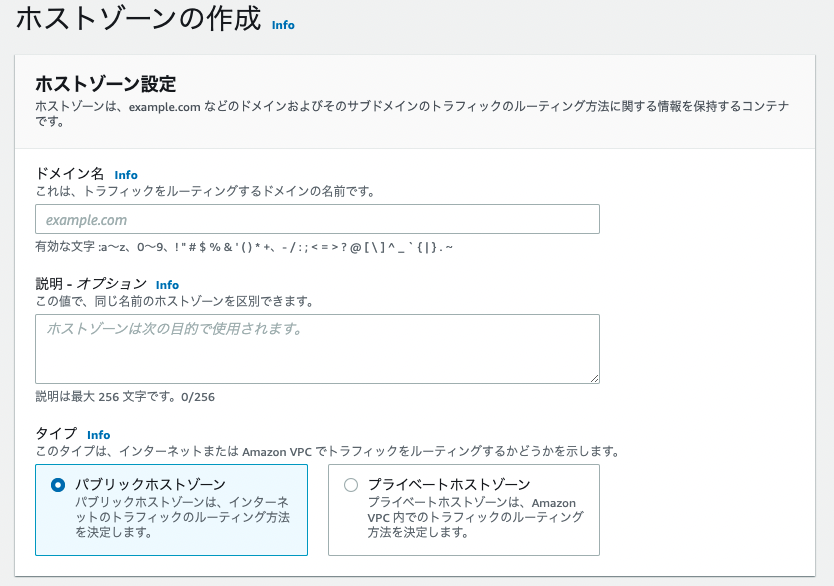

作成画面が表示されるので、必要事項を入力して画面一番下の「ホストゾーンの作成」をクリックして作成完了です。

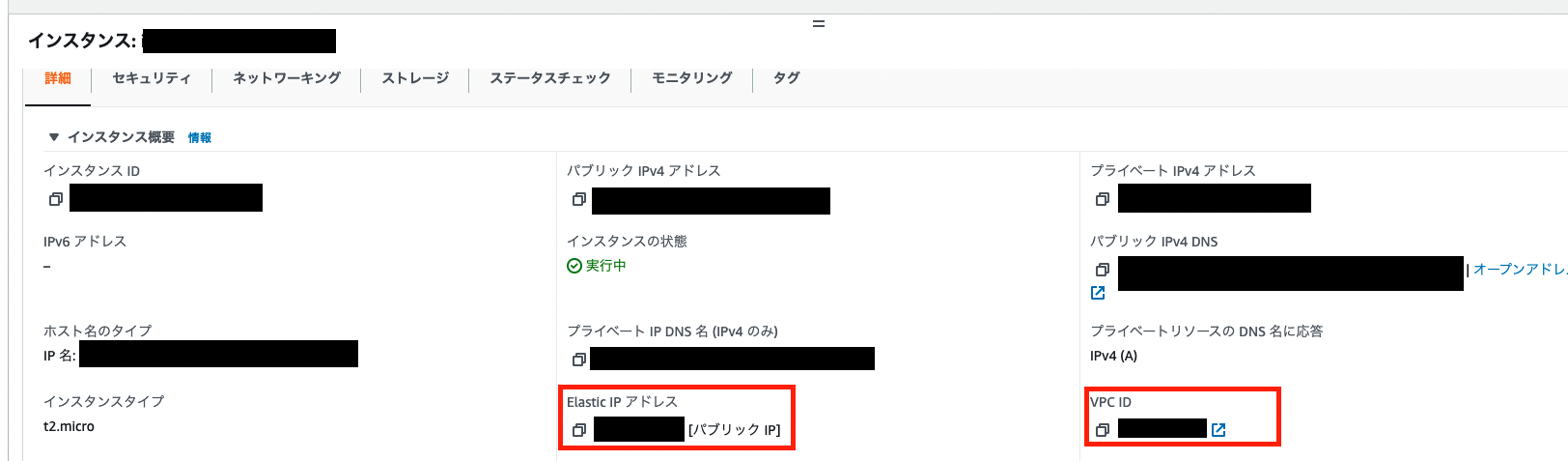

ネームサーバの変更が反映されるまでに、EC2のElasticIPとVPCを調べておきましょう。

該当のEC2インスタンスの情報欄から取得できます。

ネームサーバの変更が反映されたら、ドメインのEC2のIPアドレスを紐付けます。

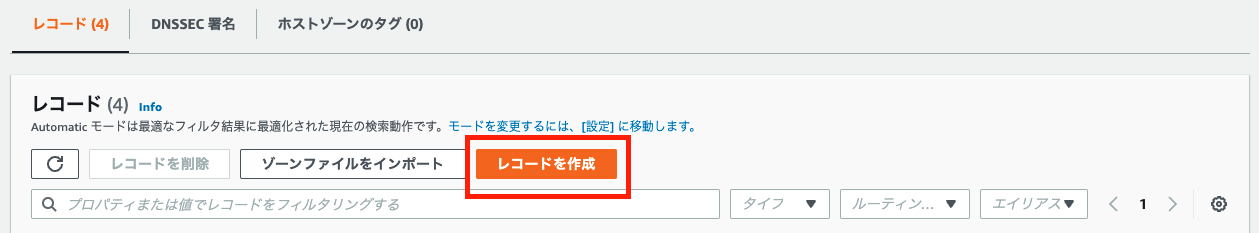

Route53→作成したホストゾーンと進み、「レコードを作成」を選択します。

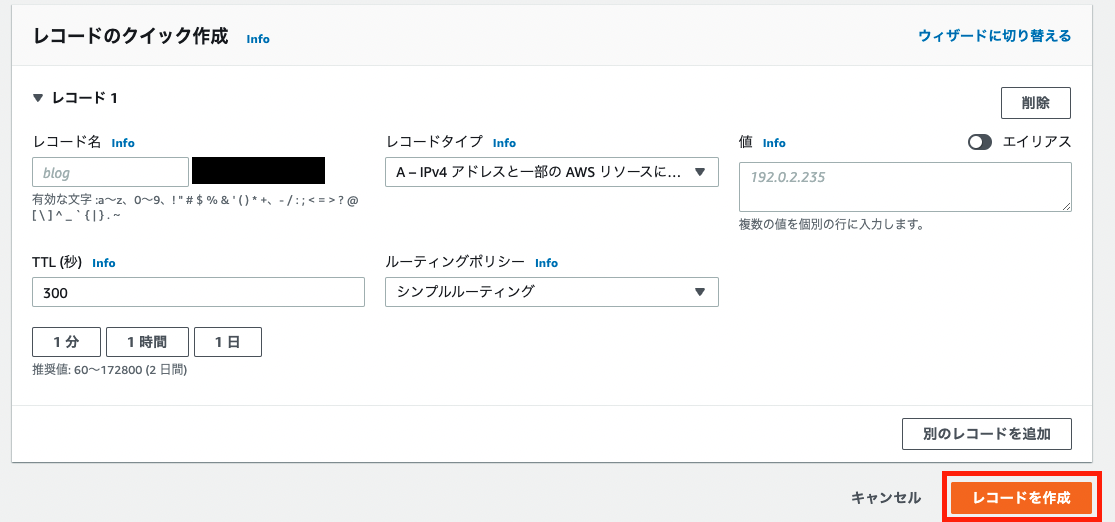

レコードの作成画面が開くので、各項目を入力して「レコードを作成」をクリックしてレコードの作成を完了します。

| 項目名 | 入力内容 |

|---|---|

| レコード名 | 空欄でOK |

| レコードタイプ | A |

| 値 | EC2のElasticIP |

| TTL | デフォルトでOK |

| ルーティングポリシー | デフォルトでOK |

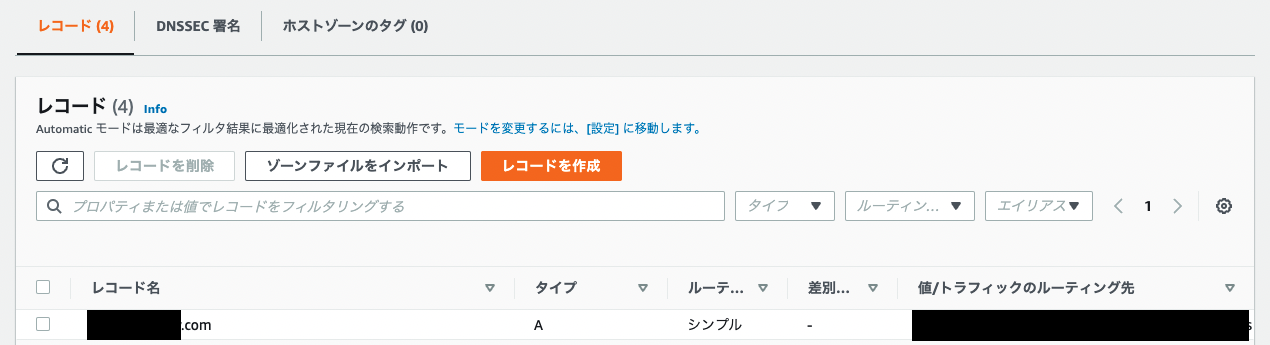

| 完了すると、Aレコードがレコード一覧に表示されます。 | |

|

|

| これでEC2とドメインの紐付けが完了したので、ブラウザからドメイン名でアクセスをして、Webサイトが表示されることを確認してください。 |

SSL証明書を作成する

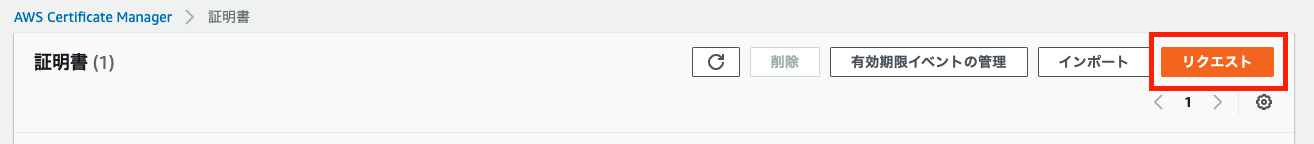

AWSの管理画面で「ACM」を検索し、検索結果から「Certificate Manager」を選択する。

リクエストを選択して証明書を作成していきます。

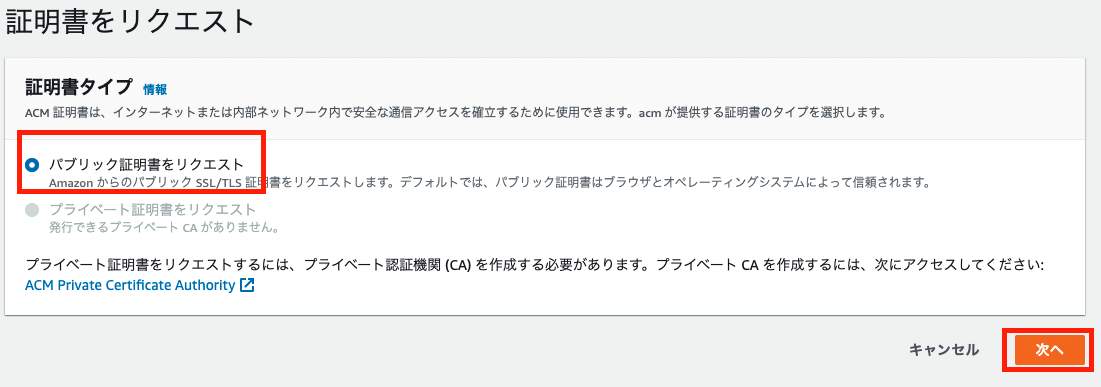

「パブリック証明書をリクエスト」を選択して、「次へ」

各項目を入力して次に進みます。

| 項目名 | 入力内容 |

|---|---|

| 完全修飾名 | 取得したドメインを設定 |

| 検証方法 | DNS検証 |

| 最後に確認画面が表示されるので、内容を確認して証明書の作成を完了してください。 |

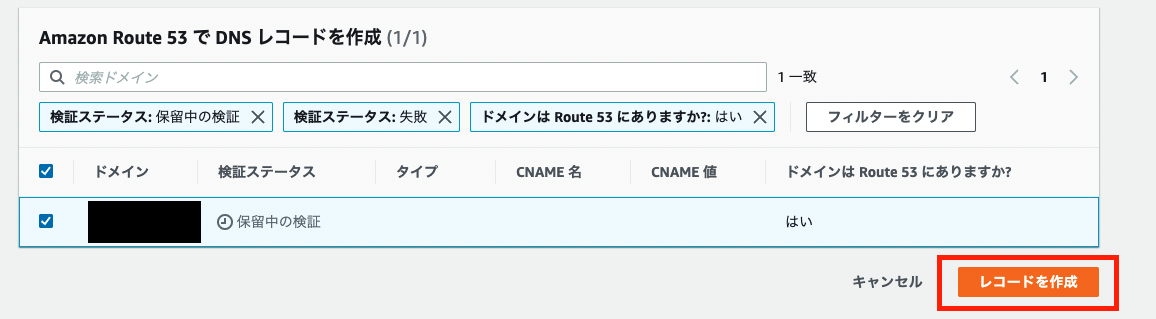

完了したら、リストから作成した証明書を選択し、「Route53レコードを作成」を選択します。

レコード作成画面でSSL証明書を紐付けるドメインを選択して、「レコードを作成」をクリックして作成を完了します。

作成が終わると検証が開始されます。下記のようにステータスが「成功」になれば検証完了です。

ロードバランサーの作成

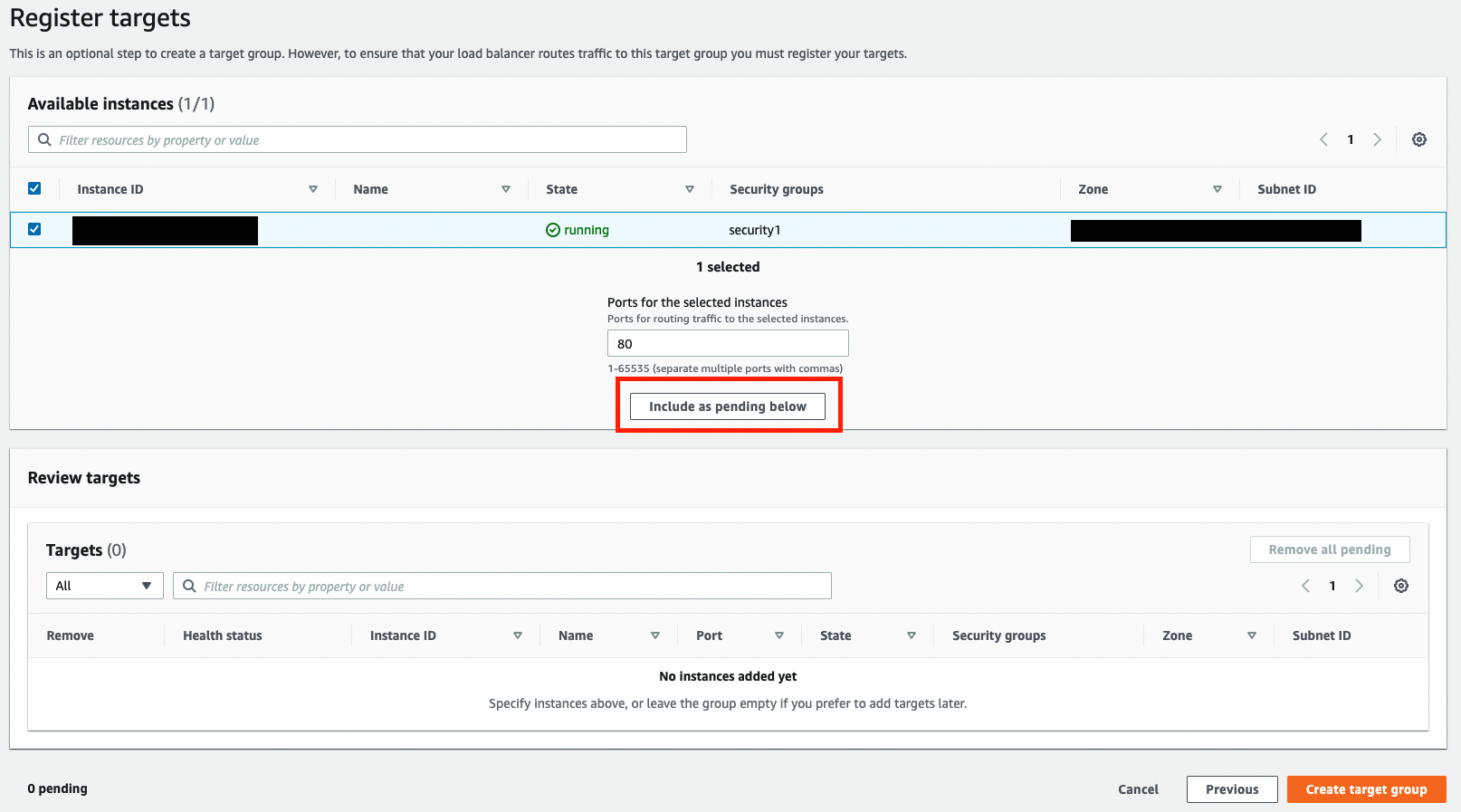

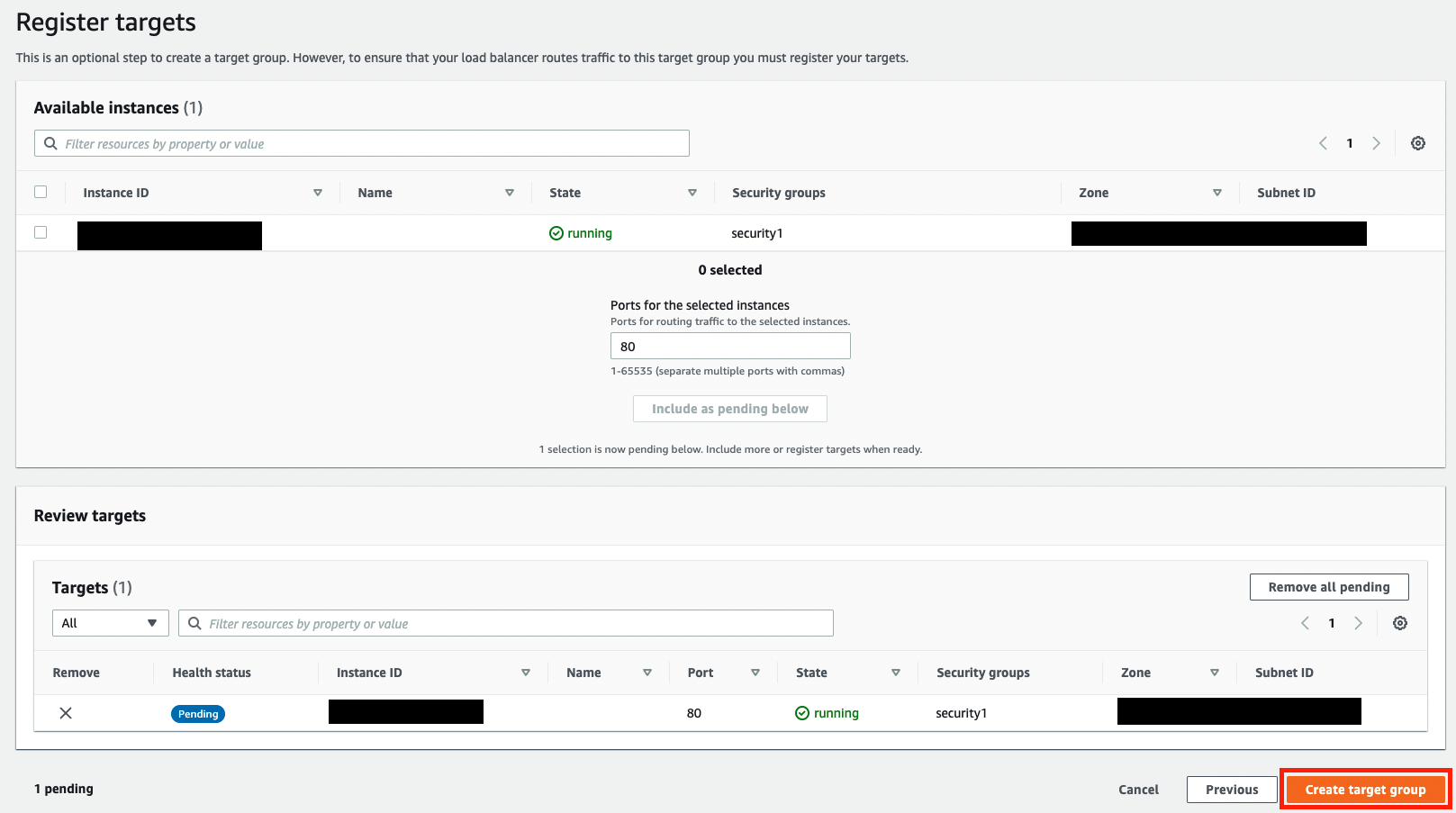

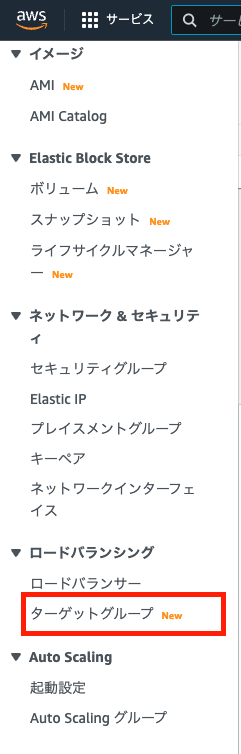

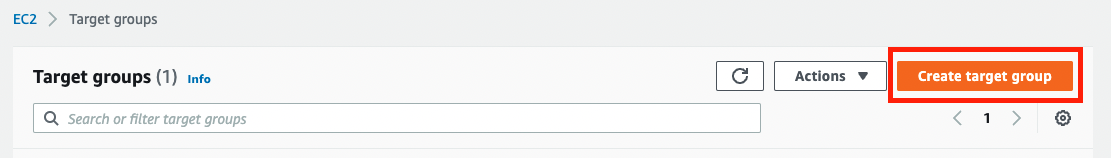

まずはターゲットグループを作成するので、EC2の管理画面のメニューから「ターゲットグループ」を選択する。

「Create target group」を選択する。

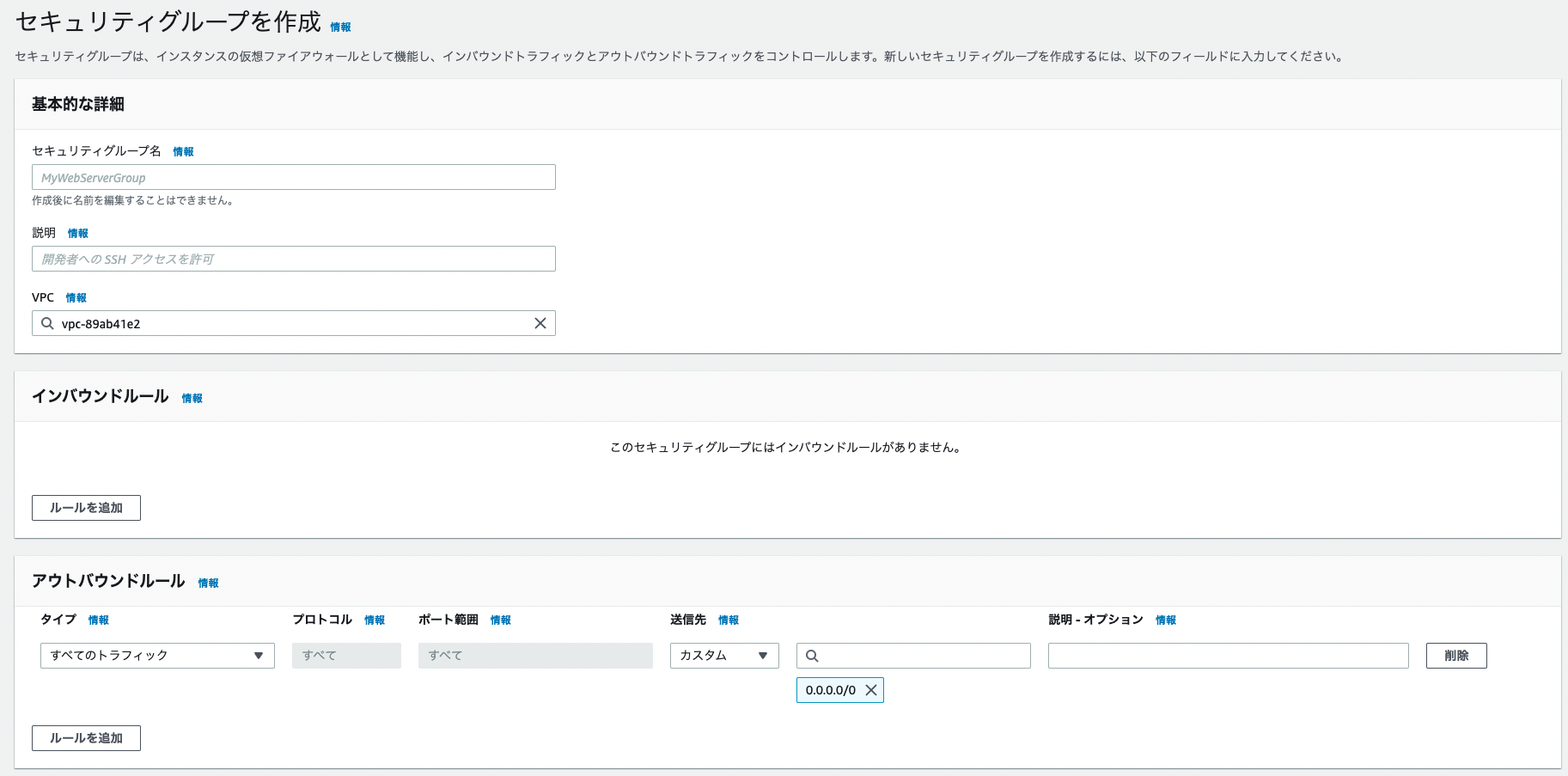

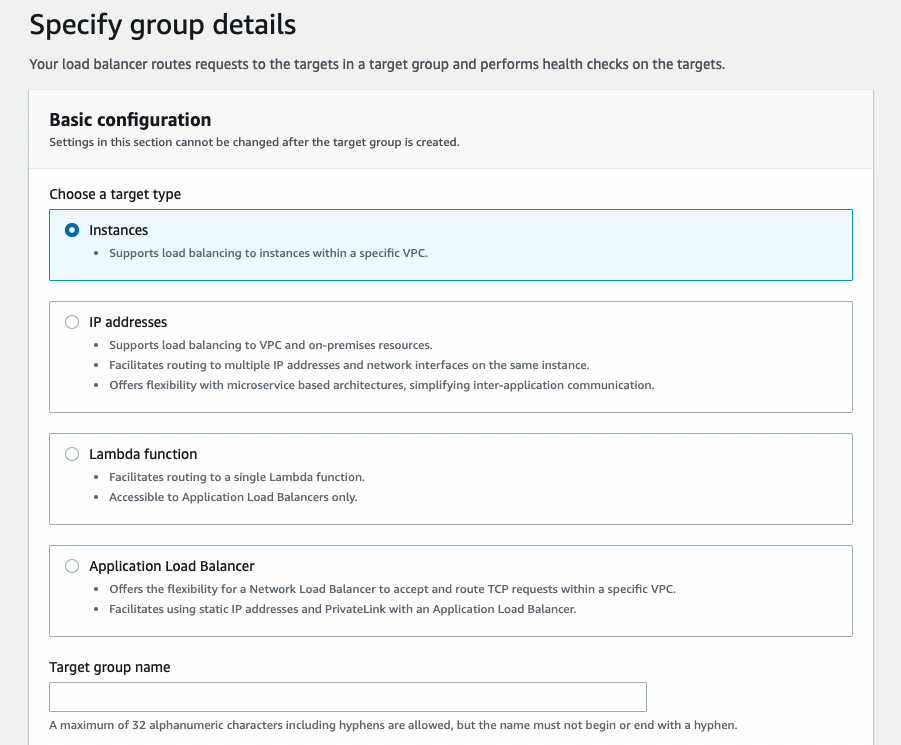

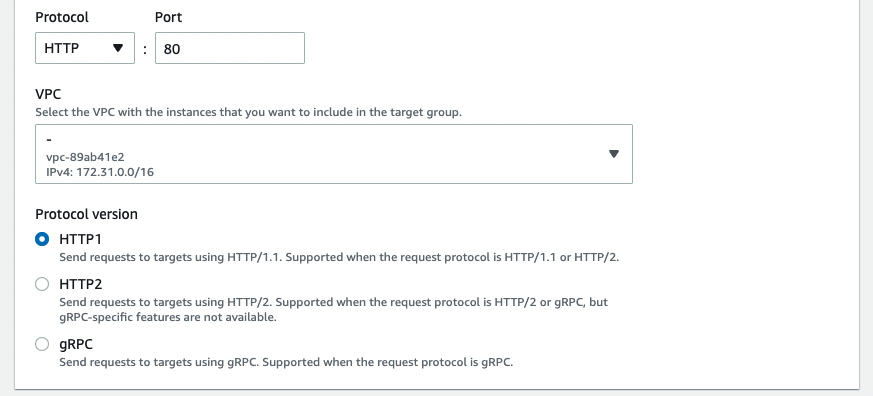

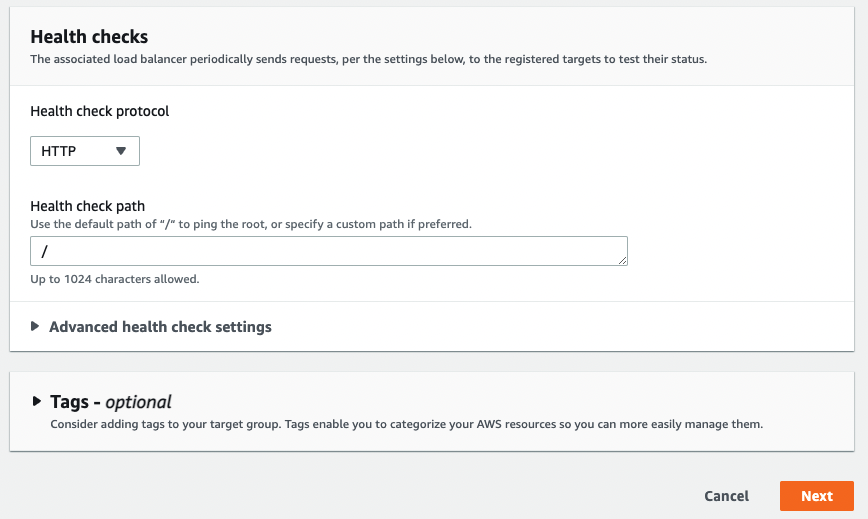

各項目を入力して次へ。

| 項目名 | 入力内容 |

|---|---|

| セキュリティグループ名 | 任意の名称 |

| 説明 | 任意の説明文 |

| VPC | 該当のEC2のVPCを選択 |

| インバウンドルールとアウトバウンドルールは下記を追加します(ここでは最低限のものを記載しているので、必要に応じて追加してください)。 |

| タイプ | ソース | 値 |

|---|---|---|

| HTTP | カスタム | 0.0.0.0/0,::/0 |

| HTTPS | カスタム | 0.0.0.0/0,::/0 |

次にロードバランサーを作成します。

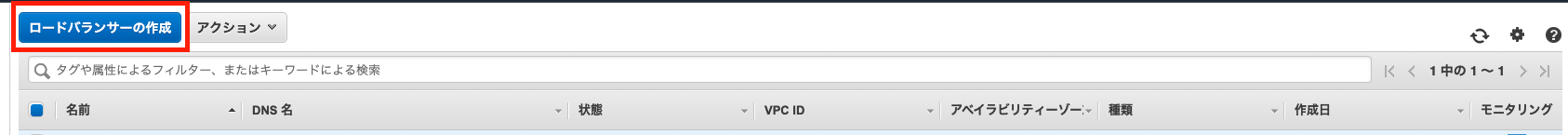

EC2のメニューからロードバランサーを選択します。

「ロードバランサーの作成」を選択します。

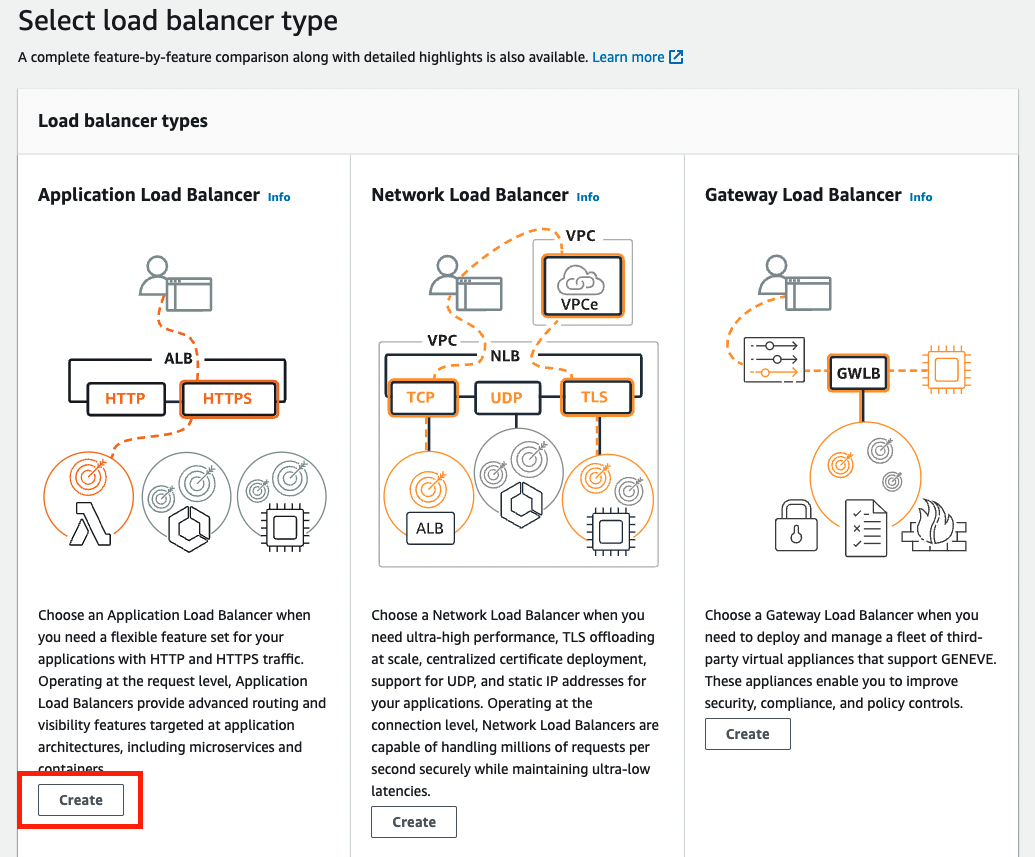

タイプを選択する画面になるので「Application Load Balancer」を選択します。

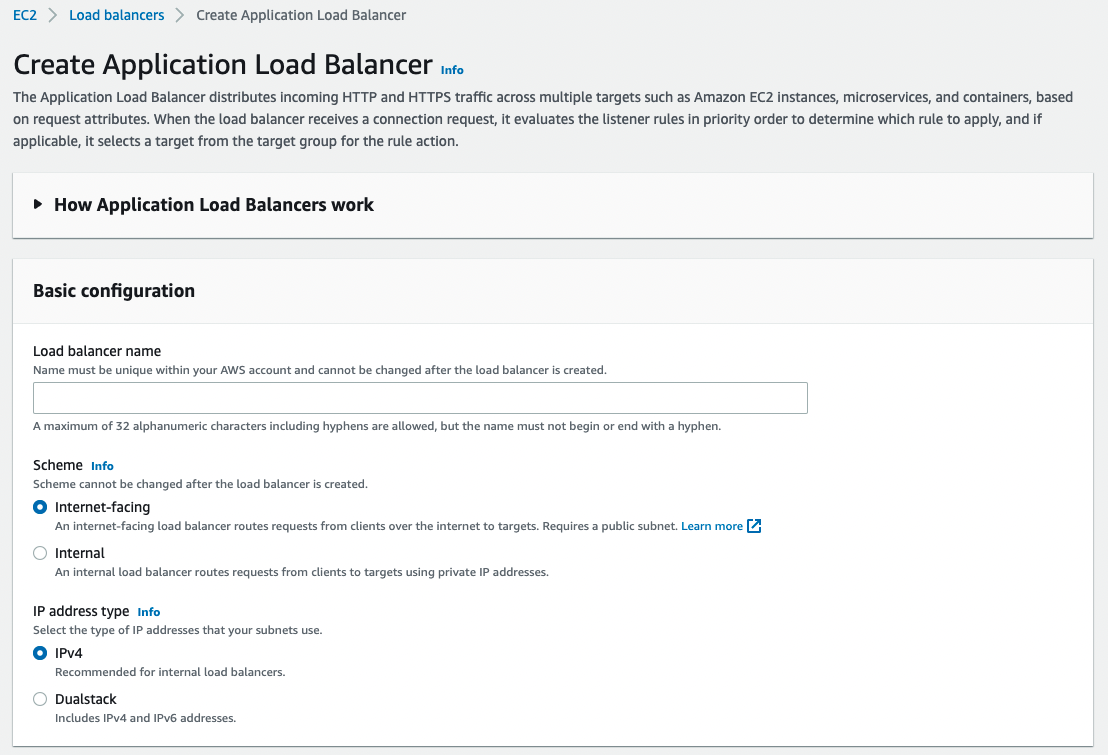

各項目を入力してロードバランサーの作成を完了します。

| 項目名 | 入力内容 |

|---|---|

| Load balancer name | 任意の名称 |

| Scheme | Internet-facing |

| Internet-facing | IPv4 |

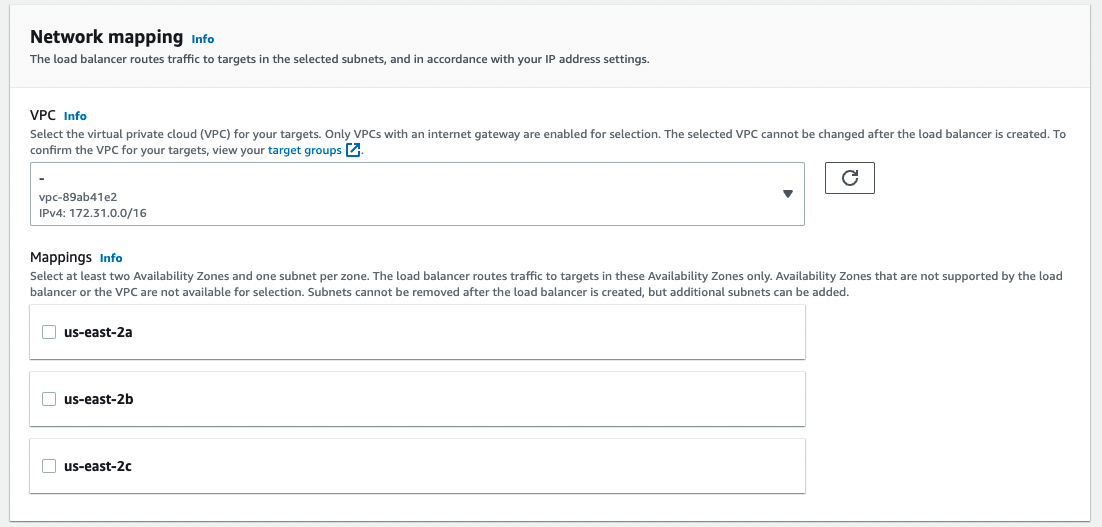

| VPC | 該当のEC2のVPCを選択 |

| Mappings | 3つとも選択 |

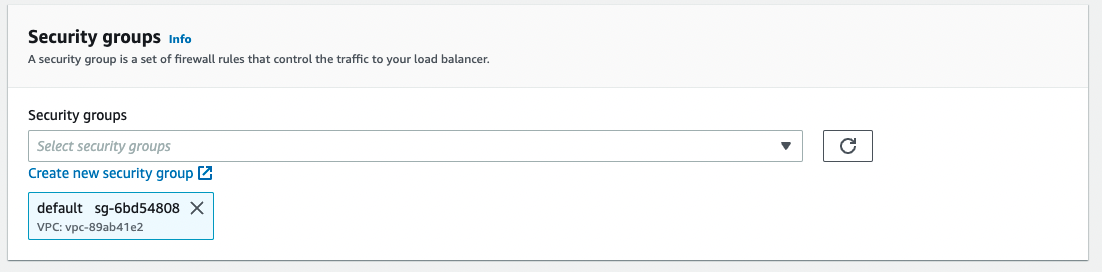

| Security groups | 作成したSecurity groups |

| Listeners and routing | 次の項で説明します |

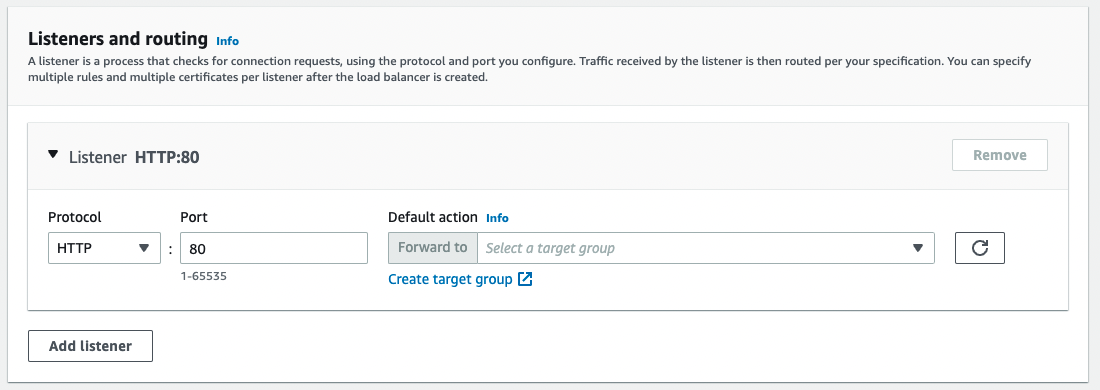

| 「Listeners and routing」はHTTPとHTTPSの両方を追加します(HTTPSだけでもいいのですが、HTTPにアクセスした場合にHTTPSにリダイレクトする仕掛けをするのが一般的だと思うので、両方を追加しています)。 |

| Protocol | Port | Default action |

|---|---|---|

| HTTP | 80 | 作成したターゲットグループ |

| HTTPS | 443 | 作成したターゲットグループ |

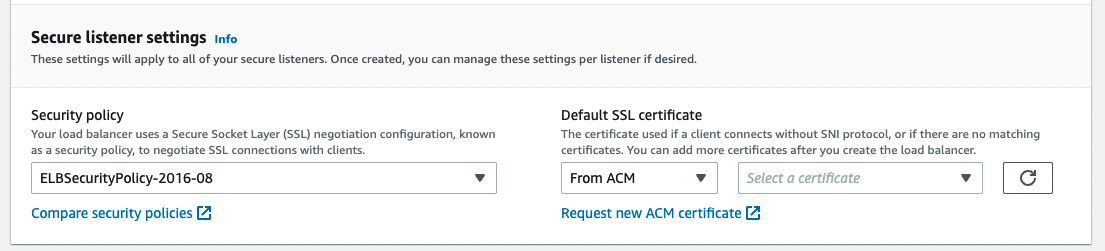

| HTTPSのリスナーを追加すると、「Secure listener settings」が表示されるので各項目を入力する。 | ||

|

| 項目名 | 入力内容 |

|---|---|

| Security policy | デフォルトのままでOK |

| Default SSL certificate | From ACM / 作成したSSL証明書 |

| あとは「Create Load Balance」をクリックし、確認できたら作成完了です。 |

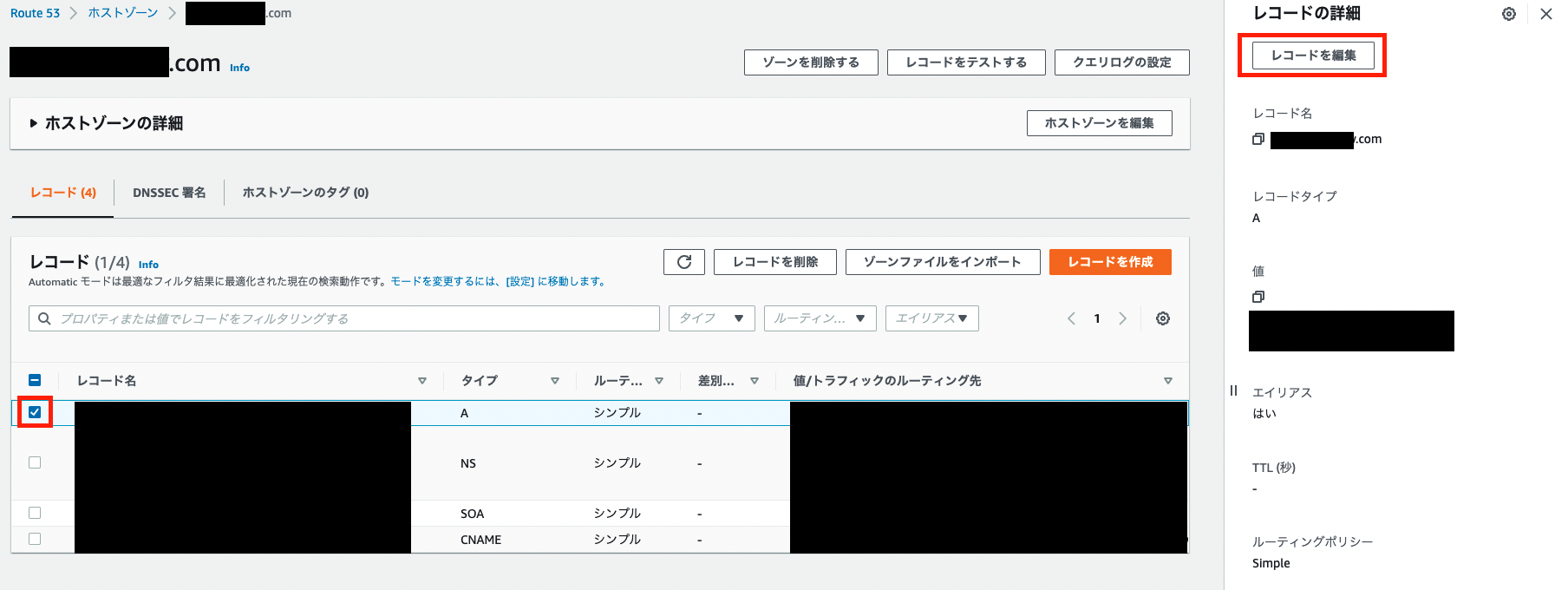

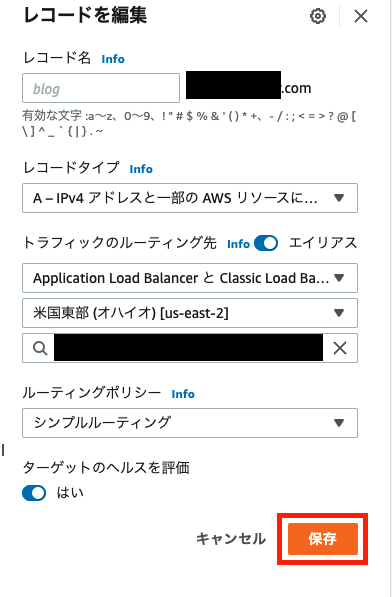

Aレコードの変更

Route53で作成したホストゾーンのAレコードをロードバランサー経由になるように変更をします。

Aレコードを選択して、「レコードを編集」を選択します。

各項目を入力して保存します。

| 項目名 | 入力内容 |

|---|---|

| レコード名 | 空欄でOK |

| レコードタイプ | A |

| ルーティング先 | Application Load Balancer〜 / ロードバランサーがあるリージョン / 作成したロードバランサー |

| ルーティングポリシー | シンプルルーティング |

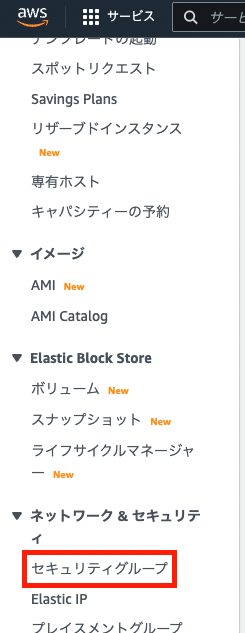

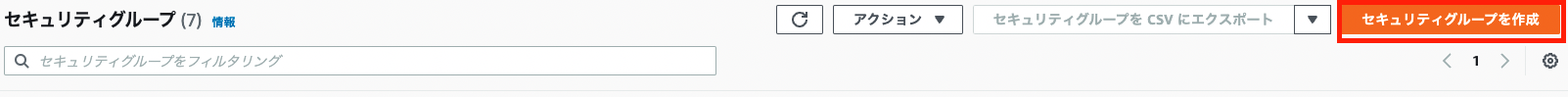

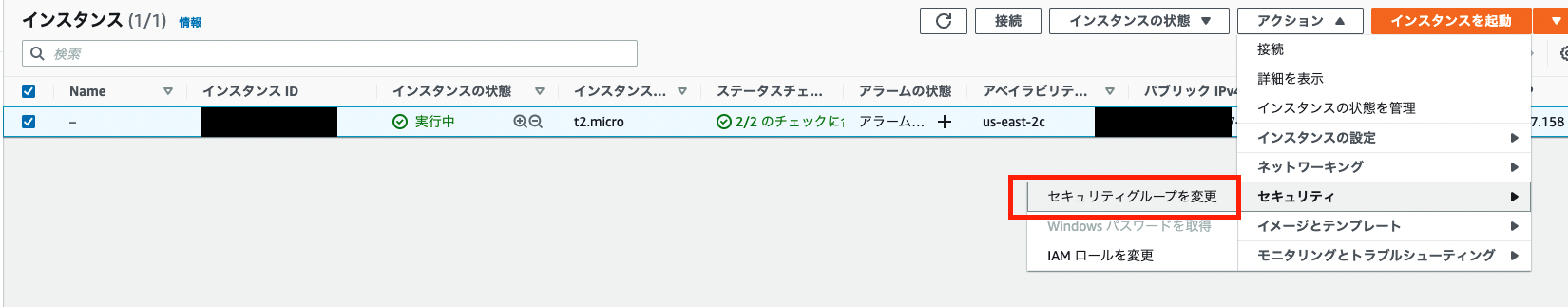

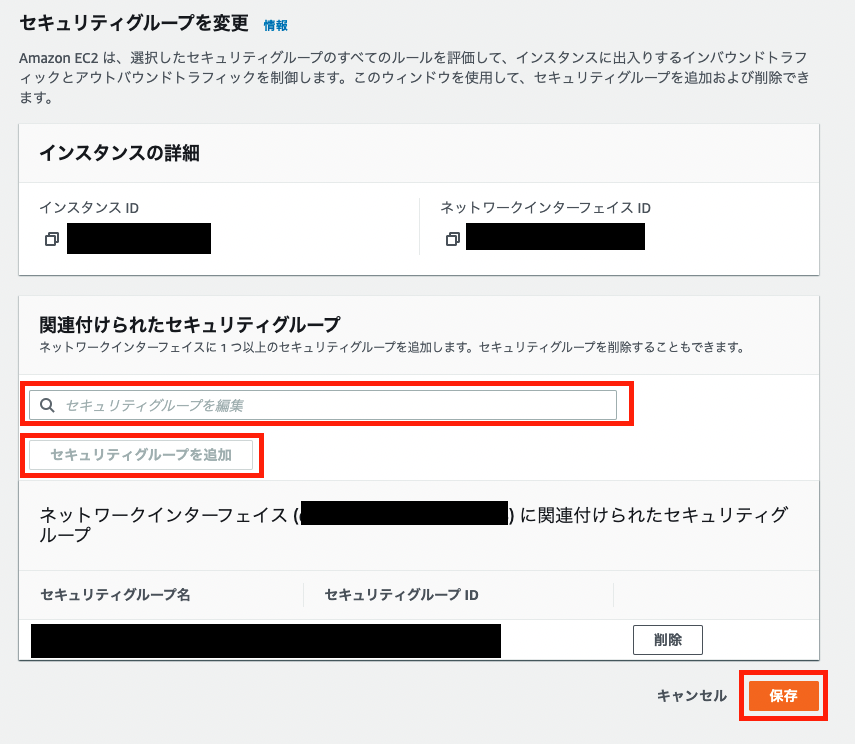

EC2のセキュリティグループを変更

EC2のインスタンス一覧で該当のインスタンスのセキュリティグループを変更します。

「セキュリティグループを編集」で作成したセキュリティグループを選択し、追加をします。

ブラウザで確認する

これでSSLの設定が完了したので、ブラウザからhttps://(作成したドメイン)でアクセスをして、設定が反映されていることを確認してください。