異なるサブスクリプションでのvNet Peeringはこれまでもできましたが、vNetが同一ADテナントに所属している必要がありました。

先日異なるADテナントでも実現できるようになったのでやりかたをまとめます。

Virtual network peering across Azure Active Directory tenants

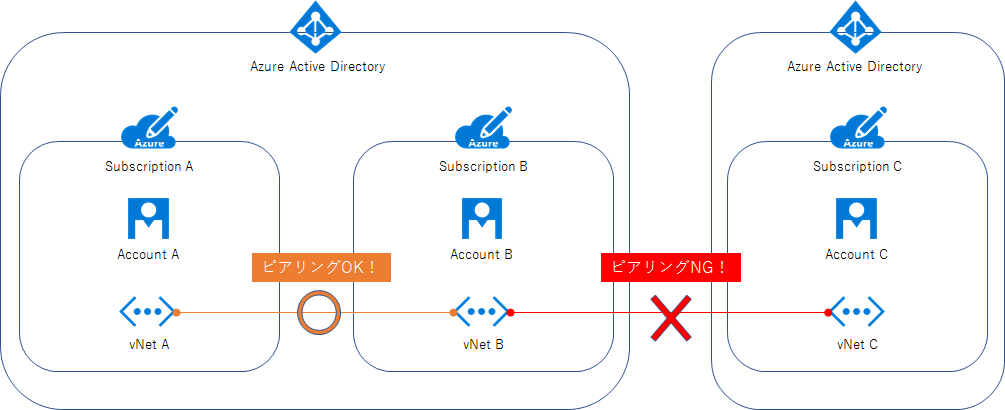

これまでは?

[vNet A]と[vNet B]のピアリングはできましたが、[vNet B]と[vNet C]のピアリングはできませんでした。

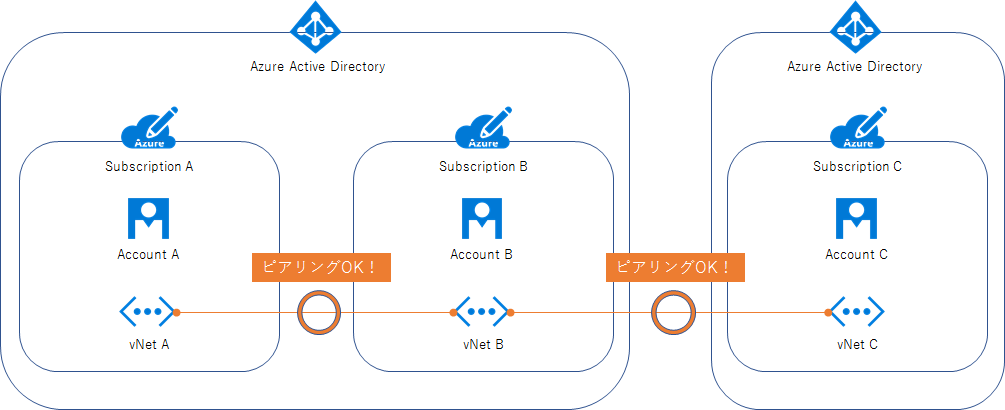

それがこうなる!

異なるADテナントでもピアリング可能になります!

[vNet B]→[vNet C]ピアリング

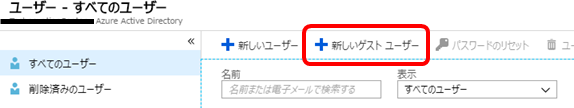

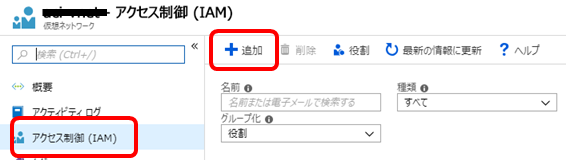

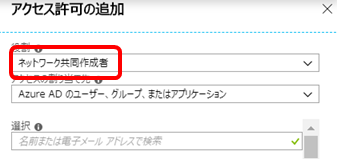

権限まわり

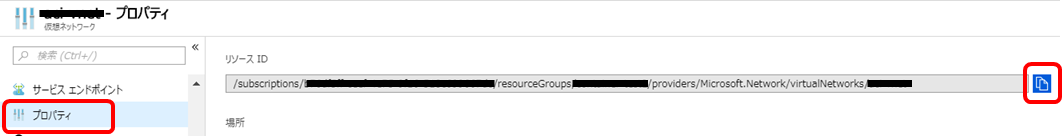

接続先vNetのリソースID取得

ピアリング

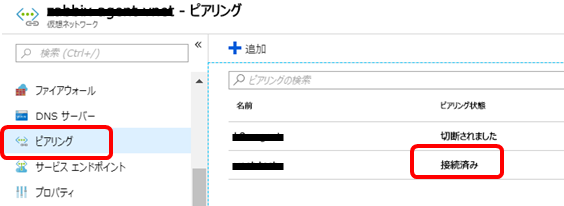

権限付与はOKなので、実際にピアリングしてみます。

執筆時点でポータルではできず、Azure CLIで実行する必要があります。

また、なぜかCloud Shell(Bash)ではできなかったので、ローカルPCなりにAzure CLIをインストールして実行します。

-

Azure CLIをインストールして、[Account B]でログインします。手順は公式参照。

Azure CLIのインストール -

以下コマンドを実行します。

az network vnet peering create -g [vNet Bが所属するリソースグループ] -n [任意のピアリング接続名] --vnet-name [vNet B] --remote-vnet [vNet CのリソースID] --allow-vnet-access

- エラーメッセージなく結果がJSONで返ってきたらOKです

[vNet C]→[vNet B]ピアリング

逆方向のピアリングは先程の手順の逆をやればよいです