はじめに

Azure Logic Apps から実行した Azure Automation のジョブを REST API を使って停止させるシナリオを解説します。本投稿は、前回の記事の続きとなります。前回の記事は下記を参照ください。

#AzureLogicApps で #AzureAutomation の REST API を実行する(Azure Directory OAuth編)

今回は、HTTP コネクタの「マネージドID」認証で Automation REST API を実行します。

「マネージドID」認証の場合はシークレットキーを用意する必要がなく、管理が楽になります。

「マネージドID」認証とは

詳しい説明は Docs を参照していただくとして、私の理解では「こんな風に見えないところでやり取りされてるんだよ~」というのを少しストーリー立てて説明します。

名無しの権兵衛のリソース

マネージド ID が有効化されていない Azure Logic Apps は、Azure Active Directory から見たら 名無しの権兵衛 のリソースです。

名無しの権兵衛 の Azure Logic Apps が HTTP コネクタで Automation REST API を実行するとこうなります。

Logic Apps「Automation REST API を叩くぜ~~!!」

Azure AD「誰やお前!?ここは通させへんで~~!!」(401 AuthenticationFailed)

となり、Azure Active Directory から見たら正体不明の不審者である Azure Logic Apps は認証処理で弾かれます。

名前付きのリソース

マネージド ID の有効化を行うと Azure Logic Apps に ID が発行され、Azure Active Directory から認識できる(管理された)名前付き のリソースになります。

名前付き の Azure Logic Apps が HTTP コネクタで Automation REST API を実行すると、こうなります。

Logic Apps「Automation REST API を叩くぜ~~!!」

Azure AD「お?君はあの Logic Apps 君じゃないか、通ってもいいよ~」(顔パス)

Azure AD「あ、でも君が Automation REST API で触ろうとしてる Automation アカウントだけど、それを触る権限を君は持ってないねぇ…」(403 Forbidden)

となり、認証処理はパスしたけど認可処理で弾かれます。まだ API の実行に至りません。

名前付きのリソースにロールを割り当てる

認可処理で弾かれた通り、Azure Logic Apps は Automation アカウントに対する権限がありません。権限を与えるためには、Automation アカウントのアクセス制御(IAM)で、名前付き の Azure Logic Apps に対してロールの割り当てを行う必要があります。今回は「Automation オペレーター」のロールを割り当てます。

ロールを割り当てられた 名前付き の Azure Logic Apps が HTTP コネクタで Automation REST API を実行すると、こうなります。

Logic Apps「Automation REST API を叩くぜ~~!!」

Azure AD「お?君はあの Logic Apps 君じゃないか、通ってもいいよ~」(顔パス)

Azure AD「君が触ろうとしてる Automation アカウントに対して、Automation オペレーターのロールを持ってるから Runbook の管理が許可されてるね、OK!!」(200 OK)

これで晴れて API が実行できるようになりました。

設定手順

以下の設定を行うことで Azure Logic Apps の HTTP コネクタで「マネージドID」認証が利用できるようになります。

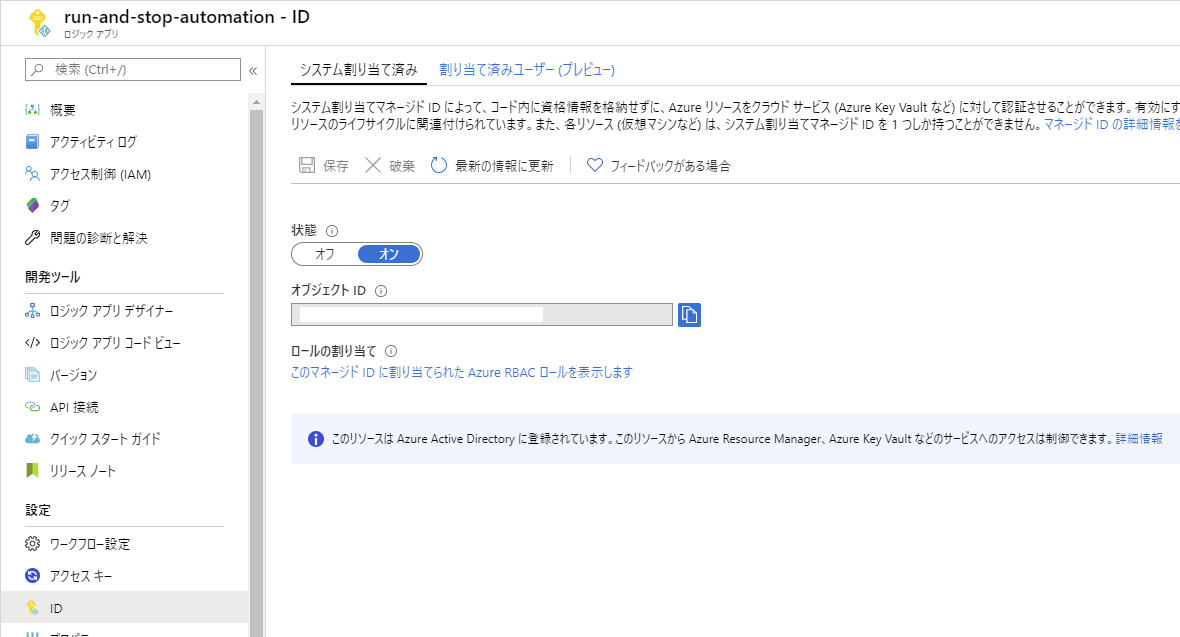

Azure Logic Apps のマネージド ID を有効化

Azure Logic Apps を選択して、左ペインから [設定] > [ID] を開いて、「システム割り当て済み」の状態をオンにして保存します。すると、下記画像のようにオブジェクトIDが発行されます。

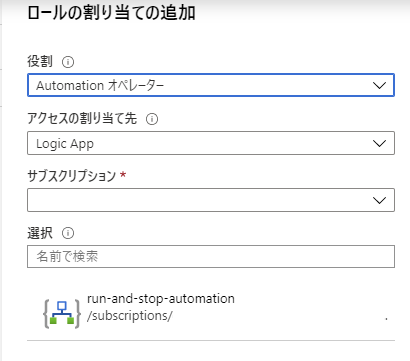

Azure Logic Apps のロールの割り当て

Automation アカウントを選択して、左ペインから [アクセス制御(IAM)] を選択して、[追加] > [ロールの割り当ての追加] を選択します。画像の通り、マネージド ID を有効化した Azure Logic Apps を選択して、「Automation オペレーター」のロールを割り当てます。

Azure Logic Apps の HTTP コネクタの設定

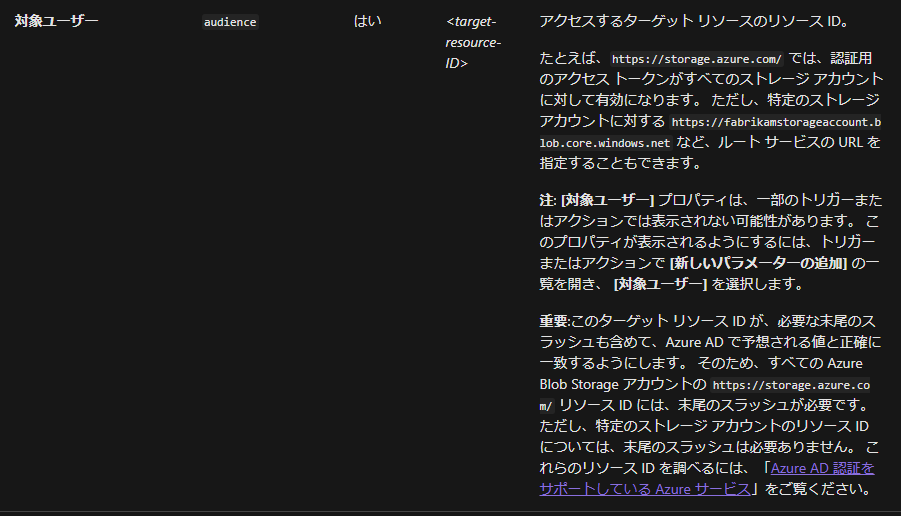

対象ユーザーの欄に https://management.azure.com/ を設定していますが、空欄のままでも実行できました。

なお、対象ユーザーの欄に関する説明で、リソース ID は末尾にスラッシュあり/なしがあって、正確に入力する必要があるとの記載がありました。

実行結果

まとめ

マネージド ID はとても便利です。是非活用していきましょう!

最後に、私がマネージド ID について理解を深めることができたキッカケとなるセッションがありましたので、ご紹介させていただきます。資料も公開されているので興味があればご覧ください。

参考

Azure リソースのマネージド ID | Microsoft Docs

Azure Automation におけるロールベースのアクセス制御 | Microsoft Docs

データへのアクセスをセキュリティで保護する | Microsoft Docs

マネージド ID による認証 | Microsoft Docs

マネージド ID をサポートする Azure サービス - Azure AD | Microsoft Docs