マルチドメイン証明書では、Common Nameで「*.examle.com」という記載方法もありますが、Exchangeなど一部ではSAN属性にいれたマルチドメイン形式でないとただしく認識されないケースもあります。

ここでは、SANでの証明書認証方法をメモしておきます。

本動作は、Windows Server 2012 R2以上で動作確認しております。

Windows Server 2022でもこの操作で同様に動作します。

##証明書発行手順

PowerShellで以下を実行します。

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

net stop certsvc

net start certsvc

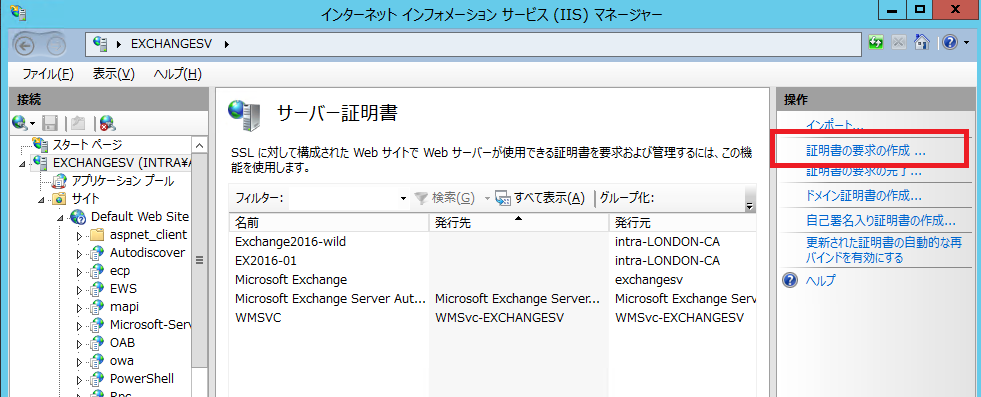

##IISでCSRを作成する

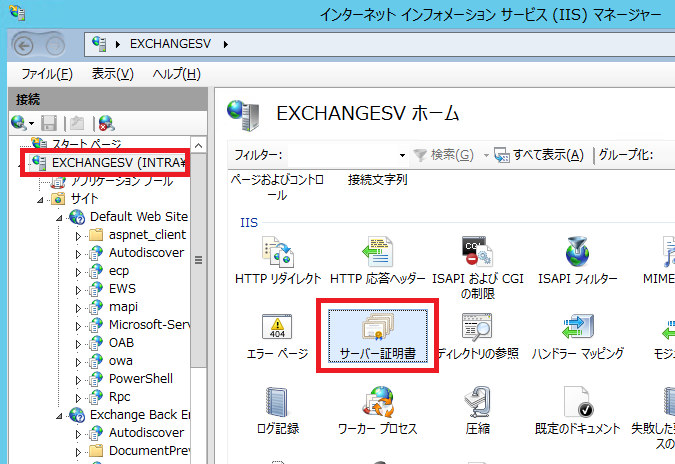

IISマネージャーを開き、ホストを選択し、証明書を選択します。

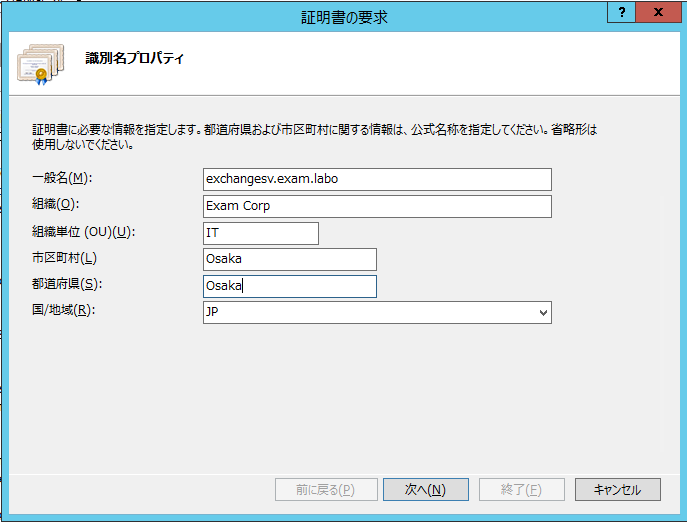

| 項目 | 入れるパラメーター |

|---|---|

| 一般名 | FQDNを入れます(一番メインのもの) |

| 組織 | 会社名 |

| 組織単位 | 部署名 |

| 市町村 | 組織がある市町村 |

| 都道府県 | 組織がある都道府県 |

| 国/地域 | 組織がある国 |

*一般名が一番重要です!

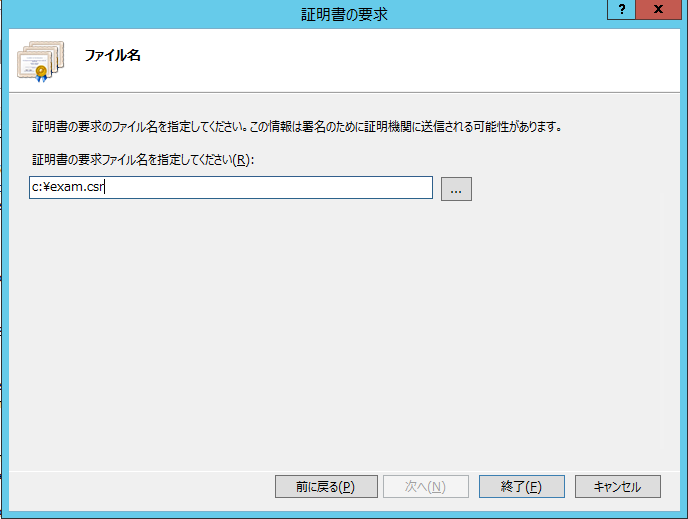

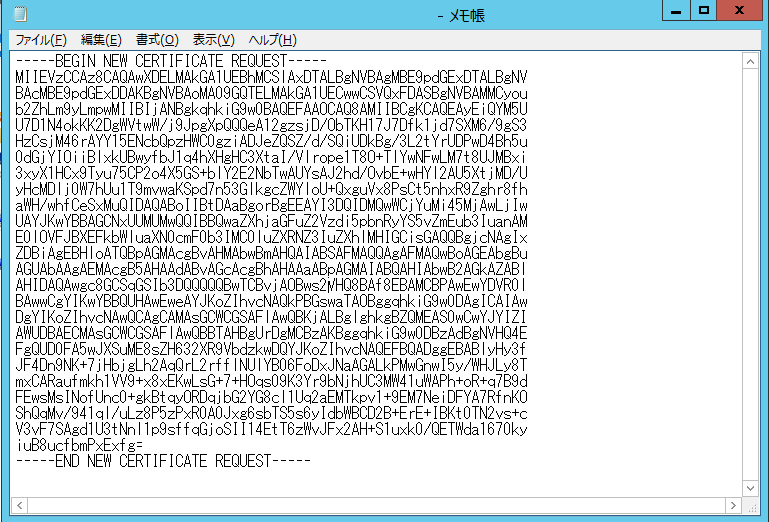

保存したCSRファイルを、メモ帳で開き内容をクリップボードにコピーします。

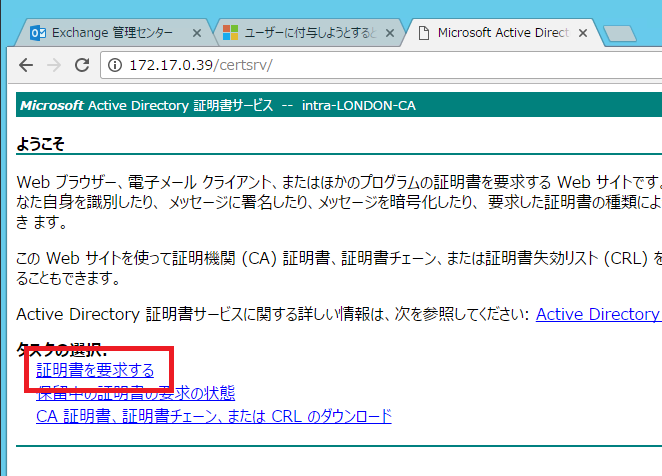

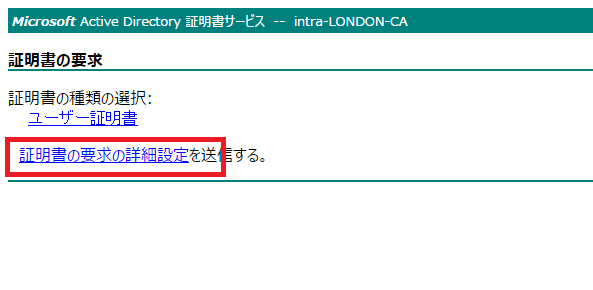

証明書Webサービスにアクセスします。

通常は、「https://証明書サーバーのIPアドレス/certsrv/」になります。

認証ダイアログが出た場合は、ADのユーザーでログインします。

| 項目 | 値 |

|---|---|

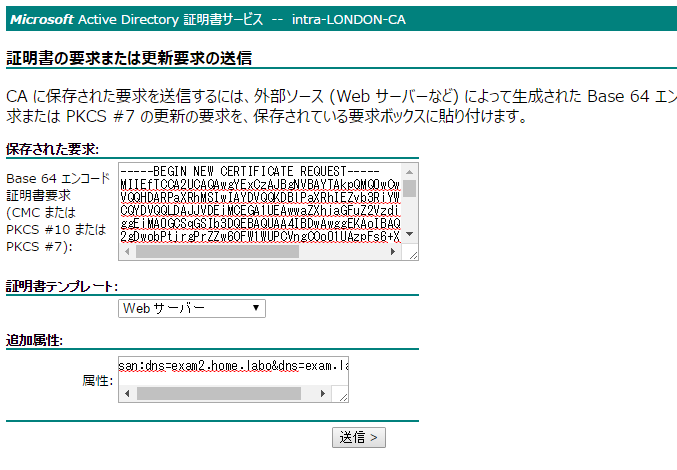

| 保存された要求 | CSRの文字列を貼り付け |

| 証明書テンプレート | Webサーバー(デフォルト)選択 |

| 追加属性 | san:dns=xxx.example.com&dns=yyy.example.com |

追加属性に「san:fqdn」を入れる。追加ドメインが必要な場合は「&」で複数記入することで、マルチドメインに対応します。

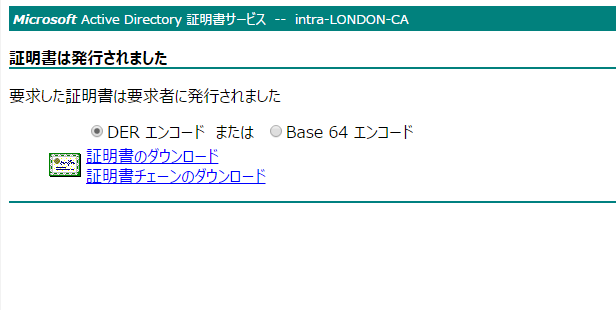

証明書が発行されるので、「証明書をダウンロード」をクリックしファイルをダウンロードします。

##証明書取込手順

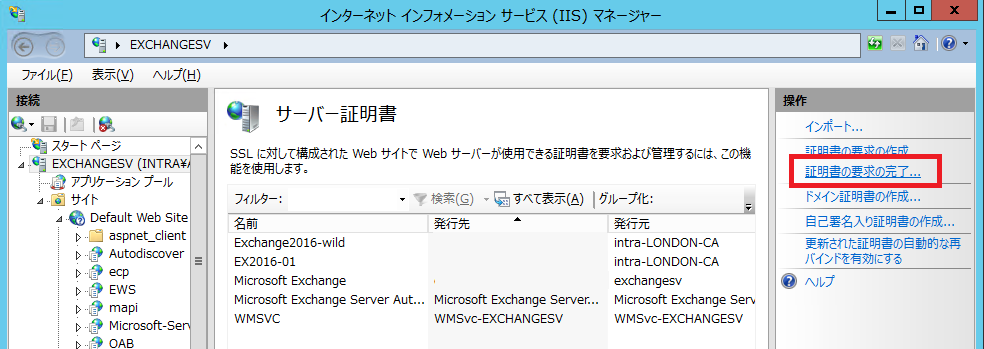

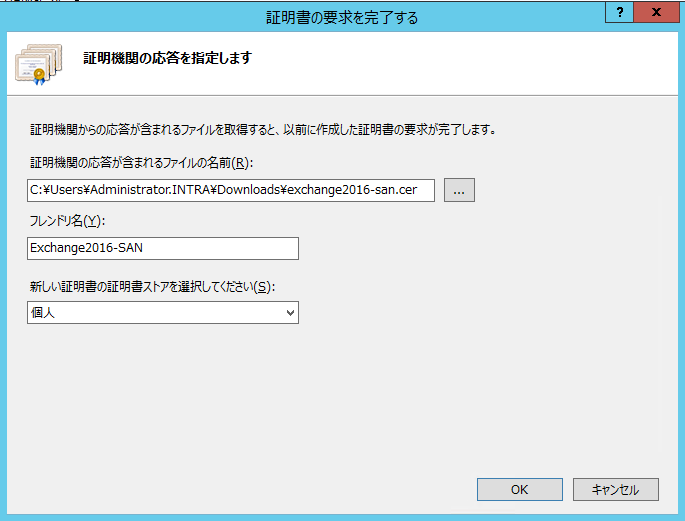

証明書の要求の完了をクリックします。

先ほど発行された証明書をファイルを選択します。

フレンドリ名は管理用の名前ですので、好きな名前を入力します。

入力後、OKをクリックして完了です。

##証明書の適用

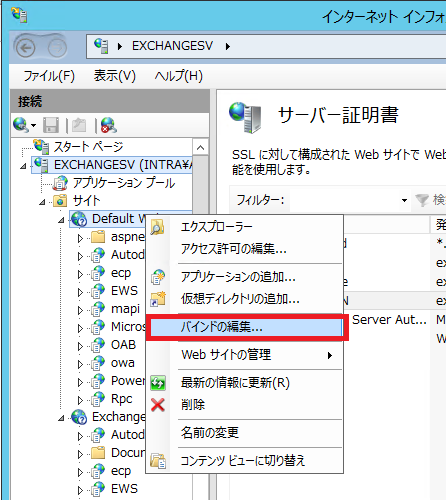

IISのサイトを右クリックし「バインドの編集」をクリックします。

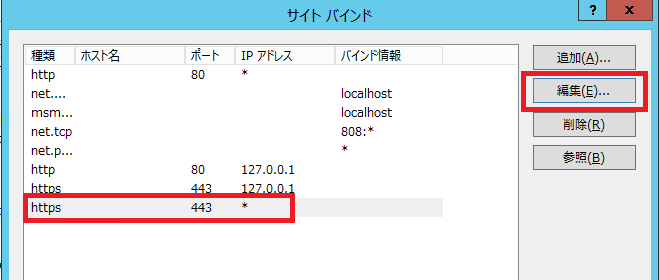

*向けの443ポート(HTTPS)をクリックし、編集をクリックします。

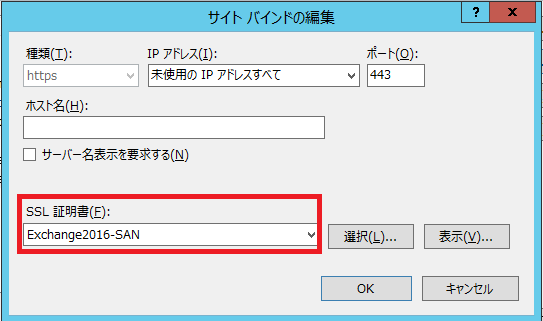

先ほど入力したフレンドり名の証明書を選択し、OKをクリックします。

これで、証明書の適用は完了です。

特に難しい操作もなく、SANのサブジェクトを追加するだけで完了します。

Exchangeサーバーなどマルチドメインが必要な場合に活用してみてください。