年内にIPA資格を狙っている方は必ず読んでおきましょう!

- ITパスポート

- 基本情報技術者

- 応用情報技術者

- 情報セキュリティマネジメント

上記資格では、セキュリティ分野が必ず出題 されます。

そしてそのほとんどのテーマは、最新の「セキュリティ10大脅威」から抜粋されます。

下記見ていただくとわかりますが、基本的な内容ばかりです。なかには当たり前じゃん〜と思われる方もいるかもしれませんが、しかし、ここに書いてあるテーマからたくさん問題が出ているので、一度は目を通しておいたほうが良いかと思います。

そして気になる内容やわからない単語はもちろん、"周辺知識"も派生して調べていきましょう。

個人的な学習方法ですが、広い学習範囲を効率よくやっていくにはこの方法がいいかなと思っています。

私も4月に受験する応用情報の対策を兼ねてまとめています、一緒に頑張りましょ。

* 本記事ではこんなことも前提にしているので先に述べておきましたが、資格ありきでなくたいていのビジネスマンには役立つないようになっていると思います。

セキュリティ10大脅威 2025版の概要

IPA(情報処理推進機構)が毎年更新している「情報セキュリティ10大脅威」について、

昨日、2025版の解説書が公開されました。

情報セキュリティ10大脅威 2025 組織編 ~どこから攻撃されても防御ができる十分なセキュリティ対策を~

📌 毎年平成味のあるイラスト

情報セキュリティ10大脅威とは?

「情報セキュリティ10大脅威」は、前年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者などのメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものです。

IPAは、本資料が、読者自身のセキュリティ対策への理解を深めることに寄与し、各企業・組織の研修やセキュリティ教育等に活用されることにより、セキュリティ対策の普及の一助となることを期待しています。

📌 個人的に、2024年は特にランサムウェア事件が多かった印象を持っています。

誰に向けて書かれている?

| 利用者 | 活用方法 |

|---|---|

| 企業の情報セキュリティ担当者 | 社内のセキュリティ対策を強化し、脅威に対応する |

| 経営層・マネージャー | セキュリティ対策の重要性を理解し、予算やリソースを確保する |

| 一般社員・従業員 | サイバー攻撃の手口を学び、日常業務でのリスクを減らす |

| 教育機関(学校・大学) | ITリテラシー教育の教材として活用する |

| 開発者・エンジニア | ソフトウェア開発時にセキュリティ対策を組み込む |

| 政府・公共機関 | 公共サービスの安全性を確保し、国民への啓発活動に活用 |

| 取引先・パートナー企業 | 共同プロジェクトのセキュリティ対策を確認・強化する |

| 個人ユーザー | SNSやメールの詐欺対策、情報漏えい防止に役立てる |

📌 簡単に言うと人類全員です。

活用方法

-

セキュリティ教育・研修

- 従業員・学生向け研修に活用

- 新入社員研修で基本知識を学習

- 対策意識の向上でリスクを低減

-

リスクアセスメント

- 自社のシステムや業務のチェックに活用

- 不足している対策の特定

- セキュリティポリシーの見直し

-

経営層への説明・予算確保

- 経営会議で対策の必要性を説明

- IPAのデータを活用し予算確保

- 具体的な被害事例でリスクを伝える

-

セキュリティ対策の見直し

- 最新の脅威を考慮した対策強化

- バックアップ強化・二要素認証の導入

- パスワード管理や社内ルールの更新

-

顧客・取引先への説明

- 取引先へのセキュリティ対策説明

- 顧客向けの注意喚起に活用

- 信頼性向上・ビジネスの強化

📌 単に読むだけでなく、「実際のセキュリティ対策に活用すること」 までが重要ですよ。

内容抜粋 〜脅威編〜

冒頭の概要

組織の10大脅威は、ランサム攻撃による被害の脅威と、サプライチェーンや委託先を狙った攻撃の脅威が3年連続で1位と2位に選ばれた。また、地政学リスクに起因するサイバー攻撃の脅威が初選出された。組織の脅威はランキング形式で紹介しているが、順位が危険度を表しているわけではない。昨年の被害事例等の状況から、「10大脅威選考会」に参加している方々それぞれの観点で社会的に影響が大きかったと判断した脅威の順である。また、個人の脅威とは異なり、攻撃手口を知っているだけでは対策にならず、セキュリティ対策情報を継続的に収集し、使用している機器やサービスのセキュリティ対策をすることをはじめとした、状況に合わせた迅速な対応が求められている。各脅威の解説を読み、自組織の事業や体制にはどのようなリスクがあるのか洗い出すことが重要である。

📌 「順位="危険度"の順位」ではない。それぞれの環境・立場で優先順位を考えましょう。

10大脅威 「2024年 → 2025年」比較表

| 順位 | 2024年 | 2025年 | 変動 |

|---|---|---|---|

| 1位 | ランサムウェアによる被害 | ランサム攻撃による被害 | ー |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | サプライチェーンや委託先を狙った攻撃 | ー |

| 3位 | 内部不正による情報漏えい等の被害 | システムの脆弱性を突いた攻撃 | ↑ |

| 4位 | 標的型攻撃による機密情報の窃取 | 内部不正による情報漏えい等 | ↓ |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 機密情報等を狙った標的型攻撃 | ↓ |

| 6位 | 不注意による情報漏えい等の被害 | リモートワーク等の環境や仕組みを狙った攻撃 | ↑ |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 地政学的リスクに起因するサイバー攻撃(新規) | 新規 |

| 8位 | ビジネスメール詐欺による金銭被害 | 分散型サービス妨害攻撃(DDoS攻撃) | 復活 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | ビジネスメール詐欺 | ↑ |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 不注意による情報漏えい等 | ↓ |

📌 主な変更ポイント

- 「ランサム攻撃・サプライチェーン攻撃」は引き続き最大の脅威

- 「地政学的リスク」が新たにランクイン

- 「DDoS攻撃」が5年ぶりに復活

- 「不注意による情報漏えい」が大幅に順位低下

- 「犯罪のビジネス化」がランク外へ

具体的な項目を抜粋して解説

ランサムウェア

ランサムウェア(Ransomware)とは

- 感染したシステムの ファイルを暗号化 し、身代金(ランサム)を要求 するマルウェア

- 攻撃者からの 暗号解除キーを得るまでファイルが使用不可 になる

- ほかにも…

- ランサムウェアを用いずに金銭要求を行う「ノーウェアランサム」

- DDoS 攻撃を仕掛けると脅迫する「ランサムDDoS攻撃」

- ランサムウェア開発者がランサムウェアのコードやマルウェアを販売する「RaaS」

主な感染経路

- フィッシングメール:不正リンクや添付ファイルを開くと感染

- 脆弱なRDP(リモートデスクトップ):弱いパスワードを狙った不正アクセス

- 改ざんされたWebサイト:悪意のある広告(マルバタイジング)経由で感染

- USBメモリなどの外部デバイス:社外デバイス経由で侵入

- 脆弱性を悪用した攻撃:OSやソフトの未修正の脆弱性を突かれる

技術的対策

- バックアップの取得:定期的にオフライン環境へ保存

- ウイルス対策ソフトの導入:最新のセキュリティソフトで検知・防御

- 脆弱性対策:OS・ソフトを常に最新状態に更新(パッチ適用)

- RDPのセキュリティ強化:強力なパスワード、多要素認証(MFA)を設定

- ファイアウォールの適切な設定:不正アクセスをブロック

組織的対策

- セキュリティ教育:フィッシングメールの見分け方を社員に指導

- アクセス権の管理:最小権限の原則(不要な管理者権限を制限)

- インシデント対応計画の策定:感染時の対応手順を明確化し、定期的に訓練

- ネットワーク分離:重要システムと通常業務を分ける

感染した場合の対応

- ネットワークから切断(感染拡大防止)

- 管理者へ速やかに報告

- バックアップから復旧(復元可能なら身代金を払わずに済む)

- 警察や専門機関へ相談

- 脆弱性修正やセキュリティ教育強化で再発防止

- 原則、身代金を支払わずに復旧を目指す

原則、身代金を支払わずに復旧を行う。支払いに応じてもデータの復元や流出を防げるとは限らない。また、対応を依頼する復旧業者の選定にも注意する。業者が攻撃者と裏取引を行い、身代金を支払うことで復旧した場合、事実上、自組織が攻撃者に資金提供をしたとみなされるおそれがある。その他、データの復旧に関しては、復号ツールの活用についても検討すると良い。

試験対策ポイント

- ランサムウェアは 「身代金要求型のマルウェア」

- 主な感染経路は 「フィッシングメール・RDP・脆弱性悪用」

- 最も有効な対策は 「定期的なバックアップ」

- ウイルス対策・脆弱性対応・アクセス制御が重要

- 感染後の基本対応はネットワーク隔離・バックアップ復旧

📌 やはり1位はランサムウェアでした。撲滅してほしいが、そうはいかないのです。

ちなみにランサムウェアは英語のRansom(身代金)とSoftware(ソフトウェア)を組み合わせた言葉です。

サプライチェーン

サプライチェーンを狙った攻撃とは

- 企業の取引先や委託先、マネージドサービスプロバイダー(MSP)等のサプライチェーン を経由して攻撃する手法

- 直接攻撃が難しい大企業でも、セキュリティが甘い中小企業を踏み台にして侵入される

主な攻撃手法

- ソフトウェアアップデートの改ざん:正規のソフトにマルウェアを仕込み配信

- ハードウェアやファームウェアの汚染:出荷前に不正なコードを仕込む

- 委託業者のシステム侵害:IT管理会社やクラウドサービスを経由して攻撃

- メールによる情報窃取:取引先のアカウントを乗っ取り、正規メールを装って不正送信

技術的対策

- サプライチェーン全体のセキュリティ評価:取引先のセキュリティ基準をチェック

- ゼロトラストセキュリティの導入:「信頼しない」を前提にアクセス管理を強化

- コード署名の確認:ソフトウェアのアップデート時に正規の署名を検証

- EDR/XDRの活用:エンドポイントやネットワークの異常を検知・対応

組織的対策

- 取引先とのセキュリティ契約:一定の基準を満たした企業のみと取引するルール化

- リスク管理の徹底:委託業務の範囲・データ取り扱いルールを明確化

- 定期的な監査の実施:セキュリティ診断を行い、不備があれば改善要求

- サイバー攻撃の演習:攻撃を想定した訓練を行い、対応力を強化

攻撃を受けた場合の対応

- 被害範囲の特定(どの取引先が侵害されたか調査)

- ネットワークの分離(感染拡大を防ぐため該当システムを遮断)

- 関連企業と連携して封じ込め(取引先にも注意喚起・対応を依頼)

- 侵入経路の特定と修正(脆弱性があれば修正・セキュリティ強化)

- 監督機関への報告(必要に応じてIPAや警察へ相談)

試験対策ポイント

- サプライチェーン攻撃は取引先・委託先を経由して 狙われる

- ソフトウェアの改ざん・委託先経由の侵入 が主な手口

- 取引先のセキュリティ基準のチェック が重要

- ゼロトラスト・コード署名・EDR/XDR を活用する

- 発生時の基本対応は 範囲特定・ネットワーク分離・関係企業との連携

📌 サプライチェーンと似た言葉に「バリューチェーン」があります。

両方ともIPA試験のストラテジ分野で頻出です。

- サプライチェーン:「モノの供給プロセス」に焦点を当て、「コスト削減」「顧客満足度」の向上が目的

- バリューチェーン:「価値の創造活動」に焦点を当て、「競争優位性」の向上が目的

標的型攻撃

標的型攻撃とは

- 特定の企業や組織を狙って 機密情報の窃取やシステム破壊を目的 とするサイバー攻撃

- フィッシングメールやマルウェアを用いて内部に侵入し、長期間 潜伏することが多い

主な攻撃手法

- 標的型メール攻撃(フィッシング):信頼できる送信元を装ったメールで不正サイトへ誘導

- 水飲み場攻撃:ターゲットがよく利用するWebサイトを改ざんし、マルウェア感染を狙う

- ソフトウェアの脆弱性攻撃:修正されていない脆弱性を突き、システムに侵入

- USBメモリ経由の攻撃:ウイルス入りのUSBを使用させ、社内ネットワークに感染

- 内部関係者の協力:従業員を買収し、機密情報を盗ませる

技術的対策

- メールフィルタリング:不審なメールを自動ブロック

- EDR/XDRの導入:端末やネットワークの異常をリアルタイムで検知

- ファイアウォールの適切な設定:不審な通信を遮断

- 脆弱性管理の徹底:OSやソフトウェアを常に最新状態に更新

組織的対策

- セキュリティ意識向上:フィッシングメールの見分け方を教育

- アクセス権限の最小化:不要なユーザーや権限を制限

- 定期的な攻撃シミュレーション:標的型メールの訓練を実施し、対応力を向上

- ログ監視と分析:異常なアクセスやデータ流出の兆候を早期発見

攻撃を受けた場合の対応

- 感染端末のネットワーク隔離(攻撃拡大を防ぐ)

- 影響範囲の特定(どのシステムが侵害されたかを確認)

- 侵入経路の分析と封じ込め(どの手口で侵入されたか特定し対策)

- 復旧とセキュリティ強化(バックアップから復旧し、再発防止策を実施)

- 関係機関への報告(警察やIPAに被害を報告)

試験対策ポイント

- 標的型攻撃は 特定の組織 を狙い、長期間潜伏することが多い

- フィッシングメール・水飲み場攻撃・脆弱性攻撃 が主な手口

- メールフィルタリング・EDR・脆弱性管理 が技術的対策の基本

- セキュリティ教育・アクセス制御・ログ監視 が組織的対策の重要ポイント

- 発生時の基本対応は ネットワーク隔離・影響調査・侵入経路分析

📌 文中にある「EDR」について補足

EDR:エンドポイント(PC、サーバー、スマートフォン、タブレットなどネットワークに接続されている端末)の操作や動作の監視を行い、サイバー攻撃を検知し次第対処するソフトウェアの総称

近年の応用情報 午後試験のセキュリティ分野によく出てきています。

念のため、XDRとの違いも抑えておきましょう。

地政学的リスクに起因するサイバー攻撃

地政学的リスクに起因するサイバー攻撃とは

- 政治的対立を背景に行われるサイバー攻撃

- 外交・安全保障上の対立をきっかけに、嫌がらせや報復のために攻撃される

- 自国の産業競争優位性を確保するために、他国の機密情報を窃取

- 自国の政治体制を維持するため、外貨獲得を目的とした攻撃

- 特に周辺国や敵対する国に対して、社会的な混乱を引き起こすことを目的として攻撃が行われることが多い

主な攻撃手法

- DDoS 攻撃:標的のシステムに大量のデータを送り付ける

- ランサムウェア感染:標的組織の PC をランサムウェアに感染させる

- フィッシング:標的組織が利用するサービスアカウントや金融機関の口座情報等を窃取する

- ソーシャルエンジニアリング:機密情報の窃取や、フィッシングサイトのURL拡散等のため、標的人物に対して、なりすましやSNSを用いて接触する

- インフラ攻撃:電力網や通信インフラをターゲットにし、社会的混乱を引き起こす

- 偽情報拡散:敵国で社会的な混乱を招くために、誤った情報を流布する

技術的対策

- ゼロトラストセキュリティモデル:信頼しない前提で、アクセス管理と認証を強化

- 侵入検知システム(IDS):不正な通信や異常なアクセスをリアルタイムで監視

- データ暗号化:通信中や保存中の機密情報を強力に暗号化して盗難を防止

- バックアップの定期的な実施:攻撃によりデータが破壊された場合でも迅速に復旧できるようにバックアップを取る

- ファイアウォール・VPNの強化:外部からの不正アクセスを防ぐためにネットワークの防御を強化

組織的対策

- サイバーセキュリティ教育の強化:社員に対してサイバー攻撃の手口や防御策について教育

- サプライチェーンのリスク管理:取引先や外部委託先のセキュリティ状況を確認し、リスクを最小限に抑える

- システムの冗長化:重要インフラやサービスが攻撃された場合でも機能し続けるために、冗長化を図る

- サイバー攻撃対応計画の策定:攻撃を受けた場合の対応手順や、関係機関への報告体制を整備

- 情報共有と協力:政府や他企業と連携して、サイバー攻撃の情報を共有し、集団で防御する

攻撃を受けた場合の対応

- 攻撃源の特定と封じ込め(どの国からの攻撃か特定し、影響を最小限にする)

- 影響範囲の特定(どのシステムやデータが被害を受けたか調査)

- 攻撃の遮断(不正アクセスを遮断し、攻撃の拡大を防ぐ)

- 復旧とセキュリティ強化(攻撃後の復旧作業と再発防止策の実施)

- 政府や警察への報告(政府機関への協力を依頼し、国際的な対応を検討)

試験対策ポイント

- 地政学的リスクによるサイバー攻撃は、政治的対立を背景に行われる

- 主な攻撃手法は DDoS・ランサムウェア・インフラ攻撃・偽情報拡散

- ゼロトラスト・侵入検知システム・データ暗号化の強化 が重要な技術的対策

- サプライチェーンリスク管理やサイバー教育 で組織的対策

- 発生時の対応は 攻撃源特定・復旧・セキュリティ強化 が基本

📌 昨年ロシアを支持するハッカー集団のサイバー攻撃事例がありました。

現代ならではの戦争の1つなのかもしれません。

分散型サービス妨害攻撃(DDoS攻撃)

分散型サービス妨害攻撃(DDoS攻撃)とは

- 多数のコンピュータを用いてターゲットとなるサーバやネットワークを圧迫し、サービスを停止させる攻撃

- 攻撃者は、感染した多数のコンピュータ(ボット)を制御し、ターゲットへ同時に大量のリクエストを送信する

- インターネット経由で行われるため、ターゲットに高負荷をかけてサーバやネットワーク機器をダウンさせることが目的

- 読み方はディードス。Distributed Denial of Service attackの略。

主な攻撃手法

- ボットネットの利用 :IoT機器等により構成されたボットネットに攻撃命令を出し、標的組織のWebサイトやDNSサーバー等へ大量のアクセスを行い、高負荷をかける

- フラッド攻撃 :TCPで使用する制御パケットやUDPで使用するパケットをサーバー等へ大量に送りつけて高負荷をかける

- リフレクション(リフレクター)攻撃 :送信元のIPアドレスを標的組織のサーバーのIPアドレスに偽装 して、多数のサーバー等に問い合わせを送り、その応答を標的組織のサーバーに集中させることで高負荷をかける

- DNSランダムサブドメイン攻撃 :標的組織のドメインにランダムなサブドメインを付加してDNSへ問い合わせを行うことで、標的組織のDNSサーバーに高負荷をかける。DNSサーバーは悪意のある問い合わせか、通常の問い合わせかを区別できないため、根本的な対策が難しい

- DDoS代行サービスの利用 : ダークウェブ等で提供されているDDoS代行サービスを利用して攻撃する。この攻撃は専門的な技術や設備がなくても行えるため、広範囲に攻撃が拡大する可能性がある

技術的対策

- DDoS防御サービスの利用:クラウドベースの防御サービス(AWS ShieldやCloudflareなど)で攻撃トラフィックをフィルタリング

- ネットワークのトラフィック監視:異常なトラフィックの増加を早期に検知し、対応策を講じる

- 侵入検知システム(IDS・IPS)の導入:攻撃の兆候をリアルタイムで検知し、適切な対応を行う

- IPブラックリスト・ホワイトリスト:特定のIPアドレスからのトラフィックをブロックする、または許可する

- 負荷分散:複数のサーバやネットワークにトラフィックを分散し、負荷を軽減

- ウェブアプリケーションファイアウォール(WAF)の導入:ウェブアプリケーションへの攻撃を防ぐ

組織的対策

- 攻撃対策計画の策定:DDoS攻撃を受けた際の対応手順を事前に策定し、スタッフに周知

- トラフィックモニタリング:ネットワーク全体のトラフィックを常に監視し、異常が発生した際には即座に対応

- インシデント対応訓練の実施:DDoS攻撃をシミュレートした訓練を定期的に実施し、対応能力を向上させる

- 外部セキュリティ専門家と連携:DDoS攻撃に対する専門的な対応を依頼し、攻撃を迅速に封じ込める

- IoT機器の注意:攻撃の踏み台にされないためにサポートの切れたIoT 機器を使わないことや、IoT 機器のセキュリティ対策を強化する

攻撃を受けた場合の対応

- 攻撃トラフィックのフィルタリング(DDoS防御サービスを利用し、攻撃トラフィックを除外)

- サービスの負荷軽減(負荷分散やキャッシュを利用し、ターゲットのサーバ負担を減少)

- トラフィックのモニタリング(リアルタイムで攻撃の進行状況を監視し、迅速な対応を実施)

- インシデント対応計画の実行(事前に決められた対応手順に従って、攻撃の封じ込めと復旧を行う)

- 攻撃元の追跡(攻撃元IPアドレスの特定を行い、可能な限り攻撃者を追跡する)

試験対策ポイント

- DDoS攻撃は 大量のリクエストでターゲットを圧倒し、サービスを停止させることを目的

- 主要な攻撃手法は、ボットネットの利用、 フラッド攻撃、 リフレクション攻撃、DNSランダムサブドメイン攻撃

- クラウドベースのDDoS防御サービスや負荷分散 が効果的な対策

- トラフィック監視やIDS、WAFの導入 が攻撃の早期発見と防止に寄与

- 攻撃発生時は、フィルタリングや負荷軽減で攻撃を防ぐ対応 が求められる

📌 最近は EDoS攻撃 というのもあります。

Economic Denial of Sustainability の略で、クラウドの従量課金制を狙った攻撃です。

クラウドサービスの自動スケーリング機能を悪用し、不要なリソース拡張を引き起こして経済的損失を与えます。

コラム1:生成AIに関連する事案 「プロンプトインジェクション」

昨年も急速に進んだ生成AIの活用についても言及。2023年までは実証実験段階だったものの、2024年には業務用として導入されるケースが増加。生成AIの技術の一つ、「RAG」は生成AIによる文章生成に外部情報を組み合わせ、精度を向上させることができるが、RAGを利用することで危惧される「プロンプトインジェクション(Prompt Injection)攻撃」には特に注意が必要。

プロンプトインジェクションとは

-

生成AIに意図的に異常な動作を引き起こす指示を与える攻撃

-

直接プロンプトインジェクション:攻撃者が生成AIに対して、禁止事項や制約を無視させる指示 を与え、設定を回避する。

-

間接プロンプトインジェクション:攻撃者が検索結果やメール、画像データなどに 悪意ある指示を埋め込み 、生成AIが外部情報にアクセスする際にその指示を受け取らせる。

-

セキュリティ対策として、RAG利用時の悪意ある情報の取り込みを防ぐため、検索結果や外部情報に悪意ある指示が含まれないよう監視と管理 が重要

📌 これ、今後めちゃくちゃ増えそう。

というよりは、生成AIの活用自体がいろんなリスクを抱えています。

IPAの資格ではまだ具体的に出題範囲になっていないがいずれなりそう。

コラム2:ドロップキャッチ(コラム2)

ドロップキャッチとは

- 有効期限が切れたドメイン名を第三者に取得され、悪用されること。特に、有名なドメイン名や人気のあるものは、高値で売買されることもあり、場合によっては詐欺やフィッシングサイトに利用されることがある。

対策

- ドメイン名の更新管理を徹底し、失効しないように注意を。

- 不要なドメイン名は無理に取得せず、サブドメインなど他の方法を検討する。

- 失効したドメイン名を再取得されないように、場合によっては一定期間保持し、転送設定(HTTP 301)を行う。

📌 そういえば

マカフィーがセキュリティ情報を発信する技術ブログが、いつの間にかパパ活アプリのアフィリエイトサイトに変わっていると、X上で話題になっていました。これもドロップキャッチだったんですね。こわ。

内容抜粋 〜対策編〜

冒頭の概要

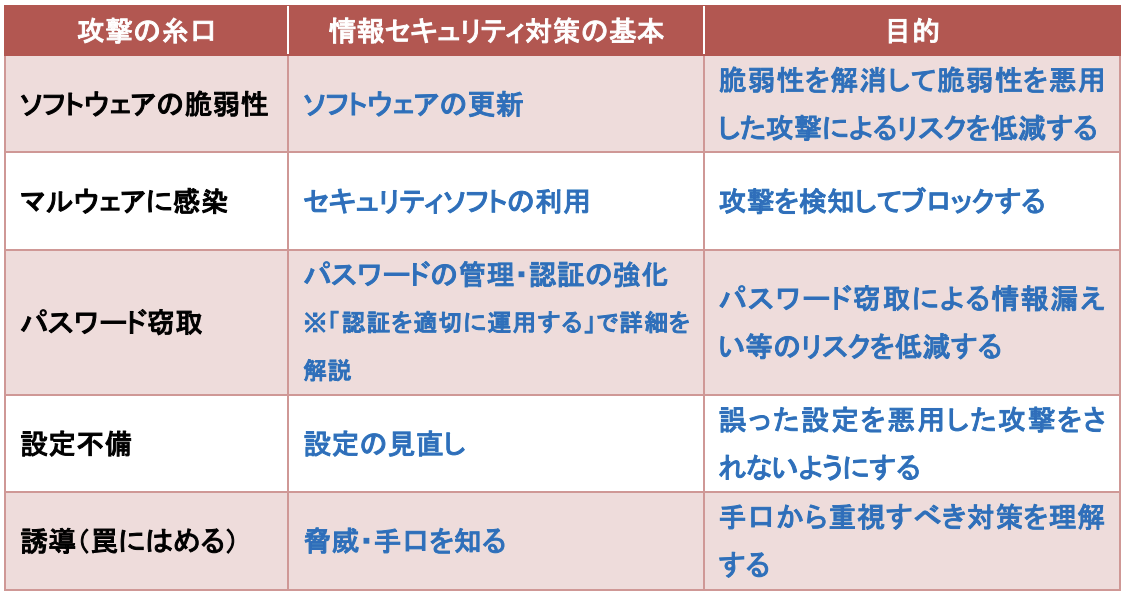

世の中には「情報セキュリティ 10 大脅威」へランクインした脅威以外にも多数の脅威が存在する。そして、これらが利用する「攻撃の糸口」は似通っており、脆弱性を悪用する、マルウェアを使う、またはマルウェア等を使わずに情報を詐取するソーシャルエンジニアリングを使う等の古くから知られている手口が使われている。詳しくは「情報セキュリティ 10 大脅威 2015」の 1 章で解説しているが、表 1.3 に示すように「攻撃の糸口」を 5 つに分類し、それぞれに該当する対策を「情報セキュリティ対策の基本」としている。「攻撃の糸口」に変化がない限り、「情報セキュリティ対策の基本」による効果が期待できるので、これを意識して継続的に対策を行うことで、被害に遭う可能性を低減できると考える。

📌 まずは基本の対策をしっかりやろうぜ!とのこと。

具体的な項目を抜粋して解説

認証を適切に運用する

オンラインショッピングやSNS利用時のパスワード管理は重要であり、不正ログインを防ぐために適切な設定と運用が求められる。以下の対策を推奨。

適切な設定

- 初期設定のパスワードは変更する

- 推測されにくいパスワードを設定し、名前や誕生日、単純な単語の使用は避ける

- パスワードの使い回しを避け、異なるパスワードを各サービスで使用する

適切な保管・運用

- パスワードを他人に教えず、メモに書かない

- パスワード管理ツールを利用し、PCやスマートフォンに記録しない

- 定期的なパスワード見直しとメール通知設定を行う

不正ログイン時の対応

- 不正ログインがあった場合、速やかにパスワードを変更し、他のサービスも確認する

認証方式の利用

- 多要素認証を活用し、パスワードだけでなく、所持情報や生体情報を組み合わせた認証を行う

- パスワードレス認証やパスキーの利用を検討する

📌 パスワード認証で頻出の「チャレンジレスポンス方式」

名前がかっこいい。チャレンジレスポンス方式とは、ユーザー認証の際に、システムが「チャレンジ」(ランダムな数値)を出し、ユーザーがそれに対して「レスポンス」を返すことで正当性を確認する認証方式です。パスワードの盗聴やリプレイ攻撃を防ぐのに有効な手法。

インシデント対応体制を整備し対応する

インシデント対応の事前準備

- CISO(Chief Information Security Officer)の配置: セキュリティに関する専門知識を持つ責任者を配置し、インシデント発生時に指導力を発揮できる体制を作る

- CSIRT(Computer Security Incident Response Team)の構築: 専門のチームがインシデント対応を担当することで、効果的な対策が可能になります。これが難しい場合は、インシデント対応を専任する責任者を決定する

- インシデント対応のフロー確立: 事前にインシデント対応の手順を策定し、誰が何をするのかを明確にし、連絡先情報や報告フォーマットを用意する

- 訓練と運用確認: 実際の運用が可能かどうかを確認するために定期的な訓練を実施し、訓練結果に基づいて手順を見直す

インシデント発生時に行うべきこと

- 報告・連絡・相談:インシデントが発生した場合、迅速に適切な相手に報告し、指示を仰ぎます。これには、経営層やセキュリティ担当者、外部の専門機関などが含まれる。

CSIRTが行うべき対応

- 検知と連絡受付: セキュリティ機器や通報からインシデントを認知。

- トリアージ: 収集した情報をもとにインシデントの重大度や対応の必要性を判断します。必要に応じて情報を共有し、対応を早急に行う準備

- インシデントレスポンス: 対応が必要と判断した場合、詳細な分析を行い、対応計画を立てる。外部の専門家を招く場合もある。

- 報告と情報公開: 対応策を実施する際、関係者や監督機関への報告を行い、必要に応じて情報を公開。

📌 CSIRTも資格試験には頻出です。

CSIRTと似た単語もこの際覚えましょう。

- PSIRT(ProductのP): 自社製品やサービスに関するセキュリティインシデントの対応や脆弱性管理を行う専門チーム

- CSIRTのコーディネーションセンター: 複数のCSIRTや関係機関の連携を支援し、インシデント情報の収集・共有・調整を行う組織

- インシデントレスポンスプロバイダ: CSRITの機能の一部を顧客から有償で引き受ける専門機関

サーバーや PC、ネットワークに適切なセキュリティ対策を行う

ネットワーク管理

- ネットワークの分割:事業所や部署ごとにネットワークを分割し、インシデント時に被害を局所化

- ファイアウォールの設置:アクセス制御を行い、必要最小限のアクセスのみを許可

- プロキシサーバーの導入:外部への不正通信を防ぎ、通信記録を保持

- ASM(Attack Surface Management):外部からアクセス可能な資産を検出し、リスクを評価

脆弱性対策

- サポート切れのソフトウェア使用禁止:サポート期限を管理し、期限前に移行

- 更新プログラムの適用:漏れなく更新プログラムを適用し、運用体制を整備

- 仮想パッチの利用:速やかに更新プログラムを適用できない場合、一時的なネットワーク遮断で対応

セキュリティ製品導入

- アンチウイルス:定期的なスキャンとパターンファイル更新

- EDR(Endpoint Detection and Response):不審な振る舞いを検出し、迅速な対応を支援

- NDR(Network Detection and Response):ネットワーク上の不審な通信を監視

- DLP(Data Loss Prevention):重要データの不正コピーや持ち出しを防止

- IDS/IPS(Intrusion Detection/Prevention System):不正侵入を検知し、必要に応じてブロック

アクセス権限管理

- 最小権限の原則:過剰な管理者権限を与えず、不要なアカウントを作成しない

- アクセスログの監視:ログを定期的に収集し、過去のアクセスを調査できるようにする

- 多要素認証:不正アクセス防止のため、対応する機器で多要素認証を有効にする

📌 ここは色々ありすぎますね。

細かな技術や知識はたくさん必要な分野だと思います。

一応追加でこの辺も抑えておきましょうという単語だけ列挙しておきます。

- ネットワーク

- FW:不正な通信を遮断する仕組み

- VPN:暗号化による安全な通信

- DMZ:社内ネットワークとインターネットの中間に配置するセグメント

- ポート番号とプロトコル:HTTP(80)、HTTPS(443)、FTP(21) など

- DNSキャッシュポイズニング:DNSの改ざん攻撃

- サーバーセキュリティ

- 認証とアクセス制御:ID・パスワード、二要素認証、RBAC

- パッチ管理:脆弱性を修正するために適用

- ログ管理:アクセスログ、システムログの監視

- 暗号化技術:TLS/SSL、HTTPS の活用

- バックアップとデータ復旧:RAID、冗長化、BCP(事業継続計画)

- 暗号技術と認証

- 公開鍵暗号方式:公開鍵と秘密鍵を用いる

- 共通鍵暗号方式:同じ鍵を使って暗号化・復号

- ハッシュ関数:データの整合性確認

- PKI(公開鍵基盤):デジタル証明書を発行し、信頼性を確保

- ワンタイムパスワード(OTP):毎回異なるパスワードを生成

補足

本記事の内容は筆者の個人的な見解であり、IPAの公式な意見や保証を示すものではありません。

またIPAからの依頼・報酬を受けたものではなく、筆者の自主的な調査に基づいて執筆しています。

本記事の情報をもとに生じた損害やトラブルについて、筆者は一切の責任を負いかねます。

この記事の情報は公開時点のものであり、情報は随時アップデートされています。

最新情報や内容に対する問い合わせは公式HPをご覧ください。

最後に、本記事内の画像・ロゴ・商標などは、それぞれの権利者に帰属しています。

問題がある場合はご連絡ください。