MicrosoftのTechNetを見て自分なりに頭の中を整理した・・・つもりなんだけどやっぱり実際のパケットの流れを見ないと解らないところもあります。

今回は、ドメインに参加したPCにログオンする際、Windowsサーバがどのような挙動をしているか、パケットからその動きを追ってみました。

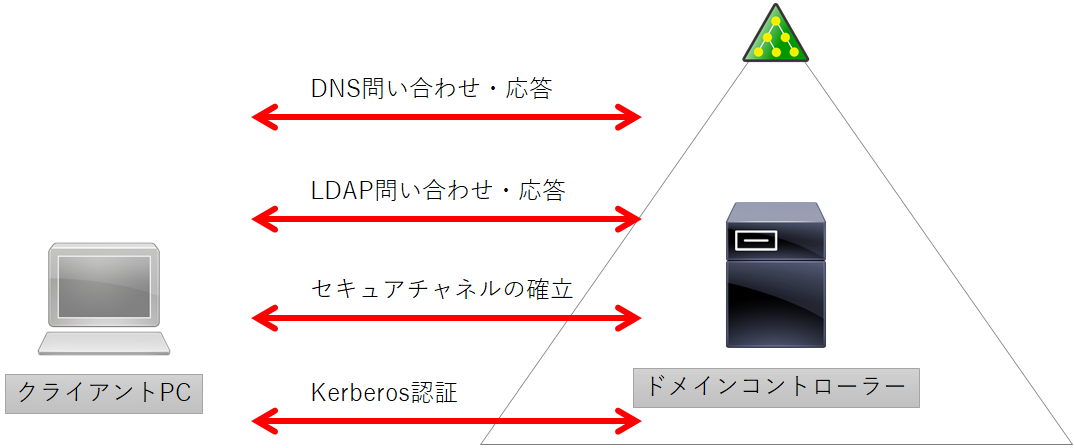

ドメインPCログオンの流れ

ドメインに参加しているPCを起動し、ログオンする際のおおまかな流れです。

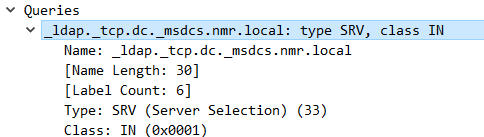

1. DNS問い合わせ・応答

-

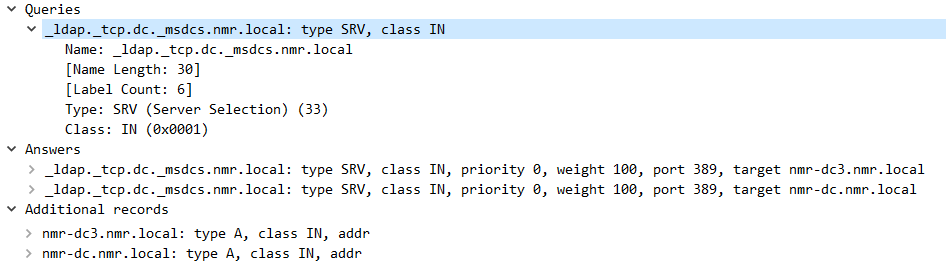

PCが起動すると、DNSサーバに登録されたLDAPサーバレコード(SRV)を検索します。

(例)nmr.localドメインに参加している場合

-

複数のドメインコントローラーがある場合、それらのレコードが全て返されます。

(例)nmr-dcとnmr-dc3というドメインコントローラがある場合

2. LDAP問い合わせ・応答

-

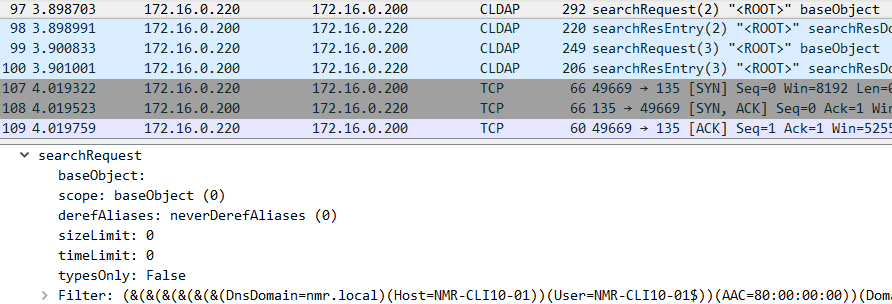

CLDAP(LDAPのUDP版)にてコンピュータ(起動したPC)オブジェクトをドメインコントローラーから検索します。「LDAP Ping」と言うようです。

-

検索に成功した場合、ドメインコントローラーは検索成功フラグをPCに返します。返したパケットにはドメインコントローラーの情報も含まれます。主に以下のような情報が含まれます。

- Time Serviceが稼働しているか

- ドメインコントローラーの時刻はKerberos認証が可能な時刻範囲内か

- Kerberosをサポートしているか

- LDAPをサポートしているか

- プライマリドメインコントローラーか etc...

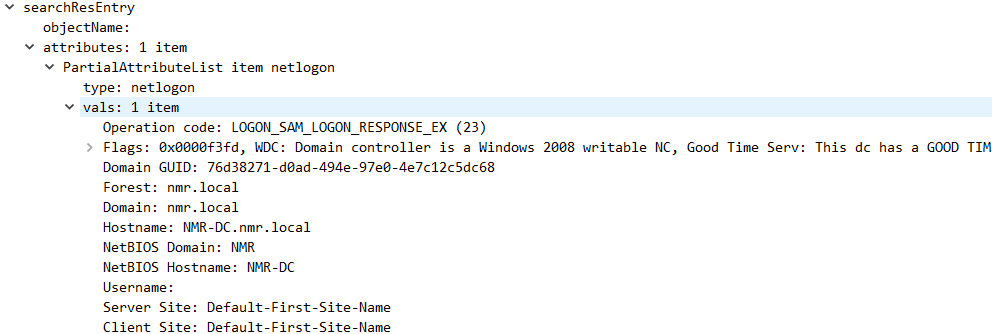

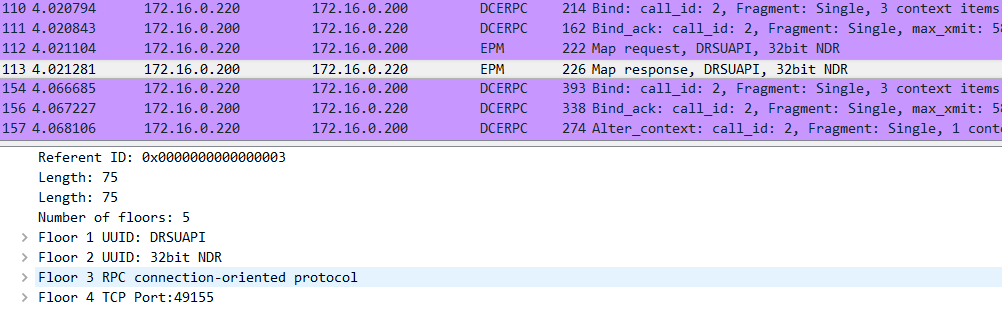

3. セキュアチャネルの確立

PCとドメインコントローラーとの間でセキュリティで保護されたチャネルを確立します。このチャネルを使用して、パスワード等のAD関連情報のやり取りを行います。

- MS-RPCを使用してポートマッピングを行います。ポートマップリクエストを出すと、ドメインコントローラーからマッピングされたポート番号が返ってきます。

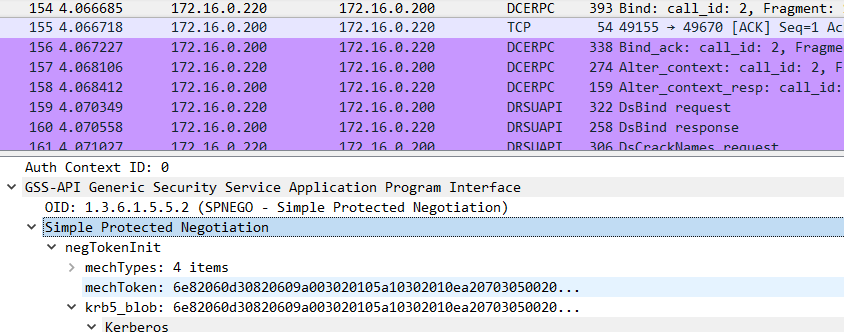

- GSS-APIを使用してドメインコントローラーとネゴシエーションを行い暗号化用の情報を交換します。GSS-API、SPNEGO、Kerberos v5の関係については長くなりそうなので別の回で。。。実はこの前に、Kerberos認証を行っておりその認証基盤を使ってGSS-APIを使っています。立て込んできそうなので、こちらも詳細は別の回で。

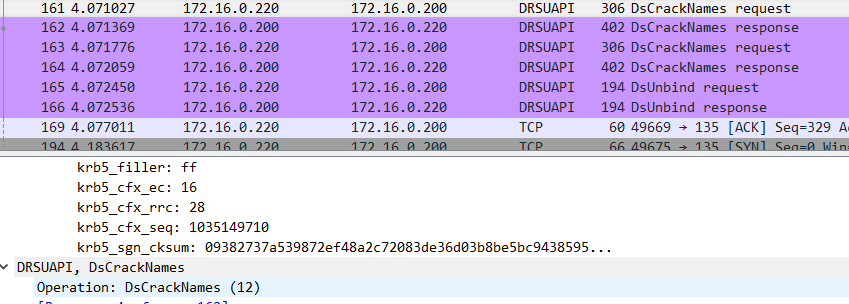

- 情報交換完了後、SPNEGOという認証方式を使用して、必要な情報を取得します。情報取得にはDSCrackNamesを使います。なお、SPNEGOの通信内は暗号化されているのでパケットを取得しても何やっているかはわかりません。。。ポリシーのロード等でしょうか。

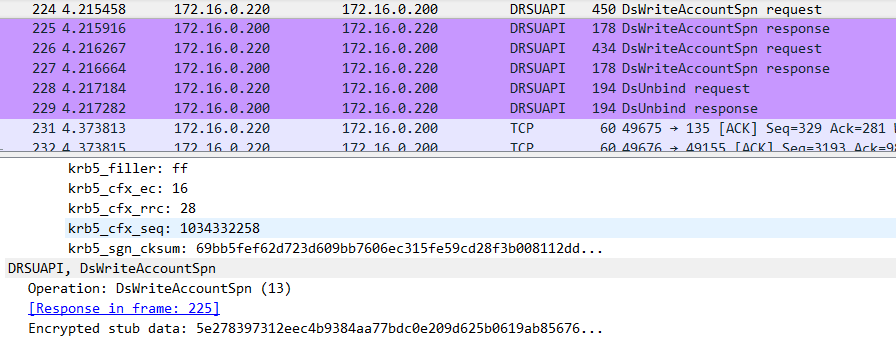

- DSCrackNameによる情報取得の後、DsWriteAccountSpnを使用してPCのSPNをサーバに登録します。

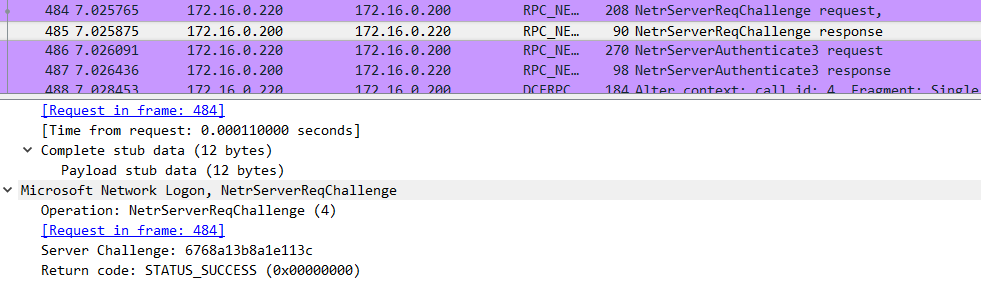

- 2~4まではSPNEGOという認証方式を使用しましたが、ここは使いません。NetrServerReqChallengeによるPCとサーバのチャレンジレスポンス認証を行います。

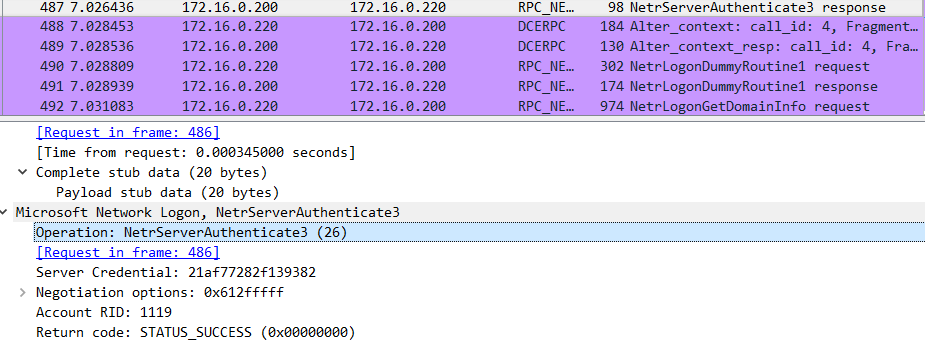

- チャレンジレスポンス認証完了後、以降のセキュアチャネルに使用するセッションキーの認証をPCとサーバ相互にNetrServerAuthenticate3を使用して行います。

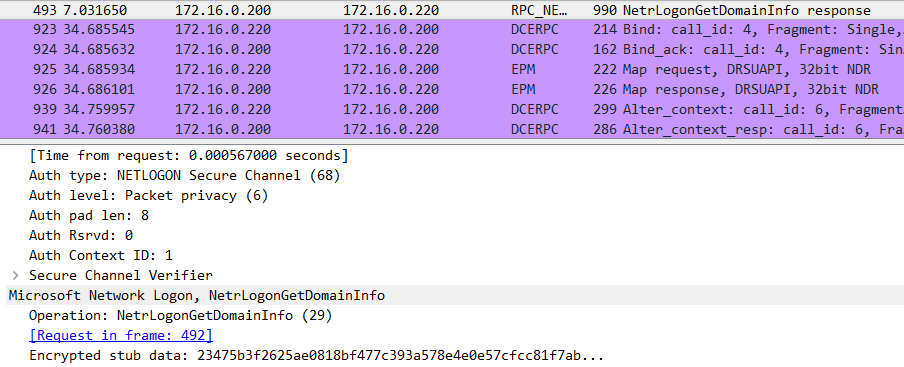

- ここでようやくセキュアチャネルを確立し、NetrLogonGetDomainInfoを使ってドメインコントローラー関連の情報を取得します。

本当はセキュアチャネル確立前にSASLとかあったんだけれど、気力が続かなくなったのでとりあえずここまで。。。

4. Kerberos認証

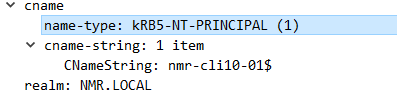

PCが起動すると、自身のコンピュータアカウントをKDCに問い合わせ、サービス用チケットを取得します。チケットの問い合わせ元はコンピュータアカウントになります。

(例)nmr-cli10-01というコンピュータアカウントの場合

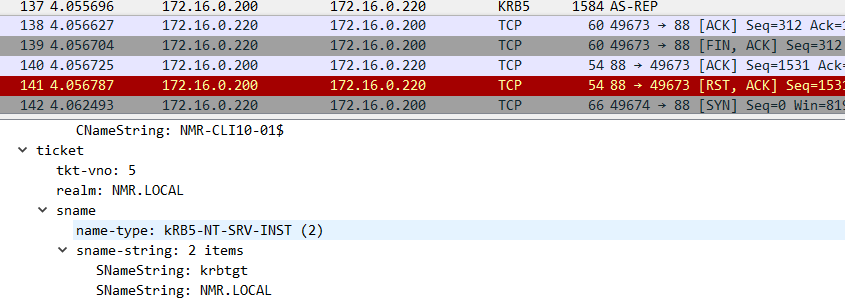

コンピュータアカウント認証(TGT)

Kerberos認証では、最初にTGT(Ticket Granting Ticket)というチケット発行の大元となるチケットがKDCより配布されます。ここでは、TGT取得の流れを説明します。

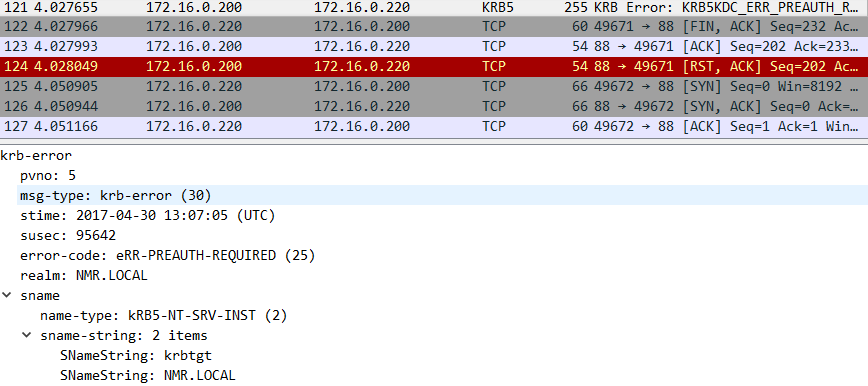

-

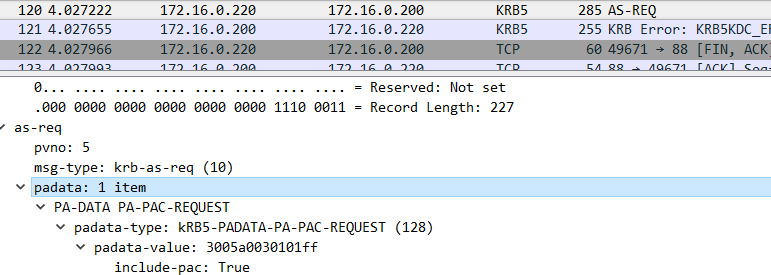

【AS-REQ】最初に事前認証を行います。事前認証はKerberosプロトコルの「PA(Pre-Authentication)-DATA」フィールドに必要な認証情報が保存されます。事前認証の際、PA-DATAフィールドに「PA-PAC(Privilege Attribute Certificate)-REQUEST」という事前認証要求命令を保存し、KDCに送ります。

-

【ERR-PREAUTH-REQUIRED】通常、PA-PAC-REQUESTを受け取ると、KDCはエラーを返します。これは、PA-DATAつまり事前認証情報が空っぽなためです。

-

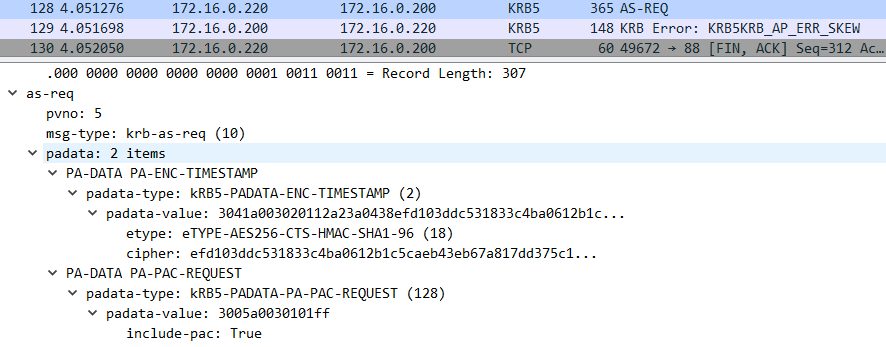

【AS-REQ】エラーを受け取ったPCはPA-DATAに「PA-ENC-TIMESTAMP」という時刻同期による事前認証方式を使用して、KDCに再度認証を要求します。

コンピュータアカウント認証(TGS)

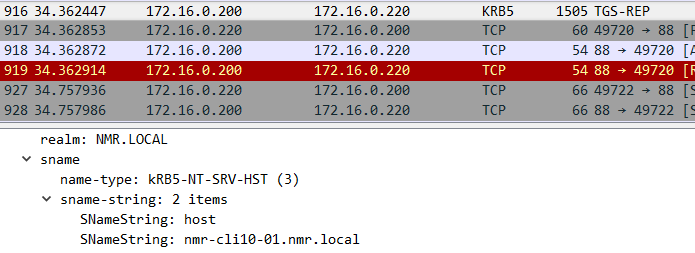

TGTを受け取ったPCは、TGTを使用してサービス用のチケットを取得します。

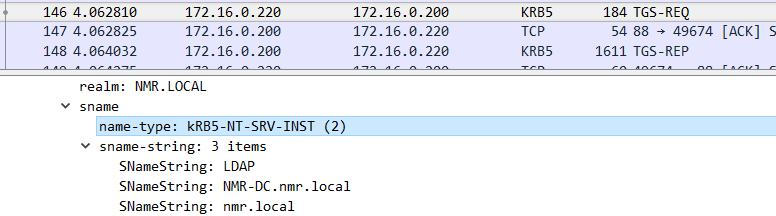

- 【TGS-REQ】取得したいサービス名を指定してKDCにチケットを要求します。リクエスト要求のSNAMEフィールドにサービス名の指定をします。

(例)LDAP用のサービスチケットを取得したい場合

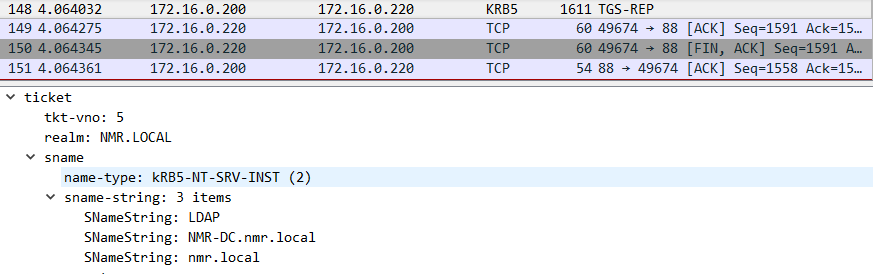

- 【TGS-REP】KDCがサービス用チケットをPCに返します。

(例)LDAP用のサービスチケットを返す場合

- 上記1および2のTGS取得を、以下のサービスについてそれぞれ実施します。

- LDAP

- 自分のコンピュータアカウント

- CIFS

ユーザアカウント認証(TGS)

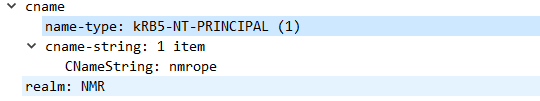

コンピュータアカウントの認証完了後、ユーザアカウントのKerberos認証を行います。認証方法はコンピュータアカウントの時と同じです。異なるのは下図のようにチケットの要求元がユーザアカウントになっている点です。

(例)nmropeというユーザアカウントの場合

TGTの取得方法は同じなので省略します。サービスチケットとしては、以下を取得します。

パケット見ながらなんとなく追っかけてみましが、そろそろ気力が尽きそう。

次回はもう少し詳しくやります。

参考リンク

- https://technet.microsoft.com/en-us/library/cc772815(v=ws.10).aspx

- https://blogs.technet.microsoft.com/makeiteasy/2013/01/14/kdc_err_preauth_required-vs-kdc_err_preauth_failed/

- https://www.ipa.go.jp/security/rfc/RFC1510-09JA.html

- http://crypto-protocol.nict.go.jp/AKE_zoo/Kerberos-preauth/Kerberos-preauth_Abstract.pdf

- https://www.ibm.com/support/knowledgecenter/ja/SS9H2Y_7.1.0/com.ibm.dp.doc/spnego_protocol.html

- https://technet.microsoft.com/ja-jp/library/bb742590.aspx