はじめに

最近色々あり身近に感じている標的型攻撃メールについて改めて調べてみたのでここに記録します。

標的型攻撃メール

標的型攻撃メールとは、不特定多数の対象にばらまかれる通常の迷惑メールとは異なり、対象の組織から重要な情報を盗むことなどを目的として、組織の担当者が業務に関係するメールだと信じて開封してしまうように巧妙に作り込まれたウイルス付きのメールのことです。従来は府省庁や大手企業が中心に狙われてきましたが、最近では地方公共団体や中小企業もそのターゲットとなっています。

引用元:標的型攻撃への対策 - 総務省

年々、その手口や技術も高度化しているとのことです、

そのため、ある程度のセキュリティへの意識がある人であればまだしもそうでない人だと引っかかってしまうこともあります。(自分もその中の一人)

想定される被害

標的型攻撃メールに添付されているファイルの開封や添付のリンクを開いた場合以下のような影響が起こる可能性があります。

- 情報漏洩

- 乗っ取り

- 他の攻撃の踏み台

- バックドア設置による、継続的な不正アクセス

バックドアとは?

正規の入り口ではなく、不正アクセスするための裏口。

裏口であるため、セキュリティ対策をしていてもそれをくぐり抜けて侵入することができ、情報を盗まれる等の被害がでてしまう可能性があります。

対策

対策としては以下のようなものがあるのかなと思います。

とはいえ、対策をとっていても完全に防ぐことはできないためリスクをできるだけ減らすよう心がける必要があります。

- 不審なメールは開かない

- 少しでもおかしいと思ったら、自分で判断せず周りの意見を聞く

- メール本文(日本語がおかしくないか)やアドレスを確認する

- 添付ファイルやリンクには最大限の注意

- セキュリティソフトの導入

- ソフト等のバージョンを最新状態にしておく

- 社内教育

- 実際に起きてしまった場合の対応の把握

標的型攻撃メールはとても厄介な存在で、企業を倒産に追い込むほどの脅威です。常にネットワーク攻撃の手法や技術力は進化しており、対策を行わなければ相手の思うつぼです。最も大切なのは不審なメールは開かないということです。特にファイルが添付されているものは要注意で、送信元にも注意を払いましょう。ただし送信元は偽装することも可能ですし、不信感のなさを演出した上で詐欺行為を行う人たちも多いです。ですから一般的に想定される対策方法だけでは不十分でしょう。

引用元:標的型攻撃メールの脅威や被害とその対策について

社内教育の一環として、標的型攻撃の訓練メールサービスがありますが、まずはこういったサービスが世の中に存在していることも認識してもらいつつ、訓練だったとしても開いてしまった場合は報告するよう心がけてもらうことが個人的には重要だと思います。

というのも、私自身こういった訓練サービスがあるとは知らず、訓練メールを装った標的型攻撃メールにかかってしまった経験があるからです。

その際は訓練と思い込んでしまい、対応が遅れてしまいました。

IPAが公開しているレポートを読もう!

IPA(独立行政法人情報処理推進機構)は、さまざまなセキュリティに関する解説をしたレポートを公開しております。データをもとに解説されていて、とてもわかりやすいのでぜひ目を通しておくと良いかと思います。

例)

- テクニカルウォッチ「標的型攻撃メールの例と見分け方」(公開日:2015年1月9日)

- 標的型攻撃メールの傾向と事例分析 <2013年>(公開日:2014年1月30日)

こういった公式の機関のレポート等を読み、より理解を深めたり対策を取ると良いと思います。

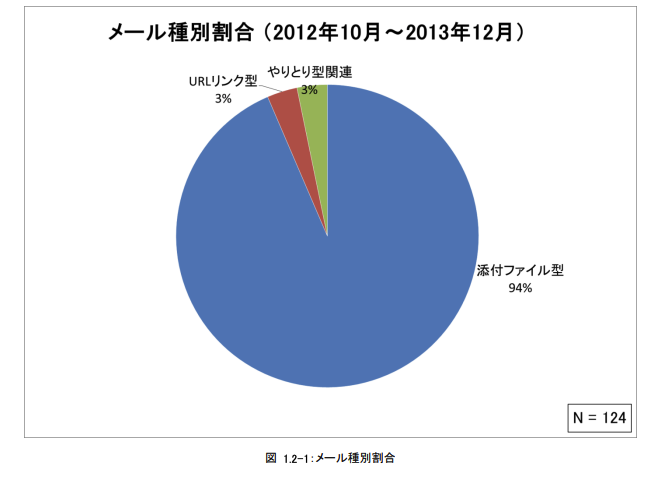

記事が古いので今は変わっていると思いますが、集計時(2021/10~2013/12)での、メール手口は3つに分類されているとのこと。

引用元:標的型攻撃メールの傾向と事例分析 <2013年>

~ますます巧妙化、高度化する国内組織への標的型攻撃メールの手口~

上記グラフを見ると。どうやらほとんどが添付ファイル型で3%ずつURLリンク型とやり取り型関連があるようです。

やり取り型関連というのは、最初からリンクや添付ファイルがあるメールを送るのではなく、事前にやり取りを行い受信者の気が緩んだタイミングで悪意のあるメールを送る手法です。

また、標的型攻撃メールに対して従業員が気をつけるべき点を動画でまとめているものもありました。

メール送信時も気をつけよう!

標的型攻撃メールのようなものに注意するのはもちろんのこと、自分がメールを送るときも注意することがあります。

それは、メールの宛先です。

普段よくメールを使う人ほど、慣れてついついあまり確認せずメールを送ってしまうことがあるかと思います。もし、仮に重要な情報が記載された内容のメールを誤って別の人に送ってしまった場合それだけで情報が流出してしまいます。

そのためメール誤送信防止のためのツールを使うと、そのリスクを減らすことができるかと思います。

私は【CipherCraft】を用いているので、送信ボタンを押した後再度送信先を確認し問題なければチェックを入れ、送信するようになっています。

ただ、その際に確認を怠ってしまったら意味がないのでその点気をつけるようにしましょう。

まとめ

今回は標的型攻撃メールについて調べてみました。

今までセキュリティに関する知識がほとんどなく、またセキュリティ意識もかなり低かったです。

IPAでレポートを公開していることを知ったので、まずは色々なレポートを読んでみようと思います。

何かあってからでは遅いので、自分や会社に大きな被害を出さないためにも知識を蓄え必要な対策を取っていきたいと思います。

参考