目的

「AWSのセキュリティ」というと、セキュリティグループ、ネットワーク ACL、IAM、KMS、Cognito・・・などが思いつくかもしれませんが、一方でセキュリティという用語には、それ以外にも「データセンターに怪しい人が侵入できない」「回線が二重化されている」「データが二重化されている」といった物理セキュリティ、データセキュリティ等も含まれています。

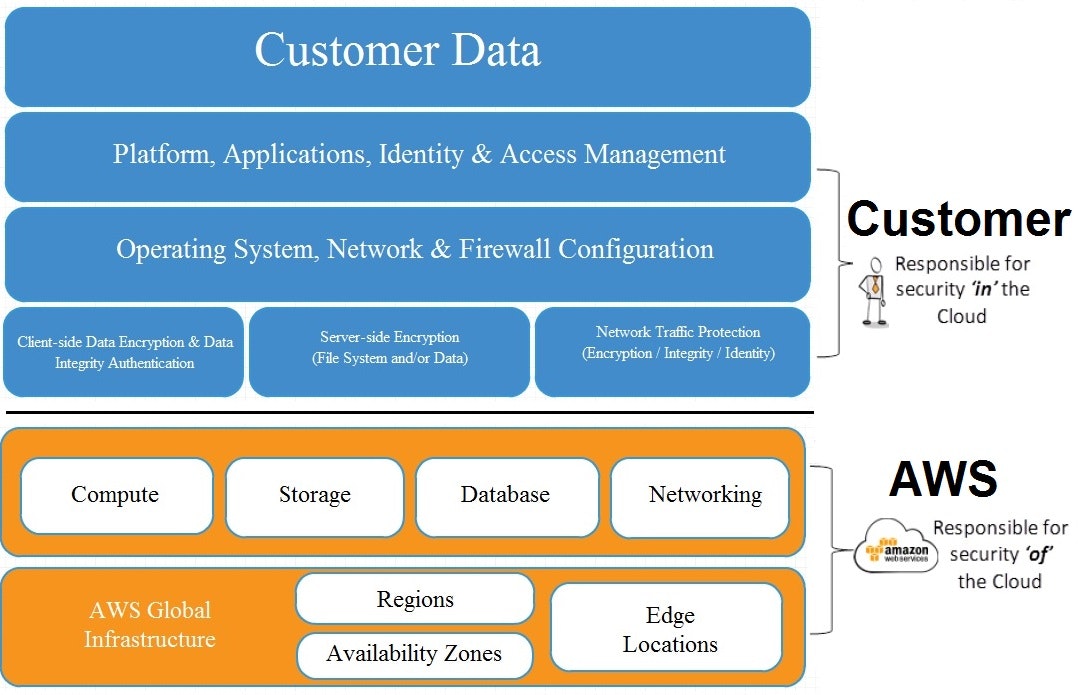

AWS では物理的にデータセンタへ立ち入ったり、サーバに触れることはできませんが、適切なセキュリティ管理1を証明するため、ISO27001 を始めとするさまざまな第三者認証を取得しています2。これにより透明性を確保しセキュリティを証明しているわけですね。詳細は 責任共有モデルのページに記載されています。「Security 'of' the CloudはAWS」「Security 'in' the Cloudは利用者」にそれぞれ責任を持つ必要があります。

※EC2(IaaS)の場合です

本エントリでは AWS の取得している世界標準、業界標準としての認定や基準を読み解きます。専門用語が多くて難しいのと日本では馴染みのないものも多くありましたので、代表的なものについて紹介して、クラウド導入事例(AWS に拘らず)のリンクも載せていますので、何かの取っ掛かりになればと思います。

AWS の取得している代表的な認証

-

ISO27017

- クラウドコンピューティング (提供および利用)に関する情報セキュリティ管理策実践の規範、日本でも多くの企業が取得しています

- 評価対象:情報を扱う際のセキュリティポリシーの方針・制定・運用・定期見直しの規格。

- 更新頻度:毎年

- [ISO27001] (https://ja.wikipedia.org/wiki/ISO/IEC_27000_%E3%82%B7%E3%83%AA%E3%83%BC%E3%82%BA)

- 情報セキュリティの国際規格

- 評価対象:情報セキュリティの基本方針、組織マネジメント、情報管理指標、物理保護、通信保護、アクセス制御 等

- 情報システム企業だけでなく、さまざまな企業が取得している

- 資産管理とか社員管理のシステムはISO27001に則ってISMS(Information Security Management System、情報セキュリティマネジメントシステム)

- 更新頻度:毎年

-

SOC1,SOC2,SOC3

- 内部監査の報告書を一定の基準に則り作成し、第三者機関が評価する仕組み

- 評価対象:セキュリティ、可用性、処理のインテグリティ、機密保持、プライバシー

- SOC3 は外部へ報告書を公開する

- 更新頻度:毎年

AWS のセキュリティの超サマリ

- AWS データセンターでは火災対策・UPS・ネットワーク冗長化など、可用性の高い運用を行っています。データセンターは自然災害を考慮した安心安全な場所にあり、場所はヒミツです。外観からはデータセンターであることがわかりません。

- 顧客がデータセンターへ訪問することはセキュリティ上許可していません。従業員がデータセンターにアクセスする場合も監視カメラ、侵入検知システム、2要素認証など厳密な権限管理をしていて、ログ取りと定期監査があります。

- AWS 社内ネットワークは AWS 稼働ネットワークとは論理的に分離されていて、従業員のAWS稼働ネットワークへのアクセスには認証情報が必要で、これも承認プロセスと、ログ取りと定期監査があります。

- DDoS、IP スプーフィング、ポートスキャン対策 等 AWS 側でもセキュリティ施策・ネットワークの監視を行っています、パッチ適用もしてます。

- そのほか、AWS アカウントのセキュリティ(キーペア等)、AWS サービスのセキュリティ(VPC 等)の説明

- 秘密保持契約(NDA)を結べばもうちょっと教えてあげます。

といった項目がたくさんあるので、暇な方はホワイトペーパー1を参照ください。

業界標準 から見た AWS の対応可否

FISC安全対策基準

概要と要約

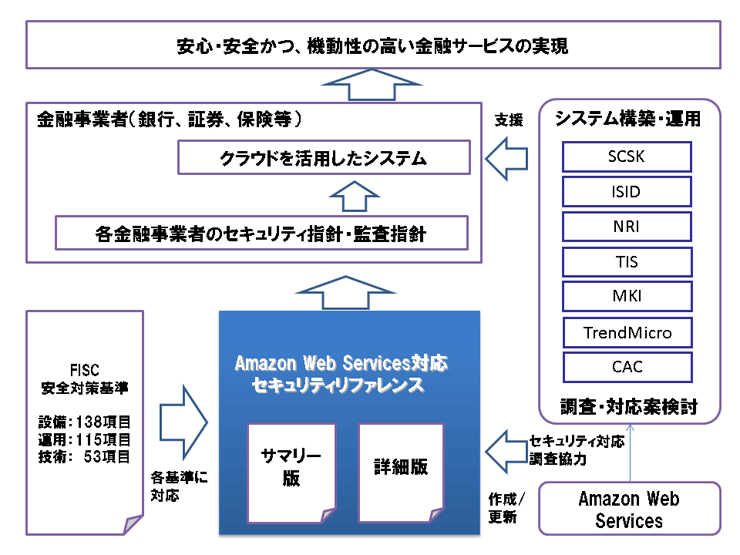

FISC (公益財団法人金融情報システムセンター)が作成した「金融機関等コンピュータシステムの安全対策基準・解説書」は金融機関などの自主基準として策定され、物理セキュリティからデータ管理まで、138の設備基準、114の運用基準、53の技術基準から構成されています。金融庁監査基準の検査項目も網羅されているため、金融機関は必ず準拠しているようです。

AWS 対応状況

FISC は「データセンターのセキュリティ」「データ運用」「システム開発」「要員管理」「データ保護」「不正使用防止」など項目が多岐にわたります。AWS の責任共有モデルにおいてはどう考えればよいのでしょうか。

AWS の回答として、「金融機関等コンピュータシステムの安全対策基準」に対する AWS の対応状況リストおよび、AWS パートナーの企業複数社が共同で金融機関向け『Amazon Web Services』対応セキュリティリファレンスを提示しています。

アクセス監査、バックアップ、帳票管理、データ管理など AWS 上の機能(Security in the Cloud)として利用者が管理しなければならない項目も多くありますが、基本的に FISC 全項目が AWS 上で「適合可能」という評価になっています3。

画像引用元:金融機関向け『Amazon Web Services』対応セキュリティリファレンス

クラウド適用事例

CSV(Computerized System Validation) 4

概要と要約

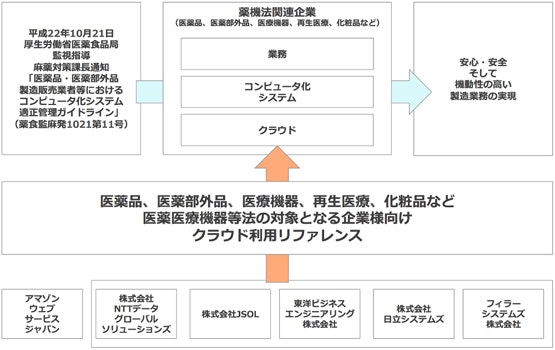

医薬・医療業界のガイドライン、正式名 「医薬品・医薬部外品製造販売業者等におけるコンピュータ化システム適正管理ガイドライン」

医薬品・医薬外部品の品質基準を守るため、検証(Validation)を目的としてデータ管理を行う。医療品・医薬品の「原材料・製造・出荷工程」「臨床・品質試験結果」「空調・製造設備などのデータ」などなどいろいろ文書化し、医薬品の開発~出荷までに品質保証するための業界標準。製薬企業・医療機器メーカなどは必ず導入しています。

AWS 対応状況

CSV は「第三者機関の認証(ISO27001等)」、「不正アクセス防止」「データセンターへの立入制限」「証跡取得」「バックアップ」「変更管理」「教育」など項目は多岐にわたります。AWS の責任共有モデルにおいてはどう考えればよいのでしょうか。

これの回答として、企業が共同で「AWS_CSVリファレンス」を提示しています。

こちらも FISC と同じく、基本的に CVS 全項目が AWS 上で「CSV への適格性:適合」という評価になっています。5

画像引用元:CSV on AWS (Computerized System Validation on Amazon Web Service - 株式会社JSOL

少し話がずれますが、該当資料にはサービス供給者の適性判断である「AWS供給者アセスメント・監査適用リファレンス」という内容も含まれており、「企業の運用状況(事業計画・年次報告は適正か)」「導入・取引事例があるか」などといった項目にも言及されています。

クラウド適用事例

PCI-DSS

概要と要約

クレジットカード会社のセキュリティ基準です。クレジットカードの取引情報を保護するため、保守方針、ネットワーク監視、セキュリティポリシー等、12の大項目と約300の子項目で構成されています。

AWS対応状況

AWS は PCI DSS レベル 1 を取得していますが、その上でシステムを動かせば即 PCI-DSS 対応とはなりません。PCI-DSS には「FW導入」「改竄検地」「ログ監視」「アクセス監査」「脆弱性検査」「ドキュメンテーション」「教育」などが含まれており、項目は多岐にわたります。

FISC や CSV とは異なり、とくに参考となるリファレンスはありませんでした。導入事例を例にとると、侵入検知・改竄検知・ログ管理・などのセキュリティソフトを導入しているようです。事業者側で PCI-DSS の AWS で対応していない項目を埋めることが必要です。

クラウド適用事例

政府機関の情報セキュリティ対策のための統一基

あまりちゃんと調べていないため、この章だけ記載薄いですが。。。

概要と要約

内閣サイバーセキュリティセンター(NISC)が発行している、政府機関向けの統一基準になります。平成28年度版に改定がなされており、クラウド選定の基準やセキュリティ要件が見直されています。

AWS対応状況

2017/3、ITベンダー企業が共同でセキュリティリファレンスを作成、無償提供が始まりました。こちらもすべて「適合可能」となっています。

最後に

すべて門外漢で調べただけの解釈を載せていますので、誤りあれば補足いただけると幸いです。

参考リンク

- 【第30回】そろそろウチの会社も、クラウド化…

- パブリッククラウドを安心安全に利用しよう、AWSの「FISC対応」リファレンスとは?

- クラウド利用の責任分担が分かる、FISC対応リファレンスの見方

- AWSのデータセンター立ち入り禁止が問題にならない理由

- コンピュータ化システムバリデーション(Computerized System Validation/CSV)とは

- 国際財務報告基準 - Wikipedia

- AWSのセキュリティが気になるなら読んでおくべきAWSセキュリティのベストプラクティス

- AWSのセキュリティについて

- SOC報告書 / クラウド・アシュアランス|サービス:内部監査・内部統制|デロイト トーマツ グループ|Deloitte