なぜキーチェーンについて書こうと思ったか?

iosのキーチェーンアクセスはUserDefaultsよりセキュアに値を保存できますが、その仕組みが理解できてなく、理解しなくては行けなくなりまとまったためqiitaに書こうと思いました。では、説明を開始します。よろしくお願いします。![]()

![]()

そもそもキーチェンとUserDefaultsの違いとは?

| UserDefaults | キーチェン | |

|---|---|---|

| アプリ削除でどうなる | 値はなくなる | 値はなくならない |

| 保存された値はどこに保存されているの? | アプリの中 | デバイスの中(詳しくいうとデバイスのicloudのキーチェンの中) |

| 保存のされかた | そのまま | 暗号化 |

| 値の共有は可能か? | 不可能 | 一定の条件を満たせば可能 |

| 他アプリからアクセスは可能か? | 不可能 | 一定の条件を満たせば可能 |

| どういう時に使うか1 | そこまでセキュアな情報でない値を保存する時 | セキュアな値を保存する時(apple推奨) |

| どういう時に使うか2 | アプリ削除で値も無くしたい時 | 再びアプリがインストールされたら、保存していた値を使いたい時 |

キーチェンの仕組み

ここでは一生懸命作成した図と一緒に説明します。![]()

・キーチェーンの保存のされ方

アプリで保存されたキーチェンの値はアプリのプロビジョニングファイルとひも付き、さらに保存した時のキーと一緒に暗号化されて保存されます。暗号化は秘密鍵、公開鍵方式(違う鍵使用)と共通鍵方式(同じ鍵使用)を合わせて(ハイブリッド暗号)行っているみたいです(データ全体的には共通鍵をかけてその鍵を受信者側の鍵で暗号化的なものらしい感じかと。 参考:本(出るとこだけ! 基本情報技術者))![]() <= 以前見た箇所を探せなかったのですが他のappleのサイトでは公開鍵とかいう言葉は使っていませんが、速度的に同じような感じかと思っています!

<= 以前見た箇所を探せなかったのですが他のappleのサイトでは公開鍵とかいう言葉は使っていませんが、速度的に同じような感じかと思っています!

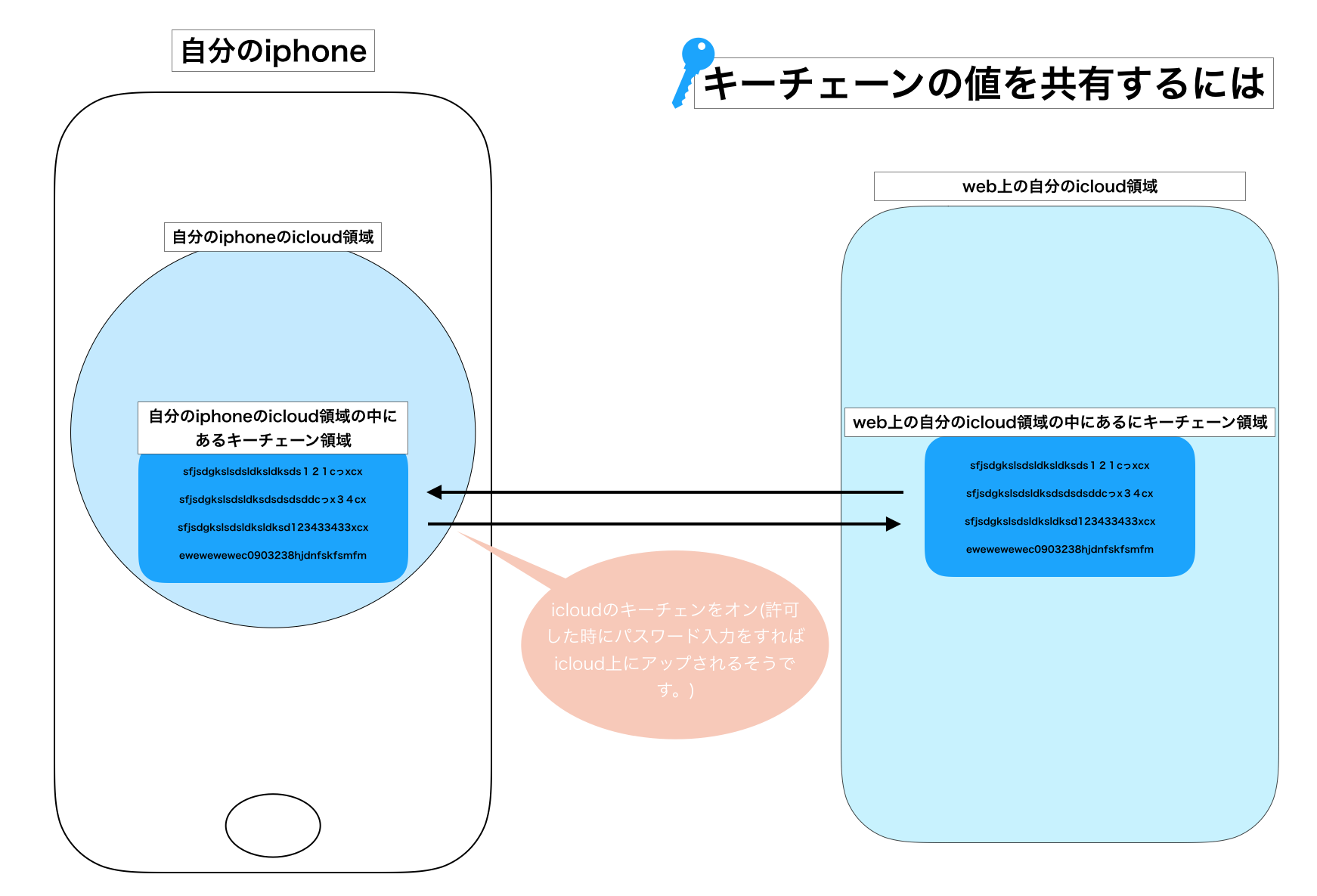

・キーチェーンの値を共有するには

参考→How to share Keychain between iOS apps

参考→[iOS] 複数のキーチェーンアクセスグループを持つアプリではアクセスグループを明示的に指定しよう

こちらの文章に関して以下で文章修正等試したもの載せてます。良さそうであれば以下箇所修正する予定です!

よろしくお願いいたします!

キーチェンの値を自分が持っている他のデバイスのアプリ内で共有したい場合はweb上のicloudにキーチェーンを共有すればいいです。理由はアプリ自体プロビジョニングファイルが同じであること。icloudにログインしているIDが同じであれば、他の自分のデバイスに自分のweb上のicloudに保存してあるキーチェーンを自分のデバイスに共有できるからです。web上のicloudに共有するにはキーチェーンをオンにした場合、パスワードを聞かれるので、パスワードの入力を行ってください。パスワードの入力が行われない場合web上のicloudに共有されないそうです。他アプリで共有したい場合はその他にxcodeの設定が必要になります。

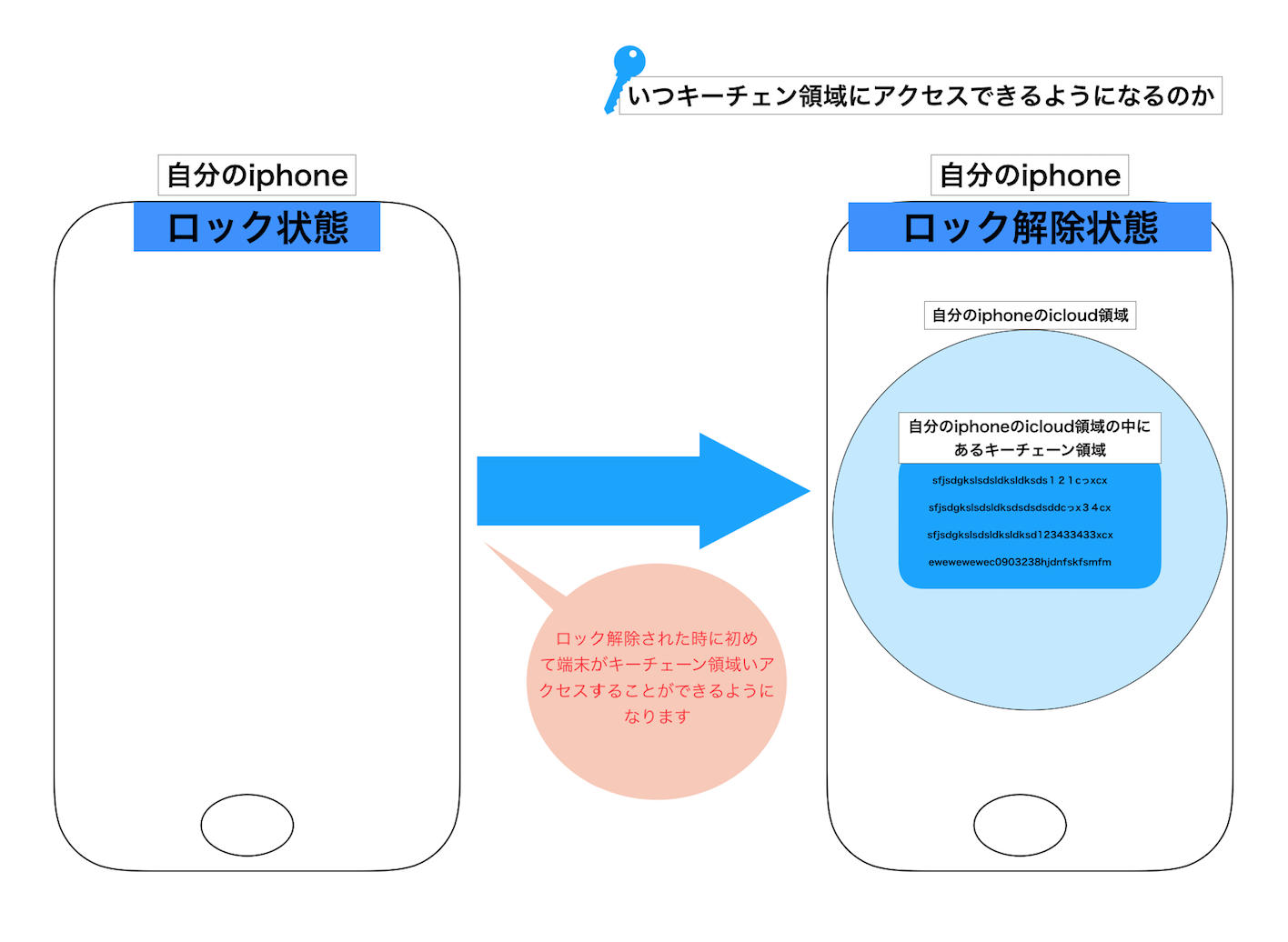

・いつキーチェーン領域にアクセスできるようになるか

端末のキーチェンに関しては自分のiphoneのロックを解除した時にキーチェーンにアクセスできるようです。キーチェンにアクセスするためのキーがパスワードということと認識しています。

キーチェンを使う時はどんな時なのかをもう少し詳しく

キーチェンはiosならmacでもiphoneでも大事な値の保存で使われているものであり、appleさん曰く大事な値はキーチェーンで保存して欲しいそうです。

しかし、そこまで保存する値が大事でなくアプリ消した時は値も消したい時や、アプリを消して、アプリ再インストールした時、初期化された状態で使いたい場合はキーチェンで保存ではなくUserDefaultsで保存の方が好ましいかと思います。

##iosだとキーチェーンはどんなところで使われているのか

wifiのパス,web閲覧時のログインした時のアカウトやパス,アプリでキーチェーンを使い保存しているものなどです。

iphoneのキーチェン(icloud)の値を削除する方法、でその後どうなるのか

参考→iOSデバイスでiCloudキーチェーンの使用ガイド

iphoneでキーチェーンを削除する方法は端末にキーチェン保存が行われているユーザーでログインし、設定→icloud→キーチェーン→オフ

で消せるみたいです。

macは個別で消せるのに対して、iphoneは全消去しかないらしい。

iphoneはwebサイトやテキスト入力時のデータとかの消去のみしか個別でいじれないようです。←検証がしっかりできていないのでもしかしたらwebだけかもしれません。またわかり次第書き直します。

参考URL:

https://moshbox.jp/?p=53408

ただ、アプリで保存した値はここで変更できなさそうです。

token保持しているアプリで、token保持した後にここを見てもそういう値は保存されていませんでした。

もともとあった関連するアプリのアイコンごと削除しても普通にアプリがログイン状態(keychainに保存してるtoken残ってる)だったことをみてもその考えで間違ないのかなと感じています。

方法があれば教えて欲しいです!!![]() シャキッ!

シャキッ!

ですから、iphoneでキーチェーンの値を無くしたい時オフにした時、全て保存されていた値がなくなるので、今まで自動でログインできていたwebログインやwifiなど、毎回ログインが必要になるかと( ・ὢ・ ) とても苦しく、悲しくなるということだと思っています。

すみません。語弊がありました。iCloudキーチェーンの削除の方法でキーチェーンの削除ではないため。上記打ち消し線とさせていただきました。

keychainはそもそもiPhoneの中にあり、iCloudでのkeychainの削除は、自分の他端末への共有ができないと言うことだけです。なので、今まで自動でログインできていたwebログインやwifiなど、毎回ログインが必要になる訳ではありません。あくまで他の端末と共有できないだけです。

本当に削除したい場合は、iTunesから初期化。普通の状況ではあまりやらなさそうですね。

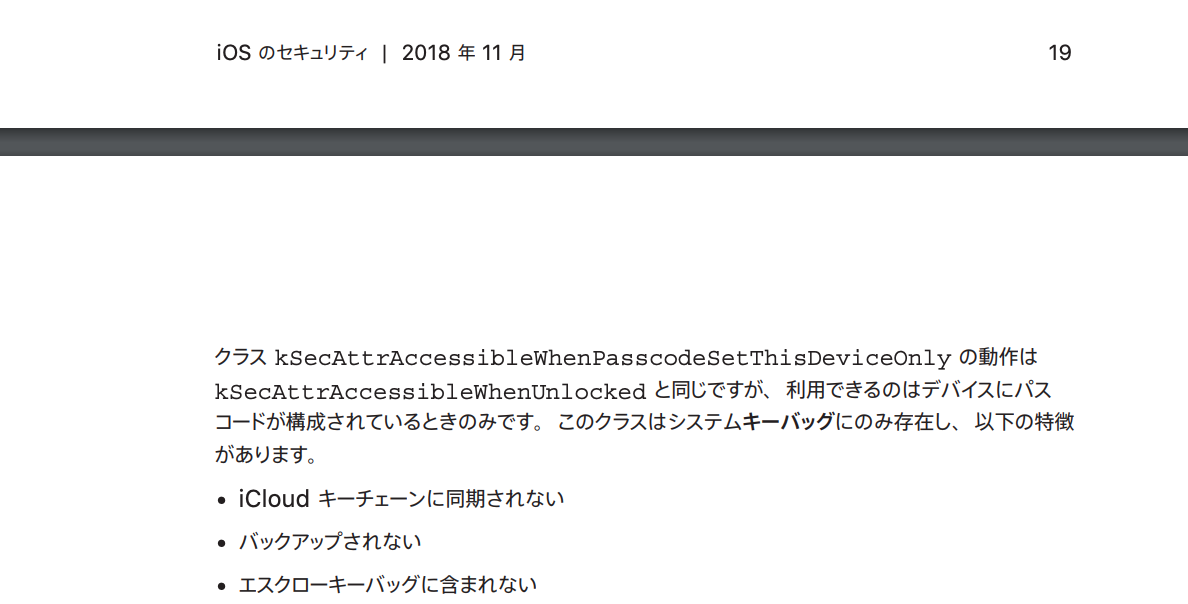

キーチェンをiCloudで共有させたくないをアプリから操作する

参考:https://images.apple.com/jp/business-docs/iOS_Security_Guide.pdf

![]() 新しい項目を追加しました!!

新しい項目を追加しました!!

上記urlの1719pageにその答えが書いてありました!

その部分の写真も添付しておきます。

ThisDeviceOnlyのクラスを使えと言うことですね。ただここに書いてあるクラスは全部ではないのでクラスの内容を見たい方は以下urlへ

https://developer.apple.com/documentation/security/keychain_services/keychain_items/item_attribute_keys_and_values

私はこの中でicloudにデータ共有しないのなら

kSecAttrAccessibleWhenUnlockedThisDeviceOnly

が一番いいのではないかなと思っています。

この設定は私がオススメしているライブラリの.accessibility(.whenUnlocked)の部分で設定できるみたいです。

キーチェンについて不安だったところ

最初は値の保存が暗号化されるからと言われても他のアプリからキーでアクセスできてしまうのかという不安などがありました。

しかし、プロビジョニングファイルと連携されていること、許可しなければ他アプリからのアクセスはできないことを知ったので、なるほど安全そうだと安心しました。

最後に

参考にしたurlをちゃんと書いていなかったので、現在書けていないものがあるかもしれません。見たなーと思う記事を探して一応全て載せたつもりです(>ω<)ごめんなさい。あと、タイトルの中ですごく参考になると思うものは、下のところではなくタイトルのところに参考として載せてあります。

まとめ方に不十分なところもあると思いますが、できればそういう時はご指摘していただけると助かります。その他にこういう風に書いてもらった方がわかりやすかったなどありましたら、今後の参考のため教えていただけると嬉しいです。

この記事が少しでも誰かの役に経てば嬉しく思います![]()

参考

//キーチェーンで保存の際に実際使ってみて使いやすかったライブラリです。

SwiftでKeychainを簡単に使うライブラリ "KeychainAccess" を書きました

//Appleさんがキーチェーンについて色々説明してくれている一部

キーチェーンサービスの概念

//とても詳しく丁寧に書いてくださっています。

[iOS] Keychain Services とは

//ioskeychainの削除について教えていただいたサイトです。

https://tokunagakazuya.tk/yu6

//色々書いてあります

https://images.apple.com/jp/business-docs/iOS_Security_Guide.pdf

追記

※おい!!違うぞというところがあればご指摘いただけるとてても助かります(◍•ᴗ•◍)

キーチェーンに関するニュース

以下に自分が知っておきたいものメモしておきます!ヽ(´▽`)/

よろしくお願いします!

パスワードがネットで漏えいした可能性がある場合は警告」などの新機能が追加された

iOS 14で強化され、「パスワードがネットで漏えいした可能性がある場合は警告」などの新機能が追加されたことが明らかとなりました。

iOS 14ではパスワード漏えいの可能性を警告。iCloudキーチェーンの新機能

iOSバージョン 12.1および12.2でキーチェーンが抜き取れてしまう脆弱性があるようです。

以下の情報を窃取するために利用されるモジュールが含まれています

接続されたWi-Fi履歴

連絡先

位置情報

ハードウェア情報

iOS キーチェーン

…

iOSバージョン 12.1および12.2に影響を与えます

【香港のニュース記事を囮にして拡散する情報窃取型モバイルマルウェアを解説】

— トレンドマイクロ (@trendmicro_jp) July 15, 2020

当社で、香港のiOSユーザを狙う水飲み場型攻撃を確認。端末内の連絡先やキーチェーン、メッセンジャーアプリの情報窃取などを狙ったこの攻撃について解説します。#iPhone

詳しくは↓https://t.co/v5KYGsb4Dz pic.twitter.com/bL61OMqFF0