はじめに

皆さんは、「クライアント証明書」の運用方法について、どのような検討を実施しておりますでしょうか。

検討といっても「配布」、「更新」、「失効」、「管理」等様々な観点で検討を実施しているかと思いますが、1つ1つ手作業で運用したり、サードパーティー製の製品にて運用を実現した場合、工数や費用面での課題が発生するかと思います。

様々な方式が存在する中で、本記事ではWindows Server OSの機能の利用に絞った方式を1つご紹介します。具体的には、Active Directory 証明書サービス (以下 AD CS)を利用し、クライアント証明書の「配布」と「更新」を自動化し、かつ配布先のクライアントPCを制御する方式についてご紹介します。

なお、今回の記事にてご紹介するのは、クライアント証明書の中でも、コンピュータ証明書となります。

※ 本ブログに記載した内容は個人の見解であり、所属する会社、組織とは全く関係ありません。

自動化することによるメリットについて

クライアント証明書を端末に登録する作業を手作業で1台ずつ実施するのは工数が膨らむかと思います。また、人間はミスをする生き物・・・クライアント証明書を配布する端末の数が増えれば増えるほど作業ミスによる品質の低下のリスクも上がってしまいます。

クライアント証明書配布自動化の設定を実施することで、自動配布はもちろんのこと、自動的に証明書の更新まで実施してくれます。手作業が発生しないため、作業ミスを回避可能です。

目次

1.利用する機能の整理

2.構成図

3.AD CSによるクライアント証明書自動配布・更新のイメージ

4.設定手順

5.クライアント証明書が自動配布されたことを確認する

6.終わりに

7.参考文献

1. 利用する機能の整理

今回紹介する方法を実施する中で、設定が必要な各種機能について以下に整理します。

・クライアント証明書

大きく分けてユーザ証明書とコンピュータ証明書の2種類があり、ユーザ証明書はユーザの信用性を保証、コンピュータ証明書は端末の信用性を保証する証明書となります。

・CA(証明機関)

ユーザー、コンピューター、および組織の ID を証明する役割を持ち、それらを証明するための証明書を発行する機関となります。なお、発行だけでなく、証明書の管理、取消、更新も可能です。Windows ServerにCAを構築する場合、AD CS(Active Directory 証明書サービス)の証明機関役割サービスをインストールすることが必要です。

・AD CS(Active Directory 証明書サービス)

ユーザー、コンピューター、サービスに証明書を発行する機能を持つサービスとなります。本サービスを利用することで、CA(証明機関)を構築することが出来ます。なお、自動でクライアント証明書を発行するためには、AD CSの エンタープライズ CAを使用する必要があります。Micsosoftにも構築手順の記載がございますが、画像キャプチャが添付されておらず理解しづらいため、適宜別サイトをご参照ください。

・AD DS(Active Directory ドメインサービス)

ユーザーアカウント、コンピューターアカウント、グループ、セキュリティポリシー等を一元管理することを可能とするサービスになります。例えば、大規模なシステムの運用を実施する際、大量の端末のセキュリティルールやアカウント等をまとめて管理する必要が発生した場合、本サービスを利用することで、1台ずつ設定等を実施せずとも管理することが可能となります。

なお、AD CSが自動でクライアント証明書を発行するためには、AD DSとの連携が必須になります。 こちらが構築手順となります。「AD DS をインストールする」をご確認ください

スタンドアロン CAではクライアント証明書の自動発行(自動登録)は出来ません。★参考

・AD CSのインストール後にドメイン参加は不可となります。インストール前にドメイン参加作業を実施してください。

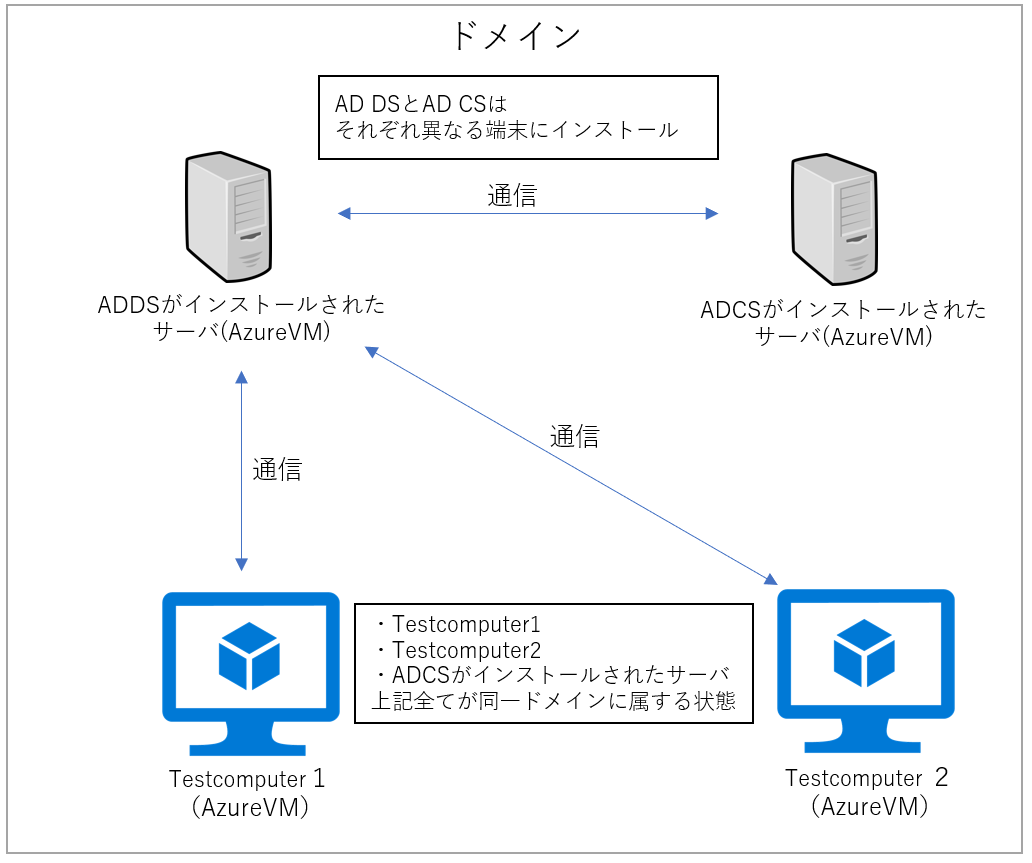

2. 構成図

今回の方法を実装する上での構成図を以下に整理しました。

<前提条件>

・検証環境の都合上、すべてのリソースはAzure上に展開しています。

・サーバはWindows Server 2022、クライアントPCはWindows 10、Windows 11を利用します。

・2台のWindows Serverには1台にAD DS、もう1台にAD CSをインストールしています。

・クライアントPCはサーバと同じドメインに参加させており、各々がドメイン通信可能な状態です。

AD CS と AD DS を1つのサーバー上に同居させることは、Microsoft 非推奨の構成となります。 実際に設計を実施する際は、今回の構成のようにAD DSとAD CSを分けて構築を実施してください。

同居させた場合、単一サービス障害発生時のリカバリ手順が複雑になります。

★参考

★クライアント証明書配布のための構成

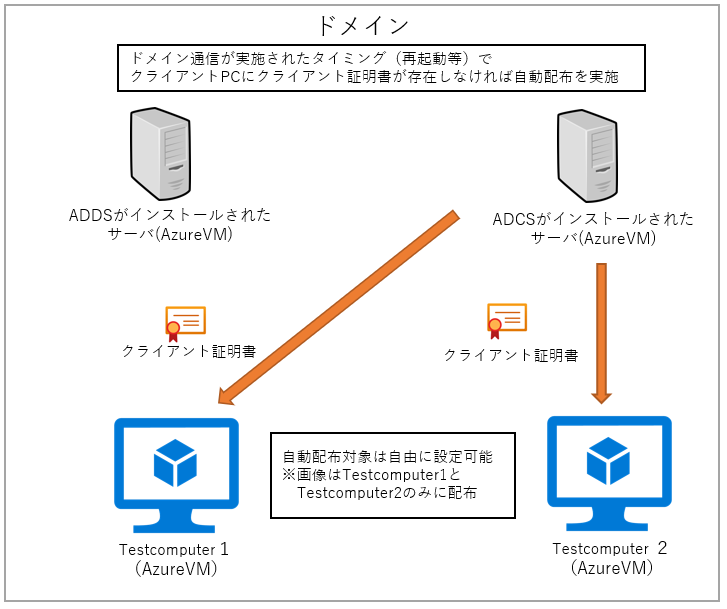

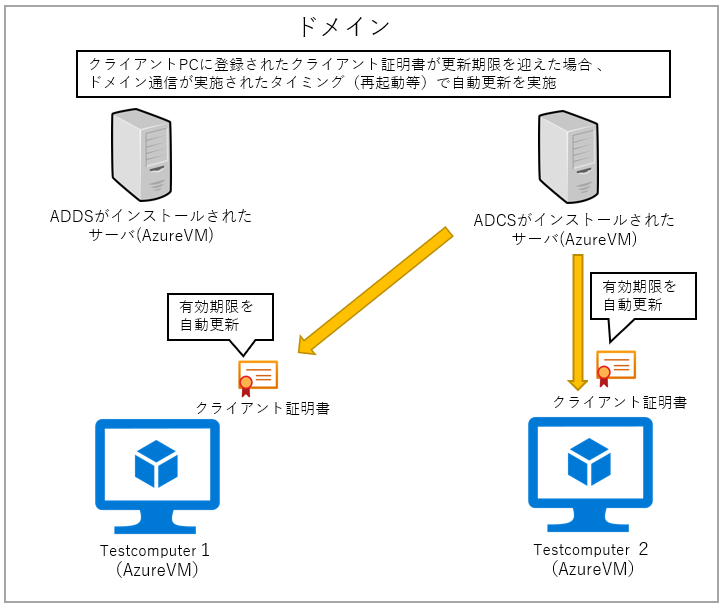

3. AD CSによるクライアント証明書自動配布・更新のイメージ

AD CSによるクライアント証明書自動配布・更新のイメージを以下に整理しました。

★配布イメージ

★更新イメージ

4. 設定手順

以下の2つの手順について整理します

・本手順ではAD DS、AD CS、ドメイン参加作業は割愛します。

・クライアント証明書の中でも、コンピュータ証明書を配布する手順とします。

・クライアント証明書を"配布する側"の設定手順

<概要>

・AD DSがインストールされたサーバの端末にてクライアント証明書自動配布を実施するグループを作成します。

・「証明機関」にクライアント証明書自動配布のための証明書テンプレートを登録します。

・クライアント証明書が"配布される側"の設定手順

<概要>

・AD CSがインストールされたサーバの端末にて、クライアント証明書の配布対象のみで構成されるOU(組織単位)を作成します。

・作成したOUに紐つくGPO(グループポリシーオブジェクト)について、証明書自動配布のための設定を実施します。

★クライアント証明書を"配布する側"の設定手順

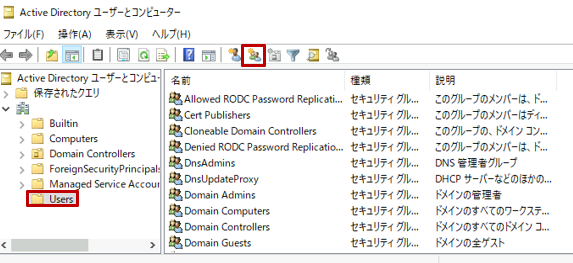

・AD DSがインストールされたサーバの端末にログイン後、「サーバーマネージャ」⇒「ツール」⇒「Active Directoryユーザとコンピュータ」を押下します。

・「Users」を押下し、赤枠のグループアイコンを押下します。

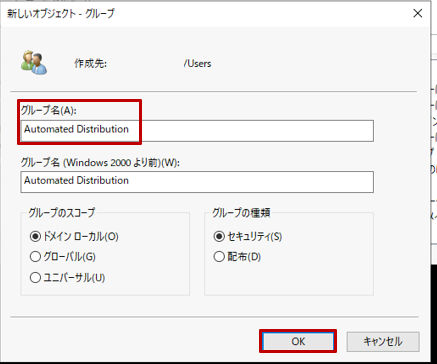

・グループ名を入力し、「OK」を押下します。

(自動配布する側のオブジェクト専用のグループとなります)

・グループ名に指定はありません。

・グループのスコープは要件に応じて変更をお願いいたします。

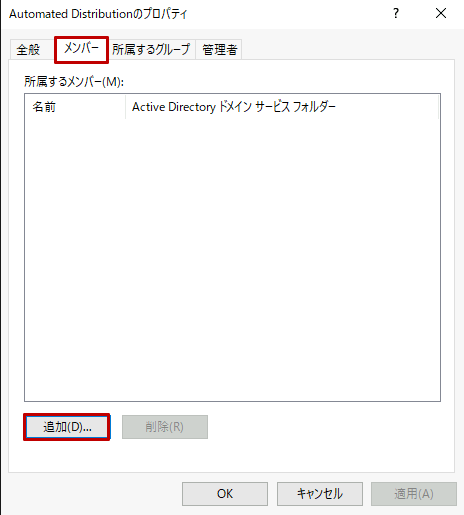

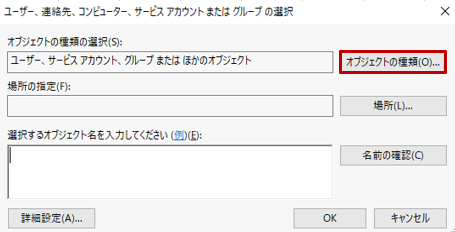

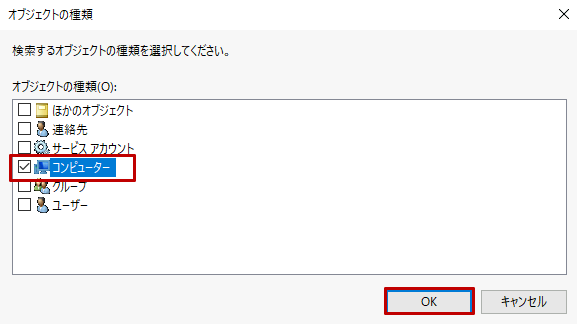

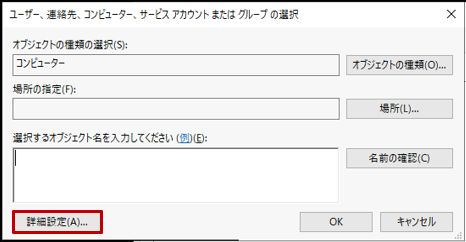

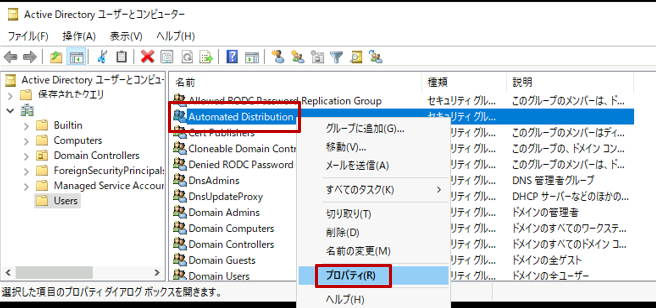

・作成したグループを右クリックし、「プロパティ」を押下します。

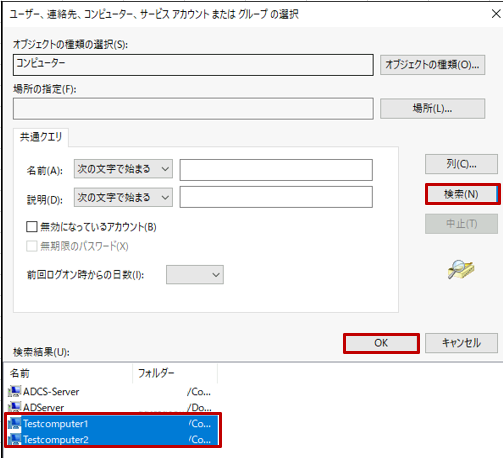

・「検索」を押下後、クライアント証明書配布対象のコンピュータオブジェクトを選択し、「OK」を押下します。

今回は「Testcomputer1」、「Testcomputer2」のみにクライアント証明書を配布する想定で構築します。

以下の手順から操作する端末が「AD CSがインストールされたサーバ」に変わります。

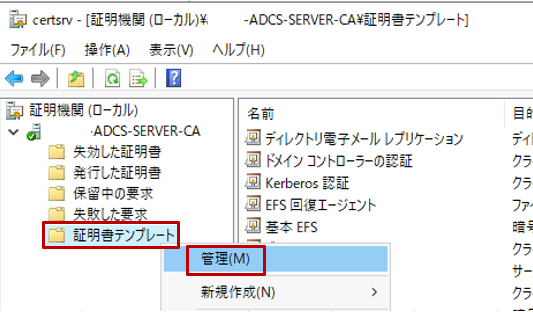

・AD CSがインストールされたサーバにログイン後、「サーバーマネージャ」⇒「ツール」⇒「証明機関」を押下します。

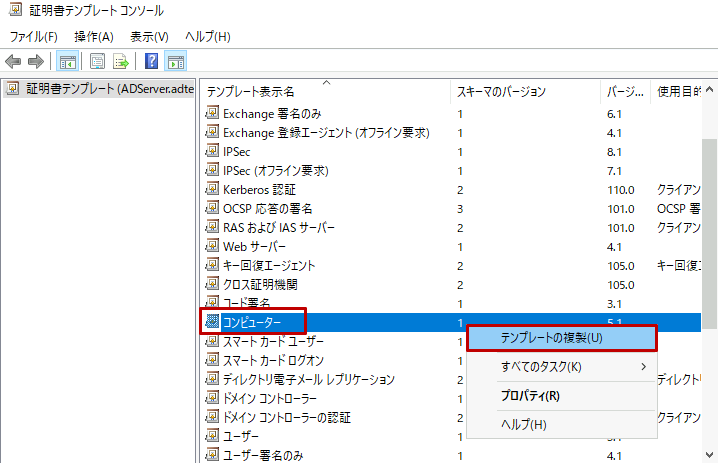

・証明書テンプレートコンソールの「コンピュータ」を右クリックし、「テンプレートの複製」を押下します。

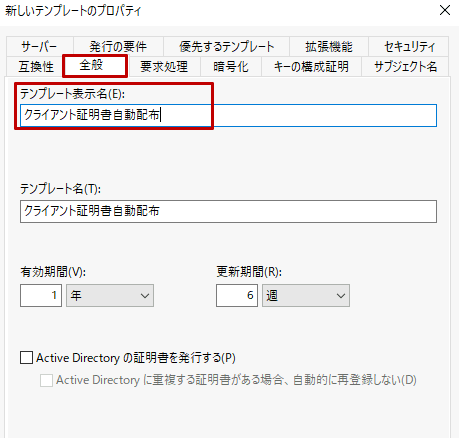

・「全般」タブの「テンプレート表示名」にテンプレート名を記入します。

・テンプレート名に指定はありません。

・本画面で配布されるクライアント証明書の有効期間と更新期間(有効期限のどれだけ前から自動更新を行うか)が設定可能です。

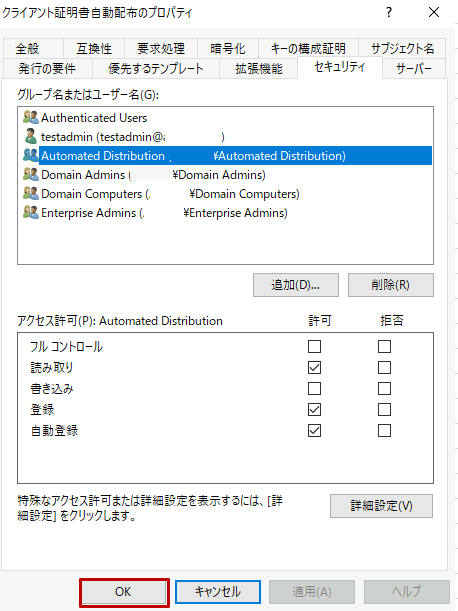

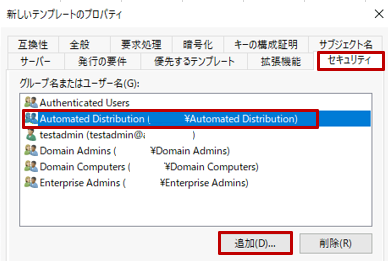

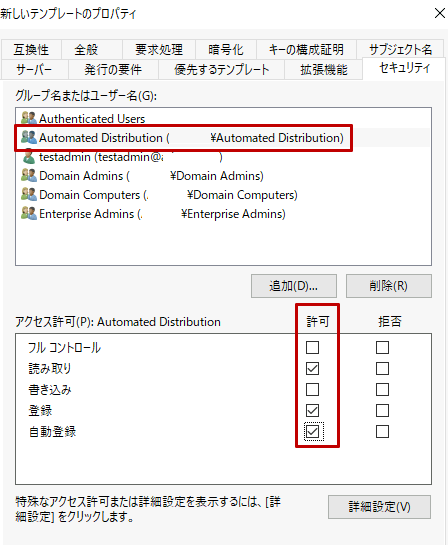

・「セキュリティ」タブの「追加」を押下し、上記で作成したグループ(今回は「Automated Distribution」)を追加する。

・追加したグループのアクセス許可の「許可」について、「読み取り」、「登録」、「自動登録」を選択します。

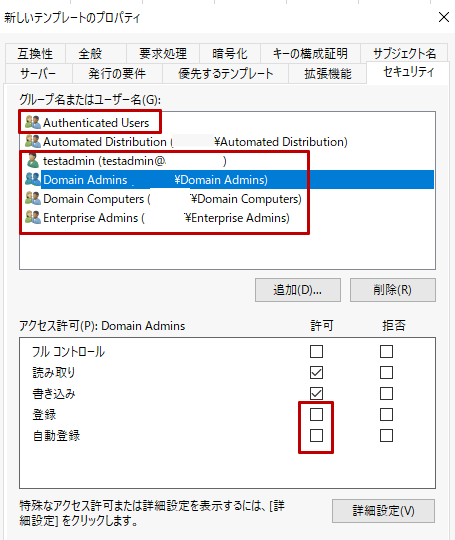

・追加したグループ以外のグループまたはユーザについては、「登録」、「自動登録」を削除します。

「書き込み」まで削除すると、当該証明書テンプレートが編集不可となります。

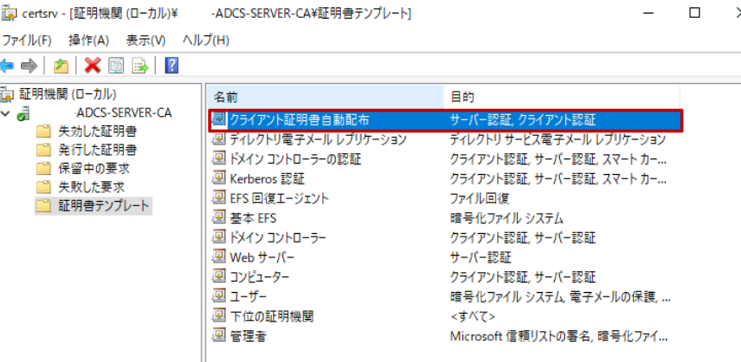

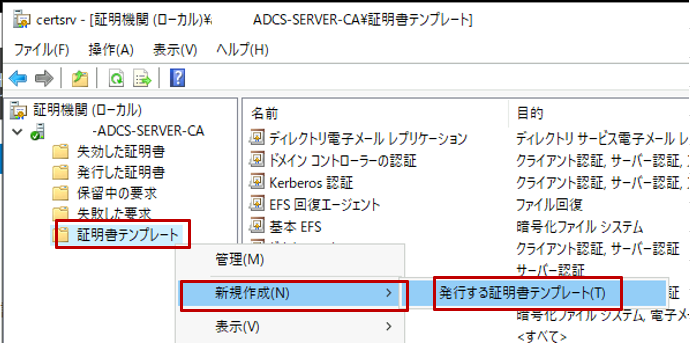

・「証明機関」の「証明書テンプレート」⇒「新規作成」⇒「発行する証明書テンプレート」を押下します。

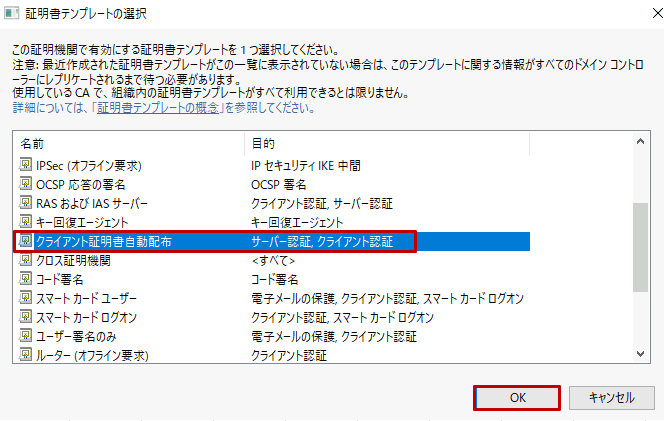

・先ほど作成した証明書テンプレート(今回は「クライアント証明書自動配布」)を選択し、「OK」を押下します。

★クライアント証明書を"配布される側"の設定手順(OU作成)

ドメイン参加した端末すべてにクライアント証明書自動配布を適用する場合、「クライアント証明書を"配布される側"の設定手順(OU作成)」を実施する必要はありません。

・AD DSがインストールされたサーバにログイン後、「サーバーマネージャ」⇒「ツール」⇒「Active Directoryユーザとコンピュータ」を押下します。

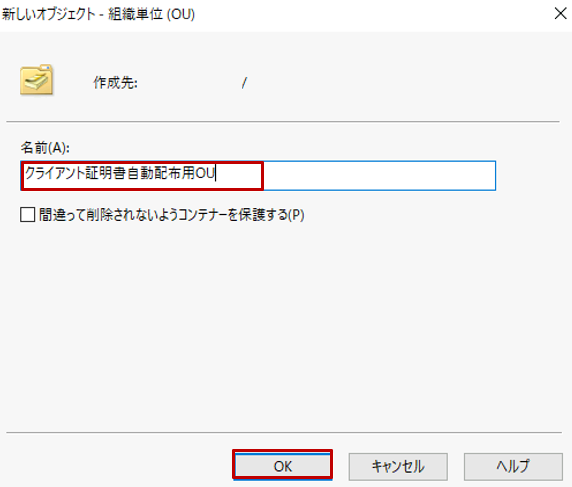

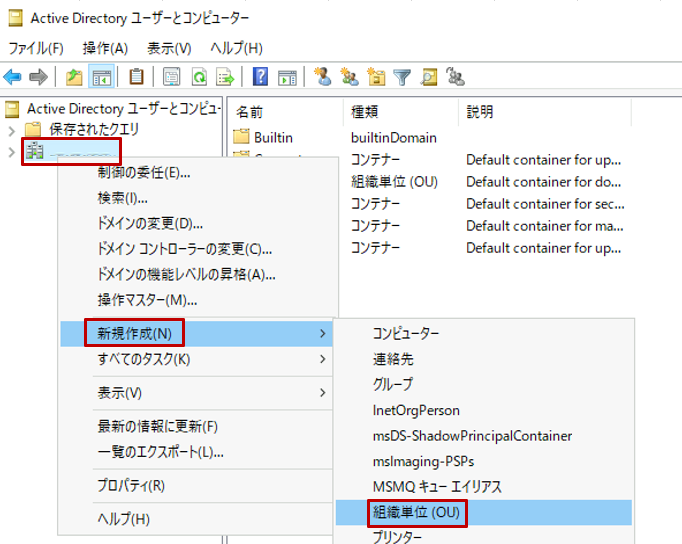

・ドメインを右クリックし、「新規作成」⇒「組織単位(OU)」を押下します。

・OU名に指定はありません。

・「間違って削除されないようにコンテナーを保護する」を選択すると、当該OUを簡単に削除することが不可となります。要件に応じて設定します。なお、セキュリティの観点から、本項目は設定を実施することを推奨します。

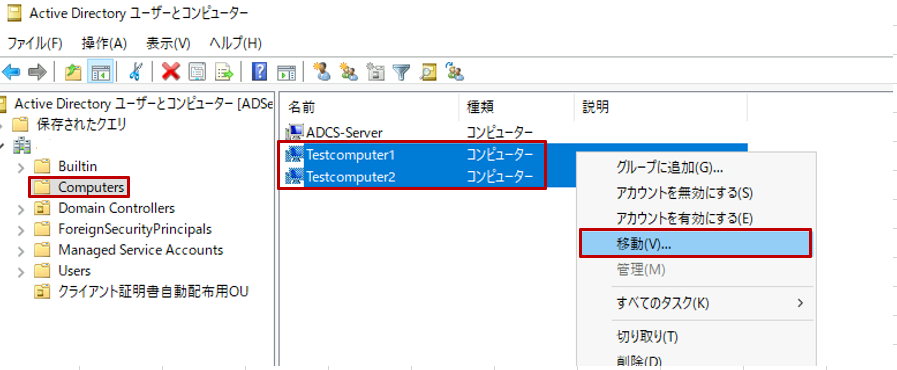

・「Computers」⇒クライアント証明書を自動配布したい端末を選択⇒右クリック⇒「移動」を押下します。

・ドメインに参加した端末はデフォルトの設定であれば「Computers」に自動的に配置されます。別途設定変更を実施している場合は読み替えてご対応ください。

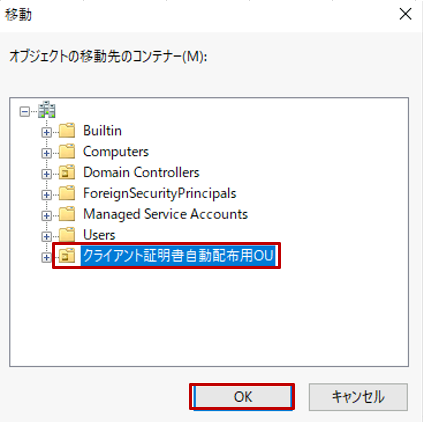

・クライアント証明書自動配布用に作成したOUを選択し、「OK」を押下します。

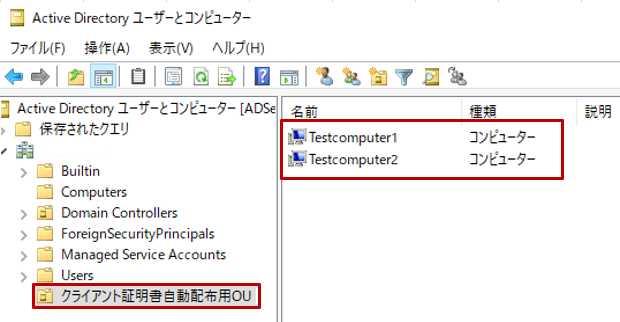

・クライアント証明書自動配布用に作成したOUを選択し、クライアント証明書の配布対象である端末が存在するか確認する。

★クライアント証明書を"配布される側"の設定手順(GPO設定)

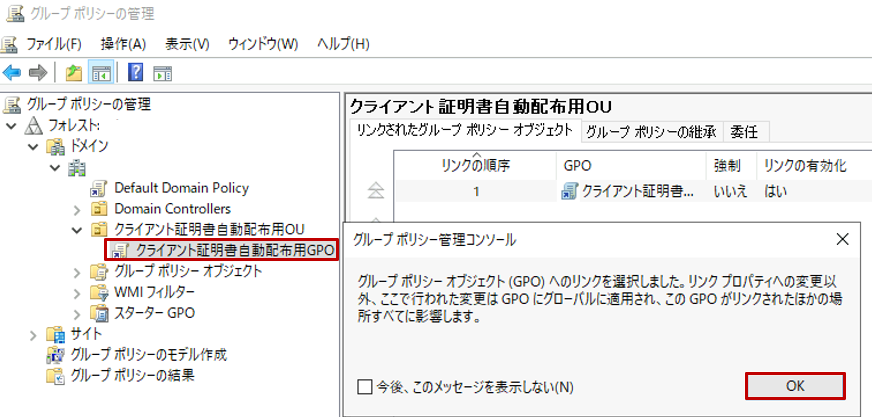

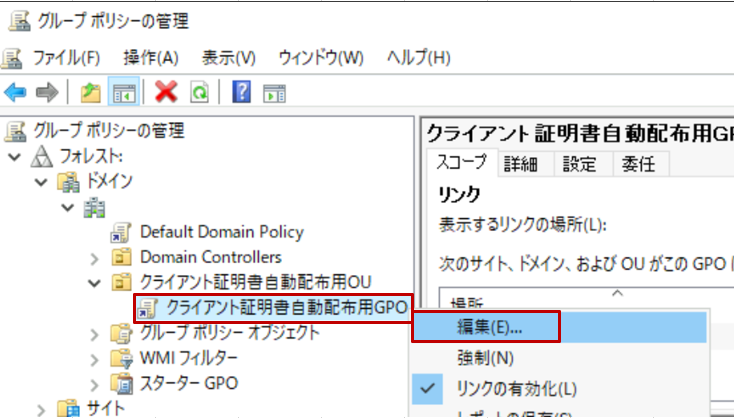

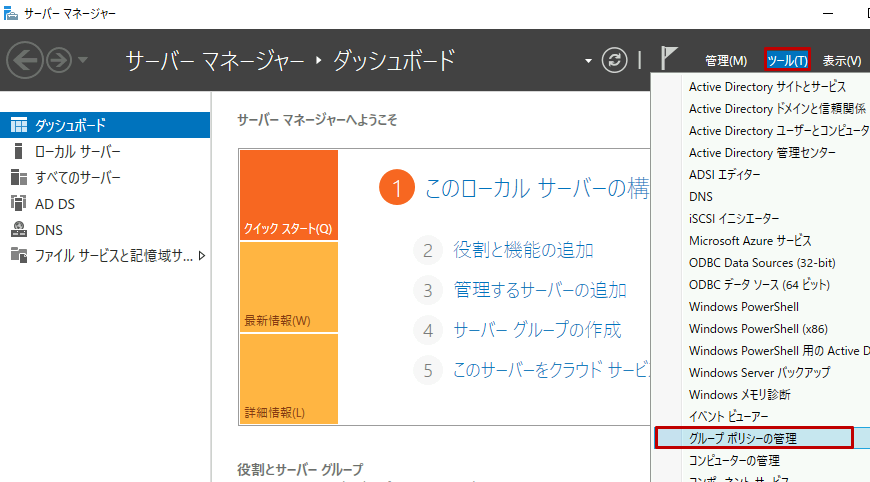

・「サーバーマネージャ」⇒「ツール」⇒「グループポリシーの管理」を押下します。

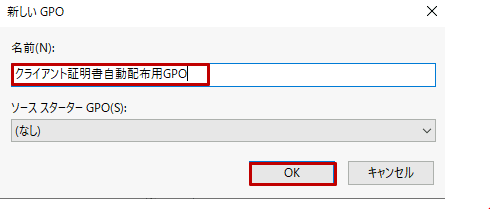

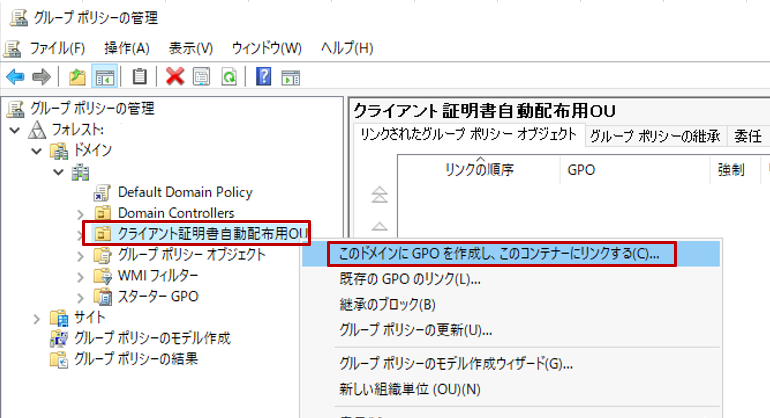

・「フォレスト」⇒「ドメイン名」を押下し、「クライアント証明書自動配布用に作成したOU」右クリック、「このドメインにGPOを作成し、このコンテナーにリンクする」を押下します。

ドメイン参加した端末すべてにクライアント証明書自動配布を適用する場合、当該作業を実施する必要はありません。

・GPO名に指定はありません。

・ドメイン参加した端末すべてにクライアント証明書自動配布を適用する場合、当該作業を実施する必要はありません。

・ドメイン参加した端末すべてにクライアント証明書自動配布を適用する場合、新規作成したGPOを「Default Domain Policy」に読み替えてください。

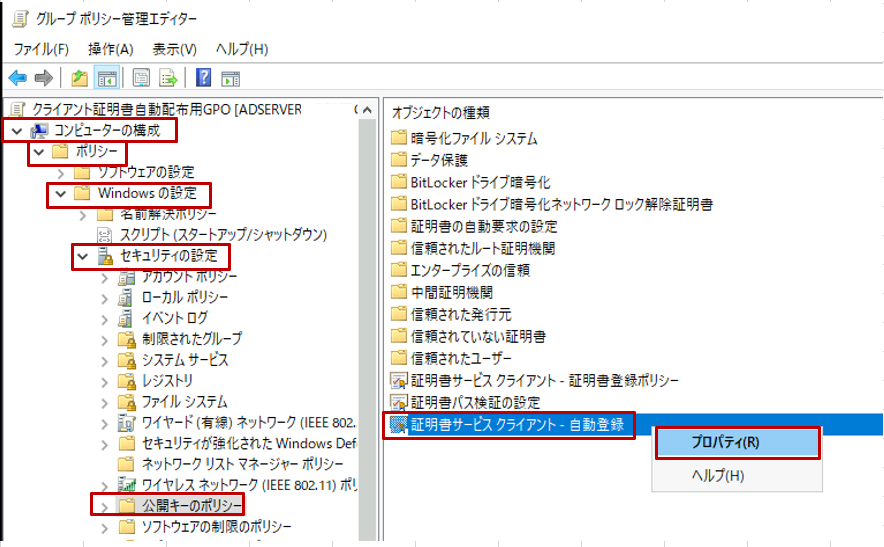

・「コンピュータの構成」⇒「ポリシー」⇒「Windowsの設定」⇒「公開キーのポリシー」にて「証明書サービスクライアント - 自動登録」を右クリックし、「プロパティ」を押下します。

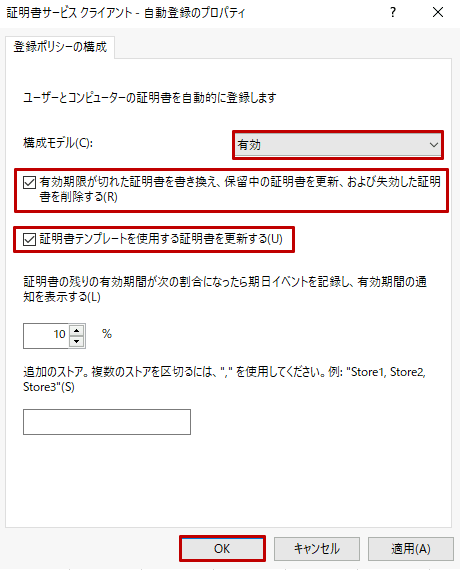

・構成モデルを「有効」とし、「有効期限が切れた証明書を書き換え、保留中の証明書を更新、および失効した証明書を削除する」と「証明書テンプレートを使用する証明書を更新する」を選択し、「OK」を押下します。

5. クライアント証明書が自動配布されたことを確認する

★クライアント証明書が自動配布されたことをクライアントPCにて確認する

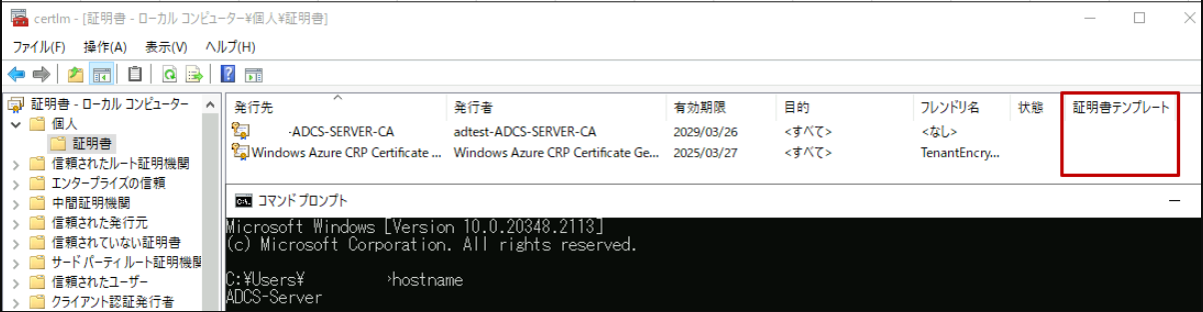

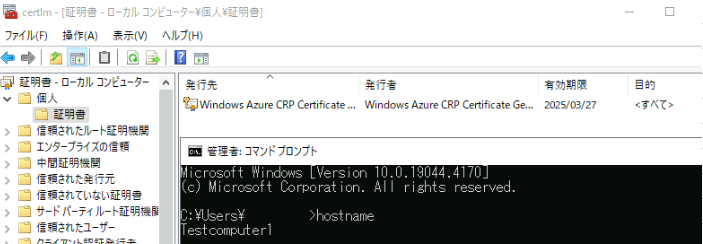

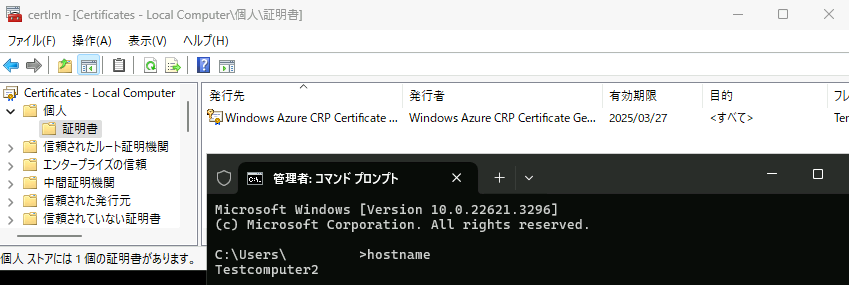

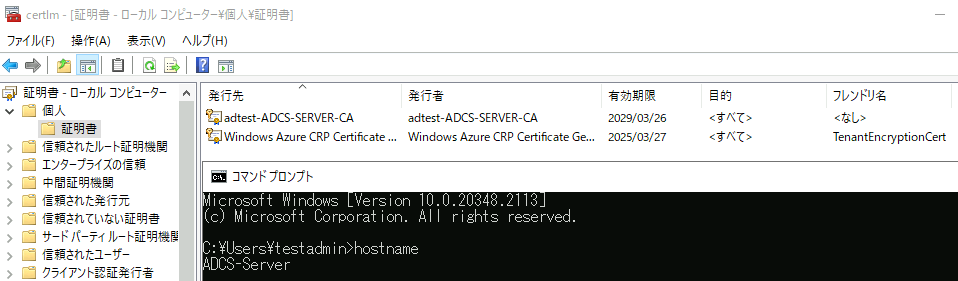

・クライアント証明書自動配布前

「certlm.msc」を起動し、クライアント証明書が存在しないことを確認しました。

<Testcomputer1>

<Testcomputer2>

<AD CSがインストールされたサーバ>

<AD DSがインストールされたサーバ>

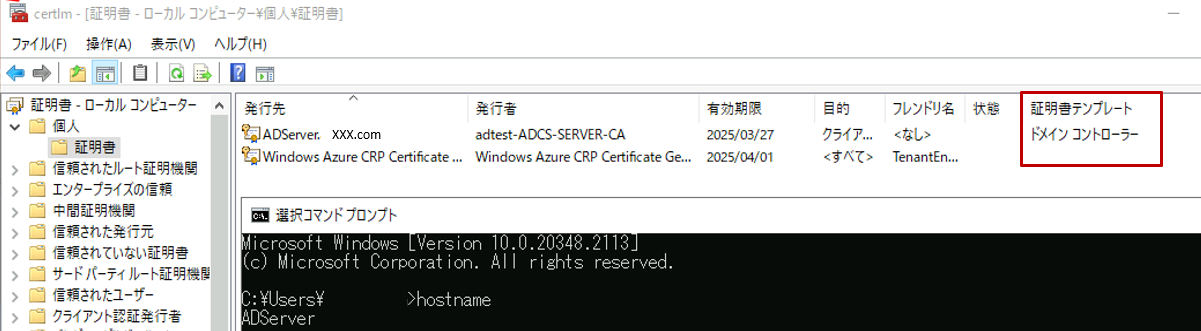

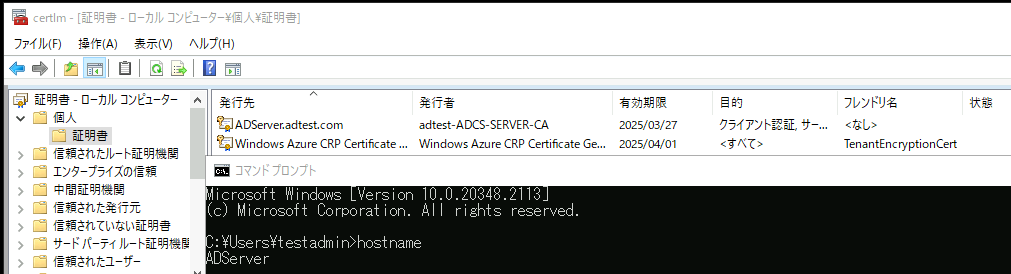

・クライアント証明書自動配布後

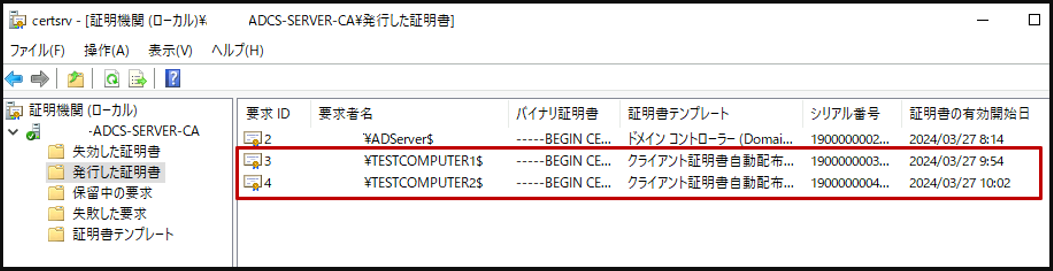

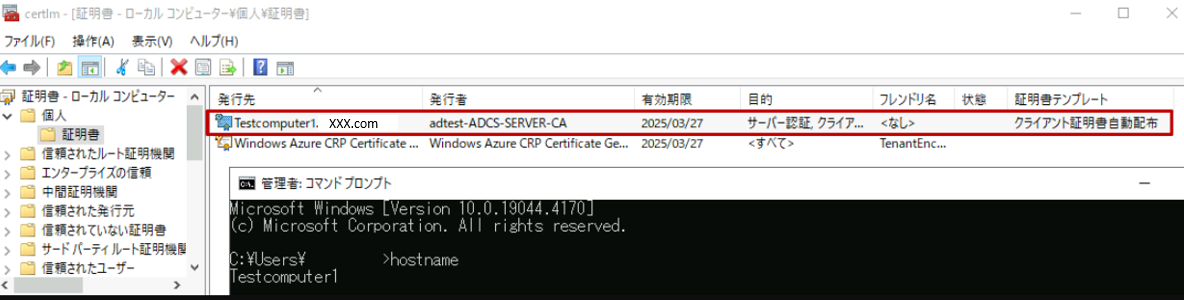

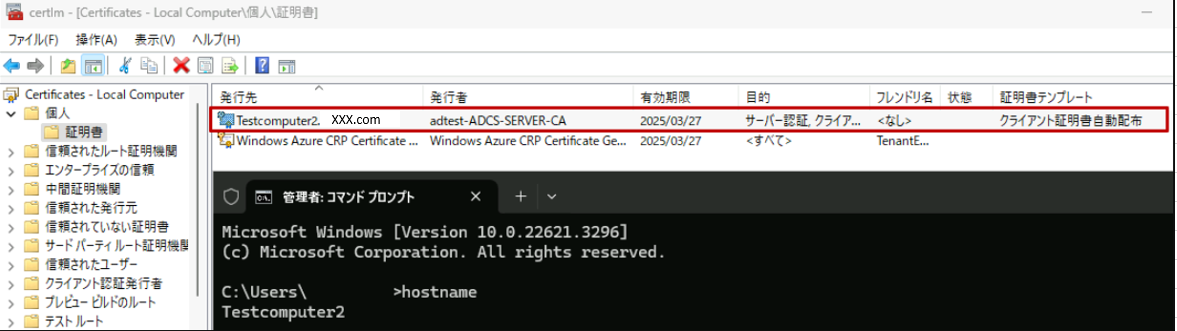

端末を再起動したところ、想定通りTestcomputer1とTestcomputer2のみにクライアント証明書が自動配布されることを確認しました。

・再起動せずとも、端末のコマンドプロンプトを開き、コマンド「gpupdate /force」を入力することで確認可能です。

・配布されたクライアント証明書はあらかじめ作成した証明書テンプレート(今回は「クライアント証明書自動配布」)から作成されたことが画面キャプチャからわかります。

<Testcomputer1>

<Testcomputer2>

<AD CSがインストールされたサーバ>

「クライアント証明書自動配布」の証明書テンプレートから作成されたクライアント証明書が存在しません。よって、クライアント証明書が配布されていないことがわかります。

「クライアント証明書自動配布」の証明書テンプレートから作成されたクライアント証明書が存在しません。よって、クライアント証明書が配布されていないことがわかります。

★クライアント証明書が自動配布されたことをAD CSがインストールされたサーバにて確認する

クライアントPCだけでなく、AD CSがインストールされたサーバでも配布状況を確認可能です。

・「サーバーマネージャ」⇒「ツール」⇒「証明機関」にて「証明機関」を開き、「発行した証明書」にて確認が可能です。証明書テンプレートがあらかじめ作成した証明書テンプレート(今回は「クライアント証明書自動配布」)が対象です。要求者名が端末名となっているため、クライアント証明書の配布先も把握することが出来ます。

クライアントPCからクライアント証明書を確認することなく、AD CSがインストールされたサーバから証明書の配布状況を一括で把握、管理可能となります。

6. 終わりに

AD CS(Active Directory 証明書サービス)を利用して任意のクライアントPCにクライアント証明書を自動配布することができました。設定値については、適宜要件に合わせてカスタマイズしていただければと思います。クライアント証明書の発行について、複数のサードパーティー製の製品を採用し、管理をベンダに任せる選択肢も有効かとは思いますが、クライアント証明書を配布する端末がドメインに参加していれば、Microsoft以外のサードパーティー製の製品に頼らずともクライアント証明書の自動で配布等が可能であり、管理も可能であるため、選択肢の1つとして考慮していただけますと幸いです。

※ 本ブログに記載した内容は個人の見解であり、所属する会社、組織とは全く関係ありません。

7. 参考文献