概要

これまでの「オンプレ編」では、Azure の仮想マシン(IaaS)を使って、社員番号から名前を検索できるシンプルな社内システムを構築してきました。Active Directory、SQL Server、ADFS などを組み合わせ、オンプレミスの構成を仮想的に再現しています。

※全体構成の詳細は、【第0回】Azureで社内システム再現(オンプレ編)|構成図と動作の流れ をご参照ください。

クラウド編では、これまでの構成をベースにしつつ、Azure のマネージドサービス(PaaS)を中心とした構成へ段階的に移行していきます。

※クラウド移行全体の設計方針については、【第10.5回】Azureで社内システム再現(クラウド編)|オンプレ構成をどうクラウドに移行するか? にまとめています。

システム構成(今回の対象範囲)

今回は、Entra ID に登録されたユーザー情報を Graph API 経由で取得し、CSV ファイルとして Azure Blob ストレージに自動保存する構成を実装しました。

図の赤枠で示した部分が、今回構築した処理の中心となります。

Automation をトリガーに、Graph API に接続 → ユーザー情報を取得 → ストレージに出力、という一連のフローを構成しています。

具体的には、以下の作業を行いました:

- Automation アカウントを作成し、マネージド ID を有効化

- ランブックを作成し、ユーザー情報を取得して CSV に出力・アップロードする処理を実装

- 必要な PowerShell モジュールをインポート

- Graph API のアプリケーション権限(User.Read.All)を PowerShell 経由で付与

- Blob ストレージとコンテナを用意し、マネージド ID にロールを割り当て

- 実行結果を確認し、Blob に出力されたファイルの内容を検証

Azure Automation アカウントの作成

ユーザー情報を自動取得するための Automation アカウントを作成します。

このアカウントは、他のサービスと同じリージョンに配置しました。

作成時の「詳細設定」タブにて、システム割り当てのマネージド ID を有効化しておきます。

このマネージド ID は、後のステップでストレージアカウントへのアクセス権を付与する際に必要となります。

Automation からストレージへ CSV ファイルをアップロードするためには、事前にこのマネージド ID を有効にしておく必要があります。

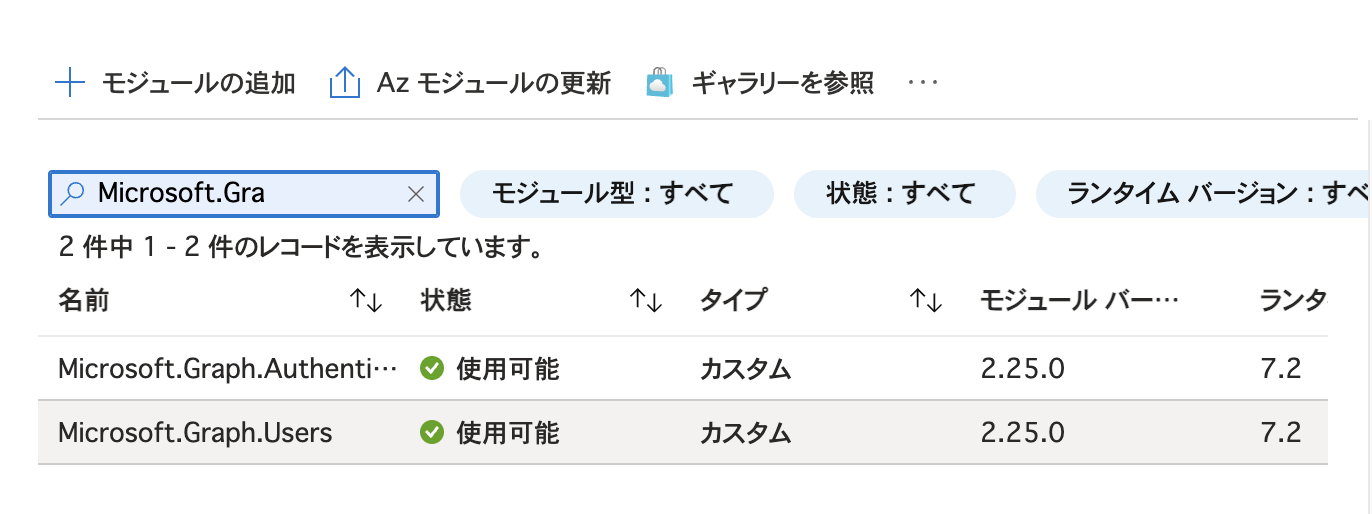

モジュールのインストール(バージョンに注意)

Graph API を使って Entra ID のユーザー情報を取得するために、Automation アカウントに以下のモジュールをインストールします。

- Microsoft.Graph.Authentication(Graph API への接続に使用)

- Microsoft.Graph.Users(ユーザー情報の取得に使用)

これらは、スクリプト内の Connect-MgGraph や Get-MgUser で使われています。

今回は バージョン 2.25.0 をCLIで指定してインストールしています。

通常、GUIから追加すると 2.26 系がインストールされますが、PowerShell 7.2 の環境では以下の既知の問題により認証エラーになりました。

https://learn.microsoft.com/en-us/answers/questions/2237145/invalid-jwt-access-token

Graph API のアクセス許可を付与する

Automation アカウントが Entra ID(旧 Azure AD)のユーザー情報を取得するには、Graph API へのアクセス権限が必要です。

ここでは、Automation のマネージド ID に Graph API の「アプリケーション権限」 を付与します。

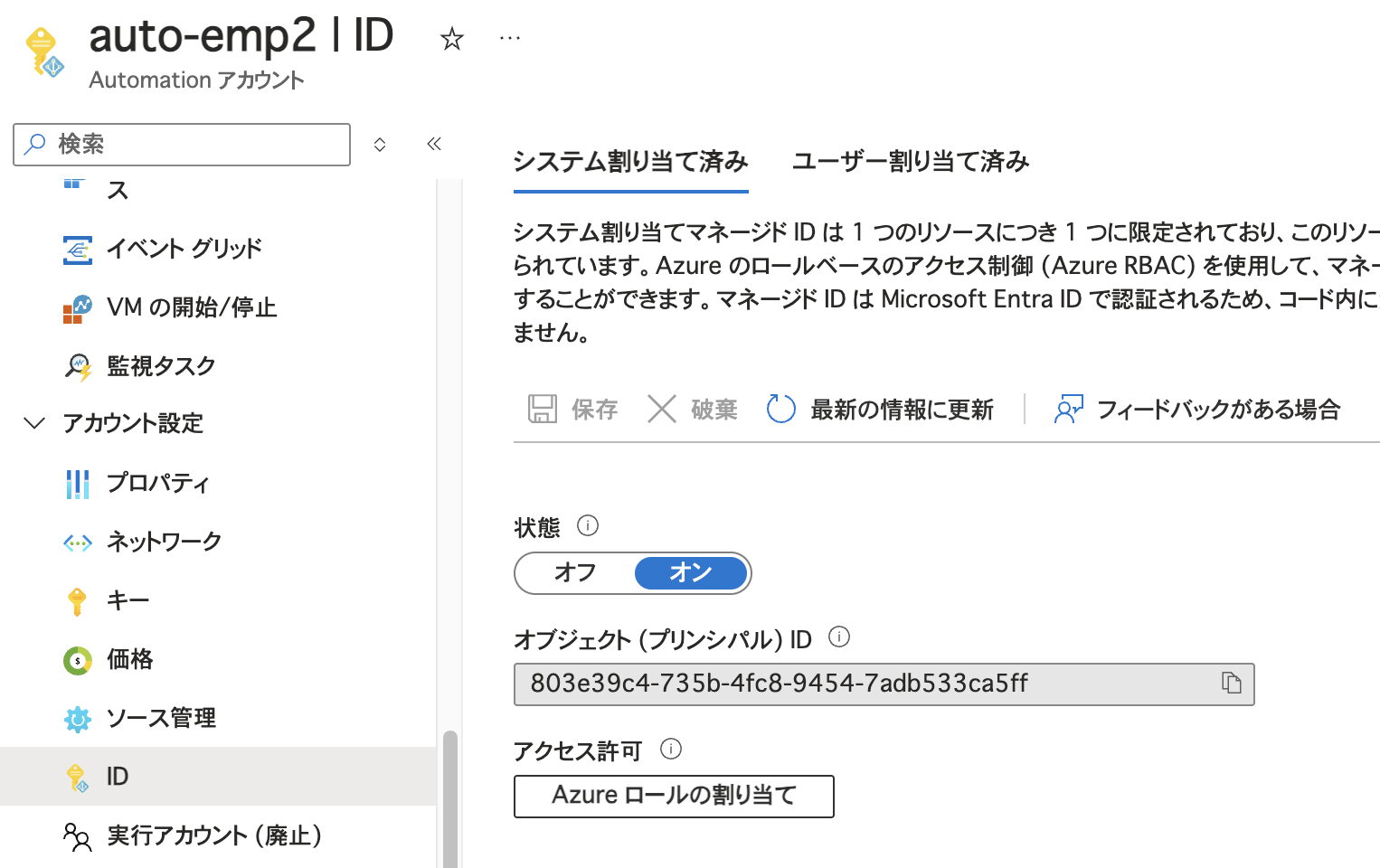

マネージド ID が有効になっていることを確認

Automation アカウントの「ID」設定で、システム割り当てのマネージド ID がオンになっていることを確認します。

エンタープライズ アプリケーションを確認

Entra IDの「エンタープライズ アプリケーション」から、Automation のマネージド ID を確認します。

アクセス許可の画面を見ると、Microsoft Graph の API 権限が何も付与されていない状態です。

以下の記事にも記載がある通り、システム割り当てマネージド ID の場合、Azure Portal の UI では Microsoft Graph のアクセス許可を直接追加できません。

そのため、CLI や PowerShell(Microsoft Graph API 経由)で明示的に権限を付与する必要があります。

Graph API のアクセス権を PowerShell で付与する

Automation アカウントのマネージド ID に対して、Microsoft Graph の User.Read.All アプリケーション権限を付与します。

スクリプト

# Automation アカウントのマネージド ID(Service Principal ID)

$spId = "803e39c4-735b-4fc8-9454-7adb533ca5ff"

# Microsoft Graph のサービスプリンシパルを取得

$graphSp = Get-MgServicePrincipal -Filter "appId eq '00000003-0000-0000-c000-000000000000'"

# User.Read.All のロールを取得(アプリケーション権限)

$userReadRole = $graphSp.AppRoles | Where-Object {

$_.Value -eq "User.Read.All" -and $_.AllowedMemberTypes -contains "Application"

}

# アクセス権限を割り当てる

New-MgServicePrincipalAppRoleAssignment `

-PrincipalId $spId `

-ResourceId $graphSp.Id `

-AppRoleId $userReadRole.Id

割り当てた権限を Azure Portal で確認

PowerShell スクリプトで User.Read.All のアクセス権を付与した後、

Azure Portal の「エンタープライズ アプリケーション」から対象アプリ(マネージド ID)を開くと、アクセス許可が正しく反映されていることが確認できます。

これで Automation アカウントは、Graph API を通じて Entra ID のユーザー情報を取得する準備が整いました。

ストレージアカウントの作成とロールの割り当て

Automation で生成された CSV ファイルを保存するために、Blob ストレージを準備します。

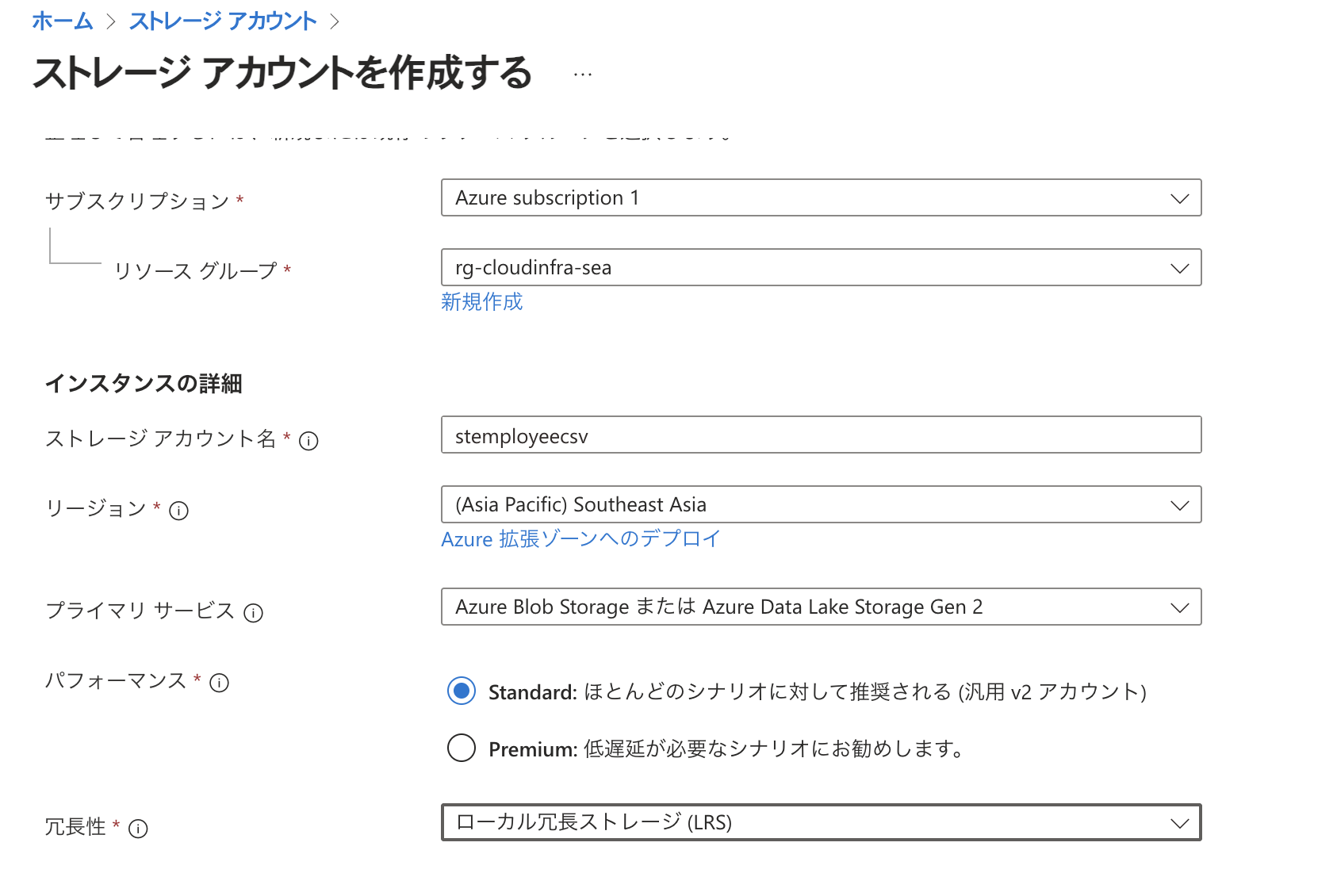

ストレージアカウントの作成

まずは新しくストレージアカウントを作成します。

このアカウントが、CSV ファイルのアップロード先となります。

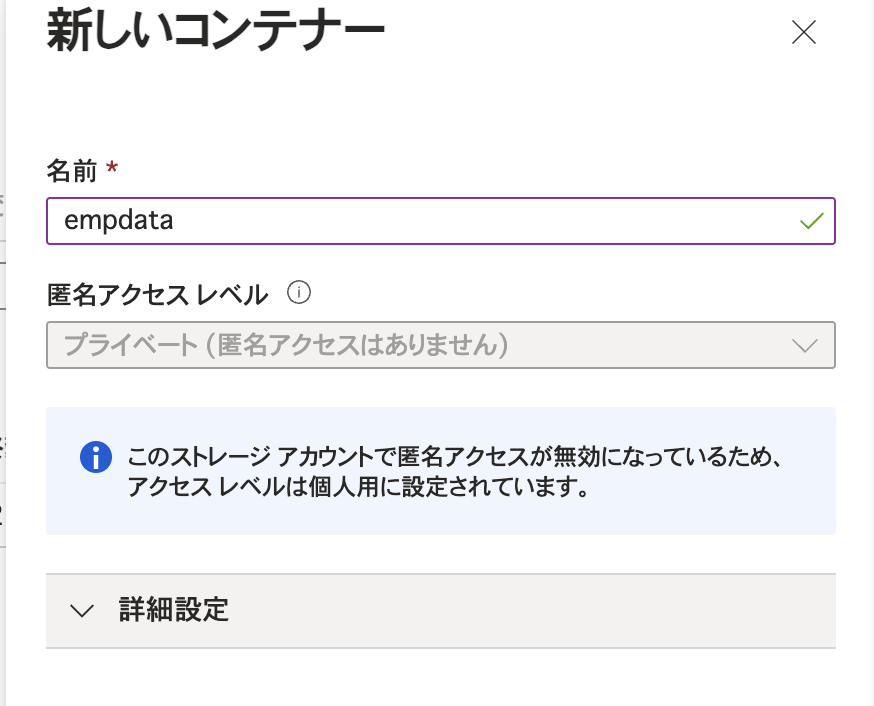

BLOB コンテナの作成

次に、ストレージアカウント内に empdata という名前の Blob コンテナを作成します。

Automation のスクリプトから出力された CSV ファイルは、このコンテナに保存されます。

マネージド ID にロールを割り当てる

Automation アカウントのシステム割り当てマネージド ID に対して、

以下のロールをストレージアカウントに付与します。

-

ストレージ BLOB データ共同作成者

-

ストレージ アカウント共同作成者

このロールを割り当てることで、Automation ランブックから Blob コンテナに対してファイルの作成やアップロードが可能になります。

ランブックの実行と動作確認

設定したランブックを実行し、Entra ID のユーザー情報が正しく取得され、Blob ストレージに CSV ファイルとして出力されるかを確認します。

ランブックの実行結果

Automation ランブックを実行したところ、正常に完了しました。

Blob ストレージにファイルが出力されたことを確認

Blob コンテナ empdata 内に、実行時刻のタイムスタンプを含む CSV ファイルが作成されていることを確認しました。

CSV ファイルの内容を確認

実際にファイルをダウンロードし、中身を確認したところ、ユーザー名と従業員 ID が正しく出力されていることを確認できました。

ここまでで、Automation を使った Entra ID ユーザー情報の取得と Blob への自動保存処理が完成しました。