はじめに

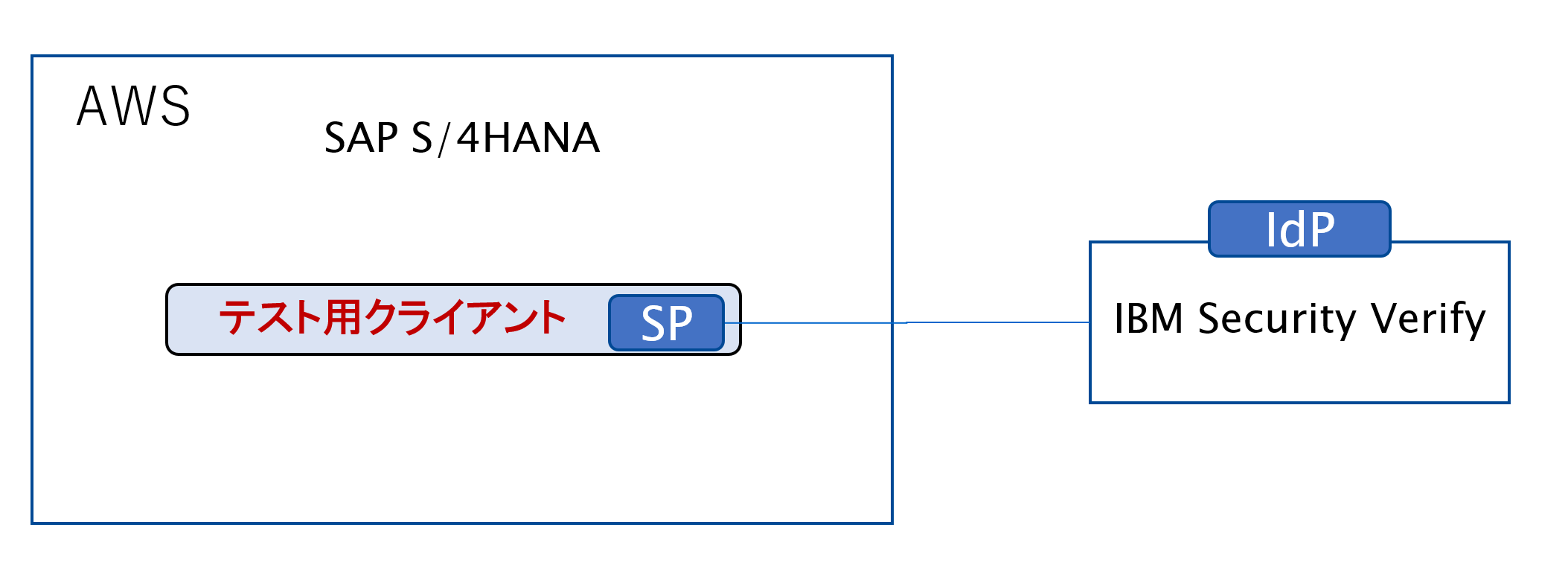

IBM Security VerifyとSAP S/4HANAとの間でSSOの動作確認をするべくSAML連携をやってみましたので、設定した内容など共有します。

筆者はIdP側の人間のためSP側の設定については詳細な説明を割愛します。

また、環境によっては今回と異なる設定が必要になる場合があるためその点ご承知おきください。

検証環境

IBM Security Verify側の設定

Verify管理者画面より、アプリケーションの追加を選択。

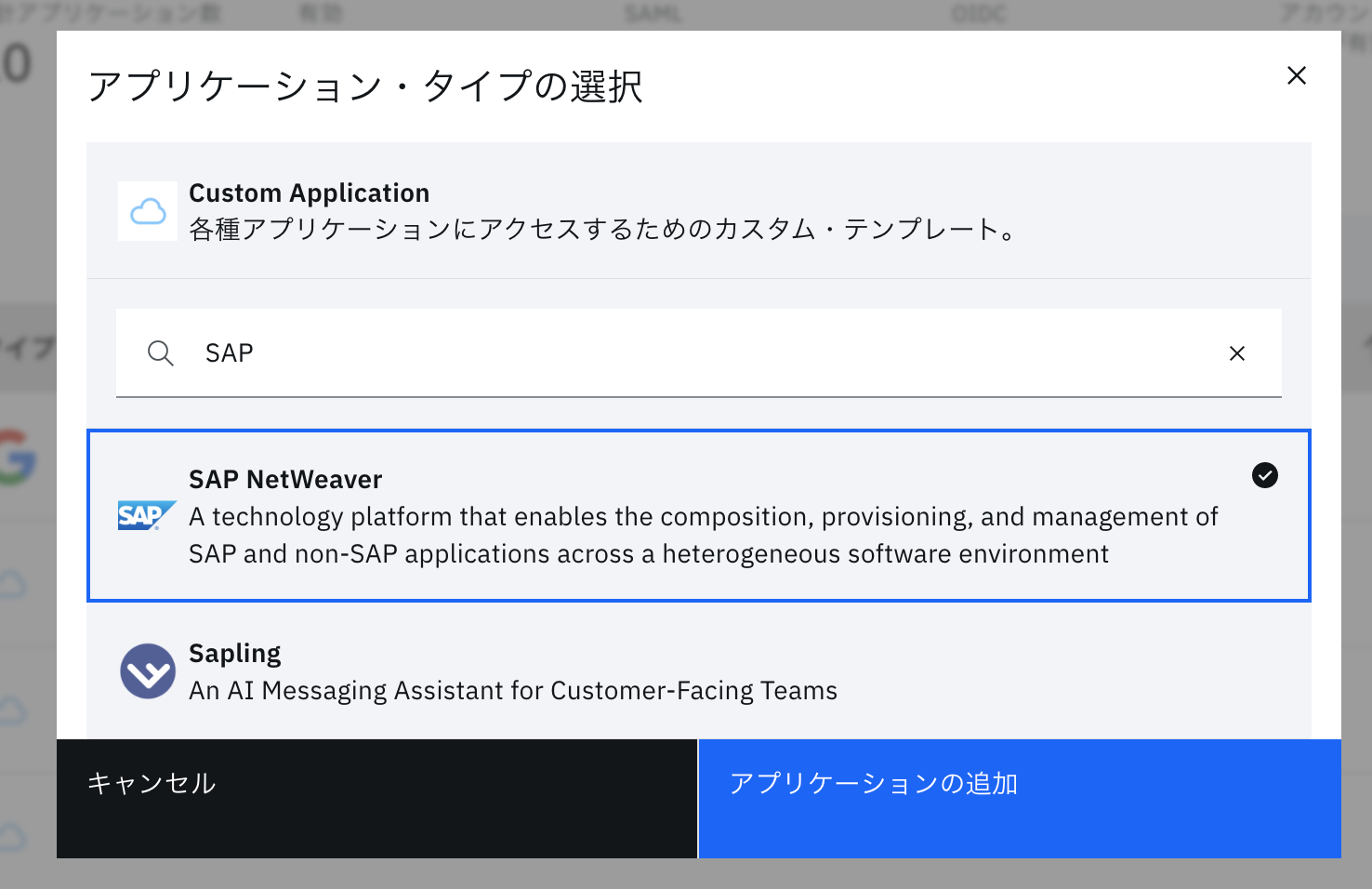

アプリケーションタイプの選択を聞かれるので、「SAP NetWeaver」を選択。IBMSecurityVerifyではSAP向けにカタログされているテンプレートが既に用意されておりますのでこちらを利用します。

※検索ボックスにSAPと入力すると早いです。

(SAPに知見のある方より伺いましたがNetweaverは古い名前のようです。)

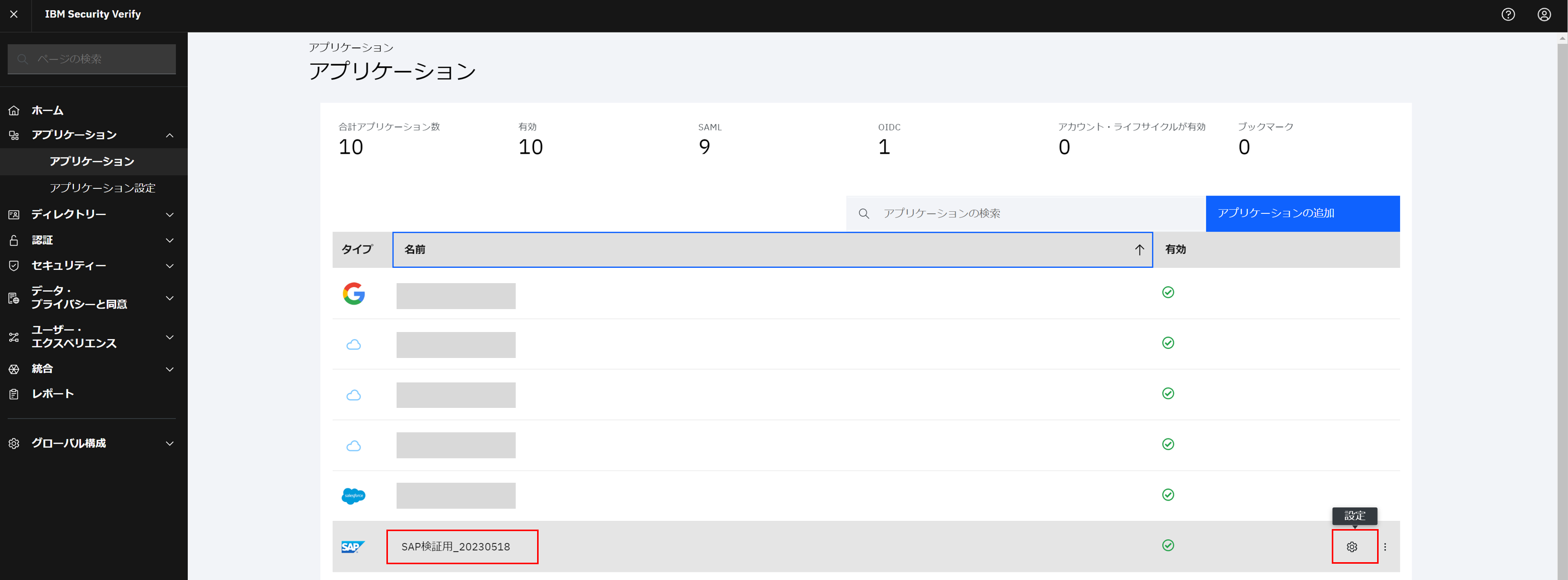

アプリケーションにSAPが追加されました。そのまま追加したアプリケーションを選択し、「設定」を押下します。

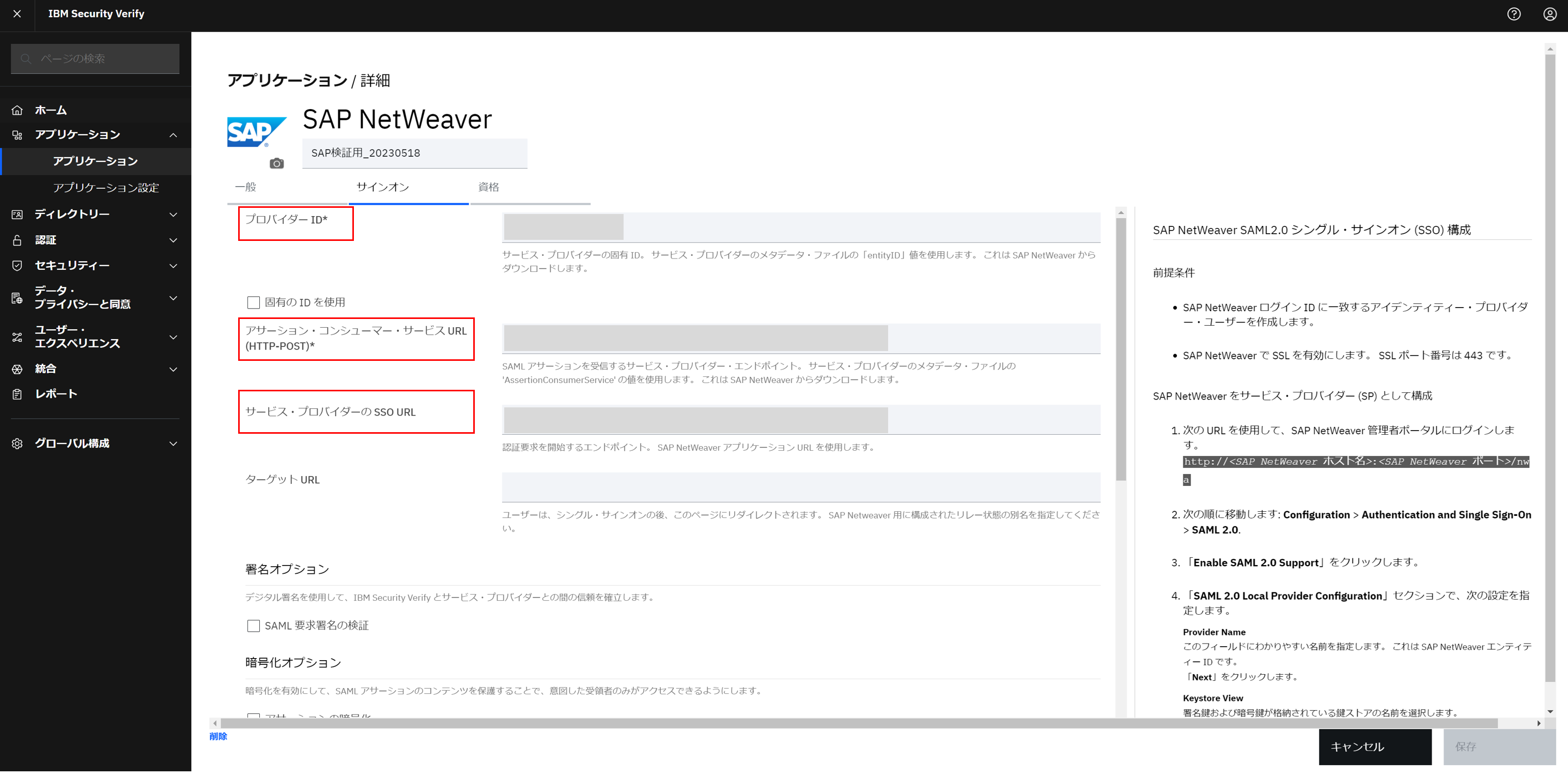

「サインオン」タブを選択し、連携先SAPのプロバイダーID、アサーションコンシューマーサービスURL、サービス・プロバイダーのSSOURLを入力します。これらはSP側の設定値を入手して設定してください。

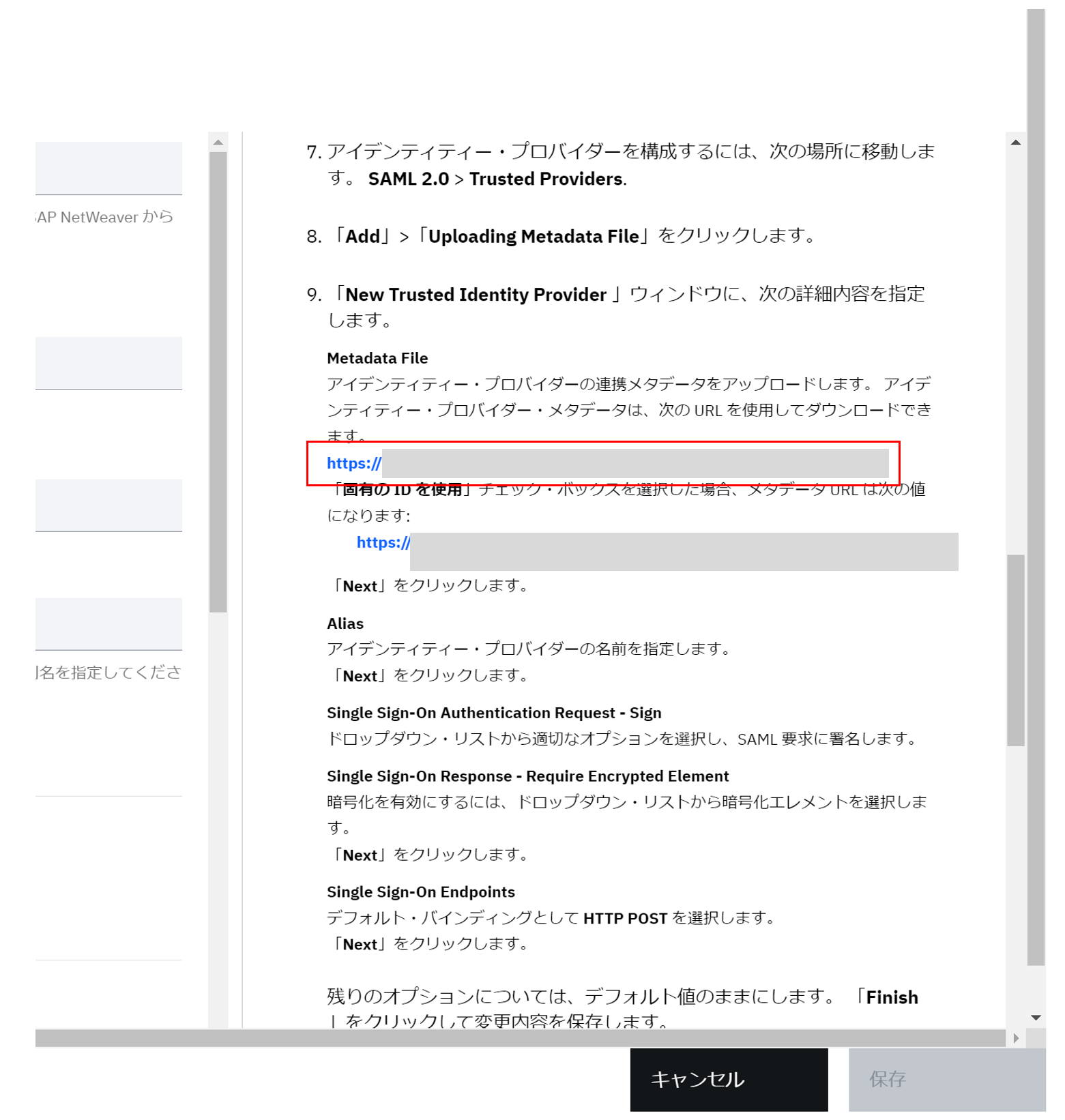

続いて、SAP側に渡すMetadataファイルを用意します。

IBMSecurityVerifyの同画面を右にスクロールしますと、MetadataをダウンロードできるURLが用意されています。URLを押下するとMetadataファイルをダウンロードできます。

IdP側の設定はここまでとなります。

SAP側の設定

SAP側も画面に沿って設定していきます。

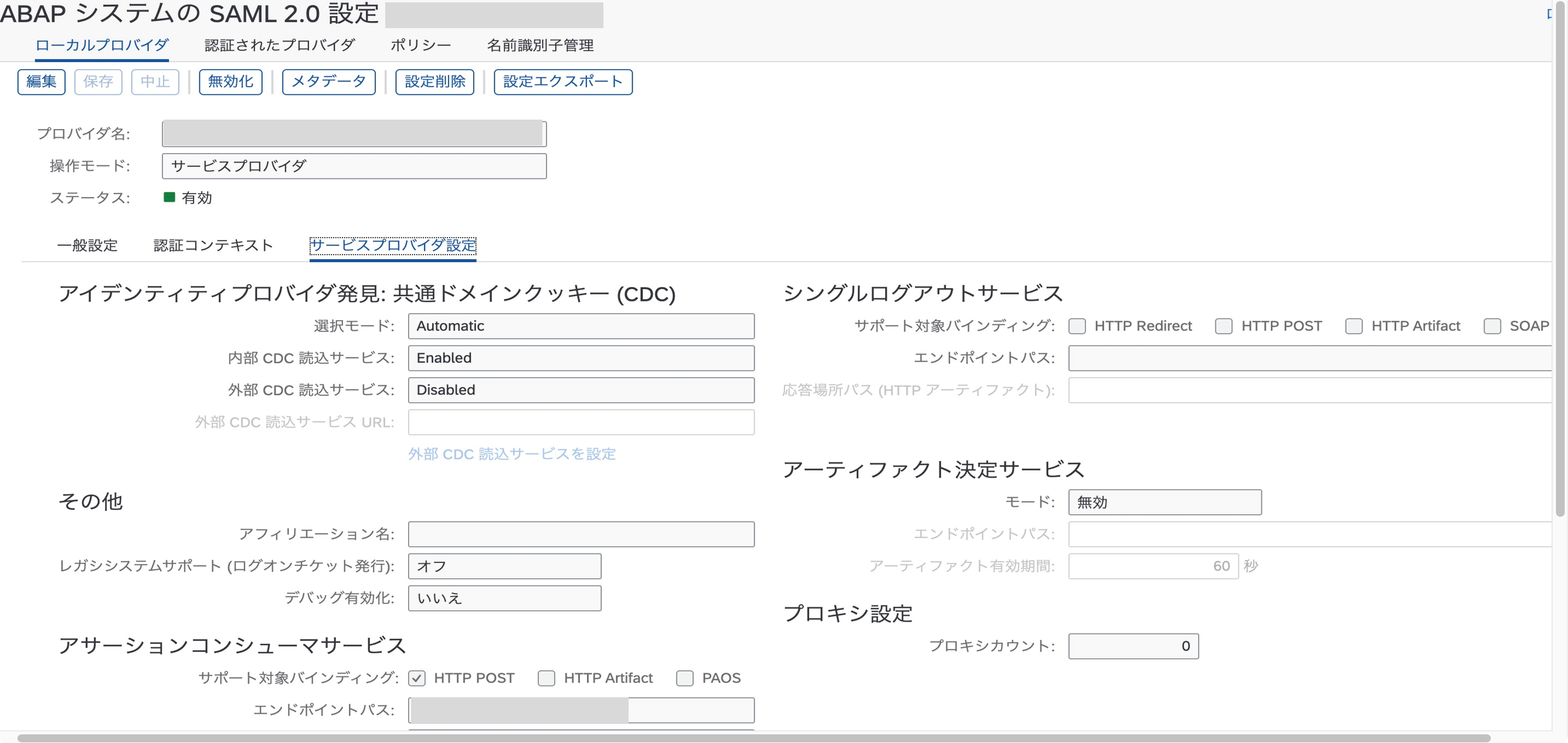

まずはSAP S/4HANAで「トランザクションコード:SAML2」を実行してABAPシステムのSAML2.0設定を開いてください。

詳細な説明は割愛します。

なお、SP側の設定については上記のようにIBMSecurityVerifyのアプリケーション設定画面の右側で、SAPとの連携について設定方法が表示されますので、参考になさってください。

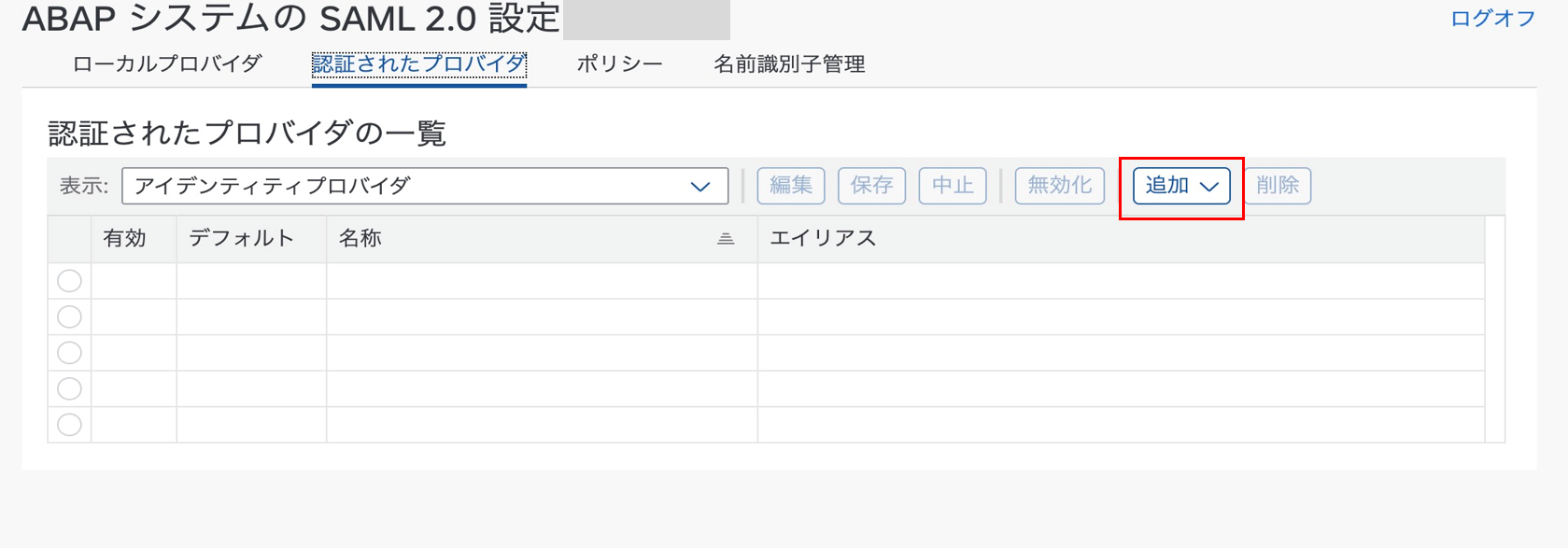

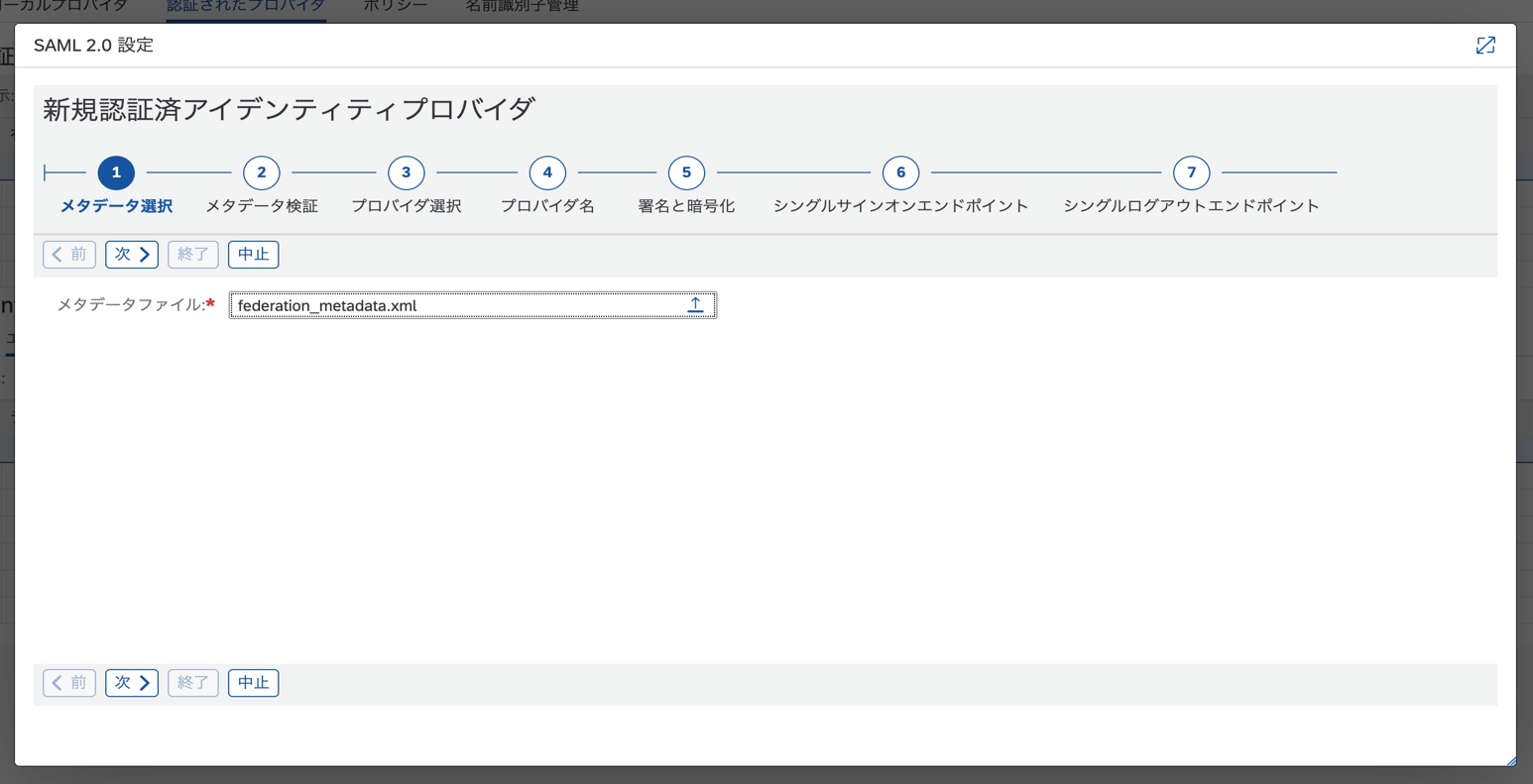

「認証されたプロバイダ」タブを選択。

アイデンティティプロバイダで「追加」を選択。

IBMSecurityVerifyからダウンロードしたMetadataファイルをアップロード。

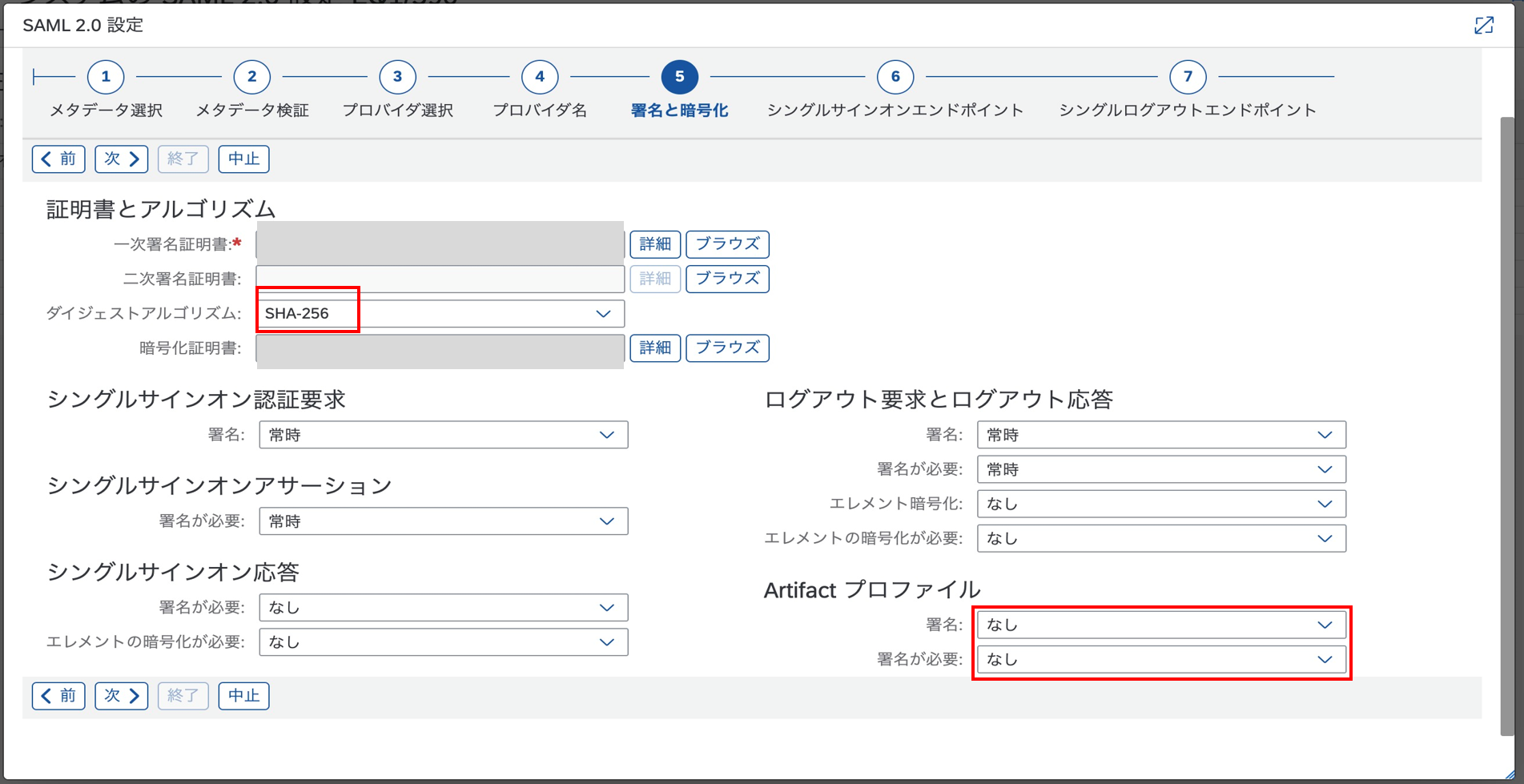

ダイジェストアルゴリズムは「SHA-256」を選択。

Artifactプロファイルは「なし」。

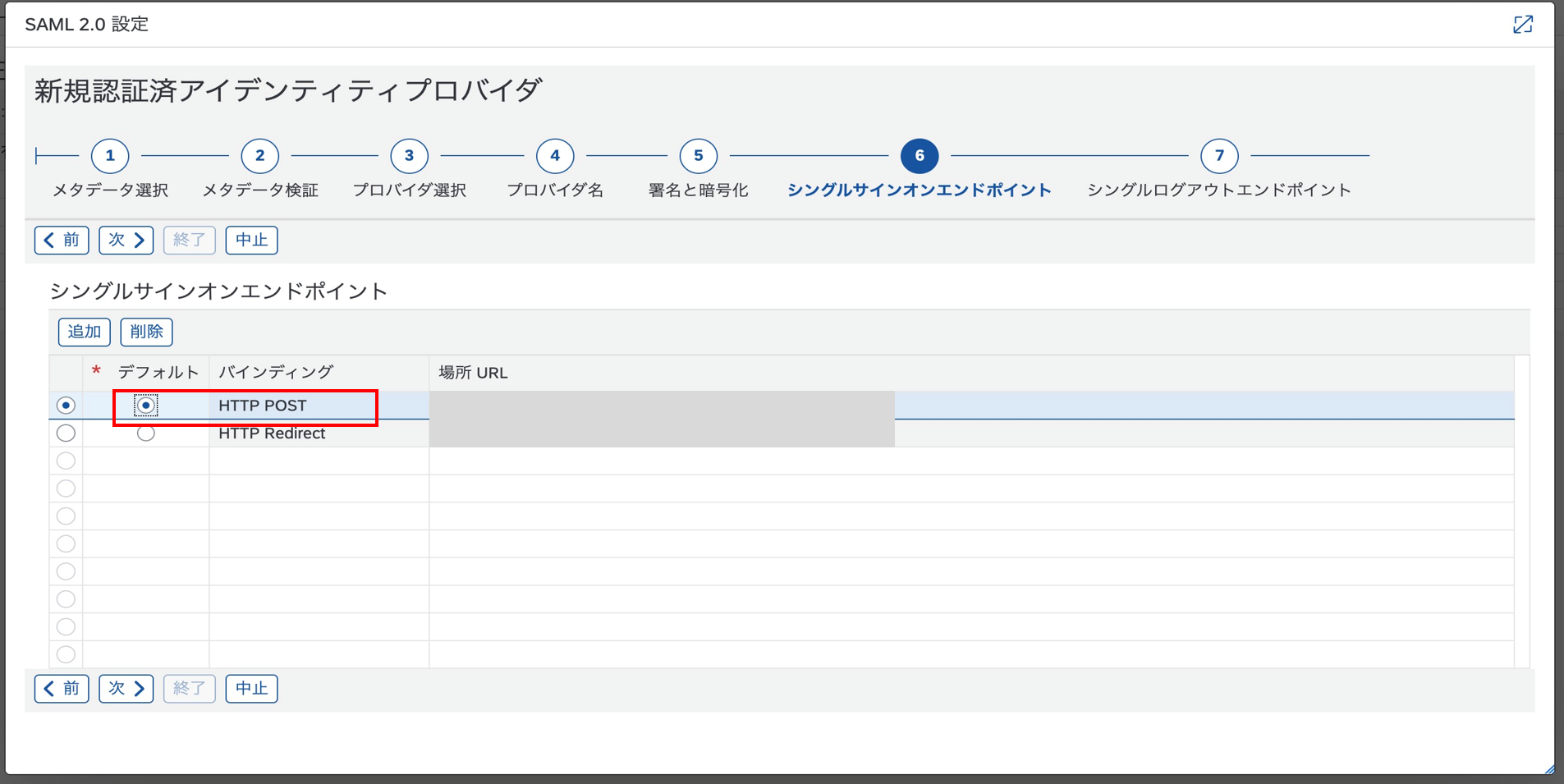

シングルサインオンエンドポイントのバインディングは「HTTP POST」を選択。

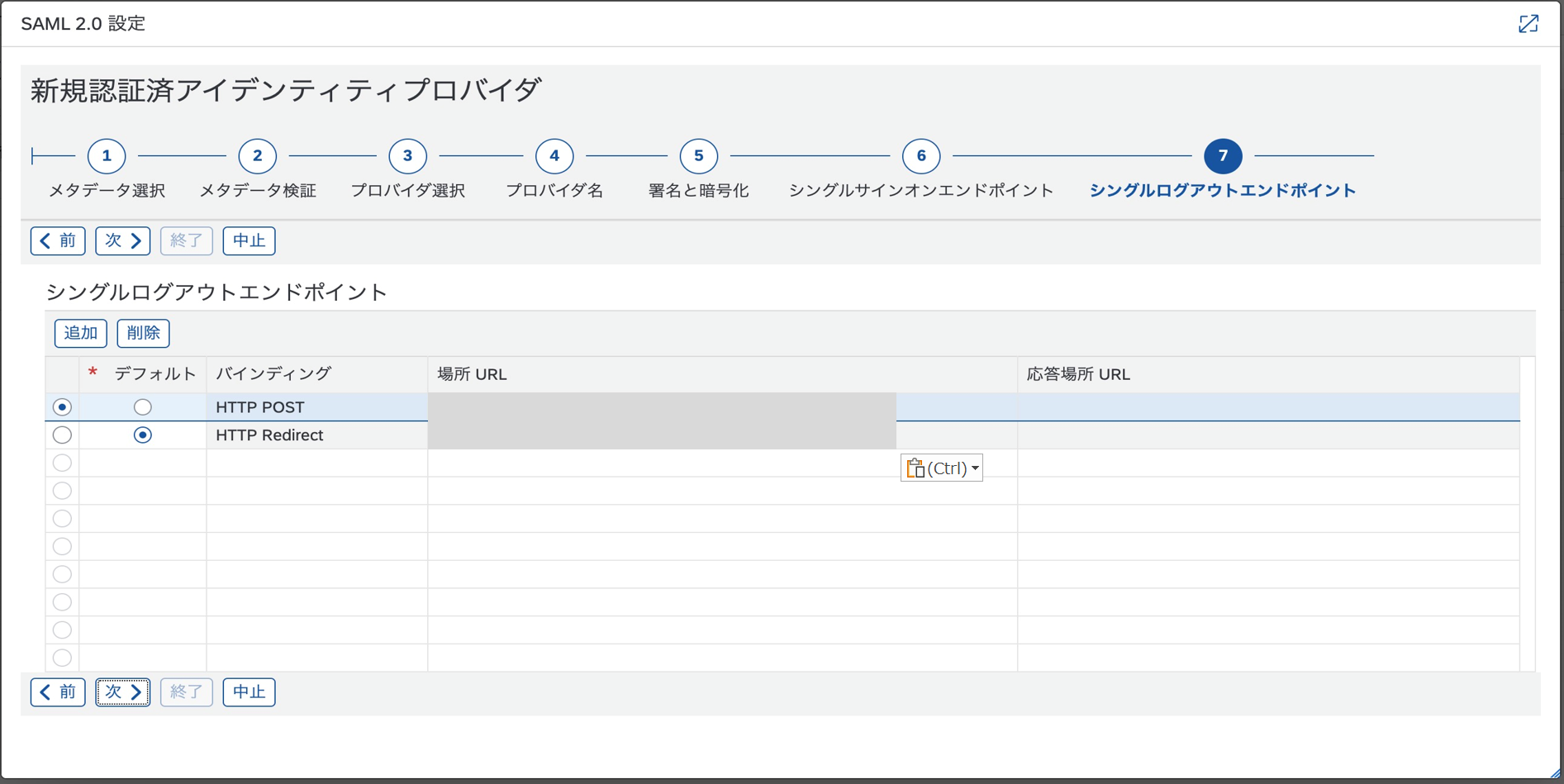

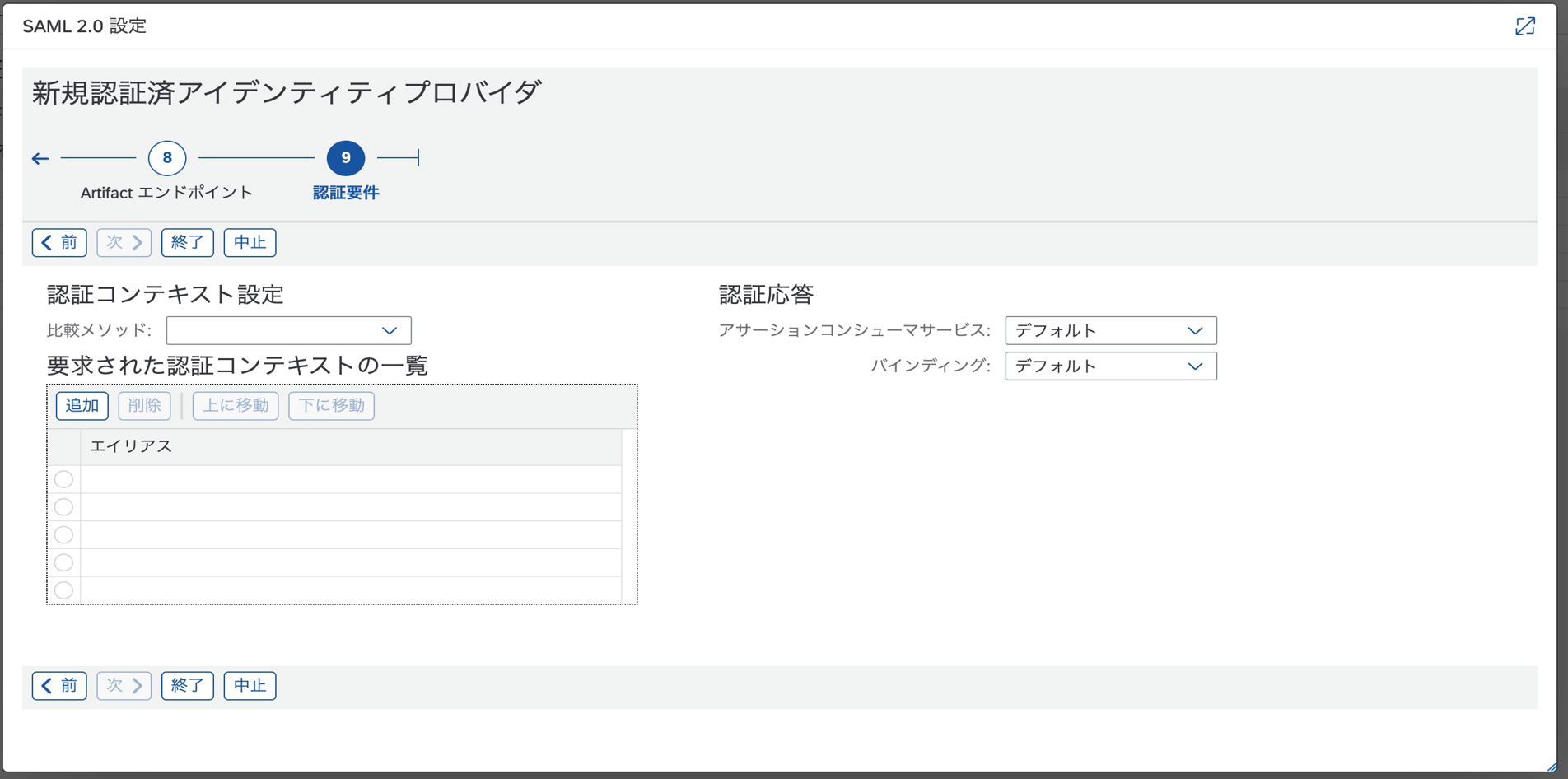

その後シングルログアウトエンドポイントについての設定になりますが、今回はシングルログアウトを使用しない環境のため変更なしで進めました。

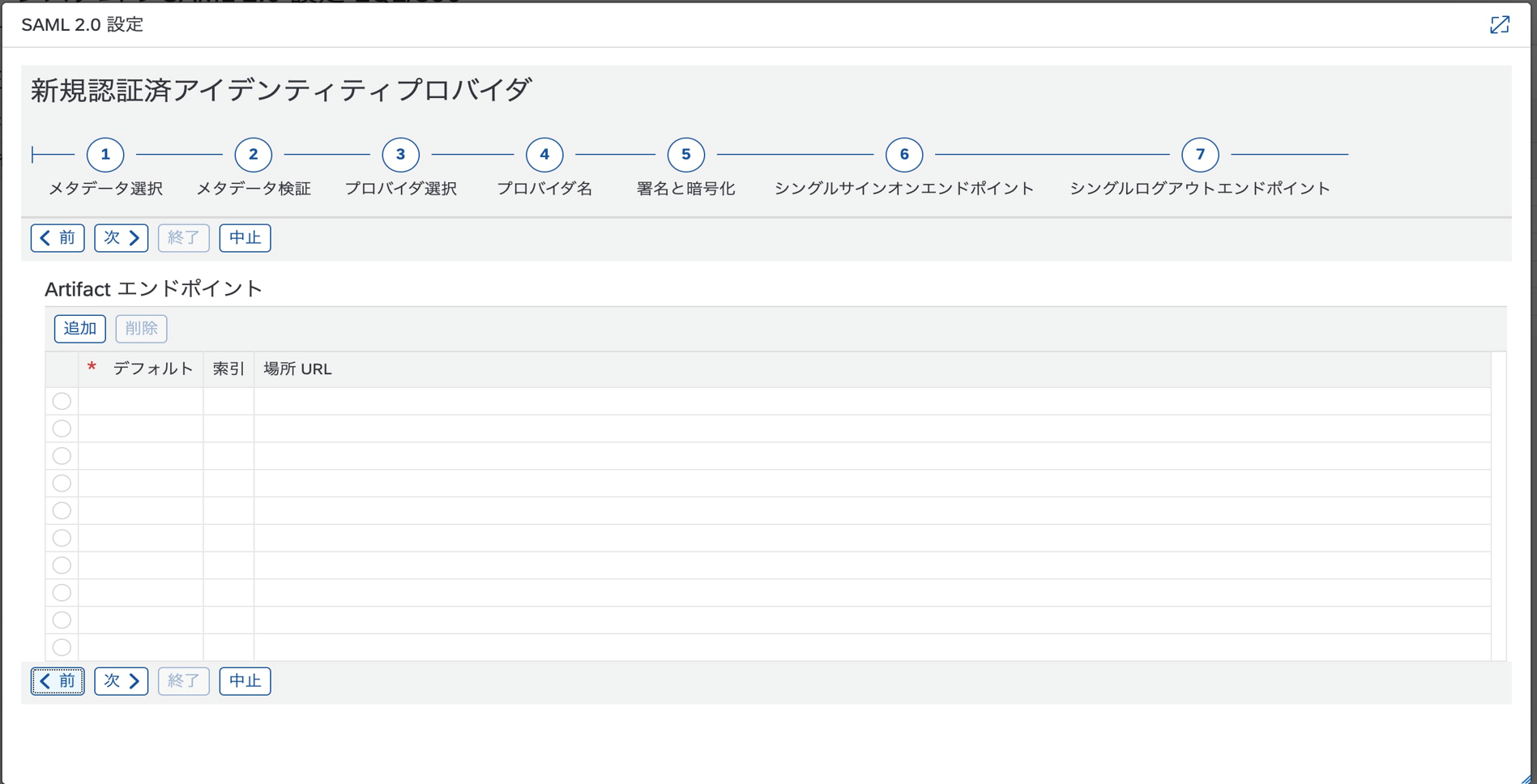

Artifactエンドポイントは設定無し。

終了をクリック。

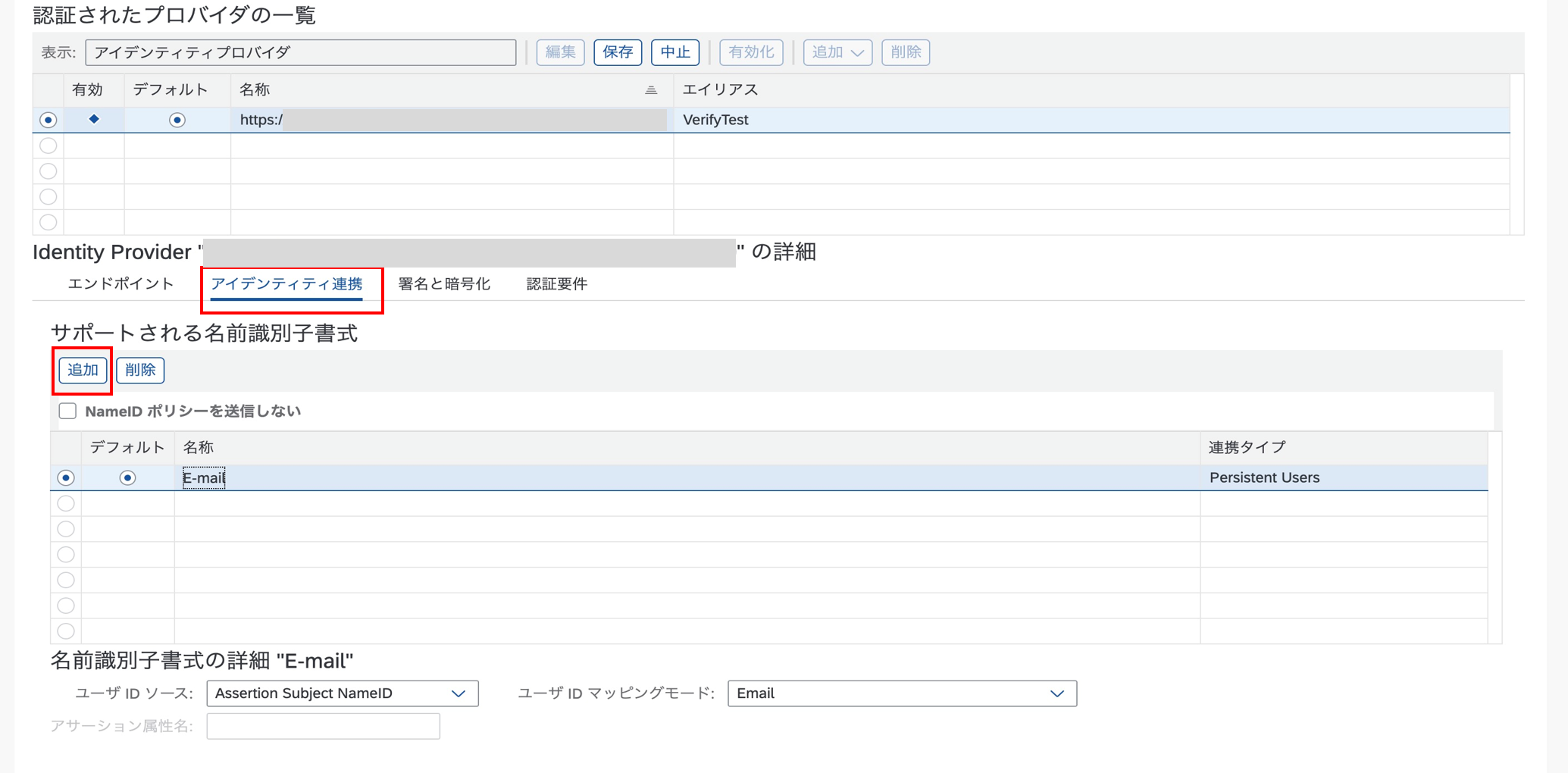

NameIDの設定

(今回はE-mailを選択。)

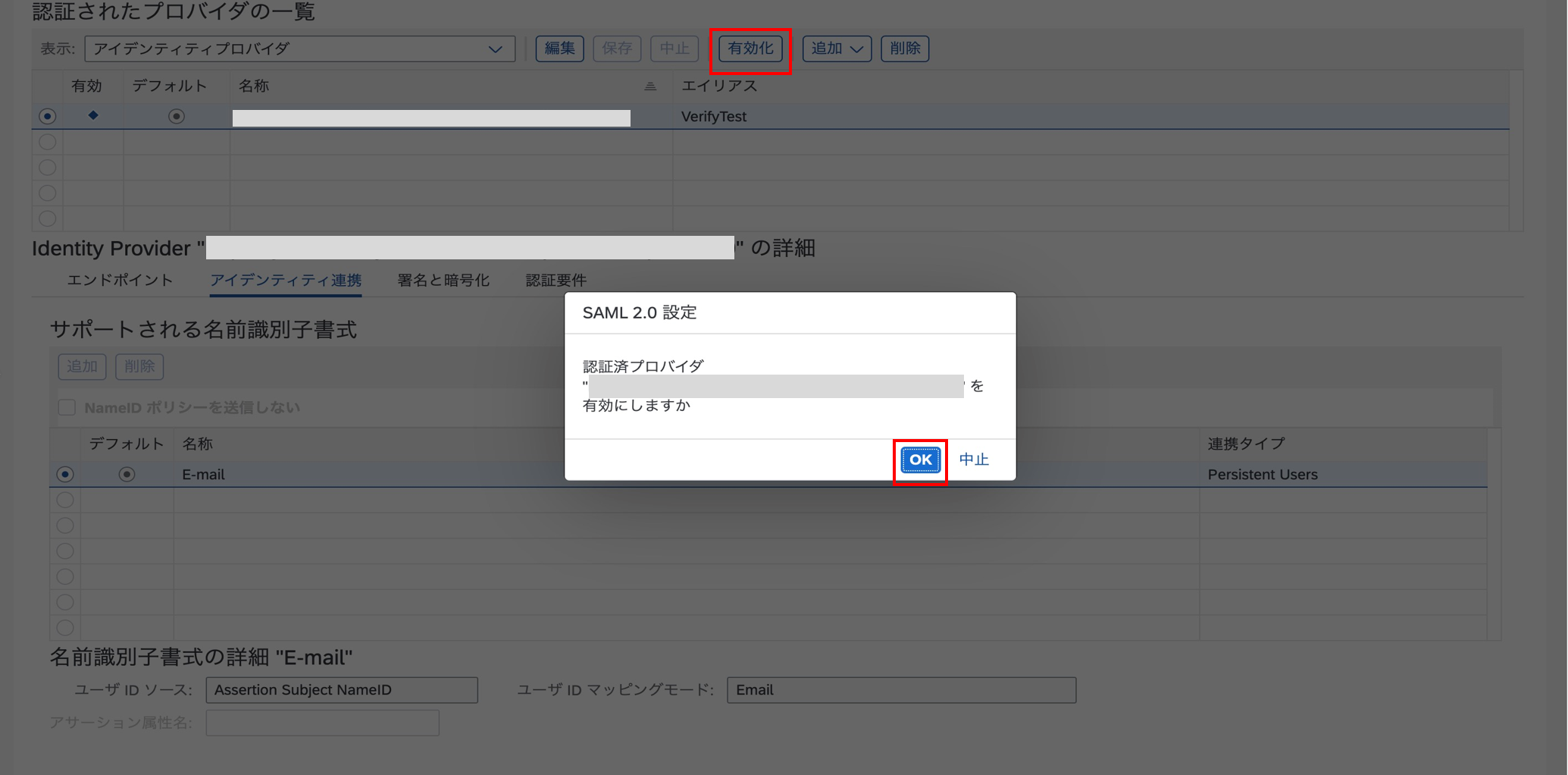

IdPの有効化

見えづらくすみませんが、「有効化」を押下すると確認画面がでてきますので、「OK」を押下することでIdPが有効化されます。

その後、ISVとSAP間でのSAML連携が完了し、SAPへのログインはIBMSecurityVerifyを経由できるようになります。

最後に

IBMSecurityVerifyとSAPS/4HANAのSAML連携を試した内容を共有しました。

IBMSecurityVerifyではSAP向けのカスタムテンプレートが存在しているものの、

このような実際の連携事例は探すと見つからない場合があるので、参考になれば幸いです。