1. はじめに

夜間や土日などの業務時間外に開発・検証用のRDSを起動しっぱなしにすると、無駄な利用料金がかかってしまいます。そのため、夜間や土日などの業務時間外に開発・検証用のRDSを停止しておきたいという取り組みはAWS環境を使うプロジェクトではほとんど求めていると思います。

夜間や土日などの業務時間外に開発・検証用のRDSを停止するために、利用者は退社する前に手動でRDSを停止する必要があります。万が一、退社前に停止作業を忘れる場合、RDSは夜間や土日に起動し続けるため、無駄なコストが発生します。また、RDSは一度停止しても7日間がたったら、自動的に再起動する仕様となっているので、利用者は7日間経過したかどうかという監視もする必要があります。

DB インスタンスは最大 7 日間停止できます。7 日後に DB インスタンスを手動で起動しなかった場合、DB インスタンスは自動的に起動される

このように、手動でRDS停止したり、7日間経過したかどうかを監視したりなどでRDS利用者は停止するための運用負担が増えてしまいます。RDS利用者に運用負担をかけずに、自動的にRDSを停止する方法を紹介したいと思います。

2. RDS自動停止の目的と方法

今回RDS自動停止は、夜間や土日の業務時間外などでRDSを使用していないときに、自動的に停止することでAWSの費用削減を目的とします。例えば、あるプロジェクトにおいて、22時以降の勤務は禁止というルールがあります。それに合わせて、毎日22時に起動中のRDSを自動的に停止させます。RDS自動停止の方法として、主に以下2通りあると考えられます。3章以降、それぞれの実装方法について説明します。

①EventBridgeルール+Lambda関数

②EventBridgeルール+Systems Managerオートメーション

3. EventBridgeルール+Lambda関数

3章でEventBridgeルール+Lambda関数を使ってRDSを自動的に停止する方法を紹介します。例えば、毎日22時に起動中のRDSを自動的に停止する機能を実現することを考える際に、EventBridgeルールとLambda関数のそれぞれの役割は以下となります。

EventBridgeルール:毎日22時にLambda関数を実行します。

Lambda関数:停止したいRDSを停止させます。

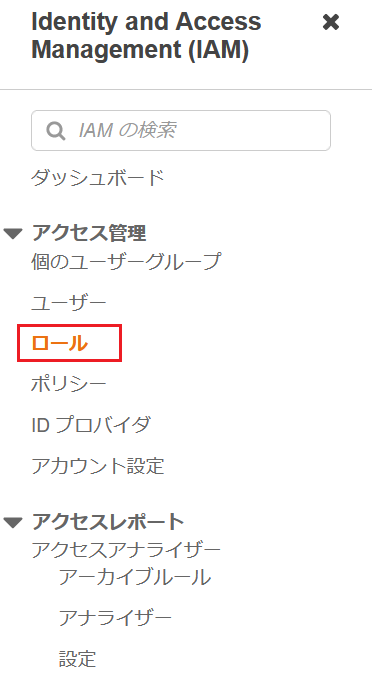

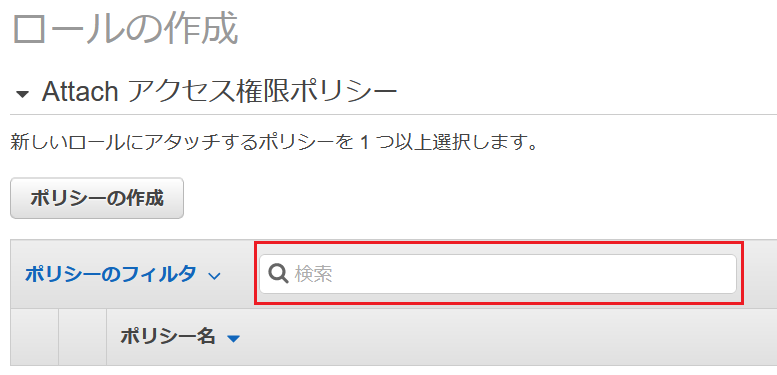

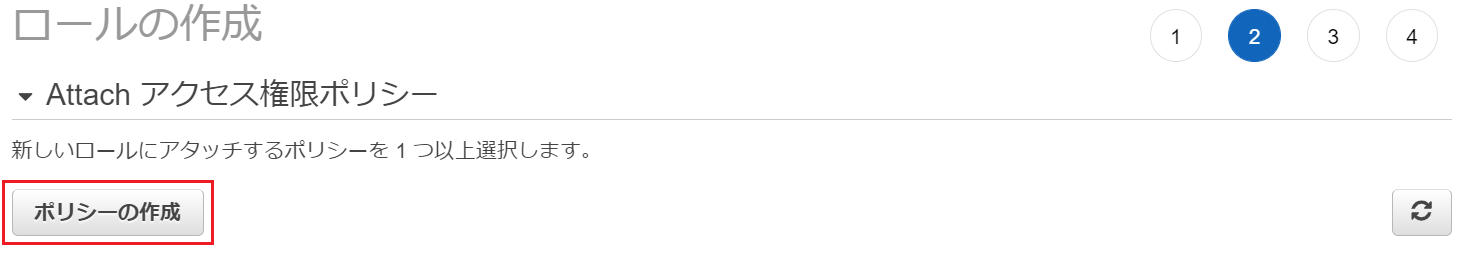

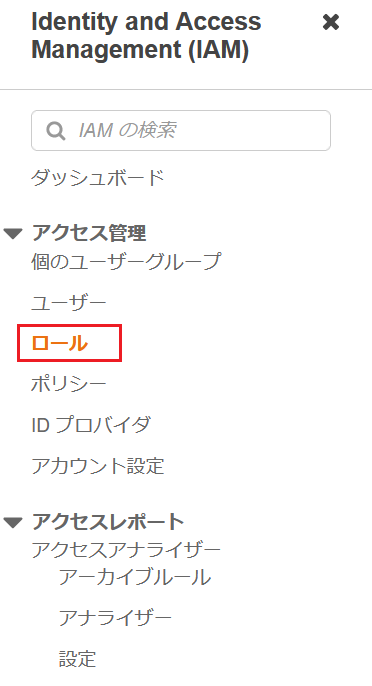

3.1 Lambda関数のロール作成

Lambda関数は該当RDSを停止させる必要があるため、Lambda関数にRDSを停止させる権限を付与する必要があります。また、Lambda関数はCloudWatch Logsに実行ログを出力するのにCloudWatch Logsへのアクセス権限が必要となります。

ポリシーフィルタを使って下記2ポリシーをアタッチします。

・AmazonRDSFullAccess

・AWSLambdaBasicExecutionRole

今回テスト用でRDSのFull権限を与えています。必要に応じて権限の縮小をご検討ください。

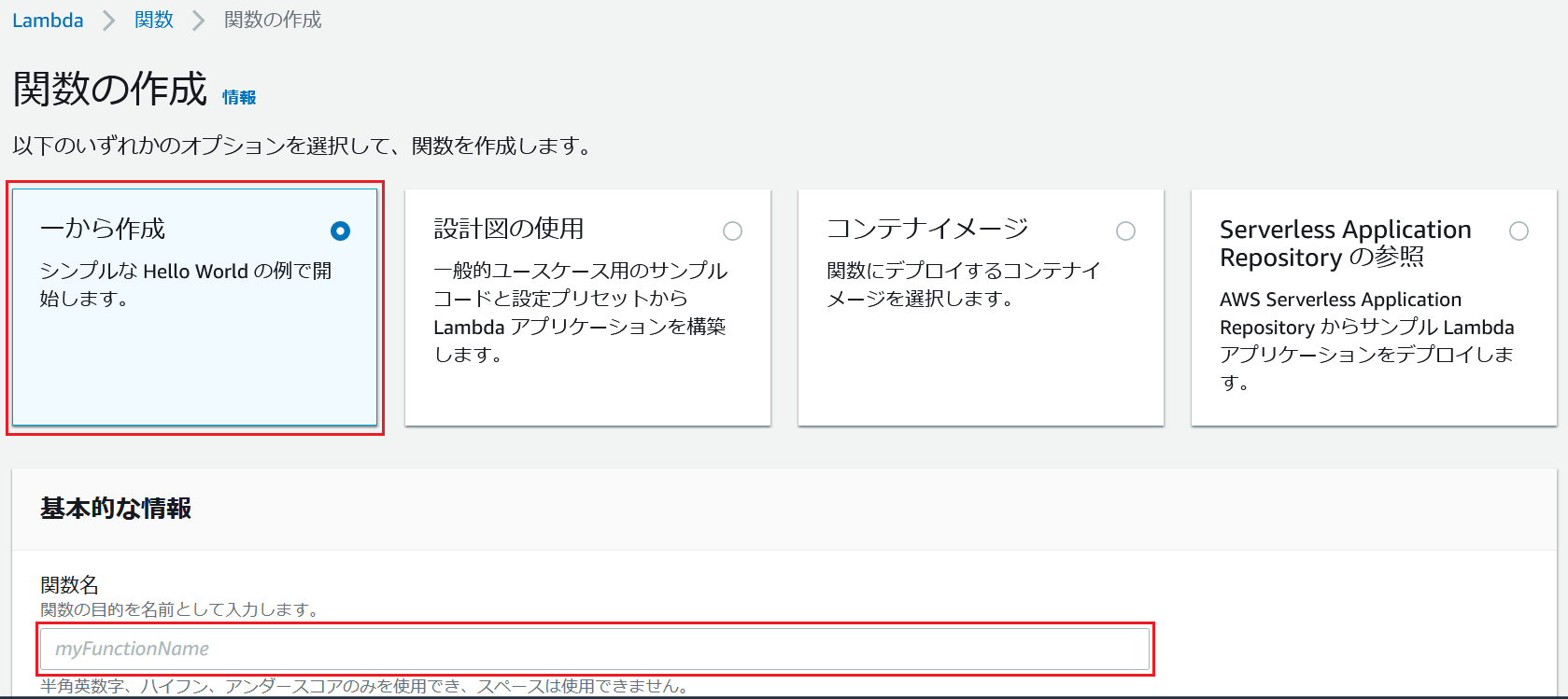

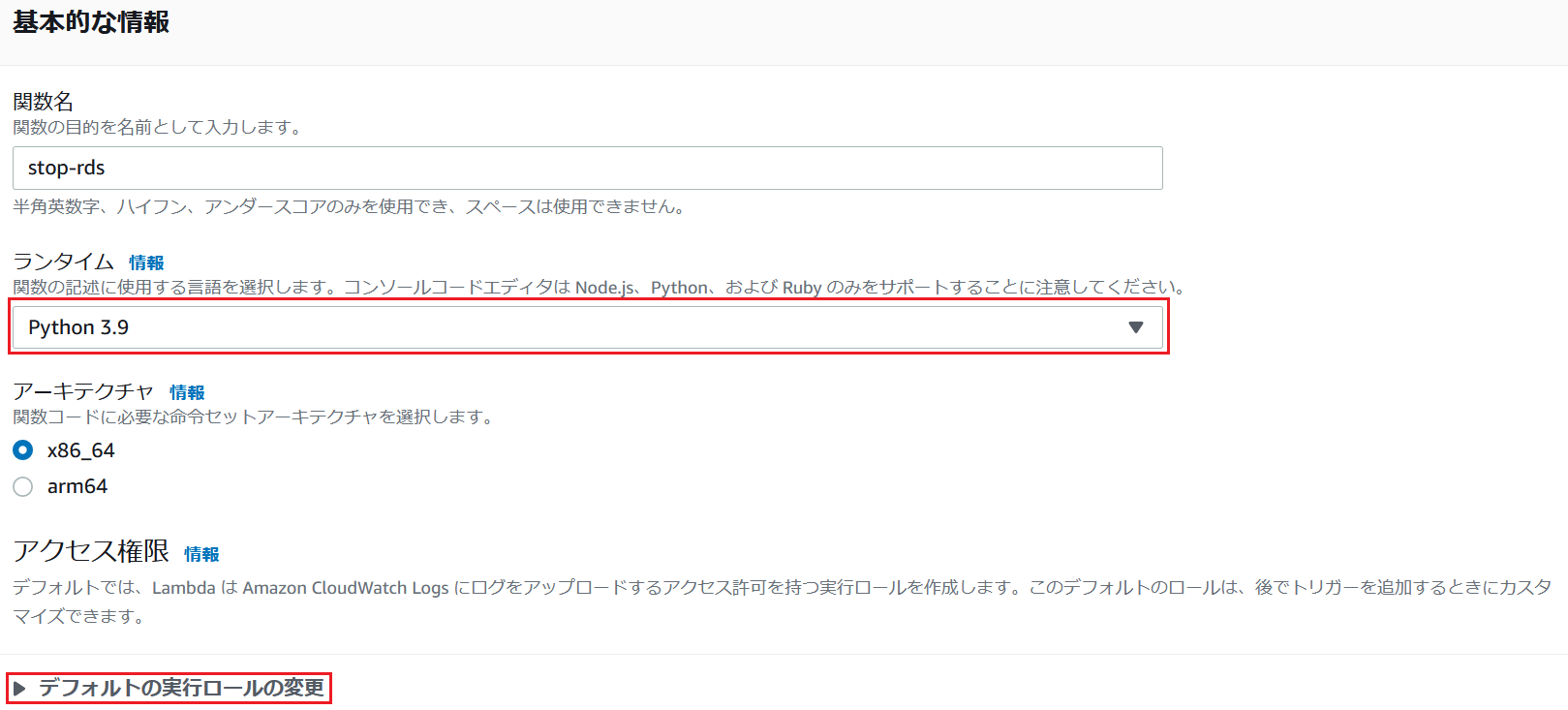

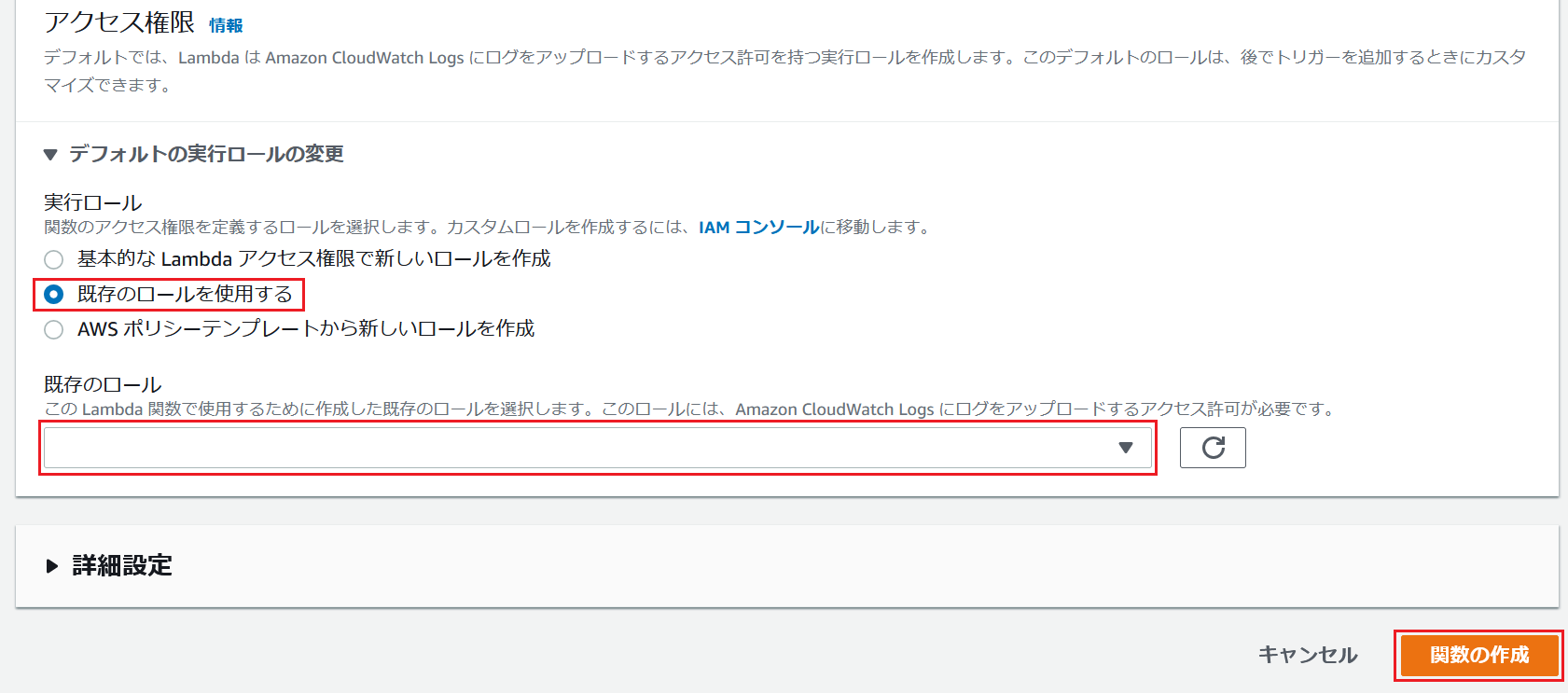

3.2 Lambda関数作成

Lambda関数を作成します。Lambda関数の機能として、Lambda関数の実行リージョン内にあるすべてのRDSに対して、「3.4 停止対象RDSにタグの設定」で説明するタグ設定があるRDSを停止対象と判断して停止を実行します。

既存のロールに「3.1 Lambda関数のロール作成」で作成したロールを選択します。

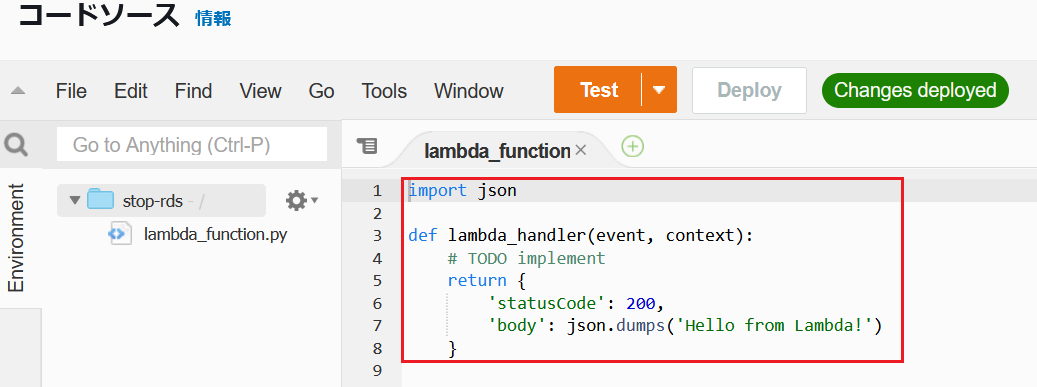

デフォルトで作成されたLambda関数を下記に置き換えます。

import boto3

import os

# 環境変数

client = boto3.client('rds')

TAGKEY = os.environ['TAGKEY']

TAGVALUE = os.environ['TAGVALUE']

def lambda_handler(event, context):

#クラスターを停止

clusters = client.describe_db_clusters()

for cluster in clusters['DBClusters']:

if cluster['Status'] == "available":

tags = client.list_tags_for_resource(ResourceName=cluster['DBClusterArn'])

for tag in tags['TagList']:

if tag['Key'] == TAGKEY and tag['Value'] == TAGVALUE:

client.stop_db_cluster(DBClusterIdentifier=cluster['DBClusterIdentifier'])

#インスタンスを停止

instances = client.describe_db_instances()

for instance in instances['DBInstances']:

if instance['DBInstanceStatus'] == "available":

tags = client.list_tags_for_resource(ResourceName=instance['DBInstanceArn'])

for tag in tags['TagList']:

if tag['Key'] == TAGKEY and tag['Value'] == TAGVALUE:

client.stop_db_instance(DBInstanceIdentifier=instance['DBInstanceIdentifier'])

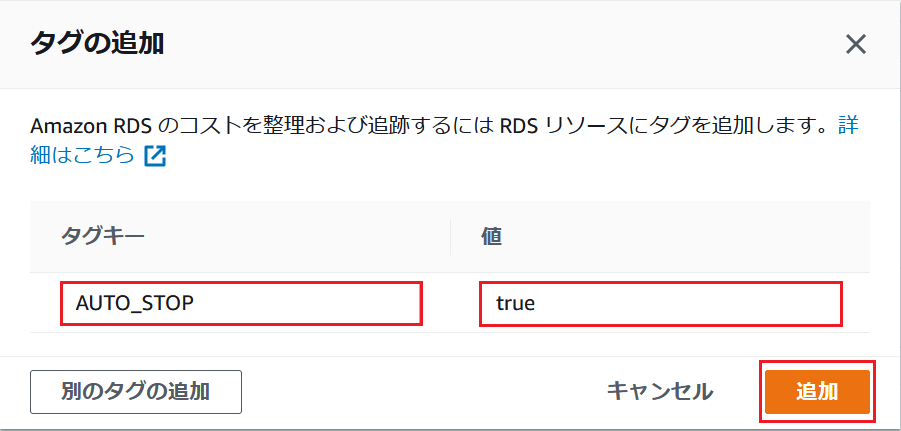

Lambda関数の中で、RDS DBのタグをRDS DBのタグを使用して、停止の対象となるかどうかを判断します。本プログラムでは、下記のタグを使用する場合、RDS DBの停止対象となります。

| キー | 値 |

|---|---|

| AUTO_STOP | true |

また、Boto3ライブラリ関数を使用してRDS DBを停止します。RDS DBはクラスターかインスタンスによって、呼び出すBoto3ライブラリ関数が異なります。Boto3ライブラリ関数の詳細インターフェイスについて、下記リンクをご参照ください。

stop_db_cluster:Auroraクラスター停止用のBoto3ライブラリ関数

stop_db_instance:RDS DBインスタンス停止用のBoto3ライブラリ関数

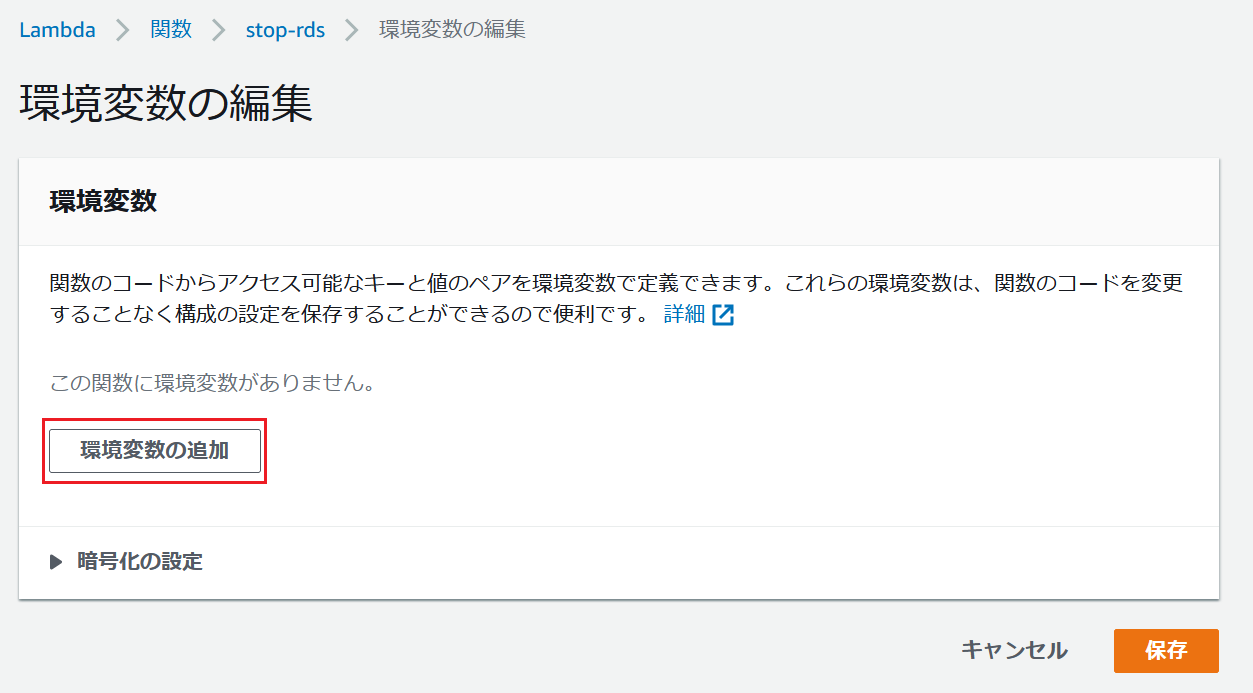

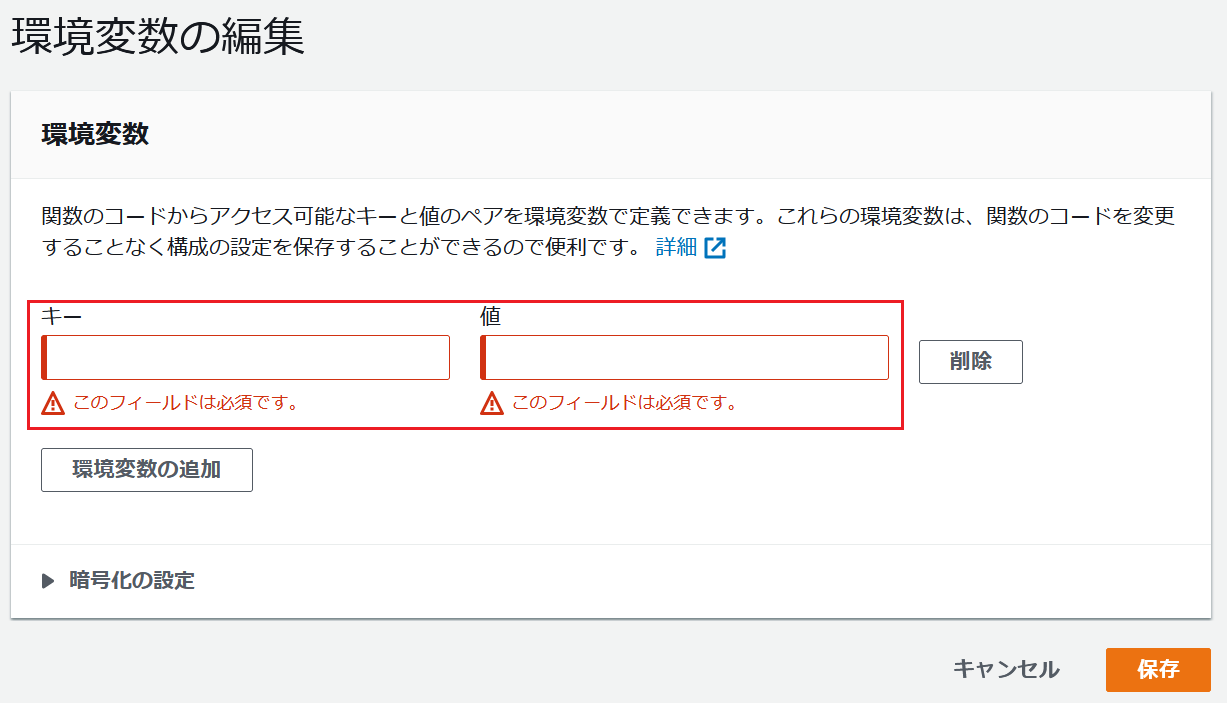

3.3 環境変数の設定

RDSの停止対象はタグで判断しますので、そのタグを環境変数に設定します。

下記2個の環境変数を設定します。

| キー | 値 |

|---|---|

| TAGKEY | AUTO_STOP |

| TAGVALUE | true |

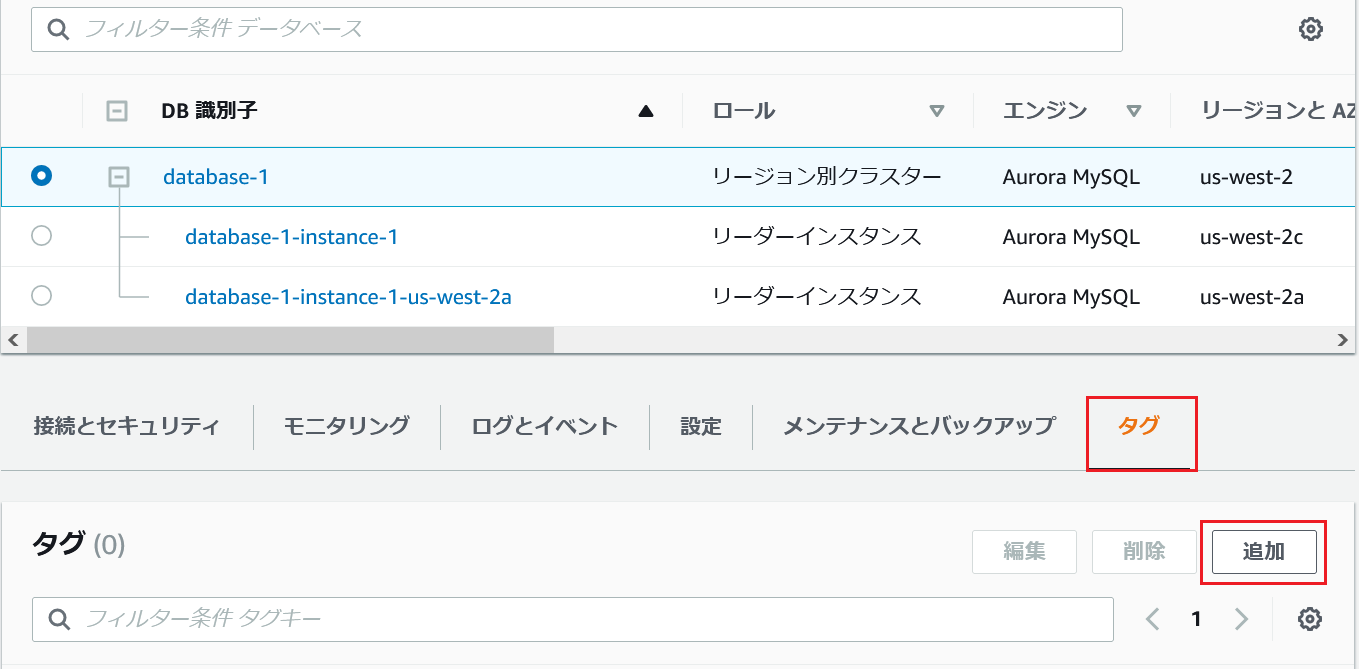

3.4 停止対象RDSにタグの設定

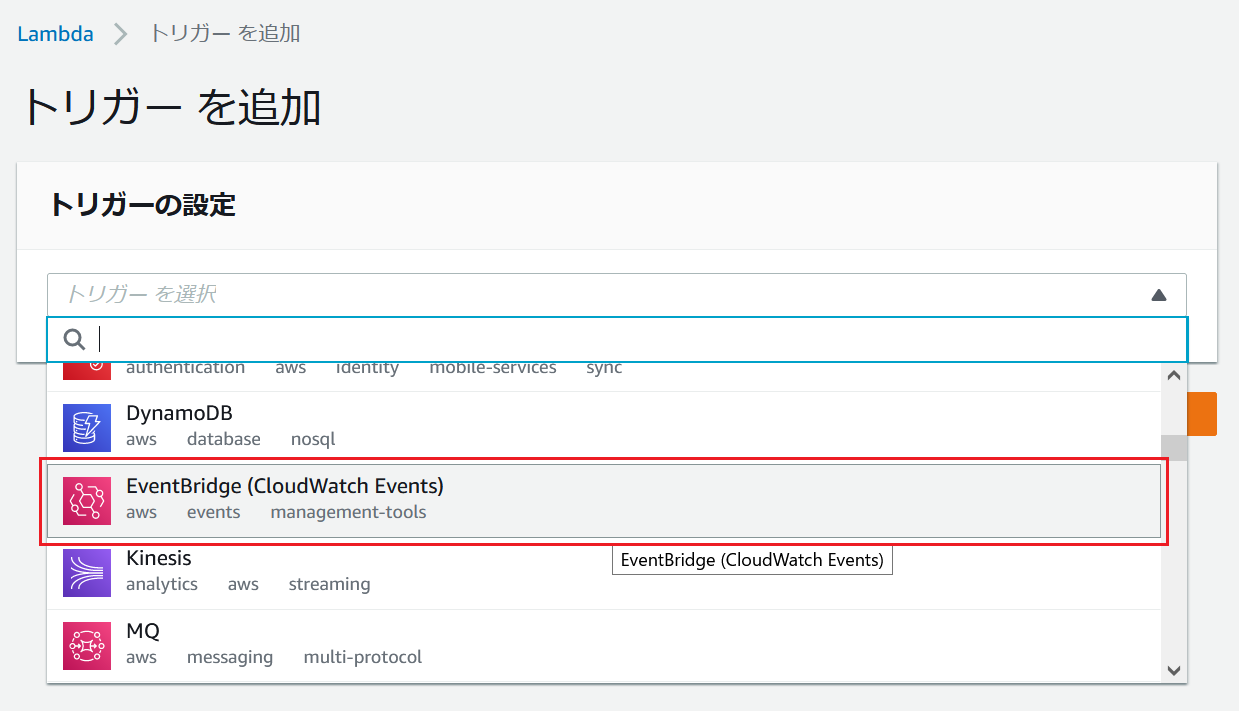

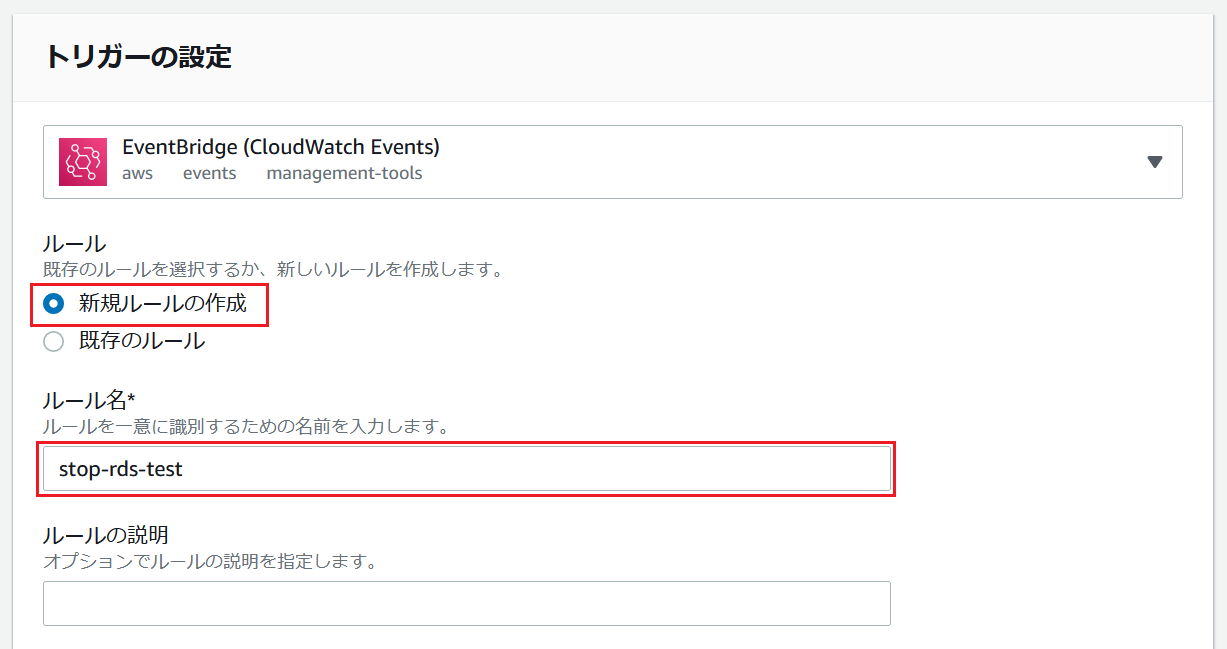

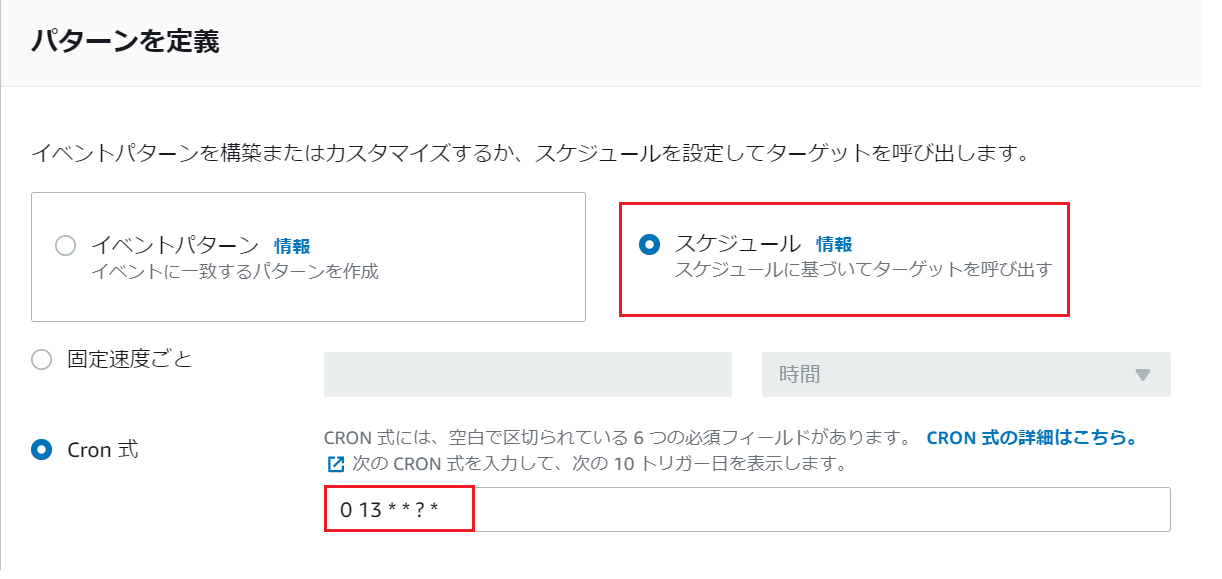

3.5 EventBridgeルールの設定

EventBridgeルールを使用して、定期時刻になったらLambda関数を起動しますので、本節ではその設定方法を説明します。

この例の設定では、毎日22:00(JST)にLambda関数が起動します。

4. EventBridgeルール+Systems Managerオートメーション

3章でEventBridgeルール+Lambda関数を使って定期的にRDSを自動的に停止する方法を紹介しました。しかし、Lambda関数は運用者側で一からプログラミングする必要があるデメリットがあります。プログラミングしないという観点に、本章の残りSystems Managerオートメーションという機能を利用して、定期的にRDSを自動的に停止する方法を紹介します。

EventBridgeルール:定期的にSystems Managerオートメーションを実行します。

Systems Managerオートメーション:停止対象のRDSを停止します。

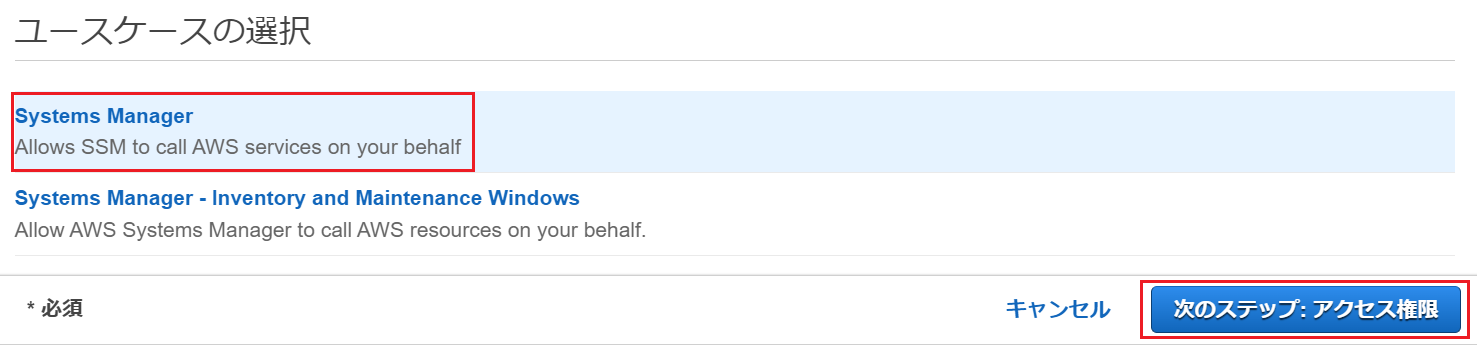

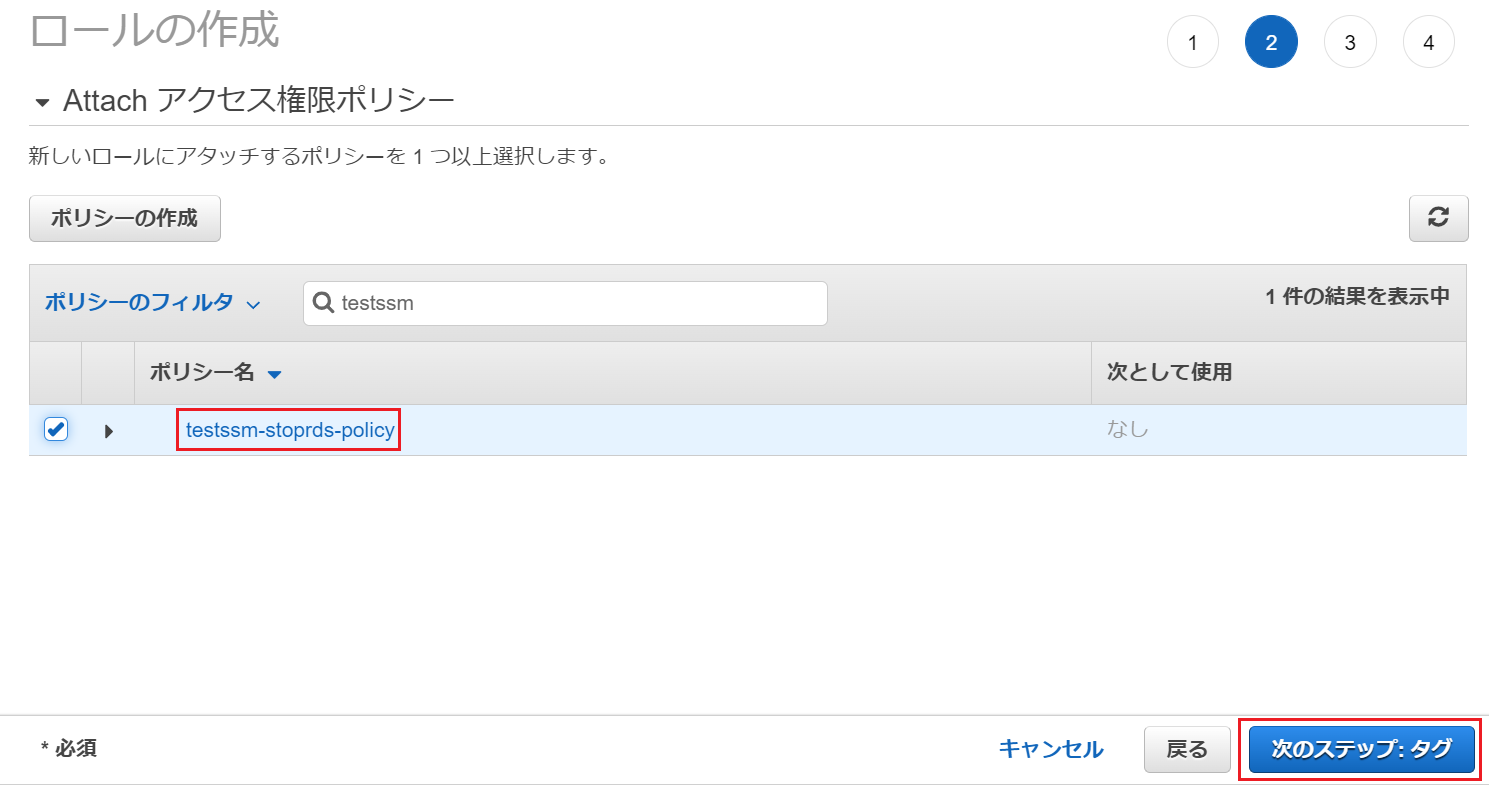

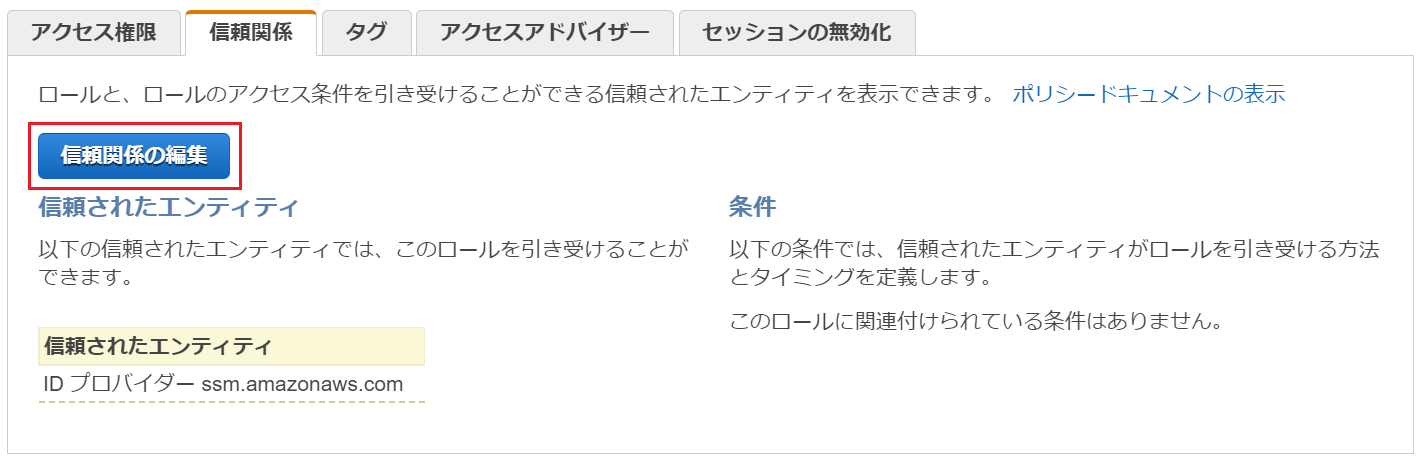

4.1 ロール作成

EventBridgeルールでSystems Managerオートメーションを実行するのに、Systems Managerオートメーションを呼び出す権限が必要です。また、特定RDSを停止するため、該当RDS停止の権限も必要となります。

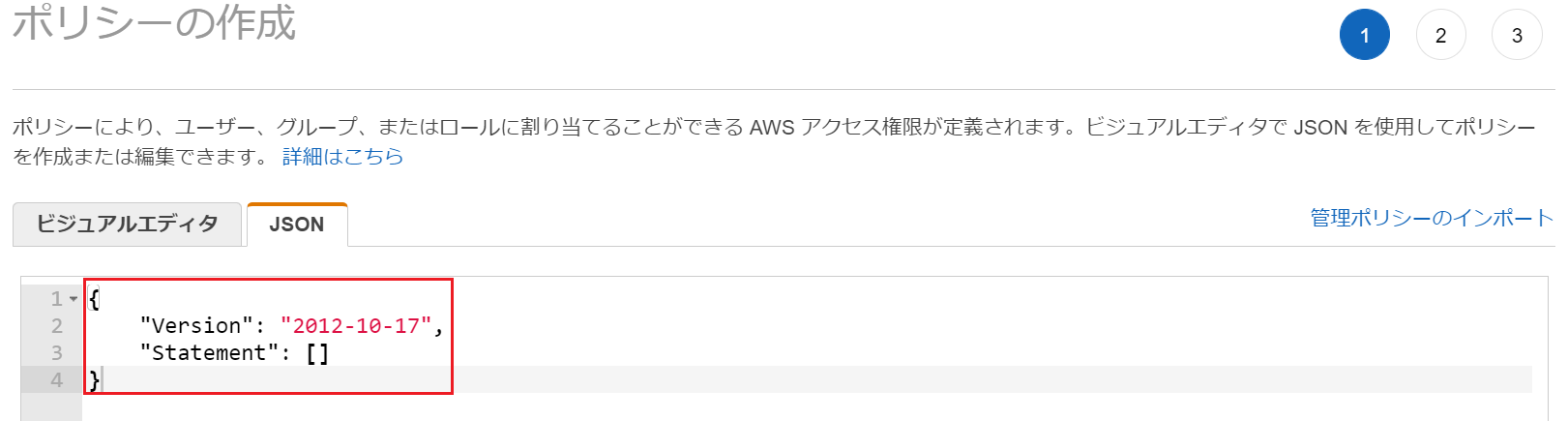

デフォルトで生成されたJSON形式のポリシーを下記のものに置き換えます。

{

"Version": "2012-10-17",

"Statement": [

{

"Action": "ssm:StartAutomationExecution",

"Effect": "Allow",

"Resource": [

"arn:aws:ssm:{リージョン名}:*:automation-definition/AWS-StartStopAuroraCluster:$DEFAULT",

"arn:aws:ssm:{リージョン名}::automation-definition/AWS-StopRdsInstance:$DEFAULT"

]

},

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"rds:StopDBCluster",

"rds:StopDBInstance",

"rds:DescribeDBClusters"

],

"Resource": [

"arn:aws:rds:*:{AWSアカウントID}:cluster:*",

"arn:aws:rds:*:{AWSアカウントID}:db:*"

]

}

]

}

{リージョン名}:EventBridgeルールの実行リージョン名を入力します。

※東京リージョンの場合:ap-northeast-1

{AWSアカウントID}:AWSアカウントIDを入力します。

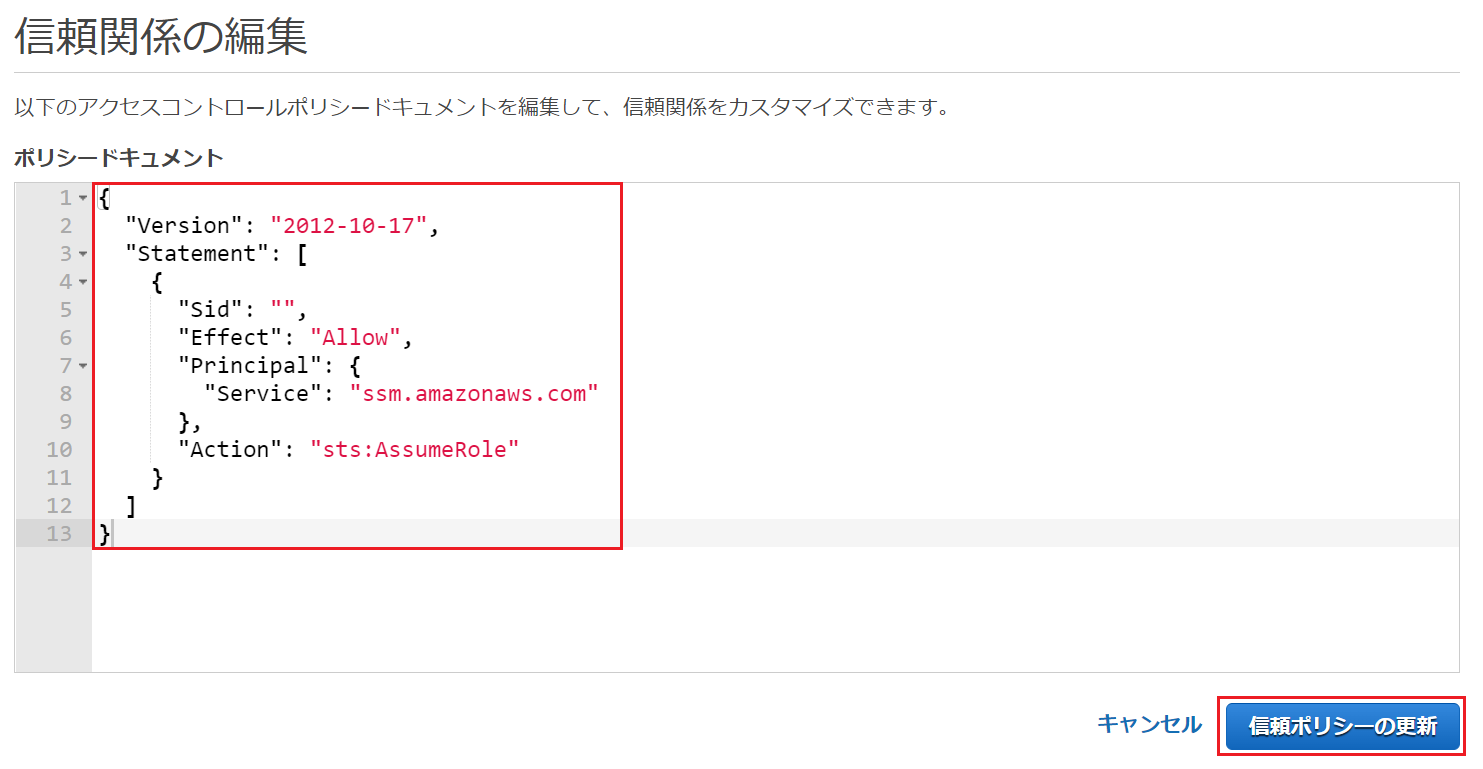

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "",

"Effect": "Allow",

"Principal": {

"Service": [

"events.amazonaws.com",

"ssm.amazonaws.com",

"rds.amazonaws.com"

]

},

"Action": "sts:AssumeRole"

}

]

}

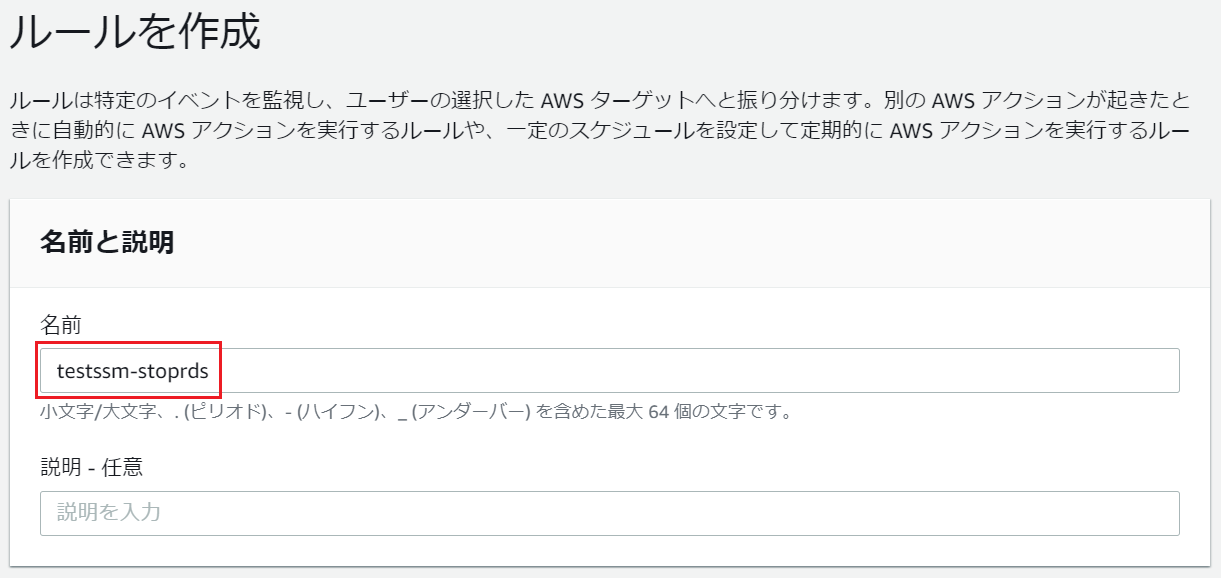

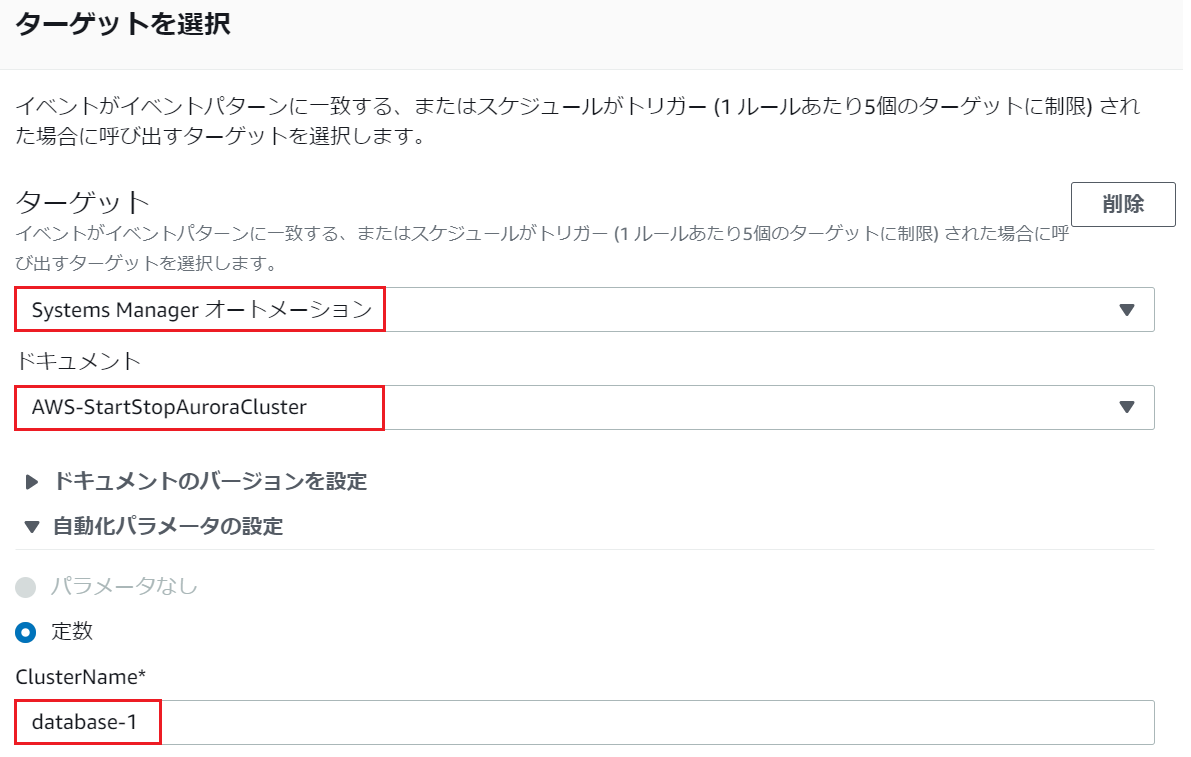

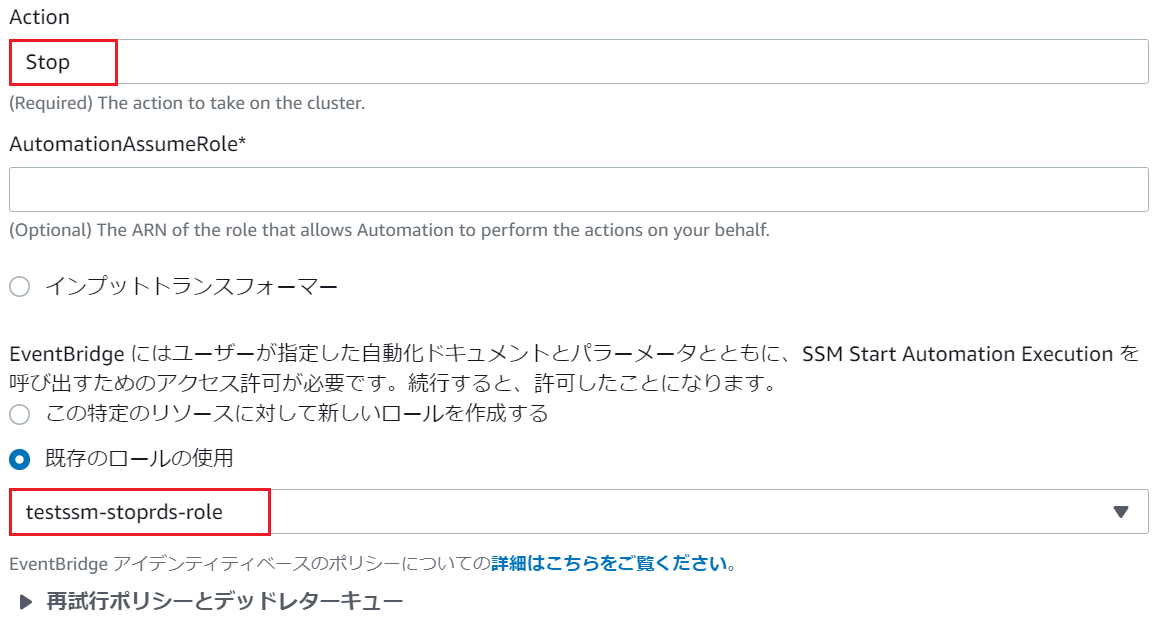

4.2 EventBridgeルールの作成

AWSでは、EventBrigdeルールを使用してSystems Managerオートメーションを呼び出す機能があります。本節でその設定方法を説明します。

定期的にRDSを停止するスケジュールを設定します。この例の設定では、毎日22:00(JST)にRDSを停止します。

| 設定項目 | 設定値 |

|---|---|

| ターゲット | Systems Managerオートメーション |

| ドキュメント | AWS-StartStopAuroraCluster(Auroraクラスターの場合) (※1) |

| ClusterName | DB識別子(※2) |

| Action | Stop |

| 既存のロールの使用 | 前項で作成したロールを選択 |

(※1) RDSインスタンスの場合、「AWS-StopRdsInstance」を使用します。

(※2) 複数個のクラスターを指定することができません。複数個のクラスターを停止したい場合、ターゲットを増やして対応可能です。ただし、一つのEventBridgeルールに最大5個のターゲットまでしか作成できません。5個以上のターゲットを作成したい場合、EventBridgeルールを増やすか、3章でご紹介したLambda関数の使用をご検討ください。

AWSドキュメント(Amazon EventBridge)-ユーザガイドによる抜粋

ルールごとに最大 5 つのターゲットを定義できます。

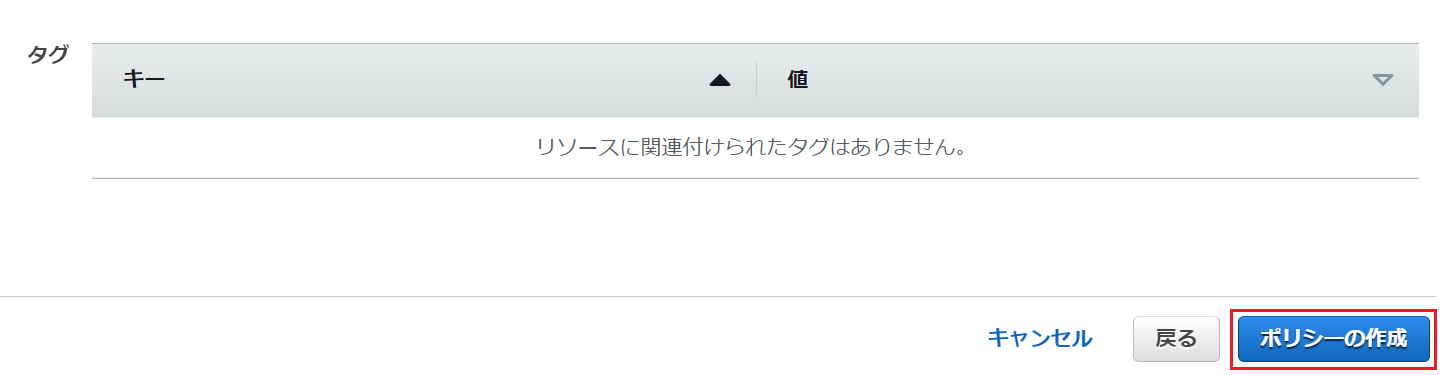

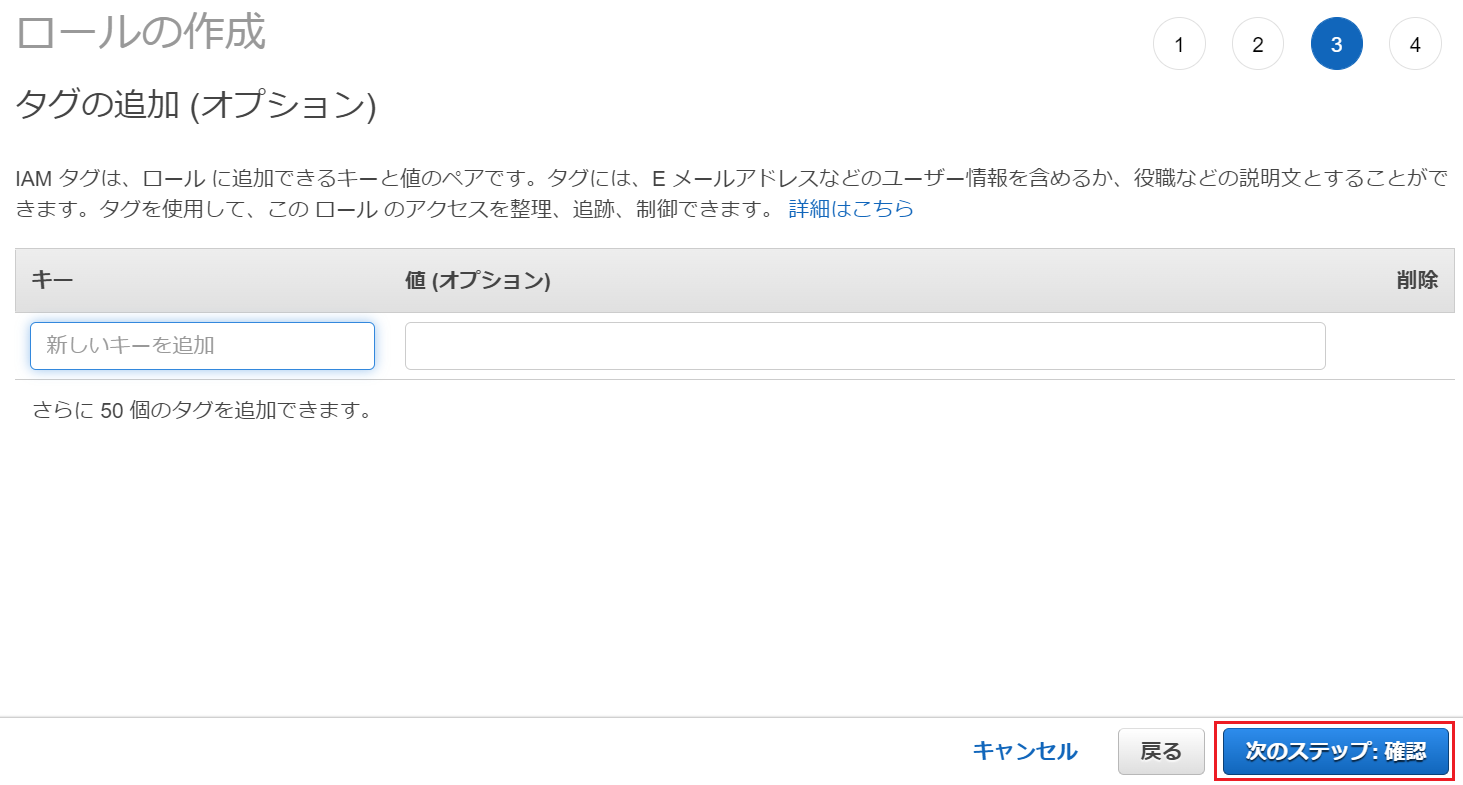

任意のタグ名を入力してルールを作成します。上図はタグなしの設定例となります。

5. おわりに

本記事では、以下2通りのRDS自動停止の方法を紹介しました。

①EventBridgeルール+Lambda関数

②EventBridgeルール+Systems Managerオートメーション

①は運用者自身がLambda関数を作成する必要がありますが、②のような1ルールあたりに5個のターゲットしか停止できないという制限がありません。また、Lambda関数の中身は運用者が自由にコーディングできるため、他の機能を追加することも可能です。このようなメリットがあるため、①は、多くのRDSを管理する必要があるAWS環境の管理者にとってうれしい停止方法だと思います。

②は1ルールあたりに5個のターゲットしか停止できないという制限があり、5個以上停止したい場合、ルールやターゲットを増加しなければならない手間はかかりますが、Systems ManagerオートメーションはAWSが用意している機能ですので、運用者側は一からコーディングする必要がありません。AWSコンソール画面でメニュー選択やボタンクリックなどで機能を実現することが可能ですので、個人で特定のRDS管理に便利な機能だと思います。

このように、①と②を場合分けて使用することをお勧めいたします。本記事で紹介したRDS自動停止の方法を利用して、AWSコスト削減に役に立ていただければ幸いです。