初めに

この記事は AWS SSO のカスタム SAML 2.0 アプリケーションを用いて、AWS Client VPN でセルフサービスポータルを有効化する手順を書きます。Client VPN の認証は統合認証を使用します。

AWS SSO の環境構築

AWS SSO のアプリケーションを 2 つ作成します。用途は以下の通りです。

- Client VPN の認証用

- セルフサービスポータル用

Client VPN の認証用の SSO のアプリケーションの構築手順、IAM ID プロバイダの設定方法は以下の記事の「AWS SSO の環境構築」、「IAM ID プロバイダの作成」にそれぞれ記載しています。

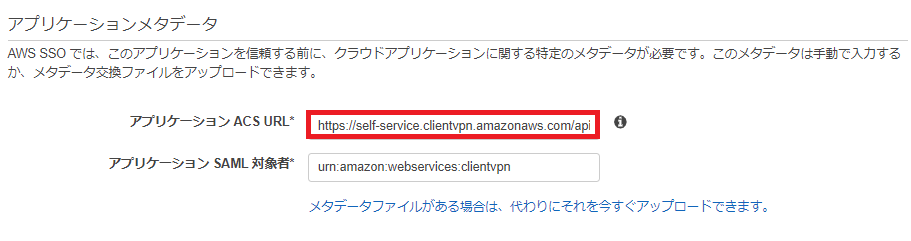

続いてセルフサービスポータル用のアプリケーションとその IAM ID プロバイダを作成します。作成方法は Client VPN と 1 点を除いて同様です。異なる点は「アプリケーション ACS URL」に入力する URL です。この URL には以下を入力します。

https://self-service.clientvpn.amazonaws.com/api/auth/sso/saml

クライアント VPN エンドポイントの作成

この手順は以下の記事の「クライアント VPN エンドポイントの作成」と 2 点異なります。

異なる点は以下になります。

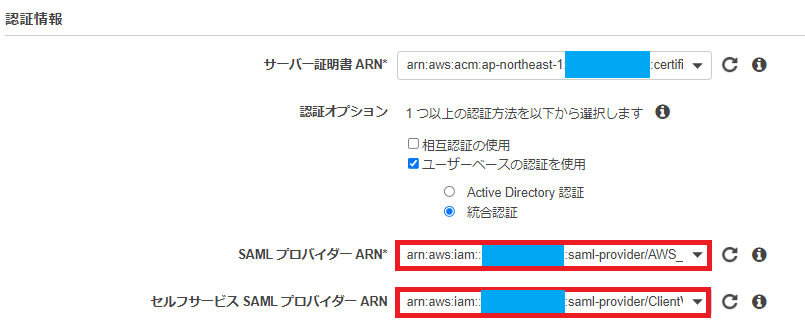

- セルフサービス SAML プロバイダー ARN

- 「セルフサービスポータルを有効化する」にチェックを入れる

まず、セルフサービス SAML プロバイダー ARN ですが、セルフサービスポータル用の IAM ID プロバイダを選択します。SAML プロバイダーには Client VPN の認証用の IAM ID プロバイダを選択します。

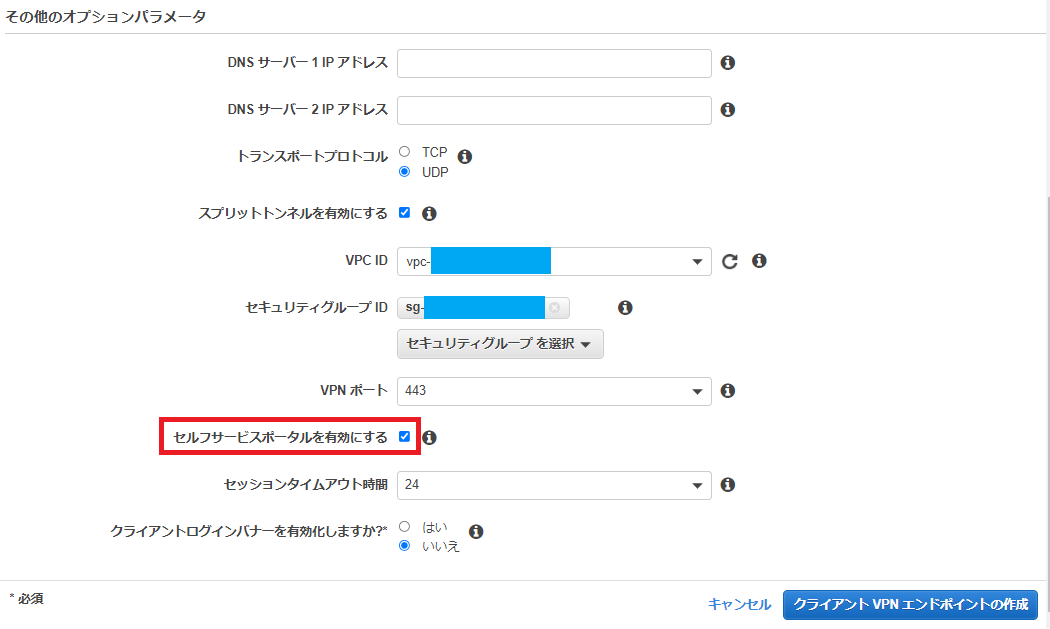

「その他のオプションパラメータ」のセクションで、「セルフサービスポータルを有効化する」にチェックを入れます。

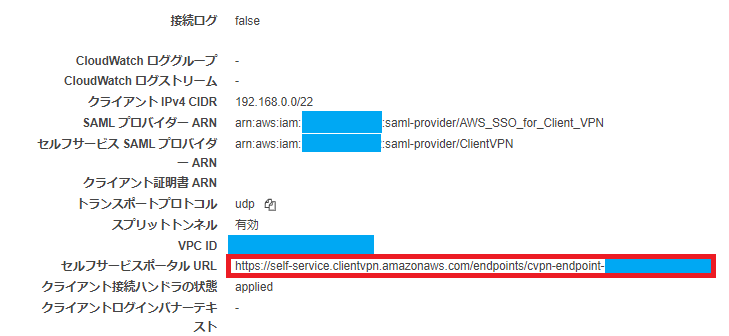

クライアント VPN エンドポイントを作成後、以下の「セルフサービスポータル URL」をコピーします。

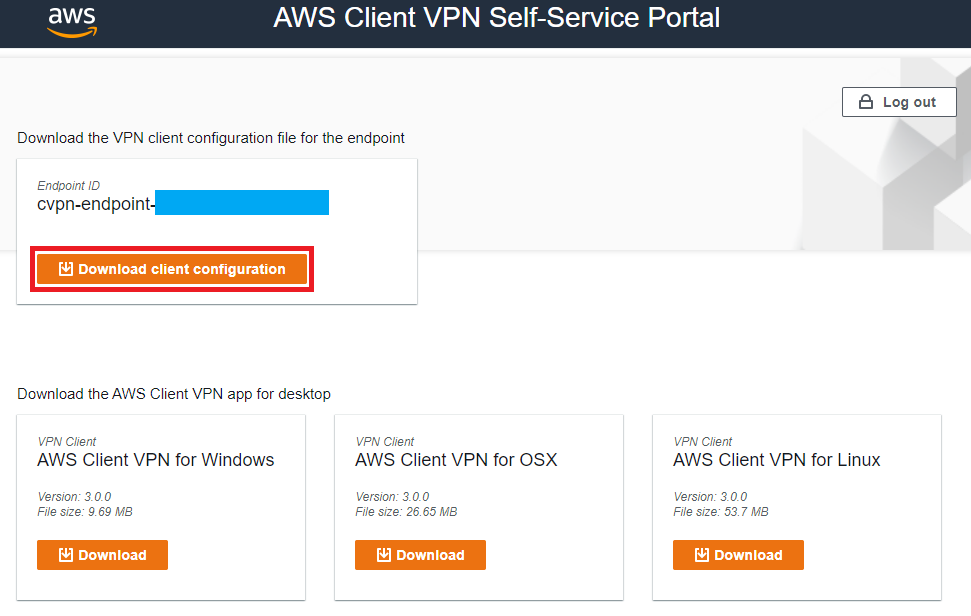

この URL をブラウザで開き、「Download client configuration」をクリックします。

ダウンロードしたクライアント設定ファイルを AWS VPN Client で読み込んで VPN エンドポイントに接続することができます。

参考記事