Appleの善意に基づいたプライバシー対策は、プライバシー重視の分散型VPN(dVPN)には及ばない。

2021年、AppleはSafariブラウザ向けに「iCloudプライベートリレー」というプレミアムiCloud機能をリリースしました。しかし、「プライベートリレー」とは一体何なのでしょうか?これは仮想プライベートネットワーク(VPN)の一種でしょうか?それともプロキシサーバーなのでしょうか?あるいは全く別のものなのでしょうか?

Appleのプライベートリレーは、VPNやプロキシといくつかのプライバシー強化機能やルーティング手順を共有していますが、実際にはそのどちらでもありません。最終的に、Appleのプライベートリレーをどのように分類するかという問題よりも、それがユーザーのプライバシーをどのように守るかという点が重要です。したがって、市場に出回っているこれらの異なる製品が、どのようにプライバシー保護機能を提供しているのかを理解することが必要です。

iCloudプライベートリレーは、AppleのデフォルトブラウザであるSafari上でユーザーのプライバシーを保護しますが、その構造上、ほとんどのVPNと比べると包括的なプライバシーツールではありません。さらに、メタデータの漏洩防止、大規模な監視、オンライン追跡に対する真のプライバシー保護という観点では、最先端の分散型VPN(dVPN)とは大きな差があります。

もしあなたがオンライン上のプライバシーを気にしていて、Appleが提供するこの有料機能に興味を持っているのであれば、その仕組みと、プライバシー重視のdVPNが提供できるものと比較して、これがあなたのお金を費やす価値があるかどうかを知っておく必要があります。

iCloudプライベートリレーとは何でしょうか?

Appleは、iCloudプライベートリレーの目的について、「Safariでウェブを閲覧する際に、Appleでさえも、あなたが誰であるかとどのサイトを訪問しているかの両方を知ることができないようにし、ユーザーのプライバシーを保護すること」と述べています。これは素晴らしい取り組みですが、具体的にどのように機能し、その意図はどの程度まで実現されているのでしょうか?

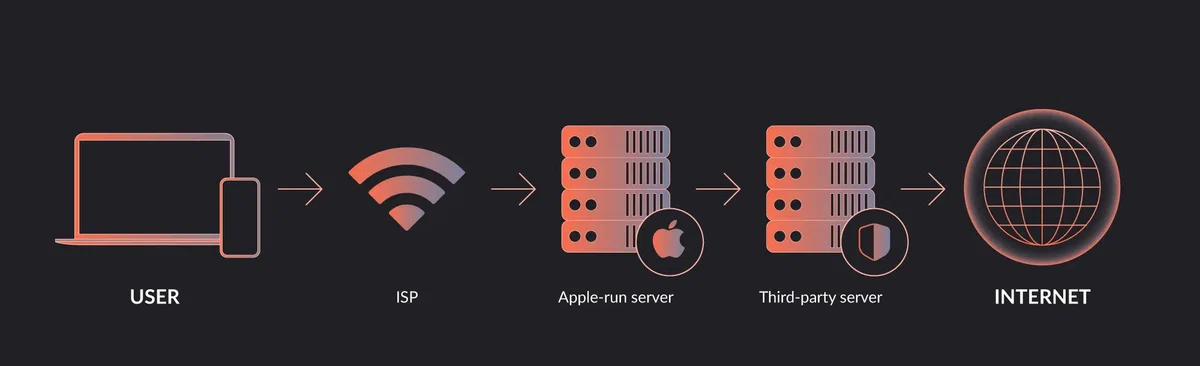

ユーザーのトラフィックとデータを保護するために、iCloudプライベートリレーは基本的にマルチホップルーティングシステムを提供しています。これは、Safariブラウザからのトラフィックを、インターネットに接続する前に、2つの異なるプロキシサーバー(またはAppleが「リレー」と呼んでいるもの)を通過させるというものです。このアーキテクチャは、ユーザーデータの集中化がプライバシーにとって大きなリスクとなるため、重要です。1つのサーバーがすべてのデータを保持していると、追跡されたり、侵害されたりしやすくなるためです。

2000年代初頭から市場に出回っているVPNやプロキシサーバーと同様に、Appleのプライベートリレーも、トラフィックを「リレー」することでIPアドレスを外部の目から隠します。しかし、Appleは独自のサーバーを使用して、トラフィックのDNSリクエスト(例えば、どのウェブサイトに接続しているか)と個人のIPアドレスを切り離すという独特な方法を採用しています。では、このサービスを利用することで、質の高いVPNと比較してどの程度のプライバシーが守られるのでしょうか?

iCloudプライベートリレーが実際にどの程度オンラインでのプライバシーを保護できるかを評価する前に、そのルーティング手順がどのように機能しているかを詳しく見ていきましょう。

Safariのプライベートリレーはどのように機能するのでしょうか?

まず最初に、iCloudプライベートリレーはiCloud+プランのプレミアム機能です。つまり、これを利用するには追加料金が必要です(もちろん、プランに付随する他の機能にも料金が発生します)。これは、MacやiPhoneのデフォルトのSafariブラウザの標準機能ではありません。

プレミアムプランに加入し、iCloudプライベートリレーが有効になっている場合、ネットワークの裏側で何が起こっているのかをステップバイステップで見ていきましょう。

1. リクエストの暗号化

AppleのSafariブラウザでウェブサイトやウェブサービスにアクセスする際、まずDNSリクエストはデバイス上で暗号化されます。暗号化されたDNSデータ(目的地)は、Appleが所有・運営する指定サーバー(Appleが「入口サーバー」と呼んでいるものですが、ここでは「リレー1」と呼びます)に置き換えられます。

2. インターネットサービスプロバイダー(ISP)との接続

DNSの暗号化が完了すると、あなたのリクエストは最初にインターネットサービスプロバイダー(ISP)と接続されます。ISPは、あなたの個人IPアドレスとAppleのサーバーのDNSデータを確認できますが、実際の目的地(訪問先のウェブサイトなど)は確認できません。これにより、あなたが「誰であるか」と「何をしているか」が分離され、プライバシーが守られます。

3. トラフィックのリレー

あなたのトラフィックデータはAppleの「リレー1」を通じてリレーされ、ここであなたのIPアドレスはAppleサーバーの公共IPに置き換えられます。

4. 第2のサーバーへの接続

Appleのリレー1から、トラフィックはAppleと契約している第2の第三者サーバー(内部では「出口サーバー」と呼ばれ、ここでは「リレー2」と呼びます)を通過します。この時点で、リレー1のIPアドレスはリレー2のIPアドレスに置き換えられます。

5. 最終目的地への転送

リレー2は、あなたのリクエストを公共のウェブ上の最終目的地に転送します。

Appleのルーティングスキームの核心は、2ホップネットワークによってあなたのIPアドレスとDNSリクエストを分離することです。これにより、プライバシーが向上し、ウェブ上の活動が保護されます。

リレー1:

見ることができる: あなたの真のIPアドレス。

見ることができない: 接続先のIPアドレス。

リレー2:

見ることができる: 接続先のIPアドレス。

見ることができない: あなたの真のIPアドレス。

重要なポイント:

リレー1とリレー2のいずれも、あなたの真のIPアドレスと接続先のIPアドレスの両方にアクセスすることはできないべきです。

iCloudプライベートリレーはVPNまたはプロキシですか?

原則として、Appleのプライバシーリレーのルーティングシステムは、VPNやプロキシサーバーがユーザーのIPアドレスを隠す方法と似ています。しかし、これらは同じように機能しません。プライベートリレーがあなたのトラフィックをVPNのようにルーティングしても、それをVPNにするわけではありません。最終的には、質の高いVPNはルーティング以上の多くの機能を持っているからです。それでは、これらのサービスの違いを考えてみましょう。

プロキシサーバー

プロキシサーバーは、公開ウェブにアクセスする前にトラフィックを再ルーティングする中間サーバーです。商業サービス、企業が使用するセキュリティリソース、または単なる別のコンピュータである可能性があります。いずれにせよ、トラフィックは転送され、そのIPはプロキシのIPに置き換えられ、トラフィックは他の誰かから発信されているように見えます。

プロキシは特定のアプリケーションに依存することが多いですが、デバイス全体に設定することもできます。重要なのは、プロキシはユーザーがブラウザなどの特定のアプリを介して手動で設定を構成する必要があり、そのため他のアプリからのデータが保護されず、設定ミスが発生する可能性があることです。一般的に、プロキシは質の高いVPNよりも信頼性が低いです。

VPNルーティング

VPNは、すべてのインターネットトラフィックをそのサーバーを通じてルーティングする無料または商業サービスです。プロキシサーバーと同様に、ほとんどの主流のVPNは単一ホップのアーキテクチャです。プライバシーに関しては、これによりプロキシサーバーのようにIPアドレスが隠されます。したがって、トラフィックが公共のウェブの目的地に到達すると、接続はあなたのIPではなくVPNの公開IPから来ているように見えます。

しかし、アプリ特有のプロキシサーバーとは異なり、VPNはデフォルトですべてのトラフィックをそのサーバーを通じてルーティングします。すべての受信および送信接続が同じように扱われます。さらに、プロキシとは異なり、VPNはデータをサーバーを通過する前にあなたのデバイス上で暗号化すべきです。これにより、HTTPS接続によって提供される暗号化に加えて、さらなるセキュリティ層が追加されます。

dVPNルーティング

VPNは、ユーザーデータを集中化する方法から来るデータ侵害や大規模な政府監視に対して完璧なプライバシーソリューションではありません。それに対して、dVPNはこれらの脅威を考慮して設計されたプライバシー強化型VPNです:そのVPNルーティング手順は、中央集権化されたトラフィック記録(またはログ)を防ぐためにマルチホップで分散されています。VPNが真に分散化されているのは、ユーザートラフィックの完全なルートが知られたり記録されたりできる中央のポイントが存在しない場合のみです。これには、ルーティングネットワークをサポートする独立して運営され、理想的にはリンクできないサーバー(またはノード)が必要です。

従来のVPNは、自らサーバーを所有・運営するか、第三者からレンタルするため、分散化されていません。原則として、彼らはサーバーを通過するトラフィックのログを保持できる可能性があり、ダブルVPNオプションを提供したり、ログを保持しないポリシーを採用したりしていてもです。それに対して、dVPNはマルチホップであり、設計上ログを保持できません。なぜなら、ルーティングパス上のどのサーバーもトラフィックの完全なルートにアクセスできないからです。

iCloudプライベートリレーとは?

Appleが最近導入したiCloudプライベートリレーについて、どのように理解すればよいのでしょうか?

プロキシサーバーやVPNと同様に、トラフィックを中間サーバーを介してルーティングし、IPアドレスをマスクする機能を持っています。しかし、従来のプロキシやVPNと完全に一致するわけではなく、これを一意に分類するのは難しいです。

プライベートリレーはプロキシサーバーか?

iCloudプライベートリレーは、Appleの独自のSafariブラウザを通じてのみ機能するため、プロキシサーバーに近いと言えます。通常、プロキシはブラウザ特有である傾向がありますが、iCloudプライベートリレーは単なるプロキシとは異なり、マルチホップ(複数の中継サーバーを経由)を利用し、DNS暗号化を提供することでメタデータの追跡からユーザーを保護します。

プライベートリレーはVPNか?

iCloudプライベートリレーは、Safariブラウザに組み込まれたVPNのような機能を持っています。しかし、従来のVPNとは異なり、デバイスから発信されるすべてのトラフィックをカバーしないため、正確にはVPNとは言えません。そのため、Safari以外のトラフィックについては保護されず、限られたトラフィックのみが対象となります。

プライベートリレーはdVPNか?

iCloudプライベートリレーは、IPアドレスをDNSリクエストから分離するために2つの独立したサーバーを使用するという点で、分散型VPN(dVPN)と建築的に類似しています。これは、メタデータの追跡を防ぐための仕組みです。しかし、完全な分散型の性質を持つわけではありません。プロプライエタリ(独自)サーバーの使用、いくつかのログ保持慣行、Appleと契約している第2の第三者サーバー(出口リレー)とのリンク可能性があるため、dVPNとしての分類は難しいでしょう。

プライベートリレーの本質とは?

これらの分類よりも重要なのは、iCloudプライベートリレーがユーザーのプライバシーを保護するために特に設計されたVPNとどのように異なるのかという点です。

それでは、問題の核心に迫りましょう。

プライバシー保護: プライベートリレー vs. dVPNs

市場に出ているほとんどすべてのVPNのマーケティングと同様に、Appleもユーザーデータが広範なデータ追跡、収集、監視システムの標的であることを指摘しています。これらの状況は確かに真実であり、多くの人が認識している以上に深刻です。しかし、Appleはオンラインプライバシーの問題に対して十分な解決策を提供しているのでしょうか?

iCloudプライベートリレーの位置づけ

iCloudプライベートリレーのような単一のサービスを巨大なVPN市場と比較するのは容易ではありません。VPNは互いに大きく異なる場合があり、プライバシーに関する約束が実際に彼らが私たちのデータで行っていることと一致するわけではありません。

Nymによる比較の前提条件

これらの製品を意味のある形で比較するために、Nymの以下の前提があります:

-

VPNはプロキシサーバーよりも包括的なプライバシーツールであるため、Appleのプライベートリレーがプライバシー保護の観点からVPNと比較されるべきです。

-

Appleの機能はルーティングアーキテクチャの観点からdVPNに近いため、この2つのモデルだけを比較します。

-

最終的に、dVPNは従来の1ホップVPNよりもプライバシーの面で強力なアーキテクチャです。

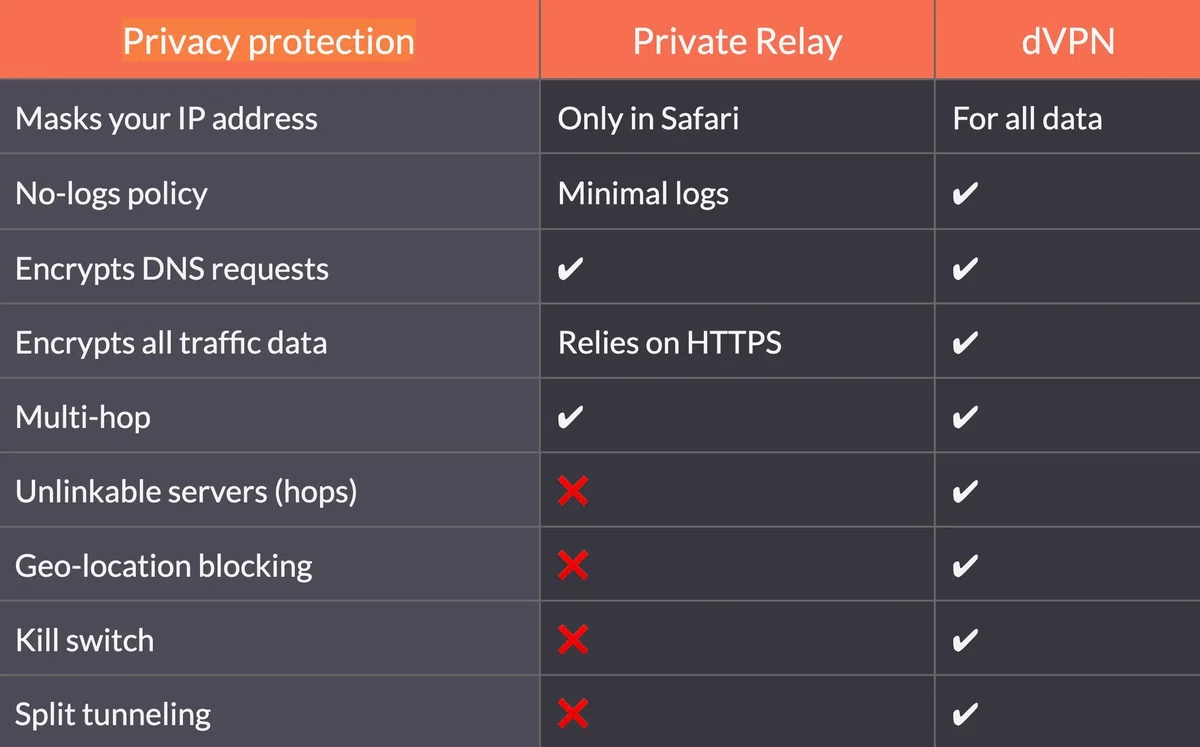

理想的なdVPNの基準

dVPNはそれぞれ異なるため、以下の表は理想的なdVPNがプライバシー機能の観点で最低限提供すべきものであるというNymのビジョンを示しています。多くのVPNや一部のdVPNはこれらの要件を満たさない可能性があるため、購入時にはすべてを確認するべきです。

IPアドレスの秘匿化

あなたのIPアドレスは、プロキシサーバーを介してトラフィックをルーティングまたはリレーすることによって、受信者のために表面的にマスクされることがあります。この意味で、Appleのプライベートリレーや信頼できるすべてのVPNおよびプロキシサーバーは、この基本的なプライバシー機能を果たします。

しかし、プロキシ接続の運営者(Apple、VPN、またはプロキシサーバーのいずれか)が、トラフィックがそのサーバーを通過する際にあなたの本当のIPアドレスを見ることができることを忘れないでください。したがって、これ単体では本物の匿名性を確保するための完璧な保護にはなりません。なぜなら、AppleやGoogleのようなビッグテック企業が最大のデータ追跡者だからです。

ノー・ログポリシー

トラフィックをリレーまたはルーティングし、IPをマスクするためには、VPNもAppleも、まずあなたのトラフィックデータを処理する必要があります。したがって、多くのVPNプロバイダーは「ノー・ログ」または「ゼロ・ログ」ポリシーを提供して、ユーザーにデータの記録を保持していないことを保証しています。あなたのウェブ接続がすでに暗号化されていると仮定すると、記録できる情報には、接続時のIPアドレス、特定の時間、場所、持続時間、ウェブサービスまたは連絡先のIPなどが含まれます。このすべてのメタデータは、オンライン追跡者にとって大きなリソースです。

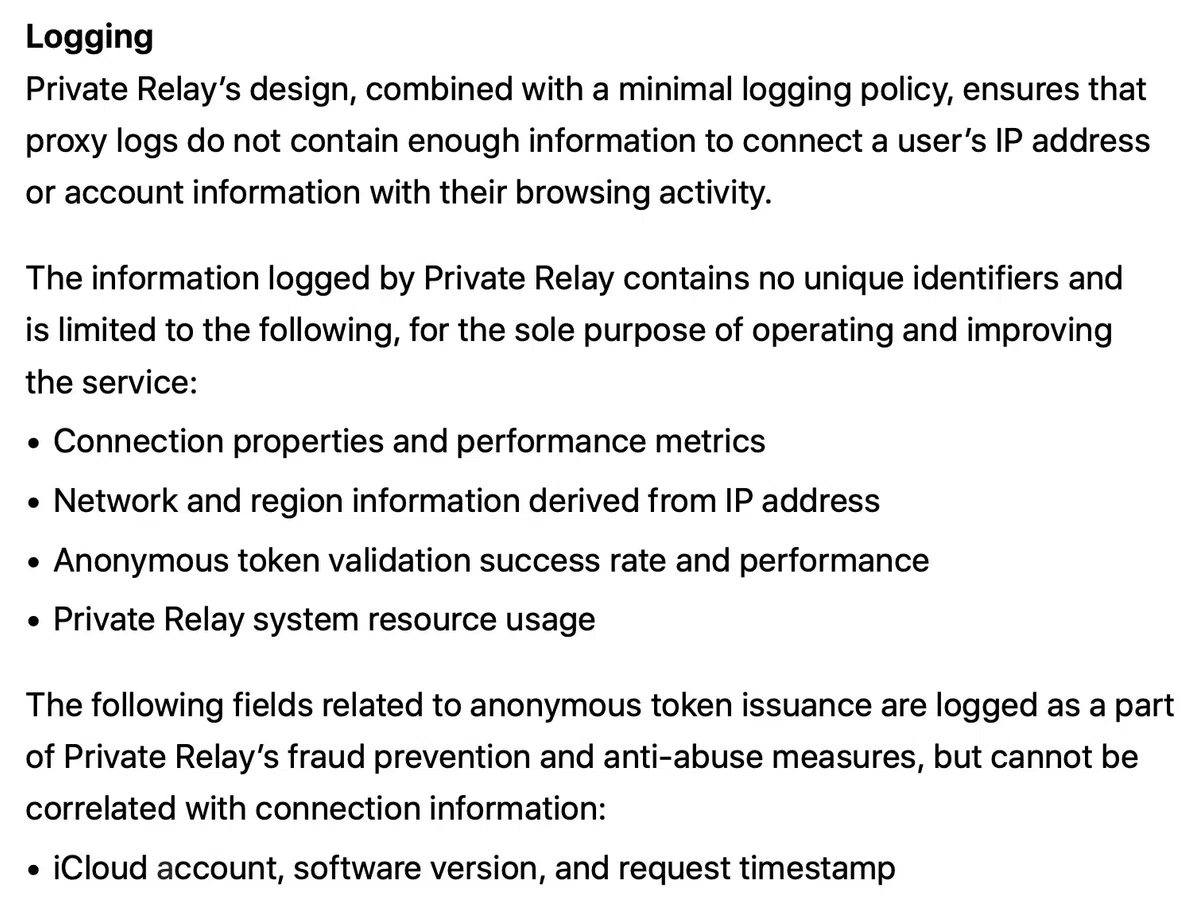

Appleのプライバシーリレーにおけるログポリシー

Appleは、自社のiCloudプライバシーリレーサービスに対して「最小限ログ(minimal logs)」ポリシーを提供しています。これは主にネットワーク運用目的のためのものであり、多くのVPNが公表していないにもかかわらず、一般的な慣行です。そのため、Appleがこの点について明確に述べているのは誠実な告白と言えます(ただし、サービスのウェブサイトプロモーションではこの点を強調していません)。つまり、Safariのトラフィックが彼らのRelay 1を通過する際、AppleはあなたのIPアドレスを含む、ネットワーク的に「運用上の」データを記録することになります。しかし、彼らはRelay 2の第二の第三者サーバーのログ管理に関しては明言していません。

比較すると、dVPNでも同様に各ノードが通過するサーバーのログを記録することが可能です。dVPNの利点は、どのノードも完全なトラフィック経路にアクセスできないことです。iCloudプライバシーリレーも同様の設計ですが、AppleがRelay 1を運営・ログを取る一方でRelay 2を利用しているため、最終的には相互にリンク可能となっています。

DNS暗号化

AppleのiCloudプライバシーリレーは、トラフィックのDNSリクエストを暗号化します。DNSは基本的に、人間が読めるドメインやアドレス(例:www.nymvpn.com)をコンピュータが理解できる形式(数値のIPアドレス)に変換するものです。DNSリクエストを暗号化し、DNSリークを防ぐことは重要なプライバシー機能です。これがなければ、オンラインで接続している相手や内容のIPアドレスが外部の追跡者に見える可能性があります。

多くの現代的なVPNも、トンネリングプロトコル内でDNSリクエストを暗号化し、DNSリークを防ぐことを主張しています。DNSリークは、リクエストが本来のVPNまたはプロキシサーバーではなく、DNSサーバーに自動的に送信されることで発生します。これにより、VPNの暗号化トンネルから「漏れ」出てしまいます。DNSリークを防ぐために、VPNは通常独自のDNSサーバーを運営しています。しかし、多くの無料VPNサービスなど、一部のVPNはこの保護を信頼できる形で提供していないか、さらにはデータを全く暗号化できない場合もあります。

重要な問いは、Appleのプライベートリレーが、従来のVPNサービスにとって確立されたセキュリティ問題であるDNSリークを防ぐのにより効果的であるかどうかです。

フルデータ暗号化

iCloudプライバシーリレーはDNSレコードを暗号化しますが、トラフィックの全内容も暗号化されているのでしょうか?Appleのプライバシーリレーに関するウェブサイトは、DNSデータを暗号化することだけを主張しており、プライバシーリレー自身によるDNSリクエストを超えた追加の暗号化については指定していません。プライバシーリレーは、「Oblivious DNS over HTTPS (ODoH)」と呼ばれる公衆鍵暗号化の一種を使用しており、これは中間サーバーを通じてDNSデータのエンドツーエンド暗号化を確保します。

これは、現代的なVPNとは異なる暗号化手法です。VPNは、デバイス上のすべてのトラフィックをVPNサーバーに安全にトンネリングする前に暗号化すべきであり、すべてのDNSヘッダーも含まれます。ユーザートラフィックの内容は、現代ではデフォルトでHTTPSおよびSSL/TLS暗号化プロトコルによって暗号化されるべきです。したがって、接続がHTTPSで暗号化されていると仮定すれば、これがあまり大きな違いをもたらさない可能性もあります。しかし、特にDNSリークを防ぐように設計された質の高いVPNトンネル暗号化は、iCloudプライバシーリレーによって提供されるものに比べて、間違いなく追加のセキュリティレイヤーとなります。

マルチホップとアンリンカビリティ

iCloudプライバシーリレーは2ホップ構造であり、2つのサーバーを使用しているため、それぞれがユーザーの完全なトラフィック記録の一部のみを保持します。しかし、サーバー自体は必ずしも非連結であるとは限りません。最初のサーバーはAppleが所有・運営しており、2番目のサーバーはAppleとの契約に基づいて運営されています。これらのサーバーを通過するデータが監視される可能性、メタデータトラッキングを確認される可能性、または政府の記録要求に応じることができるかどうかは不明です。一方、dVPNやミックスネットは、ユーザートラフィックが通過するサーバーが単一の企業によって制御・運営されていないため、建築的に非連結であることにおいて優れています。

地理位置の選択とブロック

AppleのiCloudプライバシーリレーでは、ユーザーが別の国にあるプロキシサーバーを選択したり、自身のRelay 1からトラフィックの発信国を隠したりすることはできません。Appleは、ユーザーに自分のIPアドレスとその近くの位置をルーティングシステム内の最初のサーバーに開示することを要求しており、そのデータはログに記録されます。

対照的に、dVPNでは、ユーザーはさまざまな国にあるエントリーサーバーを選択でき、外国ベースのコンテンツにアクセスしたり、自国での検閲制限を回避したりすることが可能です。

キルスイッチ

キルスイッチは、VPN技術に特有のセキュリティ保護機能です。これは、VPNとの接続が切れた場合にインターネットから切断される仕組みです。これにより、VPNサーバーとの接続が一瞬でも中断された場合のデータ漏洩を防ぎます。すべてのVPNがキルスイッチを持っているわけではありませんが、iCloudプライバシーリレーにはその機能がありません。

スプリットトンネリング

質の高いVPNの大きな利点の一つは、スプリットトンネリング(https://qiita.com/pseudonym2/items/474659fdac0a0531e589 )と呼ばれるカスタマイズ機能です。ユーザーは、どのトラフィックやアプリ、さらにはウェブサービスがVPNを使用し、どれがそれを回避するかを決定できます。一部のVPN接続は遅延を引き起こす可能性があるため、これはゲームプレイなどの際に必要な最大接続速度を確保しつつ、他のすべての入出力トラフィックにプライバシー保護を維持するために重要です。

iCloudプライバシーリレーは、スプリットトンネリングのカスタマイズに類似した機能を提供していません。実際、「特定のウェブサイト、ネットワーク、またはシステム設定のためのiCloudプライバシーリレーの管理」チュートリアルページは、ユーザーにプライバシーリレーを一時的にオフにする方法を指示するだけです。これは、(1)ブラウザを通じたすべてのトラフィックのプロキシ接続を無効にするか、(2)特定のウェブサイトがあなたのIPアドレスを見ることを一時的に許可することを意味します。このため、ユーザーはケースバイケースでサービスを手動でオン/オフに切り替える必要があります。Nymの見解では、これはVPNのスプリットトンネル構成に比べてはるかに劣るツールです。

Apple iCloud Private Relayの利点と欠点

iCloud Private Relayの利点

SafariでのIPアドレスの隠蔽: ほとんどの従来のVPNと同様に、Appleのプライバシーリレーは、Safariブラウザを使用して非機密トラフィックを扱う際にIPアドレスを隠すための十分なツールです。これにより、公共のウェブ上のサービスや連絡先からIPアドレスを隠すことができ、外部の監視試行からも保護されます。

Safariでのメタデータ保護: 2ホップルーティングプロトコルとDNS暗号化により、プライバシーリレーはメタデータの漏洩やトラッキングからの保護に効果的なツールになる可能性があります。

iCloud Private Relayの欠点

-

Safari以外でのIPアドレスの隠蔽: Appleのプライバシーリレーは、Safariブラウザを介したウェブトラフィックに対してのみIPアドレスを隠蔽します。他のアプリからのすべてのウェブ接続(メールクライアント、メッセージングアプリ、トレントやダウンロードプログラムなど)は同様に保護されません。特に、メールクライアントなどの一部のアプリはDNSリクエストを使用する可能性があり、Appleが述べている「DNS暗号化」はそれらをカバーしません。

-

システム全体のデータ暗号化: iCloudプライバシーリレーによって提供される暗号化は、ウェブを閲覧する際にSafariアプリを通じてのみ適用されます。他の接続は、VPNのような他のサービスによって保護されない限り、暗号化されません。

-

ゼロログポリシーの欠如: Appleはノーログポリシーを主張しておらず、「最小限のログ」を保持していることを明確にしています。このログには、Relay 1上のユーザーIPアドレスが含まれます。ただし、DNSリクエストは設計上このログデータに含まれないはずです。残念ながら、Relay 2(サードパーティのサービスプロバイダー)のログポリシーや、誰がそれを運営しているか、どのように運営されているかに関する情報は提供されていません。

結論: dVPNはプライバシーにおいてPrivate Relayを上回る

Appleのプライバシーリレーを選ぶかどうかは、最終的にはシンプルな疑問に帰着します。それは、「なぜ特定のブラウザでしか機能しないプライバシー機能に対して、プレミアムのサブスクリプション料金を支払う必要があるのか?」ということです。特に、最近のdVPNが提供する業界標準のプライバシー保護(システム全体のカバレッジ、トンネル暗号化、スプリットトンネリング、キルスイッチ、そして真に分散型のネットワーク)を考慮すると、なおさらです。もちろん、Appleのプライバシーリレー機能には、Nymがここでは考慮していないiCloud+の他のプレミアム機能も付随しています。

プライバシーの観点から見れば、iCloudプライバシーリレーは依然として正しい方向への一歩です。分散型ルーティングはメタデータを保護するために重要ですが、Appleのサービスは真に分散型ではなく、ブラウザ特有のプライバシーは最終的に制限されています。オンラインで本当に匿名性とプライバシーを求めるのであれば、最も効果的なVPNを通じて包括的な保護を得ることが最善です。これは、NymVPNのような真に分散型のVPNサービスを意味します。

Nymは、サーバーを所有・運営していないだけでなく、メタデータを追跡からほぼ完全に保護できる比類のない5ホップミックスネットVPNを提供しています。また、Nymのミックスネットは、ネットワーク内にカバートラフィックを提供するためのデータミキシング、遅延、ダミーパケットという追加のプライバシー保護を使用しています。このようなノイズがあなたのトラフィックに提供されることで、データ追跡の試みはほとんど無意味にまで抑制されるのです。

参考リンク

- Nym公式サイト

- Nymのミキシングネットワーク - Wikipedia

- Nymホワイトペーパー

- 分散型VPN と中央集権型VPN:違いの全て

- ミックスネットとは何か? VPNによる比類なきオンラインプライバシー

- Sphinx暗号-Nymを支える匿名データフォーマット

- ココナッツ認証(Coconut Credentials)とは?- プライバシーを保護するゼロ知識証明技術