はじめに

今回は、IAMユーザー登録のハンズオンを行ってみたいと思います。

私自身が初心者ですので、間違っていたらご指摘お願いします。

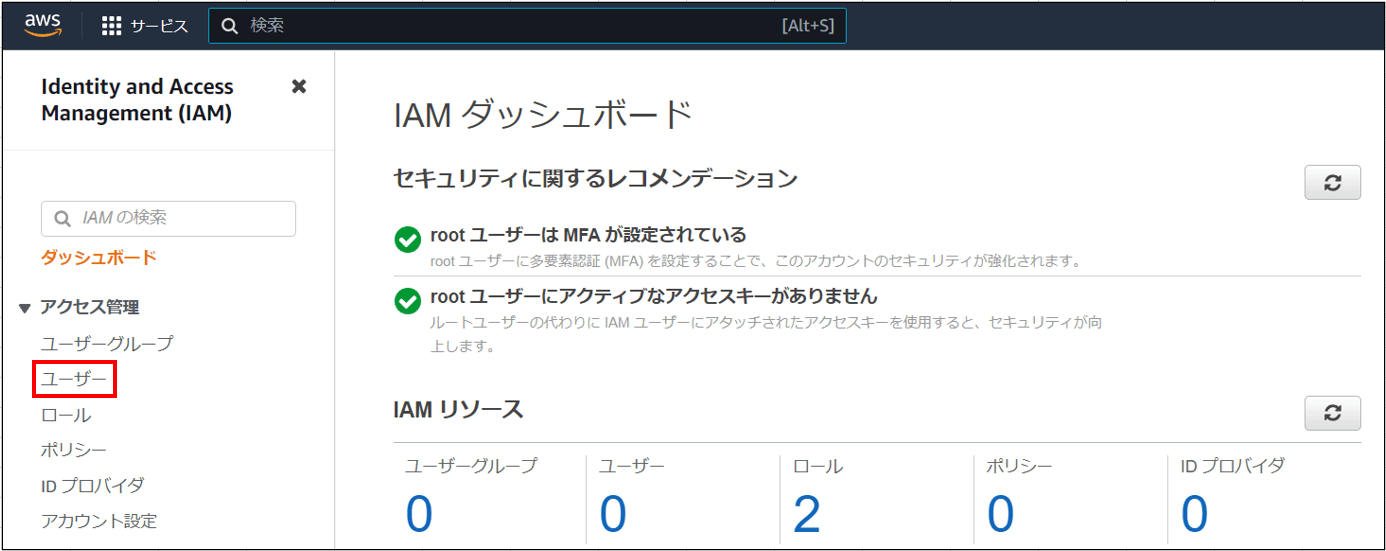

IAM(Identity and Access Manegement)について

・AWSリソースへのアクセスを管理するサービス

・主な機能は、(ユーザー)認証と(機能/サービスへの)アクセス許可の機能

・ルートユーザーはフル権限なので、IAMユーザーで作業することを推奨

・IAMユーザーをグループ単位で管理することも可能

・ユーザー認証に、MFA(多要素認証)を利用することを推奨

~備考~

IAMセキュリティのベストプラクティスについて

ルートユーザーのみでしかできないタスク

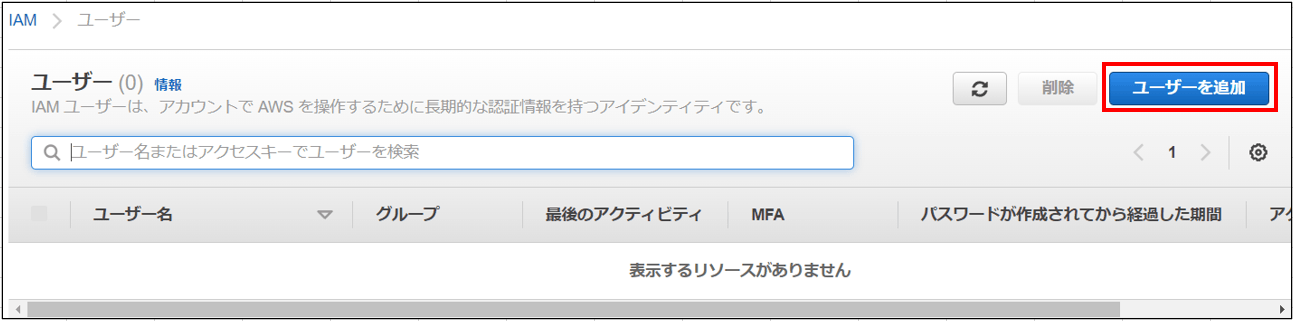

IAMユーザーの作成方法

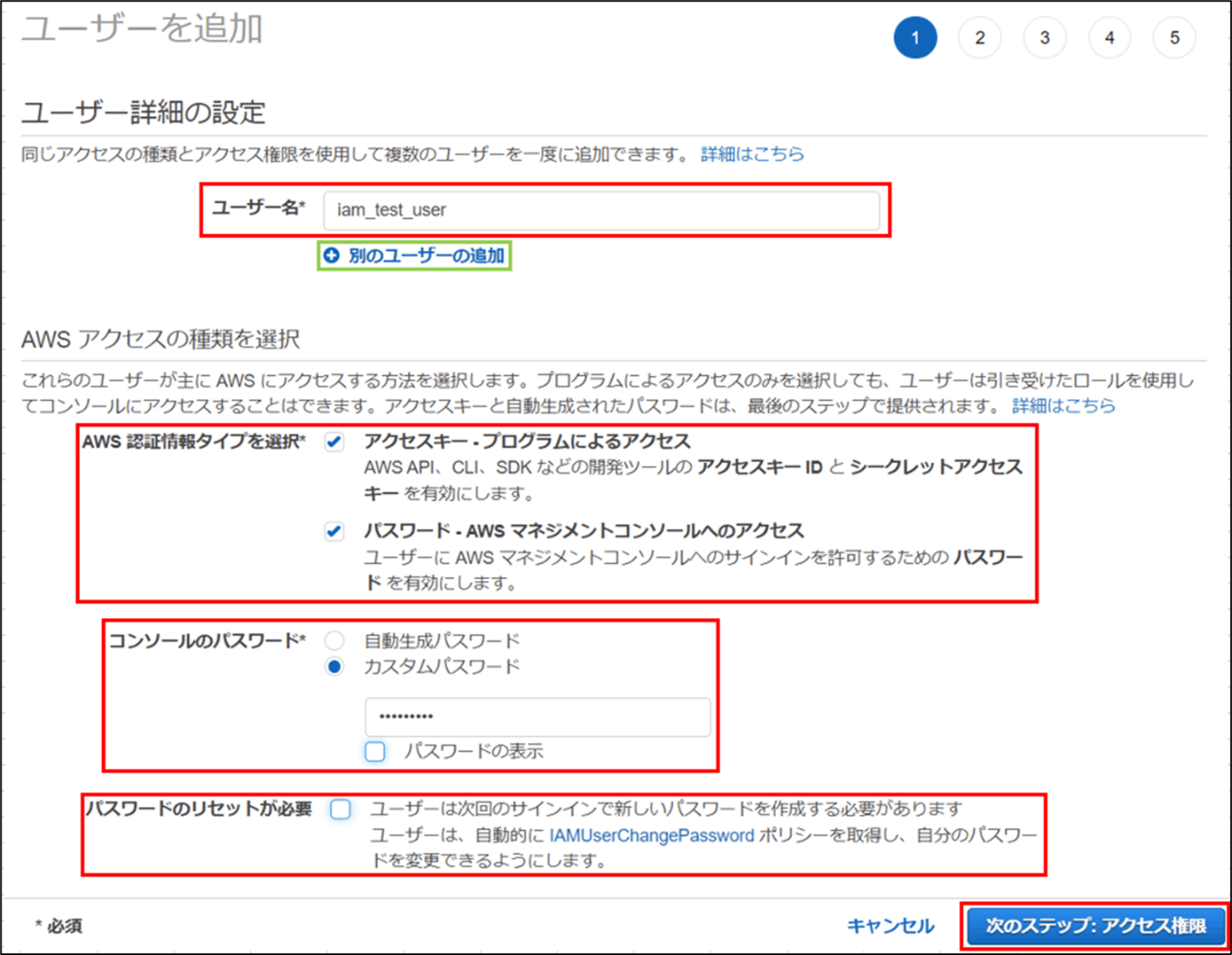

【ユーザー名】

お好きなユーザー名を入力

「別のユーザーの追加」で複数のIAMユーザーを追加できる模様

【AWS 認証情報タイプを選択】

AWSを操作する方法を選択(CLIまたはGUIのどちらか、もしくは両方)

【コンソールのパスワード】

AWSコンソールにログインする際のパスワードを入力するか、自動生成するかを選択

【パスワードのリセットが必要】

IAMユーザーでログインした後に、強制的にパスワードリセットをさせたい場合に選択

項目を埋め終わったら、「次のステップ:アクセス権限」をクリックする。

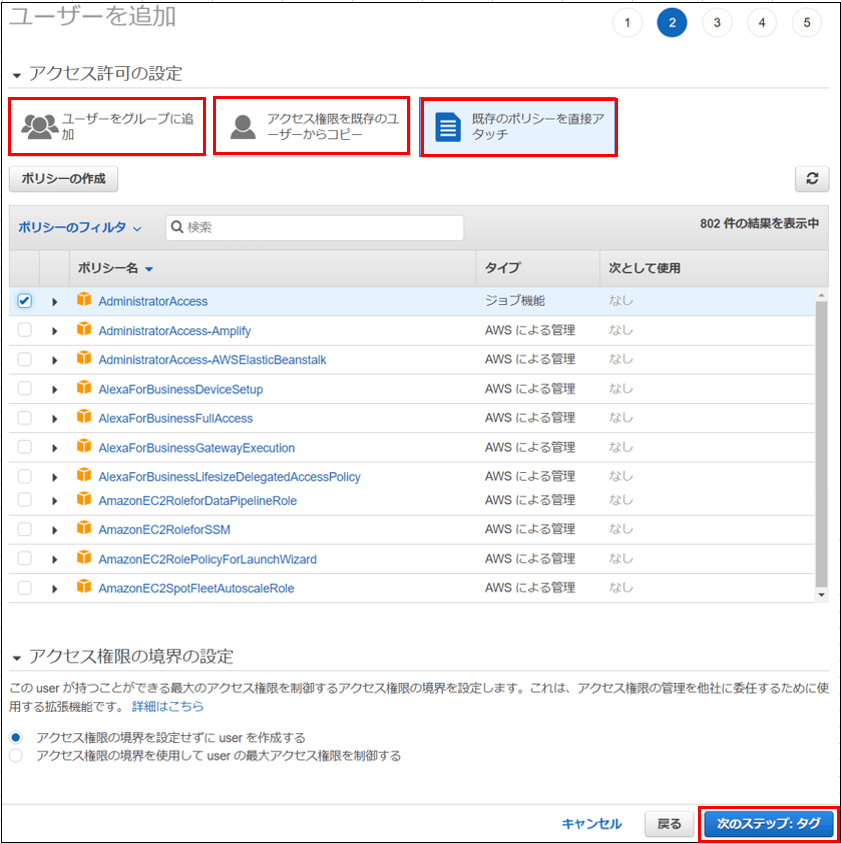

3. 遷移した画面でIAMユーザーに権限(ポリシー)を割り当てる。

ここでいう権限は、IAMユーザーがAWSでできることの指す。

基本的に必要最低限の権限を割り当てることが望ましい。

【ユーザーをグループに追加】

グループ単位でIAMユーザーを管理することができる。

グループに対して権限を割り振る。

【アクセス権限を既存のユーザーからコピー】

権限を既存の(IAM)ユーザーからコピーすることができる。

【既存のポリシーを直接アタッチ】

AWS側であらかじめ用意されている権限を割り振ることができる。

今回は「既存のポリシーを直接アタッチ」で「AdministratorAccess」の権限をIAMユーザーに割り当てる。「AdministratorAccess」は、ほとんどのサービスが利用できる権限である。

権限の割り当てが完了したら、「次のステップ:タグ」をクリックする。

~備考~

アクセス権限の境界の設定は、IAMユーザーが利用できる権限をより細かく制御するものである。

IAMユーザーのポリシーとアクセス許可の境界の両方で許可されている権限(アクション)のみが実行できる。

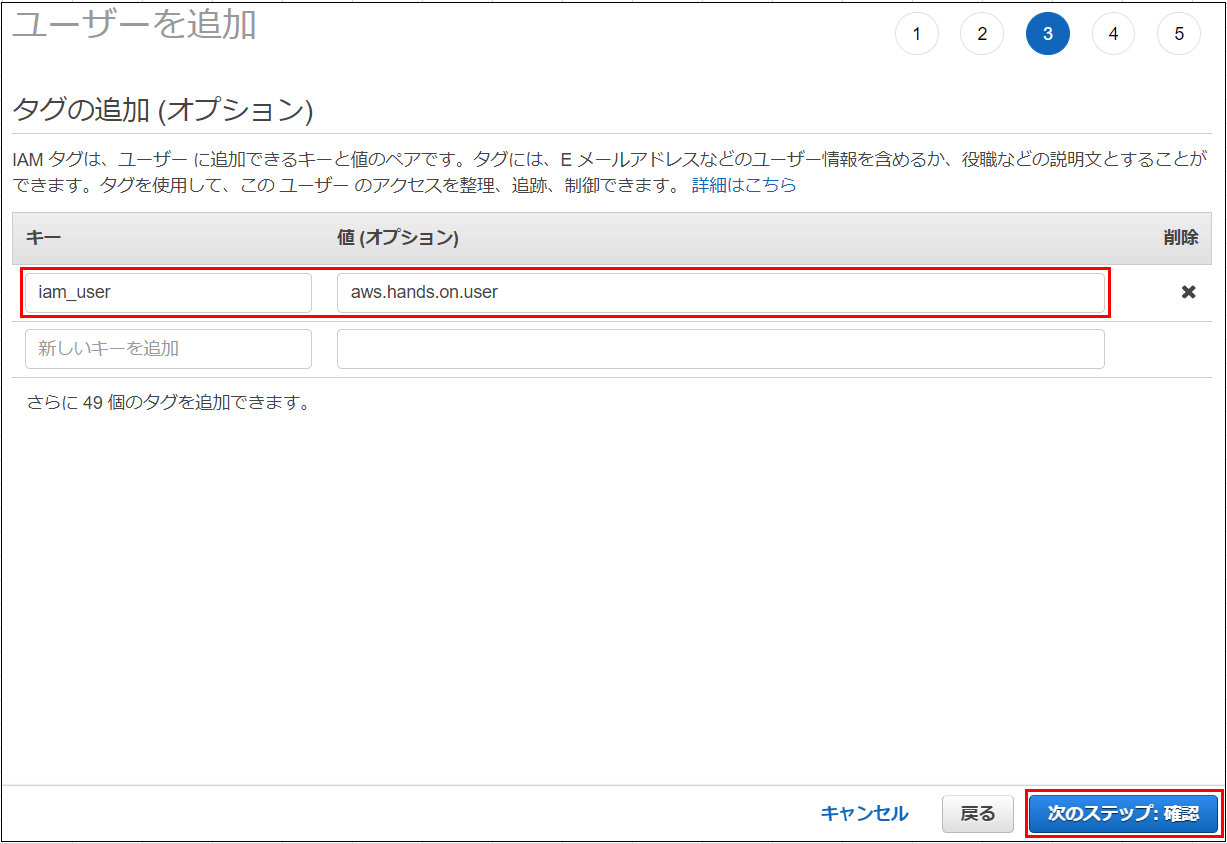

4. 遷移した画面でタグをIAMユーザーに付ける。

「タグ」は、あくまで管理をしやすくするためのモノである。

なので絶対に付けないといけないわけではないが、付けることが推奨されている。

タグ付けが完了したら、「次のステップ:確認」をクリックする。

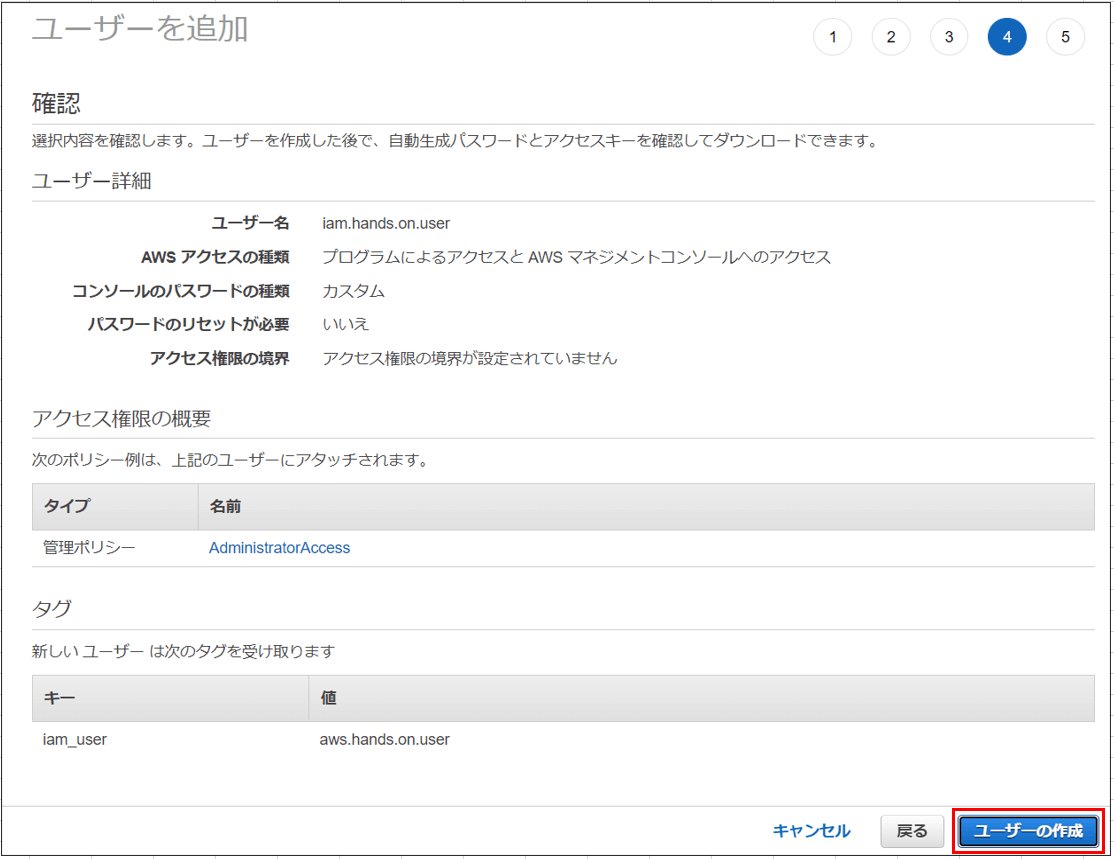

5. 最終確認を行う。

設定が想定通りか確認し、問題なければ「次のステップ:ユーザーの作成」をクリックする。

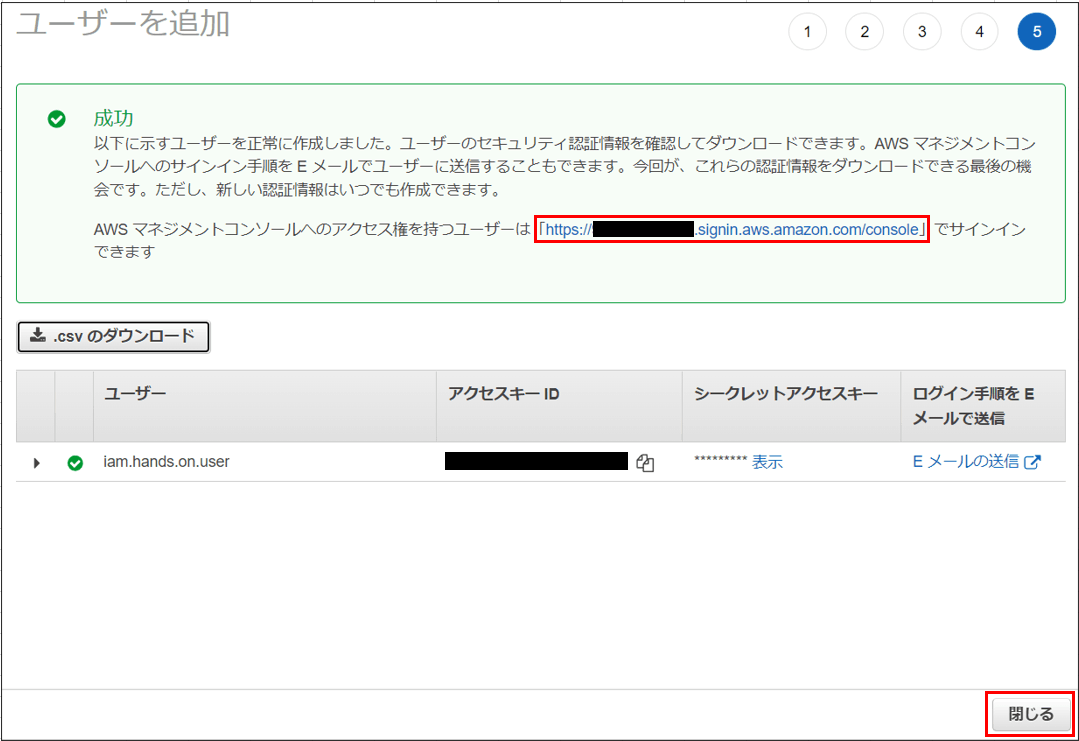

6. IAMユーザー作成完了

CLIでAWSを操作する(項番1:AWS認証情報タイプを選択)場合は、

「アクセスキーID」と「シークレットアクセスキー」が発行され、これを使ってCLIで

アクセスすることになる。なので忘れないように保管しておく必要がある。

もちろん第三者への連携はNGです。

また赤枠で囲われているURLからログインすることになるので、こちらも忘れずに。

このリンクから行かない場合は、

ログイン時にIAMユーザーのアカウント ID (12 桁) を入力する必要がある。