久しぶりに新しいルールパッケージ(Network Reachability-1.1)のリリースがされました。

役割としてはこのようなもののようです。直訳ですが。

EC2インスタンスがインターネット、仮想プライベートゲートウェイ、AWS Direct Connect、またはピアVPCなどの外部ネットワークから到達できるかどうかを判断するために、Amazon仮想プライベートクラウド(Amazon VPC)ネットワーク構成を分析します。つまり、ホストへの外部アクセスの可能性を通知します。これは、セキュリティグループ、ネットワークアクセスコントロールリスト(ACL)、ルートテーブル、インターネットゲートウェイ(IGW)など、すべてのネットワーク構成をまとめて分析することで、到達可能性を推測します。 VPCネットワーク経由でパケットを送信する必要はなく、EC2インスタンスネットワークポートへの接続を試みる必要もありません。パケットレスネットワークマッピングや偵察のようなものです!

事前準備

テスト用インスタンスは22,80ポートを開けている

テスト用EC2インスタンスにInspectorのエージェントを入れておく

※エージェントが入ってない場合は、SSMのRuncommandの"AmazonInspector-ManageAWSAgent"など使うと簡単にインストールできます。

公式のインストール手順はこちらです

Inspectorの設定

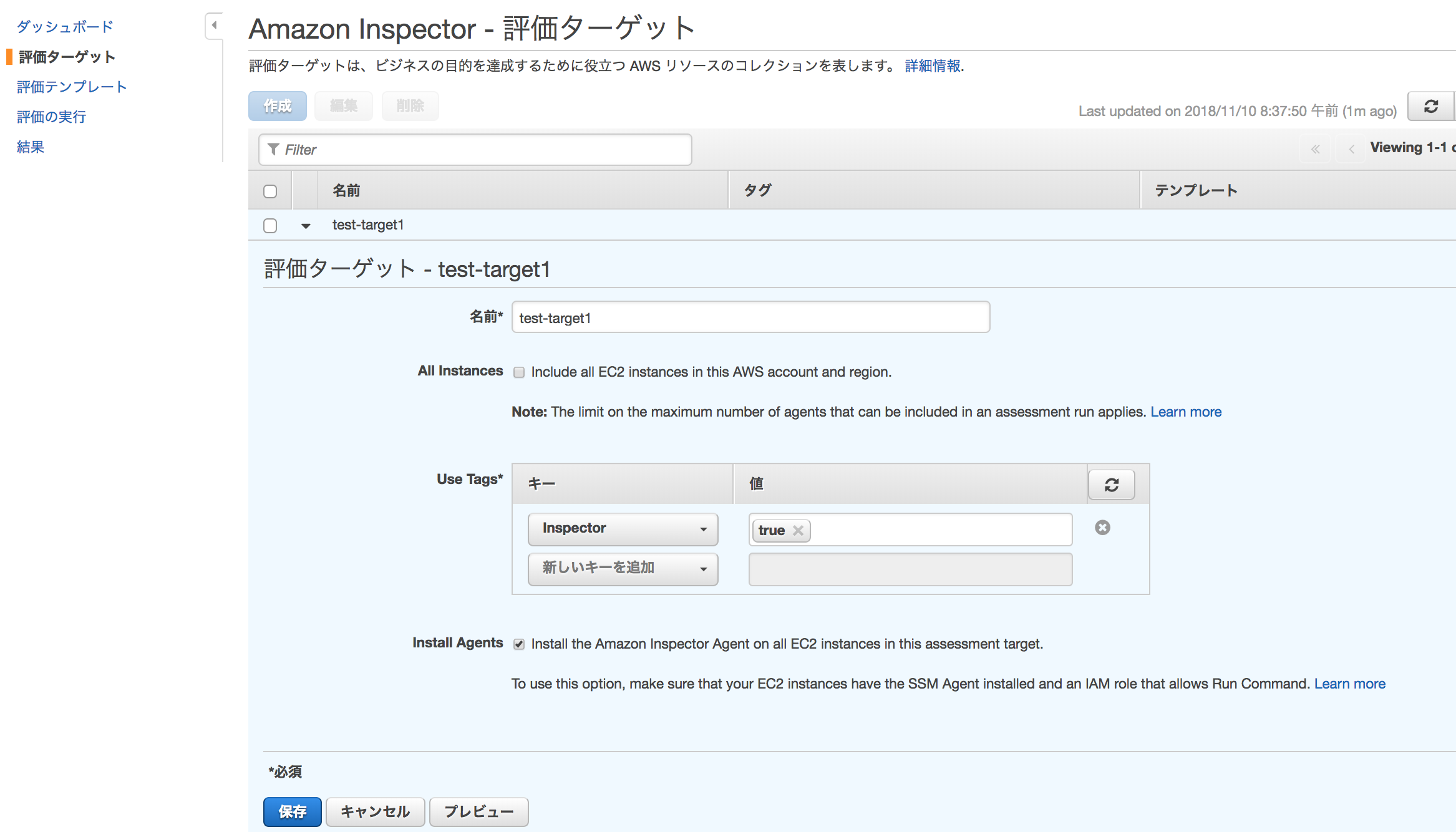

評価ターゲット作成

以下値を入れ[作成]

名前:test-target1

Use Tag:Inspector/true (タグは任意のものを必要に応じて付ける。指定したタグだけがスキャンのターゲットになる)

※Install Agent:ここにチェックを入れるとSSMを使ったエージェントインストールが行われる。SSMエージェントが入ってる必要がある。ちなみにAmazonLinuxは最初から入っている

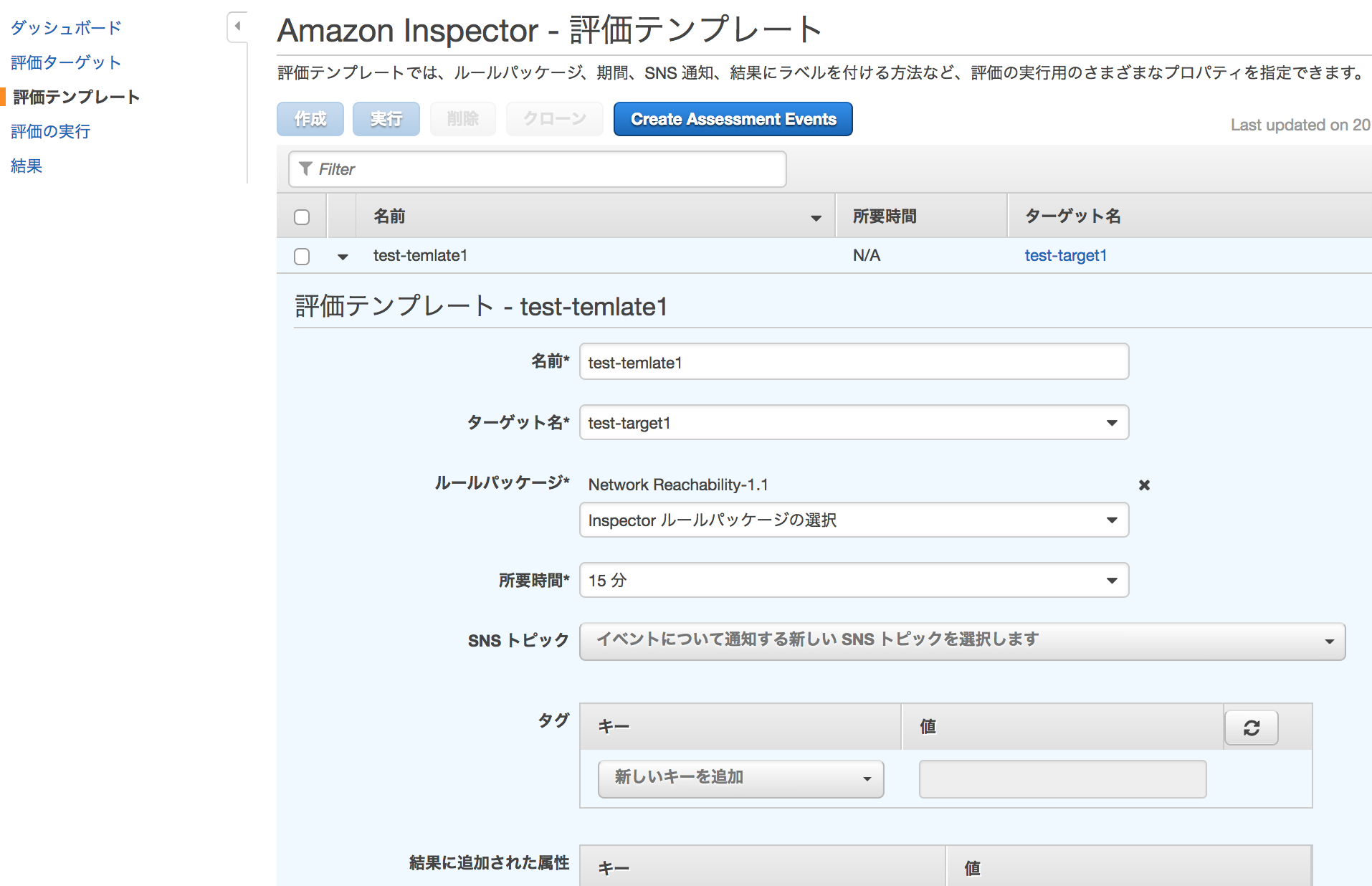

評価テンプレート作成

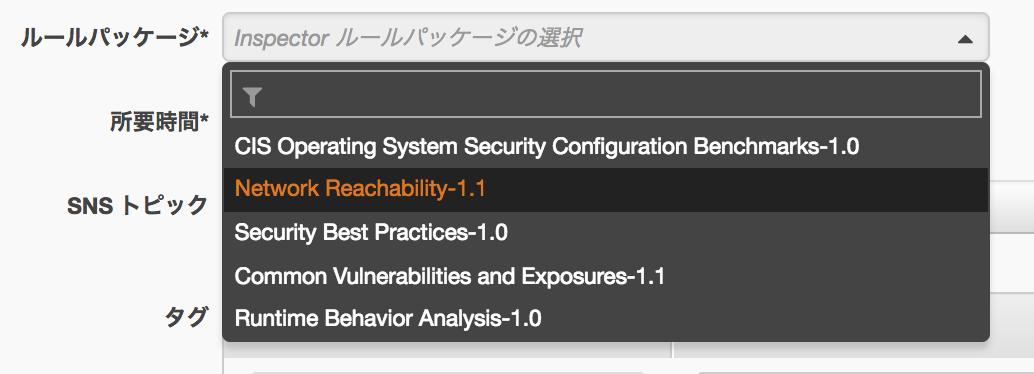

こちらが今回追加された新しいパッケージの"Network Reachability-1.1"

以下値を入れ[作成]

名前:test-template1

ターゲット名:test-target1

ルールパッケージ:Network Reachability-1.1

所要時間:15分

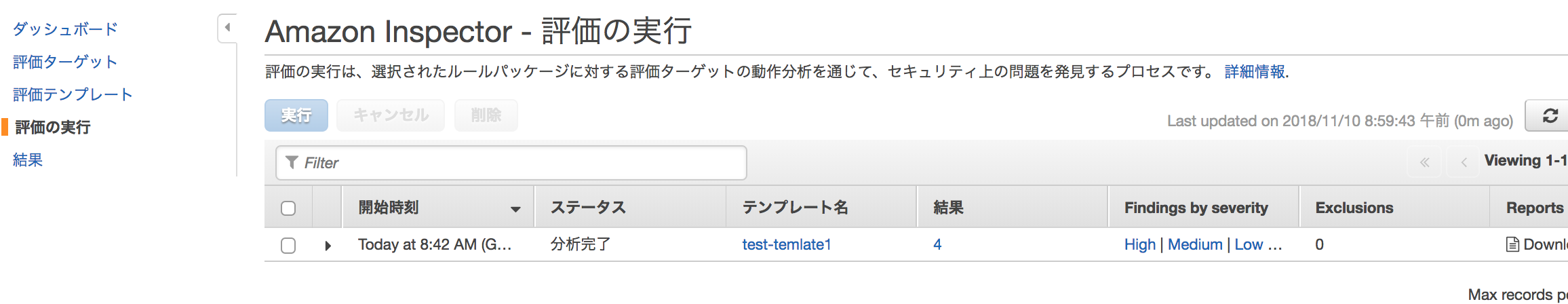

実行

作成したテンプレートにチェックを入れ[実行]をクリック

分析中になるので15分まつ。

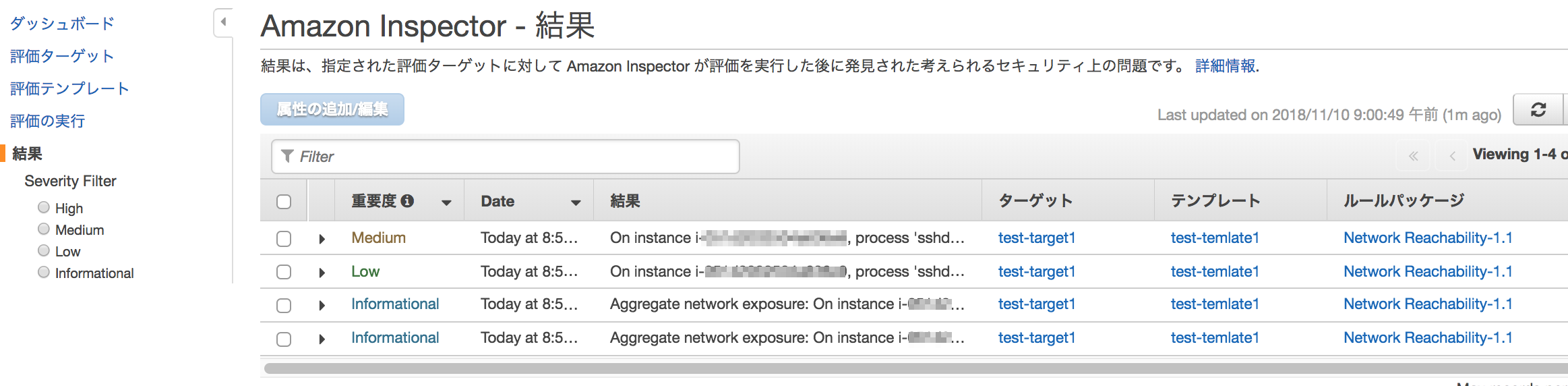

結果

15分すると分析完了となります。

今回は4件結果が出ています

結果として何がどう見えているか?

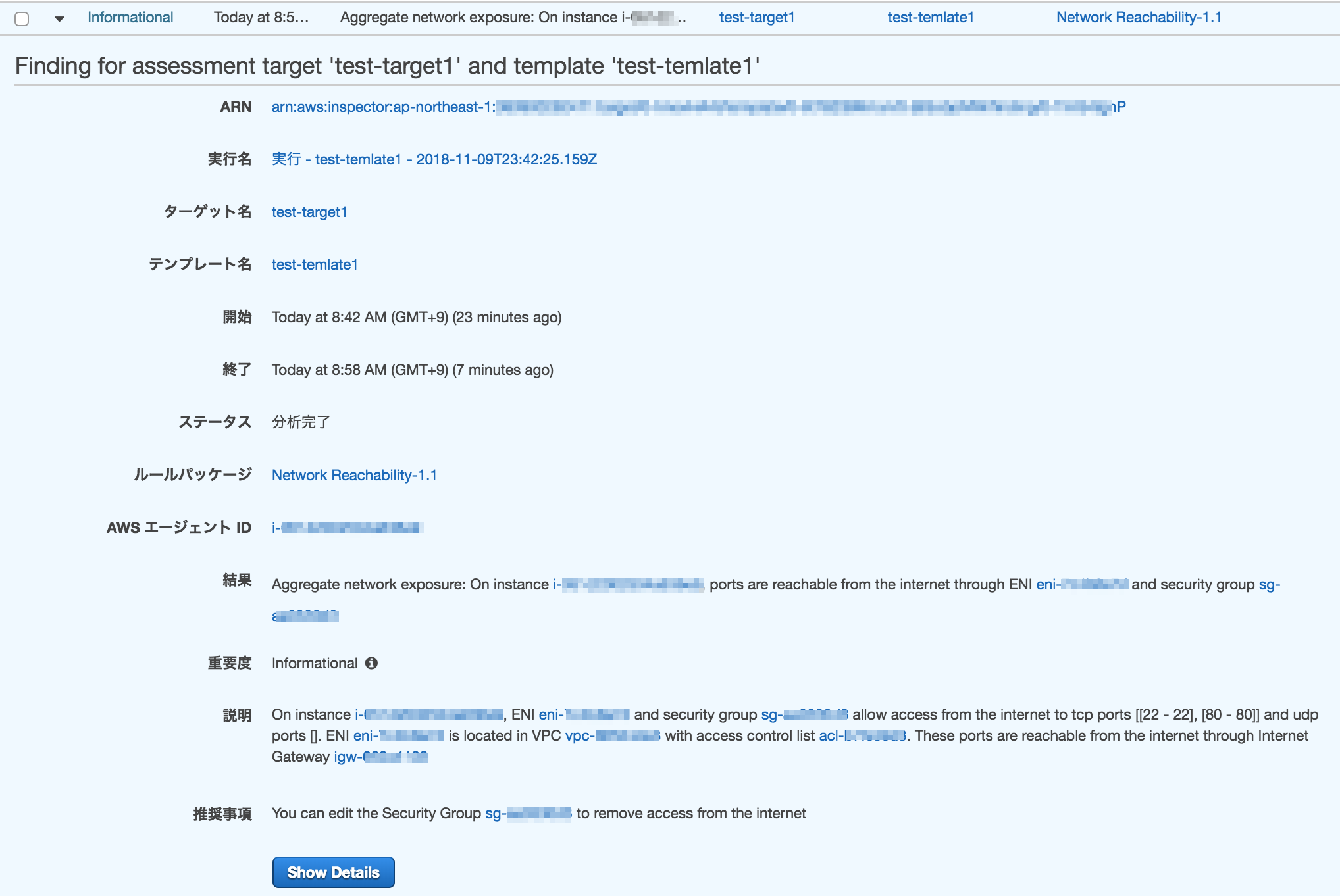

一番下の"Informational"を開くとこんな感じです

結果:

外部ネットワークとの接続性(Aggregate netowrk exposure):インスタンスi-xxxでは、ENI eni-yyyおよびセキュリティグループsg-zzzを介してインターネットからポートにアクセスできます

重要度:お知らせ

説明:インスタンスi-xxxでは、ENI eni-yyyおよびセキュリティグループsg-zzzは、インターネットからtcpポート[[22 - 22]、[80 - 80]]およびUDPポート[]にアクセスできます。 ENI eni-yyyは、アクセス制御リストacl-aaaを持つVPC vpc-bbbにあります。 これらのポートには、インターネットゲートウェイigw-cccを介してインターネットからアクセスできます。

推奨事項:セキュリティグループsg-zzzを編集して、インターネットからのアクセスを削除することができます

"Show Detail"を開くと取得したアセスメントの情報詳細がJSONで見れます

もうひとつの"Information"はインスタンスがいるVPCにVPCピア接続してたので、VPCピア接続による別のVPCへの通信経路があるよという情報でした。

説明部分だけ

説明:インスタンスi-xxxでは、ENI eni-yyyおよびセキュリティグループsg-zzzは、ピアVPCからtcpポート[[22 - 22]、[80 - 80]]およびudp ports []へのアクセスを許可します。 ENI eni-yyyは、アクセス制御リストacl-aaaを持つVPC vpc-bbbにあります。 これらのポートには、ピアVPCからVPCピアリング接続pcx-cccを介して到達可能です

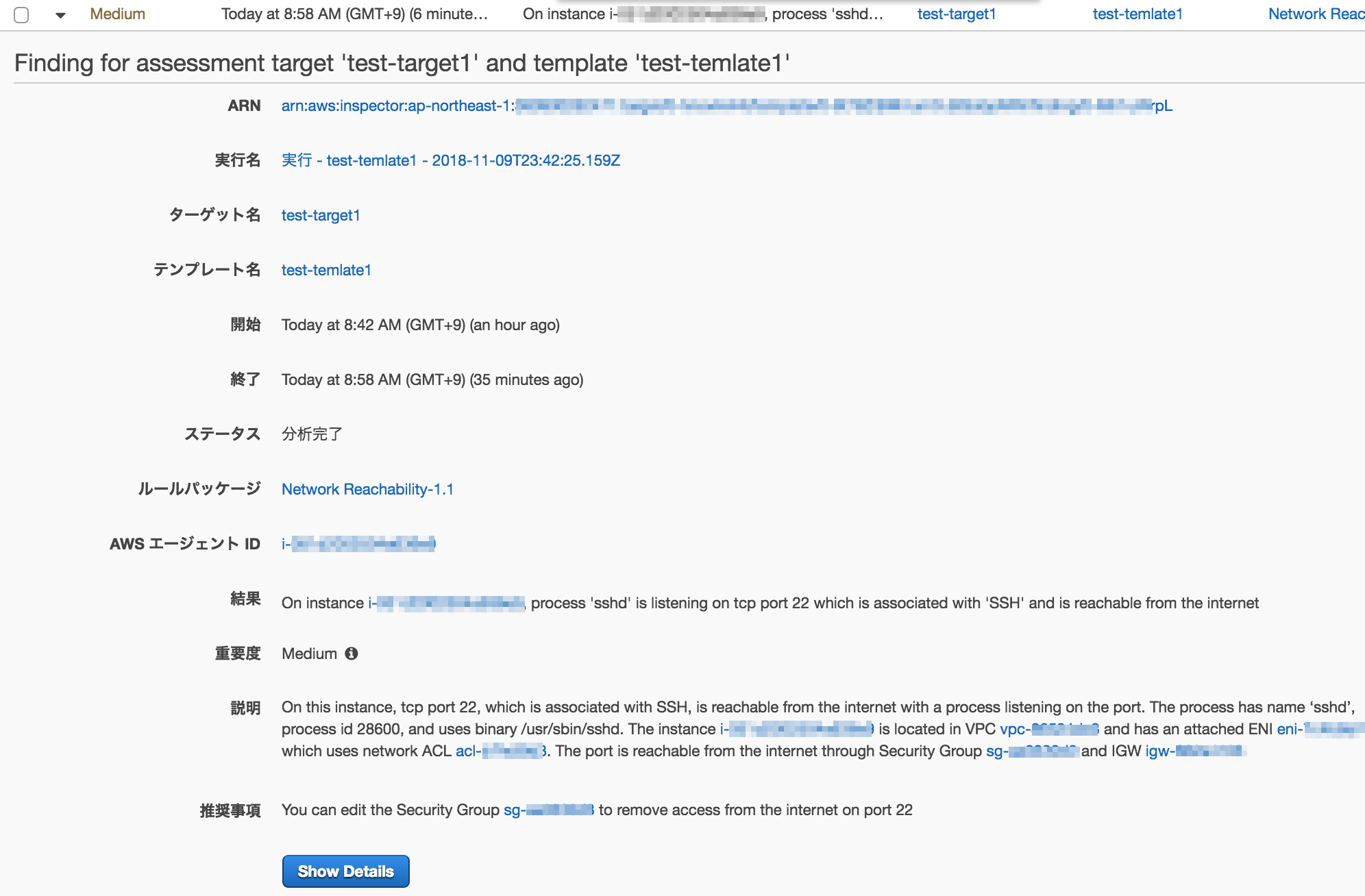

一番上の"Medium"

結果:インスタンスi-xxxxでは、プロセス 'sshd'は 'SSH'に関連付けられているTCPポート22でリッスンしており、インターネットから到達可能です

重要度:中

説明:このインスタンスは、SSHに関連付けられているtcpポート22は、ポートをリッスンするプロセスでインターネットから到達可能です。 プロセスには名前「sshd」(プロセスID 28600)があり、/usr/sbin/sshdが使用されます。 インスタンスi-xxxはVPC vpc-bbbにあり、ネットワークACL acl-aaaを使用するENI eni-yyyが接続されています。 このポートには、セキュリティグループsg-zzzとIGW igw-cccを介してインターネットからアクセスできます

推奨事項

セキュリティグループsg-zzzを編集して、ポート22でインターネットからのアクセスを削除することができます