Google Cloud Champion Innovators Advent Calendar 2024 の 5 日目の記事です。

はじめに

生成 AI 活用におけるリスク

改めて言うまでもないですが、昨今は IT 業界に限らず、ありとあらゆるところで、生成 AI が活用されています。皆さんの中にも、生成 AI 活用の推進をミッションとされている方も少なくないと思います。

一方、リスクについても懸念されています。

代表的なリスクとしては、もっともらしい誤った生成結果(ハルシネーション)をそのまま利用してしまうことでの作業ミスや、秘匿情報をインプットしてしまうことで学習データに蓄積されてしまうことに起因する情報漏洩などがあります。蓄積されたデータは他の利用者の回答に利用されてしまうこともあります。

生成 AI を組織で導入する際には、リスクとしては考慮しておく必要があります。

生成 AI 活用におけるリスク対策

では、どのような対策がとれるでしょうか?

まず、他の利用者の回答に利用されないよう、ユーザーがインプットした情報を学習しないサービスや、オプトアウトと言われる学習しないよう設定できるサービスを選定するといったことが挙げられます。

これをシステム的に徹底するには、SWG (Secure Web Gateway) や SASE (Secure Access Service Edge)、その中の主に CASB (Cloud Access Security Broker) 機能によるクラウドサービスの制限や、オプトアウト設定の強制が必要です。

他には、DLP (Data Loss Prevention) で防ぐといった戦略がとれます。DLP は、個人情報などの機密データなどを検出してくれるサービスです。生成 AI のシステムを自身で作成している場合は、DLP を組み込むことで、ユーザーが入力した機密データを匿名化したり、リクエストを却下したりすることが可能です。ただし、外部サービスに対しては簡単には利用できません。外部サービスの前段になる DLP を搭載したシステムを作成し、ユーザーには外部サービスの直接利用を禁止するなどの仕組みを設ける必要があります。

さらには、ガイダンスを作成する(教育する)といったことも重要です。どのような仕組みで、どのような問題が発生するのかを解説して、注意を促します。システム的な対策にではないですが、これはこれで重要で一定の効果が見込まれます。

ゼロトラストの思想も個人的には好きですが、実際の運用においては、リスクの低下や、社員やその家族がプライベートな場でも不要なトラブルに巻き込まれないためにも、教育もシステム対策と同じくらい重要です。

クラウドとウェブブラウザの活用

話は変わりますが、近年、仕事の大半はブラウザでできるようになっています。ある統計では 80% 以上、私自身は 97% くらいの作業をウェブブラウザ上で行っています。

最初のウェブブラウザと言われている World Wide Web がティム・バーナーズ=リー氏によって 1991 年に公開された後、ウェブブラウザの用途は著しく拡大しています。

メールやスライド、表計算のような業務アプリケーションも、開発エンジニアが利用する IDE も SaaS としてクラウドサービスに存在します。主要クラウドの CLI もウェブブラウザベースで可能になってきております。

これらのクラウドサービスは、可用性の観点でも、共有の観点でも優秀です。複数名で編集するようなものは当然、レビューやコメントのやり取りも簡単に行えます。

さらに、情報漏洩の温床であり、昔から推奨されてはいるものの浸透の難しかった、ローカルにファイルを保存しないというガバナンス実現にも有力です。

生成 AI も例外でなく、ウェブブラウザで利用されることも多いです。

制御可能なウェブブラウザが UI になるのであれば、前述の DLP を前段に挟むなどのようなセキュリティ対策をウェブブラウザで実現することができます。

エンタープライズブラウザ

生成 AI の利用を含む、あらゆる業務もブラウザベースで行うようにすることで、ほとんどの業務に対して、ウェブブラウザにて効率的に統制をかけることができます。

言い方を変えれば、あらゆることができてしまうウェブブラウザを適切に飼い慣らすことが、安全対策の近道といえます。

このような背景で、エンタープライズブラウザが注目されつつあります。

エンタープライズブラウザは、端的に言えば従来のウェブブラウザに統制を組み込むことで、ブラウザ内での制御を行うことができます。具体的には、アクセス先のコンテンツの検疫や、秘匿情報を含むファイルのアップロード / ダウンロードを検出することができたりします。また、ウェブブラウザで制御するため、コピペでブラウザ上に貼った内容(ネットワークに流れる前の段階)をチェックするようなことができる製品もあります。

従来の SWG や CASB でも、同様の制御は行えますが、仕組み上、個人の PC からデータが流れた後の制御になるため、サービスごとに通信内容は異なり、制御内容も複雑になります。また、TLS が当たり前になっている現在、検閲のための復号化および再暗号化が必要なため証明書の制御も必要です。そのため、運用に高度なスキルが求められます。

一方、エンタープライズブラウザでは、復号化および再暗号化処理が不要なため、証明書の制御なども不要で、運用が比較的簡単です。

※ 検疫方法やタイミングが異なること、ブラウザ以外からの通信の制御の観点から、SWG や CASB の上位互換ではありません。OS やミドルウェアの統制を別手段でかけることで、一定のリスクのある通信をブラウザに強制集約したり、SWG や CASB との併用が情報漏洩対策としてはベターではあります。運用にかけることができるコストやリスクの発生確率などから着地点を検討する必要があります。

Gartner の見解としても 2030 年ごろには、プラットフォームの中心として定着しているのではないかと言われています。

また、BYOD (Bring Your Own Device) の導入にも有効です。

Chrome Enterprise Premium

Google が提供するエンタープライズブラウザが、Chrome Enterprise Premium(CEP)になります。

Chrome Enterprise は、組織での Chrome ブラウザや OS の利用において、統制をサポートするサービスです。なんと無料で利用できる Chrome Enterprise Core、より高機能なコントロールが可能となる有償版の Premium の2種類が存在します。OS レイヤと合わせて制御することで、よりパワフルな機能を最大限に享受できますが、エンタープライズブラウザの機能としてだけでもかなり強力で、Mac や Windows など複数の OS 種別を扱う組織でも活用できます。

少し前までは、一定の年間ボリューム単位で数百万円からの購入だったようですが、2024年9月現在は1ユーザーあたり月額 $6 のミニマム利用が可能です。OU 単位でスコープを選定できるため、スモールスタートも可能です。2ヶ月間の無料トライアル(通常の検証には十分であるものの利用上限あり)もあるため、お気軽に検証することができます。

導入手順の概要

導入は実に簡単です。

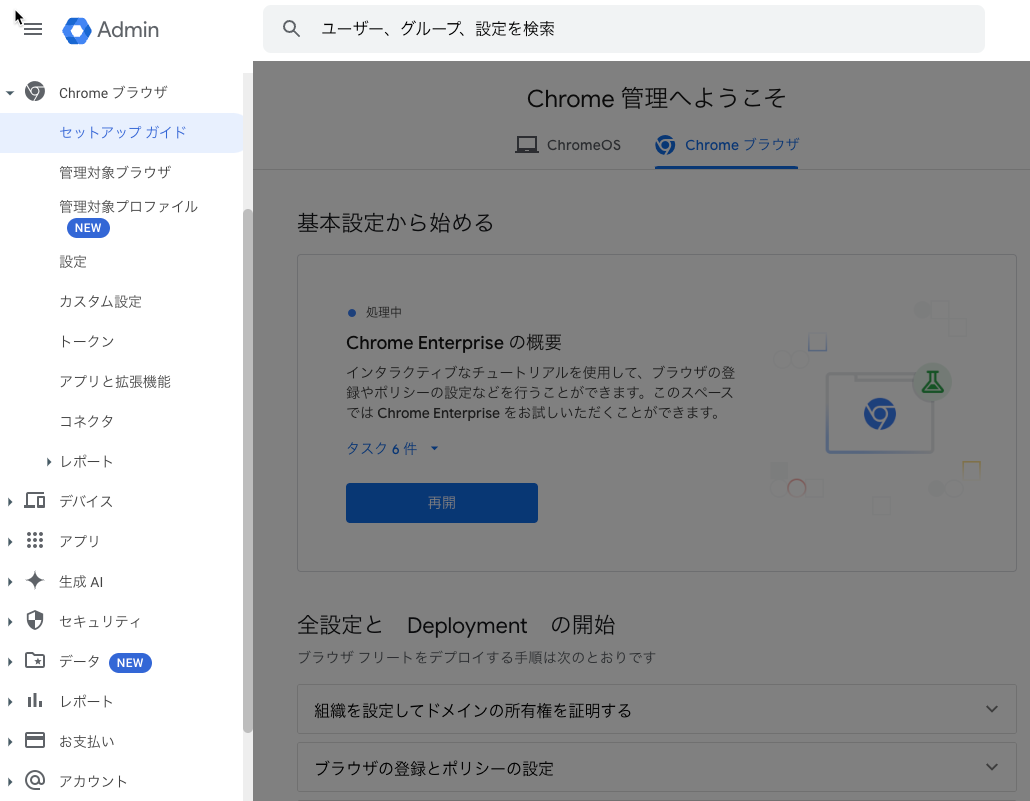

まずは、CEP をご利用される組織 (Google Workspace) に、請求アカウントが紐づけられている Google Cloud のコンソールにログインします。

個人的に、少し違和感がありますが、本サービスは Google Workspace ではなく、Google Cloud の製品になります。

「セキュリティ」カテゴリの中に、「Chrome Enterprise Premium」があるので、そこでトライアルを開始できます。

以降は、Google Workspace の admin コンソールで操作することになります。

その後、ユーザーにライセンスを割り当てます。

トライアルでは、大量のライセンスが割り当てられているのであまり考慮の必要はないですが、有償期間が始まった後は、1ライセンス単位で購入することができます。OU (Organization Unit) と呼ばれる、組織の中で作ったグループ単位に割り当てるなど、必要なところのライセンスのみ購入して、必要なところにのみ割り当てましょう。

次に、トークンというキーを発行します。Mac では、特定のディレクトリにこのキー(テキストファイル)を置きます。実運用としては Jamf などで配布が良いかと思います。Windows では、レジストリに書き込みます。

トークンはブラウザの起動時に読み込むようなので、端末の Chrome ブラウザを再起動することで、管理コンソールに登録されます。

最後に、リアルタイム検出を有効にするため、「Endpoint Verification」エクステンションをインストールします。

たったこれだけで準備は完了です!

親切なセットアップガイドも用意されているので、Google Workspace に精通していなくても始めやすいと思います。

検出してみる

検出ルールの作成

先にも書いたように、生成 AI に秘匿情報を含む内容を喰わせることは十分理解してから行うべきです。

まずは、生成 AI のサイトにアクセスした際に、注意を促したいと思います。教育の一環になります。

さらには、生成 AI のサイトでメールアドレスを含む内容をコピペした場合は、ブロックしたいと思います。

一見、複雑と考えるこのような設定も、実に簡単にできちゃいます。

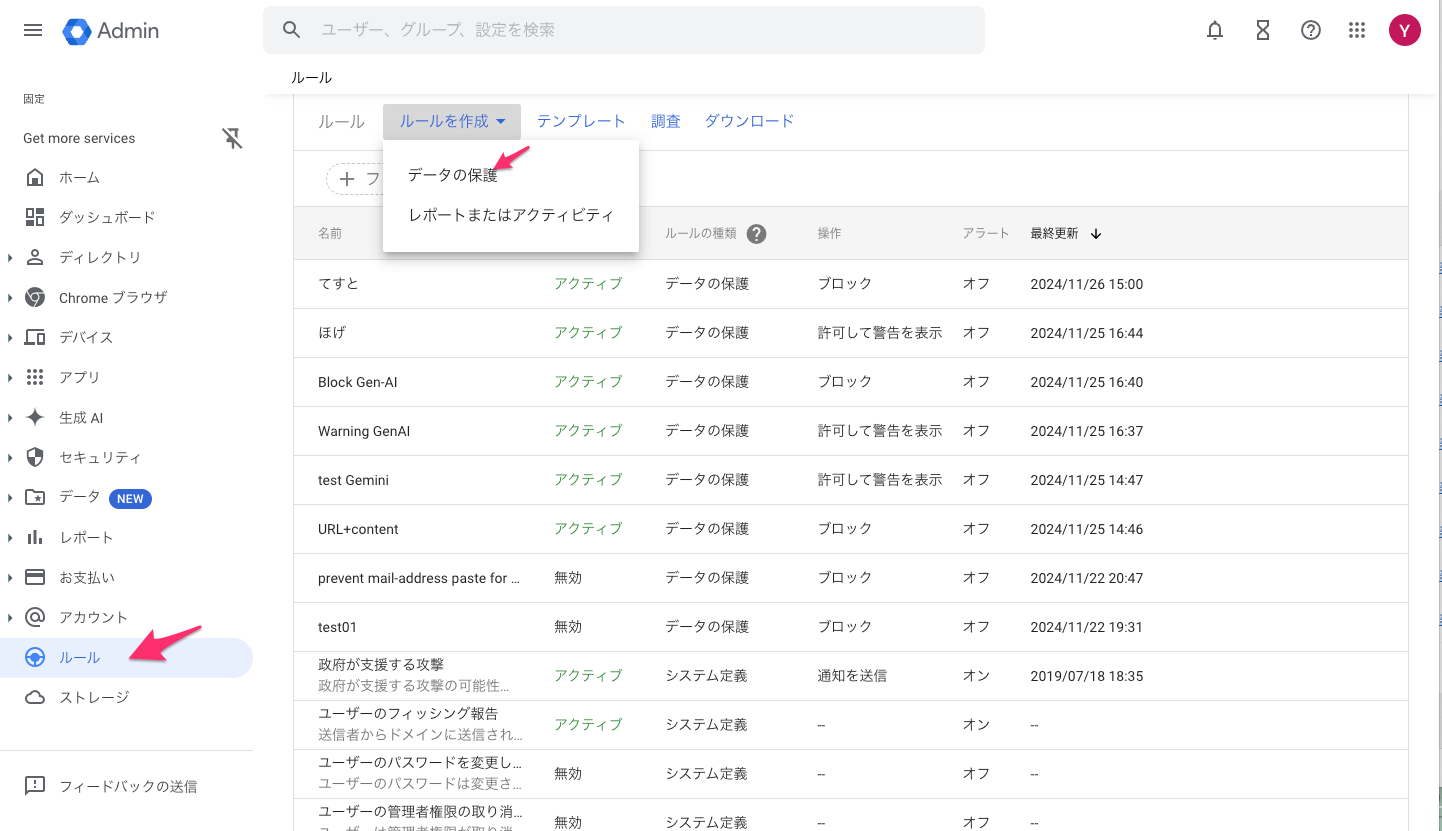

まず、生成 AI のサイトにアクセスした際の注意書きのルールを作ります。

左のメニューバーから、「ルール」を開き、「ルールの作成」を選択します。そこから、「データの保護」を選択してルールを作成します。

なお、下の方に見切れている通り、CEP ではデフォルトでいくつかのルールも提供してくれています。必要に応じて活用しましょう。

「① 名前とスコープ」では、任意のルール名と適用範囲を選択します。

「② アプリ」では、「アクセスした URL」を選びます。

「③ 条件」で、具体的な検出内容を設定します。

URL の前方一致などで指定することもできますが、Google がメンテするカテゴリで選択することをお勧めします。カテゴリで選択することで、Gemini や ChatGPT など、さまざまな生成 AI サイトに統制をかけることができます。

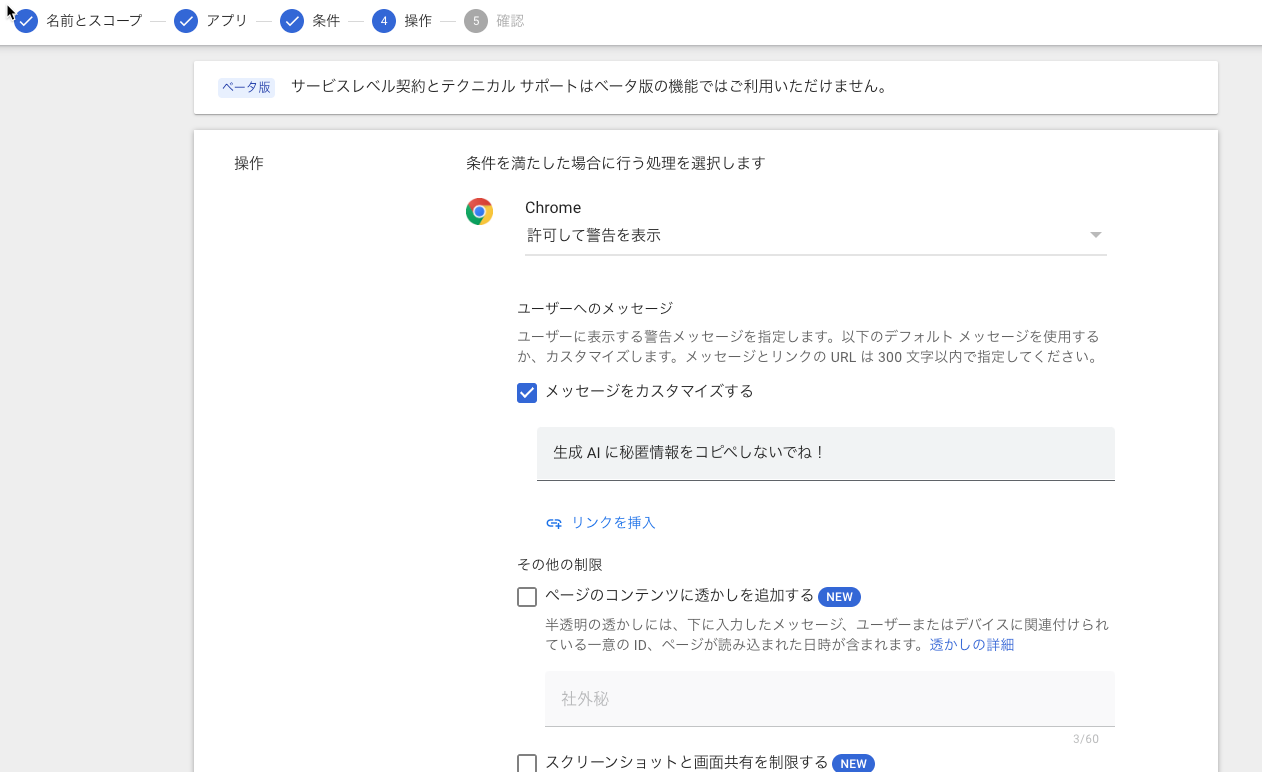

「④ 操作」では、条件に合致した場合の挙動を指定することができます。

ここでは、警告を出すだけで操作は継続可能なようにします。

警告メッセージをカスタマイズすることもできます。日本語も対応しています。

以上で、警告メッセージのルールを作ることができました。

実際に Gemini や ChatGPT のサイトにアクセスしてみると、警告が表示されます。

ここで、ユーザーは利用直前にあらためてリスクを認識することができます。ハルシネーションに対する注意喚起を追加するなども検討できそうです。

次いで、生成 AI にメールアドレスをコピペした場合のブロックルールを作ります。

コピペ段階での検疫はエンタープライズブラウザ制御の真骨頂の一つです。

この一見複雑なルールも簡単に作ることができます。

「② アプリ」では、「コンテンツを貼り付けました」を選びます。

「③ 条件」で、まずは先ほどと同様にを設定します。

次いで、内容にメールアドレスが含まれていることを AND 条件追加します。

メールアドレス以外にも、日本独自のマイナンバーや運転免許番号なども用意されていたり、その確実性(この場合だとメアドとしての確立)や件数を指定することもできます。

実際に Gemini のプロンプトにメアドを含む文字列をコピペすると、ブロックしてくれました。

まとめ

エンタープライズブラウザとしての Chrome Enterprise Premium による、生成 AI のリスクの一つであるプロンプト入力からの情報漏洩対策の実例を紹介させていただきました。

これは、社内で一定の安心の元、生成 AI の利用に対する組織として許可を出すまでの準備に大きな貢献が期待できます。

さらに、生成 AI 以外にも、さまざまな統制で役に立てることができます。

Chrome Enterprise Premium の使い方のシンプルさとそのパワフルさが伝われば幸いです。

ぜひ一度、触ってみてもらえたら!きっと気に入っていただけると思います。

おまけ

あまり同じことに引っかかる方は少ないかもですが、私自身が1台の端末(Mac)で、トライアル期間が終わってしまった後、別の Google Workspace で CEP を続けようとした際に端末を検出できないという状態に陥りました。

いろいろ調べた結果、以下のコマンドで対応することができました。

rm ~/Library/Application\ Support/Google/Chrome\ Cloud\ Enrollment/*

本件は自己解決となりましたが、コミュニティの方もすごく親切で丁寧なアドバイスをいただきました。

Google 関連では親切な方が多い!

https://support.google.com/chrome/a/thread/308058406/can-not-register-browser-as-chrome-enterprise-premium