前書き

ものすごく私毎なのですが最近引っ越しすることにしました。しかし、そこの物件が無料インターネット回線になっていました。不動産屋曰く、人気のオプションらしいです。帯域以前にQiitaを見ているようなVPNや自鯖を立てている層にとっては好きに設定が出来ずデメリットも大きいと思います。また、今流行りの5G回線ホームルーターもグローバルIPアドレスを貰えず同じ状況と考えられます。

そこでCloudflare Tunnelを使いサーバー公開したいという記事です。ちなみにVPNはTailscaleを入れたのでそれもそのうち記事にしようと思います。

前提条件

- QNAP NASサーバー上でのセットアップ

- Cloudflareを使いドメインを登録済み

0. やりたいこと/目標

- ポート開放無しにLAN内のサーバー(ウェブページ)を公開する

- 公開されたサーバー(ウェブページ)にCloudflareの機能で認証を掛ける

1. Cloudflare上でのトークン作成

1. Cloudflareへとログインし[Zero Trust] -> [Access] -> [Tunnels]と選択

- なお初回アクセスだとZero Trustのチーム名を設定するように言われます。後から変更可能なので適当で良いと思います。

2. [Create a tunnel]からTunnel設定を作成

- 適当な名前を付けて作成すると「ey~~~」から始まるトークンを取得出来ます。

2. QNAP NASサーバー上での設定

1. [Container Station]上の探索ボタンからCloudflare/Cloudflaredをデプロイ

2. Cloudflaredイメージの設定

- 詳細設定から2箇所を変更しました。

tunnel run -token ey~~~

Hostに設定

3. Cloudflare上でのTunnel設定

1. Cloudflareへとログインし[Tunnels]の疎通確認

- 上記のコンテナ作成が上手く行っていればStatusがHEALTHYに代わり疎通を確認できます。

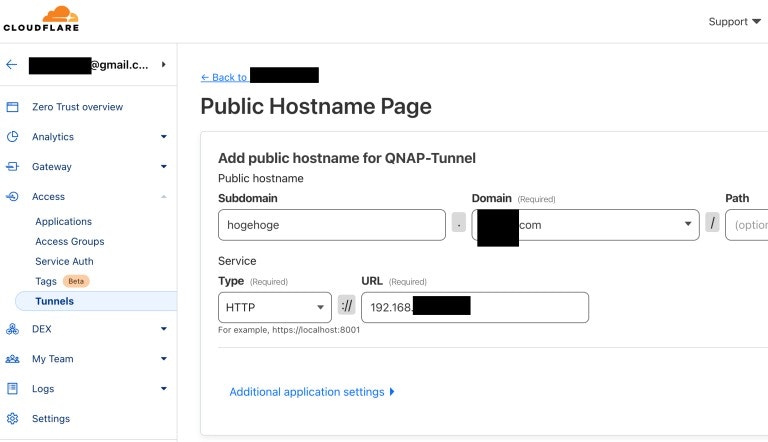

2. [Public Hostname]の作成

4. Cloudflareによる認証設定

- 認証を掛けるのはちょっと面倒でした。上記のTunnelに直接認証は掛けられずZero trustの機能でアプリ登録を行い、それに作成したACLグループを設定するような手順です。また、おま環なのかこのやり方が悪いのか分かりませんが認証の反映に少々ラグがあったのもご注意下さい。

1. Zero TrustのACLグループ作成

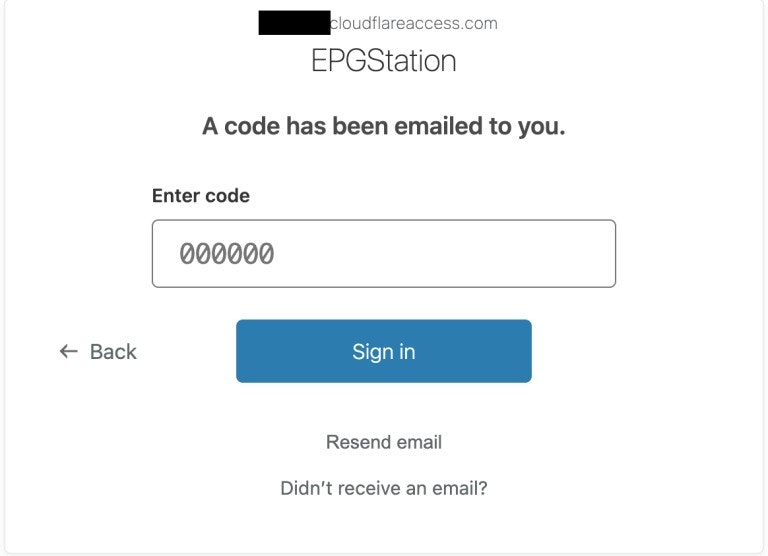

- アクセス許可するメールアドレスを登録します。後ほど分かりますが、認証画面にメールアドレスを入力し許可されたメールアドレスの場合にはPINコードが届く仕組みです。

- 色々と条件を組み合わせられ、Include,Require,Excludeと設定出来るようです1。

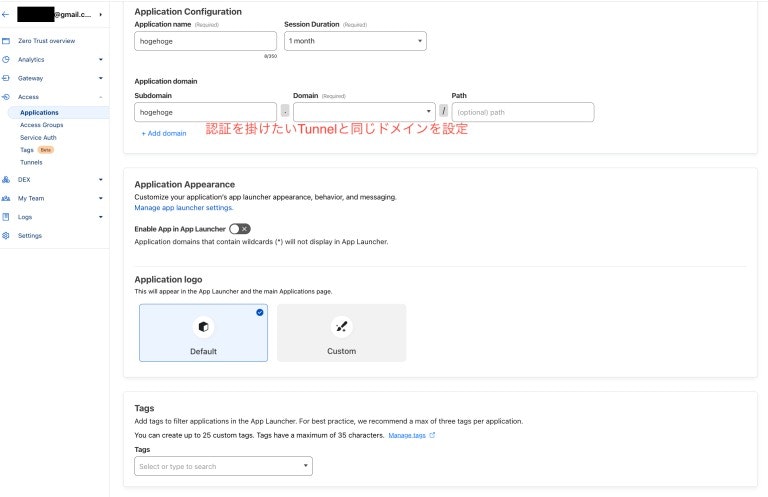

2. アプリケーションの作成

- 色々と設定ページが出てきますが要点は3点です。Self-hostedで作成しました。

①アクセスするURLを設定(Tunnelと同じドメインを指定)

②セッションタイムアウトの設定

③適用するACLグループの設定

④セキュリティ設定(お好みで)

- ちなみにACLグループ以外にアプリ別に追加の認証も掛けられるようです1。非推奨のようですがIPアドレスが決まり切っている場合はBypass設定してあげるとメールアドレス認証よりも優先され、そのIPアドレスからであれば認証無しでアクセス可能になります。

5. 動作確認

1. 正常なアクセスパターン

2. ダメなアクセスパターン

- ブラウザのシークレットモードでアクセスすると認証画面が表示されることを確認しました(そもそもちゃんと認証が掛かっているかの確認という意味で)

- 許可登録していないサブメールアドレスを入力しましたがPINコードは届きません

5. まとめ

- QNAP NASサーバーを利用しCloudflare Tunnelを導入

- LAN内のサーバー(ウェブページ)をインターネット上へと公開

- 公開されたサーバー(ウェブページ)へとCloudflareの機能による認証付与

6. アップデート方法

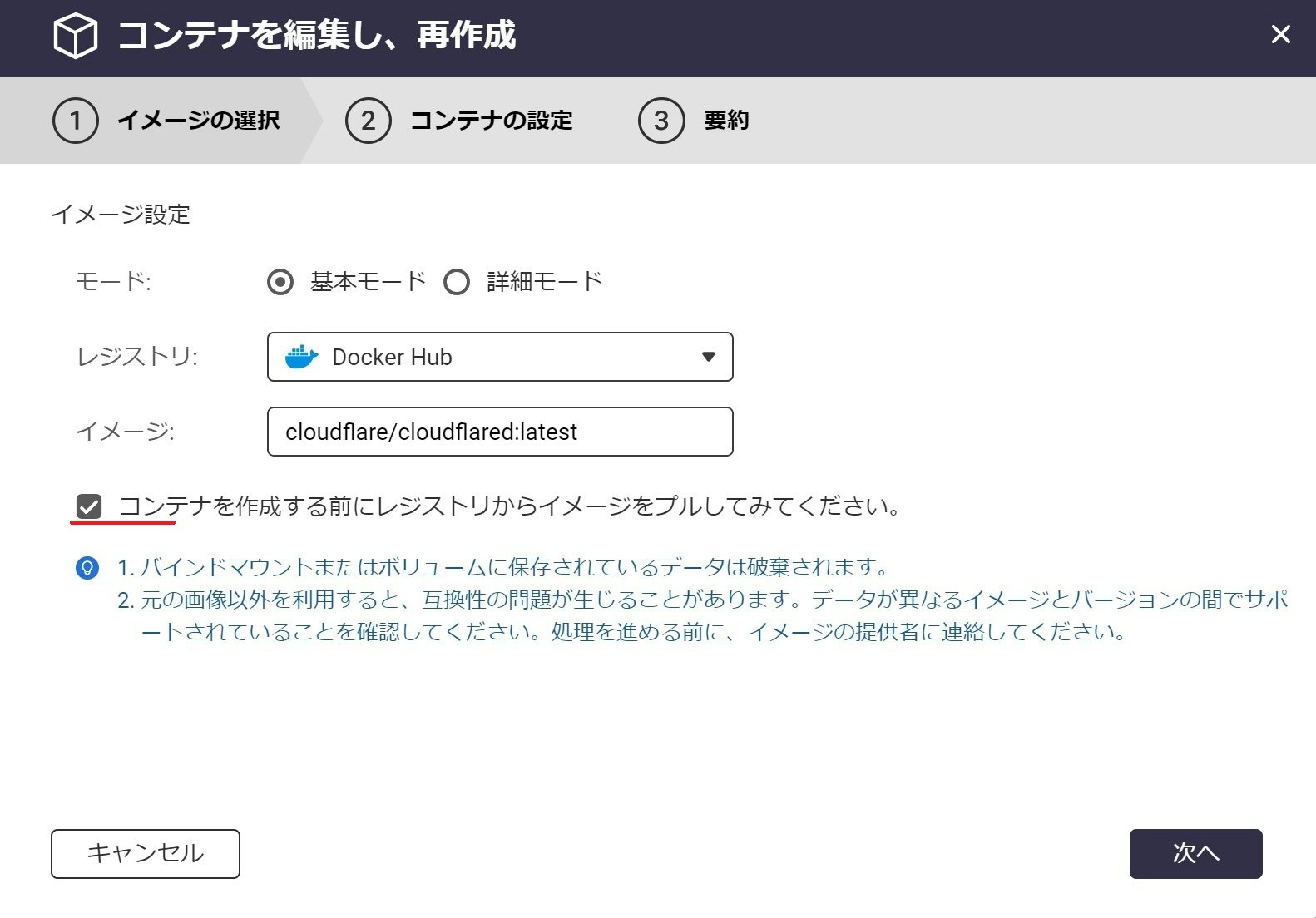

恥ずかしいお話なんですがContainer Stationでイメージのアップデート方法が分からず、さっき手探りでようやくアプデできたので追記・備忘録しておきます。

コンテナ一覧から[再作成]を実行し、作成画面では[コンテナを作成する前にレジストリからイメージをプルしてみてください。]にチェックを入れます。起動オプション等は引き継がれているのでそのまま実行するだけで設定を残しつつアップデートできました。

後書き

別記事で書いたようにDTV関係やメディアサーバーを公開し実家に帰省したときに撮り溜めた録画を見ています。VPNに入ってアクセスするようにしても良いんですが何となくクライアント側の手間が少ない気がしてこっちの方式です。

ちなみに新居の鍵は来週に受取るのでネット回線のスピードテスト等々が楽しみです。速ければ文句無いですが遅いならホームルーターの契約も考えています。数十Mbpsが安定して出るくらいに中途半端に速いと迷いますね…。今ってサーバー側も強くなったのでゲームデータのDLとか結構な速度が出てくれますし。ただ、ホームルーターもホームルーターでアップロードが全然出ないという弱点も。

NIC 2枚挿し設定を考える時が来たのかもしれないです。(このNASは標準でLANポートが2つ!!)

参考文献

1. How to Implement Cloudflare Tunnel on QNAP NAS

2. ローカルに立てたアプリケーションを、Cloudflareを使って独自ドメインかつ認証機能付きで限定公開する